- בית

- /

- מאמר

לסנכרן משתמשי Okta ב-Control Hub

במאמר זה

במאמר זה משוב?

משוב?באפשרותך להוסיף Webex לרשת השילוב של Okta ולאחר מכן לסנכרן משתמשים מהספרייה לארגון המנוהל ב- Control Hub. אין צורך בתשתית או מחברים מקומיים. שילוב זה שומר על רשימת המשתמשים שלך מסונכרנת בכל פעם שמשתמש נוצר, מתעדכן או מוסר מהיישום ב- Okta.

מערכת לניהול זהויות חוצה תחומים (SCIM)

האינטגרציה בין משתמשים בספרייה וב-Control Hub משתמשת ב-API של מערכת לניהול זהויות בין-תחומיות ( SCIM 2.0). SCIM 2.0 הוא תקן פתוח לאוטומציה של חילופי מידע על זהות משתמשים בין תחומי זהות או מערכות IT. SCIM 2.0 נועד להקל על ניהול זהויות משתמשים ביישומים ושירותים מבוססי ענן. SCIM 2.0 משתמש ב-API סטנדרטי דרך REST.

אם הארגון שלך כבר משתמש ב-Directory Connector כדי לסנכרן משתמשים, לא תוכל לסנכרן משתמשים מ-Okta.

אינטגרציית Okta תומכת בתכונות הבאות משתמש :

-

userName -

active -

name.givenName -

name.familyName -

name.middleName -

name.honorificPrefix -

name.honorificSuffix -

displayName -

nickName -

emails[type eq "work"] -

profileUrl -

title -

preferredLanguage -

locale -

timezone -

externalId -

phoneNumbers[type eq "work"] -

phoneNumbers[type eq "mobile"] -

addresses[type eq "work"] -

employeeNumber -

costCenter -

organization -

division -

department

יש לעצב את המאפיינים preferredLanguage ו- locale כמחרוזת מופרדת באמצעות קו תחתון המורכבת מקוד שפה ISO 639-1 וקוד מדינה ISO 3166-1 alpha-2. לדוגמה, en_US או fr_FR.

האינטגרציה של Okta תומכת גם בתכונות הבאות של Group :

-

displayName -

members

תכונות נתמכות

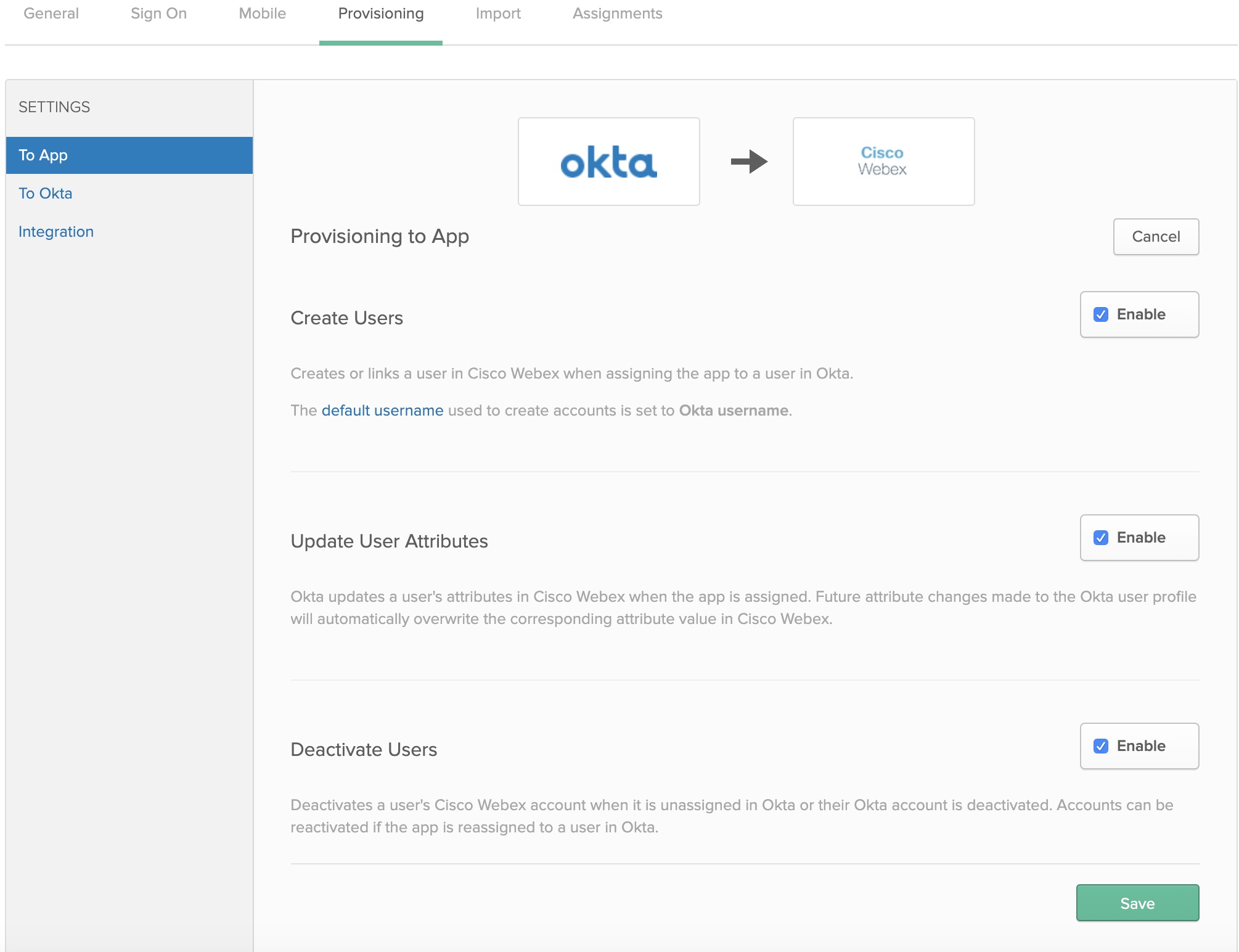

אינטגרציה זו תומכת בתכונות הסנכרון הבאות של משתמשים וקבוצות ב-Okta:

-

יצירת משתמשים— יצירת או קישור של משתמש באפליקציית Webex בעת הקצאת האפליקציה למשתמש ב-Okta.

-

עדכון תכונות משתמש— Okta מעדכן את התכונות של משתמש באפליקציית Webex כאשר האפליקציה מוקצית. שינויים עתידיים בתכונות שבוצעו בפרופיל המשתמש של Okta מחליפים באופן אוטומטי את ערך התכונה המתאים בענן Webex.

-

ביטול משתמשים- מבטל את הפעלת חשבון אפליקציית Webex של משתמש כאשר הוא מבוטל ב-Okta או שחשבון Okta שלו מושבת. ניתן להפעיל מחדש חשבונות אם תקצה מחדש את האפליקציה למשתמש באוקטה.

-

יצירת קבוצות— יצירת או קישור של קבוצה בעת הקצאת קבוצה ב-Okta.

- עדכון מאפייני קבוצה— Okta מעדכן את המאפיינים של קבוצה כאשר היא מוקצית. שינויים עתידיים בתכונות שבוצעו בפרופיל הקבוצה Okta דורסים אוטומטית את ערך התכונה המתאים ב-Control Hub.

- מחיקת קבוצות— מחיקת חשבון של קבוצה ב-Control Hub כאשר היא אינה מוקצית ב-Okta או שחשבון קבוצת Okta נמחק.

הוסף את וובקס לאוקטה

לפני קביעת התצורה של Control Hub עבור הקצאת משאבים אוטומטית למשתמשים עם Okta, עליך להוסיף את Webex מגלריית היישומים של Okta לרשימת היישומים המנוהלים שלך. עליך גם לבחור שיטת אימות. נכון לעכשיו, שירותי Webex במרכז הבקרה תומכים רק ב- SSO מאוחד עם Okta.

לפני שתתחיל

-

Okta דורשת שיהיה לך דייר Okta תקף ורישיון נוכחי עם הפלטפורמה שלהם. עליך גם להיות בעל מנוי בתשלום בתוקף וארגון Webex.

-

בארגון Webex שלך, עליך להגדיר תבניות הקצאת רישיונות אוטומטיות, אחרת משתמשים שסונכרנו לאחרונה ב-Control לא יוקצו רישיונות עבור שירותי Webex.

-

הגדר אינטגרציה של Okta SSO לפני שתגדיר הקצאת משתמשים.

| 1 |

היכנס לחשבון Okta Tenant ( |

| 2 |

חפש את Cisco Webex Identity SCIM 2.0 והוסף את האפליקציה לדייר שלך. אם כבר שילבת את Okta SSO בארגון מרכז הבקרה שלך, תוכל לדלג על השלבים לעיל ופשוט לפתוח מחדש את הערך Cisco Webex ברשימת היישומים של Okta. |

| 3 |

בכרטיסיה דפדפן נפרד, עבור אל תצוגת הלקוח ב https://admin.webex.com- , לחץ על שם הארגון שלך ולאחר מכן, לצד פרטיהחברה, העתק את מזהההארגון שלך. הקלט את מזהה הארגון (העתק והדבק בקובץ טקסט). תשתמש במזהה עבור ההליך הבא. |

הגדרת Okta לסנכרון משתמשים וקבוצות

לפני שתתחיל

ודא ששמרת על מזהה הארגון שלך מההליך הקודם.

ודא שיש לך את תפקיד מנהל מלא של לקוח בעת יצירת אסימוני נושא (bearer tokens) עבור הלקוחות שלך.

| 1 |

בדייר אוקטה, עבור אל וסמן את הפעל שילוב API. |

| 2 |

הזן את ערך המזהה בשדה מזהה ארגון. |

| 3 |

העתיקו את כתובת ה-URL הבאה בשדה כתובת URL בסיסית :

החלף |

| 4 |

בצע את השלבים הבאים כדי לקבל את ערך אסימון הנושא עבור האסימוןהסודי : |

| 5 |

חזור לאוקטה, הדבק את אסימון ה-bearer בשדה אסימון API ולחץ על בדיקת אישורי API. מופיעה הודעה המציינת ש-Webex אומת בהצלחה. |

| 6 |

לחץ על שמור. |

| 7 |

עבור אל . |

| 8 |

בחר צור משתמשים, עדכון תכונות משתמש, בטל משתמשיםולחץ על שמור.

|

| 9 |

לחץ על ובחר אחת מהאפשרויות הבאות:

|

| 10 |

אם קבעת את תצורת שילוב SSO, לחץ על הקצה לצד כל משתמש או קבוצה שברצונך להקצות ליישום ולאחר מכן לחץ על סיום. משתמשים שבחרת מסונכרנים לענן ומופיעים במרכז הבקרה תחת משתמשים. בכל פעם שאתה מעביר, מוסיף, משנה או מוחק משתמשים ב- Okta, Control Hub מרים את השינויים. אם לא הפכת את ההקצאה האוטומטית של תבניות רשיון לזמינות, המשתמשים מסונכרנים עם Control Hub ללא הקצאות רשיון. כדי להפחית את התקורה הניהולית, מומלץ להפוך תבנית רשיון להקצאה אוטומטית לפני שתסנכרן את משתמשי Okta לתוך Control Hub. |

| 11 |

לחץ על Push Groups, בחר Find groups by name או Find groups by ruleולחץ על Save. קבוצות שתבחרו מסונכרנות לענן ומופיעות במרכז הבקרה תחת קבוצות. כל שינוי בקבוצות ב-Okta מופיע במרכז הבקרה. |