- Strona główna

- /

- Artykuł

Ulepsz środowisko spotkań w chmurze i lokalnie za pomocą ActiveControl

W tym artykule

W tym artykule Opinia?

Opinia?ActiveControl to rozwiązanie, które łączy informacje konferencyjne między chmurą Webex a lokalem. Ten artykuł służy do konfigurowania środowiska, tak aby użytkownicy mogli widzieć listę uczestników spotkania na swoich punktach końcowych.

Przegląd ActiveControl

ActiveControl to rozwiązanie, które łączy informacje konferencyjne między chmurą Webex a lokalem. Przed tym rozwiązaniem użytkownicy aplikacji Webex w połączeniach wielopartyjnych już widzieli informacje o tym, którzy inni uczestnicy są obecni, kto obecnie mówi i kto prezentuje.

Informacje konferencyjne z chmury do lokalu odbywają się za pośrednictwem komponentu bramy XCCP. Funkcją bramy jest tłumaczenie tych informacji między obiema stronami, tak aby (w scenariuszach połączeń obejmujących zarówno chmurę Webex, jak i komponenty lokalne) zarówno chmura aplikacji Webex, jak i środowiska lokalne miały podobny dostęp do informacji o konferencji.

Korzyści z ActiveControl

Funkcja ActiveControl jest korzystna dla użytkowników, którzy korzystają z lokalnych punktów końcowych z uruchomionym ostatnio oprogramowaniem CE lub klientami Jabbera, aby nawiązać połączenie lub uzyskać połączenie zwrotne ze spotkania prowadzonego przez aplikację Webex.

W tym scenariuszu brama XCCP tłumaczy informacje o spotkaniu wykazu (listy uczestników) na lokalny punkt końcowy lub klienta Jabber.

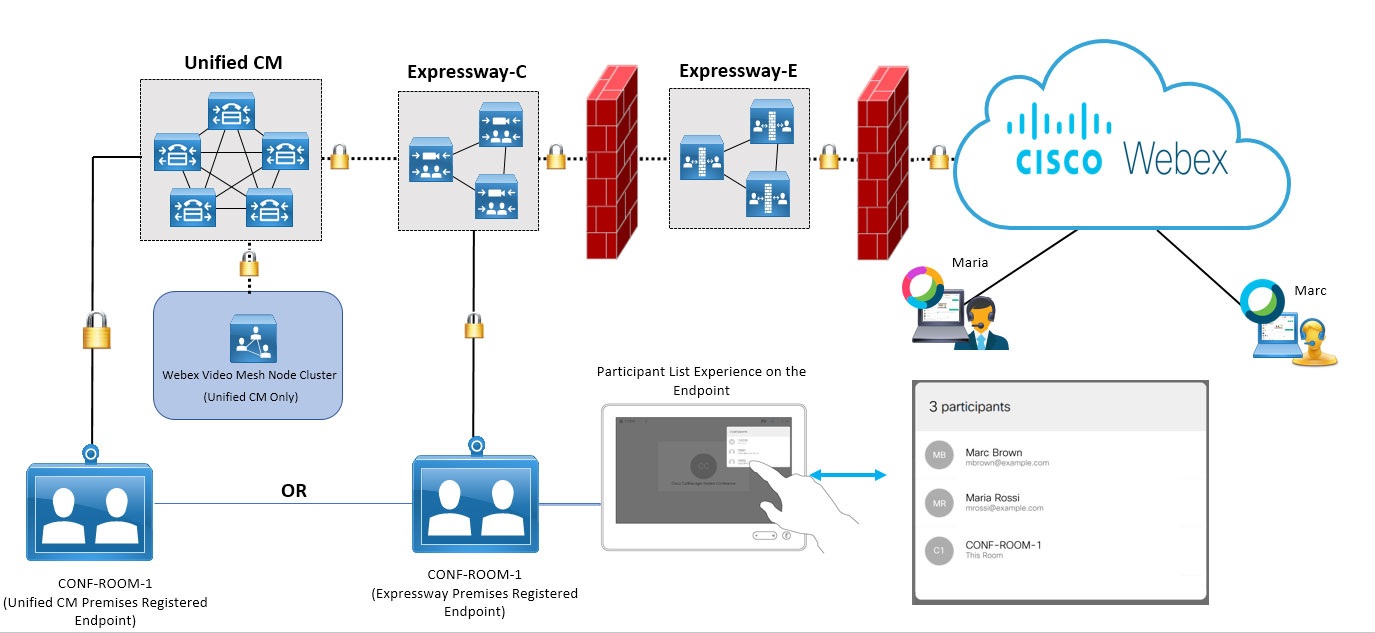

Architektura dla ActiveControl

Od góry wykresu od lewej do prawej strony pokazuje bezpieczne połączenie lokalne z chmurą Webex, a przykład wskazuje dwóch użytkowników chmury (jednego w aplikacji Webex, jednego w aplikacji Webex Meetings) dołączających do spotkania.

Dół przedstawia punkt końcowy sali konferencyjnej, który jest zarejestrowany w Unified CM i klaster węzła Video Mesh, w którym mogą lądować multimedia spotkań.

Doświadczenie listy uczestników zostało przechwycone; użytkownik uzyskuje dostęp do listy w samym punkcie końcowym, a lista wygląda tak samo, jak w aplikacji Webex lub Webex Meetings.

Konfigurowanie activeControl

Przed rozpoczęciem

Gdy rozwiązanie ActiveControl zawiera węzeł Video Mesh w przepływach spotkania, jedynym scenariuszem roboczym jest punkt końcowy zarejestrowany w Unified CM. Punkt końcowy zarejestrowany bezpośrednio na Expressway nie działa obecnie z Video Mesh.

|

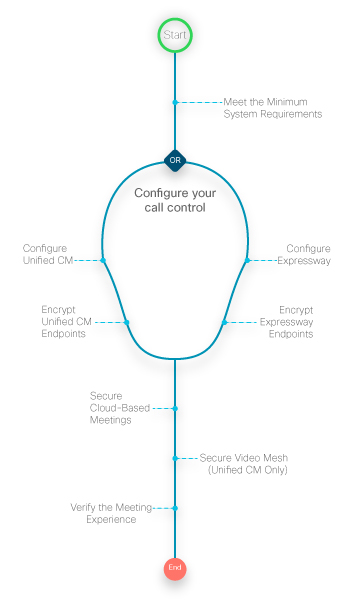

Na poniższej ilustracji podsumowano kroki konfigurowania ActiveControl dla lokalnych zarejestrowanych urządzeń, które dołączają do spotkania w chmurze. Niektóre kroki omówiono bezpośrednio w tym artykule, niektóre omówiono w osobnej dokumentacji.

|

Wymagania dla ActiveControl

|

Składnik |

Wymagania |

|---|---|

|

Cisco Unified Communications Manager Siatka wideo Edge |

Minimum — wersja 11.5(1) lub nowsza w trybie zabezpieczeń mieszanych. Zalecane — wersja 12.5(1) SU1 lub nowsza, aby obsługiwać niezabezpieczone punkty końcowe zarejestrowane w siedzibie lub za pośrednictwem urządzeń przenośnych i dostępu zdalnego (MRA). Ujednolicony mieszany tryb zabezpieczeń CM nie jest wymagany. Węzły Video Mesh zarejestrowane w chmurze, zabezpieczone protokołem SIP TLS i skonfigurowane zgodnie z krokami opisanymi w przewodniku wdrażania pod adresem https://www.cisco.com/go/video-mesh. |

|

Cisco Expressway-C lub E |

Minimum — wersja X8.11.4 lub nowsza. Zobacz sekcję Zalecane — wersja X12.5 lub nowsza dla urządzeń MRA skonfigurowanych z niezabezpieczonym trybem zabezpieczeń urządzenia Unified CM. Usługa Video Mesh nie obsługuje obecnie bezpiecznych magistrali SIP dla urządzeń zarejestrowanych bezpośrednio na drodze ekspresowej w celu sterowania połączeniami. |

|

Urządzenia Webex: Biurko, pokój, MX i seria SX |

CE 9.15 lub nowszy lub RoomOS 10.3 lub nowszy, po bezpiecznym zarejestrowaniu na jednej z powyższych platform kontroli połączeń. |

|

Cisco Jabber |

Wersja 12.5 lub nowsza |

|

Szyfrowanie |

W wersjach wcześniejszych niż 12.5— cała ścieżka połączenia z punktu końcowego do chmury musi być zabezpieczona za pomocą protokołu TLS 1.2. W wersjach 12.5 i nowszych — TLS nie jest wymagany między punktem końcowym a Unified CM. |

Ujednolicone zadania CM

Te kroki zapewniają, że urządzenia są bezpiecznie zarejestrowane w Unified CM, a nośnik jest szyfrowany.

| 1 |

Skonfiguruj obsługę iX w Unified CM, wykonując kroki opisane w sekcji Włączanie obsługi iX w Cisco Unified Communications Manager w Przewodniku wdrażania ActiveControl. |

| 2 |

Skonfiguruj profile zabezpieczeń urządzenia: Ten krok nie jest wymagany, jeśli używasz wersji 12.5 Unified CM i Expressway. Cisco Unified Communications Manager grupuje ustawienia związane z zabezpieczeniami (takie jak tryb zabezpieczeń urządzenia) dla typu urządzenia i protokołu w profilach zabezpieczeń, aby umożliwić przypisanie jednego profilu zabezpieczeń do wielu urządzeń. Skonfigurowane ustawienia można zastosować do telefonu po wybraniu profilu zabezpieczeń w oknie Konfiguracja telefonu. |

| 3 |

Skonfiguruj parametr service do wyświetlania ikon bezpiecznego połączenia: Ta zmiana jest wymagana, aby ikona kłódki była wyświetlana na punktach końcowych CE. Aby uzyskać więcej informacji, kliknij nazwę parametru usługi, aby wyświetlić pomoc online. |

Wykonaj te czynności na samych punktach końcowych, aby upewnić się, że bezpieczne połączenie TLS zostało ustanowione.

Te kroki nie są wymagane, jeśli używasz wersji 12.5 Unified CM i Expressway.

| 1 |

W interfejsie administracyjnym punktu końcowego przejdź do SIP i potwierdź następujące ustawienia:

| ||||||||||||||||||

| 2 |

Zapisz zmiany. | ||||||||||||||||||

| 3 |

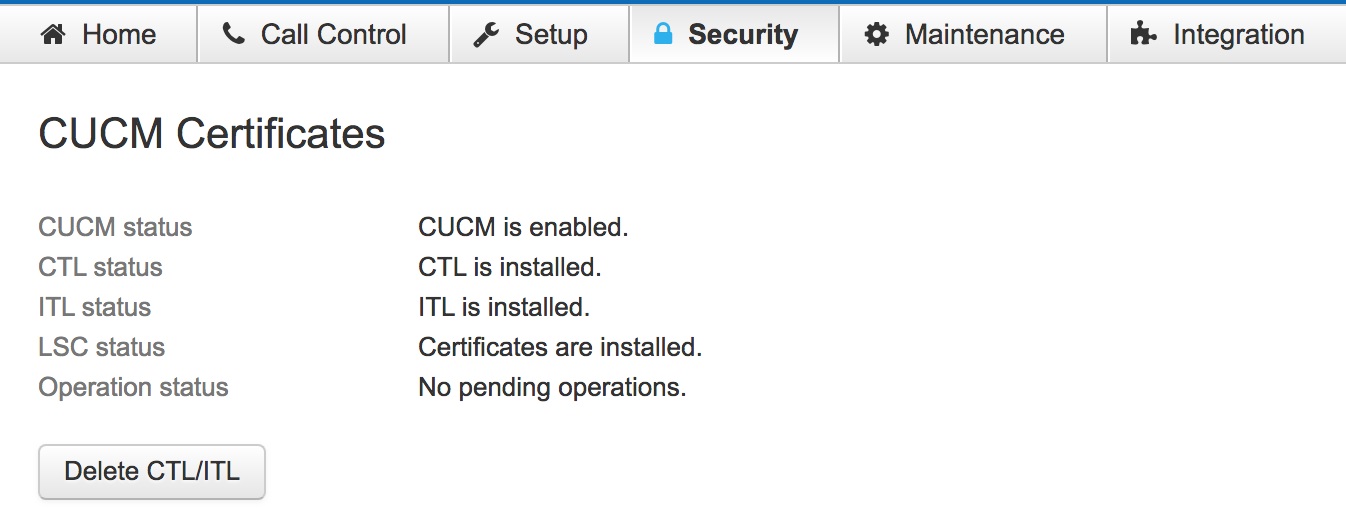

W obszarze Zabezpieczeniasprawdź, czy certyfikaty Unified CM są zainstalowane. |

Zadania związane z drogą ekspresową

Wykonaj poniższe kroki, aby skonfigurować strefę między drogą ekspresową, na której zarejestrowane jest urządzenie, a strefą pary drogi ekspresowej nadrzędnej, która łączy się z chmurą.

| 1 |

W obszarze Ustawienia zaawansowane strefy między kontrolką połączeń drogi ekspresowej a parą drogi ekspresowej upewnij się, że tryb filtrowania SIP UDP/IX jest ustawiony na Wyłączony , opcja domyślna. |

| 2 |

Ustaw Profil strefy na Niestandardowy, a następnie zapisz zmiany. |

Wykonaj te czynności na samych punktach końcowych zarejestrowanych na drodze ekspresowej, aby upewnić się, że bezpieczne połączenie TLS zostało ustanowione.

| 1 |

W interfejsie administracyjnym punktu końcowego przejdź do SIP i potwierdź następujące ustawienia:

| ||||||||||||||||||||

| 2 |

Zapisz zmiany. |

Bezpieczne spotkania w chmurze

Wykonaj poniższe czynności, aby utworzyć profil SIP z włączonym iX i zabezpieczyć ruch z Unified CM do Expressway.

| 1 |

Skonfiguruj profil SIP dla tego trunku z następującymi opcjami:

|

| 2 |

W przypadku magistrali SIP zastosuj utworzony profil SIP. |

| 3 |

W obszarze Miejsce docelowewprowadź adres IP drogi ekspresowej C lub nazwę FQDN w polu Adres docelowy i wprowadź 5061 w polu Portdocelowy. |

Co dalej?

-

Aby połączenie TLS działało, certyfikaty między Unified CM i Expressway muszą zostać wymienione lub oba muszą mieć certyfikaty podpisane przez ten sam urząd certyfikacji. Aby uzyskać więcej informacji, zobacz

Zapewnienie zaufania certyfikatów między Unified CM i Expressway

w Cisco Expressway i CUCM za pośrednictwem SIP Trunk Deployment Guide . -

Na drodze ekspresowej C (następny przeskok z Unified CM), w obszarze Ustawienia zaawansowane dla strefy między drogą ekspresową a Unified CM, upewnij się, że tryb filtra SIP UDP/IX jest ustawiony na Wył. (ustawienie domyślne). Aby uzyskać więcej informacji, zobacz

Filtrowanie iX w Cisco VCS

w Przewodniku wdrażania ActiveControl.

Bezpieczne spotkania oparte na usłudze Video Mesh

Jeśli usługa Video Mesh została wdrożona w organizacji, można zabezpieczyć węzły usługi Video Mesh dla klastrów zarejestrowanych w chmurze.

|

Skonfiguruj szyfrowanie, wykonując kroki opisane w przewodniku wdrażania w witrynie https://www.cisco.com/go/video-mesh. |

Weryfikowanie przebiegu spotkania w bezpiecznym punkcie końcowym

Wykonaj poniższe czynności, aby sprawdzić, czy punkty końcowe są bezpiecznie zarejestrowane i czy zostanie wyświetlone prawidłowe środowisko spotkania.

| 1 |

Dołączanie do spotkania z zabezpieczonego punktu końcowego. |

| 2 |

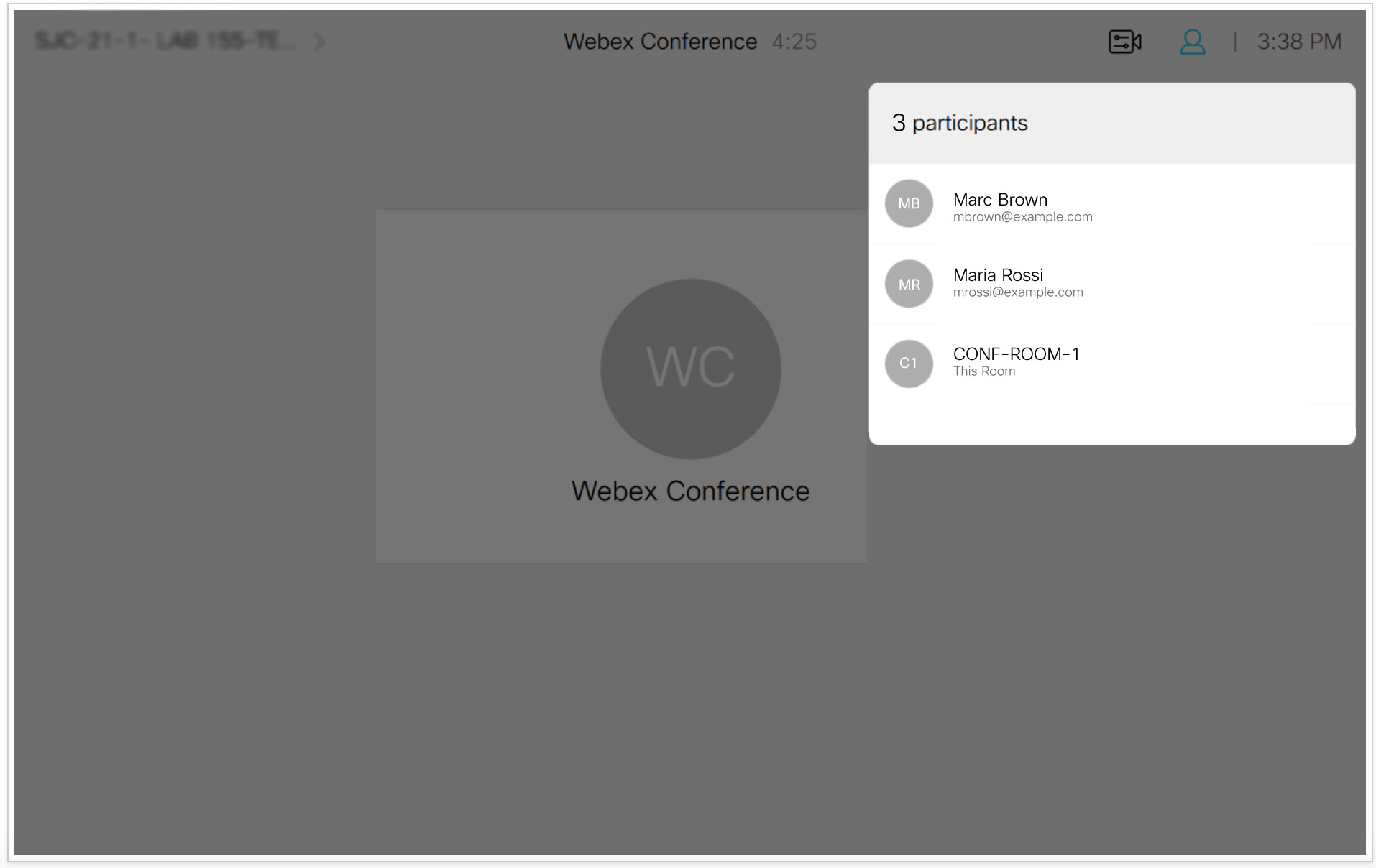

Sprawdź, czy lista rosterów spotkań jest wyświetlana na urządzeniu. W tym przykładzie pokazano, jak lista spotkań wygląda na punkcie końcowym za pomocą panelu dotykowego: |

| 3 |

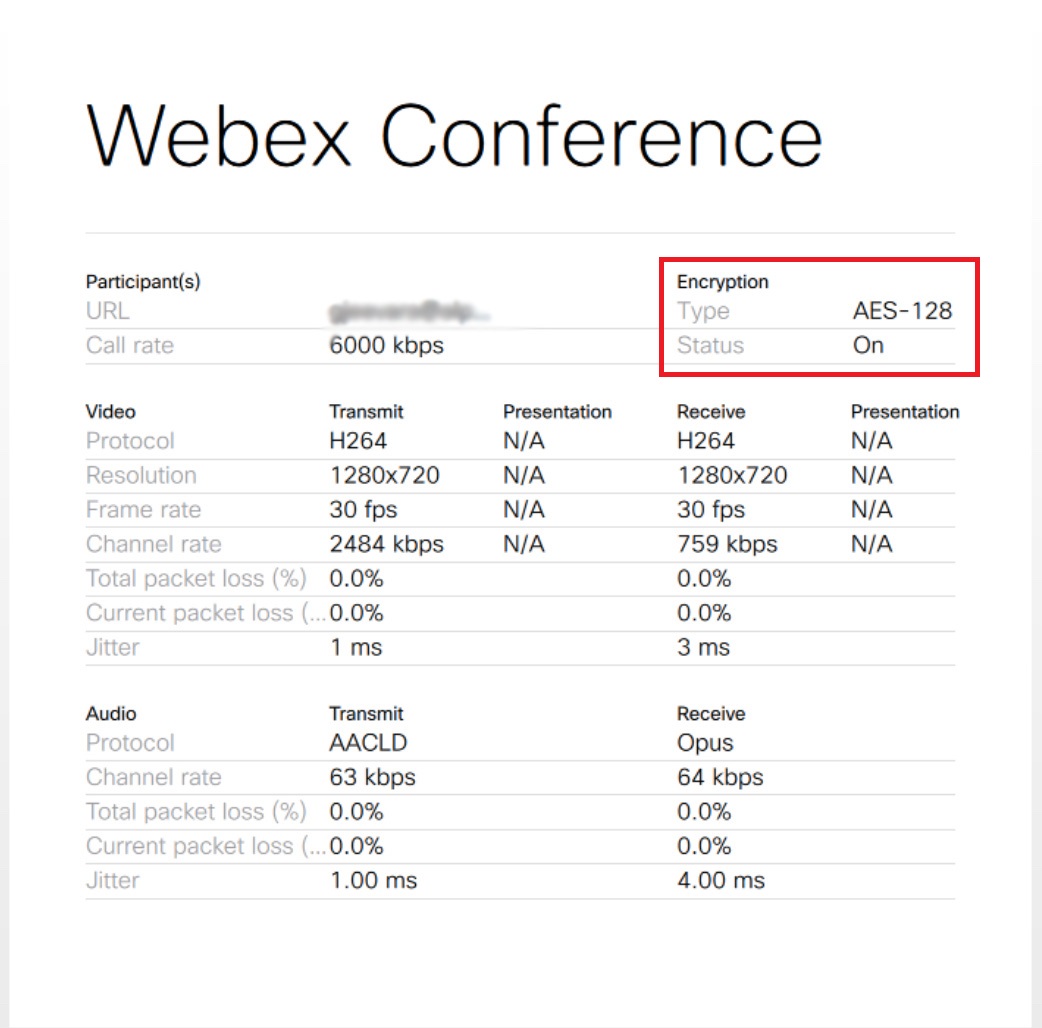

Podczas spotkania uzyskaj dostęp do informacji o konferencji Webex ze szczegółów połączenia. |

| 4 |

Sprawdź, czy w sekcji Szyfrowanie są wyświetlane opcje Typ jako AES-128 i Stan jako włączony. |