- 首頁

- /

- 文章

使用 ActiveControl 改進雲端和內部部署會議體驗

在此文章中

在此文章中 意見回饋?

意見回饋?ActiveControl 是一種橋接 Webex 雲端與內部部署環境之間的會議資訊的解決方案。使用本文以設定環境,以便使用者可以看到其端點上的會議參與者清單。

ActiveControl 概觀

ActiveControl 是一種橋接 Webex 雲端與內部部署環境之間的會議資訊的解決方案。在此解決方案之前,多方通話中的Webex應用程式使用者已經可以看到其他參加者在場、目前在發言的人員以及正在發言的人員。

透過 XCCP 閘道元件將會議資訊從雲端傳遞至內部部署環境。閘道的功能是在雙方之間轉換此資訊,以便(在涉及Webex雲端和內部部署元件的通話場景中) Webex應用程式雲端和內部部署環境都對會議資訊具有相似的存取權。

ActiveControl 的優點

ActiveControl 有利於使用內部部署端點(執行最近的 CE 軟體)或 Jabber 用戶端的使用者撥入 Webex 應用程式託管的會議或從Webex應用程式託管的會議撥入取得回撥。

在此情境下,XCCP 閘道會將名冊(參加者清單)會議資訊轉換成內部部署端點或 Jabber 用戶端。

ActiveControl 的架構

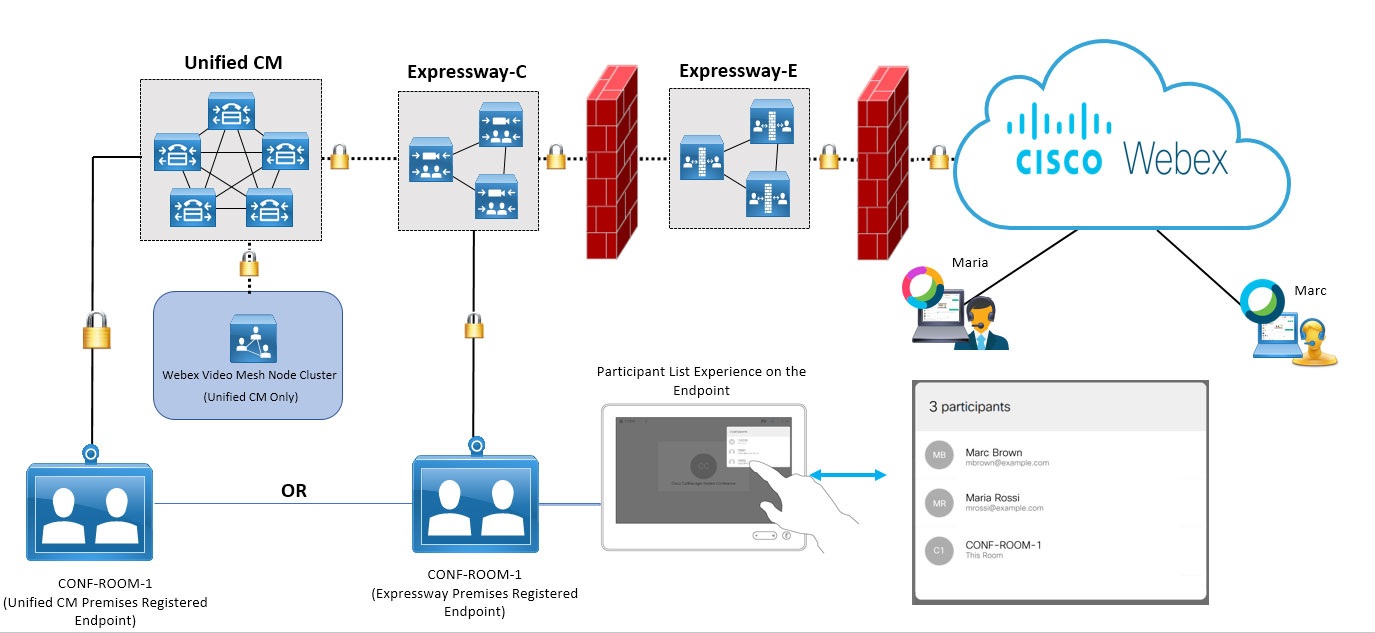

從圖的頂端,從左到右顯示到Webex雲端的安全內部部署連線,且範例表示兩個雲端使用者(一個在Webex應用程式中,一個在Webex Meetings中)加入會議。

底部顯示已註冊至 Unified CM 的會議室端點,以及可放置會議媒體的視訊網格節點叢集。

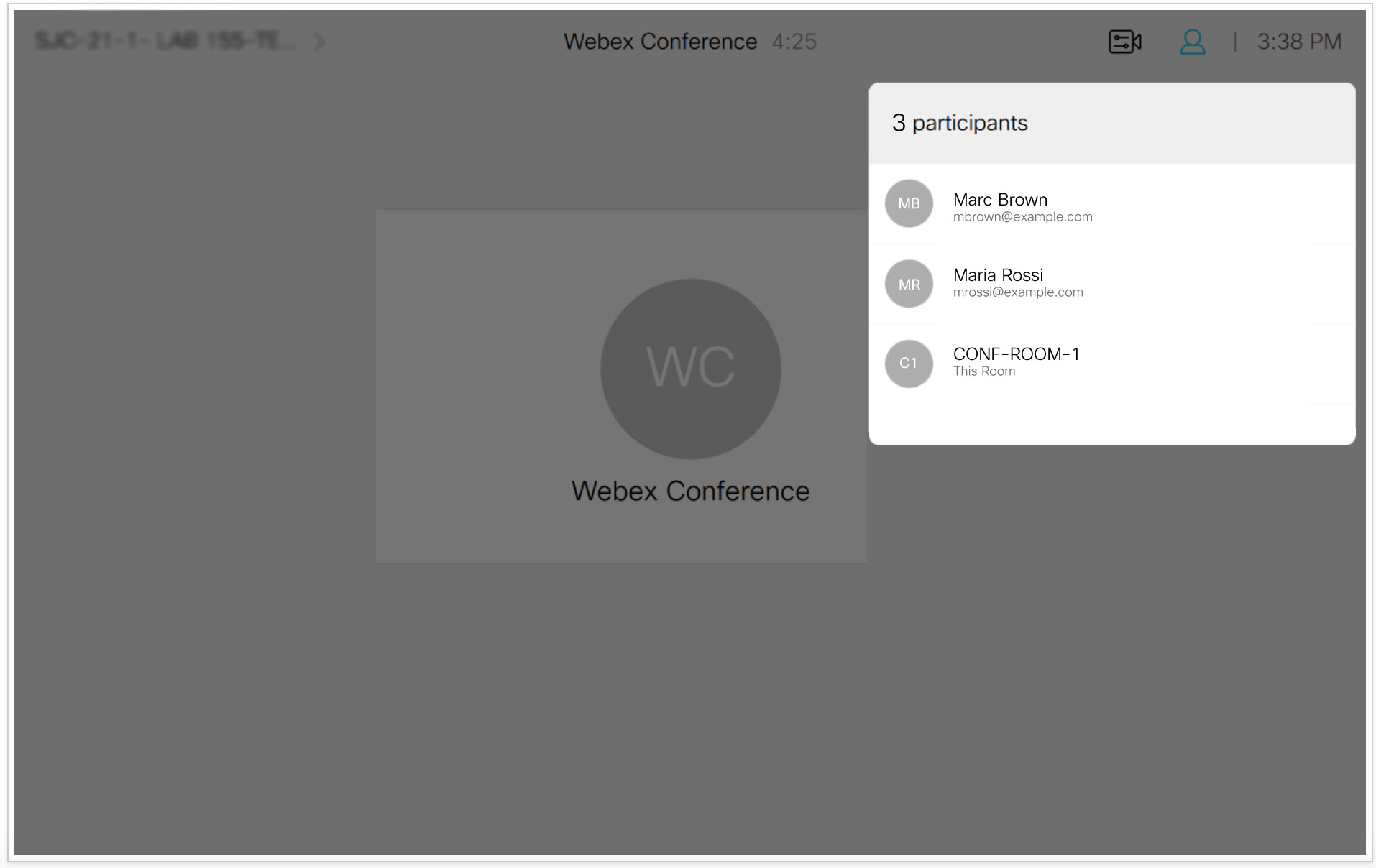

已擷取參加者清單體驗;該使用者會存取端點上的清單,且清單看起來與它在Webex應用程式或Webex Meetings中的相同。

設定 ActiveControl

在開始之前

當 ActiveControl 解決方案在會議流程中包含「視訊網格」節點時,唯一的工作情境是向Unified CM註冊的端點。目前,直接向 Expressway 註冊的端點不適用於「視訊網格」。

|

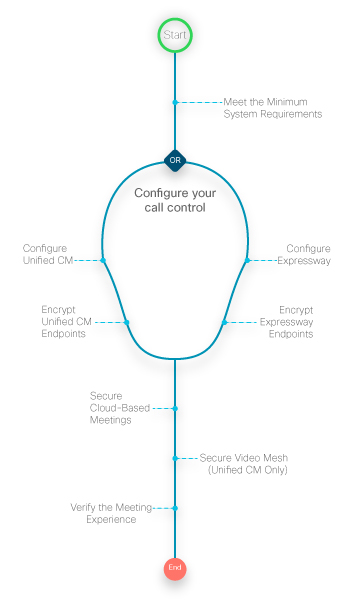

下圖彙總了為加入雲端會議的內部部署註冊裝置設定 ActiveControl 的步驟。部分步驟直接包含在本文中,部分步驟包含在其他文件中。

|

ActiveControl 的需求

|

元件 |

需求 |

|---|---|

|

Cisco Unified Communications Manager Edge 視訊網格的部署指南》 |

最低— 以混合安全性模式發行 11.5(1) 或更高版本。 推薦— 發行 12.5(1) SU1 或更高版本,以支援內部部署或透過 Mobile and Remote Access (MRA) 註冊的非安全端點。不需要 Unified CM 混合安全模式。 將視訊網格節點註冊至雲端,使用 SIP TLS 進行保護,然後根據部署指南(位於 https://www.cisco.com/go/video-mesh)中的步驟進行設定。 |

|

Cisco Expressway-C 或 E |

最低— X8.11.4 或更高版本。如需相關資訊,請參閱 推薦— 適用於配置了Unified CM非安全裝置安全性模式的 MRA 裝置的 X12.5 或更高版本。 視訊網格目前不支援直接註冊到 Expressway 進行呼叫控制的裝置的安全 SIP 幹線。 |

|

Webex 裝置:桌面、會議室、MX 和 SX 系列 |

CE 9.15 或更高版本,或 RoomOS 10.3 或更高版本,在以上通話控制平臺之一上安全註冊時。 |

|

Cisco Jabber |

12.5 版本或更高版本 |

|

加密 |

在 12.5 之前的發行版上— 從端點到雲端的整個通話路徑必須使用TLS 1.2 來保護。 在 12.5 版及更高版本上— 端點與Unified CM之間不需要TLS 。 |

Unified CM 工作

這些步驟可確保裝置安全地登錄至 Unified CM 並且媒體已加密。

| 1 |

遵循在 Cisco Unified Communications Manager 中啟用 iX 支援一節(位於 ActiveControl 部署指南)中的步驟,在 Unified CM 中設定 iX 支援。 |

| 2 |

設定裝置安全性設定檔: 如果是使用 12.5 版 Unified CM 及 Expressway,則不需要此步驟。 Cisco Unified Communications Manager 將裝置類型和通訊協定的安全相關設定(例如裝置安全性模式)分組至安全性設定檔,以讓您將單個安全性設定檔指定給多個裝置。當您在「電話設定」視窗中選擇安全性設定檔時,可將配置的設定套用至電話。 |

| 3 |

設定安全通話圖示顯示的服務參數: 需要此項變更,鎖定圖示才會顯示在 CE 端點上。如需相關資訊,請按一下服務參數名稱來檢視線上說明。 |

針對端點本身執行這些步驟以確保建立了安全的 TLS 連線。

如果是使用 12.5 版 Unified CM 及 Expressway,則不需要這些步驟。

| 1 |

在端點管理介面上,移至 SIP 並確認下列設定:

| ||||||||||||||||||

| 2 |

儲存變更。 | ||||||||||||||||||

| 3 |

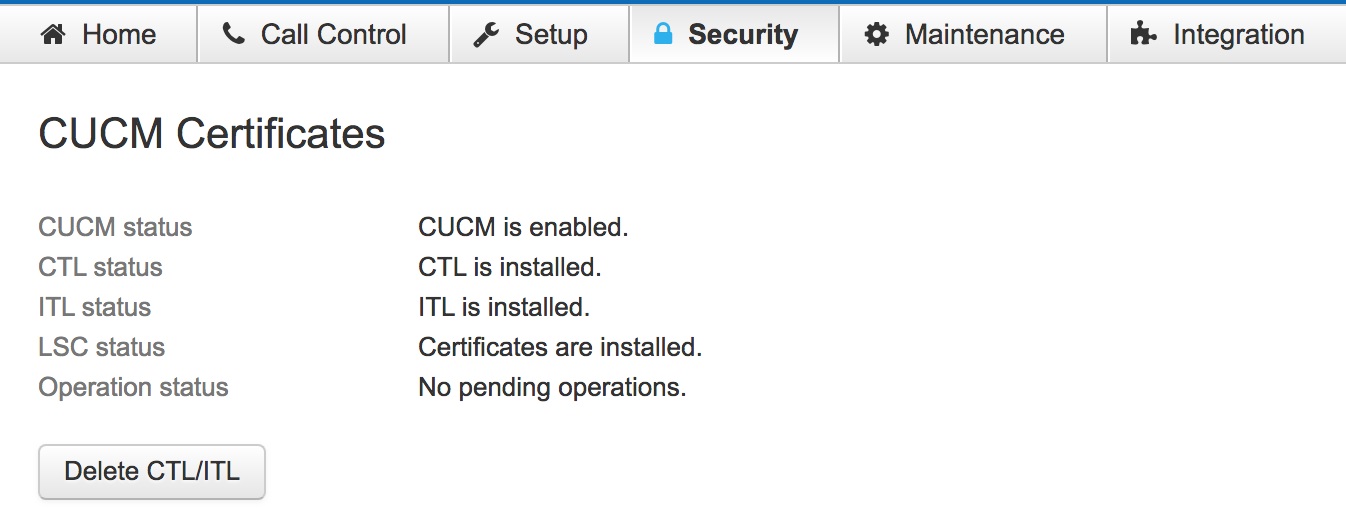

在安全性之下,驗證是否已安裝 Unified CM 憑證。 |

Expressway工作

遵循下列步驟,以在註冊裝置的 Expressway 與連線至雲端的上游 Expressway 配對區域之間設定區域。

| 1 |

在 Expressway 通話控制與 Expressway 配對之間的區域的進階設定之下,確保將 SIP UDP/IX 篩選器模式設為預設選項關閉。 |

| 2 |

將區域設定檔設為自訂,然後儲存變更。 |

針對 Expressway 註冊的端點本身執行這些步驟以確保建立了安全的 TLS 連線。

| 1 |

在端點管理介面上,移至 SIP 並確認下列設定:

| ||||||||||||||||||||

| 2 |

儲存變更。 |

保護基於雲端的會議

使用這些步驟來建立啟用了 iX 的 SIP 設定檔並保護從 Unified CM 流向 Expressway 的流量。

| 1 |

使用下列選項為此幹線設定 SIP 設定檔:

|

| 2 |

針對 SIP 幹線,請套用您建立的 SIP 設定檔。 |

| 3 |

在目的地之下的目的地位址中輸入 Expressway-C IP 位址或 FQDN,然後輸入 5061 作為目的地埠。 |

後續動作

-

若要讓 TLS 連線起作用,必須交換 Unified CM 與 Expressway 之間的憑證,或者 Unified CM 與 Expressway 必須具有由同一憑證授權單位簽署的憑證。如需相關資訊,請參閱

確保信任 Unified CM 與 Expressway 之間的憑證

(位於通過 SIP 幹線的 Cisco Expressway 与 CUCM 部署指南)。 -

在 Expressway-C(Unified CM 中的下一個躍點)上,在 Expressway 與 Unified CM 之間的區域的進階設定之下,確保將 SIP UDP/IX 篩選器模式設為預設選項關閉。如需相關資訊,請參閱

篩選 Cisco VCS 中的 iX

(位於 ActiveControl 部署指南)。

安全視視網型會議

如果您在組織中部署了視訊網格,您可以保護註冊至雲端之叢集的視訊網格節點。

|

透過遵循部署指南(位於 https://www.cisco.com/go/video-mesh)中的步驟來設定加密。 |

驗證安全端點上的會議體驗

使用這些步驟以確認已安全地註冊端點並且會出現正確的會議體驗。

| 1 |

從安全端點加入會議。 |

| 2 |

確認會議名冊清單會顯示在裝置上。 本範例顯示會議清單在具有觸控面板的端點上是什麼樣子: |

| 3 |

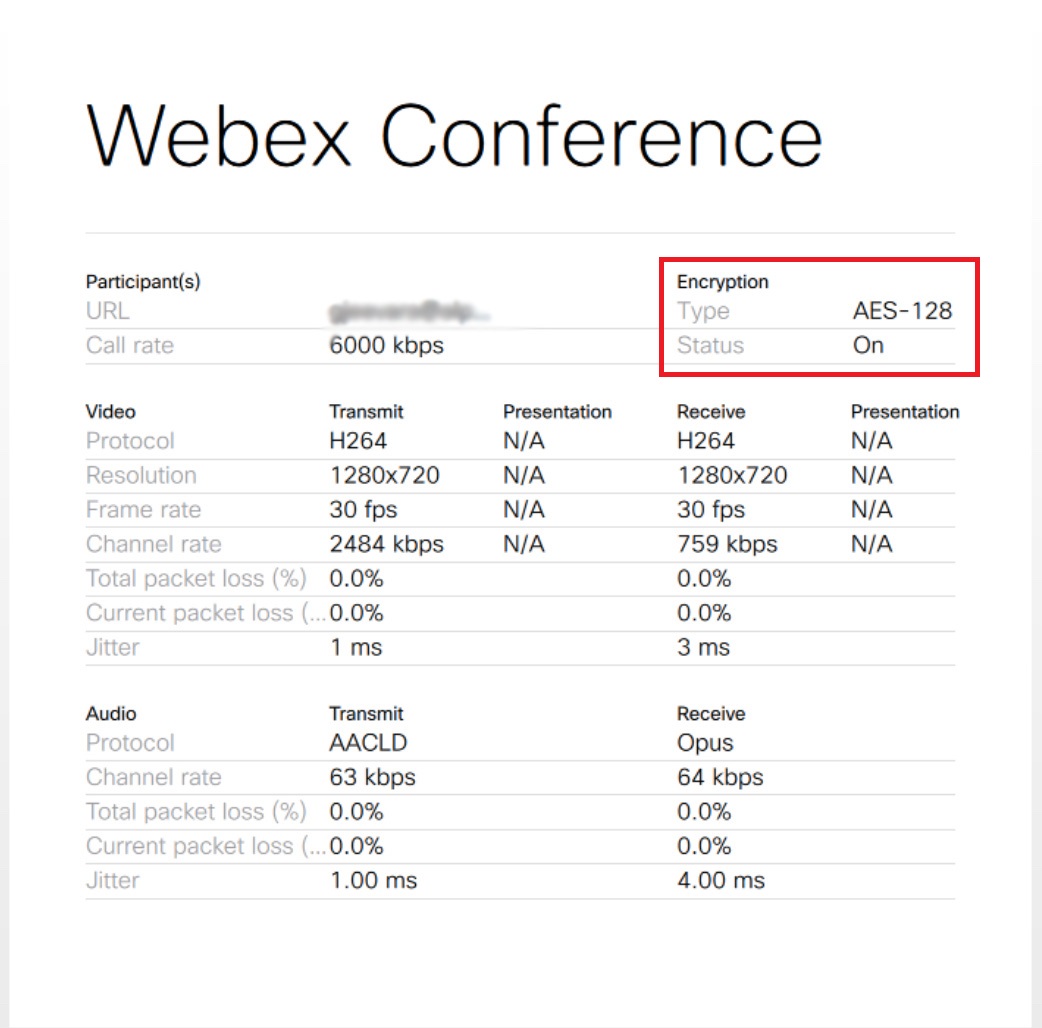

在開會期間,從通話詳細資料中存取 Webex 會議資訊。 |

| 4 |

確認加密部分顯示的類型為 AES-128,狀態為開啟。 |