- Pagină de pornire

- /

- Articol

Îmbunătățiți experiența întâlnirilor în cloud și locale cu ActiveControl

În acest articol

În acest articol Feedback?

Feedback?ActiveControl este o soluție care face legătura între informațiile despre conferințe între cloud-ul Webex și sediul central. Utilizați acest articol pentru a configura mediul, astfel încât utilizatorii să poată vedea lista de participanți la întâlnire pe punctele lor finale.

Prezentare generală ActiveControl

ActiveControl este o soluție care face legătura între informațiile despre conferințe între cloud-ul Webex și sediul central. Înainte de această soluție, utilizatorii aplicației Webex din apelurile multipartite vedeau deja informații despre care alți participanți sunt prezenți, cine vorbește în prezent și cine prezintă.

Informațiile de conferință din cloud în local au loc prin componenta gateway XCCP. Funcția gateway-ului este de a traduce aceste informații între ambele părți, astfel încât (scenariile de apel care implică atât cloud-ul Webex, cât și componentele locale), atât cloud-ul Aplicației Webex, cât și mediile locale au acces similar la informații de conferință.

Beneficiile ActiveControl

ActiveControl îi avantajează pe utilizatorii care utilizează puncte finale locale care rulează software-ul CE recent sau clienții Jabber pentru a apela sau a obține o apelare inversă de la o întâlnire găzduită de Aplicația Webex.

În acest scenariu, gateway-ul XCCP traduce lista (lista de participanți) întâlnire informații la punctul final local sau clientul Jabber.

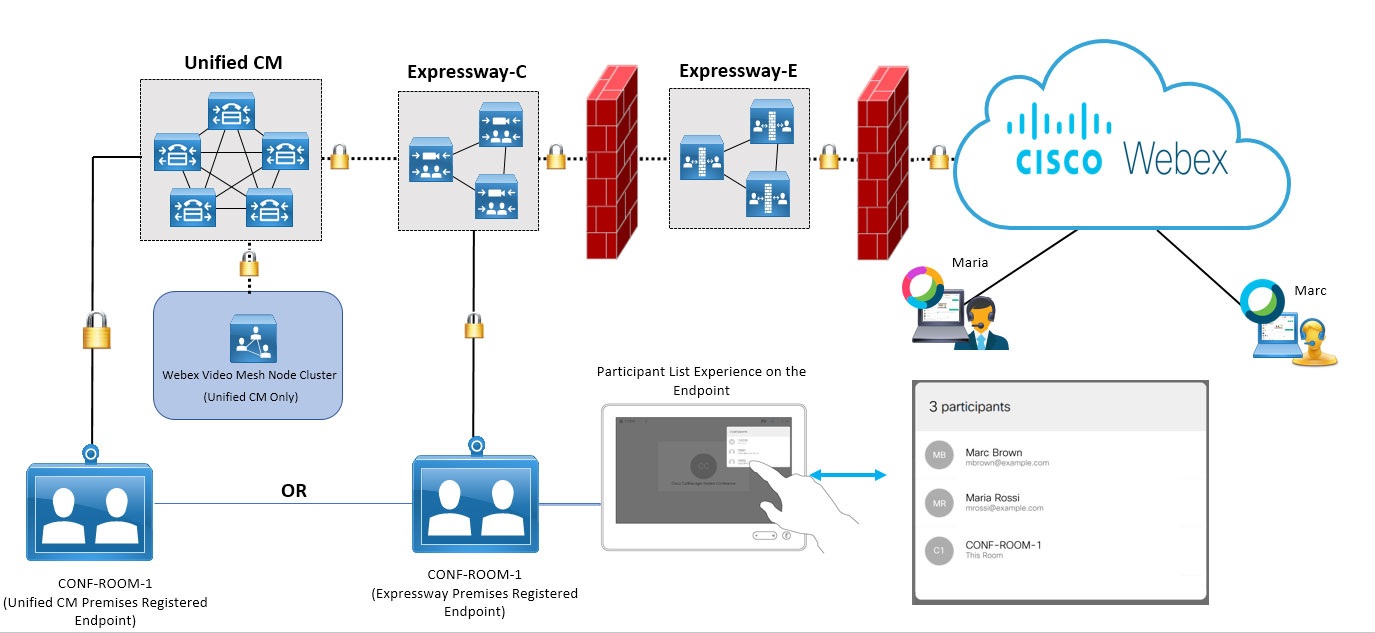

Arhitectură pentru ActiveControl

Din partea de sus a diagramei, stânga spre dreapta afișează conexiunea securizată la nivel local în cloud-ul Webex, iar exemplul indică doi utilizatori cloud (unul în Aplicația Webex, unul în Webex Meetings) care intră în întâlnire.

Partea de jos afișează un punct final al sălii de conferințe care este înregistrat la CM unificat și un cluster de noduri Video Mesh unde pot ateriza medii de întâlnire.

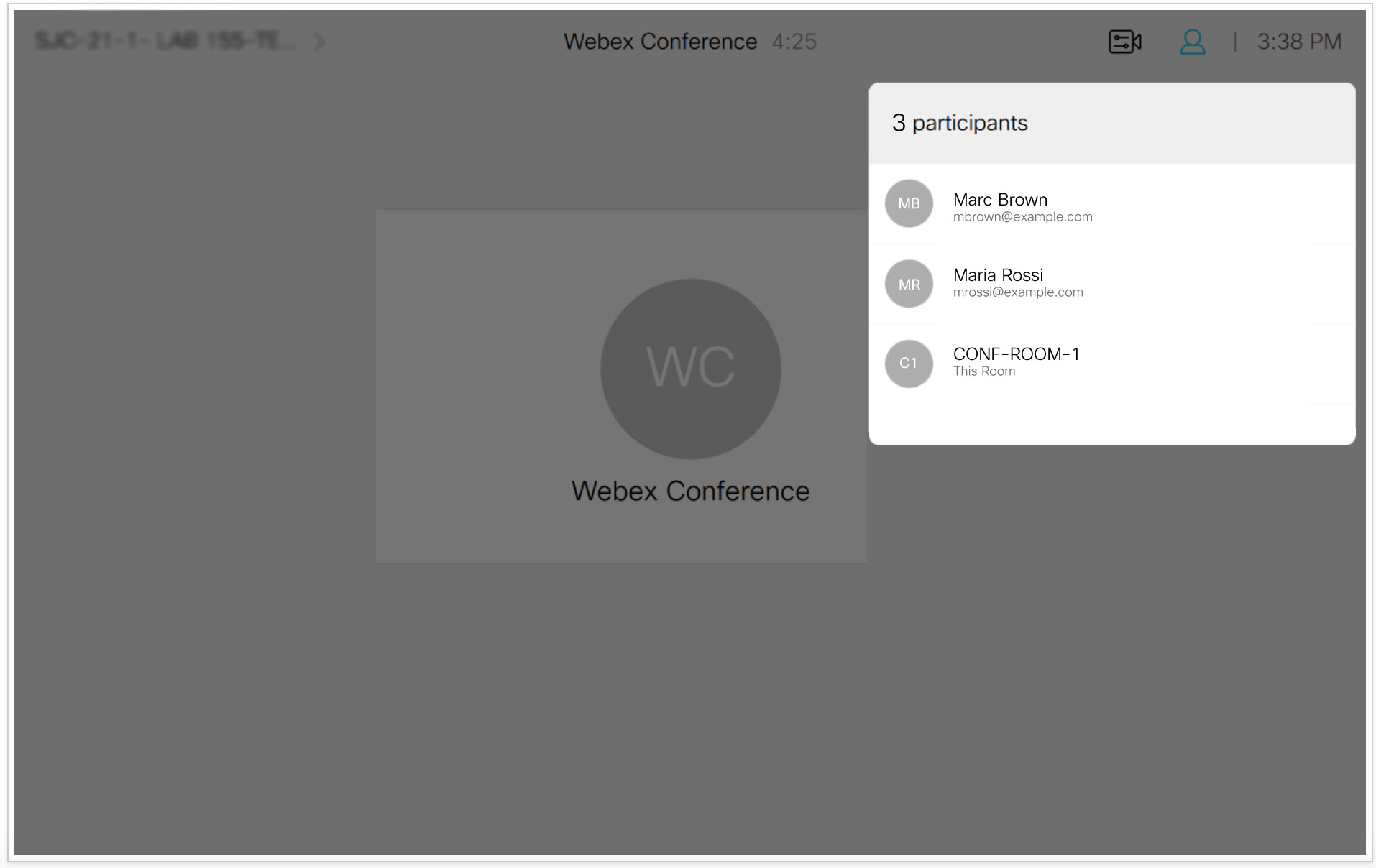

Experiența listei de participanți este capturată; utilizatorul accesează lista de pe punctul final în sine, iar lista arată la fel ca în Aplicația Webex sau Webex Meetings.

Configurarea ActiveControl

Înainte de a începe

Când soluția ActiveControl include un nod de rețea video în fluxurile întâlnirii, singurul scenariu de lucru este un punct final înregistrat la Unified CM. Un punct final înregistrat direct la Expressway nu funcționează cu Video Mesh în acest moment.

|

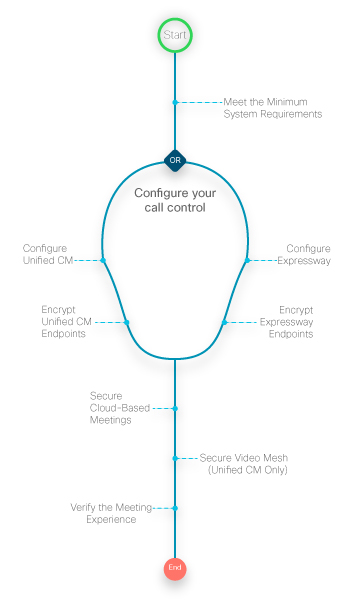

Ilustrația următoare rezumă pașii pentru a configura ActiveControl pentru dispozitivele înregistrate local care se asociază la o întâlnire în cloud. Unii pași sunt acoperiți direct în acest articol, unii sunt acoperiți în documentație separată.

|

Cerințe pentru ActiveControl

|

Componentă |

Cerințe |

|---|---|

|

Cisco Unified Communications Manager Edge Video Mesh |

Minim- Versiunea 11.5(1) sau ulterioară în modul de securitate mixtă. Recomandat- Versiunea 12.5(1) SU1 sau ulterioară pentru a sprijini punctele finale nesigur înregistrate la locație sau prin Mobile and Remote Access (MRA). Modul de securitate mixt CM unificat nu este necesar. Nodurile Video Mesh înregistrate în cloud, securizate cu SIP TLS și configurate conform pașilor din ghidul de implementare de la https://www.cisco.com/go/video-mesh. |

|

Cisco Expressway-C sau E |

Minim—Eliberați X8.11.4 sau o versiune ulterioară. Recomandat—Eliberați X12.5 sau o versiune ulterioară pentru dispozitivele MRA configurate cu un mod de securitate a dispozitivului Unified CM nesecurizat. Video Mesh nu acceptă în prezent trunchiuri SIP securizate pentru dispozitivele care sunt înregistrate direct la Expressway pentru controlul apelurilor. |

|

Dispozitive Webex: Birou, Cameră, MX și Seria SX |

CE 9.15 sau o versiune ulterioară sau RoomOS 10.3 sau o versiune ulterioară, atunci când este înregistrată în siguranță la una dintre platformele de control al apelurilor de mai sus. |

|

Cisco Jabber |

Versiunea 12.5 sau o versiune ulterioară |

|

Criptare |

La lansări mai devreme de 12,5—Întreaga cale de apel de la punctul final la cloud trebuie să fie securizată cu TLS 1.2. Pe versiunile 12.5 și ulterioare- TLS nu este necesar între punctul final și Unified CM. |

Activități CM unificate

Acești pași asigură faptul că dispozitivele sunt înregistrate în siguranță la Unified CM și că suportul este criptat.

| 1 |

Configurați asistența iX în Unified CM urmând pașii din secțiunea Activarea suportului iX în Cisco Unified Communications Manager din Ghidulde implementare ActiveControl. |

| 2 |

Configurați profilurile de securitate ale dispozitivului: Acest pas nu este necesar dacă utilizați versiuni 12.5 de CM unificate și Expressway. Cisco Unified Communications Manager grupează setările legate de securitate (cum ar fi modul de securitate al dispozitivului) pentru un tip de dispozitiv și protocol în profiluri de securitate, pentru a vă permite să atribuiți un singur profil de securitate mai multor dispozitive. Aplicați setările configurate la un telefon atunci când alegeți profilul de securitate în fereastra Configurare telefon. |

| 3 |

Configurați parametrul de serviciu pentru afișarea securizată a pictogramei de apel: Această modificare este necesară pentru ca pictograma de blocare să se afișeze pe punctele finale CE. Pentru mai multe informații, faceți clic pe numele parametrului de serviciu pentru a vedea ajutorul online. |

Efectuați acești pași pe punctele finale în sine pentru a vă asigura că este stabilită conexiunea TLS securizată.

Acești pași nu sunt necesari dacă utilizați versiunile 12.5 de CM unificate și Expressway.

| 1 |

Pe interfața administrativă endpoint, accesați SIP și confirmați următoarele setări:

| ||||||||||||||||||

| 2 |

Salvați modificările. | ||||||||||||||||||

| 3 |

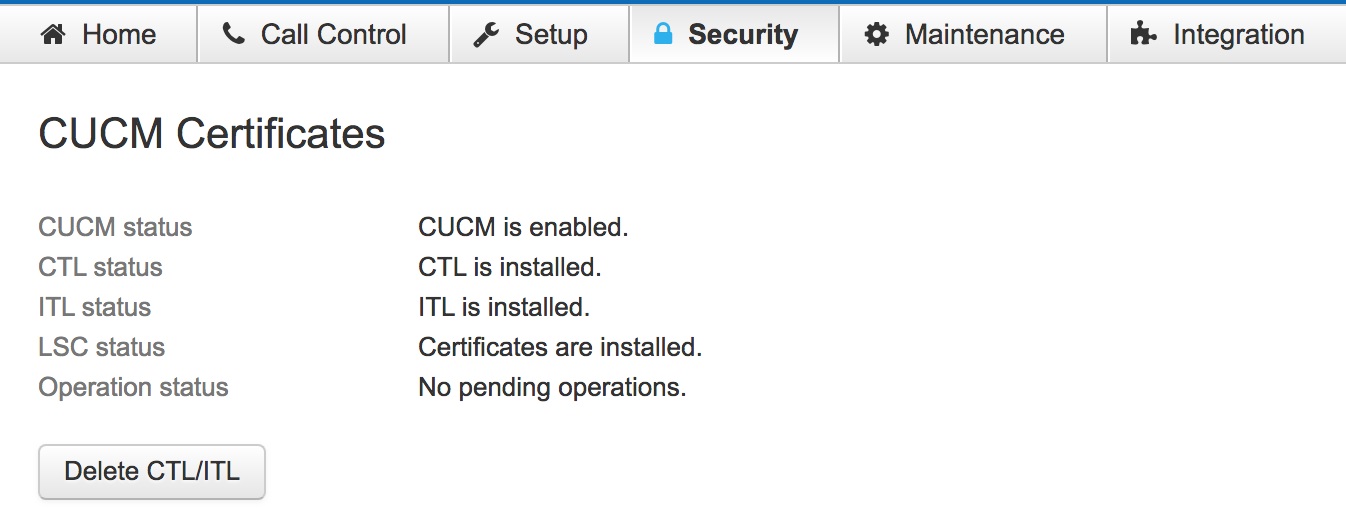

Sub Securitate, verificați dacă sunt instalate certificate CM unificate. |

Sarcini de drum expres

Urmați acești pași pentru a configura zona dintre Expressway unde este înregistrat dispozitivul și zona de asociere Expressway din amonte care se conectează la cloud.

| 1 |

Sub Setări avansate pentru zona dintre controlul apelului Expressway și perechea Expressway, asigurați-vă că modul de filtrare SIP UDP/IX este setat la Dezactivat , opțiunea implicită. |

| 2 |

Setați profil zonă la Particularizat , apoi salvați modificările. |

Efectuați acești pași pe punctele finale înregistrate în Expressway pentru a vă asigura că este stabilită conexiunea TLS securizată.

| 1 |

Pe interfața administrativă endpoint, accesați SIP și confirmați următoarele setări:

| ||||||||||||||||||||

| 2 |

Salvați modificările. |

Întâlniri securizate bazate pe cloud

Urmați acești pași pentru a crea un profil SIP cu iX activat și trafic securizat de la UNIFIED CM la Expressway.

| 1 |

Configurați un profil SIP pentru acest trunchi cu următoarele opțiuni:

|

| 2 |

Pentru trunchiul SIP, aplicați profilul SIP pe care l-ați creat. |

| 3 |

Sub Destinație, introduceți adresa IP Expressway-C sau FQDN în Adresa de destinație și introduceți 5061 pentru Portulde destinație. |

Ce trebuie să faceți în continuare

-

Pentru ca conexiunea TLS să funcționeze, certificatele dintre Unified CM și Expressway trebuie schimbate sau ambele trebuie să aibă certificate semnate de aceeași autoritate de certificare. Consultați

Asigurarea încrederii în certificate între CM unificat și Expressway

în Cisco Expressway și CUCM prin Ghidul de implementare a trunchiului SIP pentru mai multe informații. -

Pe Expressway-C (următorul hop din CM unificat), sub Setări avansate pentru zona dintre Expressway și UNIFIED CM, asigurați-vă că modul de filtrare SIP UDP/IX este setat la Dezactivat (setarea implicită). Consultați

Filtrarea iX în Cisco VCS

în Ghidul de implementare ActiveControl pentru mai multe informații.

Întâlniri securizate bazate pe plasă video

Dacă ați implementat Video Mesh în organizația dvs., puteți securiza nodurile Video Mesh pentru clusterele pe care le-ați înregistrat în cloud.

|

Configurați criptarea urmând pașii din ghidul de implementare la https://www.cisco.com/go/video-mesh. |

Verificați experiența întâlnirii pe punctul final securizat

Urmați acești pași pentru a verifica dacă punctele finale sunt înregistrate în siguranță și apare experiența corectă a întâlnirii.

| 1 |

Asociați-vă la o întâlnire de la punctul final securizat. |

| 2 |

Verificați dacă lista listei de liste de întâlniri apare pe dispozitiv. Acest exemplu arată cum arată lista de întâlniri pe un punct final cu un panou tactil: |

| 3 |

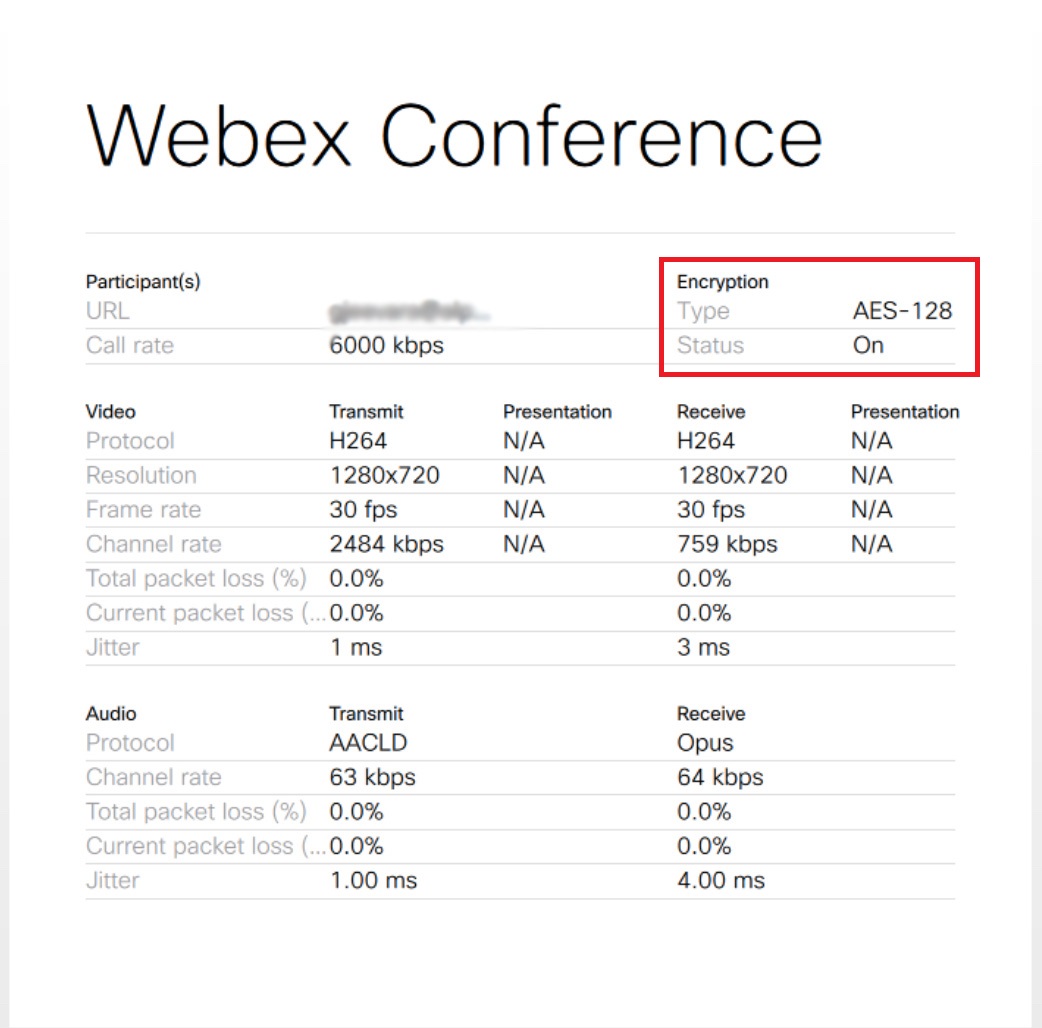

În timpul întâlnirii, accesați informațiile Conferinței Webex din Detaliile apelului. |

| 4 |

Verificați dacă secțiunea Criptare afișează tipul ca AES-128 și starea ca activat. |