Atualizando o Cisco BroadWorks NPS para usar o proxy NPS: Guia de Configuração

Comentários?

Comentários?Este artigo descreve como configurar um NPS compartilhado para usar o proxy de autenticação NPS, para que também possa ser usado para notificações de chamada para aplicativos Webex. Se o seu NPS não suportar outros aplicativos, você pode seguir o procedimento simplificado no Guia de Soluções Webex para BroadWorks.

Visão geral do proxy NPS

Para compatibilidade com o Webex para BroadWorks, o NPS deve ser patcheado para suportar o recurso de proxy NPS, Push Server para VoIP em UCaaS.

O recurso implementa um novo design no Servidor de Push de Notificação para resolver a vulnerabilidade de segurança do compartilhamento das chaves privadas do certificado de notificação com os provedores de serviços para clientes móveis. Em vez de compartilhar certificados e chaves de notificação push com o provedor de serviços, o NPS usa uma nova API para obter um token de notificação push de curta duração do backend UCaaS e usa esse token para autenticação com os serviços Apple APNs e Google FCM.

O recurso também aprimora a capacidade do Servidor de Envio de Notificação para enviar notificações para dispositivos Android através da nova API do Google Firebase Cloud Messaging (FCM) HTTPv1.

-

Para obter mais informações, consulte o Servidor Push para VoIP na descrição do recurso UCaaS.

-

Os patches BroadWorks para o recurso estão disponíveis em: https://software.cisco.com/download/home/286326302/type/286326345/release/RI.2022.04.

-

Mais informações sobre o servidor ADP podem ser encontradas em Cisco BroadWorks Application Delivery Platform.

O XSP (ou ADP da plataforma de entrega de aplicativos) que hospeda o NPS deve atender aos seguintes requisitos:

Versões mínimas e restrições de co-residência

-

O NPS deve ser ativado em um XSP/ADP e NPS dedicado deve ser o único aplicativo hospedado no servidor. Isso é para eliminar interferência com a entrega de notificações Push.

-

Deve haver apenas um aplicativo NPS em uma implantação. Se você estiver usando o UC-One Collaborate/Connect móvel e ou UC-One SaaS e estiver implementando o Webex para BroadWorks, você deve compartilhar este único NPS para todos os aplicativos.

-

NPS deve estar na versão R22 ou mais recente XSP ou ADP.

R22/R23 XSP é compatível com uma stack R21 se o XSP executa apenas NPS e o AS é R21. SP1. Consulte a Matriz de compatibilidade do BroadWorks para obter mais informações.

-

Mais informações sobre o servidor ADP podem ser encontradas em Cisco BroadWorks Application Delivery Platform.

NPS compartilhados

Leia estas notas antes de configurar o SEU NPS compartilhado para usar o proxy NPS:

-

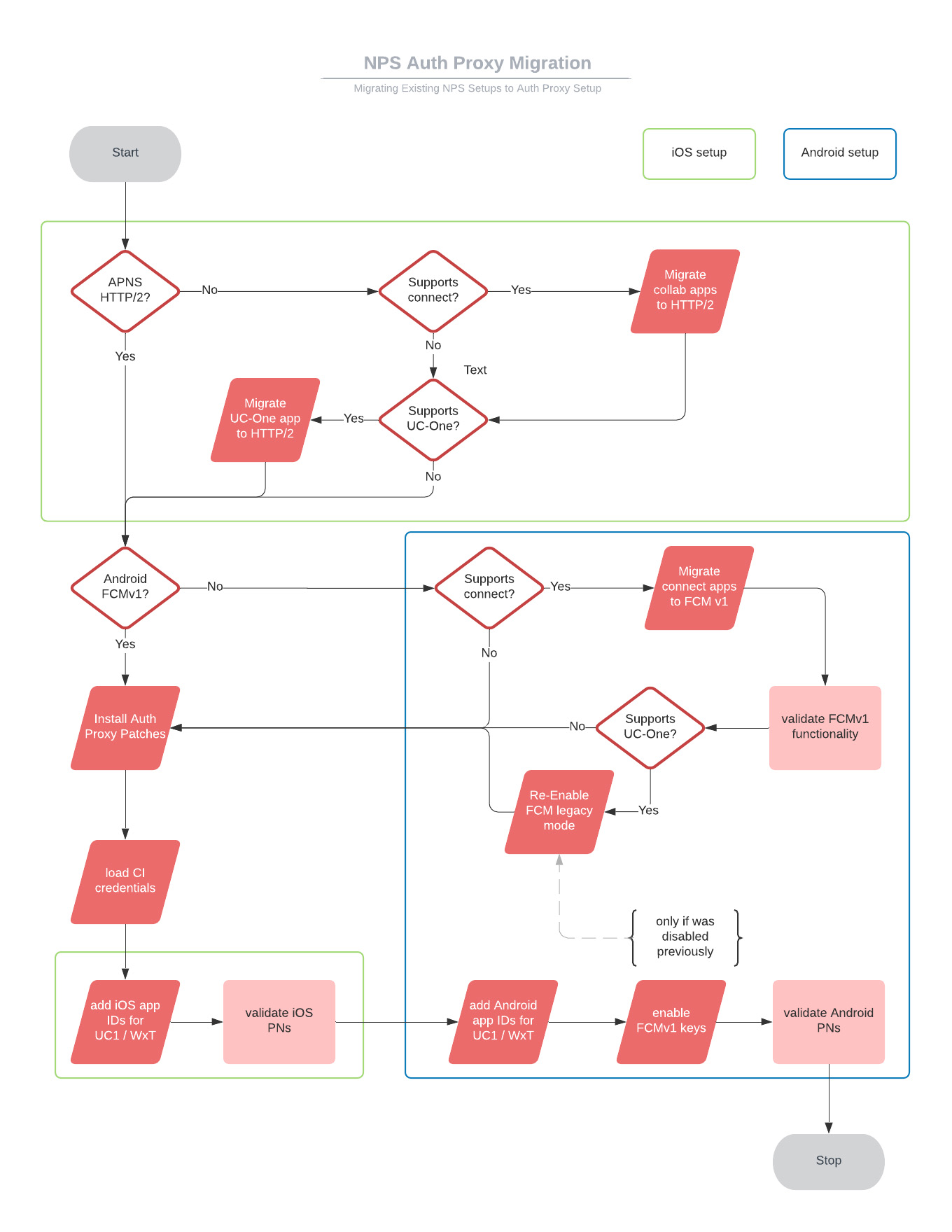

Se o seu NPS for usado com outros aplicativos (e não apenas com o aplicativo Webex): Primeiro configure o proxy NPS, depois altere o NPS de usar a API herdada de FCM para usar a API FCM HTTP v1.

-

Depois de verificar se as notificações estão funcionando corretamente para aplicativos mais antigos com o proxy NPS, remova a chave da API FCM para o aplicativo Android e a chave de autenticação APNs para o aplicativo iOS.

APNs HTTP/2

-

Se você implantou algum aplicativo iOS que não seja da Cisco/BroadSoft, Configure esses aplicativos para usar o HTTP/2 Protocolo APNS antes de configurar o NPS para usar o proxy NPS.

-

XSP/ADPs que já suportam a Colaboração ou o aplicativo BroadWorks SaaS precisam ser migrados para HTTP/2. Para obter informações detalhadas sobre configurar HTTP/2, consulte o Suporte HTTP/2 para o Servidor push de notificação para APNS (a migração de NPS para suportar esses aplicativos iOS está resumida neste artigo).

Android FCMv1

-

Se você implantou algum aplicativo Android que não seja da Cisco/BroadSoft, Configure esses aplicativos para usar as chaves FCMv1 antes de configurar o NPS para usar o proxy NPS.

-

Se XSP/ADP atualmente suporta o aplicativo Connect ou UC-One SaaS, então habilite as chaves FCMv1 depois de configurar o proxy NPS. Recomendamos que você migre todos os aplicativos adicionais para chaves FCMv1, habilite-os, teste-os e, em seguida, desabilite-os até estar pronto para concluir as instruções de configuração (o fluxo de migração está documentado neste artigo).

|

Seqüência |

Título da tarefa |

Quando/Por que a tarefa é necessária? |

|---|---|---|

|

1 |

Migre o NPS para HTTP/2 para aplicativos SaaS (ou Connect) do UC-One. |

Se o NPS suporta esses aplicativos, e eles ainda não estão configurados para HTTP/2. |

|

2 |

Migre o NPS para FCMv1 para aplicativos SaaS UC-One (ou Connect) para Android. |

Se o NPS suporta esses aplicativos, e eles ainda não estão configurados para FCMv1. |

|

3 |

Ative o modo FCMv1 e teste as notificações por push. |

Se o NPS estiver suportando UC-One Connect e/ou outros aplicativos (não Cisco) para Android. |

|

4 |

Reabilitar o modo de legado FCM. |

Se o NPS estiver suportando UC-One SaaS. Se você deixar FCMv1 habilitado, antes de configurar o proxy NPS, as notificações por push para UC-One SaaS começarão a falhar. |

|

5 |

Instale patches de proxy de autenticação NPS. |

Se o NPS estiver no XSP R22 ou XSP R23. |

|

6 |

Configure o NPS para usar o proxy de autenticação NPS:

|

Sempre necessário. |

|

7 |

Remova as teclas do modo de legado FCM. |

Para aplicativos que são suportados com sucesso pelo NPS em FCMv1. |

Esta tarefa é obrigatória para notificações push para aplicativos SaaS e Webex UC-One nas plataformas iOS.

Antes de começar

Se o XSP estiver executando R22, você precisa aplicar o ap354313 antes de configurar o aplicativo NPS para usar HTTP/2 para APNS.

| 1 |

Definir a URL de produção e os parâmetros de conexão em

Nota: Não de definir o tempo de conexão abaixo de 1000. |

| 2 |

Adicione as IDs do aplicativo ao contexto dos aplicativos APNS, certifique-se de omitir a tecla Auth - de definida como vazia. Para Saas UC-One: Para o aplicativo Webex: |

| 3 |

Verifique as teclas de aut com |

| 4 |

Se a chave de autenticação não estiver vazia para |

| 5 |

Habilitar HTTP/2:

|

| 6 |

Para apenas aplicativos SaaS UC-One: Faça login no portal do revendedor e acesse |

| 7 |

Desça até a seção Servidor de Notificações Push e selecione sua versão (por exemplo, Versão 22), então siga as instruções fornecidas no portal. |

-

Esta tarefa se aplica a NPS em XSP. Ignore-o se o seu NPS estiver no ADP.

-

Você pode usar este procedimento para migrar para notificações FCMv1 para aplicativos SaaS Android UC-One Connect ou UC-One.

-

Você deve usar FCMv1 se você quiser usar o proxy NPS para autenticar as notificações por push para o UC-One ou os aplicativos Webex para Android.

-

Esta tarefa prepara o NPS para FCMv1 para que você possa habilita-lo como parte da configuração do proxy de autenticação NPS. Não habilita o FCMv1 até que você esteja pronto para configurar o proxy de autenticação NPS, ou as notificações aos clientes SaaS falharão.

| 1 |

Obter a ID do projeto a partir do console do Firebase: | ||||||||||||||||

| 2 |

A partir do Firebase, a chave privada da sua conta de serviço: | ||||||||||||||||

| 3 |

Copie a chave para o XSP que hospeda seu NPS. | ||||||||||||||||

| 4 |

Adicione a ID do projeto e a chave privada associada ao contexto de projetos FCM:

| ||||||||||||||||

| 5 |

Adicione o aplicativo UC-One (Connect ou SaaS) e a ID do projeto associado ao contexto de aplicativos FCM:

| ||||||||||||||||

| 6 |

Verifique a configuração para FCM contra os atributos e valores recomendados mostrados aqui. Use a versão Executar

|

-

Esta tarefa se aplica ao NPS no ADP. Ignore-o se seu NPS estiver em XSP.

-

Você pode usar este procedimento para migrar para notificações FCMv1 para aplicativos SaaS Android UC-One Connect ou UC-One.

-

Você deve usar FCMv1 se você quiser usar o proxy NPS para autenticar as notificações por push para o UC-One ou os aplicativos Webex para Android.

-

Esta tarefa prepara o NPS para FCMv1 para que você possa habilita-lo como parte da configuração do proxy de autenticação NPS. Não habilita o FCMv1 até que você esteja pronto para configurar o proxy de autenticação NPS, ou as notificações aos clientes SaaS falharão.

| 1 |

Obter a ID do projeto a partir do console do Firebase: |

| 2 |

A partir do Firebase, a chave privada da sua conta de serviço: |

| 3 |

Importe o arquivo .json para o servidor ADP |

| 4 |

Faça logon ao ADP CLI e adicione a chave de PROJETO e API ao contexto de projetos FCM:

|

| 5 |

Adicione o aplicativo e a ID do projeto ao contexto de aplicativos FCM:

|

| 6 |

Verifique sua configuração: |

Você só precisa fazer isso (como parte da migração) se:

-

Seu NPS é usado para aplicativos UC-One SaaS ou BroadWorks Connect para Android.

-

Você já testou que as notificações por push de chamada para outros aplicativos estão funcionando com a API FCMv1.

Você está desativando temporariamente FCMv1 porque as teclas FCMv1 para esses aplicativos devem ser habilitadas apenas durante o processo de configuração do proxy de autenticação NPS.

| 1 |

Entrar no XSP que está hospedando o seu NPS compartilhado. |

| 2 |

Navegue até o contexto FCM e desative FCM v1: |

Instale os seguintes patches para suportar o recurso de proxy de autenticação NPS:

R22 Patches

R23 Patches

| 1 |

Crie uma solicitação de serviço com o seu contato de integração, ou com o TAC, para provisionar sua conta de cliente OAuth (webex Common Identity) . Titulo a sua solicitação de serviço Configuração NPS para Configuração de Proxy de Aut. Fornecemos a você um ID de cliente OAuth, um segredo do cliente e um token de atualização válido por 60 dias. Se o token expirar antes de usá-lo com o seu NPS, você pode levantar outra solicitação.

| |||||||||||||||||||

| 2 |

Crie a conta do cliente no NPS:

Execute o comando para verificar se os valores inseridos correspondem aos valores fornecidos. | |||||||||||||||||||

| 3 |

Insira a URL do proxy NPS e de definida o intervalo de atualização do token (30 minutos recomendado):

Para melhorar a velocidade de resolução de DNS, em vez do FQDN atual nps.uc-one.broadsoft.com, recomendamos que você use o FQDN apropriado com base em sua região. FQDNs baseados em região: Leste dos EUA: Oeste dos EUA:

Europa:

Arábia Saudita:

Austrália:

Se as notificações push expirarem devido a um atraso na resolução de DNS, aumente o valor de tempo limite em "/etc/resolv.conf" arquivo no servidor BroadWorks. | |||||||||||||||||||

| 4 |

(Para notificações do Android) Adicione as IDs do aplicativo Android ao contexto dos aplicativos FCM no NPS. Para o aplicativo Webex no Android: Para o aplicativo UC-One no Android: | |||||||||||||||||||

| 5 |

(Para as notificações do iOS da Apple) Adicione a ID do aplicativo ao contexto dos aplicativos APNS, certifique-se de omitir a tecla Auth - de definida como vazia. Para o aplicativo Webex no iOS: Para o aplicativo UC-One no iOS: | |||||||||||||||||||

| 6 |

Configure as seguintes URLs NPS:

| |||||||||||||||||||

| 7 |

Configure os seguintes parâmetros de conexão NPS para os valores recomendados mostrados:

| |||||||||||||||||||

| 8 |

Verifique se o Servidor de Aplicação está solicitando IDs de aplicativos, porque você pode precisar adicionar os aplicativos Webex à lista de permitir: |

| 1 |

Reinicie o XSP: bwrestart |

| 2 |

Teste as notificações de chamadas para o Android, fazendo chamadas de um assinante do BroadWorks para o cliente de chamada no Android. Verifique se a notificação de chamada é exibida no dispositivo Android. Nota: Se as notificações por push começar a falhar no aplicativo UC-One para Android, é possível que haja um erro de configuração. Se esta for a sua situação, você pode reverter para o FCM herdado da seguinte forma:

|

| 3 |

Teste as notificações de chamadas para o iOS fazendo chamadas de um assinante do BroadWorks para o cliente de chamada no iOS. Verifique se a notificação de chamada aparece no dispositivo iOS. Nota: Se as notificações por push começar a falhar no aplicativo iOS UC-One, é possível que haja um erro de configuração. Se esta for a sua situação, você pode reverter para a interface binário de legado com |