- Начало

- /

- Статия

Запазване на комуникацията на сайт за Webex Calling

В тази статия

В тази статия Обратна връзка?

Обратна връзка?„Site Survivability“ гарантира, че вашият бизнес остава достъпен, дори ако връзката с Webex бъде прекъсната. Той използва локален мрежов шлюз, за да предоставя резервни услуги за повикване към крайни точки на място по време на прекъсвания на мрежата.

Съображения за внедряване

По подразбиране крайните точки на Webex Calling работят в активен режим, свързвайки се с облака Webex за SIP регистрация и контрол на повикванията. Ако мрежовата връзка с Webex се загуби, крайните точки автоматично превключват в режим на оцеляване и се регистрират в локалния шлюз за оцеляване. В този режим шлюзът предоставя основни резервни услуги за повиквания. След като мрежовата връзка с Webex бъде възстановена, контролът на повикванията и регистрациите се връщат към облака Webex.

Следните повиквания се поддържат в режим на оцеляване:

-

Вътрешни повиквания (вътрешни за сайта) между поддържани крайни точки на Webex Calling

-

Външни повиквания (входящи и изходящи) чрез локална PSTN линия или SIP трънк към външни номера и доставчици на E911

За да използвате тази функция, трябва да конфигурирате рутер Cisco IOS XE в локалната мрежа като Survivability Gateway. Survivability Gateway синхронизира ежедневно информацията за повикванията от облака Webex за крайни точки на това място. Ако крайните точки преминат в режим на оцеляване, шлюзът може да използва тази информация, за да поеме SIP регистрациите и да предостави основни услуги за разговори.

Настройка на едно местоположение

Следващото изображение показва сценарий на мрежова повреда, при който връзката с Webex е прекъсната и крайните точки на сайта на Webex работят в режим на оцеляване. На изображението, Survivability Gateway маршрутизира вътрешно повикване между две крайни точки на място, без да изисква връзка с Webex. В този случай, Survivability Gateway е конфигуриран с локална PSTN връзка. В резултат на това, крайните точки на място в режим на оцеляване могат да използват PSTN за входящи и изходящи повиквания към външни номера и доставчици на E911.

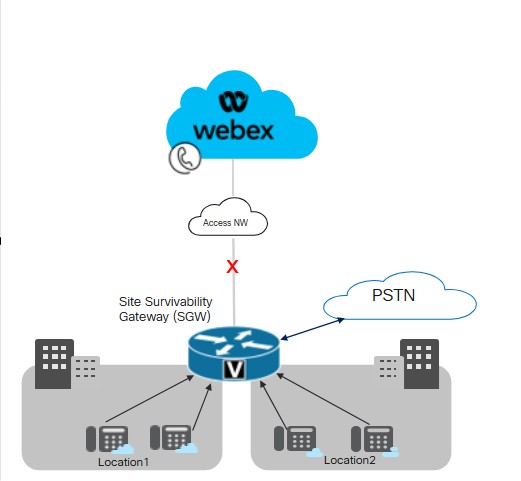

Настройка на множество локации

Следващото изображение показва сценарий на мрежова повреда, при който връзката с Webex е прекъсната и крайните точки, разположени на различни места, работят в режим на оцеляване. В LAN мрежата има множество по-малки местоположения, които са свързани към един шлюз за оцеляване. Това внедряване оптимизира използването на ресурсите на шлюза, като същевременно запазва специфични за местоположението конфигурации за маршрутизиране на повиквания.

Cisco препоръчва поддържането на праг на латентност от 50 милисекунди за свързаност между Survivability Gateway и крайните точки в различни локации в локална мрежа (LAN).

Ключови условия за оцеляване на обекта

Следните условия се отнасят за Survivability Gateway:

-

Облакът Webex включва IP адреса, името на хоста и порта на Survivability Gateway във файла за конфигурация на устройството. В резултат на това крайните точки могат да се свържат със Survivability Gateway за регистрация, ако връзката с Webex прекъсне.

-

Ежедневната синхронизация на данните за разговори между облака Webex и Survivability Gateway включва информация за удостоверяване на регистрираните потребители. В резултат на това крайните точки могат да поддържат сигурни регистрации, дори докато работят в режим на оцеляване. Синхронизирането включва и информация за маршрутизиране за тези потребители.

-

Survivability Gateway може автоматично да маршрутизира вътрешни повиквания, използвайки информацията за маршрутизиране, предоставена от Webex. Добавете конфигурация на PSTN trunk към Survivability Gateway, за да осигурите външни повиквания.

-

Всеки сайт, който внедрява Site Survivability, изисква Survivability Gateway в локалната мрежа.

-

Регистрациите и контролът на повикванията се връщат в облака Webex, след като мрежовата връзка Webex се възобнови за поне 30 секунди.

Колокация с Unified SRST

Survivability Gateway поддържа колокацията на конфигурация на Webex Survivability и Unified SRST конфигурация на един и същ шлюз. Шлюзът може да поддържа устойчивост както за крайни точки на Webex Calling, така и за крайни точки, които се регистрират в Unified Communications Manager. За да конфигурирате колокация:

-

Конфигурирайте поддръжката на Unified SRST за крайни точки, които се регистрират в Unified Communications Manager. За конфигурацията вижте Ръководство за администриране на Cisco Unified SRST.

-

На същия шлюз, следвайте потока на задачата за конфигуриране на устойчивост на сайта в тази статия, за да конфигурирате шлюза с устойчивост на сайта за крайни точки на Webex Calling.

Съображения за маршрутизиране на обаждания за колокация

При конфигуриране на маршрутизиране на повиквания за сценарии за колокация, имайте предвид следното:

-

Шлюзът за оцеляване (Survivability Gateway) маршрутизира вътрешните повиквания автоматично, при условие че и двете крайни точки в повикването са регистрирани към Survivability Gateway. Вътрешните повиквания се пренасочват автоматично между всички регистрирани клиенти (SRST или Webex Calling).

-

Възможно е да възникне ситуация, в която връзката с едната система за контрол на повикванията прекъсне, докато връзката с другата система за контрол на повикванията остане активна. В резултат на това, един набор от крайни точки се регистрира към Survivability Gateway, докато друг набор от крайни точки на същото място се регистрира към основния контрол на повикванията. В този случай може да се наложи да маршрутизирате повикванията между двата комплекта крайни точки към SIP trunk или PSTN линия.

-

Външните повиквания и повикванията на E911 могат да бъдат пренасочени към SIP trunk или PSTN линия.

Поддържани функции и компоненти

Следната таблица предоставя информация за поддържаните функции.

| Функция | MPP устройства и приложение Webex | VG4xx ATA |

|---|---|---|

|

Вътрешносайтово разширение за обаждания |

Поддържа се автоматично, без да се изисква специфична конфигурация на маршрутизацията на Survivability Gateway. |

Поддържа се автоматично, без да се изисква специфична конфигурация на маршрутизацията на Survivability Gateway. Алтернативни номера не се поддържат. |

|

Междусайтови и PSTN разговори (входящи и изходящи) |

PSTN разговори, базирани на телекомуникационна линия или SIP trunk. |

PSTN разговори, базирани на телекомуникационна линия или SIP trunk. |

|

E911 Обработка на повиквания |

E911 Обаждането изисква PSTN линия или SIP трън. Изходящите повиквания използват специфичен регистриран идентификационен номер за местоположение при спешни случаи (ELIN) за определено място за спешно реагиране (ERL). Ако операторът на спешното отделение върне прекъснато повикване, Survivability Gateway пренасочва повикването към последното устройство, което е повикало номера за спешни случаи. |

E911 Обаждането изисква PSTN линия или SIP трън. Изходящите повиквания използват специфичен регистриран идентификационен номер за местоположение при спешни случаи (ELIN) за определено място за спешно реагиране (ERL). Ако операторът на спешното отделение върне прекъснато повикване, Survivability Gateway пренасочва повикването към последното устройство, което е повикало номера за спешни случаи. |

|

Задържане и възобновяване на повикването |

Поддържано Ако използвате Music on Hold (MOH), осигурете Survivability Gateway ръчно с MOH файл. |

VG4xx Аналоговите ATA линии не могат да поставят повиквания в режим на задържане или да ги възобновят. Тази функция се поддържа само когато е получено входящо повикване по VG4xx ATA. |

|

Прехвърляне на обаждане с участието на оператор |

Поддържано |

Тази функция се поддържа само когато е получено входящо повикване по VG4xx ATA. |

|

Прехвърляне на сляпо повикване |

Поддържано |

Тази функция се поддържа само когато е получено входящо повикване по VG4xx ATA. |

|

ИД на входящ повикващия (име) |

Поддържано |

Поддържано |

|

Идентификационен номер на входящ повикващ (име) & Номер) |

Поддържано |

Поддържано |

|

Видео разговор от точка до точка |

Поддържано |

Не се поддържа |

|

Тристранно обаждане |

Не се поддържа |

Не се поддържа |

|

Споделени линии |

Поддържано |

Поддържано |

|

Виртуални линии |

Поддържано |

Не се поддържа |

При конфигуриране на функцията, „Site Survivability“ е налична за следните поддържани крайни точки.

| Тип | Модели | Минимална версия |

|---|---|---|

| Cisco IP телефон с мултиплатформен (MPP) фърмуер |

6821, 6841, 6851, 6861, 6861 Wi-Fi, 6871 7811, 7821, 7841, 7861 8811, 8841, 8851, 8861 8845 (само аудио), 8865 (само аудио), 8875 (видео) 9800 За повече информация относно поддържаните Cisco IP телефони с мултиплатформен (MPP) фърмуер вижте: |

12.0(1) За телефони 8875 - Phone OS 3.2 и по-нови версии За серия 9800 - PhoneOS 3.2(1) |

|

IP конферентен телефон на Cisco |

7832, 8832 |

12.0(1) |

|

Приложение Cisco Webex |

Windows, Мак |

43.2 |

|

Аналогови крайни точки |

VG400 ATA, VG410 ATA и VG420 ATA Cisco ATA 191 и 192 |

17.16.1а 11.3(1) за ATA 191 и 192 |

Устройства на трети страни не се поддържат от Survivability Gateway.

Следната таблица помага за конфигурирането на рутери Cisco IOS XE като Survivability Gateway. Тази таблица изброява максималния брой крайни точки, които всяка платформа поддържа, и минималната версия на IOS XE.

Функциите на Webex Calling Survivability Gateway са налични с Cisco IOS XE Dublin версия 17.12.3 или по-нови издания.

| Модел | Максимален брой регистрации на крайни точки | Минимална версия |

|---|---|---|

|

Рутер за интегрирани услуги 4321 | 50 |

Cisco IOS XE Dublin 17.12.3 или по-нови версии |

|

Рутер за интегрирани услуги 4331 | 100 | |

|

Рутер за интегрирани услуги 4351 | 700 | |

|

Рутер за интегрирани услуги 4431 | 1200 | |

|

Рутер за интегрирани услуги 4451-X | 2000 | |

|

Рутер за интегрирани услуги 4461 | 2000 | |

|

Катализатор Edge 8200L-1N-4T | 1500 | |

|

Катализатор Edge 8200-1N-4T | 2500 | |

|

Катализатор Edge 8300-1N1S-6T | 2500 | |

|

Катализатор Edge 8300-2N2S-6T | 2500 | |

|

Катализатор Edge 8300-1N1S-4T2X | 2500 | |

|

Катализатор Edge 8300-2N2S-4T2X | 2500 | |

|

Софтуер Catalyst Edge 8000V с малка конфигурация | 500 | |

|

Софтуерна конфигурация Catalyst Edge 8000V със среден капацитет | 1000 | |

|

Голяма конфигурация на софтуера Catalyst Edge 8000V | 2000 |

Информация за порта за Survivability Gateway

|

Цел на връзката |

Изходни адреси |

Изходни портове |

Протокол |

Адреси на местоназначение |

Пристанища на местоназначение |

|---|---|---|---|---|---|

|

Сигнализация за повикване към Survivability Gateway (SIP TLS) |

Устройства |

5060-5080 |

TLS |

Шлюз за запазване на комуникацията |

8933 |

|

Медийно обаждане до Survivability Gateway (SRTP) |

Устройства |

19560-19660 |

UDP |

Шлюз за запазване на комуникацията |

8000-14198 (SRTP през UDP) |

|

Сигнализация за повиквания към PSTN шлюз (SIP) |

Шлюз за запазване на комуникацията |

Мимолетен |

TCP или UDP |

Вашият ITSP PSTN шлюз |

5060 |

|

Обадете се на PSTN шлюз (SRTP) |

Шлюз за запазване на комуникацията |

8000-48198 |

UDP |

Вашият ITSP PSTN шлюз |

Мимолетен |

|

Синхронизация на времето (NTP) |

Шлюз за запазване на комуникацията |

Мимолетен |

UDP |

NTP сървър |

123 |

|

Разрешаване на имена (DNS) |

Шлюз за запазване на комуникацията |

Мимолетен |

UDP |

DNS сървър |

53 |

|

Управление на облака |

Конектор |

Мимолетен |

Е-мейл |

Услуги на Webex |

443, 8433 |

За оперативни насоки относно облачния режим вижте помощната статия Информация за портове за Webex Calling.

Можете да персонализирате стойностите на настройките на портовете на рутери Cisco IOS XE. Тази таблица използва стойности по подразбиране, за да предостави насоки.

Конфигурация на функциите

Поток от задачи за конфигуриране на оцеляването на сайта

Изпълнете следните задачи, за да добавите „Site Survivability“ (Оцеляване на обекта) за съществуващо местоположение на Webex Calling. Ако връзката с облака Webex се прекъсне, Survivability Gateway в локалната мрежа може да осигури резервно управление на повикванията за крайни точки на това място.

Преди да започнете

Ако е необходимо да осигурите нов шлюз, който да действа като шлюз за оцеляване, вижте статията на Webex Регистриране на управлявани шлюзове на Cisco IOS в Webex Cloud, за да добавите шлюза към Control Hub.

| Стъпки | Команда или действие | Цел |

|---|---|---|

|

1 | Присвояване на услуга за оцеляване към шлюз |

В Control Hub, присвоете услугата Survivability Gateway към шлюз. |

|

2 | Изтегляне на шаблон за конфигурация |

Изтеглете шаблона за конфигурация от Control Hub. Ще ви е необходим шаблонът, когато конфигурирате командния ред на шлюза. |

|

3 |

Конфигурирайте лицензи за Survivability Gateway. | |

|

4 |

Конфигурирайте сертификати за Survivability Gateway. | |

|

5 |

Използвайте шаблона за конфигурация, който изтеглихте по-рано, като ръководство за конфигуриране на командния ред на шлюза. Попълнете всички задължителни конфигурации, които са в шаблона. |

Присвояване на услуга за оцеляване към шлюз

Преди да започнете

| 1 |

Отидете на Извиквания под Услугии след това щракнете върху раздела Управлявани шлюзове. Изгледът „Управлявани шлюзове“ показва списъка с шлюзове, които управлявате чрез Control Hub.

|

| 2 |

Изберете шлюза, който искате да зададете като шлюз за оцеляване, и изберете едно от следните, въз основа на стойността на полето Услуга :

|

| 3 |

От падащото меню за тип услуга изберете Survivability Gateway и попълнете следните полета:

След като завършите регистрацията, данните за местоположението се показват на страницата „Управлявани шлюзове“. |

| 4 |

Кликнете върху Присвояване. Изгледът „Управлявани шлюзове“ показва списъка с местоположения, които са присвоени на шлюза.

|

Изтегляне на шаблон за конфигурация

| 1 |

Влезте в контролния хъб. Ако сте партньорска организация, ще бъде стартиран Центърът за партньори. За да отворите Control Hub, щракнете върху изгледа Клиент в Partner Hub и изберете съответния клиент или изберете Моята организация, за да отворите настройките на Control Hub за партньорската организация. |

| 2 |

Отидете на . |

| 3 |

Кликнете върху съответния портал за оцеляване. |

| 4 |

Кликнете върху Изтегляне на шаблон за конфигурация и изтеглете шаблона на вашия настолен или лаптоп. |

Конфигуриране на лицензиране

| 1 |

Влезте в режим на глобална конфигурация на рутера: |

| 2 |

Конфигурирайте лицензите, като използвате командите, които се отнасят само за вашата конкретна платформа.

Когато конфигурирате пропускателна способност по-висока от 250Mbp, ви е необходим лиценз за платформата HSEC. |

Конфигуриране на сертификати

Конфигуриране на сертификати на Cisco IOS XE

Изпълнете следните стъпки, за да заявите и създадете сертификати за Survivability Gateway. Използвайте сертификати, подписани от публично известен сертифициращ орган.

Платформата Survivability Gateway поддържа само публично известни CA сертификати. Частни или корпоративни сертификати за CA не могат да се използват за Survivability Gateway.

За списък с главни сертифициращи органи, които се поддържат за Webex Calling, вижте Кои главни сертифициращи органи се поддържат за повиквания към аудио и видео платформи на Cisco Webex?.

Платформата Survivability Gateway не поддържа wildcard сертификат.

Изпълнете командите от примерния код, за да завършите стъпките. За допълнителна информация относно тези команди, както и за още опции за конфигуриране, вижте главата „ SIP TLS поддръжка“ в Ръководството за конфигуриране на Cisco Unified Border Element.

| 1 |

Влезте в режим на глобална конфигурация, като изпълните следните команди: |

| 2 |

Генерирайте частния RSA ключ, като изпълните следната команда. Модулът на частния ключ трябва да бъде поне 2048 бита. |

| 3 |

Конфигурирайте точка на доверие, която да съхранява сертификата на Survivability Gateway. Пълното домейн име (fqdn) на шлюза трябва да използва същата стойност, която сте използвали при присвояването на услугата за осигуряване на живачност на шлюза. |

| 4 |

Генерирайте заявка за подписване на сертификат, като изпълните командата Когато бъдете подканени, въведете След като CSR се покаже на екрана, използвайте Notepad, за да копирате сертификата във файл, който можете да изпратите до поддържан сертифициращ орган (CA). Ако вашият доставчик на услуги за подписване на сертификати изисква CSR във формат PEM (Privacy Enhanced Mail), добавете горен и долен колонтитул, преди да го изпратите. Например: |

| 5 |

След като CA (сертификатор) ви издаде сертификат, изпълнете командата Когато бъдете подканени, поставете базата 64 CER/PEM издаване на съдържанието на CA сертификата (не сертификата на устройството) в терминала. |

| 6 |

Импортирайте подписания сертификат на хоста в точката на доверие, като използвате командата Когато бъдете подканени, поставете базата 64 CER/PEM сертификат в терминала. |

| 7 |

Проверете дали сертификатът на коренния CA е наличен: Само публично известни сертифициращи органи се поддържат от решението Webex Calling. Не се поддържат частни или корпоративни сертификати за сертифициращи органи. |

| 8 |

Ако вашият коренен CA сертификат не е включен в пакета, вземете сертификата и го импортирайте в нова точка на доверие. Изпълнете тази стъпка, ако публично известен коренен сертификат на CA не е наличен с вашия Cisco IOS XE шлюз. Когато бъдете подканени, поставете базата 64 CER/PEM съдържанието на сертификата в терминала. |

| 9 |

Използвайки режим на конфигурация, задайте точката на доверие по подразбиране, версията на TLS и настройките по подразбиране за SIP-UA със следните команди. |

Импортиране на сертификати заедно с двойки ключове

Можете да импортирате CA сертификати и ключови двойки като пакет, използвайки PKCS12 формат (.pfx или .p12). Можете да импортирате пакета от локална файлова система или отдалечен сървър. PKCS12 е специален тип формат на сертификат. Той обединява цялата верига от сертификати от коренния сертификат през сертификата за самоличност, заедно с двойката ключове RSA. Тоест, пакетът PKCS12, който импортирате, ще включва двойката ключове, сертификатите за хост и междинните сертификати. Импортирайте PKCS12 пакет за следните сценарии:

-

Експортиране от друг рутер Cisco IOS XE и импортиране във вашия рутер Survivability Gateway

-

Генериране на PKCS12 пакет извън Cisco IOS XE рутер с помощта на OpenSSL

Изпълнете следните стъпки, за да създадете, експортирате и импортирате сертификати и двойки ключове за вашия рутер Survivability Gateway.

| 1 |

(По избор) Експортирайте пакета PKCS12, необходим за вашия рутер Survivability Gateway. Тази стъпка е приложима само ако експортирате от друг рутер Cisco IOS XE. |

| 2 |

(По избор) Създайте PKCS12 пакет, използвайки OpenSSL. Тази стъпка е приложима само ако генерирате PKCS12 пакет извън Cisco IOS XE, използвайки OpenSSL. |

| 3 |

Импортирайте пакета с файлове във формат PKCS12. Следва примерна конфигурация за командата и подробности относно конфигурируемите параметри:

Командата crypto pki import автоматично изгражда точката на доверие, за да побере сертификата. |

| 4 |

Използвайки режим на конфигурация, задайте точката на доверие по подразбиране, версията на TLS и настройките по подразбиране за SIP-UA със следните команди. |

Конфигуриране на шлюза за оцеляване

Конфигуриране на шлюза като шлюз за оцеляване

Използвайте шаблона за конфигурация, който изтеглихте по-рано, като ръководство за конфигуриране на командния ред на шлюза. Попълнете задължителните конфигурации в шаблона.

Следните стъпки съдържат примерни команди, заедно с обяснение на командите. Редактирайте настройките, за да отговарят на вашето внедряване. Ъгловите скоби (например, ) идентифицират настройките, където трябва да въведете стойности, които се отнасят за вашето внедряване. Различните настройки <tag> използват числови стойности, за да идентифицират и присвоят набори от конфигурации.

- Освен ако не е посочено друго, това решение изисква да завършите всички конфигурации в тази процедура.

- Когато прилагате настройки от шаблона, заменете

%tokens%с предпочитаните от вас стойности, преди да ги копирате в шлюза. - За повече информация относно командите вижте Справочник на командите на Webex Managed Gateway. Използвайте това ръководство, освен ако описанието на командата не ви препраща към друг документ.

| 1 |

Влезте в режим на глобална конфигурация. където:

|

| 2 |

Извършете конфигурациите на гласовата услуга:

Обяснение на командите:

|

| 3 |

Активирайте Survivability на рутера: Обяснение на командите:

|

| 4 |

Конфигуриране на NTP сървъри:

|

| 5 |

(По избор). Конфигурирайте разрешенията за повиквания от общ клас на ограничение: Предходният пример създава набор от персонализирани класове ограничения, наречени категории (например, |

| 6 |

Конфигурирайте списък с предпочитани кодеци. Например, в следващия списък е посочено g711ulaw като предпочитан кодек, последвано от g711alaw. Обяснение на командите:

|

| 7 |

Конфигуриране на пулове за гласови регистри по подразбиране за всяко местоположение: Обяснение на командите:

|

| 8 |

Конфигуриране на спешни повиквания: Обяснение на командите:

Ако Wi-Fi наслагването не съвпада точно с IP подмрежите, тогава спешните повиквания за мобилни устройства може да нямат правилното ELIN съпоставяне. |

| 9 |

Конфигурирайте точки за набиране за PSTN. За пример на конфигурацията на dial peer вижте примери за PSTN връзки. |

| 10 |

По желание Активирайте „Музика при задържане“ за рутера. Трябва да съхраните музикален файл във флаш паметта на рутера във формат G.711. Файлът може да бъде във формат .au или .wav, но файловият формат трябва да съдържа 8-битови 8-kHz данни (например, формат на данни ITU-T A-law или mu-law). Обяснение на командите:

|

Пълна синхронизация при поискване

По желание Изпълнете тази процедура само ако искате да извършите незабавно синхронизиране при поискване. Тази процедура не е задължителна, тъй като облакът Webex синхронизира данните за повикванията със Survivability Gateway автоматично веднъж дневно.

| 1 |

Влезте в контролния хъб. Ако сте партньорска организация, ще бъде стартиран Центърът за партньори. За да отворите Control Hub, щракнете върху изгледа Клиент в Partner Hub и изберете съответния клиент или изберете Моята организация, за да отворите настройките на Control Hub за партньорската организация. |

| 2 |

Отидете на . |

| 3 |

Щракнете върху съответния шлюз за оцеляване, за да отворите изгледа „Услуга за оцеляване“ за този шлюз. |

| 4 |

Щракнете върху бутона Синхронизиране. |

| 5 |

Щракнете върху \„Изпрати\“. Завършването на синхронизацията може да отнеме до 10 минути.

|

Редактиране на свойствата на портала за оцеляване

| 1 |

Влезте в контролния хъб. Ако сте партньорска организация, ще бъде стартиран Центърът за партньори. За да отворите Control Hub, щракнете върху изгледа Клиент в Partner Hub и изберете съответния клиент или изберете Моята организация, за да отворите настройките на Control Hub за партньорската организация. |

| 2 |

Отидете на . |

| 3 |

Щракнете върху съответния шлюз за оцеляване, за да отворите изгледа „Услуга за оцеляване“ за този шлюз. |

| 4 |

Щракнете върху бутона Редактиране и актуализирайте настройките за следните елементи.

|

| 5 |

Щракнете върху \„Изпрати\“. Ако искате да изтриете Survivability Gateway от Control Hub, първо отменете присвояването на услугата Survivability Gateway. За повече подробности вижте Присвояване на услуги към управлявани шлюзове. |

Конфигурации за активиране на CDR на шлюза за оцеляване

Конекторът автоматично конфигурира команди, свързани с CDR, за да улесни събирането на показатели за броя на повикванията.

В края на събитие за оцеляване, конекторът обработва генерираните CDR по време на периода на събитието, заедно с данните за конфигурацията, за да идентифицира различния брой повиквания. Метриките включват общ брой повиквания, спешни повиквания и външни повиквания и се използват за наблюдение на използването на вътрешни функции. Само показателите за броя на повикванията се изпращат към облака Webex, докато действителните CDR-и не се предават.

Следва примерна конфигурация:

!

gw-accounting file

primary ifs bootflash:guest-share/cdrs/

acct-template callhistory-detail

maximum cdrflush-timer 5

cdr-format detailed

!

Обяснение на командите:

-

primary ifs bootflash:guest-share/cdrs/- Тази команда е за съхраняване на CDR файловете в папката за споделяне на гост, за да се позволи достъп до тях чрез конектора. -

acct-template callhistory-detail- Тази команда е необходима за включване на етикета за dial-peer в CDR. -

maximum cdrflush-timer 5- Стойността по подразбиране е 60 минути, но задаването на 5 минути позволява CDR-ите да се записват във файла по-бързо. -

cdr-format detailed- Това е форматът по подразбиране. Компактният формат не е подходящ, тъй като не включва етикета за dial-peer.

Ограничения и рестрикции

-

Наличността на услугата за обществена комутируема телефонна мрежа (PSTN) зависи от наличните SIP канали или PSTN вериги по време на прекъсване на мрежата.

-

Устройства с 4G и 5G свързаност (например, приложението Webex за мобилни устройства или таблети) все още могат да се регистрират в Webex Calling по време на прекъсвания. В резултат на това, те може да не са в състояние да се обаждат на други номера от същото местоположение на обекта по време на прекъсване.

-

Моделите за набиране може да работят различно в режим „Оцеляване“ в сравнение с активния режим.

-

Шлюзът за оцеляване трябва да използва IPv4 адрес. IPv6 не се поддържа.

-

Актуализацията на състоянието на синхронизация при поискване в Control Hub може да отнеме до 30 минути.

-

Докът за повикване не се поддържа в режим на оцеляване.

-

Не конфигурирайте командата за SIP bind в режим на конфигуриране на гласова услуга VoIP. Това води до неуспешна регистрация на MPP телефони със Survivability Gateway.

-

Уверете се, че серийните номера на оборудването (ESN) на различните физически местоположения са уникални, за да избегнете конфликти и да подобрите проследимостта, резервирането и надеждността на превключване при срив.

Докато сте в режим на оцеляване:

-

Софтуерни клавиши на MPP, като например бутони „Паркиране“, „Отпаркиране“, „Намеса“, „Повдигане“, „Групово повдигане“ и „Изтегляне на повикване“, не се поддържат. Въпреки това, те не изглеждат инвалиди.

-

Разговорите, направени към споделени линии, могат да звънят на всички устройства. Други функции за споделена линия, като например дистанционно наблюдение на състоянието на линията, задържане, възобновяване, синхронизирано „Не безпокойство“ и настройки за пренасочване на повиквания, обаче не са налични.

-

Конферентна връзка или тристранно обаждане не са налични.

-

Извършените повиквания се съхраняват в локалната история на повикванията както за MPP устройства, така и за приложението Webex.

Потребителско изживяване по време на превключване на резервни устройства

Ако сайт във вашата компания загуби връзка с интернет и вие сте в този сайт, все пак ще можете да извършвате и получавате повиквания – както вътрешно във вашата компания, така и към/от външни клиенти. Вижте Приложението Webex | Оцеляване на сайта.

Примери за конфигурация

Примери за PSTN връзка

За външни повиквания конфигурирайте връзка с PSTN. Тази тема очертава някои от опциите и предоставя примерни конфигурации. Двете основни опции са:

-

Връзка на гласова интерфейсна карта (VIC) към PSTN

-

SIP trunk към PSTN шлюз

Връзка на гласова интерфейсна карта към PSTN

Можете да инсталирате карта за гласов интерфейс (VIC) на рутера и да конфигурирате порт за връзка към PSTN.

-

За подробности как да инсталирате VIC на рутера, вижте ръководството за инсталиране на хардуер за вашия модел рутер.

-

За подробности как да конфигурирате VIC, заедно с примери, вижте Ръководство за конфигуриране на гласови портове, Cisco IOS Release 3S.

SIP trunk към PSTN шлюз

Можете да конфигурирате SIP trunk връзка, която сочи към PSTN шлюз. За да конфигурирате връзката за магистрала на шлюза, използвайте конфигурацията voice-class-tenant. Следва примерна конфигурация.

voice class tenant 300

sip-server ipv4::

session transport udp

bind all source-interface GigabitEthernet0/0/1

Конфигурация на партньор за набиране

За trunk връзки, конфигурирайте входящи и изходящи точки за набиране за trunk връзката. Конфигурацията зависи от вашите изисквания. За подробна информация за конфигурацията вижте Ръководство за конфигуриране на Dial Peer, Cisco IOS Release 3S.

Следват примерни конфигурации:

Изходящи dial-peers към PSTN с UDP и RTP

dial-peer voice 300 voip

description outbound to PSTN

destination-pattern +1[2-9]..[2-9]......$

translation-profile outgoing 300

rtp payload-type comfort-noise 13

session protocol sipv2

session target sip-server

voice-class codec 1

voice-class sip tenant 300

dtmf-relay rtp-nte

no vad

Входящ dial-peer от PSTN, използващ UDP с RTP

voice class uri 350 sip

host ipv4:

!

dial-peer voice 190 voip

description inbound from PSTN

translation-profile incoming 350

rtp payload-type comfort-noise 13

session protocol sipv2

voice-class codec 1

voice-class sip tenant 300

dtmf-relay rtp-nte

no vad

Превод на числа

За PSTN връзки може да се наложи да използвате правила за транслиране, за да преобразувате вътрешните разширения в E.164 номер, който PSTN може да маршрутизира. Следват примерни конфигурации:

От правилото за превод от PSTN с не +E164

voice translation-rule 350

rule 1 /^\([2-9].........\)/ /+1\1/

voice translation-profile 300

translate calling 300

translate called 300

От правилото за превод на телефонната система с +E164

voice translation-rule 300

rule 1 /^\+1\(.*\)/ /\1/

voice translation-profile 300

translate calling 300

translate called 300

Пример за спешно повикване

Следният пример съдържа пример за конфигурация за спешни повиквания.

Ако WiFi наслагването не съвпада точно с IP подмрежите, тогава спешните повиквания за мобилни устройства може да нямат правилно ELIN съпоставяне.

Места за реагиране при извънредни ситуации (ERL)

voice emergency response location 1

elin 1 14085550100

subnet 1 192.168.100.0 /26

!

voice emergency response location 2

elin 1 14085550111

subnet 1 192.168.100.64 /26

!

voice emergency response zone 1

location 1

location 2

Изходящи абонати

voice class e164-pattern-map 301

description Emergency services numbers

e164 911

e164 988

!

voice class e164-pattern-map 351

description Emergency ELINs

e164 14085550100

e164 14085550111

!

dial-peer voice 301 pots

description Outbound dial-peer for E911 call

emergency response zone 1

destination e164-pattern-map 301

!

dial-peer voice 301 pots

description Inbound dial-peer for E911 call

emergency response callback

incoming called e164-pattern-map 351

direct-inward-dial