- Pagină de pornire

- /

- Articol

Supraviețuirea site-ului pentru Webex Calling

În acest articol

În acest articol Feedback?

Feedback?Funcția Site Survivability asigură că afacerea dvs. rămâne accesibilă chiar dacă se pierde conexiunea la Webex. Folosește un gateway de rețea locală pentru a oferi servicii de apelare de rezervă către endpoint-uri locale în timpul întreruperilor rețelei.

Considerații privind implementarea

În mod implicit, punctele finale Webex Calling funcționează în modul Activ, conectându-se la cloud-ul Webex pentru înregistrarea SIP și controlul apelurilor. Dacă se pierde conexiunea la rețeaua Webex, endpointurile trec automat în modul Supraviețuire și se înregistrează la Survivability Gateway local. În acest mod, gateway-ul oferă servicii de apelare de rezervă de bază. Odată ce conexiunea la rețea la Webex este restabilită, controlul apelurilor și înregistrările revin la cloud-ul Webex.

Următoarele apeluri sunt acceptate în modul Supraviețuire:

-

Apel intern (intrasite) între punctele finale Webex Calling acceptate

-

Apeluri externe (de intrare și de ieșire) utilizând un circuit PSTN local sau un trunchi SIP către numere externe și furnizori E911

Pentru a utiliza această funcție, trebuie să configurați un router Cisco IOS XE în rețeaua locală ca Survivability Gateway. Gateway-ul de supraviețuire sincronizează zilnic informațiile despre apeluri din cloud-ul Webex pentru endpoint-urile din locația respectivă. Dacă punctele finale trec în modul de supraviețuire, gateway-ul poate utiliza aceste informații pentru a prelua înregistrările SIP și a oferi servicii de apelare de bază.

Configurarea unei singure locații

Următoarea imagine prezintă un scenariu de eroare de rețea în care conexiunea la Webex este întreruptă, iar punctele de terminare de pe site-ul Webex funcționează în modul de supraviețuire. În imagine, Survivability Gateway direcționează un apel intern între două endpoint-uri locale fără a necesita o conexiune la Webex. În acest caz, Survivability Gateway este configurat cu o conexiune PSTN locală. Prin urmare, endpoint-urile de la fața locului în modul Supraviețuire pot utiliza PSTN pentru apelurile primite și efectuate către numere externe și furnizori E911.

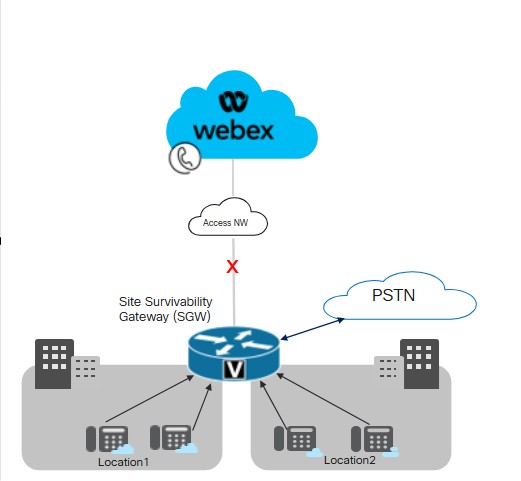

Configurare în mai multe locații

Următoarea imagine prezintă un scenariu de eroare de rețea în care conexiunea la Webex este întreruptă, iar punctele de terminare situate în locații diferite funcționează în modul Supraviețuire. Există mai multe locații mai mici în cadrul rețelei LAN care sunt mapate la un singur gateway de supraviețuire. Această implementare optimizează utilizarea resurselor gateway-ului, păstrând în același timp configurațiile specifice locației pentru rutarea apelurilor.

Cisco recomandă menținerea unui prag de latență de 50 de milisecunde pentru conectivitatea dintre Survivability Gateway și punctele finale din locațiile dintr-o rețea LAN.

Condiții cheie pentru supraviețuirea amplasamentului

Următoarele condiții se aplică pentru Survivability Gateway:

-

Cloud-ul Webex include adresa IP, numele de gazdă și portul Survivability Gateway în fișierul de configurare a dispozitivului. Prin urmare, endpoint-urile pot contacta Survivability Gateway pentru înregistrare dacă conexiunea la Webex se întrerupe.

-

Sincronizarea zilnică a datelor despre apeluri dintre cloud-ul Webex și Survivability Gateway include informații de autentificare pentru utilizatorii înregistrați. Prin urmare, endpoint-urile pot menține înregistrări securizate, chiar și în timp ce funcționează în modul de supraviețuire. Sincronizarea include și informații de rutare pentru acei utilizatori.

-

Survivability Gateway poate direcționa automat apelurile interne folosind informațiile de rutare furnizate de Webex. Adăugați o configurație de trunchi PSTN la Survivability Gateway pentru a oferi apeluri externe.

-

Fiecare site care implementează Site Survivability necesită un Survivability Gateway în rețeaua locală.

-

Atât înregistrările, cât și controlul apelurilor revin în cloud-ul Webex odată ce conexiunea la rețeaua Webex este reluată timp de cel puțin 30 de secunde.

Colocație cu Unified SRST

Gateway-ul de supraviețuire acceptă colocarea unei configurații Webex Survivability și a unei configurații Unified SRST pe același gateway. Gateway-ul poate oferi suport atât pentru endpoint-urile Webex Calling, cât și pentru endpoint-urile care se înregistrează la Unified Communications Manager. Pentru a configura colocația:

-

Configurați suportul Unified SRST pentru endpoint-urile care se înregistrează la Unified Communications Manager. Pentru configurare, consultați Ghidul de administrare Cisco Unified SRST.

-

Pe același gateway, urmați fluxul de activități Site Survivability Configuration din acest articol pentru a configura gateway-ul cu Site Survivability pentru punctele finale Webex Calling.

Considerații privind rutarea apelurilor pentru colocație

Luați în considerare următoarele aspecte atunci când configurați rutarea apelurilor pentru scenarii de colocație:

-

Gateway-ul de supraviețuire direcționează automat apelurile interne, cu condiția ca ambele puncte finale din apel să fie înregistrate la Gateway-ul de supraviețuire. Apelurile interne sunt direcționate automat între orice client înregistrat (SRST sau Webex Calling).

-

Este posibil să existe o situație în care conexiunea la un sistem de control al apelurilor se întrerupe, în timp ce conexiunea la celălalt sistem de control al apelurilor rămâne activă. Prin urmare, un set de puncte finale se înregistrează la Survivability Gateway, în timp ce un alt set de puncte finale de pe același amplasament se înregistrează la controlul apelurilor principale. În acest caz, este posibil să fie nevoie să direcționați apelurile dintre cele două seturi de puncte finale către un trunchi SIP sau un circuit PSTN.

-

Apelurile externe și apelurile E911 pot fi direcționate către un trunchi SIP sau un circuit PSTN.

Caracteristici și componente acceptate

Următorul tabel oferă informații despre funcțiile acceptate.

| Funcție | Dispozitive MPP și aplicația Webex | VG4xx ATA |

|---|---|---|

|

Apelarea extensiilor intrasite |

Acceptat automat, fără a fi necesară o configurație specifică de rutare pe Survivability Gateway. |

Acceptat automat, fără a fi necesară o configurație specifică de rutare pe Survivability Gateway. Numerele alternative nu sunt acceptate. |

|

Apeluri inter-site și PSTN (de intrare și de ieșire) |

Apeluri PSTN bazate pe circuitul telecom sau pe trunchiul SIP. |

Apeluri PSTN bazate pe circuitul telecom sau pe trunchiul SIP. |

|

Gestionarea apelurilor E911 |

Apelul E911 necesită un circuit PSTN sau un trunchi SIP. Apelurile efectuate utilizează un număr de identificare a locației de urgență (ELIN) specific înregistrat pentru o locație de răspuns în caz de urgență (ERL) definită. Dacă operatorul de urgență returnează un apel deconectat, Survivability Gateway direcționează apelul către ultimul dispozitiv care a apelat numărul de urgență. |

Apelul E911 necesită un circuit PSTN sau un trunchi SIP. Apelurile efectuate utilizează un număr de identificare a locației de urgență (ELIN) specific înregistrat pentru o locație de răspuns în caz de urgență (ERL) definită. Dacă operatorul de urgență returnează un apel deconectat, Survivability Gateway direcționează apelul către ultimul dispozitiv care a apelat numărul de urgență. |

|

Reținerea și reluarea apelurilor |

Acceptat Dacă utilizați muzică de așteptare (MOH), configurați manual Survivability Gateway cu un fișier MOH. |

Liniile analogice VG4xx ATA nu pot pune apelurile în așteptare sau relua. Această funcție este acceptată numai atunci când se primește un apel pe VG4xx ATA. |

|

Transfer de apel cu supraveghere |

Acceptat |

Această funcție este acceptată numai atunci când se primește un apel pe VG4xx ATA. |

|

Transfer de apeluri orb |

Acceptat |

Această funcție este acceptată numai atunci când se primește un apel pe VG4xx ATA. |

|

ID-ul apelantului de intrare (nume) |

Acceptat |

Acceptat |

|

ID apelant de intrare (Nume & Număr) |

Acceptat |

Acceptat |

|

Apel video punct-la-punct |

Acceptat |

Neacceptat |

|

Apel în trei |

Neacceptat |

Neacceptat |

|

Linii partajate |

Acceptat |

Acceptat |

|

Linii virtuale |

Acceptat |

Neacceptat |

La configurarea funcției, funcția Site Survivability este disponibilă pentru următoarele endpoint-uri acceptate.

| Tip | Modele | Versiune minima |

|---|---|---|

| Telefon IP Cisco cu firmware multiplatformă (MPP) |

6821, 6841, 6851, 6861, 6861 Wi-Fi, 6871 7811, 7821, 7841, 7861 8811, 8841, 8851, 8861 8845 (doar audio), 8865 (doar audio), 8875 (video) 9800 Pentru mai multe informații despre telefoanele IP Cisco acceptate cu firmware multiplatformă (MPP), consultați: |

12.0(1) Pentru telefoanele 8875 - Phone OS 3.2 și versiuni ulterioare Pentru seria 9800 - PhoneOS 3.2(1) |

|

Telefon de conferință IP Cisco |

7832, 8832 |

12.0(1) |

|

Aplicația Cisco Webex |

Windows, Mac |

43.2 |

|

Terminale analogice |

VG400 ATA, VG410 ATA și VG420 ATA Cisco ATA 191 și 192 |

17.16.1a 11.3(1) pentru ATA 191 și 192 |

Dispozitivele terțe nu sunt compatibile cu Survivability Gateway.

Următorul tabel ajută la configurarea routerelor Cisco IOS XE ca Survivability Gateway. Acest tabel listează numărul maxim de endpoint-uri suportate de fiecare platformă și versiunea minimă de IOS XE.

Funcțiile Webex Calling Survivability Gateway sunt disponibile cu versiunea Cisco IOS XE Dublin 17.12.3 sau versiuni ulterioare. Funcțiile Grup de târg, Redirecționare apeluri și Operator automat sunt disponibile începând cu IOS 17.18.2 și versiunile ulterioare.

| Model | Înregistrări maxime de terminale | Versiune minima |

|---|---|---|

|

Router de servicii integrate 4321 | 50 |

Cisco IOS XE Dublin 17.12.3 sau versiuni ulterioare |

|

Router de servicii integrate 4331 | 100 | |

|

Router de servicii integrate 4351 | 700 | |

|

Router de servicii integrate 4431 | 1200 | |

|

Router cu servicii integrate 4451-X | 2000 | |

|

Router de servicii integrate 4461 | 2000 | |

|

Catalyst Edge 8200L-1N-4T | 1500 | |

|

Catalyst Edge 8200-1N-4T | 2500 | |

|

Catalyst Edge 8300-1N1S-6T | 2500 | |

|

Catalyst Edge 8300-2N2S-6T | 2500 | |

|

Catalyst Edge 8300-1N1S-4T2X | 2500 | |

|

Catalyst Edge 8300-2N2S-4T2X | 2500 | |

|

Configurație mică a software-ului Catalyst Edge 8000V | 500 | |

|

Configurația mediului software Catalyst Edge 8000V | 1000 | |

|

Configurație mare a software-ului Catalyst Edge 8000V | 2000 |

Informații de referință despre porturi pentru Survivability Gateway

|

Scopul conexiunii |

Adrese sursă |

Porturi sursă |

Protocol |

Adrese de destinație |

Porturi de destinație |

|---|---|---|---|---|---|

|

Semnalizarea apelurilor către Survivability Gateway (SIP TLS) |

Dispozitive |

5060-5080 |

TLS |

Gateway de continuare |

8933 |

|

Apelați media către Survivability Gateway (SRTP) |

Dispozitive |

19560-19660 |

UDP |

Gateway de continuare |

8000-14198 (SRTP prin UDP) |

|

Semnalizarea apelurilor către gateway-ul PSTN (SIP) |

Gateway de continuare |

De scurtă durată |

TCP sau UDP |

Gateway-ul PSTN ITSP-ului dvs. |

5060 |

|

Apelați conținutul media la gateway-ul PSTN (SRTP) |

Gateway de continuare |

8000-48198 |

UDP |

Gateway-ul PSTN ITSP-ului dvs. |

De scurtă durată |

|

Sincronizare temporală (NTP) |

Gateway de continuare |

De scurtă durată |

UDP |

Server NTP |

123 |

|

Rezoluție de nume (DNS) |

Gateway de continuare |

De scurtă durată |

UDP |

Server DNS |

53 |

|

Managementul cloud-ului |

Conector |

De scurtă durată |

HTTPS |

Servicii Webex |

443, 8433 |

Pentru îndrumări operaționale privind modul cloud, consultați articolul de ajutor Informații de referință despre porturi pentru Webex Calling.

Puteți personaliza valorile setărilor de port pe routerele Cisco IOS XE. Acest tabel folosește valori implicite pentru a oferi îndrumări.

Configurarea funcțiilor

Fluxul de sarcini de configurare a supraviețuirii site-ului

Finalizați următoarele sarcini pentru a adăuga funcția Site Survivability pentru o locație Webex Calling existentă. Dacă se întrerupe conexiunea la cloud-ul Webex, un Survivability Gateway din rețeaua locală poate oferi control de rezervă al apelurilor pentru endpoint-urile din locația respectivă.

Înainte de a începe

Dacă trebuie să configurați un nou gateway care să acționeze ca Survivability Gateway, consultați articolul Webex Înregistrarea gateway-urilor gestionate Cisco IOS în Webex Cloud pentru a adăuga gateway-ul la Control Hub.

| Pași | Comandă sau acțiune | Scop |

|---|---|---|

|

1 | Atribuiți serviciul de supraviețuire unui gateway |

În Control Hub, atribuiți serviciul Survivability Gateway unui gateway. |

|

2 | Descărcați șablonul configurației |

Descărcați șablonul de configurare din Control Hub. Vei avea nevoie de șablon atunci când configurezi linia de comandă a gateway-ului. |

|

3 |

Configurați licențele pentru Survivability Gateway. | |

|

4 |

Configurați certificatele pentru Survivability Gateway. | |

|

5 |

Folosește șablonul de configurare pe care l-ai descărcat anterior ca ghid pentru configurarea liniei de comandă a gateway-ului. Finalizați toate configurațiile obligatorii din șablon. |

Atribuiți serviciul de supraviețuire unui gateway

Înainte de a începe

| 1 |

Accesați Apelare sub Servicii, apoi faceți clic pe fila Gateway-uri gestionate. Vizualizarea Gateway-uri gestionate afișează lista de gateway-uri pe care le gestionați prin Control Hub.

|

| 2 |

Selectați gateway-ul pe care doriți să îl atribuiți drept Survivability Gateway și alegeți una dintre următoarele, în funcție de valoarea câmpului Service :

|

| 3 |

Din meniul derulant pentru tipul de serviciu, selectați Survivability Gateway și completați următoarele câmpuri:

După ce finalizați înscrierea, detaliile locației apar în pagina Gateway-uri gestionate. |

| 4 |

Faceți clic pe Atribuire. Vizualizarea Gateway-uri gestionate afișează lista locațiilor atribuite gateway-ului.

|

Descărcați șablonul configurației

| 1 |

Conectați-vă la Control Hub. Dacă ești o organizație parteneră, se lansează Partner Hub. Pentru a deschide Control Hub, faceți clic pe vizualizarea Client din Partner Hub și selectați clientul aplicabil sau selectați Organizația mea pentru a deschide setările Control Hub pentru organizația parteneră. |

| 2 |

Accesați . |

| 3 |

Faceți clic pe Survivability Gateway-ul aplicabil. |

| 4 |

Faceți clic pe Descărcați șablonul de configurare și descărcați șablonul pe desktop sau laptop. |

Configurați licențierea

| 1 |

Intrați în modul de configurare globală pe router: |

| 2 |

Configurați licențele folosind comenzile care se aplică doar platformei dvs. specifice.

Când configurați un debit mai mare de 250 Mbp, aveți nevoie de o licență pentru platformă HSEC. |

Configurați certificatele

Configurarea certificatelor pe Cisco IOS XE

Parcurgeți pașii următori pentru a solicita și crea certificate pentru Survivability Gateway. Folosiți certificate semnate de o autoritate de certificare cunoscută publicului.

Platforma Survivability Gateway acceptă doar certificate CA cunoscute publicului. Certificatele CA private sau de întreprindere nu pot fi utilizate pentru Survivability Gateway.

Pentru o listă a autorităților de certificare rădăcină acceptate pentru Webex Calling, consultați Ce autorități de certificare rădăcină sunt acceptate pentru apelurile către platformele audio și video Cisco Webex?.

Platforma Survivability Gateway nu acceptă certificatul wildcard.

Executați comenzile din codul exemplu pentru a finaliza pașii. Pentru informații suplimentare despre aceste comenzi, împreună cu mai multe opțiuni de configurare, consultați capitolul „ Asistență SIP TLS” din Ghidul de configurare Cisco Unified Border Element.

| 1 |

Intrați în modul de configurare globală executând următoarele comenzi: |

| 2 |

Generați cheia privată RSA rulând următoarea comandă. Modulul cheii private trebuie să fie de cel puțin 2048 de biți. |

| 3 |

Configurați un punct de încredere pentru a deține certificatul Survivability Gateway. Numele de domeniu complet calificat (fqdn) al gateway-ului trebuie să utilizeze aceeași valoare pe care ați utilizat-o la atribuirea serviciului de supraviețuire gateway-ului. |

| 4 |

Generați o cerere de semnare a certificatului rulând comanda Când vi se solicită, introduceți După ce CSR-ul se afișează pe ecran, utilizați Notepad pentru a copia certificatul într-un fișier pe care îl puteți trimite unei autorități de certificare (CA) acceptate. Dacă furnizorul dvs. de semnătură de certificate necesită un CSR în format PEM (Privacy Enhanced Mail), adăugați un antet și un subsol înainte de trimitere. De exemplu: |

| 5 |

După ce CA vă emite un certificat, executați comanda Când vi se solicită, lipiți baza 64 CER/PEM emiterea conținutului certificatului CA (nu certificatul dispozitivului) în terminal. |

| 6 |

Importați certificatul gazdă semnat în punctul de încredere folosind comanda Când vi se solicită, lipiți baza 64 CER/PEM certificatul în terminal. |

| 7 |

Verificați dacă certificatul CA rădăcină este disponibil: Soluția Webex Calling acceptă doar autoritățile de certificare cunoscute public. Certificatele CA private sau de întreprindere nu sunt acceptate. |

| 8 |

Dacă certificatul CA rădăcină nu este inclus în pachet, obțineți certificatul și importați-l într-un nou punct de încredere. Efectuați acest pas dacă un certificat CA rădăcină cunoscut public nu este disponibil cu gateway-ul Cisco IOS XE. Când vi se solicită, lipiți baza 64 CER/PEM conținutul certificatului în terminal. |

| 9 |

Folosind modul de configurare, specificați punctul de încredere implicit, versiunea TLS și valorile implicite SIP-UA cu următoarele comenzi. |

Importați certificatele împreună cu perechile de chei

Puteți importa certificate CA și perechi de chei ca pachet utilizând formatul PKCS12 (.pfx sau .p12). Puteți importa pachetul dintr-un sistem de fișiere local sau de pe un server la distanță. PKCS12 este un tip special de format de certificat. Acesta include întregul lanț de certificate, de la certificatul rădăcină până la certificatul de identitate, împreună cu perechea de chei RSA. Adică, pachetul PKCS12 pe care îl importați ar include perechea de chei, certificatele gazdă și certificatele intermediare. Importați un pachet PKCS12 pentru următoarele scenarii:

-

Exportați de pe un alt router Cisco IOS XE și importați în routerul Survivability Gateway

-

Generarea pachetului PKCS12 în afara routerului Cisco IOS XE folosind OpenSSL

Parcurgeți pașii următori pentru a crea, exporta și importa certificate și perechi de chei pentru routerul Survivability Gateway.

| 1 |

(Opțional) Exportați pachetul PKCS12 necesar pentru routerul Survivability Gateway. Acest pas este aplicabil numai dacă exportați de pe un alt router Cisco IOS XE. |

| 2 |

(Opțional) Creați un pachet PKCS12 folosind OpenSSL. Acest pas este aplicabil numai dacă generați un pachet PKCS12 în afara Cisco IOS XE folosind OpenSSL. |

| 3 |

Importați pachetul de fișiere în format PKCS12. Următorul este un exemplu de configurare pentru comandă și detalii privind parametrii configurabili:

Comanda crypto pki import construiește automat punctul de încredere pentru a acomoda certificatul. |

| 4 |

Folosind modul de configurare, specificați punctul de încredere implicit, versiunea TLS și valorile implicite SIP-UA cu următoarele comenzi. |

Configurați Survivability Gateway

Configurați gateway-ul ca gateway de supraviețuire

Folosește șablonul de configurare pe care l-ai descărcat anterior ca ghid pentru configurarea liniei de comandă a gateway-ului. Completați configurațiile obligatorii din șablon.

Următorii pași conțin exemple de comenzi împreună cu o explicație a acestora. Editați setările pentru a se potrivi implementării dvs. Parantezele unghiulare (de exemplu, ) identifică setările în care ar trebui să introduceți valorile care se aplică implementării. Diversele setări <tag> utilizează valori numerice pentru a identifica și atribui seturi de configurații.

- Dacă nu se specifică altfel, această soluție necesită finalizarea tuturor configurațiilor din această procedură.

- Când aplicați setările din șablon, înlocuiți

%tokens%cu valorile preferate înainte de a le copia în gateway. - Pentru mai multe informații despre comenzi, consultați Referința comenzilor Webex Managed Gateway. Folosește acest ghid cu excepția cazului în care descrierea comenzii te trimite la un alt document.

| 1 |

Intrați în modul de configurare globală. unde:

|

| 2 |

Efectuați configurațiile serviciului vocal:

Explicația comenzilor:

|

| 3 |

Activați funcția de supraviețuire pe router: Explicarea comenzilor:

|

| 4 |

Configurați serverele NTP:

|

| 5 |

(Opțional). Configurați permisiunile generale de apel pentru Clasa de Restricție: Exemplul precedent creează un set de clase personalizate de restricții numite categorii (de exemplu, |

| 6 |

Configurați o listă de codecuri preferate. De exemplu, următoarea listă specifică g711ulaw ca și codec preferat, urmat de g711alaw. Explicarea comenzilor:

|

| 7 |

Configurați pool-urile implicite de registre vocale: Explicația comenzilor:

|

| 8 |

Configurați apelurile de urgență: Explicarea comenzilor:

Dacă suprapunerea Wi-Fi nu se potrivește corect cu subrețelele IP, atunci apelurile de urgență pentru dispozitivele nomade pot să nu aibă maparea ELIN corectă. |

| 9 |

Configurați conexiunile de apelare pentru PSTN. Pentru un exemplu de configurație dial peer, consultați exemple de conexiuni PSTN. |

| 10 |

Opţional Activați Muzică de așteptare pentru router. Trebuie să stocați un fișier muzical în memoria flash a routerului în format G.711. Fișierul poate fi în format .au sau .wav, dar formatul de fișier trebuie să conțină date pe 8 biți și 8 kHz (de exemplu, formatul de date ITU-T A-law sau mu-law). Explicația comenzilor:

|

Sincronizare completă la cerere

Opţional Finalizați această procedură numai dacă doriți să finalizați o sincronizare la cerere imediată. Această procedură nu este obligatorie, deoarece cloud-ul Webex sincronizează automat datele apelurilor cu Survivability Gateway o dată pe zi.

| 1 |

Conectați-vă la Control Hub. Dacă ești o organizație parteneră, se lansează Partner Hub. Pentru a deschide Control Hub, faceți clic pe vizualizarea Client din Partner Hub și selectați clientul aplicabil sau selectați Organizația mea pentru a deschide setările Control Hub pentru organizația parteneră. |

| 2 |

Accesați . |

| 3 |

Faceți clic pe Survivability Gateway-ul aplicabil pentru a deschide vizualizarea Survivability Service pentru gateway-ul respectiv. |

| 4 |

Faceți clic pe butonul Sincronizare. |

| 5 |

Faceți clic pe Trimitere. Finalizarea sincronizării poate dura până la 10 minute.

|

Editați proprietățile Survivability Gateway

| 1 |

Conectați-vă la Control Hub. Dacă ești o organizație parteneră, se lansează Partner Hub. Pentru a deschide Control Hub, faceți clic pe vizualizarea Client din Partner Hub și selectați clientul aplicabil sau selectați Organizația mea pentru a deschide setările Control Hub pentru organizația parteneră. |

| 2 |

Accesați . |

| 3 |

Faceți clic pe Survivability Gateway-ul aplicabil pentru a deschide vizualizarea Survivability Service pentru gateway-ul respectiv. |

| 4 |

Faceți clic pe butonul Editare și actualizați setările pentru următoarele.

|

| 5 |

Faceți clic pe Trimitere. Dacă doriți să ștergeți un Survivability Gateway din Control Hub, mai întâi anulați atribuirea serviciului Survivability Gateway. Pentru mai multe detalii, consultați Atribuirea serviciilor către gateway-uri gestionate. |

Configurații pentru activarea CDR-urilor pe gateway-ul de supraviețuire

Conectorul configurează automat comenzile legate de CDR pentru a facilita colectarea indicatorilor de numărare a apelurilor.

La sfârșitul unui eveniment de supraviețuire, conectorul procesează CDR-urile generate în perioada evenimentului, împreună cu datele de configurare, pentru a identifica diverse numere de apeluri. Indicatorii includ numărul total de apeluri, apeluri de urgență și apeluri externe și sunt utilizați pentru a monitoriza utilizarea funcțiilor interne. Doar valorile privind numărul de apeluri sunt trimise către cloud-ul Webex, în timp ce CDR-urile reale nu sunt transmise.

Următorul este un exemplu de configurație:

!

gw-accounting file

primary ifs bootflash:guest-share/cdrs/

acct-template callhistory-detail

maximum cdrflush-timer 5

cdr-format detailed

!

Explicația comenzilor:

-

primary ifs bootflash:guest-share/cdrs/- Această comandă are rolul de a stoca fișierele CDR în folderul de partajare pentru a permite accesul conectorului. -

acct-template callhistory-detail- Această comandă este necesară pentru a include eticheta dial-peer în CDR. -

maximum cdrflush-timer 5- Valoarea implicită este de 60 de minute, dar setarea la 5 minute permite înregistrarea mai rapidă a CDR-urilor în fișier. -

cdr-format detailed- Acesta este formatul implicit. Formatul compact nu este potrivit, deoarece nu include eticheta dial-peer.

Configurații pentru activarea redirecționării apelurilor

Funcționalitatea de redirecționare a apelurilor face parte din caracteristicile de supraviețuire care asigură gestionarea continuă a apelurilor în timpul întreruperilor de rețea atunci când se pierde conexiunea la cloud-ul Webex. Gateway-ul de supraviețuire acționează ca un gateway local de rezervă, permițând endpoint-urilor să se înregistreze local și să mențină capacitățile de apelare esențiale.

-

Comportamentul de redirecționare a apelurilor în modul Survivability este gestionat de gateway-ul Survivability folosind configurația pool-ului, configurațiile dial-peer și politicile de rutare care gestionează apelurile local sau le direcționează prin trunchiuri PSTN sau SIP.

-

Gateway-ul Survivability dezactivează SIP REFER, SIP mutat temporar pentru serviciile suplimentare de redirecționare a apelurilor și transfer de apeluri, deoarece Webex Calling nu utilizează aceste metode în modul Survivability.

Configurați grupurile de registre vocale pentru scenarii de redirecționare a apelurilor:

|

Pentru a utiliza funcția de redirecționare a apelurilor, configurați comanda

|

Configurații pentru activarea grupului de hunting

Acest tabel oferă o mapare pentru configurarea caracteristicilor grupului de hunting în Control Hub și utilizarea comenzilor gateway-ului Survivability.

| Caracteristici ale grupului de vânătoare | Configurare folosind Control Hub | Comenzile gateway-ului de supraviețuire |

|---|---|---|

|

Selectați modelul de rutare a apelurilor |

Top-Down/Simultaneous/Circular/Longest-idle | Sequential/Parallel/Peer/Longest-idle |

|

Adăugați un grup de vânătoare |

Adăugați un grup de căutare cu nume și număr de telefon pentru fiecare locație. | Pentru a adăuga un grup de hurting, utilizați voice hunt-group . Apoi adăugați numărul de telefon folosind comanda pilot și numele grupului de vânătoare cu comanda description |

|

Selectați Utilizatori, Spații de lucru sau Linii virtuale de adăugat |

Selectați agenții care vor face parte din Grupul de Vânătoare |

Configurați lista de agenți folosind comanda |

|

Avansare după numărul setat de activări ale soneriei |

Configurați folosind opțiunea Setați numărul de apeluri |

Configurați folosind comanda |

|

Avansare dacă este ocupat |

Configurați folosind opțiunea Avansați când este ocupat |

Configurați folosind comanda |

|

Redirecționați apelurile atunci când toți agenții sunt ocupați | Configurați folosind opțiunea Redirecționează apelurile când toți agenții sunt inaccesibili |

Configurați folosind comanda |

|

Redirecționați apelurile atunci când toți agenții sunt ocupați sau grupul de hunt este ocupat |

Configurați folosind opțiuneaRedirecționează apelurile când toți agenții sunt ocupați sau grupul de vânătoare este ocupat |

Configurați folosind |

-

Configurați inelele secvențiale ale unui grup de hunter

voice hunt-group 1 sequential pilot 1111 number 1 1001 number 2 1002 number 3 7089001 number 4 7089002 number 5 +1210903443 ..... ..... timeout 20 final 1009 statistics collect description present-call idle-phone -

Configurați inele paralele ale unui grup de hunting

voice hunt-group 2 parallel pilot 2222 number 1 2001 number 2 2002 number 3 2089001 number 4 2089002 number 5 +12109034433 ..... ..... timeout 60 final 1009 statistics collect description

Descrierea comenzilor:

-

voice hunt-group- Această comandă este utilizată pentru a defini și a intra în modul de configurare pentru un grup de hunting. -

parallel- Acest cuvânt cheie specifică metoda sau algoritmul grupului de hunting pe care sistemul îl va utiliza pentru a distribui apelurile primite între membrii acestui grup de hunting. -

number- Creează o listă de extensions/e164 numbers/ESN care sunt membri ai unui grup de căutare vocală. Niciun număr din listă nu poate fi număr pilot al unui alt grup de hunting. -

pilot- Acesta este numărul principal sau numărul de director pentru grupul de hunting. Apelanții formează acest număr pentru a contacta grupul de hunting. -

timeout- Setează durata maximă de timp, în secunde, în care grupul de hunting va încerca să-și sune membrii înainte de a efectua următoarea acțiune. -

final- Această comandă specifică numărul de rezervă. -

statistics collect- Permite colectarea de statistici operaționale pentru grupul de hunting. -

descriptin- descrierea grupului de vânătoare -

present-call idle-phonePrezentați apelul doar agenților care sunt inactivi.

Următorul este un exemplu de ieșire a comenzii show voice hunt-group statistics. Rezultatul include apeluri directe către un număr de grup de căutare vocală și apeluri din coadă sau B-ACD.

Router# show voice hunt-group 1 statistics last 1 h

Wed 04:00 - 05:00

Max Agents: 3

Min Agents: 3

Total Calls: 9

Answered Calls: 7

Abandoned Calls: 2

Average Time to Answer (secs): 6

Longest Time to Answer (secs): 13

Average Time in Call (secs): 75

Longest Time in Call (secs): 161

Average Time before Abandon (secs): 8

Calls on Hold: 2

Average Time in Hold (secs): 16

Longest Time in Hold (secs): 21

Per agent statistics:

Agent: 5012

From Direct Call:

Total Calls Answered: 3

Average Time in Call (secs): 70

Longest Time in Call (secs): 150

Totals Calls on Hold: 1

Average Hold Time (secs): 21

Longest Hold Time (secs): 21

From Queue:

Total Calls Answered: 3

Average Time in Call (secs): 55

Longest Time in Call (secs): 78

Total Calls on Hold: 2

Average Hold Time (secs): 19

Longest Hold Time (secs): 26

Total Loged in Time (secs): 3000

Total Loged out Time (secs): 600

Agent: 5013

From Direct Call:

Total Calls Answered: 3

Average Time in Call (secs): 51

Longest Time in Call (secs): 118

Totals Calls on Hold: 1

Average Hold Time (secs): 11

Longest Hold Time (secs): 11

From Queue:

Total Calls Answered: 1

Average Time in Call (secs): 4

Longest Time in Call (secs): 4

Total Loged in Time (secs): 3000

Total Loged out Time (secs): 600

Agent: 5014

From Direct Call:

Total Calls Answered: 1

Average Time in Call (secs): 161

Longest Time in Call (secs): 161

From Queue:

Total Calls Answered: 1

Average Time in Call (secs): 658

Longest Time in Call (secs): 658

Total Loged in Time (secs): 3000

Total Loged out Time (secs): 600

Queue related statistics:

Total calls presented to the queue: 5

Calls handoff to IOS: 5

Number of calls in the queue: 0

Average time to handoff (secs): 2

Longest time to handoff (secs): 3

Number of abandoned calls: 0

Average time before abandon (secs): 0

Calls forwarded to voice mail: 0

Calls answered by voice mail: 0

Number of error calls: 0

Router# sh voice hunt-group

Group 1

type: sequential

pilot number: 4444, peer-tag 2147483647

list of numbers:

Member Used-by State Login/Logout

====== ======= ===== ============

1001 1001 up -

1003 1003 up -

preference: 0

preference (sec): 0

timeout: 15

final_number:

auto logout: no

stat collect: no

phone-display: no

hlog-block: no

calls in queue: 0

overwrite-dyn-stats: no

members logout: no

present-call idle-phone: no

webex-sgw-bgl14#

Configurații pentru activarea Distribuției automate a apelurilor de bază (B-ACD)

Serviciul de distribuție automată a apelurilor (B-ACD) și de răspuns automat (AA) oferă răspuns automat la apelurile externe cu saluturi și meniuri care permit apelanților să selecteze departamentul corespunzător sau să formeze numere de interior cunoscute.

B-ACD oferă răspuns automat și distribuție automată a apelurilor utilizând meniuri interactive și grupuri locale de căutare. Aplicația B-ACD constă în servicii de operator automat (AA) și un serviciu de așteptare a apelurilor. Operatorul automat B-ACD acceptă apeluri PSTN negociate cu trunchiul SIP de intrare cu codecul g711ulaw

B-ACD acceptă grupuri de căutare vocală cu apeluri secvențiale, paralele, peer, cu cea mai lungă perioadă de inactivitate, suport pentru linii partajate SIP și linii partajate mixte.

Un apel primit formează numărul pilotului B-ACD AA și aude un mesaj care oferă un salut și instrucțiuni pentru a ajuta apelantul să redirecționeze automat apelul.

Limitări

Folosește același codec pe apelurile primite și efectuate atunci când transferi apeluri. Utilizarea diferitelor codecuri nu este acceptată. IOS nu va invoca transcoder pentru apelurile gestionate de nicio aplicație TCL.

Componente B-ACD

Aplicația B-ACD constă dintr-un serviciu de așteptare a apelurilor și unul sau mai multe servicii AA. Componentele configurabile ale acestor servicii sunt:

-

Număr pilot

-

Prompt de bun venit și alte fișiere audio

-

Opțiuni meniu

-

Formare cu interior

Număr pilot

Fiecare serviciu AA are propriul număr de pilot AA pe care apelanții îl formează pentru a contacta AA. Acest număr este specificat în comanda param aa-pilot. Numărul pilot AA nu este asociat cu niciun număr de telefon al agentului sau cu un telefon fizic, dar trebuie să definiți un peer de apelare cu numărul pilot AA ca număr apelat de intrare, astfel încât acest număr să fie accesibil de către apelanții externi.

Prompt de bun venit și alte fișiere audio

Mesajul de bun venit este un fișier audio care se redă atunci când numărul pilotului răspunde la un apel. Acest fișier audio este unul dintre numeroasele fișiere audio utilizate cu serviciul B-ACD pentru a informa apelanții despre starea lor și despre orice acțiuni pe care le-ar putea întreprinde. Puteți crea fișiere audio personalizate care descriu opțiunile de meniu disponibile apelanților. Fișierele audio B-ACD sunt descrise în următoarele secțiuni:

Reînregistrarea fișierelor audio implicite

Fișierele audio implicite sunt furnizate pentru fiecare punct din script și sunt oferite apelanților. Descărcați fișierele audio implicite de la linkul și le copiați într-un loc accesibil prin routerul B-ACD, cum ar fi o memorie flash sau un server TFTP. Fișierele audio și fișierele script sunt incluse într-un fișier tar pe site. Fișierele implicite și mesajele aferente sunt listate în tabel. Puteți reînregistra mesaje personalizate peste mesajele implicite, dar nu puteți schimba numele fișierelor audio, cu excepția cazurilor descrise în mod specific în Schimbarea codurilor de limbă și a numelor de fișiere.

Pentru a reînregistra și instala solicitările audio implicite înainte de a utiliza un serviciu B-ACD pentru prima dată, urmați pașii din Descărcarea scripturilor Tcl și a solicitărilor audio. Pentru a reînregistra solicitările audio într-un serviciu B-ACD existent, urmați pașii din Actualizarea parametrilor de script și a solicitărilor audio (apelare doar prin extensie).

| Numele implicit al fișierului | Anunț implicit | Durata anunțului implicit |

|---|---|---|

en_bacd_welcome.au |

"Vă mulțumesc pentru telefon." Include o pauză de două secunde după mesaj. |

3 secunde |

en_bacd_options_menu.au |

Pentru vânzări, apăsați 1 (pauză) Pentru serviciul clienți, apăsați 2 (pauză) Pentru a apela prin extensie, apăsați 3 (pauză) Pentru a vorbi cu un operator, apăsați zero. Include o pauză de patru secunde după mesaj. |

15seconds |

en_bacd_disconnect.au |

„Nu vă putem prelua apelul în acest moment.” Încercați din nou ulterior. Vă mulțumesc pentru telefon." Include o pauză de patru secunde după mesaj. |

10seconds |

en_bacd_invalidoption. au |

„Ați introdus o opțiune nevalidă.” „Vă rugăm să încercați din nou.” Include o pauză de o secundă după mesaj. Acest mesaj este redat atunci când un apelant alege o opțiune de meniu nevalidă sau formează un număr de interior nevalid. |

7seconds |

en_bacd_enter_dest.au |

„Vă rugăm să introduceți numărul interiorului pe care doriți să îl contactați.” Include o pauză de cinci secunde după mesaj. Această solicitare este redată atunci când un apelant alege opțiunea |

7seconds |

en_bacd_allagentsbusy. au |

„Toți agenții sunt ocupați în prezent să asiste alți clienți.” Continuați să așteptați ajutor. Cineva va fi cu tine în curând. Include o pauză de două secunde după mesaj. Această solicitare este cunoscută și sub numele de al doilea salut. |

7seconds |

en_bacd_music_on_hol d.au |

Muzica de așteptare (MOH) este redată apelanților B-ACD. |

60seconds |

Dacă reînregistrați oricare dintre fișierele audio, rețineți că solicitările B-ACD necesită un fișier audio G.711 (.au) în format G.711 cu codare pe 8 biți, mu-law și 8 kHz. Vă recomandăm următoarele instrumente audio sau altele de calitate similară:

-

Adobe Audition pentru Microsoft Windows de la Adobe Systems Inc. (numit anterior Cool Edit de Syntrillium Software Corp.)

-

AudioTool pentru Solaris de la Sun Microsystems Inc.

Configurați B-ACD

Iată câteva exemple de configurare:

application

service aa bootflash:app-b-acd-aa-3.0.0.8.tcl

paramspace english index 1

param handoff-string aa

param dial-by-extension-option

paramspace english language en

param aa-pilot

paramspace english location flash:

param welcome-prompt _bacd_welcome.au

param voice-mail

param service-name queue

!

service queue bootflash:app-b-acd-3.0.0.8.tcl

param queue-len 30

param queue-manager-debugs 1

!

! SIP PSTN Dial-Peers for Auto Attendant(BACD) service called aa associated with incoming voice port

dial-peer voice 500 voip

description Inbound dial-peer for Auto Attendant

service aa

session protocol sipv2

incoming called-number

dtmf-relay rtp-nte

codec g711ulaw

no vad

!

! TDM PSTN Dial-Peers if not using SIP for Auto Attendant(BACD) service called aa associated with incoming voice pots

dial-peer voice 500 voip

description Inbound dial-peer for Auto Attendant

service aa

incoming called-number

port %tdm_port%

! | Comandă | Explicație |

|---|---|

param dial-by-extension-option |

Permite apelanților să formeze numere de interior după formarea numărului specificat în meniu. număr-meniu—Identificator al unei opțiuni de meniu. Intervalul este de la 1 la 9. Nu există nicio situație implicită. |

param aa-pilot |

Specifică numărul pilot asociat în modulul dial-peer al participantului automat |

param voice-mail |

Definește o destinație alternativă pentru apelurile la care nu răspund agenții AA |

paramspace english language en |

Definește codul lingvistic al fișierelor audio utilizate pentru solicitări dinamice de către o aplicație IVR.

Acest cod de limbă trebuie să corespundă prefixului de limbă format din două caractere utilizat în numele fișierelor cu solicitări audio, indiferent de limba utilizată efectiv în fișier. Pentru mai multe informații, consultați Mesajul de bun venit și alte fișiere audio |

param welcome-prompt

audio-filename |

Atribuie un fișier audio pentru mesajul de bun venit utilizat de acest serviciu AA.

|

Schimbarea codurilor de limbă și a numelor de fișiere

-

Prefixul oricărui nume de fișier poate fi schimbat în ch, en, sp sau aa. Prefixul trebuie să corespundă codului specificat în parametrul `language-code` din comanda `paramspace language`, indiferent de limba folosită în fișier.

-

După prefixul său, numele fișierului promptului de bun venit (implicit este en_bacd_welcome.au) poate avea orice nume de identificare, așa cum este definit în comanda

param welcome-prompt. -

După prefixul său, numele fișierului promptului drop-through (nu este furnizată nicio valoare implicită) poate avea orice nume de identificare, așa cum este definit în comanda

param drop-through-prompt.

În fișierele audio, puteți înregistra o solicitare în orice limbă. Nu este necesar să modificați prefixul unui fișier care conține un prompt într-o altă limbă, deoarece prefixele codului de limbă sunt utilizate pentru funcții care nu fac parte din serviciul B-ACD. Însă este important ca prefixele codului de limbă pentru fișierele dvs. să corespundă cu codul de limbă specificat în parametrul `language-code` din comanda `paramspace language`, indiferent de limba utilizată efectiv în fișierul audio.

Nu modificați partea de identificare a numelui unui fișier audio, cu excepția fișierului _bacd_welcome.au. Scripturile identifică fișierele audio care au aceleași nume de identificare ca cele din tabelul și care au același prefix specificat în comanda de limbaj paramspace.

Cele două excepții de la regulile generale de denumire a fișierelor sunt fișierul audio cu promptul de bun venit (implicit este en_bacd_welcome.au) și fișierul audio cu promptul drop-through-option (nu este furnizată nicio valoare implicită). Părțile de identificare ale numelor de fișiere pentru aceste două solicitări audio sunt specificate explicit în timpul configurării și sunt complet configurabile de către utilizator. Aceste fișiere pot folosi orice nume de fișier, atâta timp cât numele respectă următoarele convenții:

-

Partea prefix a numelui fișierului trebuie să fie aceeași cu codul de limbă specificat în comanda de limbă paramspace. De exemplu, en.

-

Partea de identificator a numelui fișierului trebuie să înceapă cu un caracter de subliniere. De exemplu,

_welcome_to_xyz.au.

Utilizarea fișierelor audio pentru a descrie opțiunile din meniu

În mod implicit, sunt furnizate două fișiere audio pentru a oferi apelantului o orientare inițială și îndrumări cu privire la opțiunile de meniu disponibile: en_welcome_prompt.au și en_bacd_options_menu.au. Puteți reînregistra mesaje personalizate peste mesajele implicite furnizate în aceste fișiere, așa cum este explicat în Tabelul.

Dacă serviciul dumneavoastră B-ACD utilizează un singur serviciu AA, înregistrați un mesaj de bun venit în en_welcome_prompt.au și instrucțiunile despre opțiunile din meniu în en_bacd_options_menu.au.

Dacă serviciul dumneavoastră B-ACD utilizează mai multe servicii AA, veți avea nevoie de saluturi și instrucțiuni separate pentru fiecare AA, urmând următoarele instrucțiuni:

-

Înregistrați un mesaj de bun venit separat pentru fiecare serviciu AA, folosind un nume diferit pentru fișierul audio pentru fiecare mesaj de bun venit. De exemplu:

en_welcome_aa1.aușien_welcome_aa2.au. Mesajele de bun venit pe care le înregistrați în aceste fișiere trebuie să includă atât mesajul de întâmpinare, cât și instrucțiunile despre opțiunile din meniu. -

Înregistrați liniștea în fișierul audio

en_bacd_options_menu.au. Trebuie înregistrată o secundă de tăcere de minimum o secundă. Rețineți că acest fișier nu conține instrucțiunile din meniu atunci când există mai multe servicii AA.

Opțiuni meniu

Scopul unui serviciu B-ACD este de a direcționa automat apelurile către destinația corectă din organizația dumneavoastră. Serviciile AA interactive vă permit să oferiți apelanților opțiuni de meniu, astfel încât aceștia să poată face alegerile potrivite pentru apelurile lor. Tipurile de opțiuni de meniu disponibile în B-ACD sunt descrise în tabel. Opțiunile din meniu sunt anunțate apelanților prin mesaje audio, care sunt descrise în Mesaj de bun venit și alte fișiere audio.

| Tip | Descriere | Cerințe | Exemplu |

|---|---|---|---|

Dial-by-extension |

Apelantul apasă o cifră pentru a i se permite să apeleze un interior cunoscut. Numărul de meniu utilizat pentru această opțiune nu trebuie să fie același cu niciun alt număr de meniu (aa-hunt) utilizat cu serviciul de așteptare a apelurilor. |

Fără cerințe. |

După ce aude opțiunile din meniu, apelantul formează 4 și poate forma un număr de interior intern. |

Opțiune de apelare prin extensie

Serviciul B-ACD poate avea și o opțiune de apelare prin extensie, care permite apelanților să formeze numere de extensie interne atunci când le cunosc deja. Opțiunea de apelare prin extensie este afișată ca opțiune de meniu.

Opțiunea de apelare prin extensie este configurată prin specificarea unui număr de opțiune de meniu pentru parametrul de apelare prin extensie. Când se utilizează următoarea comandă, apelanții pot forma 1 și apoi un număr de interior.

param dial-by-extension-option 1 În cadrul unui serviciu de coadă de apeluri B-ACD, numărul opțiunii de apelare prin extensie și numerele opțiunii grupului de căutare trebuie să se excludă reciproc. Această restricție înseamnă că numărul opțiunii utilizate pentru opțiunea de apelare prin extensie nu poate fi același cu niciunul dintre numerele de opțiune utilizate cu opțiunile aa-hunt. De exemplu, dacă utilizați numerele de la aa-hunt1 la aa-hunt5 pentru a specifica grupurile de hunting în configurația serviciului de coadă de apeluri, atunci puteți utiliza opțiunea 6 pentru opțiunea de apelare prin extensie, dar nu niciunul dintre numerele de la 1 la 5.

Dacă toate cele zece numere de căutare apeluri sunt utilizate pentru grupurile de căutare din serviciul de coadă de apeluri, nu mai rămâne nicio opțiune pentru opțiunea de apelare prin extensie. Rețineți că această restricție se bazează pe toate numerele de opțiuni (numerele aa-hunt) utilizate cu serviciul de coadă de apeluri și nu pe numerele de opțiuni utilizate cu o aplicație AA.

Descărcarea scripturilor Tcl și a solicitărilor audio

Utilizați acești pași pentru a pregăti fișierele script și fișierele prompt necesare pentru serviciul B-ACD.

-

Copiați fișierul tar în memoria flash a routerului SGW

Decomprimați fișierele tcl și audio folosind comanda:

archive tar /xtract bootflash:cme-b-acd-3.0.0.8.tar bootflash:- Reînregistrați fișierele audio, dacă este necesar.

Explicația comenzilor:

| Comandă | Explicație |

|---|---|

|

Descărcați fișierul tar B-ACD |

Descărcați fișierul tar B-ACD numit Acest fișier tar conține scriptul AA Tcl, scriptul Tcl pentru coada de apeluri și fișierele audio implicite de care aveți nevoie pentru serviciul B-ACD. |

enable |

Activează modul EXEC privilegiat pe routerul SGW. Introduceți parola dacă vi se solicită. |

archivetar/xtract flash: |

Decomprimă fișierele din arhiva de fișiere B-ACD și le copiază în memoria flash. Următoarele fișiere sunt conținute în fișierul

|

|

Înregistrați dacă este necesar | Înregistrați din nou fișierele audio cu mesajele personalizate, dar nu modificați numele fișierelor audio. |

Exemple

Următorul exemplu extrage fișiere din arhiva numită cme-b-acd-2.1.0.0 de pe serverul de la adresa 192.168.1.1 și le copiază în memoria flash a routerului B-ACD.

archive tar /xtract tftp://192.168.1.1/cme-b-acd-2.1.0.0.tar flash:Actualizarea parametrilor de script și a solicitărilor audio (doar apelare prin extensie)

Puteți actualiza parametrii scriptului B-ACD făcând modificări la configurația Cisco IOS. Pentru ca modificările parametrilor să aibă efect, trebuie să opriți și să reîncărcați scripturile B-ACD pe care le-ați modificat. Dacă reînregistrați solicitări audio, trebuie să reîncărcați fișierele cu solicitări audio care s-au modificat.

-

Determinați ID-urile de sesiune ale oricăror sesiuni active -

Folosiți comanda

showcall application sessionsîn modul EXEC privilegiat pentru a obține numerele de ID de sesiune (SID) ale serviciilor AA și ale serviciilor de coadă de apeluri. Dacă sesiunea AA nu are apeluri active, numele scriptului AA nu apare în rezultatul comenziishow call application sessions. - Opriți sesiunile B-ACD AA și ale serviciului de coadă de apeluri, dacă este necesar - Folosind numerele de identificare a sesiunii de la Pasul 1, opriți sesiunile serviciului B-ACD AA și ale serviciului de coadă de apeluri. Folosiți comanda

call application session stopîn modul EXEC privilegiat pentru a opri sesiunile AA și coada de apeluri. - Reîncărcați scriptul AA și scripturile din coada de apeluri - Folosiți comanda

call application voice loadîn modul EXEC privilegiat pentru a reîncărca scripturile. - Dacă un fișier de prompt audio a fost modificat, reîncărcați-l - Folosiți comanda

audio-prompt loadîn modul EXEC privilegiat pentru a reîncărca un fișier audio. Repetați această comandă pentru fiecare fișier audio care a fost modificat.

Verificarea stării B-ACD

Folosiți comanda show call application sessions pentru a verifica dacă B-ACD este activ.

Următorul exemplu prezintă o sesiune cu AA active și aplicații în coadă de apeluri. Câmpul „Aplicație” este numele serviciului, iar câmpul „Adresă URL” este locația fișierului script pentru aplicație.

Session ID 17

App: aa

Type: Service

Url: flash:app-b-acd-aa-2.1.0.0.tcl

Session ID 12

App: queue

Type: Service

Url: flash:app-b-acd-2.1.0.0.tcl Următorul exemplu prezintă o sesiune în care este activă doar aplicația de coadă. Scriptul AA nu apare în rezultatul comenzii show call application sessions deoarece nu există apeluri active. Numele serviciului AA apare în ieșire numai atunci când există un apel activ. Scriptul pentru coada de apeluri se activează după primul apel primit și rămâne activ chiar dacă nu există apeluri active.

Router# show call application sessions

Session ID 12

App: queue

Type: Service

Url: flash:app-b-acd-2.1.0.0.tclPuteți actualiza parametrii scriptului B-ACD făcând modificări la configurația Cisco IOS. Pentru ca modificările parametrilor să aibă efect, trebuie să opriți și să reîncărcați scripturile B-ACD la care ați făcut modificări, așa cum se explică în pașii următori. Dacă reînregistrați solicitări audio, trebuie să reîncărcați fișierele cu solicitări audio care s-au modificat.

-

Determinați ID-urile de sesiune ale oricăror sesiuni active:

Folosiți comanda

show call application sessionsîn modul EXEC privilegiat pentru a obține numerele de ID de sesiune (SID) ale serviciilor AA și ale serviciilor de coadă de apeluri. Dacă sesiunea AA nu are apeluri active, numele scriptului AA nu apare în rezultatul comenziishow call application sessions.Următorul exemplu prezintă o sesiune cu apeluri active. Câmpul „Aplicație” este numele serviciului dat scriptului cozii de apeluri și scriptului AA. De asemenea, puteți vedea numele serviciilor în rezultatul comenzii show running-config.

Router# show call application sessions Session ID 17 App: aa Type: Service Url: bootflash:app-b-acd-aa-3.0.0.8.tcl Session ID 12 App: queue Type: Service Url: bootflash:app-b-acd-3.0.0.8.tcl - Opriți sesiunile B-ACD AA și ale serviciului de așteptare a apelurilor, dacă este necesar.

Folosind numerele de identificare a sesiunii de la Pasul 1, opriți sesiunile serviciului B-ACD AA și ale serviciului de așteptare a apelurilor. Folosiți comanda

call application session stopîn modul EXEC privilegiat pentru a opri sesiunile AA și coada de apeluri.Router# call application session stop id 17 Router# call application session stop id 12Când utilizați comanda call application session stop pentru un serviciu AA, au loc următoarele acțiuni:

Serviciul AA este oprit.

Toate apelurile conectate activ la serviciul AA sunt deconectate.

Numele serviciului AA este eliminat din ieșirea comenzii

show call application sessions.Pentru a elimina posibilitatea deconectării apelurilor, așteptați până când nu mai sunt apeluri primite înainte de a reîncărca scriptul, de exemplu după orele de program.

Dacă un nume de serviciu AA nu apare în rezultatul comenzii

show call application sessions, înseamnă că nu există sesiuni de apel și nu trebuie să executați o comandăcall application session stoppentru acesta. -

Reîncărcați scriptul AA și scripturile coadă de apeluri

Folosiți comanda

call application voice loadîn modul EXEC privilegiat pentru a reîncărca scripturile.Router# call application voice load aa Router# call application voice load queue -

Dacă un fișier cu prompt audio a fost modificat, reîncărcați-l.

Folosește comanda

audio-prompt loadîn modul EXEC privilegiat pentru a reîncărca un fișier audio. Repetați această comandă pentru fiecare fișier audio modificat.Router# audio-prompt load flash:en_bacd_welcome.au Reload of flash:en_bacd_welcome.au successful

Limitări și restricții

-

Disponibilitatea serviciului de rețea telefonică publică comutată (PSTN) depinde de trunchiurile SIP sau de circuitele PSTN disponibile în timpul unei pene de rețea.

-

Dispozitivele cu conectivitate 4G și 5G (de exemplu, aplicația Webex pentru mobil sau tabletă) se pot înregistra în continuare la Webex Calling în timpul întreruperilor. Prin urmare, este posibil să nu poată apela alte numere de la aceeași locație în timpul unei pene de curent.

-

Modelele de apelare ar putea funcționa diferit în modul Supraviețuire față de modul Activ.

-

Gateway-ul de supraviețuire trebuie să utilizeze o adresă IPv4. IPv6 nu este acceptat.

-

O actualizare a stării sincronizării la cerere în Control Hub poate dura până la 30 de minute.

-

Dock-ul de apelare nu este compatibil cu modul Supraviețuire.

-

Nu configurați comanda SIP bind în modul de configurare VoIP pentru serviciul vocal. Aceasta duce la eșecul înregistrării telefoanelor MPP cu Survivability Gateway.

-

Asigurați-vă că numerele de serie ale echipamentelor (ESN) din diferite locații fizice sunt unice, pentru a evita conflictele și a îmbunătăți trasabilitatea, redundanța și fiabilitatea în caz de failover.

Următoarele limitări se aplică în modul Supraviețuire:

-

Taste soft MPP: Tastele funcționale precum Parcare, Anulare parcare, Intrare, Preluare apel, Preluare grup și Preluare apel nu sunt acceptate, dar nu apar dezactivate pe dispozitiv.

-

Linii partajate: Apelurile efectuate către linii partajate pot suna pe toate dispozitivele; cu toate acestea, alte funcționalități ale liniilor partajate, cum ar fi Monitorizarea stării liniei la distanță, Așteptare, Reluare, Nu deranjați sincronizat (DND) și Redirecționare apeluri nu sunt disponibile.

-

Conferințe: Conferințele sau apelurile în trei nu sunt acceptate.

-

Distribuție automată de bază a apelurilor (B-ACD): Serviciul cu Survivability Gateway și Local Gateway colocated nu este acceptat.

-

Istoricapeluri : Apelurile efectuate sunt stocate local în istoricul apelurilor atât pentru dispozitivele MPP, cât și pentru aplicația Webex.

-

Grupuri de vânătoare: Puteți configura până la 100 de grupuri de hunting, fiecare grup putând accepta maximum 32 de utilizatori.

-

Aspect partajat îmbunătățit al apelurilor: Funcții precum notificarea stării liniei, linia partajată hold/remote reluați apelurile, iar altele cu apeluri de bază, Grup de căutare sau Redirecționare apeluri nu sunt acceptate.

-

Rutare apeluri grup hunter: Modelul de rutare a apelurilor ponderat nu este acceptat.

Experiența utilizatorului în timpul failover-ului

Dacă o locație din cadrul companiei dvs. pierde conexiunea la internet, iar dvs. vă aflați în acea locație, puteți în continuare să efectuați și să primiți apeluri, atât intern, cât și extern, către clienți. Consultați Aplicația Webex | Supraviețuirea site-ului.

Exemple de configurare

Exemple de conexiuni PSTN

Pentru apeluri externe, configurați o conexiune la PSTN. Acest subiect prezintă câteva dintre opțiuni și oferă exemple de configurații. Cele două opțiuni principale sunt:

-

Conexiune VIC (Voice Interface Card) la PSTN

-

Trunchi SIP către gateway PSTN

Conexiune la PSTN pentru placa de interfață vocală

Puteți instala o placă de interfață vocală (VIC) pe router și configura o conexiune prin port la PSTN.

-

Pentru detalii despre cum se instalează VIC pe router, consultați ghidul de instalare hardware pentru modelul routerului dvs.

-

Pentru detalii despre cum se configurează VIC-ul, împreună cu exemple, consultați Ghidul de configurare a portului vocal, Cisco IOS versiunea 3S.

Trunchi SIP către gateway PSTN

Puteți configura o conexiune trunchi SIP care indică un gateway PSTN. Pentru a configura conexiunea trunk pe gateway, utilizați configurația voice-class-tenant. Urmează un exemplu de configurație.

voice class tenant 300

sip-server ipv4::

session transport udp

bind all source-interface GigabitEthernet0/0/1

Configurarea apelului peer

Pentru conexiunile trunk, configurați conexiunile de apelare de intrare și de ieșire pentru conexiunea trunk. Configurația depinde de cerințele dumneavoastră. Pentru informații detaliate despre configurare, consultați Ghidul de configurare Dial Peer, Cisco IOS versiunea 3S.

Următoarele sunt configurații exemplificative:

Conexiuni dial-peer de ieșire către PSTN cu UDP și RTP

dial-peer voice 300 voip

description outbound to PSTN

destination-pattern +1[2-9]..[2-9]......$

translation-profile outgoing 300

rtp payload-type comfort-noise 13

session protocol sipv2

session target sip-server

voice-class codec 1

voice-class sip tenant 300

dtmf-relay rtp-nte

no vad

Conexiune dial-peer de intrare de la PSTN folosind UDP cu RTP

voice class uri 350 sip

host ipv4:

!

dial-peer voice 190 voip

description inbound from PSTN

translation-profile incoming 350

rtp payload-type comfort-noise 13

session protocol sipv2

voice-class codec 1

voice-class sip tenant 300

dtmf-relay rtp-nte

no vad

Traduceri numerice

Pentru conexiunile PSTN, este posibil să fie nevoie să utilizați reguli de traducere pentru a traduce extensiile interne într-un număr E.164 pe care PSTN îl poate ruta. Următoarele sunt configurații exemplificative:

Din regula de traducere PSTN cu non +E164

voice translation-rule 350

rule 1 /^\([2-9].........\)/ /+1\1/

voice translation-profile 300

translate calling 300

translate called 300

Din regula de traducere a sistemului telefonic cu +E164

voice translation-rule 300

rule 1 /^\+1\(.*\)/ /\1/

voice translation-profile 300

translate calling 300

translate called 300

Exemplu de apel de urgență

Următorul exemplu conține un exemplu de configurație pentru apeluri de urgență.

Dacă suprapunerea WiFi nu se potrivește corect cu subrețelele IP, atunci apelurile de urgență pentru dispozitivele nomade pot să nu aibă o mapare ELIN corectă.

Locații de intervenție în caz de urgență (ERL-uri)

voice emergency response location 1

elin 1 14085550100

subnet 1 192.168.100.0 /26

!

voice emergency response location 2

elin 1 14085550111

subnet 1 192.168.100.64 /26

!

voice emergency response zone 1

location 1

location 2

Colegi de apelare de ieșire

voice class e164-pattern-map 301

description Emergency services numbers

e164 911

e164 988

!

voice class e164-pattern-map 351

description Emergency ELINs

e164 14085550100

e164 14085550111

!

dial-peer voice 301 pots

description Outbound dial-peer for E911 call

emergency response zone 1

destination e164-pattern-map 301

!

dial-peer voice 301 pots

description Inbound dial-peer for E911 call

emergency response callback

incoming called e164-pattern-map 351

direct-inward-dial