- Domů

- /

- Článek

Životnost webu pro Webex Calling

V tomto článku

V tomto článku Zpětná vazba?

Zpětná vazba?Funkce Site Survivability zajišťuje, že vaše firma zůstane dostupná i v případě ztráty připojení k Webexu. Používá lokální síťovou bránu k poskytování záložních volacích služeb koncovým bodům na místě během výpadků sítě.

Úvahy o nasazení

Koncové body Webex Calling ve výchozím nastavení fungují v aktivním režimu a připojují se ke cloudu Webex pro registraci SIP a řízení hovorů. Pokud dojde ke ztrátě síťového připojení k Webexu, koncové body se automaticky přepnou do režimu přežití a zaregistrují se u místní brány Survivability. V tomto režimu brána poskytuje základní záložní volací služby. Jakmile je síťové připojení k Webexu obnoveno, ovládání hovorů a registrace se přepnou zpět do cloudu Webex.

V režimu přežití jsou podporovány následující hovory:

-

Interní volání (v rámci webu) mezi podporovanými koncovými body Webex Calling

-

Externí volání (příchozí a odchozí) pomocí místního okruhu PSTN nebo SIP trunku na externí čísla a poskytovatele E911

Abyste mohli tuto funkci používat, musíte v místní síti nakonfigurovat router Cisco IOS XE jako bránu pro zajištění přežití. Brána Survivability Gateway denně synchronizuje informace o volání z cloudu Webex pro koncové body v daném místě. Pokud koncové body přepnou do režimu přežití, může brána tyto informace využít k převzetí registrací SIP a poskytování základních volacích služeb.

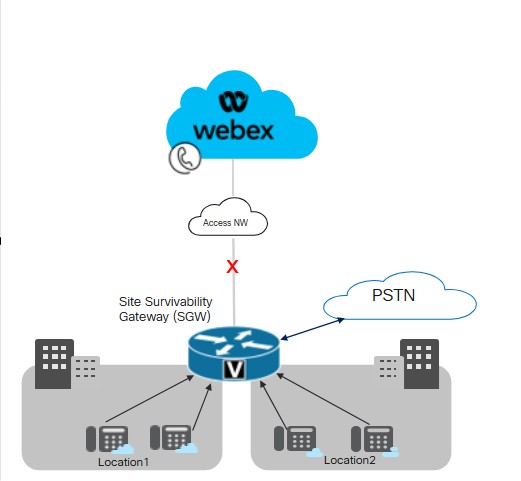

Nastavení jednoho místa

Následující obrázek znázorňuje scénář selhání sítě, kdy je připojení k Webexu přerušeno a koncové body na webu Webex fungují v režimu odolnosti. Na obrázku brána Survivability směruje interní hovor mezi dvěma koncovými body na pracovišti, aniž by vyžadovala připojení k Webexu. V tomto případě je brána Survivability nakonfigurována s lokálním připojením PSTN. V důsledku toho mohou koncové body na místě v režimu přežití používat PSTN pro příchozí a odchozí hovory na externí čísla a poskytovatele E911.

Nastavení více míst

Následující obrázek znázorňuje scénář selhání sítě, kdy je připojení k Webexu přerušeno a koncové body umístěné na různých místech fungují v režimu odolnosti. V síti LAN je několik menších lokalit, které jsou namapovány na jednu bránu Survivability. Toto nasazení optimalizuje využití zdrojů brány a zároveň zachovává konfigurace směrování hovorů specifické pro danou lokalitu.

Společnost Cisco doporučuje udržovat prahovou hodnotu latence 50 milisekund pro připojení mezi Survivability Gateway a koncovými body napříč lokalitami v rámci lokální sítě LAN.

Klíčové podmínky pro přežití lokality

Pro bránu přežití platí následující podmínky:

-

Cloud Webex obsahuje IP adresu, název hostitele a port Survivability Gateway v konfiguračním souboru zařízení. V důsledku toho se koncové body mohou v případě přerušení připojení k Webexu obrátit na Survivability Gateway a zaregistrovat se.

-

Denní synchronizace dat o hovorech mezi cloudem Webex a Survivability Gateway zahrnuje ověřovací informace pro registrované uživatele. Díky tomu si koncové body mohou udržovat bezpečné registrace, a to i v režimu přežití. Synchronizace zahrnuje také směrovací informace pro tyto uživatele.

-

Brána Survivability dokáže automaticky směrovat interní hovory pomocí směrovacích informací, které poskytuje Webex. Přidejte konfiguraci PSTN trunku do Survivability Gateway pro zajištění externích volání.

-

Každé pracoviště, které nasazuje Site Survivability, vyžaduje v místní síti Survivability Gateway.

-

Registrace i ovládání hovorů se vrátí do cloudu Webex, jakmile se síťové připojení Webex obnoví na alespoň 30 sekund.

Kolokace s Unified SRST

Brána Survivability podporuje společné umístění konfigurace Webex Survivability a konfigurace Unified SRST na stejné bráně. Brána dokáže podporovat odolnost koncových bodů Webex Calling i koncových bodů, které se registrují do systému Unified Communications Manager. Konfigurace kolokace:

-

Nakonfigurujte podporu Unified SRST pro koncové body, které se registrují do Unified Communications Manageru. Konfiguraci naleznete v příručce pro správu Cisco Unified SRST.

-

Na stejné bráně postupujte podle postupu úlohy konfigurace zabezpečení webu v tomto článku a nakonfigurujte bránu s funkcí zabezpečení webu pro koncové body volání Webex.

Aspekty směrování hovorů pro kolokaci

Při konfiguraci směrování hovorů pro scénáře kolokace zvažte následující:

-

Brána pro ochranu před přetížením směruje interní hovory automaticky za předpokladu, že oba koncové body v hovoru jsou registrovány v bráně pro ochranu před přetížením. Interní hovory jsou automaticky směrovány mezi registrovanými klienty (SRST nebo Webex Calling).

-

Je možné, že dojde k situaci, kdy se připojení k jednomu systému řízení hovorů přeruší, zatímco připojení k druhému systému řízení hovorů zůstane aktivní. V důsledku toho se jedna sada koncových bodů zaregistruje do Survivability Gateway, zatímco jiná sada koncových bodů na stejném místě se zaregistruje do primárního řízení hovorů. V tomto případě může být nutné směrovat hovory mezi dvěma sadami koncových bodů do SIP trunku nebo okruhu PSTN.

-

Externí hovory a hovory E911 lze směrovat na SIP trunk nebo PSTN okruh.

Podporované funkce a komponenty

Následující tabulka obsahuje informace o podporovaných funkcích.

| Funkce | Zařízení MPP a aplikace Webex | VG4xx ATA |

|---|---|---|

|

Volání v rámci pracoviště |

Automaticky podporováno bez nutnosti specifické konfigurace směrování na Survivability Gateway. |

Automaticky podporováno bez nutnosti specifické konfigurace směrování na Survivability Gateway. Alternativní čísla nejsou podporována. |

|

Volání mezi pracovišti a PSTN (příchozí a odchozí) |

Volání přes PSTN na základě telekomunikačního okruhu nebo SIP trunku. |

Volání přes PSTN na základě telekomunikačního okruhu nebo SIP trunku. |

|

Vyřizování hovorů E911 |

Volání E911 vyžaduje okruh PSTN nebo SIP trunk. Odchozí hovory používají specifické registrované identifikační číslo nouzového místa (ELIN) pro definované nouzové místo (ERL). Pokud operátor tísňového volání vrátí přerušený hovor, brána Survivability Gateway přesměruje hovor na poslední zařízení, které volalo na tísňové číslo. |

Volání E911 vyžaduje okruh PSTN nebo SIP trunk. Odchozí hovory používají specifické registrované identifikační číslo nouzového místa (ELIN) pro definované nouzové místo (ERL). Pokud operátor tísňového volání vrátí přerušený hovor, brána Survivability Gateway přesměruje hovor na poslední zařízení, které volalo na tísňové číslo. |

|

Přidržení a obnovení hovoru |

Podporováno Pokud používáte funkci Hudba při čekání (MOH), zřiďte bránu přežití ručně pomocí souboru MOH. |

Analogové linky ATA VG4xx nemohou hovory přidržet ani obnovit. Tato funkce je podporována pouze při příchozím hovoru na VG4xx ATA. |

|

Přepojení hovoru s obsluhou |

Podporováno |

Tato funkce je podporována pouze při příchozím hovoru na VG4xx ATA. |

|

Přepojení hovoru naslepo |

Podporováno |

Tato funkce je podporována pouze při příchozím hovoru na VG4xx ATA. |

|

ID příchozího volajícího (jméno) |

Podporováno |

Podporováno |

|

ID příchozího volajícího (jméno & Číslo) |

Podporováno |

Podporováno |

|

Videohovor z bodu do bodu |

Podporováno |

Nepodporováno |

|

Třícestné volání |

Nepodporováno |

Nepodporováno |

|

Sdílené linky |

Podporováno |

Podporováno |

|

Virtuální linky |

Podporováno |

Nepodporováno |

Při konfiguraci funkce je ochrana webu před přežitím k dispozici pro následující podporované koncové body.

| Typ | Modely | Minimální verze |

|---|---|---|

| IP telefon Cisco s firmwarem pro více platforem (MPP) |

6821, 6841, 6851, 6861, 6861 Wi-Fi, 6871 7811, 7821, 7841, 7861 8811, 8841, 8851, 8861 8845 (pouze zvuk), 8865 (pouze zvuk), 8875 (video) 9800 Další informace o podporovaných telefonech Cisco IP s firmwarem Multiplatform (MPP) naleznete v těchto článcích: |

12.0(1) Pro telefony 8875 - Phone OS 3.2 a novější verze Pro řadu 9800 - PhoneOS 3.2(1) |

|

Konferenční telefon Cisco IP |

7832, 8832 |

12.0(1) |

|

Aplikace Cisco Webex |

Windows, Mac |

43.2 |

|

Analogové koncové body |

VG400 ATA, VG410 ATA a VG420 ATA Cisco ATA 191 a 192 |

17.16.1a 11.3(1) pro ATA 191 a 192 |

Zařízení třetích stran nejsou podporována aplikací Survivability Gateway.

Následující tabulka pomáhá s konfigurací routerů Cisco IOS XE jako brány pro zajištění přežití. Tato tabulka uvádí maximální počet koncových bodů, které jednotlivé platformy podporují, a minimální verzi IOS XE.

Funkce brány Webex Calling Survivability Gateway jsou k dispozici s verzí Cisco IOS XE Dublin 17.12.3 nebo novějšími. Funkce Hunt Group, přesměrování hovorů a automatický telefonní hovor jsou k dispozici od verze iOS 17.18.2 a novějších.

| Model | Maximální počet registrací koncových bodů | Minimální verze |

|---|---|---|

|

Směrovač integrovaných služeb 4321 | 50 |

Cisco IOS XE Dublin 17.12.3 nebo novější verze |

|

Směrovač integrovaných služeb 4331 | 100 | |

|

Směrovač integrovaných služeb 4351 | 700 | |

|

Směrovač integrovaných služeb 4431 | 1200 | |

|

Směrovač integrovaných služeb 4451-X | 2000 | |

|

Směrovač integrovaných služeb 4461 | 2000 | |

|

Catalyst Edge 8200L-1N-4T | 1500 | |

|

Catalyst Edge 8200-1N-4T | 2500 | |

|

Catalyst Edge 8300-1N1S-6T | 2500 | |

|

Catalyst Edge 8300-2N2S-6T | 2500 | |

|

Catalyst Edge 8300-1N1S-4T2X | 2500 | |

|

Catalyst Edge 8300-2N2S-4T2X | 2500 | |

|

Malá konfigurace softwaru Catalyst Edge 8000V | 500 | |

|

Konfigurace softwaru Catalyst Edge 8000V pro střední použití | 1000 | |

|

Velká konfigurace softwaru Catalyst Edge 8000V | 2000 |

Informace o portu pro Survivability Gateway

|

Účel připojení |

Zdrojové adresy |

Zdrojové porty |

Protokol |

Cílové adresy |

Cílové porty |

|---|---|---|---|---|---|

|

Signalizace volání do Survivability Gateway (SIP TLS) |

Zařízení |

5060-5080 |

TLS |

Brána Survivability |

8933 |

|

Volání médií do brány pro přežití (SRTP) |

Zařízení |

19560-19660 |

UDP |

Brána Survivability |

8000-14198 (SRTP přes UDP) |

|

Signalizace volání do PSTN brány (SIP) |

Brána Survivability |

Chvilkové |

TCP nebo UDP |

Vaše brána PSTN ITSP |

5060 |

|

Volání médií do brány veřejné telefonní sítě (SRTP) |

Brána Survivability |

8000-48198 |

UDP |

Vaše brána PSTN ITSP |

Chvilkové |

|

Synchronizace času (NTP) |

Brána Survivability |

Chvilkové |

UDP |

NTP server |

123 |

|

Rozlišení názvů (DNS) |

Brána Survivability |

Chvilkové |

UDP |

DNS server |

53 |

|

Správa cloudu |

Konektor |

Chvilkové |

Identifikátor HTTPS |

Služby Webex |

443, 8433 |

Pokyny k provozu v cloudovém režimu naleznete v článku nápovědy Informace o referenčních portech pro volání přes Webex.

Hodnoty nastavení portů na routerech Cisco IOS XE můžete přizpůsobit. Tato tabulka používá jako vodítko výchozí hodnoty.

Konfigurace funkcí

Postup úlohy konfigurace odolnosti lokality

Pro přidání funkce „Site Survivability“ pro stávající umístění Webex Calling proveďte následující úkoly. Pokud se připojení ke cloudu Webex přeruší, může Survivability Gateway v místní síti poskytnout záložní řízení hovorů pro koncové body v daném místě.

Než začnete

Pokud potřebujete zřídit novou bránu, která bude fungovat jako brána pro zajištění odolnosti, přečtěte si článek Webex Registrace spravovaných bran Cisco IOS do Webex Cloud, kde najdete informace o přidání brány do Control Hub.

| Kroky | Příkaz nebo akce | Účel |

|---|---|---|

|

1 | Přiřadit službu přežití k bráně |

V Control Hubu přiřaďte službu Survivability Gateway k bráně. |

|

2 | Stáhnout šablonu konfigurace |

Stáhněte si konfigurační šablonu z Control Hub. Šablonu budete potřebovat při konfiguraci příkazového řádku brány. |

|

3 |

Nakonfigurujte licence pro Survivability Gateway. | |

|

4 |

Nakonfigurujte certifikáty pro Survivability Gateway. | |

|

5 |

Jako vodítko pro konfiguraci příkazového řádku brány použijte dříve staženou konfigurační šablonu. Dokončete všechna povinná nastavení, která jsou v šabloně. |

Přiřadit službu přežití k bráně

Než začnete

| 1 |

Přejděte na Volání v části Službya poté klikněte na kartu Spravované brány. V zobrazení Spravované brány se zobrazuje seznam bran, které spravujete prostřednictvím Control Hub.

|

| 2 |

Vyberte bránu, kterou chcete přiřadit jako bránu pro zajištění přežití, a na základě hodnoty pole Služba zvolte jednu z následujících možností:

|

| 3 |

V rozbalovací nabídce typu služby vyberte Survivability Gateway a vyplňte následující pole:

Po dokončení registrace se podrobnosti o umístění zobrazí na stránce Spravované brány. |

| 4 |

Klikněte na Přiřadit. Pohled Spravované brány zobrazuje seznam umístění, která jsou přiřazena k bráně.

|

Stáhnout šablonu konfigurace

| 1 |

Přihlaste se k Centru řízení. Pokud jste partnerská organizace, spustí se Centrum partnerů. Chcete-li otevřít Control Hub, klikněte na zobrazení Zákazník v Partner Hub a vyberte příslušného zákazníka nebo vyberte Moje organizace a otevřete nastavení Control Hub pro partnerskou organizaci. |

| 2 |

Přejít na . |

| 3 |

Klikněte na příslušnou bránu přežití. |

| 4 |

Klikněte na Stáhnout šablonu konfigurace a stáhněte si šablonu do počítače nebo notebooku. |

Konfigurace licencování

| 1 |

Vstupte do režimu globální konfigurace na routeru: |

| 2 |

Nakonfigurujte licence pomocí příkazů, které platí pouze pro vaši konkrétní platformu.

Při konfiguraci propustnosti vyšší než 250 Mb/s je nutná licence platformy HSEC. |

Konfigurace certifikátů

Konfigurace certifikátů na Cisco IOS XE

Chcete-li si vyžádat a vytvořit certifikáty pro Survivability Gateway, proveďte následující kroky. Používejte certifikáty podepsané veřejně známou certifikační autoritou.

Platforma Survivability Gateway podporuje pouze veřejně známé certifikáty CA. Soukromé nebo podnikové certifikáty certifikační autority nelze použít pro Survivability Gateway.

Seznam kořenových certifikačních autorit podporovaných pro Webex Calling naleznete v článku Které kořenové certifikační autority jsou podporovány pro volání na platformy Cisco Webex Audio and Video?.

Platforma Survivability Gateway nepodporuje certifikát se zástupnými znaky.

Spusťte příkazy z ukázkového kódu k dokončení kroků. Další informace o těchto příkazech a další možnosti konfigurace naleznete v kapitole „ Podpora SIP TLS“ v Konfigurační příručce Cisco Unified Border Element.

| 1 |

Do režimu globální konfigurace vstupte spuštěním následujících příkazů: |

| 2 |

Vygenerujte soukromý klíč RSA spuštěním následujícího příkazu. Modul soukromého klíče musí mít alespoň 2048 bitů. |

| 3 |

Nakonfigurujte bod důvěryhodnosti pro uchovávání certifikátu Survivability Gateway. Plně kvalifikovaný název domény (fqdn) brány musí používat stejnou hodnotu, jakou jste použili při přiřazování služby pro zajištění přežití k bráně. |

| 4 |

Vygenerujte požadavek na podepsání certifikátu spuštěním příkazu Po zobrazení výzvy zadejte Po zobrazení požadavku CSR na obrazovce zkopírujte certifikát do souboru v programu Poznámkový blok, který můžete odeslat podporované certifikační autoritě (CA). Pokud váš poskytovatel podepisování certifikátů vyžaduje CSR ve formátu PEM (Privacy Enhanced Mail), přidejte před odesláním záhlaví a zápatí. Příklad: |

| 5 |

Poté, co vám certifikační autorita vydá certifikát, spusťte příkaz Po zobrazení výzvy vložte základní číslo 64 CER/PEM vydání obsahu certifikátu CA (nikoli certifikátu zařízení) do terminálu. |

| 6 |

Importujte podepsaný certifikát hostitele do důvěryhodného bodu pomocí příkazu Po zobrazení výzvy vložte základní číslo 64 CER/PEM certifikát do terminálu. |

| 7 |

Zkontrolujte, zda je k dispozici kořenový certifikát certifikační autority: Řešení Webex Calling podporuje pouze veřejně známé certifikační autority. Soukromé ani podnikové certifikáty certifikační autority nejsou podporovány. |

| 8 |

Pokud váš kořenový certifikát certifikační autority není součástí balíčku, získejte certifikát a importujte ho do nového bodu důvěryhodnosti. Tento krok proveďte, pokud pro vaši bránu Cisco IOS XE není k dispozici veřejně známý kořenový certifikát certifikační autority. Po zobrazení výzvy vložte základní číslo 64 CER/PEM obsah certifikátu do terminálu. |

| 9 |

Pomocí následujících příkazů v konfiguračním režimu zadejte výchozí bod důvěryhodnosti, verzi TLS a výchozí hodnoty SIP-UA. |

Import certifikátů spolu s páry klíčů

Certifikáty CA a páry klíčů můžete importovat jako balíček pomocí formátu PKCS12 (.pfx nebo .p12). Balíček můžete importovat z lokálního souborového systému nebo vzdáleného serveru. PKCS12 je speciální typ formátu certifikátu. Spojuje celý řetězec certifikátů od kořenového certifikátu přes certifikát identity spolu s párem klíčů RSA. To znamená, že importovaný balíček PKCS12 bude obsahovat pár klíčů, hostitelské certifikáty a mezilehlé certifikáty. Importujte balíček PKCS12 pro následující scénáře:

-

Export z jiného routeru Cisco IOS XE a import do vašeho routeru Survivability Gateway

-

Generování balíčku PKCS12 mimo router Cisco IOS XE pomocí OpenSSL

Chcete-li vytvořit, exportovat a importovat certifikáty a páry klíčů pro router Survivability Gateway, proveďte následující kroky.

| 1 |

(Volitelné) Exportujte balíček PKCS12 potřebný pro váš router Survivability Gateway. Tento krok je použitelný pouze v případě, že exportujete z jiného routeru Cisco IOS XE. |

| 2 |

(Volitelné) Vytvořte balíček PKCS12 pomocí OpenSSL. Tento krok je použitelný pouze v případě, že generujete balíček PKCS12 mimo Cisco IOS XE pomocí OpenSSL. |

| 3 |

Importujte souborový balíček ve formátu PKCS12. Následuje ukázková konfigurace příkazu a podrobnosti týkající se konfigurovatelných parametrů:

Příkaz crypto pki import automaticky vytvoří důvěryhodný bod pro umístění certifikátu. |

| 4 |

Pomocí následujících příkazů v konfiguračním režimu zadejte výchozí bod důvěryhodnosti, verzi TLS a výchozí hodnoty SIP-UA. |

Konfigurace brány pro přežití

Konfigurace brány jako brány pro zajištění přežití

Jako vodítko pro konfiguraci příkazového řádku brány použijte dříve staženou konfigurační šablonu. Dokončete povinné konfigurace v šabloně.

Následující kroky obsahují ukázkové příkazy spolu s jejich vysvětlením. Upravte nastavení tak, aby odpovídala vašemu nasazení. Lomené závorky (například ) označují nastavení, kam byste měli zadat hodnoty, které platí pro vaše nasazení. Různá nastavení <tag> používají číselné hodnoty k identifikaci a přiřazení sad konfigurací.

- Pokud není uvedeno jinak, toto řešení vyžaduje dokončení všech konfigurací v tomto postupu.

- Při použití nastavení ze šablony nahraďte

%tokens%preferovanými hodnotami před kopírováním do brány. - Další informace o příkazech naleznete v Referenční příručce příkazů spravované brány Webex. Použijte tuto příručku, pokud popis příkazu neodkazuje na jiný dokument.

| 1 |

Vstupte do režimu globální konfigurace. kde:

|

| 2 |

Proveďte konfiguraci hlasové služby:

Vysvětlení příkazů:

|

| 3 |

Povolte Survivability na routeru: Vysvětlení příkazů:

|

| 4 |

Konfigurace NTP serverů:

|

| 5 |

(Volitelný). Konfigurace obecných oprávnění volání pro třídy omezení: Předchozí příklad vytvoří sadu vlastní třídy omezení s názvem kategorie (například |

| 6 |

Nakonfigurujte seznam preferovaných kodeků. Například následující seznam uvádí jako preferovaný kodek g711ulaw, následovaný g711alaw. Vysvětlení příkazů:

|

| 7 |

Konfigurace výchozích fondů hlasových registrů: Vysvětlení příkazů:

|

| 8 |

Konfigurace tísňového volání: Vysvětlení příkazů:

Pokud se překryvná síť Wi-Fi neshoduje přesně s IP podsítěmi, pak tísňová volání pro mobilní zařízení nemusí mít správné mapování ELIN. |

| 9 |

Nakonfigurujte vytáčené uzly pro PSTN. Příklad konfigurace vytáčeného uzlu naleznete v příkladech připojení PSTN. |

| 10 |

Volitelný Povolte pro router funkci Hudba při čekání. Do flash paměti routeru musíte uložit hudební soubor ve formátu G.711. Soubor může být ve formátu .au nebo .wav, ale tento formát souboru musí obsahovat 8bitová data s frekvencí 8 kHz (například datový formát ITU-T A-law nebo mu-law). Vysvětlení příkazů:

|

Kompletní synchronizace na vyžádání

Volitelný Tento postup proveďte pouze v případě, že chcete provést okamžitou synchronizaci na vyžádání. Tento postup není povinný, protože cloud Webex synchronizuje data hovorů se Survivability Gateway automaticky jednou denně.

| 1 |

Přihlaste se k Centru řízení. Pokud jste partnerská organizace, spustí se Centrum partnerů. Chcete-li otevřít Control Hub, klikněte na zobrazení Zákazník v Partner Hub a vyberte příslušného zákazníka nebo vyberte Moje organizace a otevřete nastavení Control Hub pro partnerskou organizaci. |

| 2 |

Přejít na . |

| 3 |

Kliknutím na příslušnou bránu přežití otevřete zobrazení Služba přežití pro danou bránu. |

| 4 |

Klikněte na tlačítko Synchronizovat. |

| 5 |

Klikněte na tlačítko Odeslat. Dokončení synchronizace může trvat až 10 minut.

|

Upravit vlastnosti brány pro přežití

| 1 |

Přihlaste se k Centru řízení. Pokud jste partnerská organizace, spustí se Centrum partnerů. Chcete-li otevřít Control Hub, klikněte na zobrazení Zákazník v Partner Hub a vyberte příslušného zákazníka nebo vyberte Moje organizace a otevřete nastavení Control Hub pro partnerskou organizaci. |

| 2 |

Přejít na . |

| 3 |

Kliknutím na příslušnou bránu přežití otevřete zobrazení Služba přežití pro danou bránu. |

| 4 |

Klikněte na tlačítko Upravit a aktualizujte nastavení pro následující položky.

|

| 5 |

Klikněte na tlačítko Odeslat. Pokud chcete odstranit bránu přežití z Control Hubu, nejprve zrušte přiřazení služby brána přežití. Více informací naleznete v části Přiřazení služeb spravovaným branám. |

Konfigurace pro povolení CDR na bráně pro zajištění přežití

Konektor automaticky konfiguruje příkazy související s CDR, aby usnadnil shromažďování metrik počtu volání.

Na konci události přežití konektor zpracuje záznamy CDR vygenerované během období události spolu s konfiguračními daty, aby identifikoval různé počty volání. Metriky zahrnují celkový počet hovorů, tísňových hovorů a externích hovorů a používají se ke sledování využití interních funkcí. Do cloudu Webex se odesílají pouze metriky počtu hovorů, zatímco skutečné záznamy o volání (CDR) se nepřenášejí.

Následuje ukázková konfigurace:

!

gw-accounting file

primary ifs bootflash:guest-share/cdrs/

acct-template callhistory-detail

maximum cdrflush-timer 5

cdr-format detailed

!

Vysvětlení příkazů:

-

primary ifs bootflash:guest-share/cdrs/- Tento příkaz slouží k uložení souborů CDR do složky guest-share, aby k nim konektor mohl přistupovat. -

acct-template callhistory-detail- Tento příkaz je vyžadován pro zahrnutí tagu dial-peer do CDR. -

maximum cdrflush-timer 5- Výchozí hodnota je 60 minut, ale nastavení na 5 minut umožňuje rychlejší ukládání CDR do souboru. -

cdr-format detailed- Toto je výchozí formát. Kompaktní formát není vhodný, protože neobsahuje tag dial-peer.

Konfigurace pro povolení přesměrování hovorů

Funkce přesměrování hovorů je součástí funkcí pro zajištění nepřetržitého provozu, které zajišťují nepřetržité vyřizování hovorů během výpadků sítě, když dojde ke ztrátě připojení ke cloudu Webex. Brána Survivability funguje jako lokální záložní brána, která umožňuje koncovým bodům lokálně se registrovat a zachovat si základní možnosti volání.

-

Chování přesměrování hovorů v režimu Survivability je spravováno bránou Survivability pomocí konfigurace fondu, konfigurace dial-peer a směrovacích zásad, které hovory zpracovávají lokálně nebo je směrují přes PSTN nebo SIP trunky.

-

Brána Survivability deaktivuje SIP REFER, SIP moved-temporarily pro doplňkové služby přesměrování hovorů a přenos hovorů, protože Webex Calling tyto metody v režimu Survivability nepoužívá.

Konfigurace fondů hlasových registrů pro scénáře přesměrování volání:

|

Chcete-li použít funkci přesměrování hovorů, nakonfigurujte příkaz

|

Konfigurace pro povolení skupiny pátrání

Tato tabulka poskytuje mapování pro konfiguraci funkce skupiny hledačů v Control Hub a použití příkazů brány Survivability.

| Funkce loveckých skupin | Konfigurace pomocí Control Hubu | Příkazy brány pro přežití |

|---|---|---|

|

Vyberte vzor směrování hovorů |

Top-Down/Simultaneous/Circular/Longest-idle | Sequential/Parallel/Peer/Longest-idle |

|

Přidat skupinu Hunt |

Přidat skupinu pro lov s názvem a telefonním číslem pro každou lokalitu. | Chcete-li přidat skupinu pro hledání, použijte klávesu voice hunt-group . Poté přidejte telefonní číslo pomocí příkazu pilot a název skupiny pomocí příkazu description. |

|

Vyberte uživatele, pracovní prostory nebo virtuální linky, které chcete přidat |

Vyberte agenty, kteří se stanou součástí Hunt Group |

Nakonfigurujte seznam agentů pomocí příkazu |

|

Po určeném počtu zazvonění postoupit dál |

Konfigurujte pomocí možnosti Nastavit počet vyzvánění |

Nakonfigurujte pomocí příkazu |

|

Při zaneprázdnění postoupit dál |

Konfigurace pomocí možnosti Přejít vpřed, když je obsazeno |

Konfigurace pomocí příkazu |

|

Hovory odklonit, když jsou všichni agenti nedostupní | Konfigurace pomocí možnosti Přesměrování hovorů, když jsou všichni agenti nedostupní |

Konfigurace pomocí příkazu |

|

Přesměrování hovorů, když jsou všichni agenti obsazeni nebo je obsazena skupina sdružených linek |

Konfigurace pomocí možnostiPřesměrování hovorů, když jsou všichni agenti zaneprázdněni nebo je obsazena vyhledávací skupina |

Konfigurovat pomocí |

-

Konfigurace sekvenčních vyzvánění skupiny Hunt

voice hunt-group 1 sequential pilot 1111 number 1 1001 number 2 1002 number 3 7089001 number 4 7089002 number 5 +1210903443 ..... ..... timeout 20 final 1009 statistics collect description present-call idle-phone -

Konfigurace paralelních kruhů skupiny Hunt

voice hunt-group 2 parallel pilot 2222 number 1 2001 number 2 2002 number 3 2089001 number 4 2089002 number 5 +12109034433 ..... ..... timeout 60 final 1009 statistics collect description

Popis příkazů:

-

voice hunt-group- Tento příkaz se používá k definování a vstupu do konfiguračního režimu pro skupinu hledání. -

parallel- Toto klíčové slovo určuje metodu nebo algoritmus skupiny pro vyhledávání, který systém použije k distribuci příchozích hovorů mezi členy této skupiny pro vyhledávání. -

number- Vytvoří seznam extensions/e164 numbers/ESN kteří jsou členy skupiny pro vyhledávání hlasu. Žádné číslo v seznamu nemůže být pilotním číslem jiné lovecké skupiny. -

pilot- Toto je hlavní číslo nebo telefonní číslo pro skupinu pro vyhledávání. Volající vytočí toto číslo, aby se spojili se skupinou pro vyhledávání. -

timeout- Nastavuje maximální dobu v sekundách, po kterou se pátrací skupina pokusí prozvonit své členy, než provede další akci. -

final- Tento příkaz určuje záložní číslo. -

statistics collect- Umožňuje shromažďování provozních statistik pro skupinu pátrání. -

descriptin- popis lovecké skupiny -

present-call idle-phone-Hovořte pouze agentům, kteří jsou nečinní.

Následuje ukázkový výstup z příkazu show voice hunt-group statistics. Výstup zahrnuje přímé hovory na číslo skupiny pro vyhledávání hlasu a hovory z fronty nebo B-ACD.

Router# show voice hunt-group 1 statistics last 1 h

Wed 04:00 - 05:00

Max Agents: 3

Min Agents: 3

Total Calls: 9

Answered Calls: 7

Abandoned Calls: 2

Average Time to Answer (secs): 6

Longest Time to Answer (secs): 13

Average Time in Call (secs): 75

Longest Time in Call (secs): 161

Average Time before Abandon (secs): 8

Calls on Hold: 2

Average Time in Hold (secs): 16

Longest Time in Hold (secs): 21

Per agent statistics:

Agent: 5012

From Direct Call:

Total Calls Answered: 3

Average Time in Call (secs): 70

Longest Time in Call (secs): 150

Totals Calls on Hold: 1

Average Hold Time (secs): 21

Longest Hold Time (secs): 21

From Queue:

Total Calls Answered: 3

Average Time in Call (secs): 55

Longest Time in Call (secs): 78

Total Calls on Hold: 2

Average Hold Time (secs): 19

Longest Hold Time (secs): 26

Total Loged in Time (secs): 3000

Total Loged out Time (secs): 600

Agent: 5013

From Direct Call:

Total Calls Answered: 3

Average Time in Call (secs): 51

Longest Time in Call (secs): 118

Totals Calls on Hold: 1

Average Hold Time (secs): 11

Longest Hold Time (secs): 11

From Queue:

Total Calls Answered: 1

Average Time in Call (secs): 4

Longest Time in Call (secs): 4

Total Loged in Time (secs): 3000

Total Loged out Time (secs): 600

Agent: 5014

From Direct Call:

Total Calls Answered: 1

Average Time in Call (secs): 161

Longest Time in Call (secs): 161

From Queue:

Total Calls Answered: 1

Average Time in Call (secs): 658

Longest Time in Call (secs): 658

Total Loged in Time (secs): 3000

Total Loged out Time (secs): 600

Queue related statistics:

Total calls presented to the queue: 5

Calls handoff to IOS: 5

Number of calls in the queue: 0

Average time to handoff (secs): 2

Longest time to handoff (secs): 3

Number of abandoned calls: 0

Average time before abandon (secs): 0

Calls forwarded to voice mail: 0

Calls answered by voice mail: 0

Number of error calls: 0

Router# sh voice hunt-group

Group 1

type: sequential

pilot number: 4444, peer-tag 2147483647

list of numbers:

Member Used-by State Login/Logout

====== ======= ===== ============

1001 1001 up -

1003 1003 up -

preference: 0

preference (sec): 0

timeout: 15

final_number:

auto logout: no

stat collect: no

phone-display: no

hlog-block: no

calls in queue: 0

overwrite-dyn-stats: no

members logout: no

present-call idle-phone: no

webex-sgw-bgl14#

Konfigurace pro povolení základní automatické distribuce hovorů (B-ACD)

Základní služba automatického rozdělování hovorů (B-ACD) a automatického spojovatele (AA) zajišťuje automatické přijímání externích hovorů s pozdravy a nabídkami, které volajícím umožňují vybrat si příslušné oddělení nebo vytočit známá čísla poboček.

B-ACD zajišťuje automatické přijímání a distribuci hovorů pomocí interaktivních nabídek a lokálních skupin pro vyhledávání. Aplikace B-ACD se skládá ze služeb automatického obsluhy (AA) a jedné služby fronty hovorů. Automatický telefonní operátor B-ACD podporuje hovory PSTN, které jsou vyjednávány s příchozím SIP trunkem s kodekem g711ulaw

B-ACD podporuje skupiny pro vyhledávání hlasu se sekvenčními, paralelními, peer a nejdelšími nečinnými hovory, podporuje sdílené linky SIP a smíšené sdílené linky.

Příchozí hovor vytočí pilotní číslo B-ACD AA a uslyší výzvu s uvítáním a pokyny, které volajícímu pomohou hovor automaticky směrovat.

Omezení

Při přesměrování hovorů používejte stejný kodek na příchozích i odchozích vytáčených uzlech. Použití různých kodeků není podporováno. Systém iOS nevyvolá transkodér pro volání zpracovávaná žádnou aplikací TCL.

Komponenty B-ACD

Aplikace B-ACD se skládá ze služby fronty volání a jedné nebo více služeb AA. Konfigurovatelné komponenty těchto služeb jsou:

-

Pilotní číslo

-

Uvítací text a další zvukové soubory

-

Možnosti nabídky

-

Vytáčení pomocí linky

Pilotní číslo

Každá služba AA má své vlastní pilotní číslo AA, které volající vytáčejí, aby se s AA spojili. Toto číslo je zadáno v příkazu param aa-pilot. Pilotní číslo AA není přidruženo k žádnému telefonnímu číslu agenta ani fyzickému telefonu, ale musíte definovat vytáčecí uzel s pilotním číslem AA jako příchozím volaným číslem, aby toto číslo bylo dosažitelné pro externí volající.

Uvítací text a další zvukové soubory

Uvítací výzva je zvukový soubor, který se přehraje, když pilotní číslo přijme hovor. Tento zvukový soubor je jedním z řady zvukových souborů, které se používají se službou B-ACD k informování volajících o jejich stavu a případných akcích. Můžete si vytvořit personalizované zvukové soubory popisující možnosti nabídky, které mají volající k dispozici. Zvukové soubory B-ACD jsou popsány v následujících částech:

Opětovné nahrávání výchozích zvukových souborů

Pro každý bod ve skriptu jsou k dispozici výchozí zvukové soubory, které jsou předány volajícím. Výchozí zvukové soubory si stáhnete z odkazu a zkopírujete je na místo, ke kterému má přístup router B-ACD, například do flash paměti nebo TFTP serveru. Zvukové soubory a soubory skriptů jsou na webu sdruženy v souboru tar. Výchozí soubory a jejich zprávy jsou uvedeny v tabulce. Můžete znovu nahrát personalizované zprávy přes výchozí zprávy, ale nemůžete změnit názvy zvukových souborů, s výjimkou případů konkrétně popsaných v části Změna jazykových kódů a názvů souborů.

Chcete-li před prvním použitím služby B-ACD znovu nahrát a nainstalovat výchozí zvukové pokyny, postupujte podle kroků v části Stahování skriptů Tcl a zvukových pokynů. Chcete-li znovu nahrát zvukové výzvy v existující službě B-ACD, postupujte podle kroků v části Aktualizace parametrů skriptu a zvukových výzev (pouze vytáčení podle pobočky).

| Výchozí název souboru | Výchozí oznámení | Délka oznámení o selhání |

|---|---|---|

en_bacd_welcome.au |

„Děkuji za zavolání.“ Zahrnuje dvousekundovou pauzu po zprávě. |

3 sekundy |

en_bacd_options_menu.au |

Pro prodej stiskněte 1 (pauza) Pro zákaznický servis stiskněte 2 (pauza) Pro vytočení čísla podle klapky stiskněte 3 (pauza) Chcete-li hovořit s operátorem, stiskněte nulu. Zahrnuje čtyřsekundovou pauzu po zprávě. |

15seconds |

en_bacd_disconnect.au |

„V tuto chvíli nemůžeme přijmout váš hovor.“ Zkuste to později znovu. Děkuji za zavolání. Zahrnuje čtyřsekundovou pauzu po zprávě. |

10seconds |

en_bacd_invalidoption. au |

„Zadali jste neplatnou možnost.“ Zkuste to prosím znovu. Zahrnuje sekundovou pauzu po zprávě. Tato výzva se přehraje, když volající zvolí neplatnou možnost nabídky nebo vytočí neplatnou linku. |

7seconds |

en_bacd_enter_dest.au |

„Zadejte prosím číslo klapky, na kterou se chcete dovolat.“ Zahrnuje pětisekundovou pauzu po zprávě. Tato výzva se přehraje, když volající zvolí možnost |

7seconds |

en_bacd_allagentsbusy. au |

„Všichni agenti jsou momentálně zaneprázdněni asistencí ostatním zákazníkům.“ Pokračujte v čekání pro pomoc. Někdo u vás brzy bude.“ Zahrnuje dvousekundovou pauzu po zprávě. Tato výzva je také známá jako druhý pozdrav. |

7seconds |

en_bacd_music_on_hol d.au |

Volajícím s B-ACD se přehrává hudba při čekání (MOH). |

60seconds |

Pokud některý ze zvukových souborů znovu nahráváte, mějte na paměti, že výzvy B-ACD vyžadují formát zvukového souboru G.711 (.au) s 8bitovým, mu-law a kódováním 8 kHz. Doporučujeme následující zvukové nástroje nebo jiné podobné kvality:

-

Adobe Audition pro Microsoft Windows od společnosti Adobe Systems Inc. (dříve Cool Edit od společnosti Syntrillium Software Corp.)

-

AudioTool pro Solaris od společnosti Sun Microsystems Inc.

Konfigurace B-ACD

Zde je několik příkladů konfigurace:

application

service aa bootflash:app-b-acd-aa-3.0.0.8.tcl

paramspace english index 1

param handoff-string aa

param dial-by-extension-option

paramspace english language en

param aa-pilot

paramspace english location flash:

param welcome-prompt _bacd_welcome.au

param voice-mail

param service-name queue

!

service queue bootflash:app-b-acd-3.0.0.8.tcl

param queue-len 30

param queue-manager-debugs 1

!

! SIP PSTN Dial-Peers for Auto Attendant(BACD) service called aa associated with incoming voice port

dial-peer voice 500 voip

description Inbound dial-peer for Auto Attendant

service aa

session protocol sipv2

incoming called-number

dtmf-relay rtp-nte

codec g711ulaw

no vad

!

! TDM PSTN Dial-Peers if not using SIP for Auto Attendant(BACD) service called aa associated with incoming voice pots

dial-peer voice 500 voip

description Inbound dial-peer for Auto Attendant

service aa

incoming called-number

port %tdm_port%

! | Příkaz | Vysvětlení |

|---|---|

param dial-by-extension-option |

Umožňuje volajícím vytočit čísla poboček po vytočení zadaného čísla nabídky. číslo-menu—Identifikátor položky nabídky. Rozsah je od 1 do 9. Neexistuje žádná výchozí hodnota. |

param aa-pilot |

Určuje pilotní číslo přidružené k automatickému telefonnímu uzlu. |

param voice-mail |

Definuje alternativní cíl pro hovory, na které agenti AA nepřijímají |

paramspace english language en |

Definuje jazykový kód zvukových souborů, které aplikace IVR používá pro dynamické výzvy.

Tento kód jazyka se musí shodovat s dvoumístnou jazykovou předponou použitou v názvech souborů zvukových pokynů bez ohledu na jazyk, který je v souboru skutečně použit. Více informací naleznete v uvítacím textu a dalších zvukových souborech |

param welcome-prompt

audio-filename |

Přiřadí zvukový soubor pro uvítací pozdrav používaný touto službou AA.

|

Změna jazykových kódů a názvů souborů

-

Prefix libovolného názvu souboru lze změnit na ch, en, sp nebo aa. Předpona se musí shodovat s kódem uvedeným v parametru language-code v příkazu paramspace language, bez ohledu na skutečný jazyk použitý v souboru.

-

Za svým prefixem může mít název souboru uvítacího řádku (výchozí je en_bacd_welcome.au) libovolný identifikační název definovaný v příkazu

param welcome-prompt. -

Název souboru s přepínacím příkazem (výchozí hodnota není uvedena) může mít za svým prefixem libovolný identifikační název definovaný v příkazu

param drop-through-prompt.

V audio souborech můžete nahrát výzvu v libovolném jazyce. Není nutné měnit prefix souboru, který obsahuje výzvu v jiném jazyce, protože prefixy jazykových kódů se používají pro funkce, které nejsou součástí služby B-ACD. Je však důležité, aby předpony jazykových kódů pro vaše soubory odpovídaly jazykovému kódu, který je zadán v parametru language-code v příkazu paramspace language, bez ohledu na jazyk skutečně použitý v audio souboru.

Neměňte identifikátor v názvu zvukového souboru, s výjimkou souboru _bacd_welcome.au. Skripty identifikují zvukové soubory, které mají stejné identifikační názvy jako soubory v tabulce a které mají stejnou předponu, kterou zadáte v příkazu paramspace language.

Dvě výjimky z obecných pravidel pro pojmenování souborů jsou soubor s uvítacím zvukovým souborem (výchozí přípona je en_bacd_welcome.au) a soubor s uvítacím zvukovým souborem drop-through-option (výchozí přípona není uvedena). Identifikační části názvů souborů pro tyto dvě zvukové výzvy jsou explicitně specifikovány během konfigurace a jsou plně uživatelsky konfigurovatelné. Tyto soubory mohou používat libovolné názvy souborů, pokud tyto názvy dodržují následující konvence:

-

Předpona názvu souboru musí být stejná jako kód jazyka, který je zadán v příkazu paramspace language. Například en.

-

Část identifikátoru v názvu souboru musí začínat podtržítkem. Například

_welcome_to_xyz.au.

Použití zvukových souborů k popisu voleb v nabídce

Ve výchozím nastavení jsou k dispozici dva zvukové soubory, které volajícímu poskytnou úvodní orientaci a pokyny k dostupným možnostem nabídky: en_welcome_prompt.au a en_bacd_options_menu.au. Můžete znovu nahrát přizpůsobené zprávy přes výchozí zprávy, které jsou uvedeny v těchto souborech, jak je vysvětleno v tabulce.

Pokud vaše služba B-ACD využívá pouze jednu službu AA, nahrajte uvítací pozdrav do en_welcome_prompt.au a pokyny k možnostem menu do en_bacd_options_menu.au.

Pokud vaše služba B-ACD využívá více služeb AA, budete potřebovat samostatné pozdravy a pokyny pro každou AA s použitím následujících pokynů:

-

Pro každou službu AA nahrajte samostatný uvítací text a pro každý uvítací text použijte jiný název zvukového souboru. Příklad:

en_welcome_aa1.auaen_welcome_aa2.au. Uvítací texty, které do těchto souborů zaznamenáte, musí obsahovat jak samotný pozdrav, tak i pokyny k možnostem nabídky. -

Nahrajte ticho do zvukového souboru

en_bacd_options_menu.au. Musí být zaznamenána alespoň jedna sekunda ticha. Upozorňujeme, že tento soubor neobsahuje pokyny nabídky, pokud existuje více služeb AA.

Možnosti nabídky

Účelem služby B-ACD je automaticky směrovat hovory na správné místo určení ve vaší organizaci. Interaktivní služby AA vám umožňují poskytovat volajícím možnosti nabídky, aby si mohli pro své hovory vybrat vhodné možnosti. Typy možností nabídky, které jsou k dispozici v B-ACD, jsou popsány v tabulce. Možnosti nabídky jsou volajícím oznamovány zvukovými pokyny, které jsou popsány v dokumentu Uvítací pokyny a další zvukové soubory.

| Typ | Popis | Požadavky | Příklad |

|---|---|---|---|

Dial-by-extension |

Volající stiskne číslici, aby mu bylo umožněno vytočit známou pobočku. Číslo nabídky použité pro tuto možnost nesmí být stejné jako žádné číslo nabídky (aa-hunt) používané se službou volání ve frontě. |

Žádné požadavky. |

Poté, co volající uslyší možnosti nabídky, vytočí číslo 4 a může vytočit interní číslo linky. |

Možnost vytáčení podle pobočky

Služba B-ACD může mít také možnost vytáčení podle pobočky, která umožňuje volajícím vytočit interní pobočková čísla, pokud již číslo pobočky znají. Možnost vytáčení podle pobočky se zobrazuje jako možnost nabídky.

Možnost vytáčení podle pobočky se konfiguruje zadáním čísla možnosti nabídky pro parametr vytáčení podle pobočky. Pokud je použit následující příkaz, volající mohou vytočit číslo 1 a poté číslo linky.

param dial-by-extension-option 1 V rámci služby volání ve frontě B-ACD se musí číslo volby vytáčení podle pobočky a čísla volby skupiny pro vyhledávání vzájemně vylučovat. Toto omezení znamená, že telefonní číslo použité pro volbu vytáčení podle pobočky nemůže být stejné jako žádné z telefonních čísel použitých s volbami aa-hunt. Pokud například použijete parametry aa-hunt1 až aa-hunt5 k určení skupin pro vyhledávání v konfiguraci služby fronty hovorů, můžete pro možnost vytáčení podle pobočky použít možnost 6, ale nikoli žádná z čísel 1 až 5.

Pokud je všech deset čísel pro vyhledávání aa použito pro skupiny vyhledávání ve službě fronty hovorů, nezbývá pro možnost vytáčení podle pobočky žádná možnost. Upozorňujeme, že toto omezení je založeno na všech číslech voleb (číslech AA-hunt) používaných se službou volání ve frontě, a nikoli na číslech voleb používaných s aplikací AA.

Stahování skriptů Tcl a zvukových pokynů

Pomocí těchto kroků připravte soubory skriptů a soubory výzev, které jsou nezbytné pro vaši službu B-ACD.

-

Zkopírujte soubor tar do bootflash paměti routeru SGW.

Rozbalte soubory tcl a audio pomocí příkazu:

archive tar /xtract bootflash:cme-b-acd-3.0.0.8.tar bootflash:- V případě potřeby znovu nahrajte zvukové soubory.

Vysvětlení příkazů:

| Příkaz | Vysvětlení |

|---|---|

|

Stáhněte si soubor tar B-ACD |

Stáhněte soubor B-ACD tar s názvem Tento soubor tar obsahuje skript AA Tcl, skript Tcl pro frontu volání a výchozí zvukové soubory, které potřebujete pro službu B-ACD. |

enable |

Povolí privilegovaný režim EXEC na routeru SGW. Zadejte heslo, pokud budete vyzváni. |

archivetar/xtract flash: |

Rozbalí soubory v archivu souborů B-ACD a zkopíruje je do flash paměti. V souboru

|

|

V případě potřeby zaznamenejte | Znovu nahrajte zvukové soubory s vlastními zprávami, ale neměňte názvy zvukových souborů. |

Příklady

Následující příklad extrahuje soubory z archivu s názvem cme-b-acd-2.1.0.0 na serveru na adrese 192.168.1.1 a zkopíruje je do flash paměti routeru B-ACD.

archive tar /xtract tftp://192.168.1.1/cme-b-acd-2.1.0.0.tar flash:Aktualizace parametrů skriptu a zvukových výzev (pouze vytáčení podle pobočky)

Parametry skriptu B-ACD můžete aktualizovat provedením změn v konfiguraci systému Cisco IOS. Aby se změny parametrů projevily, musíte zastavit a znovu načíst skripty B-ACD, ve kterých jste provedli změny. Pokud znovu nahráváte zvukové pokyny, musíte znovu načíst změněné soubory zvukových pokynů.

-

Určete ID relací všech aktivních relací -

Pomocí příkazu

showcall application sessionsv privilegovaném režimu EXEC získáte čísla SID (identifikátorů relace) AA a služeb fronty volání. Pokud relace AA nemá žádná aktivní volání, název skriptu AA se ve výstupu příkazushow call application sessionsnezobrazí. - V případě potřeby zastavte relace služby B-ACD AA a fronty volání – Pomocí čísel ID relace z kroku 1 zastavte relace služby B-ACD AA a fronty volání. Pomocí příkazu

call application session stopv privilegovaném režimu EXEC zastavíte relace AA a fronty volání. - Znovu načtěte skript AA a skripty fronty volání – Pro opětovné načtení skriptů použijte příkaz

call application voice loadv privilegovaném režimu EXEC. - Pokud byl soubor se zvukovou výzvou změněn, znovu jej načtěte – Pro opětovné načtení zvukového souboru použijte příkaz

audio-prompt loadv privilegovaném režimu EXEC. Tento příkaz opakujte pro každý změněný zvukový soubor.

Ověření stavu B-ACD

Pomocí příkazu show call application sessions ověřte, zda je B-ACD aktivní.

Následující příklad ukazuje relaci s aktivními aplikacemi AA a fronty volání. Pole „Aplikace“ je název služby, pole „Url“ je umístění souboru skriptu pro aplikaci.

Session ID 17

App: aa

Type: Service

Url: flash:app-b-acd-aa-2.1.0.0.tcl

Session ID 12

App: queue

Type: Service

Url: flash:app-b-acd-2.1.0.0.tcl Následující příklad ukazuje relaci, v níž je aktivní pouze aplikace fronty. Skript AA se ve výstupu příkazu show call application sessions nezobrazí, protože neexistují žádná aktivní volání. Název služby AA se ve výstupu zobrazí pouze v případě aktivního hovoru. Skript pro frontu hovorů se aktivuje po prvním příchozím hovoru a zůstává aktivní, i když nejsou žádné aktivní hovory.

Router# show call application sessions

Session ID 12

App: queue

Type: Service

Url: flash:app-b-acd-2.1.0.0.tclParametry skriptu B-ACD můžete aktualizovat provedením změn v konfiguraci systému Cisco IOS. Aby se změny parametrů projevily, musíte zastavit a znovu načíst skripty B-ACD, u kterých jste provedli změny, jak je popsáno v následujících krocích. Pokud znovu nahráváte zvukové pokyny, musíte znovu načíst změněné soubory zvukových pokynů.

-

Určit ID relací všech aktivních relací:

Pomocí příkazu

show call application sessionsv privilegovaném režimu EXEC získáte čísla SID (identifikátorů relace) AA a služeb fronty volání. Pokud relace AA nemá žádná aktivní volání, název skriptu AA se ve výstupu příkazushow call application sessionsnezobrazí.Následující příklad ukazuje relaci s aktivními hovory. Pole „Aplikace“ je název služby přiřazený skriptu fronty volání a skriptu AA. Názvy služeb můžete také vidět ve výstupu příkazu show running-config.

Router# show call application sessions Session ID 17 App: aa Type: Service Url: bootflash:app-b-acd-aa-3.0.0.8.tcl Session ID 12 App: queue Type: Service Url: bootflash:app-b-acd-3.0.0.8.tcl - V případě potřeby zastavte relace služby B-ACD AA a fronty volání.

Pomocí čísel ID relace z kroku 1 zastavte relace služby B-ACD AA a služby fronty volání. Pomocí příkazu

call application session stopv privilegovaném režimu EXEC zastavíte relace AA a fronty volání.Router# call application session stop id 17 Router# call application session stop id 12Při použití příkazu pro zastavení relace aplikace volání pro službu AA dojde k následujícím akcím:

Služba AA je zastavena.

Všechny hovory aktivně připojené ke službě AA jsou odpojeny.

Název služby AA je z výstupu příkazu

show call application sessionsodebrán.Abyste vyloučili možnost přerušení hovorů, počkejte, než skript znovu načtete, dokud nebudou žádné příchozí hovory, například po pracovní době.

Pokud se název služby AA ve výstupu příkazu

show call application sessionsneobjeví, znamená to, že neexistují žádné relace volání a není nutné pro ni vydávat příkazcall application session stop. -

Znovu načtěte skript AA a skripty pro frontu volání

Pro opětovné načtení skriptů použijte příkaz

call application voice loadv privilegovaném režimu EXEC.Router# call application voice load aa Router# call application voice load queue -

Pokud byl soubor se zvukovou výzvou změněn, znovu jej načtěte.

Pomocí příkazu

audio-prompt loadv privilegovaném režimu EXEC můžete znovu načíst zvukový soubor. Tento příkaz opakujte pro každý změněný zvukový soubor.Router# audio-prompt load flash:en_bacd_welcome.au Reload of flash:en_bacd_welcome.au successful

Omezení a omezení

-

Dostupnost služby veřejné telefonní sítě (PSTN) závisí na počtu SIP trunků nebo okruhů PSTN, které jsou k dispozici během výpadku sítě.

-

Zařízení s připojením 4G a 5G (například aplikace Webex pro mobilní zařízení nebo tablet) by se i během výpadků mohla stále registrovat do služby Webex Calling. V důsledku toho by během výpadku nemuselo být možné volat na jiná čísla ze stejného místa.

-

Vzory vytáčení mohou v režimu přežití fungovat jinak než v aktivním režimu.

-

Brána pro ochranu před přetížením musí používat adresu IPv4. IPv6 není podporován.

-

Aktualizace stavu synchronizace na vyžádání v Control Hubu může trvat až 30 minut.

-

Volací dok není v režimu přežití podporován.

-

Nekonfigurujte příkaz SIP bind v režimu konfigurace hlasové služby VoIP. To vede k selhání registrace MPP telefonů se Survivability Gateway.

-

Zajistěte, aby sériová čísla zařízení (ESN) na různých fyzických místech byla jedinečná, aby se předešlo konfliktům a zlepšila se sledovatelnost, redundance a spolehlivost přepnutí na záložní systém.

V režimu přežití platí následující omezení:

-

Softwarová tlačítka MPP: Softwarová tlačítka jako Park, Zrušit parkování, Přihlásit se, Vyzvednutí, Vyzvednutí skupiny a Vyzvednutí hovoru nejsou podporována, ale na zařízení se nezobrazují jako neaktivní.

-

Sdílené linky: Hovory uskutečněné na sdílené linky mohou vyzvánět na všech zařízeních; další funkce sdílené linky, jako je vzdálené sledování stavu linky, přidržení hovoru, obnovení hovoru, synchronizovaný režim Nerušit (DND) a nastavení přesměrování hovorů, však nejsou k dispozici.

-

Konference: Konferenční hovory ani třístranné hovory nejsou podporovány.

-

Základní automatické rozdělování hovorů (B-ACD): Služba se sdílenou bránou pro přežití a lokální bránou není podporována.

-

Historie volání: Uskutečněné hovory se ukládají lokálně do historie hovorů jak pro zařízení MPP, tak pro aplikaci Webex.

-

Skupiny lovců: Můžete nakonfigurovat až 100 skupin pro vyhledávání, přičemž každá skupina podporuje maximálně 32 uživatelů.

-

Vylepšený vzhled sdíleného hovoru: Funkce jako upozornění na stav linky, sdílená linka hold/remote Obnovit a další se základními hovory, skupinou pro vyhledávání nebo přesměrováním hovorů nejsou podporovány.

-

Směrování hovorů skupiny Hunt: Vážený vzor směrování hovorů není podporován.

Uživatelská zkušenost během failoveru

Pokud web ve vaší společnosti ztratí připojení k internetu a vy jste na tomto webu, můžete stále volat a přijímat hovory, a to jak interně ve vaší společnosti, tak externě pro zákazníky. Viz Aplikace Webex | Zachování provozuschopnosti webu.

Příklady konfigurace

Příklady připojení PSTN

Pro externí volání nakonfigurujte připojení k PSTN. Toto téma popisuje některé možnosti a poskytuje ukázkové konfigurace. Dvě hlavní možnosti jsou:

-

Připojení karty hlasového rozhraní (VIC) k PSTN

-

SIP trunk do PSTN brány

Připojení hlasové karty k PSTN

Na router můžete nainstalovat kartu hlasového rozhraní (VIC) a nakonfigurovat připojení portu k PSTN.

-

Podrobnosti o instalaci VIC na router naleznete v průvodci instalací hardwaru pro váš model routeru.

-

Podrobnosti o konfiguraci VIC spolu s příklady naleznete v Průvodci konfigurací hlasového portu, Cisco IOS verze 3S.

SIP trunk do PSTN brány

Můžete nakonfigurovat připojení SIP trunku, které směřuje na PSTN bránu. Chcete-li nakonfigurovat připojení kmenové linky na bráně, použijte konfiguraci voice-class-tenant. Následuje ukázková konfigurace.

voice class tenant 300

sip-server ipv4::

session transport udp

bind all source-interface GigabitEthernet0/0/1

Konfigurace vytáčeného peer

Pro kmenová připojení nakonfigurujte příchozí a odchozí vytáčené uzly pro kmenové připojení. Konfigurace závisí na vašich požadavcích. Podrobné informace o konfiguraci naleznete v Průvodci konfigurací vytáčeného uzlu, Cisco IOS verze 3S.

Následují ukázkové konfigurace:

Odchozí dial-peers do PSTN s UDP a RTP

dial-peer voice 300 voip

description outbound to PSTN

destination-pattern +1[2-9]..[2-9]......$

translation-profile outgoing 300

rtp payload-type comfort-noise 13

session protocol sipv2

session target sip-server

voice-class codec 1

voice-class sip tenant 300

dtmf-relay rtp-nte

no vad

Příchozí dial-peer z PSTN pomocí UDP s RTP

voice class uri 350 sip

host ipv4:

!

dial-peer voice 190 voip

description inbound from PSTN

translation-profile incoming 350

rtp payload-type comfort-noise 13

session protocol sipv2

voice-class codec 1

voice-class sip tenant 300

dtmf-relay rtp-nte

no vad

Překlady čísel

U připojení PSTN může být nutné použít pravidla překladu k převodu interních linek na číslo E.164, které může PSTN směrovat. Následují ukázkové konfigurace:

Z pravidla překladu PSTN s ne +E164

voice translation-rule 350

rule 1 /^\([2-9].........\)/ /+1\1/

voice translation-profile 300

translate calling 300

translate called 300

Z pravidla překladu telefonního systému s +E164

voice translation-rule 300

rule 1 /^\+1\(.*\)/ /\1/

voice translation-profile 300

translate calling 300

translate called 300

Příklad nouzového volání

Následující příklad obsahuje příklad konfigurace nouzového volání.

Pokud se překryvná vrstva WiFi přesně neshoduje s IP podsítěmi, pak tísňová volání pro mobilní zařízení nemusí mít správné mapování ELIN.

Místa pro reakci na mimořádné události (ERL)

voice emergency response location 1

elin 1 14085550100

subnet 1 192.168.100.0 /26

!

voice emergency response location 2

elin 1 14085550111

subnet 1 192.168.100.64 /26

!

voice emergency response zone 1

location 1

location 2

Odchozí vytáčené uzly

voice class e164-pattern-map 301

description Emergency services numbers

e164 911

e164 988

!

voice class e164-pattern-map 351

description Emergency ELINs

e164 14085550100

e164 14085550111

!

dial-peer voice 301 pots

description Outbound dial-peer for E911 call

emergency response zone 1

destination e164-pattern-map 301

!

dial-peer voice 301 pots

description Inbound dial-peer for E911 call

emergency response callback

incoming called e164-pattern-map 351

direct-inward-dial