- Startseite

- /

- Artikel

Ausfallsicherheit der Site für Webex Calling

In diesem Artikel

In diesem Artikel Feedback?

Feedback?Site Survivability stellt sicher, dass Ihr Unternehmen auch dann erreichbar bleibt, wenn die Verbindung zu Webex verloren geht. Es verwendet ein lokales Netzwerk-Gateway, um bei Netzwerkausfällen Fallback-Anrufdienste für Endpunkte vor Ort bereitzustellen.

Überlegungen zur Bereitstellung

Standardmäßig arbeiten Webex Calling-Endpunkte im aktiven Modus und stellen eine Verbindung zur Webex-Cloud für die SIP-Registrierung und Anrufsteuerung her. Wenn die Netzwerkverbindung zu Webex verloren geht, wechseln die Endpunkte automatisch in den Survivability-Modus und registrieren sich beim lokalen Survivability Gateway. In diesem Modus bietet das Gateway grundlegende Backup-Anrufdienste. Sobald die Netzwerkverbindung zu Webex wiederhergestellt ist, wechseln Anrufsteuerung und Registrierungen zurück zur Webex-Cloud.

Die folgenden Anrufe werden im Survivability-Modus unterstützt:

-

Interne Anrufe (Intrasite) zwischen unterstützten Webex Calling-Endpunkten

-

Externe Anrufe (eingehend und ausgehend) über einen lokalen PSTN-Schaltkreis oder SIP-Trunk zu externen Nummern und E911-Anbietern

Um diese Funktion zu verwenden, müssen Sie einen Cisco IOS XE-Router im lokalen Netzwerk als Survivability Gateway konfigurieren. Das Survivability Gateway synchronisiert täglich Anrufinformationen aus der Webex-Cloud für Endpunkte an diesem Standort. Wenn die Endpunkte in den Survivability-Modus wechseln, kann das Gateway diese Informationen verwenden, um SIP-Registrierungen zu übernehmen und grundlegende Anrufdienste bereitzustellen.

Einzelstandort-Setup

Das folgende Bild zeigt ein Netzwerkausfallszenario, bei dem die Verbindung zu Webex unterbrochen ist und die Endpunkte auf der Webex-Site im Überlebensmodus arbeiten. Im Bild leitet das Survivability Gateway einen internen Anruf zwischen zwei Endpunkten vor Ort weiter, ohne dass eine Verbindung zu Webex erforderlich ist. In diesem Fall wird das Survivability Gateway mit einer lokalen PSTN-Verbindung konfiguriert. Dadurch können lokale Endpunkte im Survivability-Modus das PSTN für eingehende und ausgehende Anrufe an externe Nummern und E911-Anbieter verwenden.

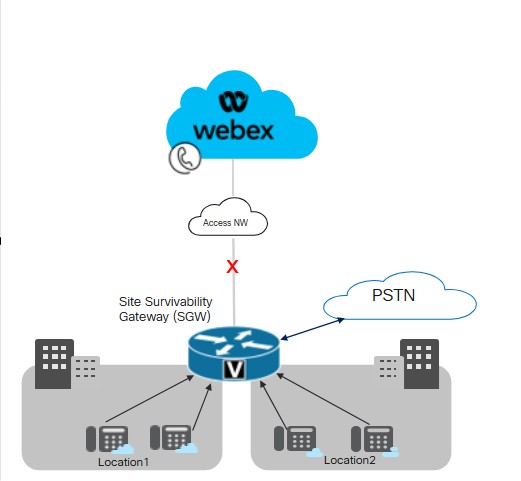

Einrichtung mehrerer Standorte

Das folgende Bild zeigt ein Netzwerkausfallszenario, bei dem die Verbindung zu Webex unterbrochen ist und Endpunkte an verschiedenen Standorten im Überlebensmodus arbeiten. Es gibt mehrere kleinere Standorte innerhalb des LAN-Netzwerks, die einem einzigen Survivability-Gateway zugeordnet sind. Diese Bereitstellung optimiert die Gateway-Ressourcennutzung und behält gleichzeitig standortspezifische Konfigurationen für die Anrufweiterleitung bei.

Cisco empfiehlt, für die Konnektivität zwischen Survivability Gateway und Endpunkten an verschiedenen Standorten innerhalb eines LAN einen Latenzschwellenwert von 50 Millisekunden einzuhalten.

Schlüsselbedingungen für die Überlebensfähigkeit des Standorts

Für das Survivability Gateway gelten folgende Bedingungen:

-

Die Webex-Cloud enthält die IP-Adresse, den Hostnamen und den Port des Survivability Gateway in der Gerätekonfigurationsdatei. Dadurch können Endpunkte das Survivability Gateway zur Registrierung erreichen, wenn die Verbindung zu Webex unterbrochen wird.

-

Die tägliche Anrufdatensynchronisierung zwischen der Webex-Cloud und dem Survivability Gateway umfasst Authentifizierungsinformationen für registrierte Benutzer. Dadurch können Endpunkte sichere Registrierungen aufrechterhalten, selbst wenn sie im Survivability-Modus betrieben werden. Die Synchronisierung umfasst auch Routing-Informationen für diese Benutzer.

-

Das Survivability Gateway kann interne Anrufe mithilfe der von Webex bereitgestellten Routing-Informationen automatisch weiterleiten. Fügen Sie dem Survivability Gateway eine PSTN-Trunk-Konfiguration hinzu, um externe Anrufe zu ermöglichen.

-

Jeder Standort, der Site Survivability einsetzt, benötigt ein Survivability Gateway innerhalb des lokalen Netzwerks.

-

Sowohl Registrierungen als auch Anrufsteuerung werden in die Webex-Cloud zurückgesetzt, sobald die Webex-Netzwerkverbindung für mindestens 30 Sekunden wiederhergestellt ist.

Colocation mit Unified SRST

Das Survivability Gateway unterstützt die gemeinsame Unterbringung einer Webex Survivability-Konfiguration und einer Unified SRST-Konfiguration auf demselben Gateway. Das Gateway kann die Überlebensfähigkeit sowohl für Webex Calling-Endpunkte als auch für Endpunkte unterstützen, die sich bei Unified Communications Manager registrieren. So konfigurieren Sie die Colocation:

-

Konfigurieren Sie die Unified SRST-Unterstützung für Endpunkte, die sich bei Unified Communications Manager registrieren. Informationen zur Konfiguration finden Sie im Cisco Unified SRST Administration Guide.

-

Befolgen Sie auf demselben Gateway den Taskflow zur Konfiguration der Site-Überlebensfähigkeit in diesem Artikel, um das Gateway mit Site-Überlebensfähigkeit für Webex Calling-Endpunkte zu konfigurieren.

Überlegungen zur Anrufweiterleitung bei Colocation

Beachten Sie beim Konfigurieren der Anrufweiterleitung für Colocation-Szenarien Folgendes:

-

Das Survivability Gateway leitet interne Anrufe automatisch weiter, vorausgesetzt, dass beide Endpunkte des Anrufs beim Survivability Gateway registriert sind. Interne Anrufe werden automatisch zwischen allen registrierten Clients (SRST oder Webex Calling) weitergeleitet.

-

Es kann vorkommen, dass die Verbindung zu einem Anrufsteuerungssystem unterbrochen wird, während die Verbindung zum anderen Anrufsteuerungssystem bestehen bleibt. Dies führt dazu, dass sich eine Gruppe von Endpunkten beim Survivability Gateway registriert, während sich eine andere Gruppe von Endpunkten am selben Standort bei der primären Anrufsteuerung registriert. In diesem Fall müssen Sie möglicherweise Anrufe zwischen den beiden Endpunktsätzen an einen SIP-Trunk oder PSTN-Schaltkreis weiterleiten.

-

Externe Anrufe und E911-Anrufe können an einen SIP-Trunk oder einen PSTN-Schaltkreis weitergeleitet werden.

Unterstützte Funktionen und Komponenten

Die folgende Tabelle enthält Informationen zu unterstützten Funktionen.

| Funktion | MPP-Geräte und Webex-App | VG4xx ATA |

|---|---|---|

|

Intrasite-Nebenstellenanrufe |

Wird automatisch unterstützt, ohne dass eine spezielle Routing-Konfiguration auf dem Survivability Gateway erforderlich ist. |

Wird automatisch unterstützt, ohne dass eine spezielle Routing-Konfiguration auf dem Survivability Gateway erforderlich ist. Alternative Nummern werden nicht unterstützt. |

|

Standortübergreifende und PSTN-Anrufe (eingehend und ausgehend) |

PSTN-Anrufe basierend auf einem Telco-Schaltkreis oder SIP-Trunk. |

PSTN-Anrufe basierend auf einem Telco-Schaltkreis oder SIP-Trunk. |

|

E911-Anrufabwicklung |

Für E911-Anrufe ist ein PSTN-Schaltkreis oder eine SIP-Leitung erforderlich. Ausgehende Anrufe verwenden eine bestimmte registrierte Emergency Location Identification Number (ELIN) für einen definierten Emergency Response Location (ERL). Wenn der Notruf-Operator einen unterbrochenen Anruf zurückgibt, leitet das Survivability Gateway den Anruf an das letzte Gerät weiter, das die Notrufnummer angerufen hat. |

Für E911-Anrufe ist ein PSTN-Schaltkreis oder eine SIP-Leitung erforderlich. Ausgehende Anrufe verwenden eine bestimmte registrierte Emergency Location Identification Number (ELIN) für einen definierten Emergency Response Location (ERL). Wenn der Notruf-Operator einen unterbrochenen Anruf zurückgibt, leitet das Survivability Gateway den Anruf an das letzte Gerät weiter, das die Notrufnummer angerufen hat. |

|

Anruf halten und wieder aufnehmen |

Unterstützt Wenn Sie Wartemusik (MOH) verwenden, stellen Sie das Survivability Gateway manuell mit einer MOH-Datei bereit. |

VG4xx ATA-Analogleitungen können Anrufe nicht halten oder fortsetzen. Diese Funktion wird nur unterstützt, wenn ein eingehender Anruf auf VG4xx ATA empfangen wird. |

|

Beaufsichtigte Anrufweiterleitung |

Unterstützt |

Diese Funktion wird nur unterstützt, wenn ein eingehender Anruf auf VG4xx ATA empfangen wird. |

|

Blinde Anrufweiterleitung |

Unterstützt |

Diese Funktion wird nur unterstützt, wenn ein eingehender Anruf auf VG4xx ATA empfangen wird. |

|

ID des eingehenden Anrufers (Name) |

Unterstützt |

Unterstützt |

|

Eingehende Anrufer-ID (Name & Nummer) |

Unterstützt |

Unterstützt |

|

Punkt-zu-Punkt-Videoanruf |

Unterstützt |

Nicht unterstützt |

|

Dreierkonferenz |

Nicht unterstützt |

Nicht unterstützt |

|

Gemeinsam genutzte Leitungen |

Unterstützt |

Unterstützt |

|

Virtuelle Leitungen |

Unterstützt |

Nicht unterstützt |

Beim Konfigurieren der Funktion ist Site Survivability für die folgenden unterstützten Endpunkte verfügbar.

| Typ | Modelle | Mindestversion |

|---|---|---|

| Cisco IP-Telefon mit Multiplattform-Firmware (MPP) |

6821, 6841, 6851, 6861, 6861 WLAN, 6871 7811, 7821, 7841, 7861 8811, 8841, 8851, 8861 8845 (nur Audio), 8865 (nur Audio), 8875 (Video) 9800 Weitere Informationen zu unterstützten Cisco IP-Telefonen mit Multiplattform-Firmware (MPP) finden Sie unter: |

12.0(1) Für 8875-Telefone – Phone OS 3.2 und spätere Versionen Für die 9800-Serie – PhoneOS 3.2(1) |

|

Cisco IP Conference Phone |

7832, 8832 |

12.0(1) |

|

Cisco Webex-App |

Windows,Mac |

43.2 |

|

Analoge Endpunkte |

VG400 ATA, VG410 ATA und VG420 ATA Cisco ATA 191 und 192 |

17.16.1a 11.3(1) für ATA 191 und 192 |

Geräte von Drittanbietern werden vom Survivability Gateway nicht unterstützt.

Die folgende Tabelle hilft bei der Konfiguration von Cisco IOS XE-Routern als Survivability Gateway. In dieser Tabelle sind die maximale Anzahl der Endpunkte aufgeführt, die jede Plattform unterstützt, sowie die Mindestversion von IOS XE.

Die Funktionen des Webex Calling Survivability Gateway sind mit der Cisco IOS XE Dublin-Version 17.12.3 oder späteren Versionen verfügbar.

| Modell | Maximale Endpunktregistrierungen | Mindestversion |

|---|---|---|

|

Integrierter Service-Router 4321 | 50 |

Cisco IOS XE Dublin 17.12.3 oder spätere Versionen |

|

Integrierter Service-Router 4331 | 100 | |

|

Integrierter Service-Router 4351 | 700 | |

|

Integrierter Service-Router 4431 | 1200 | |

|

Integrierter Service-Router 4451-X | 2000 | |

|

Integrierter Service-Router 4461 | 2000 | |

|

Katalysator Edge 8200L-1N-4T | 1500 | |

|

Katalysator Edge 8200-1N-4T | 2500 | |

|

Katalysator Edge 8300-1N1S-6T | 2500 | |

|

Katalysator Edge 8300-2N2S-6T | 2500 | |

|

Katalysator Edge 8300-1N1S-4T2X | 2500 | |

|

Katalysator Edge 8300-2N2S-4T2X | 2500 | |

|

Catalyst Edge 8000V-Software, kleine Konfiguration | 500 | |

|

Catalyst Edge 8000V-Software, mittlere Konfiguration | 1000 | |

|

Catalyst Edge 8000V-Software, große Konfiguration | 2000 |

Portreferenzinformationen für Survivability Gateway

|

Zweck der Verbindung: |

Quelladressen |

Quellports |

Protokoll |

Zieladressen |

Zielports |

|---|---|---|---|---|---|

|

Anrufsignalisierung an Survivability Gateway (SIP TLS) |

Geräte |

5060-5080 |

TLS |

Survivability Gateway |

8933 |

|

Anrufmedien zum Survivability Gateway (SRTP) |

Geräte |

19560-19660 |

UDP |

Survivability Gateway |

8000-14198 (SRTP über UDP) |

|

Anrufsignalisierung zum PSTN-Gateway (SIP) |

Survivability Gateway |

Kurzlebig |

TCP oder UDP |

Ihr ITSP PSTN-Gateway |

5060 |

|

Anrufmedien an PSTN-Gateway (SRTP) |

Survivability Gateway |

8000-48198 |

UDP |

Ihr ITSP PSTN-Gateway |

Kurzlebig |

|

Zeitsynchronisation (NTP) |

Survivability Gateway |

Kurzlebig |

UDP |

NTP-Server |

123 |

|

Namensauflösung (DNS) |

Survivability Gateway |

Kurzlebig |

UDP |

DNS-Server |

53 |

|

Cloud-Management |

Konnektor |

Kurzlebig |

HTTPS |

Webex-Dienste |

443, 8433 |

Eine Betriebsanleitung zum Cloud-Modus finden Sie im Hilfeartikel Port-Referenzinformationen für Webex Calling.

Sie können die Porteinstellungswerte auf Cisco IOS XE-Routern anpassen. Diese Tabelle verwendet Standardwerte zur Orientierung.

Funktionskonfiguration

Aufgabenablauf zur Konfiguration der Site-Überlebensfähigkeit

Führen Sie die folgenden Aufgaben aus, um Site Survivability für einen vorhandenen Webex Calling-Standort hinzuzufügen. Wenn die Verbindung zur Webex-Cloud unterbrochen wird, kann ein Survivability Gateway im lokalen Netzwerk eine Backup-Anrufsteuerung für Endpunkte an diesem Standort bereitstellen.

Vorbereitungen

Wenn Sie ein neues Gateway bereitstellen müssen, das als Survivability Gateway fungiert, lesen Sie den Webex-Artikel Cisco IOS Managed Gateways bei Webex Cloud registrieren, um das Gateway zu Control Hub hinzuzufügen.

| Schritte | Befehl oder Aktion | Zweck |

|---|---|---|

|

1 | Zuweisen eines Survivability-Dienstes zu einem Gateway |

Weisen Sie im Control Hub den Dienst Survivability Gateway einem Gateway zu. |

|

2 | Konfigurationsvorlage herunterladen |

Laden Sie die Konfigurationsvorlage von Control Hub herunter. Sie benötigen die Vorlage, wenn Sie die Gateway-Befehlszeile konfigurieren. |

|

3 |

Konfigurieren Sie Lizenzen für das Survivability Gateway. | |

|

4 |

Konfigurieren Sie Zertifikate für das Survivability Gateway. | |

|

5 |

Verwenden Sie die zuvor heruntergeladene Konfigurationsvorlage als Leitfaden zum Konfigurieren der Gateway-Befehlszeile. Führen Sie alle in der Vorlage enthaltenen obligatorischen Konfigurationen durch. |

Zuweisen eines Survivability-Dienstes zu einem Gateway

Vorbereitungen

| 1 |

Gehen Sie unter Dienstezu Anrufe ] und klicken Sie dann auf die Registerkarte Verwaltete Gateways. In der Ansicht „Verwaltete Gateways“ wird die Liste der Gateways angezeigt, die Sie über Control Hub verwalten.

|

| 2 |

Wählen Sie das Gateway aus, das Sie als Survivability Gateway zuweisen möchten, und wählen Sie basierend auf dem Wert des Felds Service eine der folgenden Optionen:

|

| 3 |

Wählen Sie aus der Dropdown-Liste „Diensttyp“ Survivability Gateway aus und füllen Sie die folgenden Felder aus:

Sobald Sie die Registrierung abgeschlossen haben, werden die Standortdetails auf der Seite „Verwaltete Gateways“ angezeigt. |

| 4 |

Klicken Sie auf Zuweisen. In der Ansicht „Verwaltete Gateways“ wird die Liste der Standorte angezeigt, die dem Gateway zugewiesen sind.

|

Konfigurationsvorlage herunterladen

Lizenzierung konfigurieren

| 1 |

Wechseln Sie auf dem Router in den globalen Konfigurationsmodus: |

| 2 |

Konfigurieren Sie Lizenzen mit den Befehlen, die nur für Ihre spezifische Plattform gelten.

Wenn Sie einen Durchsatz von mehr als 250 Mbit/s konfigurieren, benötigen Sie eine HSEC-Plattformlizenz. |

Zertifikate konfigurieren

Konfigurieren von Zertifikaten auf Cisco IOS XE

Führen Sie die folgenden Schritte aus, um Zertifikate für das Survivability Gateway anzufordern und zu erstellen. Verwenden Sie Zertifikate, die von einer öffentlich bekannten Zertifizierungsstelle signiert sind.

Die Survivability Gateway-Plattform unterstützt nur öffentlich bekannte CA-Zertifikate. Private oder Unternehmens-CA-Zertifikate können für Survivability Gateway nicht verwendet werden.

Eine Liste der Stammzertifizierungsstellen, die für Webex Calling unterstützt werden, finden Sie unter Welche Stammzertifizierungsstellen werden für Anrufe an Cisco Webex Audio- und Videoplattformen unterstützt?.

Die Survivability Gateway-Plattform unterstützt das Platzhalterzertifikat nicht.

Führen Sie die Befehle aus dem Beispielcode aus, um die Schritte abzuschließen. Weitere Informationen zu diesen Befehlen sowie weitere Konfigurationsoptionen finden Sie im Kapitel „ SIP TLS-Unterstützung“ im Cisco Unified Border Element-Konfigurationshandbuch.

| 1 |

Rufen Sie den globalen Konfigurationsmodus auf, indem Sie die folgenden Befehle ausführen: |

| 2 |

Generieren Sie den privaten RSA-Schlüssel, indem Sie den folgenden Befehl ausführen. Der Modul des privaten Schlüssels muss mindestens 2048 Bit betragen. |

| 3 |

Konfigurieren Sie einen Vertrauenspunkt, um das Survivability Gateway-Zertifikat zu speichern. Der vollqualifizierte Domänenname (FQDN) des Gateways muss denselben Wert verwenden, den Sie beim Zuweisen des Survivability-Dienstes zum Gateway verwendet haben. |

| 4 |

Generieren Sie eine Zertifikatsignieranforderung, indem Sie den Befehl Geben Sie bei der entsprechenden Aufforderung Nachdem die CSR auf dem Bildschirm angezeigt wird, kopieren Sie das Zertifikat mithilfe von Notepad in eine Datei, die Sie an eine unterstützte Zertifizierungsstelle (CA) senden können. Wenn Ihr Zertifikatsignaturanbieter eine CSR im PEM-Format (Privacy Enhanced Mail) erfordert, fügen Sie vor dem Absenden eine Kopf- und Fußzeile hinzu. Beispiel: |

| 5 |

Nachdem die Zertifizierungsstelle Ihnen ein Zertifikat ausgestellt hat, führen Sie den Befehl Wenn Sie dazu aufgefordert werden, fügen Sie die Basis 64 ein CER/PEM Ausgeben des CA-Zertifikatinhalts (nicht des Gerätezertifikats) in das Terminal. |

| 6 |

Importieren Sie das signierte Host-Zertifikat mit dem Befehl Wenn Sie dazu aufgefordert werden, fügen Sie die Basis 64 ein CER/PEM Zertifikat in das Terminal ein. |

| 7 |

Überprüfen Sie, ob das Stamm-CA-Zertifikat verfügbar ist: Mit der Webex Calling-Lösung werden nur öffentlich bekannte Zertifizierungsstellen unterstützt. Private oder Unternehmens-CA-Zertifikate werden nicht unterstützt. |

| 8 |

Wenn Ihr Stamm-CA-Zertifikat nicht im Paket enthalten ist, erwerben Sie das Zertifikat und importieren Sie es in einen neuen Vertrauenspunkt. Führen Sie diesen Schritt aus, wenn für Ihr Cisco IOS XE-Gateway kein öffentlich bekanntes CA-Stammzertifikat verfügbar ist. Wenn Sie dazu aufgefordert werden, fügen Sie die Basis 64 ein CER/PEM Zertifikatsinhalte in das Terminal. |

| 9 |

Geben Sie im Konfigurationsmodus mit den folgenden Befehlen den Standard-Vertrauenspunkt, die TLS-Version und die SIP-UA-Standardwerte an. |

Importieren Sie Zertifikate zusammen mit Schlüsselpaaren

Sie können CA-Zertifikate und Schlüsselpaare als Paket im PKCS12-Format (.pfx oder .p12) importieren. Sie können das Paket von einem lokalen Dateisystem oder einem Remote-Server importieren. PKCS12 ist ein spezieller Zertifikatsformattyp. Es bündelt die gesamte Zertifikatskette vom Stammzertifikat über das Identitätszertifikat bis hin zum RSA-Schlüsselpaar. Das heißt, das von Ihnen importierte PKCS12-Paket würde das Schlüsselpaar, Hostzertifikate und Zwischenzertifikate enthalten. Importieren Sie ein PKCS12-Paket für die folgenden Szenarien:

-

Exportieren Sie von einem anderen Cisco IOS XE-Router und importieren Sie ihn in Ihren Survivability Gateway-Router

-

Generierung des PKCS12-Pakets außerhalb des Cisco IOS XE-Routers mit OpenSSL

Führen Sie die folgenden Schritte aus, um Zertifikate und Schlüsselpaare für Ihren Survivability Gateway-Router zu erstellen, zu exportieren und zu importieren.

| 1 |

(Optional) Exportieren Sie das für Ihren Survivability Gateway-Router erforderliche PKCS12-Paket. Dieser Schritt ist nur anwendbar, wenn Sie von einem anderen Cisco IOS XE-Router exportieren. |

| 2 |

(Optional) Erstellen Sie ein PKCS12-Paket mit OpenSSL. Dieser Schritt ist nur anwendbar, wenn Sie mit OpenSSL ein PKCS12-Paket außerhalb von Cisco IOS XE generieren. |

| 3 |

Importieren Sie das Dateipaket im PKCS12-Format. Nachfolgend finden Sie eine Beispielkonfiguration für den Befehl und Details zu den konfigurierbaren Parametern:

Der Befehl crypto pki import erstellt automatisch den Vertrauenspunkt, um das Zertifikat aufzunehmen. |

| 4 |

Geben Sie im Konfigurationsmodus mit den folgenden Befehlen den Standard-Vertrauenspunkt, die TLS-Version und die SIP-UA-Standardwerte an. |

Konfigurieren des Survivability Gateway

Konfigurieren des Gateways als Survivability-Gateway

Verwenden Sie die zuvor heruntergeladene Konfigurationsvorlage als Leitfaden zum Konfigurieren der Gateway-Befehlszeile. Füllen Sie die obligatorischen Konfigurationen in der Vorlage aus.

Die folgenden Schritte enthalten Beispielbefehle sowie eine Erklärung der Befehle. Bearbeiten Sie die Einstellungen, damit sie zu Ihrer Bereitstellung passen. Die spitzen Klammern (z. B. ) kennzeichnen Einstellungen, in die Sie Werte eingeben sollten, die für Ihre Bereitstellung gelten. Die verschiedenen <tag> -Einstellungen verwenden numerische Werte, um Konfigurationssätze zu identifizieren und zuzuweisen.

- Sofern nicht anders angegeben, erfordert diese Lösung, dass Sie alle Konfigurationen in diesem Verfahren abschließen.

- Wenn Sie Einstellungen aus der Vorlage anwenden, ersetzen Sie

%tokens%durch Ihre bevorzugten Werte, bevor Sie sie in das Gateway kopieren. - Weitere Informationen zu den Befehlen finden Sie unter Webex Managed Gateway-Befehlsreferenz. Verwenden Sie diese Anleitung, sofern Sie in der Befehlsbeschreibung nicht auf ein anderes Dokument verweisen.

| 1 |

Wechseln Sie in den globalen Konfigurationsmodus. Hierbei gilt:

|

| 2 |

Führen Sie die Sprachdienstkonfigurationen durch:

Erläuterung der Befehle:

|

| 3 |

Aktivieren Sie Survivability auf dem Router: Erläuterung der Befehle:

|

| 4 |

Konfigurieren Sie NTP-Server:

|

| 5 |

(Optional). Konfigurieren Sie allgemeine Anrufberechtigungen für die Einschränkungsklasse: Im vorhergehenden Beispiel wird eine Reihe benutzerdefinierter Einschränkungsklassen mit dem Namen „Kategorien“ erstellt (z. B. |

| 6 |

Konfigurieren Sie eine Liste bevorzugter Codecs. In der folgenden Liste wird beispielsweise g711ulaw als bevorzugter Codec angegeben, gefolgt von g711alaw. Erläuterung der Befehle:

|

| 7 |

Konfigurieren Sie die Standardpools für Sprachregister pro Standort: Erläuterung der Befehle:

|

| 8 |

Notrufe konfigurieren: Erläuterung der Befehle:

Wenn das Wi-Fi-Overlay nicht genau mit den IP-Subnetzen übereinstimmt, verfügen Notrufe für mobile Geräte möglicherweise nicht über die richtige ELIN-Zuordnung. |

| 9 |

Konfigurieren Sie DFÜ-Peers für das PSTN. Ein Beispiel für die Dial-Peer-Konfiguration finden Sie unter PSTN-Verbindungsbeispiele. |

| 10 |

Optional. Aktivieren Sie die Wartemusik für den Router. Sie müssen eine Musikdatei im G.711-Format im Flash-Speicher des Routers speichern. Die Datei kann im Dateiformat .au oder .wav vorliegen, das Dateiformat muss jedoch 8-Bit-8-kHz-Daten enthalten (z. B. ITU-T A-law- oder mu-law-Datenformat). Erläuterung der Befehle:

|

Vollständige On-Demand-Synchronisierung

Optional. Führen Sie dieses Verfahren nur durch, wenn Sie eine sofortige On-Demand-Synchronisierung durchführen möchten. Dieses Verfahren ist nicht zwingend erforderlich, da die Webex-Cloud die Anrufdaten einmal täglich automatisch mit dem Survivability Gateway synchronisiert.

Eigenschaften des Survivability Gateway bearbeiten

| 1 |

Melden Sie sich bei Control Hub an. Wenn Sie eine Partnerorganisation sind, wird Partner Hub gestartet. Um Control Hub zu öffnen, klicken Sie im Partner Hub auf die Ansicht Kunde und wählen Sie den entsprechenden Kunden aus, oder wählen Sie Meine Organisation aus, um die Control Hub-Einstellungen für die Partnerorganisation zu öffnen. |

| 2 |

Gehe zu . |

| 3 |

Klicken Sie auf das entsprechende Survivability Gateway, um die Ansicht Survivability Service für dieses Gateway zu öffnen. |

| 4 |

Klicken Sie auf die Schaltfläche Bearbeiten und aktualisieren Sie die Einstellungen für Folgendes.

|

| 5 |

Klicken Sie auf Senden. Wenn Sie ein Survivability Gateway aus Control Hub löschen möchten, heben Sie zuerst die Zuweisung des Dienstes Survivability Gateway auf. Weitere Einzelheiten finden Sie unter Zuweisen von Diensten zu verwalteten Gateways. |

Konfigurationen zum Aktivieren von CDRs auf dem Survivability Gateway

Der Connector konfiguriert automatisch CDR-bezogene Befehle, um die Erfassung von Anrufzählmetriken zu erleichtern.

Am Ende eines Survivability-Ereignisses verarbeitet der Connector die während des Ereigniszeitraums generierten CDRs zusammen mit den Konfigurationsdaten, um verschiedene Anrufzahlen zu ermitteln. Die Kennzahlen umfassen die Gesamtzahl der Anrufe, Notrufe und externen Anrufe und werden zur Überwachung der internen Funktionsnutzung verwendet. An die Webex-Cloud werden nur die Anrufanzahlmetriken gesendet, die tatsächlichen CDRs werden jedoch nicht übertragen.

Nachfolgend sehen Sie eine Beispielkonfiguration:

!

gw-accounting file

primary ifs bootflash:guest-share/cdrs/

acct-template callhistory-detail

maximum cdrflush-timer 5

cdr-format detailed

!

Erklärung der Befehle:

-

primary ifs bootflash:guest-share/cdrs/– Mit diesem Befehl werden die CDR-Dateien im freigegebenen Gastordner gespeichert, um dem Connector den Zugriff zu ermöglichen. -

acct-template callhistory-detail– Dieser Befehl ist erforderlich, um das Dial-Peer-Tag in das CDR aufzunehmen. -

maximum cdrflush-timer 5- Der Standardwert beträgt 60 Minuten. Wenn Sie ihn jedoch auf 5 Minuten einstellen, können CDRs schneller in der Datei protokolliert werden. -

cdr-format detailed- Dies ist das Standardformat. Das kompakte Format ist nicht geeignet, da es das Dial-Peer-Tag nicht enthält.

Einschränkungen

-

Die Verfügbarkeit des öffentlichen Telefonnetzes (PSTN) hängt von den SIP-Trunks oder PSTN-Schaltungen ab, die während eines Netzwerkausfalls verfügbar sind.

-

Geräte mit 4G- und 5G-Konnektivität (z. B. die Webex-App für Mobilgeräte oder Tablets) können sich während Ausfällen möglicherweise weiterhin bei Webex Calling registrieren. Dies kann dazu führen, dass sie während eines Ausfalls vom selben Standort aus keine anderen Nummern anrufen können.

-

Wählmuster können im Überlebensmodus anders funktionieren als im aktiven Modus.

-

Das Survivability Gateway muss eine IPv4-Adresse verwenden. IPv6 wird nicht unterstützt.

-

Eine On-Demand-Synchronisierungsstatusaktualisierung im Control Hub kann bis zu 30 Minuten dauern.

-

Das Anrufdock wird im Überlebensmodus nicht unterstützt.

-

Konfigurieren Sie den SIP-Bind-Befehl nicht im VoIP-Konfigurationsmodus des Sprachdienstes. Dies führt zu einem Registrierungsfehler von MPP-Telefonen mit Survivability Gateway.

-

Stellen Sie sicher, dass die Geräteseriennummern (ESNs) an verschiedenen physischen Standorten eindeutig sind, um Konflikte zu vermeiden und die Rückverfolgbarkeit, Redundanz und Failover-Zuverlässigkeit zu verbessern.

Im Überlebensmodus:

-

MPP-Softkeys wie die Tasten „Parken“, „Entparken“, „Aufschalten“, „Annehmen“, „Gruppenübernahme“ und „Anruf annehmen“ werden nicht unterstützt. Sie scheinen jedoch nicht deaktiviert zu sein.

-

Anrufe auf gemeinsam genutzten Leitungen können auf allen Geräten klingeln. Andere Funktionen für gemeinsam genutzte Leitungen, wie etwa Remote Line State Monitoring, Halten, Fortsetzen, synchronisiertes DND und Anrufweiterleitungseinstellungen, sind jedoch nicht verfügbar.

-

Konferenzen oder Dreierkonferenzen sind nicht verfügbar.

-

Getätigte Anrufe werden im lokalen Anrufverlauf sowohl für MPP-Geräte als auch für die Webex-App gespeichert.

Benutzererfahrung während des Failovers

Wenn ein Standort in Ihrer Firma die Internetverbindung verliert und Sie sich an diesem Standort befinden, können Sie weiterhin Anrufe tätigen und empfangen, sowohl intern in Ihrer Firma als auch extern mit Kunden. Siehe Webex-App | Site-Überlebensfähigkeit.

Konfigurationsbeispiele

Beispiele für PSTN-Verbindungen

Konfigurieren Sie für externe Anrufe eine Verbindung zum PSTN. In diesem Thema werden einige der Optionen beschrieben und Beispielkonfigurationen bereitgestellt. Die beiden Hauptoptionen sind:

-

Voice Interface Card (VIC)-Verbindung zum PSTN

-

SIP-Trunk zum PSTN-Gateway

Verbindung der Sprachschnittstellenkarte zum PSTN

Sie können eine Voice Interface Card (VIC) auf dem Router installieren und eine Portverbindung zum PSTN konfigurieren.

-

Einzelheiten zur Installation des VIC auf dem Router finden Sie in der Hardware-Installationsanleitung für Ihr Routermodell.

-

Einzelheiten zur Konfiguration des VIC sowie Beispiele finden Sie im Voice Port Configuration Guide, Cisco IOS Release 3S.

SIP-Trunk zum PSTN-Gateway

Sie können eine SIP-Trunk-Verbindung konfigurieren, die auf ein PSTN-Gateway verweist. Um die Trunk-Verbindung auf dem Gateway zu konfigurieren, verwenden Sie die Voice-Class-Tenant-Konfiguration. Nachfolgend sehen Sie eine Beispielkonfiguration.

voice class tenant 300

sip-server ipv4::

session transport udp

bind all source-interface GigabitEthernet0/0/1

Dial-Peer-Konfiguration

Konfigurieren Sie für Trunk-Verbindungen eingehende und ausgehende Dial-Peers für die Trunk-Verbindung. Die Konfiguration hängt von Ihren Anforderungen ab. Ausführliche Konfigurationsinformationen finden Sie im Dial Peer Configuration Guide, Cisco IOS Release 3S.

Nachfolgend sind Beispielkonfigurationen aufgeführt:

Ausgehende Dial-Peers zum PSTN mit UDP und RTP

dial-peer voice 300 voip

description outbound to PSTN

destination-pattern +1[2-9]..[2-9]......$

translation-profile outgoing 300

rtp payload-type comfort-noise 13

session protocol sipv2

session target sip-server

voice-class codec 1

voice-class sip tenant 300

dtmf-relay rtp-nte

no vad

Eingehender Dial-Peer vom PSTN über UDP mit RTP

voice class uri 350 sip

host ipv4:

!

dial-peer voice 190 voip

description inbound from PSTN

translation-profile incoming 350

rtp payload-type comfort-noise 13

session protocol sipv2

voice-class codec 1

voice-class sip tenant 300

dtmf-relay rtp-nte

no vad

Zahlenübersetzungen

Bei PSTN-Verbindungen müssen Sie möglicherweise Übersetzungsregeln verwenden, um interne Nebenstellen in eine E.164-Nummer zu übersetzen, die das PSTN weiterleiten kann. Nachfolgend sind Beispielkonfigurationen aufgeführt:

Von PSTN-Übersetzungsregel mit Nicht +E164

voice translation-rule 350

rule 1 /^\([2-9].........\)/ /+1\1/

voice translation-profile 300

translate calling 300

translate called 300

Von der Telefonanlage-Übersetzungsregel mit +E164

voice translation-rule 300

rule 1 /^\+1\(.*\)/ /\1/

voice translation-profile 300

translate calling 300

translate called 300

Beispiel für einen Notruf

Das folgende Beispiel enthält ein Beispiel für eine Notrufkonfiguration.

Wenn das WLAN-Overlay nicht genau mit den IP-Subnetzen übereinstimmt, verfügen Notrufe für mobile Geräte möglicherweise nicht über eine korrekte ELIN-Zuordnung.

Notfalleinsatzorte (ERLs)

voice emergency response location 1

elin 1 14085550100

subnet 1 192.168.100.0 /26

!

voice emergency response location 2

elin 1 14085550111

subnet 1 192.168.100.64 /26

!

voice emergency response zone 1

location 1

location 2

Ausgehende Dial-Peers

voice class e164-pattern-map 301

description Emergency services numbers

e164 911

e164 988

!

voice class e164-pattern-map 351

description Emergency ELINs

e164 14085550100

e164 14085550111

!

dial-peer voice 301 pots

description Outbound dial-peer for E911 call

emergency response zone 1

destination e164-pattern-map 301

!

dial-peer voice 301 pots

description Inbound dial-peer for E911 call

emergency response callback

incoming called e164-pattern-map 351

direct-inward-dial