- Početak

- /

- Članak

Preživljavanje stranice za Webex Calling

U ovome članku

U ovome članku Želite li poslati povratne informacije?

Želite li poslati povratne informacije?Opstojnost web-mjesta osigurava da vaše poslovanje ostane dostupno čak i ako se izgubi veza s Webexom. Koristi lokalni mrežni pristupnik za pružanje rezervnih usluga pozivanja krajnjim točkama na licu mjesta tijekom prekida mreže.

Razmatranja implementacije

Prema zadanim postavkama, krajnje točke Webex Callinga rade u aktivnom načinu rada, povezujući se s Webex oblakom za SIP registraciju i kontrolu poziva. Ako se prekine mrežna veza s Webexom, krajnje točke automatski prelaze u način rada Survivability i registriraju se na lokalnom Survivability Gatewayu. U ovom načinu rada, pristupnik pruža osnovne rezervne usluge poziva. Nakon što se mrežna veza s Webexom obnovi, upravljanje pozivima i registracije vraćaju se u Webex oblak.

Sljedeći pozivi su podržani u načinu rada za preživljavanje:

-

Interni pozivi (intrasite) između podržanih krajnjih točaka Webex Callinga

-

Vanjski pozivi (dolazni i odlazni) putem lokalnog PSTN kruga ili SIP trunka prema vanjskim brojevima i E911 davateljima usluga

Da biste koristili ovu značajku, morate konfigurirati Cisco IOS XE usmjerivač u lokalnoj mreži kao Survivability Gateway. Survivability Gateway svakodnevno sinkronizira podatke o pozivima iz Webex oblaka za krajnje točke na toj lokaciji. Ako krajnje točke pređu u način rada Survivability (preživljivost), pristupnik može koristiti te informacije za preuzimanje SIP registracija i pružanje osnovnih usluga poziva.

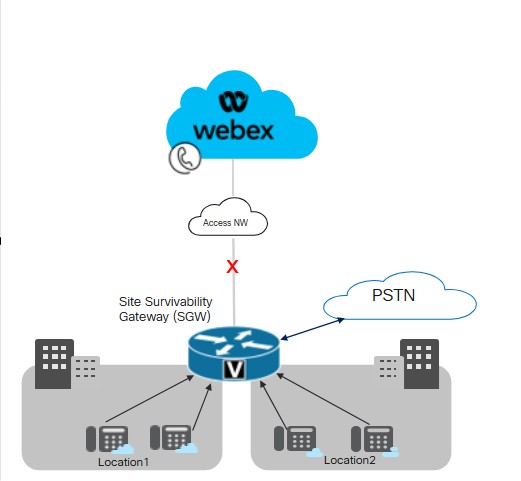

Postavljanje jedne lokacije

Sljedeća slika prikazuje scenarij kvara mreže u kojem je veza s Webexom prekinuta, a krajnje točke na Webex lokaciji rade u načinu rada za preživljavanje. Na slici, Survivability Gateway usmjerava interni poziv između dvije krajnje točke na licu mjesta bez potrebe za povezivanjem s Webexom. U ovom slučaju, Survivability Gateway je konfiguriran s lokalnom PSTN vezom. Kao rezultat toga, krajnje točke na lokaciji u načinu rada za preživljavanje mogu koristiti PSTN za dolazne i odlazne pozive prema vanjskim brojevima i davateljima E911 usluga.

Postavljanje više lokacija

Sljedeća slika prikazuje scenarij kvara mreže u kojem je veza s Webexom prekinuta, a krajnje točke smještene na različitim lokacijama rade u načinu rada za preživljavanje. Unutar LAN mreže postoji više manjih lokacija koje su mapirane na jedan Survivability gateway. Ova implementacija optimizira iskorištenost resursa pristupnika uz očuvanje konfiguracija usmjeravanja poziva specifičnih za lokaciju.

Cisco preporučuje održavanje praga latencije od 50 milisekundi za povezivanje između Survivability Gatewaya i krajnjih točaka na različitim lokacijama unutar LAN mreže.

Ključni uvjeti za preživljavanje lokacije

Sljedeći uvjeti primjenjuju se na Survivability Gateway:

-

Webex oblak uključuje IP adresu, naziv hosta i port Survivability Gatewaya u konfiguracijskoj datoteci uređaja. Kao rezultat toga, krajnje točke mogu se obratiti Survivability Gatewayu radi registracije ako se veza s Webexom prekine.

-

Dnevna sinkronizacija podataka o pozivima između Webex oblaka i Survivability Gatewaya uključuje podatke za autentifikaciju registriranih korisnika. Kao rezultat toga, krajnje točke mogu održavati sigurne registracije, čak i dok rade u načinu rada preživljavanja. Sinkronizacija također uključuje podatke o usmjeravanju za te korisnike.

-

Survivability Gateway može automatski usmjeravati interne pozive koristeći informacije o usmjeravanju koje pruža Webex. Dodajte konfiguraciju PSTN trunk-a na Survivability Gateway kako biste omogućili vanjske pozive.

-

Svaka lokacija koja implementira Site Survivability zahtijeva Survivability Gateway unutar lokalne mreže.

-

Registracije i upravljanje pozivima vraćaju se u Webex oblak nakon što se Webex mrežna veza nastavi najmanje 30 sekundi.

Kolokacija s Unified SRST-om

Survivability Gateway podržava kolokaciju Webex Survivability konfiguracije i Unified SRST konfiguracije na istom gatewayu. Pristupnik može podržati preživljavanje i za krajnje točke Webex Callinga i za krajnje točke koje se registriraju u Unified Communications Manageru. Za konfiguriranje kolokacije:

-

Konfigurirajte podršku za Unified SRST za krajnje točke koje se registriraju u Unified Communications Manager. Za konfiguraciju pogledajte Vodič za administraciju Cisco Unified SRST-a.

-

Na istom pristupniku slijedite tijek zadatka konfiguracije preživljivosti lokacije u ovom članku kako biste konfigurirali pristupnik s krajnjim točkama preživljivosti lokacije za Webex Calling.

Razmatranja usmjeravanja poziva za kolokaciju

Prilikom konfiguriranja usmjeravanja poziva za scenarije kolokacije uzmite u obzir sljedeće:

-

Survivability Gateway automatski usmjerava interne pozive pod uvjetom da su obje krajnje točke u pozivu registrirane na Survivability Gatewayu. Interni pozivi se automatski usmjeravaju između bilo kojih registriranih klijenata (SRST ili Webex Calling).

-

Moguće je da se dogodi situacija u kojoj se veza s jednim sustavom za kontrolu poziva prekine, dok veza s drugim sustavom za kontrolu poziva ostane aktivna. Kao rezultat toga, jedan skup krajnjih točaka registrira se na Survivability Gateway, dok se drugi skup krajnjih točaka na istoj lokaciji registrira na primarnu kontrolu poziva. U tom slučaju, možda ćete morati usmjeriti pozive između dva skupa krajnjih točaka na SIP trunk ili PSTN krug.

-

Vanjski pozivi i pozivi na broj E911 mogu se usmjeriti na SIP trunk ili PSTN krug.

Podržane značajke i komponente

Sljedeća tablica pruža informacije o podržanim značajkama.

| Značajka | MPP uređaji i Webex aplikacija | VG4xx ATA |

|---|---|---|

|

Pozivanje unutar lokacije |

Automatski podržano bez potrebe za specifičnom konfiguracijom usmjeravanja na Survivability Gatewayu. |

Automatski podržano bez potrebe za specifičnom konfiguracijom usmjeravanja na Survivability Gatewayu. Alternativni brojevi nisu podržani. |

|

Međugradski i PSTN pozivi (dolazni i odlazni) |

PSTN pozivi temeljeni na telekomunikacijskom krugu ili SIP trunku. |

PSTN pozivi temeljeni na telekomunikacijskom krugu ili SIP trunku. |

|

Upravljanje pozivima E911 |

Za E911 poziv potreban je PSTN krug ili SIP trunk. Odlazni pozivi koriste određeni registrirani identifikacijski broj lokacije u hitnim slučajevima (ELIN) za definiranu lokaciju za hitne odgovore (ERL). Ako operater hitne službe uzvrati prekinuti poziv, Survivability Gateway usmjerava poziv na posljednji uređaj koji je zvao broj za hitne slučajeve. |

Za E911 poziv potreban je PSTN krug ili SIP trunk. Odlazni pozivi koriste određeni registrirani identifikacijski broj lokacije u hitnim slučajevima (ELIN) za definiranu lokaciju za hitne odgovore (ERL). Ako operater hitne službe uzvrati prekinuti poziv, Survivability Gateway usmjerava poziv na posljednji uređaj koji je zvao broj za hitne slučajeve. |

|

Čekanje i nastavak poziva |

Podržano Ako koristite Glazbu na čekanju (MOH), ručno pripremite Survivability Gateway s MOH datotekom. |

VG4xx ATA analogne linije ne mogu staviti pozive na čekanje ili ih nastaviti. Ova je značajka podržana samo kada se dolazni poziv primi na VG4xx ATA. |

|

Preusmjeravanje poziva s nadzorom |

Podržano |

Ova je značajka podržana samo kada se dolazni poziv primi na VG4xx ATA. |

|

Preusmjeravanje poziva na slijepo |

Podržano |

Ova je značajka podržana samo kada se dolazni poziv primi na VG4xx ATA. |

|

ID ulaznog pozivatelja (ime) |

Podržano |

Podržano |

|

ID dolaznog pozivatelja (ime & Broj) |

Podržano |

Podržano |

|

Videopoziv od točke do točke |

Podržano |

Nije podržano |

|

Trostrano pozivanje |

Nije podržano |

Nije podržano |

|

Zajedničke linije |

Podržano |

Podržano |

|

Virtualne linije |

Podržano |

Nije podržano |

Prilikom konfiguriranja značajke, opstojnost lokacije dostupna je za sljedeće podržane krajnje točke.

| Vrsta | Modeli | Minimalna verzija |

|---|---|---|

| Cisco IP telefon s višeplatformskim (MPP) firmverom |

6821, 6841, 6851, 6861, 6861 Wi-Fi, 6871 7811, 7821, 7841, 7861 8811, 8841, 8851, 8861 8845 (samo zvuk), 8865 (samo zvuk), 8875 (video) 9800 Za više informacija o podržanim Cisco IP telefonima s višeplatformskim (MPP) firmverom, pogledajte: |

12.0(1) Za telefone 8875 - Phone OS 3.2 i novije verzije Za seriju 9800 - PhoneOS 3.2(1) |

|

Cisco IP konferencijski telefon |

7832, 8832 |

12.0(1) |

|

Aplikacija Cisco Webex |

Windows, Mac |

43.2 |

|

Analogne krajnje točke |

VG400 ATA, VG410 ATA i VG420 ATA Cisco ATA 191 i 192 |

17.16.1a 11.3(1) za ATA 191 i 192 |

Uređaji trećih strana nisu podržani sa Survivability Gatewayom.

Sljedeća tablica pomaže u konfiguriranju Cisco IOS XE usmjerivača kao Survivability Gatewaya. Ova tablica navodi maksimalni broj krajnjih točaka koje svaka platforma podržava i minimalnu verziju IOS XE-a.

Značajke Webex Calling Survivability Gatewaya dostupne su s Cisco IOS XE Dublin verzijom 17.12.3 ili novijim izdanjima. Funkcije Hunt Group, Call Forward i Auto Attendant dostupne su od iOS-a 17.18.2 i novijih verzija.

| Model | Maksimalan broj registracija krajnjih točaka | Minimalna verzija |

|---|---|---|

|

Usmjerivač integriranih usluga 4321 | 50 |

Cisco IOS XE Dublin 17.12.3 ili novija izdanja |

|

Usmjerivač integriranih usluga 4331 | 100 | |

|

Usmjerivač integriranih usluga 4351 | 700 | |

|

Usmjerivač integriranih usluga 4431 | 1200 | |

|

Usmjerivač integriranih usluga 4451-X | 2000 | |

|

Usmjerivač integriranih usluga 4461 | 2000 | |

|

Katalizator Edge 8200L-1N-4T | 1500 | |

|

Katalizator Edge 8200-1N-4T | 2500 | |

|

Katalizator Edge 8300-1N1S-6T | 2500 | |

|

Katalizator Edge 8300-2N2S-6T | 2500 | |

|

Katalizator Edge 8300-1N1S-4T2X | 2500 | |

|

Katalizator Edge 8300-2N2S-4T2X | 2500 | |

|

Mala konfiguracija softvera Catalyst Edge 8000V | 500 | |

|

Srednja konfiguracija softvera Catalyst Edge 8000V | 1000 | |

|

Velika konfiguracija softvera Catalyst Edge 8000V | 2000 |

Referentne informacije o luci za Survivability Gateway

|

Svrha povezivanja |

Izvorne adrese |

Izvorni priključci |

Protokol |

Odredišne adrese |

Odredišni priključci |

|---|---|---|---|---|---|

|

Signalizacija poziva prema Survivability Gatewayu (SIP TLS) |

Uređaji |

5060-5080 |

TLS |

Pristupnik za opstanak |

8933 |

|

Pozovite medije na Survivability Gateway (SRTP) |

Uređaji |

19560-19660 |

UDP |

Pristupnik za opstanak |

8000-14198 (SRTP preko UDP-a) |

|

Signalizacija poziva prema PSTN pristupniku (SIP) |

Pristupnik za opstanak |

Kratkotrajno |

TCP ili UDP |

Vaš ITSP PSTN pristupnik |

5060 |

|

Pozivanje medija na pristupnik za PSTN (SRTP) |

Pristupnik za opstanak |

8000-48198 |

UDP |

Vaš ITSP PSTN pristupnik |

Kratkotrajno |

|

Sinkronizacija vremena (NTP) |

Pristupnik za opstanak |

Kratkotrajno |

UDP |

NTP poslužitelj |

123 |

|

Razrješavanje imena (DNS) |

Pristupnik za opstanak |

Kratkotrajno |

UDP |

DNS poslužitelj |

53 |

|

Upravljanje oblakom |

Poveznik |

Kratkotrajno |

HTTPS |

Webex usluge |

443, 8433 |

Za upute o radu u oblaku, pogledajte članak pomoći Informacije o referenci porta za Webex pozive.

Vrijednosti postavki porta možete prilagoditi na Cisco IOS XE usmjerivačima. Ova tablica koristi zadane vrijednosti kao smjernice.

Konfiguracija značajki

Tijek zadatka konfiguracije preživljivosti lokacije

Izvršite sljedeće zadatke kako biste dodali preživljivost lokacije za postojeću lokaciju Webex Callinga. Ako se veza s Webex oblakom prekine, Survivability Gateway u lokalnoj mreži može osigurati rezervnu kontrolu poziva za krajnje točke na toj lokaciji.

Prije početka

Ako trebate osigurati novi pristupnik koji će djelovati kao Survivability Gateway, pogledajte članak Webexa Upis Cisco IOS upravljanih pristupnika u Webex Cloud kako biste dodali pristupnik u Control Hub.

| Koraci | Naredba ili akcija | Svrha |

|---|---|---|

|

1 | Dodijelite uslugu preživljavanja pristupniku |

U Control Hubu, dodijelite uslugu Survivability Gateway pristupniku. |

|

2 | Preuzimanje konfiguracijskog predloška |

Preuzmite predložak konfiguracije s Control Huba. Trebat će vam predložak prilikom konfiguriranja naredbenog retka pristupnika. |

|

3 |

Konfigurirajte licence za Survivability Gateway. | |

|

4 |

Konfigurirajte certifikate za Survivability Gateway. | |

|

5 |

Koristite predložak konfiguracije koji ste ranije preuzeli kao vodič za konfiguriranje naredbenog retka pristupnika. Ispunite sve obavezne konfiguracije koje se nalaze u predlošku. |

Dodijelite uslugu preživljavanja pristupniku

Prije početka

| 1 |

Idite na Pozivanje pod Usluge, a zatim kliknite karticu Upravljani pristupnici. Prikaz Upravljani pristupnici prikazuje popis pristupnika kojima upravljate putem Control Huba.

|

| 2 |

Odaberite pristupnik koji želite dodijeliti kao pristupnik za preživljavanje i odaberite jedno od sljedećeg, na temelju vrijednosti polja Usluga :

|

| 3 |

S padajućeg izbornika vrste usluge odaberite Survivability Gateway i ispunite sljedeća polja:

Nakon što dovršite registraciju, detalji lokacije prikazuju se na stranici Upravljani pristupnici. |

| 4 |

Kliknite Dodijeli. Prikaz Upravljani pristupnici prikazuje popis lokacija koje su dodijeljene pristupniku.

|

Preuzimanje konfiguracijskog predloška

| 1 |

Prijavite se u Kontrolno središte. Ako ste partnerska organizacija, pokreće se Partner Hub. Za otvaranje Control Huba kliknite prikaz Kupac u Partner Hubu i odaberite odgovarajućeg kupca ili odaberite Moja organizacija za otvaranje postavki Control Huba za partnersku organizaciju. |

| 2 |

Idi na . |

| 3 |

Kliknite na odgovarajući Survivability Gateway. |

| 4 |

Kliknite Preuzmi predložak konfiguracije i preuzmite predložak na svoje stolno ili prijenosno računalo. |

Konfiguriraj licenciranje

| 1 |

Uđite u globalni način konfiguracije na ruteru: |

| 2 |

Konfigurirajte licence pomoću naredbi koje se primjenjuju samo na vašu specifičnu platformu.

Prilikom konfiguriranja propusnosti veće od 250 Mbp, potrebna vam je HSEC licenca za platformu. |

Konfiguriraj certifikate

Konfiguriranje certifikata na Cisco IOS XE

Dovršite sljedeće korake kako biste zatražili i izradili certifikate za Survivability Gateway. Koristite certifikate koje je potpisao javno poznati izdavatelj certifikata.

Platforma Survivability Gateway podržava samo javno poznate CA certifikate. Privatni ili poslovni CA certifikati ne mogu se koristiti za Survivability Gateway.

Popis glavnih tijela za izdavanje certifikata koja su podržana za Webex Calling potražite u odjeljku Koja su glavna tijela za izdavanje certifikata podržana za pozive prema Cisco Webex audio i video platformama?.

Platforma Survivability Gateway ne podržava wildcard certifikat.

Pokrenite naredbe iz primjera koda kako biste dovršili korake. Za dodatne informacije o ovim naredbama, zajedno s više opcija konfiguracije, pogledajte poglavlje „ SIP TLS podrška” u Vodiču za konfiguraciju Cisco Unified Border Elementa.

| 1 |

Uđite u globalni način konfiguracije izvršavanjem sljedećih naredbi: |

| 2 |

Generirajte RSA privatni ključ pokretanjem sljedeće naredbe. Modul privatnog ključa mora biti najmanje 2048 bitova. |

| 3 |

Konfigurirajte točku povjerenja za pohranu certifikata Survivability Gatewaya. Potpuno kvalificirani naziv domene (fqdn) pristupnika mora koristiti istu vrijednost koju ste koristili prilikom dodjeljivanja usluge preživljavanja pristupniku. |

| 4 |

Generirajte zahtjev za potpisivanje certifikata pokretanjem naredbe Kada se to od vas zatraži, unesite Nakon što se CSR prikaže na zaslonu, upotrijebite Notepad za kopiranje certifikata u datoteku koju možete poslati podržanom tijelu za izdavanje certifikata (CA). Ako vaš davatelj usluga potpisivanja certifikata zahtijeva CSR u PEM (Privacy Enhanced Mail) formatu, prije slanja dodajte zaglavlje i podnožje. Na primjer: |

| 5 |

Nakon što vam CA izda certifikat, pokrenite naredbu Kada se zatraži, zalijepite bazu 64 CER/PEM izdavanje sadržaja CA certifikata (ne certifikata uređaja) u terminal. |

| 6 |

Uvezite potpisani certifikat hosta na trustpoint pomoću naredbe Kada se zatraži, zalijepite bazu 64 CER/PEM certifikat u terminal. |

| 7 |

Provjerite je li dostupan korijenski CA certifikat: Webex Calling rješenje podržava samo javno poznate certifikacijske autoritete. Privatni ili poslovni CA certifikati nisu podržani. |

| 8 |

Ako vaš korijenski CA certifikat nije uključen u paket, nabavite certifikat i uvezite ga na novu pouzdanu točku. Izvršite ovaj korak ako javno poznati CA korijenski certifikat nije dostupan s vašim Cisco IOS XE pristupnikom. Kada se zatraži, zalijepite bazu 64 CER/PEM sadržaj certifikata u terminal. |

| 9 |

Pomoću konfiguracijskog načina rada odredite zadanu točku povjerenja, verziju TLS-a i zadane postavke SIP-UA sljedećim naredbama. |

Uvoz certifikata zajedno s parovima ključeva

CA certifikate i parove ključeva možete uvesti kao paket pomoću PKCS12 formata (.pfx ili .p12). Paket možete uvesti iz lokalnog datotečnog sustava ili udaljenog poslužitelja. PKCS12 je poseban tip formata certifikata. Objedinjuje cijeli lanac certifikata od korijenskog certifikata preko certifikata identiteta, zajedno s RSA parom ključeva. To jest, PKCS12 paket koji uvozite uključivao bi par ključeva, certifikate hosta i međucertifikate. Uvezite PKCS12 paket za sljedeće scenarije:

-

Izvoz s drugog Cisco IOS XE usmjerivača i uvoz u vaš Survivability Gateway usmjerivač

-

Generiranje PKCS12 paketa izvan Cisco IOS XE usmjerivača korištenjem OpenSSL-a

Dovršite sljedeće korake za izradu, izvoz i uvoz certifikata i parova ključeva za vaš Survivability Gateway usmjerivač.

| 1 |

(Neobavezno) Izvezite PKCS12 paket potreban za vaš Survivability Gateway usmjerivač. Ovaj korak je primjenjiv samo ako izvozite s drugog Cisco IOS XE usmjerivača. |

| 2 |

(Neobavezno) Izradite PKCS12 paket pomoću OpenSSL-a. Ovaj korak je primjenjiv samo ako generirate PKCS12 paket izvan Cisco IOS XE-a pomoću OpenSSL-a. |

| 3 |

Uvezite paket datoteka u PKCS12 formatu. Slijedeći je primjer konfiguracije za naredbu i detalji o parametrima koji se mogu konfigurirati:

Naredba crypto pki import automatski gradi trustpoint kako bi se prilagodila certifikatu. |

| 4 |

Pomoću konfiguracijskog načina rada odredite zadanu točku povjerenja, verziju TLS-a i zadane postavke SIP-UA sljedećim naredbama. |

Konfiguriraj pristupnik za preživljavanje

Konfigurirajte pristupnik kao pristupnik za preživljavanje

Koristite predložak konfiguracije koji ste ranije preuzeli kao vodič za konfiguriranje naredbenog retka pristupnika. Ispunite obavezne konfiguracije u predlošku.

Sljedeći koraci sadrže primjere naredbi zajedno s objašnjenjem naredbi. Uredite postavke kako bi odgovarale vašem rasporedu. Kutne zagrade (na primjer, ) označavaju postavke u koje trebate unijeti vrijednosti koje se odnose na vašu implementaciju. Različite <tag> postavke koriste numeričke vrijednosti za identifikaciju i dodjeljivanje skupova konfiguracija.

- Osim ako nije drugačije navedeno, ovo rješenje zahtijeva da dovršite sve konfiguracije u ovom postupku.

- Prilikom primjene postavki iz predloška, zamijenite

%tokens%željenim vrijednostima prije kopiranja na pristupnik. - Za više informacija o naredbama pogledajte Webex Managed Gateway Command Reference. Koristite ovaj vodič osim ako vas opis naredbe ne upućuje na drugi dokument.

| 1 |

Uđite u globalni način konfiguracije. gdje je:

|

| 2 |

Izvršite konfiguracije glasovne usluge:

Objašnjenje naredbi:

|

| 3 |

Omogućite Survivability na ruteru: Objašnjenje naredbi:

|

| 4 |

Konfigurirajte NTP poslužitelje:

|

| 5 |

(Neobavezno). Konfigurirajte opće dozvole za pozive klase ograničenja: Prethodni primjer stvara skup prilagođene klase ograničenja pod nazivom kategorije (na primjer, |

| 6 |

Konfigurirajte popis preferiranih kodeka. Na primjer, sljedeći popis navodi g711ulaw kao preferirani kodek, a zatim g711alaw. Objašnjenje naredbi:

|

| 7 |

Konfigurirajte zadane skupove glasovnih registara: Objašnjenje naredbi:

|

| 8 |

Konfigurirajte hitne pozive: Objašnjenje naredbi:

Ako se Wi-Fi sloj ne podudara točno s IP podmrežama, hitni pozivi za nomadske uređaje možda nemaju ispravno ELIN mapiranje. |

| 9 |

Konfigurirajte birajuće točke za PSTN. Za primjer konfiguracije biranja broja, pogledajte primjeri PSTN veze. |

| 10 |

Neobavezno Omogućite Glazbu na čekanju za ruter. Glazbenu datoteku morate pohraniti u flash memoriju usmjerivača u G.711 formatu. Datoteka može biti u .au ili .wav formatu datoteke, ali format datoteke mora sadržavati 8-bitne 8-kHz podatke (na primjer, ITU-T A-law ili mu-law format podataka). Objašnjenje naredbi:

|

Potpuna sinkronizacija na zahtjev

Neobavezno Dovršite ovaj postupak samo ako želite odmah izvršiti sinkronizaciju na zahtjev. Ovaj postupak nije obavezan jer Webex cloud automatski sinkronizira podatke o pozivima sa Survivability Gatewayom jednom dnevno.

| 1 |

Prijavite se u Kontrolno središte. Ako ste partnerska organizacija, pokreće se Partner Hub. Za otvaranje Control Huba kliknite prikaz Kupac u Partner Hubu i odaberite odgovarajućeg kupca ili odaberite Moja organizacija za otvaranje postavki Control Huba za partnersku organizaciju. |

| 2 |

Idi na . |

| 3 |

Kliknite na odgovarajući pristupnik za preživljavanje kako biste otvorili prikaz Usluga preživljavanja za taj pristupnik. |

| 4 |

Kliknite gumb Sinkroniziraj. |

| 5 |

Kliknite Pošalji. Sinkronizacija može potrajati i do 10 minuta.

|

Uredi svojstva Survivability Gatewaya

| 1 |

Prijavite se u Kontrolno središte. Ako ste partnerska organizacija, pokreće se Partner Hub. Za otvaranje Control Huba kliknite prikaz Kupac u Partner Hubu i odaberite odgovarajućeg kupca ili odaberite Moja organizacija za otvaranje postavki Control Huba za partnersku organizaciju. |

| 2 |

Idi na . |

| 3 |

Kliknite na odgovarajući pristupnik za preživljavanje kako biste otvorili prikaz Usluga preživljavanja za taj pristupnik. |

| 4 |

Kliknite gumb Uredi i ažurirajte postavke za sljedeće.

|

| 5 |

Kliknite Pošalji. Ako želite izbrisati Survivability Gateway iz Control Huba, prvo poništite dodjelu usluge Survivability Gateway. Za više detalja pogledajte Dodjeljivanje usluga upravljanim pristupnicima. |

Konfiguracije za omogućavanje CDR-ova na pristupniku za preživljavanje

Konektor automatski konfigurira naredbe povezane s CDR-om kako bi olakšao prikupljanje metrika broja poziva.

Na kraju događaja preživljavanja, konektor obrađuje CDR-ove generirane tijekom razdoblja događaja, zajedno s podacima o konfiguraciji, kako bi identificirao različite brojeve poziva. Metrike uključuju ukupan broj poziva, hitnih poziva i vanjskih poziva te se koriste za praćenje korištenja internih značajki. U Webex oblak šalju se samo metrike broja poziva, dok se stvarni CDR-ovi ne prenose.

Slijedeći je primjer konfiguracije:

!

gw-accounting file

primary ifs bootflash:guest-share/cdrs/

acct-template callhistory-detail

maximum cdrflush-timer 5

cdr-format detailed

!

Objašnjenje naredbi:

-

primary ifs bootflash:guest-share/cdrs/- Ova naredba služi za pohranjivanje CDR datoteka u mapu za dijeljenje s gostima kako bi se omogućio pristup putem konektora. -

acct-template callhistory-detail- Ova je naredba potrebna za uključivanje oznake dial-peer u CDR. -

maximum cdrflush-timer 5- Zadana vrijednost je 60 minuta, ali postavljanje na 5 minuta omogućuje brže zapisivanje CDR-ova u datoteku. -

cdr-format detailed- Ovo je zadani format. Kompaktni format nije prikladan jer ne uključuje oznaku dial-peer.

Konfiguracije za omogućavanje preusmjeravanja poziva

Funkcionalnost preusmjeravanja poziva dio je značajki preživljavanja koje osiguravaju kontinuiranu obradu poziva tijekom prekida mreže kada se izgubi veza s Webex oblakom. Survivability gateway djeluje kao lokalni rezervni gateway, omogućujući krajnjim točkama lokalnu registraciju i održavanje bitnih mogućnosti pozivanja.

-

Ponašanjem prosljeđivanja poziva u načinu rada Survivability upravlja Survivability pristupnik pomoću konfiguracije bazena, konfiguracija dial-peer-a i pravila usmjeravanja koja lokalno obrađuju pozive ili ih usmjeravaju putem PSTN ili SIP trunk linija.

-

Survivability gateway onemogućuje SIP REFER, SIP moved-temporarily za dodatne usluge prosljeđivanja poziva i prijenosa poziva, jer Webex Calling ne koristi te metode u survivability načinu rada.

Konfigurirajte skupove glasovnih registara za scenarije prosljeđivanja poziva:

|

Za korištenje značajke preusmjeravanja poziva, konfigurirajte naredbu

|

Konfiguracije za omogućavanje grupe za pretraživanje

Ova tablica pruža mapiranje za konfiguraciju značajke grupe za lov u Control Hubu i korištenje naredbi Survivability gatewaya.

| Značajke lovačke grupe | Konfiguracija pomoću Control Huba | Naredbe pristupnika za preživljavanje |

|---|---|---|

|

Odaberite uzorak usmjeravanja poziva |

Top-Down/Simultaneous/Circular/Longest-idle | Sequential/Parallel/Peer/Longest-idle |

|

Dodaj grupu za lov |

Dodajte lovnu grupu s imenom i telefonskim brojem po lokaciji. | Za dodavanje grupe za pretraživanje upotrijebite voice hunt-group . Zatim dodajte telefonski broj pomoću naredbe pilot i naziv grupe za pretraživanje pomoću naredbe description |

|

Odaberite korisnike, radne prostore ili virtualne linije za dodavanje |

Odaberite agente koji će biti dio Hunt grupe |

Konfigurirajte popis agenata pomoću naredbe |

|

Prosljeđivanje poziva nakon što zazvoni određeni broj puta |

Konfigurirajte pomoću opcije Postavi broj zvonjenja |

Konfigurirajte pomoću naredbe |

|

Preusmjeravanje kada je zauzeto |

Konfigurirajte pomoću opcije Naprijed kada je zauzeto |

Konfigurirajte pomoću naredbe |

|

Preusmjeravanje poziva kad su svi agenti nedostupni | Konfigurirajte pomoću opcije Preusmjeri pozive kada svi agenti nisu dostupni |

Konfigurirajte pomoću naredbe |

|

Preusmjerite pozive kada su svi agenti zauzeti ili je ciljana skupina zauzeta |

Konfigurirajte pomoću opcijePreusmjeri pozive kada su svi agenti zauzeti ili je grupa za preusmjeravanje zauzeta |

Konfiguriraj pomoću |

-

Konfigurirajte sekvencijalne prstenove Hunt grupe

voice hunt-group 1 sequential pilot 1111 number 1 1001 number 2 1002 number 3 7089001 number 4 7089002 number 5 +1210903443 ..... ..... timeout 20 final 1009 statistics collect description present-call idle-phone -

Konfigurirajte paralelne prstenove Hunt grupe

voice hunt-group 2 parallel pilot 2222 number 1 2001 number 2 2002 number 3 2089001 number 4 2089002 number 5 +12109034433 ..... ..... timeout 60 final 1009 statistics collect description

Opis naredbi:

-

voice hunt-group- Ova se naredba koristi za definiranje i ulazak u način konfiguracije za skupinu za traženje. -

parallel- Ova ključna riječ određuje metodu ili algoritam grupe za pretraživanje koji će sustav koristiti za distribuciju dolaznih poziva među članovima ove grupe za pretraživanje. -

number- Stvara popis extensions/e164 numbers/ESN koji su članovi grupe za lov na glasove. Bilo koji broj na popisu ne može biti pilotni broj druge lovačke grupe. -

pilot- Ovo je glavni broj ili broj u imeniku za skupinu za traženje. Pozivatelji biraju ovaj broj kako bi dobili grupu za traženje. -

timeout- Postavlja maksimalno vrijeme, u sekundama, koje će lovna grupa pokušati nazvati svoje članove prije poduzimanja sljedeće akcije. -

final- Ova naredba određuje rezervni broj. -

statistics collect- Omogućuje prikupljanje operativnih statistika za skupinu za pretraživanje. -

descriptin- opis lovačke skupine -

present-call idle-phone-Poziv prezentirajte samo agentima koji su neaktivni.

Slijedeći je primjer izlaza naredbe show voice hunt-group statistics. Izlaz uključuje izravne pozive na broj grupe za glasovno traženje i pozive iz reda čekanja ili B-ACD-a.

Router# show voice hunt-group 1 statistics last 1 h

Wed 04:00 - 05:00

Max Agents: 3

Min Agents: 3

Total Calls: 9

Answered Calls: 7

Abandoned Calls: 2

Average Time to Answer (secs): 6

Longest Time to Answer (secs): 13

Average Time in Call (secs): 75

Longest Time in Call (secs): 161

Average Time before Abandon (secs): 8

Calls on Hold: 2

Average Time in Hold (secs): 16

Longest Time in Hold (secs): 21

Per agent statistics:

Agent: 5012

From Direct Call:

Total Calls Answered: 3

Average Time in Call (secs): 70

Longest Time in Call (secs): 150

Totals Calls on Hold: 1

Average Hold Time (secs): 21

Longest Hold Time (secs): 21

From Queue:

Total Calls Answered: 3

Average Time in Call (secs): 55

Longest Time in Call (secs): 78

Total Calls on Hold: 2

Average Hold Time (secs): 19

Longest Hold Time (secs): 26

Total Loged in Time (secs): 3000

Total Loged out Time (secs): 600

Agent: 5013

From Direct Call:

Total Calls Answered: 3

Average Time in Call (secs): 51

Longest Time in Call (secs): 118

Totals Calls on Hold: 1

Average Hold Time (secs): 11

Longest Hold Time (secs): 11

From Queue:

Total Calls Answered: 1

Average Time in Call (secs): 4

Longest Time in Call (secs): 4

Total Loged in Time (secs): 3000

Total Loged out Time (secs): 600

Agent: 5014

From Direct Call:

Total Calls Answered: 1

Average Time in Call (secs): 161

Longest Time in Call (secs): 161

From Queue:

Total Calls Answered: 1

Average Time in Call (secs): 658

Longest Time in Call (secs): 658

Total Loged in Time (secs): 3000

Total Loged out Time (secs): 600

Queue related statistics:

Total calls presented to the queue: 5

Calls handoff to IOS: 5

Number of calls in the queue: 0

Average time to handoff (secs): 2

Longest time to handoff (secs): 3

Number of abandoned calls: 0

Average time before abandon (secs): 0

Calls forwarded to voice mail: 0

Calls answered by voice mail: 0

Number of error calls: 0

Router# sh voice hunt-group

Group 1

type: sequential

pilot number: 4444, peer-tag 2147483647

list of numbers:

Member Used-by State Login/Logout

====== ======= ===== ============

1001 1001 up -

1003 1003 up -

preference: 0

preference (sec): 0

timeout: 15

final_number:

auto logout: no

stat collect: no

phone-display: no

hlog-block: no

calls in queue: 0

overwrite-dyn-stats: no

members logout: no

present-call idle-phone: no

webex-sgw-bgl14#

Konfiguracije za omogućavanje osnovne automatske distribucije poziva (B-ACD)

Osnovna automatska distribucija poziva (B-ACD) i usluga automatskog javljanja na pozive (AA) omogućuju automatsko odgovaranje na vanjske pozive s pozdravima i izbornicima koji pozivateljima omogućuju odabir odgovarajućeg odjela ili biranje poznatih internih brojeva.

B-ACD omogućuje automatsko odgovaranje i distribuciju poziva pomoću interaktivnih izbornika i lokalnih grupa za pretraživanje. B-ACD aplikacija sastoji se od usluga automatskog operatera (AA) i jedne usluge reda čekanja poziva. B-ACD automatski telefonski operater podržava PSTN pozive koji se pregovaraju s dolaznim SIP trunk-om s g711ulaw kodekom

B-ACD podržava grupe za glasovno lovljenje sa sekvencijalnim, paralelnim, peer, najdužim neaktivnim pozivima, podržava SIP dijeljene linije i mješovite dijeljene linije.

Dolazni poziv bira pilotni broj B-ACD AA i čuje se poruka s pozdravom i uputama koje pomažu pozivatelju da automatski usmjeri poziv.

Ograničenja

Koristite isti kodek na dolaznim i odlaznim birnim točkama prilikom preusmjeravanja poziva. Korištenje različitih kodeka nije podržano. IOS neće pozivati transkoder za pozive koje obrađuje bilo koja TCL aplikacija.

B-ACD komponente

B-ACD aplikacija sastoji se od usluge reda poziva i jedne ili više AA usluga. Konfigurabilne komponente ovih usluga su:

-

Pilot-broj

-

Dobrodošlica i ostale audio datoteke

-

Opcije izbornika

-

Pozovi prema kućnom broju

Pilot-broj

Svaka AA usluga ima svoj pilotni broj AA koji pozivatelji biraju kako bi došli do AA. Ovaj broj je naveden u naredbi param aa-pilot. AA pilot broj nije povezan ni s jednim telefonskim brojem agenta ili fizičkim telefonom, ali morate definirati birnu točku s AA pilot brojem kao dolaznim pozivnim brojem kako bi vanjski pozivatelji mogli doći do tog broja.

Dobrodošlica i ostale audio datoteke

Pozdravna poruka je audio datoteka koja se reproducira kada se na poziv javi pilot broj. Ova audio datoteka jedna je od brojnih audio datoteka koje se koriste s B-ACD uslugom za obavještavanje pozivatelja o njihovom statusu i svim radnjama koje mogu poduzeti. Možete stvoriti personalizirane audio datoteke koje opisuju opcije izbornika dostupne vašim pozivateljima. B-ACD audio datoteke opisane su u sljedećim odjeljcima:

Ponovno snimanje zadanih audio datoteka

Za svaku točku u skripti daju se zadane audio datoteke i daju se pozivateljima. Zadane audio datoteke preuzimate s poveznice i kopirate ih na mjesto do kojeg može doći B-ACD usmjerivač, kao što je flash memorija ili TFTP poslužitelj. Audio datoteke i datoteke skripti nalaze se u paketu u tar datoteci na web stranici. Zadane datoteke i njihove poruke navedene su u tablici. Možete ponovno snimiti personalizirane poruke preko zadanih poruka, ali ne možete promijeniti nazive audio datoteka, osim kako je posebno opisano u Promjena jezičnih kodova i naziva datoteka.

Za ponovno snimanje i instaliranje zadanih zvučnih uputa prije prvog korištenja B-ACD usluge, slijedite korake u Preuzimanje Tcl skripti i zvučnih uputa. Za ponovno snimanje zvučnih uputa u postojećoj B-ACD usluzi slijedite korake u Ažuriranje parametara skripte i zvučnih uputa (samo biranje putem ekstenzije).

| Zadani naziv datoteke | Zadana obavijest | Trajanje objave o neispunjavanju obveza |

|---|---|---|

en_bacd_welcome.au |

"Hvala što ste zvali." Uključuje pauzu od dvije sekunde nakon poruke. |

3 sekunde |

en_bacd_options_menu.au |

Za prodaju pritisnite 1 (pauza) Za korisničku podršku pritisnite 2 (pauza) Za biranje po ekstenziji pritisnite 3 (pauza) Za razgovor s operaterom pritisnite nulu. Uključuje pauzu od četiri sekunde nakon poruke. |

15seconds |

en_bacd_disconnect.au |

"Trenutno ne možemo primiti vaš poziv." Pokušajte ponovno kasnije. Hvala što ste zvali." Uključuje pauzu od četiri sekunde nakon poruke. |

10seconds |

en_bacd_invalidoption. au |

"Unijeli ste nevažeću opciju." Molim vas, pokušajte ponovno. Uključuje pauzu od jedne sekunde nakon poruke. Ovaj se upit reproducira kada pozivatelj odabere nevažeću opciju izbornika ili bira nevažeći ekstenzijski broj. |

7seconds |

en_bacd_enter_dest.au |

"Molimo unesite interni broj koji želite dobiti." Uključuje pauzu od pet sekundi nakon poruke. Ovaj se upit reproducira kada pozivatelj odabere opciju |

7seconds |

en_bacd_allagentsbusy. au |

„Svi agenti trenutno pomažu drugim klijentima.“ Nastavite čekati za pomoć. Netko će uskoro biti s vama. Uključuje pauzu od dvije sekunde nakon poruke. Ovaj upit je također poznat kao drugi pozdrav. |

7seconds |

en_bacd_music_on_hol d.au |

Glazba na čekanju (MOH) se reproducira pozivateljima B-ACD-a. |

60seconds |

Ako ponovno snimite bilo koju od audio datoteka, imajte na umu da B-ACD upute zahtijevaju G.711 audio datoteku (.au) formata s 8-bitnim, mu-law i 8-kHz kodiranjem. Preporučujemo sljedeće audio alate ili druge slične kvalitete:

-

Adobe Audition za Microsoft Windows tvrtke Adobe Systems Inc. (prije poznat kao Cool Edit tvrtke Syntrillium Software Corp.)

-

AudioTool za Solaris tvrtke Sun Microsystems Inc.

Konfiguriraj B-ACD

Evo nekoliko primjera konfiguracije:

application

service aa bootflash:app-b-acd-aa-3.0.0.8.tcl

paramspace english index 1

param handoff-string aa

param dial-by-extension-option

paramspace english language en

param aa-pilot

paramspace english location flash:

param welcome-prompt _bacd_welcome.au

param voice-mail

param service-name queue

!

service queue bootflash:app-b-acd-3.0.0.8.tcl

param queue-len 30

param queue-manager-debugs 1

!

! SIP PSTN Dial-Peers for Auto Attendant(BACD) service called aa associated with incoming voice port

dial-peer voice 500 voip

description Inbound dial-peer for Auto Attendant

service aa

session protocol sipv2

incoming called-number

dtmf-relay rtp-nte

codec g711ulaw

no vad

!

! TDM PSTN Dial-Peers if not using SIP for Auto Attendant(BACD) service called aa associated with incoming voice pots

dial-peer voice 500 voip

description Inbound dial-peer for Auto Attendant

service aa

incoming called-number

port %tdm_port%

! | Naredba | Objašnjenje |

|---|---|

param dial-by-extension-option |

Omogućuje pozivateljima biranje internih brojeva nakon biranja određenog broja izbornika. broj-izbornika—Identifikator opcije izbornika. Raspon je od 1 do 9. Nema zadanih postavki. |

param aa-pilot |

Određuje pilotni broj povezan s automatskim telefonskim birnim uređajem |

param voice-mail |

Definira alternativno odredište za pozive na koje AA agenti ne odgovaraju |

paramspace english language en |

Definira jezični kod audio datoteka koje IVR aplikacija koristi za dinamičke upite.

Ovaj jezični kod mora odgovarati dvoznamenkastom jezičnom prefiksu koji se koristi u nazivima vaših datoteka s audio uputama, bez obzira na jezik koji se stvarno koristi u datoteci. Za više informacija pogledajte Dobrodošlicu i ostale audio datoteke |

param welcome-prompt

audio-filename |

Dodjeljuje audio datoteku za pozdrav dobrodošlice koji koristi ova AA usluga.

|

Promjena jezičnih kodova i naziva datoteka

-

Prefiks bilo kojeg naziva datoteke može se promijeniti u ch, en, sp ili aa. Prefiks mora odgovarati kodu koji je naveden u parametru language-code u naredbi paramspace language, bez obzira na stvarni jezik koji se koristi u datoteci.

-

Nakon prefiksa, naziv datoteke prompt dobrodošlice (zadano je en_bacd_welcome.au) može imati bilo koji identifikacijski naziv, kako je definirano u naredbi

param welcome-prompt. -

Nakon svog prefiksa, naziv datoteke prompta kroz koji se prolazi (nije navedena zadana vrijednost) može imati bilo koji identifikacijski naziv, kako je definirano u naredbi

param drop-through-prompt.

U audio datotekama možete snimiti uputu na bilo kojem jeziku. Nije potrebno mijenjati prefiks datoteke koja sadrži upit na drugom jeziku jer se prefiksi jezičnih kodova koriste za značajke koje nisu dio B-ACD usluge. No važno je da prefiksi jezičnih kodova za vaše datoteke odgovaraju jezičnom kodu koji je naveden u parametru jezičnih kodova u naredbi paramspace language, bez obzira na jezik koji se zapravo koristi u audio datoteci.

Ne mijenjajte identifikator u nazivu audio datoteke, osim datoteke _bacd_welcome.au. Skripte identificiraju audio datoteke koje imaju ista identifikacijska imena kao one u tablici i koje imaju isti prefiks koji navedete u naredbi paramspace jezika.

Dvije iznimke od općih pravila imenovanja datoteka su audio datoteka s upitom dobrodošlice (zadano je en_bacd_welcome.au) i audio datoteka s upitom drop-through-option (nije navedena zadana vrijednost). Dijelovi naziva datoteka za ove dvije zvučne upute eksplicitno se navode tijekom konfiguracije i korisnik ih u potpunosti može konfigurirati. Ove datoteke mogu koristiti bilo koja imena datoteka sve dok se imena pridržavaju sljedećih konvencija:

-

Prefiks u nazivu datoteke mora biti isti kao jezični kod koji je naveden u naredbi paramspace language. Na primjer, en.

-

Dio identifikatora u nazivu datoteke mora započeti podcrtom. Na primjer,

_welcome_to_xyz.au.

Korištenje audio datoteka za opisivanje izbora u izborniku

Prema zadanim postavkama, pružaju se dvije audio datoteke za početnu orijentaciju pozivatelja i upute o dostupnim opcijama izbornika: en_welcome_prompt.au i en_bacd_options_menu.au. Možete ponovno snimiti prilagođene poruke preko zadanih poruka koje su navedene u tim datotekama, kao što je objašnjeno u tablici.

Ako vaša B-ACD usluga koristi jednu AA uslugu, zabilježite pozdrav dobrodošlice u en_welcome_prompt.au, a upute o izborima u izborniku u en_bacd_options_menu.au.

Ako vaša B-ACD usluga koristi više AA usluga, trebat će vam zasebni pozdravi i upute za svaku AA, koristeći sljedeće smjernice:

-

Snimite zasebnu uvodnu poruku za svaku AA uslugu, koristeći različito ime audio datoteke za svaku uvodnu poruku. Na primjer:

en_welcome_aa1.auien_welcome_aa2.au. Pozdravne poruke koje snimate u ove datoteke moraju sadržavati i pozdrav i upute o opcijama izbornika. -

Snimi tišinu u audio datoteku

en_bacd_options_menu.au. Mora se snimiti najmanje jedna sekunda tišine. Imajte na umu da ova datoteka ne sadrži upute izbornika kada postoji više AA usluga.

Opcije izbornika

Svrha B-ACD usluge je automatsko usmjeravanje poziva na ispravno odredište u vašoj organizaciji. Interaktivne AA usluge omogućuju vam da pozivateljima pružite opcije izbornika kako bi mogli donijeti odgovarajuće odluke za svoje pozive. Vrste opcija izbornika koje su dostupne u B-ACD opisane su u tablici. Opcije izbornika najavljuju se pozivateljima putem zvučnih uputa, koje su opisane u Pozdravna poruka i ostale zvučne datoteke.

| Vrsta | Opis | Zahtjevi | Primjer |

|---|---|---|---|

Dial-by-extension |

Pozivatelj pritišće znamenku kako bi mu bilo dopušteno birati poznati ekstenzijski broj. Broj izbornika koji se koristi za ovu opciju ne smije biti isti kao bilo koji broj izbornika (aa-hunt) koji se koristi s uslugom čekanja u redu poziva. |

Nema zahtjeva. |

Nakon što čuje opcije izbornika, pozivatelj bira 4 i može birati interni broj. |

Mogućnost biranja putem ekstenzije

B-ACD usluga također može imati opciju biranja po ekstenziji, koja omogućuje pozivateljima da biraju interne interne brojeve kada već znaju broj ekstenzije. Opcija biranja putem ekstenzije prikazuje se kao opcija izbornika.

Opcija biranja putem ekstenzije konfigurira se određivanjem broja opcije izbornika za parametar biranja putem ekstenzije. Kada se koristi sljedeća naredba, pozivatelji mogu birati 1, a zatim interni broj.

param dial-by-extension-option 1 Unutar B-ACD usluge reda poziva, broj opcije biranja putem ekstenzije i brojevi opcije grupe za traženje moraju se međusobno isključivati. Ovo ograničenje znači da broj opcije koji se koristi za opciju biranja putem ekstenzije ne može biti isti kao bilo koji od brojeva opcija koji se koriste s opcijama aa-hunt. Na primjer, ako koristite od aa-hunt1 do aa-hunt5 za određivanje grupa za pretraživanje u konfiguraciji usluge reda poziva, tada možete koristiti opciju 6 za opciju biranja putem ekstenzije, ali ne i bilo koji od brojeva od 1 do 5.

Ako se svih deset aa-hunt brojeva koristi za lovne grupe u usluzi reda poziva, ne preostaje opcija za opciju biranja putem ekstenzije. Imajte na umu da se ovo ograničenje temelji na svim brojevima opcija (aa-hunt brojevima) koji se koriste s uslugom čekanja u redu poziva, a ne na brojevima opcija koji se koriste s AA aplikacijom.

Preuzimanje Tcl skripti i zvučnih uputa

Pomoću ovih koraka pripremite datoteke skripti i datoteke upita koje su potrebne za vašu B-ACD uslugu.

-

Kopirajte tar datoteku na bootflash SGW usmjerivača.

Raspakirajte tcl i audio datoteke pomoću naredbe:

archive tar /xtract bootflash:cme-b-acd-3.0.0.8.tar bootflash:- Po potrebi ponovno snimite audio datoteke.

Objašnjenje naredbi:

| Naredba | Objašnjenje |

|---|---|

|

Preuzmite B-ACD tar datoteku |

Preuzmite B-ACD tar datoteku pod nazivom Ova tar datoteka sadrži AA Tcl skriptu, Tcl skriptu za red čekanja poziva i zadane audio datoteke koje su vam potrebne za B-ACD uslugu. |

enable |

Omogućuje privilegirani EXEC način rada na SGW usmjerivaču. Unesite lozinku ako se to od vas zatraži. |

archivetar/xtract flash: |

Dekomprimira datoteke u B-ACD arhivi datoteka i kopira ih u flash memoriju. Sljedeće datoteke nalaze se u datoteci

|

|

Zabilježite ako je potrebno | Ponovno snimite audio datoteke s prilagođenim porukama, ali nemojte mijenjati nazive audio datoteka. |

Primjerima

Sljedeći primjer izdvaja datoteke iz arhive pod nazivom cme-b-acd-2.1.0.0 na poslužitelju na adresi 192.168.1.1 i kopira ih u flash memoriju B-ACD usmjerivača.

archive tar /xtract tftp://192.168.1.1/cme-b-acd-2.1.0.0.tar flash:Ažuriranje parametara skripte i zvučnih uputa (samo biranje putem ekstenzije)

Parametre B-ACD skripte možete ažurirati promjenama u konfiguraciji Cisco IOS-a. Da bi promjene parametara stupile na snagu, morate zaustaviti i ponovno učitati B-ACD skripte koje ste promijenili. Ako ponovno snimate audio upute, morate ponovno učitati datoteke audio uputa koje su promijenjene.

-

Odredite ID-ove sesija svih aktivnih sesija -

Koristite naredbu

showcall application sessionsu privilegiranom EXEC načinu rada za dobivanje brojeva ID-a sesije (SID) AA i usluga reda poziva. Ako AA sesija nema aktivnih poziva, naziv AA skripte se ne pojavljuje u izlazu naredbeshow call application sessions. - Zaustavite sesije B-ACD AA i usluge reda poziva ako je potrebno - Koristeći ID brojeve sesije iz koraka 1, zaustavite sesije usluge B-ACD AA i usluge reda poziva. Koristite naredbu

call application session stopu privilegiranom EXEC načinu rada za zaustavljanje AA i sesija reda čekanja poziva. - Ponovno učitavanje AA skripte i skripti reda poziva - Koristite naredbu

call application voice loadu privilegiranom EXEC načinu rada za ponovno učitavanje skripti. - Ako je datoteka s audio upitom promijenjena, ponovno je učitajte - Upotrijebite naredbu

audio-prompt loadu privilegiranom EXEC načinu rada za ponovno učitavanje audio datoteke. Ponovite ovu naredbu za svaku audio datoteku koja je promijenjena.

Provjera statusa B-ACD-a

Pomoću naredbe show call application sessions provjerite je li B-ACD aktivan.

Sljedeći primjer prikazuje sesiju s aktivnim AA i aplikacijama za red čekanja poziva. Polje „Aplikacija“ je naziv usluge, a polje „Url“ je lokacija skriptne datoteke za aplikaciju.

Session ID 17

App: aa

Type: Service

Url: flash:app-b-acd-aa-2.1.0.0.tcl

Session ID 12

App: queue

Type: Service

Url: flash:app-b-acd-2.1.0.0.tcl Sljedeći primjer prikazuje sesiju u kojoj je aktivna samo aplikacija reda čekanja. AA skripta se ne pojavljuje u izlazu naredbe show call application sessions jer nema aktivnih poziva. Naziv AA usluge pojavljuje se u izlazu samo kada postoji aktivan poziv. Skripta za red poziva aktivira se nakon prvog dolaznog poziva i ostaje aktivna čak i ako nema aktivnih poziva.

Router# show call application sessions

Session ID 12

App: queue

Type: Service

Url: flash:app-b-acd-2.1.0.0.tclParametre B-ACD skripte možete ažurirati promjenama u konfiguraciji Cisco IOS-a. Da bi promjene parametara stupile na snagu, morate zaustaviti i ponovno učitati B-ACD skripte na koje ste napravili promjene kako je objašnjeno u sljedećim koracima. Ako ponovno snimate audio upute, morate ponovno učitati datoteke audio uputa koje su promijenjene.

-

Odredite ID-ove sesija svih aktivnih sesija:

Koristite naredbu

show call application sessionsu privilegiranom EXEC načinu rada za dobivanje brojeva ID-a sesije (SID) AA i usluga reda poziva. Ako AA sesija nema aktivnih poziva, naziv AA skripte se ne pojavljuje u izlazu naredbeshow call application sessions.Sljedeći primjer prikazuje sesiju s aktivnim pozivima. Polje „Aplikacija“ je naziv usluge dodijeljen skripti reda čekanja i AA skripti. Nazive servisa možete vidjeti i u izlazu naredbe show running-config.

Router# show call application sessions Session ID 17 App: aa Type: Service Url: bootflash:app-b-acd-aa-3.0.0.8.tcl Session ID 12 App: queue Type: Service Url: bootflash:app-b-acd-3.0.0.8.tcl - Zaustavite sesije B-ACD AA i usluge reda čekanja poziva ako je potrebno

Koristeći ID brojeve sesije iz 1. koraka, zaustavite sesije usluge B-ACD AA i usluge reda čekanja poziva. Koristite naredbu

call application session stopu privilegiranom EXEC načinu rada za zaustavljanje AA i sesija reda čekanja poziva.Router# call application session stop id 17 Router# call application session stop id 12Kada koristite naredbu za zaustavljanje sesije aplikacije poziva za AA uslugu, događaju se sljedeće radnje:

AA usluga je zaustavljena.

Svi pozivi aktivno povezani s AA uslugom se prekidaju.

Naziv AA usluge uklanja se iz izlaza za naredbu

show call application sessions.Kako biste uklonili mogućnost prekida poziva, pričekajte dok ne prestanu biti dolazni pozivi prije ponovnog učitavanja skripte, na primjer nakon radnog vremena.

Ako se naziv AA usluge ne pojavljuje u izlazu za naredbu

show call application sessions, to znači da nema sesija poziva i ne morate izdati naredbucall application session stopza nju. -

Ponovno učitajte AA skriptu i skripte za red poziva

Za ponovno učitavanje skripti koristite naredbu

call application voice loadu privilegiranom EXEC načinu rada.Router# call application voice load aa Router# call application voice load queue -

Ako je datoteka s audio uputama promijenjena, ponovno je učitajte

Koristite naredbu

audio-prompt loadu privilegiranom EXEC načinu rada za ponovno učitavanje audio datoteke. Ponovite ovu naredbu za svaku promijenjenu audio datoteku.Router# audio-prompt load flash:en_bacd_welcome.au Reload of flash:en_bacd_welcome.au successful

Ograničenja i restrikcije

-

Dostupnost usluge javne komutirane telefonske mreže (PSTN) ovisi o SIP kanalima ili PSTN krugovima dostupnima tijekom prekida mreže.

-

Uređaji s 4G i 5G povezivošću (na primjer, Webex aplikacija za mobilne uređaje ili tablete) i dalje bi se mogli registrirati na Webex Calling tijekom prekida. Kao rezultat toga, možda neće moći pozivati druge brojeve s iste lokacije tijekom prekida.

-

Uzorci biranja mogu funkcionirati drugačije u načinu preživljavanja nego u aktivnom načinu.

-

Survivability Gateway mora koristiti IPv4 adresu. IPv6 nije podržan.

-

Ažuriranje statusa sinkronizacije na zahtjev u Control Hubu može potrajati do 30 minuta.

-

Priključak za pozive nije podržan u načinu rada za preživljavanje.

-

Ne konfigurirajte naredbu za SIP vezanje u načinu konfiguracije VoIP-a za glasovnu uslugu. To dovodi do neuspjeha registracije MPP telefona sa Survivability Gatewayom.

-

Osigurajte da su serijski brojevi opreme (ESN-ovi) na različitim fizičkim lokacijama jedinstveni kako biste izbjegli sukobe i poboljšali sljedivost, redundanciju i pouzdanost prebacivanja u slučaju kvara.

Sljedeća ograničenja primjenjuju se u načinu preživljavanja:

-

MPP Softverske tipke: Tipke poput Parkiraj, Odparkiraj, Upad, Preuzimanje, Grupno preuzimanje i Povlačenje poziva nisu podržane, ali se ne prikazuju onemogućene na uređaju.

-

Zajedničke linije: Pozivi upućeni na dijeljene linije mogu zvoniti na svim uređajima; međutim, ostale funkcionalnosti dijeljene linije poput postavki daljinskog nadzora stanja linije, čekanja, nastavka, sinkroniziranog načina rada Ne uznemiravaj (DND) i prosljeđivanja poziva nisu dostupne.

-

Konferencija: Konferencijski pozivi ili trostrani pozivi nisu podržani.

-

Osnovna automatska distribucija poziva (B-ACD): Usluga s kolokiranim Survivability Gatewayom i Local Gatewayom nije podržana.

-

Povijest poziva: Upućeni pozivi pohranjuju se lokalno u povijesti poziva i za MPP uređaje i za Webex aplikaciju.

-

Lovačke skupine: Možete konfigurirati do 100 grupa za pretraživanje, pri čemu svaka grupa podržava maksimalno 32 korisnika.

-

Poboljšani izgled dijeljenog poziva: Značajke kao što su obavijest o stanju linije, dijeljena linija hold/remote nastaviti, a drugi s osnovnim pozivima, grupom za pretraživanje ili prosljeđivanjem poziva nisu podržani.

-

Preusmjeravanje poziva grupe za pretraživanje: Uzorak usmjeravanja poziva s ponderima nije podržan.

Korisničko iskustvo tijekom prebacivanja na drugi sustav

Ako web-mjesto u vašoj tvrtki izgubi internetsku vezu, a vi ste na njemu, i dalje možete upućivati i primati pozive, kako interno u vašoj tvrtki, tako i eksterno prema korisnicima. Pogledajte Webex aplikacija | Opstojnost web-mjesta.

Primjeri konfiguracije

Primjeri PSTN veze

Za vanjske pozive konfigurirajte vezu s PSTN-om. Ova tema opisuje neke od opcija i pruža primjere konfiguracija. Dvije glavne opcije su:

-

Veza kartice za glasovno sučelje (VIC) s PSTN-om

-

SIP trunk do PSTN pristupnika

Spajanje glasovne kartice na PSTN

Na usmjerivač možete instalirati karticu za glasovno sučelje (VIC) i konfigurirati priključak za PSTN.

-

Za detalje o instalaciji VIC-a na usmjerivač, pogledajte vodič za instalaciju hardvera za vaš model usmjerivača.

-

Za detalje o konfiguriranju VIC-a, zajedno s primjerima, pogledajte Vodič za konfiguraciju glasovnog porta, Cisco IOS izdanje 3S.

SIP trunk do PSTN pristupnika

Možete konfigurirati SIP trunk vezu koja usmjerava na PSTN pristupnik. Za konfiguriranje trunk veze na pristupniku upotrijebite konfiguraciju voice-class-tenant. Slijedi primjer konfiguracije.

voice class tenant 300

sip-server ipv4::

session transport udp

bind all source-interface GigabitEthernet0/0/1

Konfiguracija biranja peer-a

Za trunk veze konfigurirajte dolazne i odlazne dial peer-ove za trunk vezu. Konfiguracija ovisi o vašim zahtjevima. Za detaljne informacije o konfiguraciji pogledajte Vodič za konfiguraciju dial peera, Cisco IOS izdanje 3S.

Slijede primjeri konfiguracija:

Odlazni dial-peer-ovi prema PSTN-u s UDP-om i RTP-om

dial-peer voice 300 voip

description outbound to PSTN

destination-pattern +1[2-9]..[2-9]......$

translation-profile outgoing 300

rtp payload-type comfort-noise 13

session protocol sipv2

session target sip-server

voice-class codec 1

voice-class sip tenant 300

dtmf-relay rtp-nte

no vad

Dolazni dial-peer iz PSTN-a korištenjem UDP-a s RTP-om

voice class uri 350 sip

host ipv4:

!

dial-peer voice 190 voip

description inbound from PSTN

translation-profile incoming 350

rtp payload-type comfort-noise 13

session protocol sipv2

voice-class codec 1

voice-class sip tenant 300

dtmf-relay rtp-nte

no vad

Prijevodi brojeva

Za PSTN veze možda ćete morati koristiti pravila prevođenja za prevođenje internih ekstenzija na E.164 broj koji PSTN može usmjeriti. Slijede primjeri konfiguracija:

Iz pravila prijevoda PSTN-a s ne +E164

voice translation-rule 350

rule 1 /^\([2-9].........\)/ /+1\1/

voice translation-profile 300

translate calling 300

translate called 300

Pravilo prijevoda iz telefonskog sustava s +E164

voice translation-rule 300

rule 1 /^\+1\(.*\)/ /\1/

voice translation-profile 300

translate calling 300

translate called 300

Primjer poziva u hitnim slučajevima

Sljedeći primjer sadrži primjer konfiguracije za hitne pozive.

Ako se WiFi sloj ne podudara točno s IP podmrežama, hitni pozivi za nomadske uređaje možda nemaju ispravno ELIN mapiranje.

Lokacije za hitne intervencije (ERL)

voice emergency response location 1

elin 1 14085550100

subnet 1 192.168.100.0 /26

!

voice emergency response location 2

elin 1 14085550111

subnet 1 192.168.100.64 /26

!

voice emergency response zone 1

location 1

location 2

Odlazni birani brojevi

voice class e164-pattern-map 301

description Emergency services numbers

e164 911

e164 988

!

voice class e164-pattern-map 351

description Emergency ELINs

e164 14085550100

e164 14085550111

!

dial-peer voice 301 pots

description Outbound dial-peer for E911 call

emergency response zone 1

destination e164-pattern-map 301

!

dial-peer voice 301 pots

description Inbound dial-peer for E911 call

emergency response callback

incoming called e164-pattern-map 351

direct-inward-dial