- Start

- /

- Artikel

Site-overleving voor Webex Calling

In dit artikel

In dit artikel Feedback?

Feedback?Site Survivability zorgt ervoor dat uw bedrijf bereikbaar blijft, zelfs als de verbinding met Webex wegvalt. Hierbij wordt gebruikgemaakt van een lokale netwerkgateway om noodoproepservices te bieden aan eindpunten op locatie tijdens netwerkuitval.

Overwegingen bij de implementatie

Standaard werken Webex Calling-eindpunten in de actieve modus en maken ze verbinding met de Webex-cloud voor SIP-registratie en gespreksbeheer. Als de netwerkverbinding met Webex wordt verbroken, schakelen eindpunten automatisch over naar de Survivability-modus en registreren ze zich bij de lokale Survivability Gateway. In deze modus biedt de gateway basisback-upbeldiensten. Zodra de netwerkverbinding met Webex is hersteld, worden de oproepbesturing en registraties teruggezet naar de Webex-cloud.

De volgende oproepen worden ondersteund in de Survivability-modus:

-

Intern bellen (intrasite) tussen ondersteunde Webex Calling-eindpunten

-

Extern bellen (inkomend en uitgaand) via een lokaal PSTN-circuit of SIP-trunk naar externe nummers en E911-providers

Om deze functie te kunnen gebruiken, moet u een Cisco IOS XE-router in het lokale netwerk configureren als Survivability Gateway. De Survivability Gateway synchroniseert dagelijks gespreksinformatie vanuit de Webex-cloud voor eindpunten op die locatie. Als de eindpunten overschakelen naar de Survivability-modus, kan de gateway deze informatie gebruiken om SIP-registraties over te nemen en basisbeldiensten te leveren.

Eén locatie instellen

De onderstaande afbeelding toont een scenario met een netwerkstoring, waarbij de verbinding met Webex verbroken is en eindpunten op de Webex-site in de overlevingsmodus werken. In de afbeelding routeert de Survivability Gateway een intern gesprek tussen twee eindpunten op locatie zonder dat er een verbinding met Webex nodig is. In dit geval is de Survivability Gateway geconfigureerd met een lokale PSTN-verbinding. Hierdoor kunnen eindpunten op locatie in de Survivability-modus het PSTN gebruiken voor inkomende en uitgaande gesprekken naar externe nummers en E911-providers.

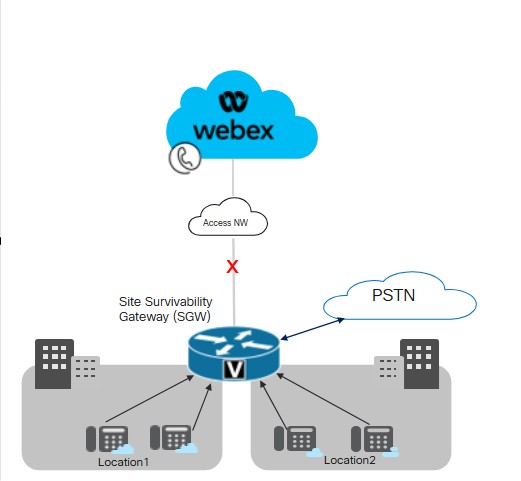

Opstelling op meerdere locaties

De onderstaande afbeelding toont een scenario met een netwerkstoring, waarbij de verbinding met Webex verbroken is en eindpunten op verschillende locaties in de overlevingsmodus werken. Er zijn meerdere kleinere locaties binnen het LAN-netwerk die zijn toegewezen aan één Survivability-gateway. Met deze implementatie wordt het gebruik van gatewaybronnen geoptimaliseerd, terwijl locatiespecifieke configuraties voor oproeproutering behouden blijven.

Cisco adviseert een latentiedrempel van 50 milliseconden te handhaven voor connectiviteit tussen Survivability Gateway en eindpunten op verschillende locaties binnen een LAN.

Belangrijkste voorwaarden voor de overlevingskansen van de locatie

Voor de Survivability Gateway gelden de volgende voorwaarden:

-

De Webex-cloud bevat het IP-adres, de hostnaam en de poort van Survivability Gateway in het configuratiebestand van het apparaat. Hierdoor kunnen eindpunten contact opnemen met de Survivability Gateway voor registratie als de verbinding met Webex wordt verbroken.

-

De dagelijkse synchronisatie van oproepgegevens tussen de Webex-cloud en de Survivability Gateway bevat verificatiegegevens voor geregistreerde gebruikers. Hierdoor kunnen eindpunten veilige registraties onderhouden, zelfs als ze in de overlevingsmodus werken. De synchronisatie omvat ook routeringsinformatie voor deze gebruikers.

-

De Survivability Gateway kan interne gesprekken automatisch routeren met behulp van de routeringsinformatie die Webex verstrekt. Voeg een PSTN-trunkconfiguratie toe aan de Survivability Gateway om externe gesprekken mogelijk te maken.

-

Elke site die Site Survivability implementeert, heeft een Survivability Gateway binnen het lokale netwerk nodig.

-

Registraties en gespreksbeheer worden teruggezet naar de Webex-cloud zodra de Webex-netwerkverbinding minimaal 30 seconden lang is hersteld.

Colocatie met Unified SRST

De Survivability Gateway ondersteunt de colocatie van een Webex Survivability-configuratie en een Unified SRST-configuratie op dezelfde gateway. De gateway ondersteunt de overlevingskansen voor zowel Webex Calling-eindpunten als voor eindpunten die zich registreren bij Unified Communications Manager. Colocatie configureren:

-

Configureer Unified SRST-ondersteuning voor eindpunten die zich registreren bij Unified Communications Manager. Voor de configuratie, zie Cisco Unified SRST Administration Guide.

-

Volg op dezelfde gateway de taakstroom Site Survivability Configration in dit artikel om de gateway te configureren met Site Survivability voor Webex Calling-eindpunten.

Overwegingen voor oproeproutering bij colocatie

Houd bij het configureren van oproeproutering voor colocatiescenario's rekening met het volgende:

-

De Survivability Gateway routeert interne oproepen automatisch, op voorwaarde dat beide eindpunten in de oproep geregistreerd zijn bij de Survivability Gateway. Interne oproepen worden automatisch gerouteerd tussen geregistreerde clients (SRST of Webex Calling).

-

Het kan voorkomen dat de verbinding met het ene oproepbesturingssysteem wegvalt, terwijl de verbinding met het andere oproepbesturingssysteem actief blijft. Hierdoor registreert één set eindpunten zich bij de Survivability Gateway, terwijl een andere set eindpunten op dezelfde site zich registreert bij de primaire oproepbesturing. In dat geval moet u de oproepen tussen de twee eindpunten mogelijk routeren naar een SIP-trunk of PSTN-circuit.

-

Externe oproepen en E911-oproepen kunnen worden doorgestuurd naar een SIP-trunk of PSTN-circuit.

Ondersteunde functies en componenten

De volgende tabel bevat informatie over ondersteunde functies.

| Functie | MPP-apparaten en Webex-app | VG4xx ATA |

|---|---|---|

|

Intrasite-extensieoproepen |

Automatisch ondersteund, zonder dat er een specifieke routeringsconfiguratie op de Survivability Gateway nodig is. |

Automatisch ondersteund, zonder dat er een specifieke routeringsconfiguratie op de Survivability Gateway nodig is. Alternatieve nummers worden niet ondersteund. |

|

Intersite- en PSTN-gesprekken (inkomend en uitgaand) |

PSTN-bellen op basis van telecommunicatiecircuit of SIP-trunk. |

PSTN-bellen op basis van telecommunicatiecircuit of SIP-trunk. |

|

E911-oproepafhandeling |

Voor E911-oproepen is een PSTN-circuit of SIP-trunk vereist. Bij uitgaande oproepen wordt een specifiek geregistreerd Emergency Location Identification Number (ELIN) gebruikt voor een gedefinieerde Emergency Response Location (ERL). Als de alarmcentrale een verbroken verbinding beantwoordt, stuurt de Survivability Gateway de oproep door naar het laatste apparaat dat het alarmnummer heeft gebeld. |

Voor E911-oproepen is een PSTN-circuit of SIP-trunk vereist. Bij uitgaande oproepen wordt een specifiek geregistreerd Emergency Location Identification Number (ELIN) gebruikt voor een gedefinieerde Emergency Response Location (ERL). Als de alarmcentrale een verbroken verbinding beantwoordt, stuurt de Survivability Gateway de oproep door naar het laatste apparaat dat het alarmnummer heeft gebeld. |

|

Gesprek in de wacht zetten en hervatten |

Ondersteund Als u Music on Hold (MOH) gebruikt, moet u de Survivability Gateway handmatig voorzien van een MOH-bestand. |

VG4xx ATA analoge lijnen kunnen geen gesprekken in de wacht zetten of hervatten. Deze functie wordt alleen ondersteund wanneer er een inkomende oproep wordt ontvangen op VG4xx ATA. |

|

Bewaakte oproepoverdracht |

Ondersteund |

Deze functie wordt alleen ondersteund wanneer er een inkomende oproep wordt ontvangen op VG4xx ATA. |

|

Blind Call Transfer |

Ondersteund |

Deze functie wordt alleen ondersteund wanneer er een inkomende oproep wordt ontvangen op VG4xx ATA. |

|

Id inkomende beller (naam) |

Ondersteund |

Ondersteund |

|

Inkomende beller-ID (naam & Nummer) |

Ondersteund |

Ondersteund |

|

Point-to-point videogesprek |

Ondersteund |

Niet ondersteund |

|

Drieweggesprek |

Niet ondersteund |

Niet ondersteund |

|

Gedeelde lijnen |

Ondersteund |

Ondersteund |

|

Virtuele lijnen |

Ondersteund |

Niet ondersteund |

Bij het configureren van de functie is Site Survivability beschikbaar voor de volgende ondersteunde eindpunten.

| Type | Modellen | Minimumversie |

|---|---|---|

| Cisco IP-telefoon met multiplatform (MPP) firmware |

6821, 6841, 6851, 6861, 6861 Wi-Fi, 6871 7811, 7821, 7841, 7861 8811, 8841, 8851, 8861 8845 (alleen audio), 8865 (alleen audio), 8875 (video) 9800 Voor meer informatie over ondersteunde Cisco IP-telefoons met Multiplatform (MPP)-firmware, zie: |

12.0(1) Voor 8875-telefoons - Phone OS 3.2 en latere versies Voor 9800-serie - PhoneOS 3.2(1) |

|

Cisco IP Conference-telefoon |

7832, 8832 |

12.0(1) |

|

Cisco Webex-app |

Windows, Mac |

43.2 |

|

Analoge eindpunten |

VG400 ATA, VG410 ATA en VG420 ATA Cisco ATA 191 en 192 |

17.16.1a 11.3(1) voor ATA 191 en 192 |

Apparaten van derden worden niet ondersteund door Survivability Gateway.

De volgende tabel helpt u bij het configureren van Cisco IOS XE-routers als Survivability Gateway. In deze tabel vindt u het maximale aantal eindpunten dat elk platform ondersteunt en de minimale versie van iOS XE.

Webex Calling Survivability Gateway-functies zijn beschikbaar vanaf Cisco IOS XE Dublin versie 17.12.3 of latere versies.

| Model | Maximale eindpuntregistraties | Minimumversie |

|---|---|---|

|

Geïntegreerde servicesrouter 4321 | 50 |

Cisco IOS XE Dublin 17.12.3 of latere releases |

|

Geïntegreerde servicesrouter 4331 | 100 | |

|

Geïntegreerde servicesrouter 4351 | 700 | |

|

Geïntegreerde servicesrouter 4431 | 1200 | |

|

Geïntegreerde servicesrouter 4451-X | 2000 | |

|

Geïntegreerde servicesrouter 4461 | 2000 | |

|

Katalysator Edge 8200L-1N-4T | 1500 | |

|

Katalysator Edge 8200-1N-4T | 2500 | |

|

Katalysator Edge 8300-1N1S-6T | 2500 | |

|

Katalysator Edge 8300-2N2S-6T | 2500 | |

|

Katalysator Edge 8300-1N1S-4T2X | 2500 | |

|

Katalysator Edge 8300-2N2S-4T2X | 2500 | |

|

Catalyst Edge 8000V software kleine configuratie | 500 | |

|

Catalyst Edge 8000V software medium configuratie | 1000 | |

|

Catalyst Edge 8000V software grote configuratie | 2000 |

Poortreferentie-informatie voor Survivability Gateway

|

Verbindingsdoel |

Bronadressen |

Bronpoorten |

Protocol |

Bestemmingsadressen |

Bestemmingspoorten |

|---|---|---|---|---|---|

|

Oproepsignalering naar Survivability Gateway (SIP TLS) |

Apparaten |

5060-5080 |

TLS |

Survivabilitygateway |

8933 |

|

Media bellen naar Survivability Gateway (SRTP) |

Apparaten |

19560-19660 |

UDP |

Survivabilitygateway |

8000-14198 (SRTP over UDP) |

|

Oproepsignalering naar PSTN-gateway (SIP) |

Survivabilitygateway |

Kortstondig |

TCP of UDP |

Uw ITSP PSTN-gateway |

5060 |

|

Gespreksmedia naar PSTN-gateway (SRTP) |

Survivabilitygateway |

8000-48198 |

UDP |

Uw ITSP PSTN-gateway |

Kortstondig |

|

Tijdsynchronisatie (NTP) |

Survivabilitygateway |

Kortstondig |

UDP |

NTP-server |

123 |

|

Naamomzetting (DNS) |

Survivabilitygateway |

Kortstondig |

UDP |

DNS-server |

53 |

|

Cloudbeheer |

Connector |

Kortstondig |

HTTPS |

Webex-services |

443, 8433 |

Raadpleeg het Help-artikel Poortreferentie-informatie voor Webex Calling voor operationele begeleiding in de cloudmodus.

U kunt de poortinstellingen op Cisco IOS XE-routers aanpassen. In deze tabel worden standaardwaarden gebruikt ter oriëntatie.

Functieconfiguratie

Taakstroom voor configuratie van siteoverlevingsvermogen

Voer de volgende taken uit om Site Survivability toe te voegen voor een bestaande Webex Calling-locatie. Als de verbinding met de Webex-cloud wordt verbroken, kan een Survivability Gateway in het lokale netwerk back-upgespreksbeheer bieden voor eindpunten op die locatie.

Voordat u begint

Als u een nieuwe gateway moet inrichten die als Survivability Gateway moet fungeren, raadpleeg dan het Webex-artikel Cisco IOS Managed Gateways registreren voor Webex Cloud om de gateway toe te voegen aan Control Hub.

| Stappen | Opdracht of actie | Doel |

|---|---|---|

|

1 | Overlevingsservice toewijzen aan een gateway |

Wijs in Control Hub de Survivability Gateway -service toe aan een gateway. |

|

2 | Configuratiesjabloon downloaden |

Download de configuratiesjabloon van Control Hub. U hebt de sjabloon nodig wanneer u de opdrachtregel van de gateway configureert. |

|

3 |

Configureer licenties voor de Survivability Gateway. | |

|

4 |

Configureer certificaten voor de Survivability Gateway. | |

|

5 |

Gebruik de configuratiesjabloon die u eerder hebt gedownload als leidraad bij het configureren van de opdrachtregel van de gateway. Vul alle verplichte configuraties in die in de sjabloon staan. |

Overlevingsservice toewijzen aan een gateway

Voordat u begint

| 1 |

Ga naar Bellen onder Servicesen klik vervolgens op het tabblad Beheerde gateways. In het overzicht Beheerde gateways wordt de lijst met gateways weergegeven die u via Control Hub beheert.

|

| 2 |

Selecteer de gateway die u wilt toewijzen als Survivability Gateway en kies een van de volgende opties op basis van de waarde van het veld Service :

|

| 3 |

Selecteer in de vervolgkeuzelijst voor het servicetype Survivability Gateway en vul de volgende velden in:

Zodra u de inschrijving hebt voltooid, verschijnen de locatiegegevens op de pagina Beheerde gateways. |

| 4 |

Klik op Toewijzen. In het overzicht Beheerde gateways wordt de lijst met locaties weergegeven die aan de gateway zijn toegewezen.

|

Configuratiesjabloon downloaden

| 1 |

Bent u een partnerorganisatie? Dan wordt Partner Hub gelanceerd. Om Control Hub te openen, klikt u op de weergave Klant in Partner Hub en selecteert u de betreffende klant, of selecteert u Mijn organisatie om de Control Hub-instellingen voor de partnerorganisatie te openen. |

| 2 |

Ga naar . |

| 3 |

Klik op de betreffende Survivability Gateway. |

| 4 |

Klik op Configuratiesjabloon downloaden en download de sjabloon naar uw desktop of laptop. |

Licentie configureren

| 1 |

Ga naar de globale configuratiemodus op de router: |

| 2 |

Configureer licenties met behulp van de opdrachten die alleen van toepassing zijn op uw specifieke platform.

Wanneer u een doorvoersnelheid hoger dan 250 Mbp configureert, hebt u een HSEC-platformlicentie nodig. |

Certificaten configureren

Certificaten configureren op Cisco IOS XE

Voer de volgende stappen uit om certificaten voor de Survivability Gateway aan te vragen en te maken. Gebruik certificaten die zijn ondertekend door een openbaar bekende certificeringsinstantie.

Het Survivability Gateway-platform ondersteunt alleen openbaar bekende CA-certificaten. Privé- of bedrijfs-CA-certificaten kunnen niet worden gebruikt voor Survivability Gateway.

Voor een lijst met rootcertificeringsinstanties die worden ondersteund voor Webex Calling, zie Welke rootcertificeringsinstanties worden ondersteund voor gesprekken naar Cisco Webex-audio- en videoplatforms?.

Het Survivability Gateway-platform ondersteunt het wildcardcertificaat niet.

Voer de opdrachten uit de voorbeeldcode uit om de stappen te voltooien. Voor aanvullende informatie over deze opdrachten en meer configuratieopties, zie het hoofdstuk “ SIP TLS-ondersteuning” in de Cisco Unified Border Element-configuratiehandleiding.

| 1 |

Voer de volgende opdrachten uit om de globale configuratiemodus te openen: |

| 2 |

Genereer de RSA-privésleutel door de volgende opdracht uit te voeren. De modulus van de privésleutel moet minimaal 2048 bits zijn. |

| 3 |

Configureer een trustpoint om het Survivability Gateway-certificaat te bewaren. De volledig gekwalificeerde domeinnaam (fqdn) van de gateway moet dezelfde waarde gebruiken die u hebt gebruikt bij het toewijzen van de overlevingsservice aan de gateway. |

| 4 |

Genereer een certificaatondertekeningsaanvraag door de opdracht Wanneer u daarom wordt gevraagd, voert u Nadat de CSR op het scherm wordt weergegeven, kopieert u het certificaat met Kladblok naar een bestand dat u naar een ondersteunde certificeringsinstantie (CA) kunt sturen. Als uw certificaatondertekeningsprovider een CSR in PEM-formaat (Privacy Enhanced Mail) vereist, voeg dan een koptekst en voettekst toe voordat u het formulier verzendt. Bijvoorbeeld: |

| 5 |

Nadat de CA u een certificaat heeft verstrekt, voert u de opdracht Plak, wanneer daarom wordt gevraagd, de basis 64 CER/PEM het uitgeven van de inhoud van het CA-certificaat (niet het apparaatcertificaat) aan de terminal. |

| 6 |

Importeer het ondertekende hostcertificaat naar het trustpoint met behulp van de opdracht Plak, wanneer daarom wordt gevraagd, de basis 64 CER/PEM certificaat in de terminal. |

| 7 |

Controleer of het root-CA-certificaat beschikbaar is: Alleen openbaar bekende certificeringsinstanties worden ondersteund met de Webex Calling-oplossing. Privé- of bedrijfs-CA-certificaten worden niet ondersteund. |

| 8 |

Als uw root-CA-certificaat niet in de bundel is opgenomen, schaf dan het certificaat aan en importeer het naar een nieuw trustpoint. Voer deze stap uit als er geen openbaar bekend CA-rootcertificaat beschikbaar is voor uw Cisco IOS XE-gateway. Plak, wanneer daarom wordt gevraagd, de basis 64 CER/PEM certificaatinhoud in de terminal. |

| 9 |

Geef in de configuratiemodus het standaardvertrouwenspunt, de TLS-versie en de SIP-UA-standaardinstellingen op met de volgende opdrachten. |

Certificaten importeren samen met sleutelparen

U kunt CA-certificaten en sleutelparen importeren als een bundel met behulp van de PKCS12-indeling (.pfx of .p12). U kunt de bundel importeren vanaf een lokaal bestandssysteem of een externe server. PKCS12 is een speciaal type certificaatformaat. Het bundelt de volledige certificaatketen, van het basiscertificaat tot en met het identiteitscertificaat, samen met het RSA-sleutelpaar. Dat wil zeggen dat het PKCS12-pakket dat u importeert, het sleutelpaar, de hostcertificaten en de tussenliggende certificaten bevat. Importeer een PKCS12-bundel voor de volgende scenario's:

-

Exporteer vanaf een andere Cisco IOS XE-router en importeer in uw Survivability Gateway-router

-

Generatie van de PKCS12-bundel buiten de Cisco IOS XE-router met behulp van OpenSSL

Voer de volgende stappen uit om certificaten en sleutelparen voor uw Survivability Gateway-router te maken, exporteren en importeren.

| 1 |

(Optioneel) Exporteer het PKCS12-pakket dat nodig is voor uw Survivability Gateway-router. Deze stap is alleen van toepassing als u exporteert vanaf een andere Cisco IOS XE-router. |

| 2 |

(Optioneel) Maak een PKCS12-bundel met OpenSSL. Deze stap is alleen van toepassing als u een PKCS12-bundel buiten Cisco IOS XE genereert met behulp van OpenSSL. |

| 3 |

Importeer het bestandspakket in PKCS12-formaat. Hieronder vindt u een voorbeeldconfiguratie voor de opdracht en details over de configureerbare parameters:

De opdracht crypto pki import bouwt automatisch het trustpoint op om het certificaat te huisvesten. |

| 4 |

Geef in de configuratiemodus het standaardvertrouwenspunt, de TLS-versie en de SIP-UA-standaardinstellingen op met de volgende opdrachten. |

Survivability Gateway configureren

Gateway configureren als overlevingsgateway

Gebruik de configuratiesjabloon die u eerder hebt gedownload als leidraad bij het configureren van de opdrachtregel van de gateway. Vul de verplichte configuraties in de sjabloon in.

De volgende stappen bevatten voorbeeldopdrachten en een uitleg van de opdrachten. Bewerk de instellingen zodat ze bij uw implementatie passen. De hoekige haakjes (bijvoorbeeld ) geven instellingen aan waar u waarden moet invoeren die van toepassing zijn op uw implementatie. De verschillende <tag> -instellingen gebruiken numerieke waarden om sets configuraties te identificeren en toe te wijzen.

- Tenzij anders vermeld, vereist deze oplossing dat u alle configuraties in deze procedure voltooit.

- Wanneer u instellingen uit de sjabloon toepast, vervangt u

%tokens%door uw voorkeurswaarden voordat u deze naar de gateway kopieert. - Voor meer informatie over de opdrachten, zie Webex Managed Gateway Command Reference. Gebruik deze handleiding tenzij de opdrachtbeschrijving u naar een ander document verwijst.

| 1 |

Ga naar de globale configuratiemodus. waar:

|

| 2 |

Voer de configuratie van de spraakdienst uit:

Uitleg van de opdrachten:

|

| 3 |

Schakel Survivability in op de router: Uitleg van de opdrachten:

|

| 4 |

NTP-servers configureren:

|

| 5 |

(Optioneel). Configureer algemene machtigingen voor aanroepen van een beperkingsklasse: In het voorgaande voorbeeld wordt een set aangepaste beperkingsklassen met de naam categorieën gemaakt (bijvoorbeeld |

| 6 |

Configureer een lijst met voorkeurscodecs. In de volgende lijst wordt bijvoorbeeld g711ulaw gespecificeerd als de voorkeurscodec, gevolgd door g711alaw. Uitleg van de opdrachten:

|

| 7 |

Standaard spraakregisterpools per locatie configureren: Uitleg van de opdrachten:

|

| 8 |

Noodoproepen configureren: Uitleg van de opdrachten:

Als de Wi-Fi-overlay niet nauwkeurig overeenkomt met IP-subnetten, is het mogelijk dat noodoproepen voor nomadische apparaten niet over de juiste ELIN-toewijzing beschikken. |

| 9 |

Configureer inbelpeers voor het PSTN. Zie PSTN-verbindingsvoorbeeldenvoor een voorbeeld van de configuratie van de dial-peer. |

| 10 |

Optioneel. Schakel wachtmuziek in voor de router. U moet een muziekbestand in het flashgeheugen van de router opslaan in G.711-formaat. Het bestand kan de bestandsindeling .au of .wav hebben, maar de bestandsindeling moet 8-bits 8-kHz-gegevens bevatten (bijvoorbeeld ITU-T A-law of mu-law-gegevensindeling). Uitleg van de opdrachten:

|

Volledige synchronisatie op aanvraag

Optioneel. Voer deze procedure alleen uit als u direct een synchronisatie op aanvraag wilt uitvoeren. Deze procedure is niet verplicht, aangezien de Webex-cloud eenmaal per dag automatisch gespreksgegevens synchroniseert met de Survivability Gateway.

| 1 |

Bent u een partnerorganisatie? Dan wordt Partner Hub gelanceerd. Om Control Hub te openen, klikt u op de weergave Klant in Partner Hub en selecteert u de betreffende klant, of selecteert u Mijn organisatie om de Control Hub-instellingen voor de partnerorganisatie te openen. |

| 2 |

Ga naar . |

| 3 |

Klik op de betreffende Survivability Gateway om de Survivability Service weergave voor die gateway te openen. |

| 4 |

Klik op de knop Synchroniseren. |

| 5 |

Klik op Verzenden. Het kan tot 10 minuten duren voordat de synchronisatie is voltooid.

|

Eigenschappen van Survivability Gateway bewerken

| 1 |

Bent u een partnerorganisatie? Dan wordt Partner Hub gelanceerd. Om Control Hub te openen, klikt u op de weergave Klant in Partner Hub en selecteert u de betreffende klant, of selecteert u Mijn organisatie om de Control Hub-instellingen voor de partnerorganisatie te openen. |

| 2 |

Ga naar . |

| 3 |

Klik op de betreffende Survivability Gateway om de Survivability Service weergave voor die gateway te openen. |

| 4 |

Klik op de knop Bewerken en werk de instellingen voor het volgende bij.

|

| 5 |

Klik op Verzenden. Als u een Survivability Gateway uit Control Hub wilt verwijderen, moet u eerst de toewijzing van de Survivability Gateway -service ongedaan maken. Zie Services toewijzen aan beheerde gatewaysvoor meer informatie. |

Configuraties om CDR's op de overlevingsgateway in te schakelen

De connector configureert automatisch CDR-gerelateerde opdrachten om het verzamelen van oproeptellingsgegevens te vergemakkelijken.

Aan het einde van een overlevingsgebeurtenis verwerkt de connector de CDR's die tijdens de gebeurtenisperiode zijn gegenereerd, samen met de configuratiegegevens, om verschillende oproeptellingen te identificeren. De statistieken omvatten aantallen van het totale aantal oproepen, noodoproepen en externe oproepen en worden gebruikt om het interne functiegebruik te bewaken. Alleen de oproeptellingsgegevens worden naar de Webex-cloud verzonden. De CDR's zelf worden niet verzonden.

Hieronder ziet u een voorbeeldconfiguratie:

!

gw-accounting file

primary ifs bootflash:guest-share/cdrs/

acct-template callhistory-detail

maximum cdrflush-timer 5

cdr-format detailed

!

Uitleg van de opdrachten:

-

primary ifs bootflash:guest-share/cdrs/- Met deze opdracht worden de CDR-bestanden in de map guest-share opgeslagen, zodat de connector er toegang toe heeft. -

acct-template callhistory-detail- Deze opdracht is vereist om de dial-peer tag in de CDR op te nemen. -

maximum cdrflush-timer 5- De standaardwaarde is 60 minuten, maar als u deze instelt op 5 minuten, kunnen CDR's sneller naar het bestand worden gelogd. -

cdr-format detailed- Dit is het standaardformaat. Het compacte formaat is niet geschikt omdat het de dial-peer tag niet bevat.

Beperkingen en restricties

-

De beschikbaarheid van PSTN-diensten (Public Switched Telephone Network) is afhankelijk van de SIP-trunks of PSTN-circuits die beschikbaar zijn tijdens een netwerkuitval.

-

Apparaten met 4G- en 5G-connectiviteit (bijvoorbeeld de Webex-app voor mobiel of tablet) kunnen zich tijdens storingen mogelijk nog steeds registreren bij Webex Calling. Hierdoor kan het voorkomen dat ze tijdens een storing niet naar andere nummers vanaf dezelfde locatie kunnen bellen.

-

Kiespatronen kunnen in de overlevingsmodus anders werken dan in de actieve modus.

-

De Survivability Gateway moet een IPv4-adres gebruiken. IPv6 wordt niet ondersteund.

-

Het kan tot 30 minuten duren voordat de synchronisatiestatus op aanvraag wordt bijgewerkt in de Control Hub.

-

Het oproepdock wordt niet ondersteund in de overlevingsmodus.

-

Configureer de SIP bind-opdracht niet in de VoIP-configuratiemodus van de spraakdienst. Dit leidt tot een mislukte registratie van MPP-telefoons bij Survivability Gateway.

-

Zorg ervoor dat apparatuurserienummers (ESN's) op verschillende fysieke locaties uniek zijn. Zo voorkomt u conflicten en verbetert u de traceerbaarheid, redundantie en betrouwbaarheid bij failover.

Terwijl je in de Overlevingsmodus bent:

-

MPP-softkeys zoals de knoppen Parkeren, Uitparkeren, Inbreken, Opnemen, Groep opnemen en Oproep trekken worden niet ondersteund. Ze lijken echter niet uitgeschakeld.

-

Gesprekken naar gedeelde lijnen kunnen op alle apparaten rinkelen. Andere gedeelde lijnfunctionaliteiten, zoals externe lijnstatusbewaking, in de wacht zetten, hervatten, gesynchroniseerd niet storen en oproepdoorschakelingsinstellingen, zijn echter niet beschikbaar.

-

Conferentiegesprekken en drieweggesprekken zijn niet beschikbaar.

-

Gemaakte oproepen worden opgeslagen in de lokale oproepgeschiedenis voor zowel MPP-apparaten als de Webex-app.

Gebruikerservaring tijdens failover

Als de verbinding met internet van een site in uw bedrijf wordt verbroken en u zich op die site bevindt, kunt u toch nog gesprekken plaatsen en ontvangen, zowel intern binnen uw bedrijf als extern van en naar klanten. Zie Webex-app | Site-overleving.

Configuratievoorbeelden

Voorbeelden van PSTN-verbindingen

Voor externe gesprekken configureert u een verbinding met het PSTN. In dit onderwerp worden enkele opties beschreven en voorbeeldconfiguraties gegeven. De twee belangrijkste opties zijn:

-

Voice Interface Card (VIC)-verbinding met PSTN

-

SIP-trunk naar PSTN-gateway

Verbinding van spraakinterfacekaart met PSTN

U kunt een Voice Interface Card (VIC) op de router installeren en een poortverbinding met het PSTN configureren.

-

Voor meer informatie over het installeren van de VIC op de router raadpleegt u de hardware-installatiehandleiding voor uw routermodel.

-

Voor meer informatie over het configureren van de VIC en voorbeelden, zie Voice Port Configuration Guide, Cisco IOS Release 3S.

SIP-trunk naar PSTN-gateway

U kunt een SIP-trunkverbinding configureren die naar een PSTN-gateway verwijst. Gebruik de voice-class-tenant-configuratie om de trunkverbinding op de gateway te configureren. Hieronder ziet u een voorbeeldconfiguratie.

voice class tenant 300

sip-server ipv4::

session transport udp

bind all source-interface GigabitEthernet0/0/1

Configuratie van dial-peer

Voor trunkverbindingen configureert u inkomende en uitgaande inbelpeers voor de trunkverbinding. De configuratie is afhankelijk van uw vereisten. Voor gedetailleerde configuratie-informatie, zie Dial Peer Configuration Guide, Cisco IOS Release 3S.

Hieronder staan voorbeeldconfiguraties:

Uitgaande dial-peers naar het PSTN met UDP en RTP

dial-peer voice 300 voip

description outbound to PSTN

destination-pattern +1[2-9]..[2-9]......$

translation-profile outgoing 300

rtp payload-type comfort-noise 13

session protocol sipv2

session target sip-server

voice-class codec 1

voice-class sip tenant 300

dtmf-relay rtp-nte

no vad

Inkomende dial-peer vanaf het PSTN met behulp van UDP met RTP

voice class uri 350 sip

host ipv4:

!

dial-peer voice 190 voip

description inbound from PSTN

translation-profile incoming 350

rtp payload-type comfort-noise 13

session protocol sipv2

voice-class codec 1

voice-class sip tenant 300

dtmf-relay rtp-nte

no vad

Nummervertalingen

Voor PSTN-verbindingen moet u mogelijk vertaalregels gebruiken om interne toestellen te vertalen naar een E.164-nummer dat via het PSTN kan worden gerouteerd. Hieronder staan voorbeeldconfiguraties:

Van PSTN-vertaalregel met niet +E164

voice translation-rule 350

rule 1 /^\([2-9].........\)/ /+1\1/

voice translation-profile 300

translate calling 300

translate called 300

Van telefoonsysteem vertaalregel met +E164

voice translation-rule 300

rule 1 /^\+1\(.*\)/ /\1/

voice translation-profile 300

translate calling 300

translate called 300

Voorbeeld van een noodoproep

Het volgende voorbeeld bevat een voorbeeld van een noodoproepconfiguratie.

Als de WiFi-overlay niet nauwkeurig overeenkomt met IP-subnetten, is het mogelijk dat noodoproepen voor nomadische apparaten niet over de juiste ELIN-toewijzing beschikken.

Noodhulplocaties (ERL's)

voice emergency response location 1

elin 1 14085550100

subnet 1 192.168.100.0 /26

!

voice emergency response location 2

elin 1 14085550111

subnet 1 192.168.100.64 /26

!

voice emergency response zone 1

location 1

location 2

Uitgaande kies-peers

voice class e164-pattern-map 301

description Emergency services numbers

e164 911

e164 988

!

voice class e164-pattern-map 351

description Emergency ELINs

e164 14085550100

e164 14085550111

!

dial-peer voice 301 pots

description Outbound dial-peer for E911 call

emergency response zone 1

destination e164-pattern-map 301

!

dial-peer voice 301 pots

description Inbound dial-peer for E911 call

emergency response callback

incoming called e164-pattern-map 351

direct-inward-dial