- Головна

- /

- Стаття

Виживаність сайту для дзвінків Webex

У цій статті

У цій статті Надіслати відгук?

Надіслати відгук?Забезпечення відсутності зв’язку з сайтом гарантує, що ваш бізнес залишається доступним навіть у разі втрати з’єднання з Webex. Він використовує локальний мережевий шлюз для надання резервних послуг виклику до кінцевих точок на місці під час збоїв у мережі.

Міркування щодо розгортання

За замовчуванням кінцеві точки Webex Calling працюють в активному режимі, підключаючись до хмари Webex для реєстрації SIP та керування викликами. Якщо мережеве з’єднання з Webex втрачається, кінцеві точки автоматично перемикаються в режим живучості та реєструються в локальному шлюзі живучості. У цьому режимі шлюз надає основні резервні послуги викликів. Після відновлення мережевого підключення до Webex керування викликами та реєстрація знову переключаються на хмару Webex.

У режимі виживання підтримуються такі виклики:

-

Внутрішні виклики (внутрішньосайтові) між підтримуваними кінцевими точками Webex Calling

-

Зовнішні дзвінки (вхідні та вихідні) з використанням локальної PSTN-лінії або SIP-транку на зовнішні номери та провайдерів E911

Щоб скористатися цією функцією, необхідно налаштувати маршрутизатор Cisco IOS XE в локальній мережі як шлюз аварійної безпеки. Шлюз Survivability щодня синхронізує інформацію про виклики з хмари Webex для кінцевих точок у цьому місці. Якщо кінцеві точки перемикаються в режим живучості, шлюз може використовувати цю інформацію для перейняття реєстрації SIP та надання базових послуг виклику.

Налаштування одного місця розташування

На наступному зображенні показано сценарій збою мережі, коли з’єднання з Webex розірвано, а кінцеві точки на сайті Webex працюють у режимі безперебійної роботи. На зображенні шлюз Survivability Gateway направляє внутрішній виклик між двома кінцевими точками на місці без необхідності підключення до Webex. У цьому випадку шлюз живучості налаштовується з локальним підключенням до PSTN. В результаті, кінцеві точки на місці в режимі аварійної безпеки можуть використовувати PSTN для вхідних та вихідних дзвінків на зовнішні номери та постачальників E911.

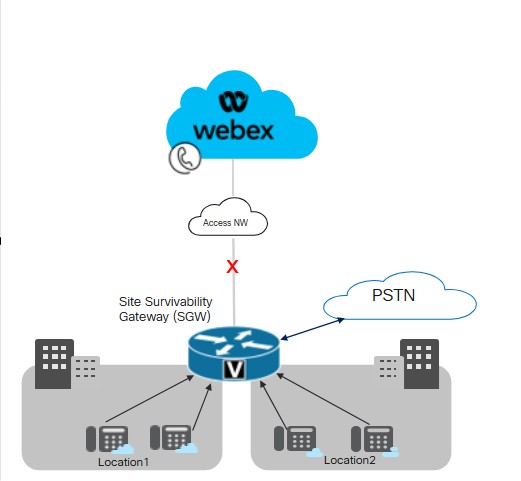

Налаштування кількох локацій

На наступному зображенні показано сценарій збою мережі, коли з’єднання з Webex розірвано, а кінцеві точки, розташовані в різних місцях, працюють у режимі безперебійної роботи. У мережі LAN є кілька менших локацій, які підключені до одного шлюзу живучості. Це розгортання оптимізує використання ресурсів шлюзу, зберігаючи при цьому конфігурації маршрутизації викликів, що залежать від розташування.

Cisco рекомендує підтримувати поріг затримки 50 мілісекунд для з'єднання між Survivability Gateway та кінцевими точками в різних місцях локальної мережі.

Ключові умови живучості ділянки

До шлюзу виживання застосовуються такі умови:

-

Хмара Webex містить IP-адресу, ім'я хоста та порт Survivability Gateway у файлі конфігурації пристрою. В результаті, кінцеві точки можуть звернутися до шлюзу життєзабезпечення для реєстрації, якщо з’єднання з Webex розривається.

-

Щоденна синхронізація даних викликів між хмарою Webex та Survivability Gateway містить інформацію для автентифікації зареєстрованих користувачів. В результаті, кінцеві точки можуть підтримувати безпечну реєстрацію навіть під час роботи в режимі живучості. Синхронізація також включає інформацію про маршрутизацію для цих користувачів.

-

Шлюз Survivability може автоматично маршрутизувати внутрішні виклики, використовуючи інформацію про маршрутизацію, надану Webex. Додайте конфігурацію транкової лінії PSTN до шлюзу аварійної безпеки для забезпечення зовнішніх викликів.

-

Кожен сайт, який розгортає Site Survivability, потребує шлюзу Survivability у локальній мережі.

-

Реєстрації та керування викликами повертаються до хмари Webex, щойно мережеве з’єднання Webex відновлюється принаймні на 30 секунд.

Колокейшн з Unified SRST

Шлюз Survivability підтримує спільне розміщення конфігурації Webex Survivability та конфігурації Unified SRST на одному шлюзі. Шлюз може підтримувати безперебійність як для кінцевих точок Webex Calling, так і для кінцевих точок, зареєстрованих у Unified Communications Manager. Щоб налаштувати колокацію:

-

Налаштуйте підтримку Unified SRST для кінцевих точок, які реєструються в Unified Communications Manager. Інструкції з налаштування див. у Посібнику з адміністрування Cisco Unified SRST.

-

На тому ж шлюзі виконайте інструкції з налаштування живучості сайту у цій статті, щоб налаштувати шлюз із живучістю сайту для кінцевих точок Webex Calling.

Міркування щодо маршрутизації дзвінків для колокейшн-центру

Під час налаштування маршрутизації викликів для сценаріїв колокації враховуйте наступне:

-

Шлюз живучості автоматично маршрутизує внутрішні виклики за умови, що обидві кінцеві точки у виклику зареєстровані в шлюзі живучості. Внутрішні дзвінки автоматично перенаправляються між будь-якими зареєстрованими клієнтами (SRST або Webex Calling).

-

Можлива ситуація, коли з'єднання з однією системою керування викликами переривається, тоді як з'єднання з іншою системою керування викликами залишається активним. В результаті один набір кінцевих точок реєструється в шлюзі живучості, а інший набір кінцевих точок на тому ж сайті реєструється в основному контролі викликів. У цьому випадку вам може знадобитися маршрутизувати дзвінки між двома наборами кінцевих точок до транкінгу SIP або каналу PSTN.

-

Зовнішні дзвінки та дзвінки E911 можуть бути перенаправлені на SIP-транк або PSTN-лінію.

Підтримувані функції та компоненти

У наступній таблиці наведено інформацію про підтримувані функції.

| Функція | Пристрої MPP та застосунок Webex | VG4xx ATA |

|---|---|---|

|

Виклик внутрішньосайтового розширення |

Підтримується автоматично, без необхідності спеціального налаштування маршрутизації на шлюзі живучості. |

Підтримується автоматично, без необхідності спеціального налаштування маршрутизації на шлюзі живучості. Альтернативні номери не підтримуються. |

|

Міжсайтові та PSTN дзвінки (вхідні та вихідні) |

Виклики PSTN на основі телекомунікаційного каналу або SIP-транку. |

Виклики PSTN на основі телекомунікаційного каналу або SIP-транку. |

|

Обробка викликів E911 |

Для виклику E911 потрібна PSTN-лінія або SIP-транк. Вихідні дзвінки використовують спеціальний зареєстрований ідентифікаційний номер місця екстреного реагування (ELIN) для визначеного місця екстреного реагування (ERL). Якщо оператор екстреної служби повертає розірваний виклик, шлюз рятування перенаправляє виклик на останній пристрій, який телефонував на номер екстреної служби. |

Для виклику E911 потрібна PSTN-лінія або SIP-транк. Вихідні дзвінки використовують спеціальний зареєстрований ідентифікаційний номер місця екстреного реагування (ELIN) для визначеного місця екстреного реагування (ERL). Якщо оператор екстреної служби повертає розірваний виклик, шлюз рятування перенаправляє виклик на останній пристрій, який телефонував на номер екстреної служби. |

|

Утримання та відновлення викликів |

Підтримується Якщо ви використовуєте функцію «Музика під час утримання» (MOH), вручну налаштуйте шлюз живучості за допомогою файлу MOH. |

VG4xx Аналогові лінії ATA не можуть ставити виклики на утримання або відновлювати їх. Ця функція підтримується лише тоді, коли вхідний виклик отримано на VG4xx ATA. |

|

Переадресація виклику з присутністю |

Підтримується |

Ця функція підтримується лише тоді, коли вхідний виклик отримано на VG4xx ATA. |

|

Сліпа переадресація виклику |

Підтримується |

Ця функція підтримується лише тоді, коли вхідний виклик отримано на VG4xx ATA. |

|

Ідентифікатор абонента, що телефонує, для вхідних викликів (ім’я) |

Підтримується |

Підтримується |

|

Ідентифікатор абонента, що телефонує (ім'я) & Номер) |

Підтримується |

Підтримується |

|

Відеодзвінок "точка-точка" |

Підтримується |

Не підтримується |

|

Тристоронній дзвінок |

Не підтримується |

Не підтримується |

|

Спільні лінії |

Підтримується |

Підтримується |

|

Віртуальні лінії |

Підтримується |

Не підтримується |

Після налаштування функції «Відмова від налаштування сайту» доступна для таких підтримуваних кінцевих точок.

| Тип | Моделі | Мінімальна версія |

|---|---|---|

| IP-телефон Cisco з багатоплатформним (MPP) мікропрограмним забезпеченням |

6821, 6841, 6851, 6861, 6861 Wi-Fi, 6871 7811, 7821, 7841, 7861 8811, 8841, 8851, 8861 8845 (лише аудіо), 8865 (лише аудіо), 8875 (відео) 9800 Щоб отримати додаткові відомості про підтримувані IP-телефони Cisco з багатоплатформною (MPP) прошивкою, див.: |

12.0(1) Для телефонів 8875 - Phone OS 3.2 та пізніших версій Для серії 9800 — PhoneOS 3.2(1) |

|

IP-телефон для конференцій Cisco |

7832, 8832 |

12.0(1) |

|

Програма Cisco Webex |

Windows, Mac |

43.2 |

|

Аналогові кінцеві точки |

VG400 ATA, VG410 ATA та VG420 ATA Cisco ATA 191 та 192 |

17.16.1а 11.3(1) для ATA 191 та 192 |

Пристрої сторонніх виробників не підтримуються Survivability Gateway.

Наведена нижче таблиця допомагає налаштувати маршрутизатори Cisco IOS XE як шлюз аварійної безпеки. У цій таблиці наведено максимальну кількість кінцевих точок, яку підтримує кожна платформа, та мінімальну версію IOS XE.

Функції шлюзу безпеки Webex Calling доступні з Cisco IOS XE Dublin версії 17.12.3 або пізніших. Функції групи пошуку, переадресації викликів та автосекретаря доступні з iOS 17.18.2 та пізніших версій.

| Модель | Максимальна кількість реєстрацій кінцевих точок | Мінімальна версія |

|---|---|---|

|

Маршрутизатор інтегрованих послуг 4321 | 50 |

Cisco IOS XE Dublin версії 17.12.3 або пізнішої |

|

Маршрутизатор інтегрованих послуг 4331 | 100 | |

|

Маршрутизатор інтегрованих послуг 4351 | 700 | |

|

Маршрутизатор інтегрованих послуг 4431 | 1200 | |

|

Маршрутизатор інтегрованих послуг 4451-X | 2000 | |

|

Маршрутизатор інтегрованих послуг 4461 | 2000 | |

|

Catalyst Edge 8200L-1N-4T | 1500 | |

|

Catalyst Edge 8200-1N-4T | 2500 | |

|

Каталізатор Edge 8300-1N1S-6T | 2500 | |

|

Catalyst Edge 8300-2N2S-6T | 2500 | |

|

Каталізатор Edge 8300-1N1S-4T2X | 2500 | |

|

Catalyst Edge 8300-2N2S-4T2X | 2500 | |

|

Програмне забезпечення Catalyst Edge 8000V у малій конфігурації | 500 | |

|

Середня конфігурація програмного забезпечення Catalyst Edge 8000V | 1000 | |

|

Програмне забезпечення Catalyst Edge 8000V великої конфігурації | 2000 |

Довідкова інформація про порт для Survivability Gateway

|

Мета підключення |

Адреси джерела |

Порти джерела |

Протокол |

Адреси призначення |

Порти призначення |

|---|---|---|---|---|---|

|

Сигналізація виклику до шлюзу живучості (SIP TLS) |

Пристрої |

5060-5080 |

TLS |

Шлюз Survivability |

8933 |

|

Виклик медіафайлів до шлюзу живучості (SRTP) |

Пристрої |

19560-19660 |

UDP |

Шлюз Survivability |

8000-14198 (SRTP через UDP) |

|

Сигналізація виклику до шлюзу PSTN (SIP) |

Шлюз Survivability |

Короткотерміновий |

TCP або UDP |

Ваш шлюз PSTN від ITSP |

5060 |

|

Передавання мультимедіа викликів до шлюзу PSTN (SRTP) |

Шлюз Survivability |

8000-48198 |

UDP |

Ваш шлюз PSTN від ITSP |

Короткотерміновий |

|

Синхронізація часу (NTP) |

Шлюз Survivability |

Короткотерміновий |

UDP |

NTP-сервер |

123 |

|

Розпізнавання імен (DNS) |

Шлюз Survivability |

Короткотерміновий |

UDP |

DNS-сервер |

53 |

|

Управління хмарою |

З’єднувач |

Короткотерміновий |

HTTPS |

Служби Webex |

443, 8433 |

Щоб отримати інструкції з експлуатації хмарного режиму, зверніться до статті довідки Довідкова інформація про порти для викликів Webex.

Ви можете налаштувати значення параметрів портів на маршрутизаторах Cisco IOS XE. У цій таблиці для надання рекомендацій використовуються значення за замовчуванням.

Конфігурація функцій

Послідовність завдань налаштування живучості сайту

Виконайте наступні завдання, щоб додати відмовостійкість сайту для існуючого розташування Webex Calling. Якщо з’єднання з хмарою Webex розривається, шлюз аварійної безпеки в локальній мережі може забезпечити резервне керування викликами для кінцевих точок у цьому місці.

Перш ніж почати

Якщо вам потрібно підготувати новий шлюз, який виконуватиме роль шлюзу живучості, зверніться до статті Webex Реєстрація керованих шлюзів Cisco IOS у Webex Cloud, щоб додати шлюз до Control Hub.

| Кроки | Команда або дія | Мета |

|---|---|---|

|

1 | Призначити службу живучості шлюзу |

У Центрі керування призначте послугу Шлюз живучості шлюзу. |

|

2 | Завантажити шаблон конфігурації |

Завантажте шаблон конфігурації з Control Hub. Шаблон знадобиться вам під час налаштування командного рядка шлюзу. |

|

3 |

Налаштуйте ліцензії для Survivability Gateway. | |

|

4 |

Налаштуйте сертифікати для шлюзу живучості. | |

|

5 |

Використовуйте шаблон конфігурації, який ви завантажили раніше, як посібник із налаштування командного рядка шлюзу. Виконайте всі обов'язкові налаштування, що містяться в шаблоні. |

Призначити службу живучості шлюзу

Перш ніж почати

| 1 |

Перейдіть до розділу Виклики у розділі Послуги, а потім натисніть вкладку Керовані шлюзи. У режимі перегляду «Керовані шлюзи» відображається список шлюзів, якими ви керуєте через Центр керування.

|

| 2 |

Виберіть шлюз, який потрібно призначити як шлюз живучості, і виберіть один із наведених нижче варіантів на основі значення поля Сервіс :

|

| 3 |

У розкривному списку типів послуг виберіть Шлюз живучості та заповніть такі поля:

Після завершення реєстрації дані про розташування з’являться на сторінці «Керовані шлюзи». |

| 4 |

Натисніть Призначити. У поданні «Керовані шлюзи» відображається список розташувань, призначених шлюзу.

|

Завантажити шаблон конфігурації

| 1 |

Увійдіть у Центркерування. Якщо ви є партнерською організацією, запускається Центр партнерів. Щоб відкрити Центр керування, натисніть на вигляд Клієнт у Центрі партнерів і виберіть відповідного клієнта або виберіть Моя організація, щоб відкрити налаштування Центру керування для організації-партнера. |

| 2 |

Перейти до . |

| 3 |

Натисніть на відповідний шлюз виживання. |

| 4 |

Натисніть «Завантажити шаблон конфігурації » та завантажте шаблон на свій комп’ютер або ноутбук. |

Налаштування ліцензування

| 1 |

Увійдіть у режим глобальної конфігурації на маршрутизаторі: |

| 2 |

Налаштуйте ліцензії за допомогою команд, що застосовуються лише до вашої конкретної платформи.

Під час налаштування пропускної здатності понад 250 Мбіт/с вам потрібна ліцензія платформи HSEC. |

Налаштувати сертифікати

Налаштування сертифікатів на Cisco IOS XE

Виконайте наступні кроки, щоб запросити та створити сертифікати для шлюзу виживання. Використовуйте сертифікати, підписані загальновідомим центром сертифікації.

Платформа Survivability Gateway підтримує лише загальновідомі сертифікати CA. Приватні або корпоративні сертифікати CA не можна використовувати для Survivability Gateway.

Список кореневих центрів сертифікації, що підтримуються для Webex Calling, див. у статті Які кореневі центри сертифікації підтримуються для викликів до аудіо- та відеоплатформ Cisco Webex?.

Платформа Survivability Gateway не підтримує шаблонний сертифікат.

Виконайте команди зі зразка коду, щоб виконати кроки. Щоб отримати додаткову інформацію про ці команди, а також інші параметри конфігурації, див. розділ « Підтримка SIP TLS» у Посібнику з конфігурації Cisco Unified Border Element.

| 1 |

Увійдіть у режим глобальної конфігурації, виконавши такі команди: |

| 2 |

Згенеруйте закритий ключ RSA, виконавши таку команду. Модуль закритого ключа повинен бути щонайменше 2048 бітів. |

| 3 |

Налаштуйте точку довіри для зберігання сертифіката шлюзу живучості. Повне доменне ім'я шлюзу (fqdn) має використовувати те саме значення, яке ви використовували під час призначення служби живучості шлюзу. |

| 4 |

Згенеруйте запит на підпис сертифіката, виконавши команду Коли буде запропоновано, введіть Після того, як CSR відобразиться на екрані, за допомогою Блокнота скопіюйте сертифікат у файл, який можна надіслати до підтримуваного центру сертифікації (CA). Якщо ваш постачальник послуг підпису сертифікатів вимагає CSR у форматі PEM (Privacy Enhanced Mail), додайте заголовок і нижній колонтитул перед надсиланням. Наприклад: |

| 5 |

Після того, як центр сертифікації видасть вам сертифікат, виконайте команду Коли буде запропоновано, вставте базове число 64 CER/PEM видача вмісту сертифіката CA (не сертифіката пристрою) у термінал. |

| 6 |

Імпортуйте підписаний сертифікат хоста до точки довіри за допомогою команди Коли буде запропоновано, вставте базове число 64 CER/PEM сертифікат у термінал. |

| 7 |

Перевірте, чи доступний кореневий сертифікат ЦС: Рішення Webex Calling підтримують лише загальновідомі центри сертифікації. Приватні або корпоративні сертифікати ЦС не підтримуються. |

| 8 |

Якщо ваш кореневий сертифікат ЦС не входить до пакета, отримайте сертифікат та імпортуйте його до нової точки довіри. Виконайте цей крок, якщо загальновідомий кореневий сертифікат центру сертифікації недоступний для вашого шлюзу Cisco IOS XE. Коли буде запропоновано, вставте базове число 64 CER/PEM вміст сертифіката в термінал. |

| 9 |

Використовуючи режим конфігурації, вкажіть точку довіри за замовчуванням, версію TLS та налаштування SIP-UA за замовчуванням за допомогою наступних команд. |

Імпортувати сертифікати разом із парами ключів

Ви можете імпортувати сертифікати CA та пари ключів як пакет, використовуючи формат PKCS12 (.pfx або .p12). Ви можете імпортувати пакет з локальної файлової системи або віддаленого сервера. PKCS12 — це спеціальний тип формату сертифіката. Він об'єднує весь ланцюжок сертифікатів від кореневого сертифіката до сертифіката ідентифікації разом із парою ключів RSA. Тобто, імпортований пакет PKCS12 включатиме пару ключів, сертифікати хоста та проміжні сертифікати. Імпортуйте пакет PKCS12 для таких сценаріїв:

-

Експорт з іншого маршрутизатора Cisco IOS XE та імпорт у ваш маршрутизатор Survivability Gateway

-

Генерація пакета PKCS12 поза маршрутизатором Cisco IOS XE за допомогою OpenSSL

Виконайте наступні кроки, щоб створити, експортувати та імпортувати сертифікати та пари ключів для вашого маршрутизатора Survivability Gateway.

| 1 |

(Необов’язково) Експортуйте пакет PKCS12, необхідний для вашого маршрутизатора Survivability Gateway. Цей крок застосовується лише в тому випадку, якщо ви експортуєте з іншого маршрутизатора Cisco IOS XE. |

| 2 |

(Необов'язково) Створіть пакет PKCS12 за допомогою OpenSSL. Цей крок застосовується лише в тому випадку, якщо ви генеруєте пакет PKCS12 поза межами Cisco IOS XE за допомогою OpenSSL. |

| 3 |

Імпортуйте пакет файлів у форматі PKCS12. Нижче наведено приклад конфігурації команди та детальну інформацію щодо налаштовуваних параметрів:

Команда crypto pki import автоматично створює точку довіри для розміщення сертифіката. |

| 4 |

Використовуючи режим конфігурації, вкажіть точку довіри за замовчуванням, версію TLS та налаштування SIP-UA за замовчуванням за допомогою наступних команд. |

Налаштування шлюзу живучості

Налаштування шлюзу як шлюзу живучості

Використовуйте шаблон конфігурації, який ви завантажили раніше, як посібник із налаштування командного рядка шлюзу. Виконайте обов'язкові налаштування в шаблоні.

Наведені нижче кроки містять зразки команд разом із поясненням цих команд. Відредагуйте налаштування відповідно до вашого розгортання. Кутові дужки (наприклад, ) вказують на налаштування, де слід ввести значення, що застосовуються до вашого розгортання. Різні налаштування <tag> використовують числові значення для ідентифікації та призначення наборів конфігурацій.

- Якщо не зазначено інше, це рішення вимагає виконання всіх налаштувань у цій процедурі.

- Під час застосування налаштувань із шаблону замініть

%tokens%на потрібні значення, перш ніж копіювати їх до шлюзу. - Щоб отримати додаткові відомості про команди, див. Довідник команд керованого шлюзу Webex. Використовуйте цей посібник, якщо опис команди не містить посилання на інший документ.

| 1 |

Увійдіть у режим глобальної конфігурації. де:

|

| 2 |

Виконайте налаштування голосової служби:

Пояснення команд:

|

| 3 |

Увімкніть Survivability на маршрутизаторі: Пояснення щодо команд.

|

| 4 |

Налаштування NTP-серверів:

|

| 5 |

(Необов'язково). Налаштуйте загальні дозволи на виклики класу обмежень: У попередньому прикладі створюється набір користувацького класу обмежень з назвою categories (наприклад, |

| 6 |

Налаштуйте список бажаних кодеків. Наприклад, у наступному списку як бажаний кодек зазначено g711ulaw, а потім g711alaw. Пояснення щодо команд.

|

| 7 |

Налаштуйте пули регістрів голосу за замовчуванням: Пояснення команд:

|

| 8 |

Налаштування екстрених викликів: Пояснення щодо команд.

Якщо накладання Wi-Fi не точно відповідає IP-підмережам, то екстрені виклики для кочових пристроїв можуть не мати правильного зіставлення ELIN. |

| 9 |

Налаштуйте вузли вибраного зв'язку для PSTN. Приклад конфігурації вузла зв'язку див. у Приклади підключення PSTN. |

| 10 |

(Необов’язково) Увімкніть музику під час утримання для маршрутизатора. Ви повинні зберегти музичний файл у флеш-пам'яті маршрутизатора у форматі G.711. Файл може бути у форматі .au або .wav, але цей формат файлу повинен містити 8-бітні дані з частотою 8 кГц (наприклад, формат даних ITU-T A-law або mu-law). Пояснення команд:

|

Повна синхронізація на вимогу

(Необов’язково) Виконайте цю процедуру, лише якщо ви хочете негайно виконати синхронізацію на вимогу. Ця процедура не є обов’язковою, оскільки хмара Webex автоматично синхронізує дані викликів із Survivability Gateway один раз на день.

| 1 |

Увійдіть у Центркерування. Якщо ви є партнерською організацією, запускається Центр партнерів. Щоб відкрити Центр керування, натисніть на вигляд Клієнт у Центрі партнерів і виберіть відповідного клієнта або виберіть Моя організація, щоб відкрити налаштування Центру керування для організації-партнера. |

| 2 |

Перейти до . |

| 3 |

Клацніть на відповідний шлюз живучості, щоб відкрити вікно Служба живучості для цього шлюзу. |

| 4 |

Натисніть кнопку Синхронізувати. |

| 5 |

Клацніть Надіслати. Синхронізація може тривати до 10 хвилин.

|

Редагувати властивості шлюзу виживання

| 1 |

Увійдіть у Центркерування. Якщо ви є партнерською організацією, запускається Центр партнерів. Щоб відкрити Центр керування, натисніть на вигляд Клієнт у Центрі партнерів і виберіть відповідного клієнта або виберіть Моя організація, щоб відкрити налаштування Центру керування для організації-партнера. |

| 2 |

Перейти до . |

| 3 |

Клацніть на відповідний шлюз живучості, щоб відкрити вікно Служба живучості для цього шлюзу. |

| 4 |

Натисніть кнопку Редагувати та оновіть налаштування для наступних пунктів.

|

| 5 |

Клацніть Надіслати. Якщо ви хочете видалити шлюз живучості з центру керування, спочатку скасуйте призначення послуги Шлюз живучості. Для отримання додаткової інформації див. Призначення служб керованим шлюзам. |

Конфігурації для ввімкнення CDR на шлюзі живучості

З’єднувач автоматично налаштовує команди, пов’язані з CDR, для полегшення збору показників кількості викликів.

Після завершення події живучості з'єднувач обробляє CDR, згенеровані протягом періоду події, разом із даними конфігурації, щоб визначити різну кількість викликів. Метрики включають загальну кількість викликів, екстрених викликів та зовнішніх викликів і використовуються для моніторингу використання внутрішніх функцій. До хмари Webex надсилаються лише показники кількості викликів, тоді як фактичні CDR не передаються.

Нижче наведено приклад конфігурації:

!

gw-accounting file

primary ifs bootflash:guest-share/cdrs/

acct-template callhistory-detail

maximum cdrflush-timer 5

cdr-format detailed

!

Пояснення команд:

-

primary ifs bootflash:guest-share/cdrs/- Ця команда призначена для зберігання CDR-файлів у папці спільного ресурсу гостя, щоб забезпечити доступ до них через конектор. -

acct-template callhistory-detail- Ця команда потрібна для включення тегу dial-peer до CDR. -

maximum cdrflush-timer 5- За замовчуванням використовується час 60 хвилин, але встановлення значення 5 хвилин дозволяє швидше записувати CDR у файл. -

cdr-format detailed- Це формат за замовчуванням. Компактний формат не підходить, оскільки він не містить тегу dial-peer.

Налаштування для ввімкнення переадресації викликів

Функція переадресації викликів є частиною функцій забезпечення безперебійної роботи, які забезпечують безперервну обробку викликів під час збоїв у мережі, коли втрачається з’єднання з хмарою Webex. Шлюз живучості діє як локальний резервний шлюз, дозволяючи кінцевим точкам реєструватися локально та підтримувати основні можливості викликів.

-

Переадресація викликів у режимі Survivability контролюється шлюзом Survivability за допомогою конфігурації пулу, конфігурацій dial-peer та політик маршрутизації, які обробляють виклики локально або направляють їх через PSTN або SIP-транкі.

-

Шлюз безпеки вимикає SIP REFER, SIP moved-timely для додаткових послуг переадресації викликів та переадресації викликів, оскільки Webex Calling не використовує ці методи в режимі безпеки.

Налаштуйте пули голосових регістрів для сценаріїв переадресації викликів:

|

Щоб скористатися функцією переадресації викликів, налаштуйте команду

|

Конфігурації для активації групи пошуку

У цій таблиці наведено зіставлення для конфігурації функції групи пошуку в Control Hub та використання команд шлюзу живучості.

| Функції групи полювання | Налаштування за допомогою Центру керування | Команди шлюзу живучості |

|---|---|---|

|

Виберіть шаблон маршрутизації викликів |

Top-Down/Simultaneous/Circular/Longest-idle | Sequential/Parallel/Peer/Longest-idle |

|

Додати групу полювання |

Додати групу полювання з назвою та номером телефону для кожного місця розташування. | Щоб додати групу пошуку, скористайтеся клавішею voice hunt-group . Потім додайте номер телефону за допомогою команди pilot та назву групи пошуку за допомогою команди description |

|

Виберіть користувачів, робочі простори або віртуальні лінії для додавання |

Виберіть агентів для участі в групі Hunt Group |

Налаштуйте список агентів за допомогою команди |

|

Просунення після встановленої кількості дзвінків |

Налаштуйте за допомогою опції Встановити кількість дзвінків |

Налаштуйте переадресацію виклику наступному агенту за допомогою команди |

|

Заздалегідь, коли зайнято |

Налаштуйте за допомогою опції Перейти вперед, коли зайнято |

Налаштуйте за допомогою команди |

|

Переадресація викликів, коли всі агенти недоступні | Налаштуйте за допомогою опції Переадресація викликів, коли всі агенти недоступні |

Налаштуйте за допомогою команди |

|

Переспрямовувати виклики, коли всі оператори зайняті або група пошуку перебуває в стані «Зайнято» |

Налаштуйте за допомогою опціїПереадресація викликів, коли всі агенти зайняті або зайнята група пошуку |

Налаштувати за допомогою |

-

Налаштування послідовних дзвінків групи пошуку

voice hunt-group 1 sequential pilot 1111 number 1 1001 number 2 1002 number 3 7089001 number 4 7089002 number 5 +1210903443 ..... ..... timeout 20 final 1009 statistics collect description present-call idle-phone -

Налаштування паралельних кілець групи пошуку

voice hunt-group 2 parallel pilot 2222 number 1 2001 number 2 2002 number 3 2089001 number 4 2089002 number 5 +12109034433 ..... ..... timeout 60 final 1009 statistics collect description

Опис команд:

-

voice hunt-group- Ця команда використовується для визначення та входу в режим конфігурації для групи пошуку. -

parallel- Це ключове слово визначає метод або алгоритм групи пошуку, який система використовуватиме для розподілу вхідних викликів між членами цієї групи пошуку. -

number- Створює список extensions/e164 numbers/ESN які є членами групи пошуку голосів. Жоден номер у списку не може бути пілотним номером іншої групи пошуку. -

pilot- Це основний номер або номер довідника для групи пошуку. Абоненти набирають цей номер, щоб зв'язатися з групою пошуку. -

timeout- Встановлює максимальний час у секундах, протягом якого група пошуку намагатиметься продзвонити своїх учасників, перш ніж виконати наступну дію. -

final- Ця команда вказує резервний номер. -

statistics collect- Дозволяє збирати операційну статистику для групи пошуку. -

descriptin- опис групи полювання -

present-call idle-phone-Переадресовуйте виклик лише тим агентам, які не використовуються.

Нижче наведено приклад виводу команди show voice hunt-group statistics. Вихідні дані включають прямі дзвінки на номер групи голосового пошуку та дзвінки з черги або B-ACD.

Router# show voice hunt-group 1 statistics last 1 h

Wed 04:00 - 05:00

Max Agents: 3

Min Agents: 3

Total Calls: 9

Answered Calls: 7

Abandoned Calls: 2

Average Time to Answer (secs): 6

Longest Time to Answer (secs): 13

Average Time in Call (secs): 75

Longest Time in Call (secs): 161

Average Time before Abandon (secs): 8

Calls on Hold: 2

Average Time in Hold (secs): 16

Longest Time in Hold (secs): 21

Per agent statistics:

Agent: 5012

From Direct Call:

Total Calls Answered: 3

Average Time in Call (secs): 70

Longest Time in Call (secs): 150

Totals Calls on Hold: 1

Average Hold Time (secs): 21

Longest Hold Time (secs): 21

From Queue:

Total Calls Answered: 3

Average Time in Call (secs): 55

Longest Time in Call (secs): 78

Total Calls on Hold: 2

Average Hold Time (secs): 19

Longest Hold Time (secs): 26

Total Loged in Time (secs): 3000

Total Loged out Time (secs): 600

Agent: 5013

From Direct Call:

Total Calls Answered: 3

Average Time in Call (secs): 51

Longest Time in Call (secs): 118

Totals Calls on Hold: 1

Average Hold Time (secs): 11

Longest Hold Time (secs): 11

From Queue:

Total Calls Answered: 1

Average Time in Call (secs): 4

Longest Time in Call (secs): 4

Total Loged in Time (secs): 3000

Total Loged out Time (secs): 600

Agent: 5014

From Direct Call:

Total Calls Answered: 1

Average Time in Call (secs): 161

Longest Time in Call (secs): 161

From Queue:

Total Calls Answered: 1

Average Time in Call (secs): 658

Longest Time in Call (secs): 658

Total Loged in Time (secs): 3000

Total Loged out Time (secs): 600

Queue related statistics:

Total calls presented to the queue: 5

Calls handoff to IOS: 5

Number of calls in the queue: 0

Average time to handoff (secs): 2

Longest time to handoff (secs): 3

Number of abandoned calls: 0

Average time before abandon (secs): 0

Calls forwarded to voice mail: 0

Calls answered by voice mail: 0

Number of error calls: 0

Router# sh voice hunt-group

Group 1

type: sequential

pilot number: 4444, peer-tag 2147483647

list of numbers:

Member Used-by State Login/Logout

====== ======= ===== ============

1001 1001 up -

1003 1003 up -

preference: 0

preference (sec): 0

timeout: 15

final_number:

auto logout: no

stat collect: no

phone-display: no

hlog-block: no

calls in queue: 0

overwrite-dyn-stats: no

members logout: no

present-call idle-phone: no

webex-sgw-bgl14#

Конфігурації для активації базового автоматичного розподілу викликів (B-ACD)

Базова послуга автоматичного розподілу викликів (B-ACD) та автосекретаря (AA) забезпечує автоматичну відповідь на зовнішні виклики за допомогою привітань та меню, що дозволяє абонентам вибрати відповідний відділ або набрати відомі додаткові номери.

B-ACD забезпечує автоматичну відповідь та розподіл дзвінків за допомогою інтерактивних меню та локальних груп пошуку. Застосунок B-ACD складається з послуг автосекретаря (AA) та однієї послуги черги викликів. Автосекретар B-ACD підтримує дзвінки PSTN, які узгоджуються з вхідним SIP-транком за допомогою кодека g711ulaw

B-ACD підтримує групи голосового пошуку з послідовними, паралельними, одноранговими, найдовшими періодами очікування, підтримкою спільних SIP-ліній та змішаних спільних ліній.

Під час вхідного виклику набирається пілотний номер B-ACD AA та лунає підказка з привітанням та інструкціями, які допоможуть абоненту автоматично перенаправити виклик.

Обмеження

Використовуйте той самий кодек на вхідних та вихідних вузлах зв'язку під час переадресації викликів. Використання різних кодеків не підтримується. IOS не викликатиме транскодер для викликів, оброблених будь-якою програмою TCL.

Компоненти B-ACD

Застосунок B-ACD складається з послуги черги викликів та однієї або кількох служб AA. Налаштовувані компоненти цих сервісів:

-

Номер пілота

-

Вітальне повідомлення та інші аудіофайли

-

Пункти меню

-

Набір за додатковим номером

Номер пілота

Кожна служба AA має свій власний пілотний номер AA, який набирають абоненти, щоб зв'язатися з AA. Це число вказується в команді param aa-pilot. Пілотний номер AA не пов'язаний з жодним номером телефону агента чи фізичним телефоном, але ви повинні визначити точку виклику з пілотним номером AA як номером вхідного виклику, щоб цей номер був доступний для зовнішніх абонентів.

Вітальне повідомлення та інші аудіофайли

Вітальне повідомлення – це аудіофайл, який відтворюється, коли пілотний номер відповідає на дзвінок. Цей аудіофайл є одним із кількох аудіофайлів, що використовуються сервісом B-ACD для інформування абонентів про їхній статус та будь-які дії, які вони можуть виконати. Ви можете створити персоналізовані аудіофайли з описом пунктів меню, доступних для ваших абонентів. Аудіофайли B-ACD описані в наступних розділах:

Перезапис аудіофайлів за замовчуванням

Для кожного пункту сценарію надаються аудіофайли за замовчуванням, які надаються абонентам. Ви завантажуєте аудіофайли за замовчуванням за посиланням та копіюєте їх у місце, до якого може дістатися маршрутизатор B-ACD, наприклад, на флеш-пам'ять або TFTP-сервер. Аудіофайли та файли скриптів об'єднані в tar-файл на веб-сайті. Файли за замовчуванням та їхні повідомлення наведено в таблиці. Ви можете перезаписати персоналізовані повідомлення поверх стандартних повідомлень, але не можете змінити назви аудіофайлів, окрім випадків, спеціально описаних у розділі Зміна мовних кодів та назв файлів.

Щоб перезаписати та встановити аудіопідказки за замовчуванням перед першим використанням служби B-ACD, виконайте кроки, описані в розділі Завантаження скриптів Tcl та аудіопідказок. Щоб повторно записати аудіопідказки в існуючій службі B-ACD, виконайте кроки, описані в розділі Оновлення параметрів сценарію та аудіопідказок (лише для набору номера за внутрішнім номером).

| Ім'я файлу за замовчуванням | Оголошення за замовчуванням | Тривалість оголошення про дефолт |

|---|---|---|

en_bacd_welcome.au |

«Дякую, що зателефонували». Включає двосекундну паузу після повідомлення. |

3 секунди |

en_bacd_options_menu.au |

Для продажу натисніть 1 (пауза) Для обслуговування клієнтів натисніть 2 (пауза) Щоб набрати номер за додатковим номером, натисніть 3 (пауза) Щоб поговорити з оператором, натисніть нуль. Включає чотирисекундну паузу після повідомлення. |

15seconds |

en_bacd_disconnect.au |

«Наразі ми не можемо відповісти на ваш дзвінок.» Будь ласка, спробуйте ще раз пізніше. Дякую, що зателефонували. Включає чотирисекундну паузу після повідомлення. |

10seconds |

en_bacd_invalidoption. au |

«Ви ввели недійсний варіант.» Будь ласка, спробуйте ще раз. Включає односекундну паузу після повідомлення. Це повідомлення відтворюється, коли абонент вибирає недійсний пункт меню або набирає недійсний додатковий номер. |

7seconds |

en_bacd_enter_dest.au |

«Будь ласка, введіть додатковий номер, на який ви хочете зателефонувати». Включає п'ятисекундну паузу після повідомлення. Це повідомлення відтворюється, коли абонент вибирає опцію |

7seconds |

en_bacd_allagentsbusy. au |

«Усі агенти зараз зайняті допомогою іншим клієнтам.» Продовжуйте триматися, щоб отримати допомогу. Хтось скоро до вас прийде. Включає двосекундну паузу після повідомлення. Це запрошення також відоме як друге привітання. |

7seconds |

en_bacd_music_on_hol d.au |

Музика під час утримання (MOH) відтворюється для абонентів, що телефонують за стандартом B-ACD. |

60seconds |

Якщо ви перезаписуєте будь-який з аудіофайлів, зверніть увагу, що для підказок B-ACD потрібен аудіофайл у форматі G.711 (.au) з 8-бітним кодуванням mu-law та частотою 8 кГц. Ми рекомендуємо такі аудіоінструменти або інші аналогічної якості:

-

Adobe Audition для Microsoft Windows від Adobe Systems Inc. (раніше відомий як Cool Edit від Syntrillium Software Corp.)

-

AudioTool для Solaris від Sun Microsystems Inc.

Налаштування B-ACD

Ось кілька прикладів конфігурації:

application

service aa bootflash:app-b-acd-aa-3.0.0.8.tcl

paramspace english index 1

param handoff-string aa

param dial-by-extension-option

paramspace english language en

param aa-pilot

paramspace english location flash:

param welcome-prompt _bacd_welcome.au

param voice-mail

param service-name queue

!

service queue bootflash:app-b-acd-3.0.0.8.tcl

param queue-len 30

param queue-manager-debugs 1

!

! SIP PSTN Dial-Peers for Auto Attendant(BACD) service called aa associated with incoming voice port

dial-peer voice 500 voip

description Inbound dial-peer for Auto Attendant

service aa

session protocol sipv2

incoming called-number

dtmf-relay rtp-nte

codec g711ulaw

no vad

!

! TDM PSTN Dial-Peers if not using SIP for Auto Attendant(BACD) service called aa associated with incoming voice pots

dial-peer voice 500 voip

description Inbound dial-peer for Auto Attendant

service aa

incoming called-number

port %tdm_port%

! | Команда | Пояснення |

|---|---|

param dial-by-extension-option |

Дозволяє абонентам набирати додаткові номери після набору вказаного номера меню. номер-меню—Ідентифікатор пункту меню. Діапазон від 1 до 9. Немає значення за замовчуванням. |

param aa-pilot |

Вказує пілотний номер, пов'язаний з автосекретарем dial-peer |

param voice-mail |

Визначає альтернативний пункт призначення для дзвінків, на які не відповідають агенти AA |

paramspace english language en |

Визначає мовний код аудіофайлів, що використовуються для динамічних підказок застосунком IVR.

Цей мовний код має збігатися з двосимвольним мовним префіксом, що використовується в назвах файлів аудіопідказок, незалежно від мови, яка фактично використовується у файлі. Для отримання додаткової інформації див. Привітальний текст та інші аудіофайли |

param welcome-prompt

audio-filename |

Призначає аудіофайл для вітального привітання, яке використовується цією службою AA.

|

Зміна мовних кодів та назв файлів

-

Префікс будь-якого імені файлу можна змінити на ch, en, sp або aa. Префікс має відповідати коду, зазначеному в параметрі language-code команди paramspace language, незалежно від фактичної мови, яка використовується у файлі.

-

Після префікса ім'я файлу вітального рядка (за замовчуванням en_bacd_welcome.au) може мати будь-яку ідентифікаційну назву, як визначено в команді

param welcome-prompt. -

Після префікса ім'я файлу запрошення для переходу (значення за замовчуванням не вказано) може мати будь-яке ідентифікуюче ім'я, як визначено в команді

param drop-through-prompt.

В аудіофайлах ви можете записати підказку будь-якою мовою. Не потрібно змінювати префікс файлу, який містить запит іншою мовою, оскільки префікси мовних кодів використовуються для функцій, які не є частиною служби B-ACD. Але важливо, щоб префікси мовних кодів для ваших файлів відповідали коду мови, вказаному в параметрі language-code команди paramspace language, незалежно від мови, яка фактично використовується в аудіофайлі.

Не змінюйте ідентифікатор в назві аудіофайлу, за винятком файлу _bacd_welcome.au. Скрипти ідентифікують аудіофайли, які мають ті самі ідентифікаційні назви, що й у таблиці , та той самий префікс, який ви вказуєте в команді paramspace language.

Двома винятками із загальних правил іменування файлів є аудіофайл запрошення (за замовчуванням en_bacd_welcome.au) та аудіофайл запрошення drop-through-option (за замовчуванням не вказано). Ідентифікаційні частини назв файлів для цих двох аудіопідказок чітко вказуються під час налаштування та повністю налаштовуються користувачем. Ці файли можуть використовувати будь-які імена файлів, за умови, що ці імена відповідають наступним умовам:

-

Префіксна частина імені файлу має збігатися з кодом мови, вказаним у команді paramspace language. Наприклад, ен.

-

Ідентифікатор в імені файлу повинен починатися з символу підкреслення. Наприклад,

_welcome_to_xyz.au.

Використання аудіофайлів для опису пунктів меню

За замовчуванням надаються два аудіофайли для початкової орієнтації абонента та надання інструкцій щодо доступних опцій меню: en_welcome_prompt.au та en_bacd_options_menu.au. Ви можете перезаписати налаштовані повідомлення поверх стандартних повідомлень, що надаються в цих файлах, як пояснено в таблиці.

Якщо ваша служба B-ACD використовує одну службу AA, запишіть вітальне вітання в en_welcome_prompt.au та інструкції щодо вибору пунктів меню в en_bacd_options_menu.au.

Якщо ваша служба B-ACD використовує кілька служб AA, вам знадобляться окремі привітання та інструкції для кожної AA, дотримуючись таких інструкцій:

-

Запишіть окреме вітальне повідомлення для кожної служби Анонімних Алкоголіків, використовуючи різні назви аудіофайлу для кожного вітального повідомлення. Наприклад:

en_welcome_aa1.auтаen_welcome_aa2.au. Вітальні повідомлення, які ви записуєте в ці файли, повинні містити як саме привітання, так і інструкції щодо пунктів меню. -

Записати тишу в аудіофайл

en_bacd_options_menu.au. Повинна бути записана щонайменше одна секунда тиші. Зверніть увагу, що цей файл не містить інструкцій меню, коли є кілька служб AA.

Пункти меню

Мета послуги B-ACD полягає в автоматичній маршрутизації дзвінків до правильного пункту призначення у вашій організації. Інтерактивні послуги AA дозволяють вам надавати абонентам пункти меню, щоб вони могли зробити відповідний вибір для своїх дзвінків. Типи пунктів меню, доступних у B-ACD, описані в таблиці. Пункти меню оголошуються абонентам за допомогою аудіопідказок, описаних у Привітальному підказці та інших аудіофайлах.

| Тип | Опис | Вимоги | Приклад |

|---|---|---|---|

Dial-by-extension |

Абонент, що телефонує, натискає цифру, щоб отримати дозвіл на набір відомого додаткового номера. Номер меню, який використовується для цієї опції, не повинен збігатися з будь-яким номером меню (aa-hunt), що використовується з послугою черги викликів. |

Жодних вимог. |

Прослухавши варіанти меню, абонент набирає цифру 4 і може зателефонувати на внутрішній додатковий номер. |

Опція набору номера за додатковим номером

Послуга B-ACD також може мати опцію набору номера за додатковим номером, яка дозволяє абонентам набирати внутрішні додаткові номери, якщо вони вже знають цей додатковий номер. Опція набору номера за додатковим номером відображається як опція меню.

Опція набору номера за внутрішнім номером налаштовується шляхом вказівки номера пункту меню для параметра набору номера за внутрішнім номером. Коли використовується наступна команда, абоненти можуть набрати 1, а потім додатковий номер.

param dial-by-extension-option 1 У межах послуги черги викликів B-ACD номер опції набору за внутрішнім номером та номери опцій групи пошуку повинні бути взаємовиключними. Це обмеження означає, що номер опції, що використовується для опції набору за додатковим номером, не може збігатися з будь-яким із номерів опцій, що використовуються з опціями aa-hunt. Наприклад, якщо ви використовуєте параметр з aa-hunt1 по aa-hunt5 для визначення груп пошуку в конфігурації служби черги викликів, тоді ви можете використовувати параметр 6 для параметра набору номера за внутрішнім номером, але не будь-який з номерів від 1 до 5.

Якщо всі десять номерів пошуку aa використовуються для груп пошуку в службі черги викликів, для опції набору за внутрішнім номером не залишається жодної опції. Зверніть увагу, що це обмеження базується на всіх номерах опцій (номерах aa-hunt), що використовуються з послугою черги викликів, а не на номерах опцій, що використовуються з програмою AA.

Завантаження скриптів Tcl та аудіопідказок

Виконайте ці кроки, щоб підготувати файли сценаріїв та файли запитів, необхідні для вашої служби B-ACD.

-

Скопіюйте tar-файл на завантажувальну флешку маршрутизатора SGW.

Розпакуйте файли tcl та аудіо за допомогою команди:

archive tar /xtract bootflash:cme-b-acd-3.0.0.8.tar bootflash:- За потреби перезапишіть аудіофайли.

Пояснення команд:

| Команда | Пояснення |

|---|---|

|

Завантажте tar-файл B-ACD |

Завантажте tar-файл B-ACD з назвою Цей tar-файл містить Tcl-скрипт AA, Tcl-скрипт черги викликів та аудіофайли за замовчуванням, необхідні для служби B-ACD. |

enable |

Вмикає привілейований режим EXEC на маршрутизаторі SGW. Введіть свій пароль, якщо буде запропоновано. |

archivetar/xtract flash: |

Розпакує файли з архіву B-ACD та скопіює їх на флеш-пам'ять. Наступні файли містяться у файлі

|

|

Запишіть, якщо необхідно | Перезапишіть аудіофайли з вашими власними повідомленнями, але не змінюйте назви аудіофайлів. |

Приклади

У наступному прикладі файли витягуються з архіву під назвою cme-b-acd-2.1.0.0 на сервері за адресою 192.168.1.1 та копіюються у флеш-пам'ять маршрутизатора B-ACD.

archive tar /xtract tftp://192.168.1.1/cme-b-acd-2.1.0.0.tar flash:Оновлення параметрів сценарію та звукових підказок (лише для набору номера за внутрішнім номером)

Ви можете оновити параметри скрипта B-ACD, внісши зміни до конфігурації Cisco IOS. Щоб зміни параметрів набули чинності, необхідно зупинити та перезавантажити скрипти B-ACD, до яких ви внесли зміни. Якщо ви перезаписуєте аудіопідказки, вам потрібно перезавантажити змінені файли аудіопідказок.

-

Визначити ідентифікатори сеансів будь-яких активних сеансів -

Використовуйте команду

showcall application sessionsу привілейованому режимі EXEC, щоб отримати номери ідентифікаторів сеансу (SID) служб AA та черги викликів. Якщо сеанс AA не має активних викликів, назва скрипта AA не відображається у виводі командиshow call application sessions. - За потреби зупиніть сеанси обслуговування B-ACD AA та черги викликів. Використовуючи ідентифікатори сеансів з кроку 1, зупиніть сеанси обслуговування B-ACD AA та черги викликів. Використовуйте команду

call application session stopу привілейованому режимі EXEC, щоб зупинити сеанси AA та черги викликів. - Перезавантажте скрипт AA та скрипти черги викликів – використовуйте команду

call application voice loadу привілейованому режимі EXEC для перезавантаження скриптів. - Якщо файл аудіозапиту було змінено, перезавантажте його – використовуйте команду

audio-prompt loadу привілейованому режимі EXEC, щоб перезавантажити аудіофайл. Повторіть цю команду для кожного зміненого аудіофайлу.

Перевірка статусу B-ACD

Використайте команду show call application sessions, щоб перевірити, чи активний B-ACD.

У наступному прикладі показано сеанс з активними програмами AA та черги викликів. Поле «App» – це назва служби, поле «Url» – це розташування файлу скрипта для програми.

Session ID 17

App: aa

Type: Service

Url: flash:app-b-acd-aa-2.1.0.0.tcl

Session ID 12

App: queue

Type: Service

Url: flash:app-b-acd-2.1.0.0.tcl У наступному прикладі показано сеанс, у якому активно лише застосунок черги. Сценарій AA не відображається у виводі команди show call application sessions, оскільки активних викликів немає. Назва служби AA відображається у виводі лише тоді, коли є активний виклик. Скрипт черги викликів активується після першого вхідного виклику та залишається активним, навіть якщо активних викликів немає.

Router# show call application sessions

Session ID 12

App: queue

Type: Service

Url: flash:app-b-acd-2.1.0.0.tclВи можете оновити параметри скрипта B-ACD, внісши зміни до конфігурації Cisco IOS. Щоб зміни параметрів набули чинності, необхідно зупинити та перезавантажити скрипти B-ACD, до яких ви внесли зміни, як описано в наступних кроках. Якщо ви перезаписуєте аудіопідказки, вам потрібно перезавантажити файли аудіопідказок, які змінилися.

-

Визначити ідентифікатори сеансів будь-яких активних сеансів:

Використовуйте команду

show call application sessionsу привілейованому режимі EXEC, щоб отримати номери ідентифікаторів сеансу (SID) служб AA та черги викликів. Якщо сеанс AA не має активних викликів, назва скрипта AA не відображається у виводі командиshow call application sessions.У наступному прикладі показано сеанс з активними викликами. Поле «Програма» – це назва служби, що надається сценарію черги викликів та сценарію AA. Ви також можете побачити назви служб у виводі команди show running-config.

Router# show call application sessions Session ID 17 App: aa Type: Service Url: bootflash:app-b-acd-aa-3.0.0.8.tcl Session ID 12 App: queue Type: Service Url: bootflash:app-b-acd-3.0.0.8.tcl - За потреби зупиніть сеанси обслуговування B-ACD AA та черги викликів.

Використовуючи ідентифікатори сеансу з кроку 1, зупиніть сеанси служби B-ACD AA та служби черги викликів. Використовуйте команду

call application session stopу привілейованому режимі EXEC, щоб зупинити сеанси AA та черги викликів.Router# call application session stop id 17 Router# call application session stop id 12Під час використання команди зупинки сеансу виклику програми для служби AA відбуваються такі дії:

Служба АА зупинена.

Усі дзвінки, активно підключені до служби AA, розриваються.

Назва служби AA видаляється з виводу команди

show call application sessions.Щоб уникнути можливості розриву дзвінків, зачекайте, поки не зникнуть вхідні дзвінки, перш ніж перезавантажувати скрипт, наприклад, після робочого часу.

Якщо назва служби AA не відображається у виводі команди

show call application sessions, це означає, що сеансів викликів немає, і вам не потрібно видавати для неї командуcall application session stop. -

Перезавантажте скрипт AA та скрипти черги викликів

Використовуйте команду

call application voice loadу привілейованому режимі EXEC для перезавантаження скриптів.Router# call application voice load aa Router# call application voice load queue -

Якщо файл аудіопідказки було змінено, перезавантажте його

Використовуйте команду

audio-prompt loadу привілейованому режимі EXEC для перезавантаження аудіофайлу. Повторіть цю команду для кожного зміненого аудіофайлу.Router# audio-prompt load flash:en_bacd_welcome.au Reload of flash:en_bacd_welcome.au successful

Обмеження та заборони

-

Доступність послуг телефонної мережі загального користування (PSTN) залежить від доступності SIP-каналів або каналів PSTN під час збою в мережі.

-

Пристрої з підтримкою 4G та 5G (наприклад, додаток Webex для мобільних пристроїв або планшетів) все ще можуть мати змогу реєструватися в Webex Calling під час перебоїв. В результаті, вони можуть бути не в змозі телефонувати на інші номери з того ж місця розташування під час збою.

-

Шаблони набору можуть працювати інакше в режимі виживання та в активному режимі.

-

Шлюз живучості повинен використовувати IPv4-адресу. IPv6 не підтримується.

-

Оновлення стану синхронізації на вимогу в Центрі керування може тривати до 30 хвилин.

-

Док виклику не підтримується в режимі виживання.

-

Не налаштовуйте команду SIP bind у режимі конфігурації голосової служби VoIP. Це призводить до збою реєстрації телефонів MPP за допомогою Survivability Gateway.

-

Переконайтеся, що серійні номери обладнання (ESN) у різних фізичних місцях розташування є унікальними, щоб уникнути конфліктів та покращити відстежуваність, резервування та надійність відновлення після збоїв.

У режимі виживання діють такі обмеження:

-

Програмні клавіші MPP: Такі програмні клавіші, як «Паркування», «Зняття з паркування», «Втручання», «Перехоплення», «Перехоплення групи» та «Перехоплення виклику», не підтримуються, але вони не відображаються як вимкнені на пристрої.

-

Спільні лінії: Виклики, здійснені на спільні лінії, можуть дзвонити на всіх пристроях; проте інші функції спільних ліній, такі як віддалений моніторинг стану лінії, утримання, відновлення, синхронізований режим «Не турбувати» (DND) та налаштування переадресації викликів, недоступні.

-

Конференц-зв'язок: Конференц-зв'язок або тристоронній дзвінок не підтримуються.

-

Базовий автоматичний розподіл викликів (B-ACD): Сервіс із спільно розміщеними шлюзом живучості та локальним шлюзом не підтримується.

-

Історія дзвінків: Здійснені дзвінки зберігаються локально в історії дзвінків як для пристроїв MPP, так і для застосунку Webex.

-

Групи полювання: Ви можете налаштувати до 100 груп пошуку, кожна з яких підтримує максимум 32 користувачів.

-

Покращений вигляд спільного виклику: Такі функції, як сповіщення про стан лінії, спільна лінія hold/remote резюме, а інші з базовими викликами, групою пошуку або переадресацією викликів не підтримуються.

-

Маршрутизація викликів групи пошуку: Шаблон маршрутизації викликів «Зважена» не підтримується.

Досвід користувача під час резервного перемикання

Якщо вебсайт у вашій компанії втрачає підключення до інтернету в той час, коли ви перебуваєте на цьому вебсайті, можливість здійснювати й отримувати виклики буде збережено. Це стосується як внутрішніх викликів у вашій компанії, так і викликів клієнтам за її межами. Див. Додаток Webex | Забезпечення життєздатності сайту.

Приклади конфігурації

Приклади підключення PSTN

Для зовнішніх викликів налаштуйте підключення до PSTN. У цій темі описано деякі опції та наведено зразки конфігурацій. Два основні варіанти:

-

Підключення плати голосового інтерфейсу (VIC) до PSTN

-

SIP-транк до шлюзу PSTN

Підключення карти голосового інтерфейсу до PSTN

Ви можете встановити плату голосового інтерфейсу (VIC) на маршрутизаторі та налаштувати підключення порту до PSTN.

-

Докладніше про встановлення VIC на маршрутизатор див. у посібнику з встановлення обладнання для вашої моделі маршрутизатора.

-

Докладніше про налаштування VIC, а також приклади див. у Посібнику з налаштування голосового порту, Cisco IOS випуску 3S.

SIP-транк до шлюзу PSTN

Ви можете налаштувати з'єднання SIP-транкінгу, яке вказує на шлюз PSTN. Щоб налаштувати з’єднання транкінгової лінії на шлюзі, використовуйте конфігурацію клієнта голосового класу. Нижче наведено приклад конфігурації.

voice class tenant 300

sip-server ipv4::

session transport udp

bind all source-interface GigabitEthernet0/0/1

Конфігурація вузла зв'язку

Для транкінгових з’єднань налаштуйте вхідні та вихідні вузли визованого зв’язку для транкінгового з’єднання. Конфігурація залежить від ваших вимог. Докладнішу інформацію про конфігурацію див. у Посібнику з конфігурації вузлів вибору, Cisco IOS версії 3S.

Нижче наведено зразки конфігурацій:

Вихідні з'єднання з PSTN через UDP та RTP

dial-peer voice 300 voip

description outbound to PSTN

destination-pattern +1[2-9]..[2-9]......$

translation-profile outgoing 300

rtp payload-type comfort-noise 13

session protocol sipv2

session target sip-server

voice-class codec 1

voice-class sip tenant 300

dtmf-relay rtp-nte

no vad

Вхідний dial-peer з PSTN за допомогою UDP з RTP

voice class uri 350 sip

host ipv4:

!

dial-peer voice 190 voip

description inbound from PSTN

translation-profile incoming 350

rtp payload-type comfort-noise 13

session protocol sipv2

voice-class codec 1

voice-class sip tenant 300

dtmf-relay rtp-nte

no vad

Переклади чисел

Для підключень PSTN може знадобитися використовувати правила трансляції, щоб перетворювати внутрішні розширення на номер E.164, який PSTN може маршрутизувати. Нижче наведено зразки конфігурацій:

З правила перекладу PSTN з не +E164

voice translation-rule 350

rule 1 /^\([2-9].........\)/ /+1\1/

voice translation-profile 300

translate calling 300

translate called 300

З правила перекладу телефонної системи за допомогою +E164

voice translation-rule 300

rule 1 /^\+1\(.*\)/ /\1/

voice translation-profile 300

translate calling 300

translate called 300

Приклад екстреного виклику

У наступному прикладі наведено зразок конфігурації екстреного виклику.

Якщо накладання Wi-Fi не точно відповідає IP-підмережам, то екстрені виклики для кочових пристроїв можуть не мати правильного зіставлення ELIN.

Пункти реагування на надзвичайні ситуації (ERL)

voice emergency response location 1

elin 1 14085550100

subnet 1 192.168.100.0 /26

!

voice emergency response location 2

elin 1 14085550111

subnet 1 192.168.100.64 /26

!

voice emergency response zone 1

location 1

location 2

Вихідні вузли визованого зв'язку

voice class e164-pattern-map 301

description Emergency services numbers

e164 911

e164 988

!

voice class e164-pattern-map 351

description Emergency ELINs

e164 14085550100

e164 14085550111

!

dial-peer voice 301 pots

description Outbound dial-peer for E911 call

emergency response zone 1

destination e164-pattern-map 301

!

dial-peer voice 301 pots

description Inbound dial-peer for E911 call

emergency response callback

incoming called e164-pattern-map 351

direct-inward-dial