- Domov

- /

- Článok

Životnosť lokality pre službu Webex Calling

V tomto článku

V tomto článku Spätná väzba?

Spätná väzba?Funkcia Site Survivability zabezpečuje, že vaša firma zostane dostupná aj v prípade straty spojenia s Webexom. Používa lokálnu sieťovú bránu na poskytovanie záložných volacích služieb koncovým bodom na mieste počas výpadkov siete.

Úvahy o nasadení

Koncové body Webex Calling štandardne fungujú v aktívnom režime a pripájajú sa ku cloudu Webex kvôli registrácii SIP a ovládaniu hovorov. Ak sa sieťové pripojenie k Webexu preruší, koncové body sa automaticky prepnú do režimu prežitia a zaregistrujú sa v lokálnej bráne prežitia. V tomto režime brána poskytuje základné záložné volacie služby. Po obnovení sieťového pripojenia k Webexu sa ovládanie hovorov a registrácie prepnú späť do cloudu Webex.

V režime prežitia sú podporované nasledujúce hovory:

-

Interné volanie (v rámci lokality) medzi podporovanými koncovými bodmi služby Webex Calling

-

Externé volania (prichádzajúce a odchádzajúce) pomocou lokálneho okruhu PSTN alebo SIP trunku na externé čísla a poskytovateľov E911

Ak chcete používať túto funkciu, musíte nakonfigurovať smerovač Cisco IOS XE v lokálnej sieti ako bránu prežitia. Brána Survivability Gateway denne synchronizuje informácie o volaniach z cloudu Webex pre koncové body na danom mieste. Ak koncové body prepnú do režimu prežitia, brána môže tieto informácie použiť na prevzatie registrácií SIP a poskytovanie základných volacích služieb.

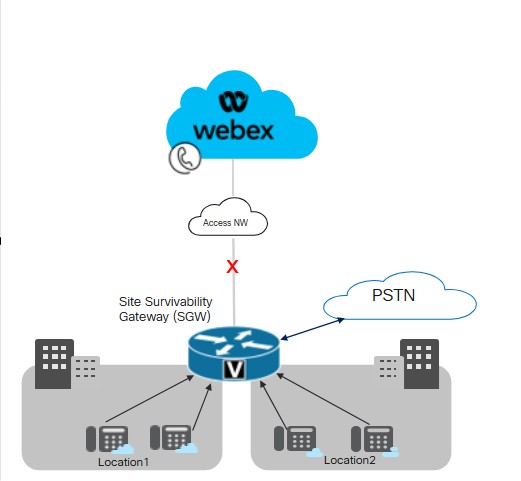

Nastavenie jednej lokality

Nasledujúci obrázok znázorňuje scenár zlyhania siete, kde je pripojenie k Webexu prerušené a koncové body na lokalite Webex pracujú v režime prežitia. Na obrázku brána Survivability smeruje interný hovor medzi dvoma koncovými bodmi na mieste bez nutnosti pripojenia k Webexu. V tomto prípade je brána Survivability nakonfigurovaná s lokálnym pripojením PSTN. V dôsledku toho môžu koncové body na mieste v režime prežitia používať PSTN pre prichádzajúce a odchádzajúce hovory na externé čísla a poskytovateľov E911.

Nastavenie viacerých lokalít

Nasledujúci obrázok znázorňuje scenár zlyhania siete, kde je pripojenie k Webexu prerušené a koncové body umiestnené na rôznych miestach fungujú v režime prežitia. V rámci LAN siete je viacero menších lokalít, ktoré sú namapované na jednu bránu Survivability. Toto nasadenie optimalizuje využitie zdrojov brány a zároveň zachováva konfigurácie smerovania hovorov špecifické pre danú lokalitu.

Spoločnosť Cisco odporúča udržiavať prahovú hodnotu latencie 50 milisekúnd pre pripojenie medzi Survivability Gateway a koncovými bodmi naprieč lokalitami v rámci lokálnej siete LAN.

Kľúčové podmienky pre prežitie lokality

Pre Survivability Gateway platia nasledujúce podmienky:

-

Cloud Webex obsahuje IP adresu, názov hostiteľa a port Survivability Gateway v konfiguračnom súbore zariadenia. Vďaka tomu sa koncové body môžu v prípade prerušenia pripojenia k Webexu obrátiť na Survivability Gateway a zaregistrovať sa.

-

Denná synchronizácia údajov o hovoroch medzi cloudom Webex a Survivability Gateway zahŕňa overovacie informácie pre registrovaných používateľov. Vďaka tomu si koncové body môžu udržiavať bezpečné registrácie, a to aj v režime prežitia. Synchronizácia zahŕňa aj informácie o smerovaní pre týchto používateľov.

-

Brána Survivability dokáže automaticky smerovať interné hovory pomocou smerovacích informácií, ktoré poskytuje Webex. Pridajte konfiguráciu PSTN trunku do Survivability Gateway na zabezpečenie externých hovorov.

-

Každé miesto, ktoré nasadzuje Site Survivability, vyžaduje Survivability Gateway v rámci lokálnej siete.

-

Registrácie aj ovládanie hovorov sa vrátia do cloudu Webex po obnovení sieťového pripojenia Webex na aspoň 30 sekúnd.

Kolokácia s Unified SRST

Brána Survivability podporuje spoločné umiestnenie konfigurácie Webex Survivability a konfigurácie Unified SRST na tej istej bráne. Brána dokáže podporovať zabezpečenie koncových bodov Webex Calling aj koncových bodov, ktoré sa zaregistrujú v systéme Unified Communications Manager. Konfigurácia kolokácie:

-

Nakonfigurujte podporu Unified SRST pre koncové body, ktoré sa registrujú v systéme Unified Communications Manager. Konfiguráciu nájdete v príručke pre správu Cisco Unified SRST.

-

Na tej istej bráne postupujte podľa postupu úlohy konfigurácie prežitia lokality v tomto článku a nakonfigurujte bránu s funkciou prežitia lokality pre koncové body volania Webex.

Aspekty smerovania hovorov pre kolokáciu

Pri konfigurácii smerovania hovorov pre scenáre kolokácie zvážte nasledujúce:

-

Brána prežitia smeruje interné hovory automaticky za predpokladu, že oba koncové body v hovore sú zaregistrované v bráne prežitia. Interné hovory sú automaticky smerované medzi všetkými registrovanými klientmi (SRST alebo Webex Calling).

-

Je možné, že nastane situácia, keď sa pripojenie k jednému systému riadenia hovorov preruší, zatiaľ čo pripojenie k druhému systému riadenia hovorov zostane aktívne. V dôsledku toho sa jedna sada koncových bodov zaregistruje do Survivability Gateway, zatiaľ čo iná sada koncových bodov na tom istom mieste sa zaregistruje do primárneho riadenia hovorov. V tomto prípade možno budete musieť smerovať hovory medzi dvoma sadami koncových bodov do SIP trunku alebo okruhu PSTN.

-

Externé hovory a hovory E911 je možné smerovať na SIP trunk alebo PSTN okruh.

Podporované funkcie a komponenty

Nasledujúca tabuľka obsahuje informácie o podporovaných funkciách.

| Funkcia | Zariadenia MPP a aplikácia Webex | VG4xx ATA |

|---|---|---|

|

Volanie vnútrostátnych klapiek |

Automaticky podporované bez nutnosti špecifickej konfigurácie smerovania na Survivability Gateway. |

Automaticky podporované bez nutnosti špecifickej konfigurácie smerovania na Survivability Gateway. Alternatívne čísla nie sú podporované. |

|

Medzistátne hovory a hovory cez PSTN (prichádzajúce a odchádzajúce) |

Volanie cez PSTN na základe telekomunikačného okruhu alebo SIP trunku. |

Volanie cez PSTN na základe telekomunikačného okruhu alebo SIP trunku. |

|

Spracovanie hovorov E911 |

Volanie E911 vyžaduje okruh PSTN alebo SIP trunk. Odchádzajúce hovory používajú špecifické registrované identifikačné číslo miesta núdze (ELIN) pre definované miesto núdzovej reakcie (ERL). Ak operátor tiesňového volania odpovie na prerušený hovor, brána prežitia presmeruje hovor na posledné zariadenie, ktoré volalo na tiesňové číslo. |

Volanie E911 vyžaduje okruh PSTN alebo SIP trunk. Odchádzajúce hovory používajú špecifické registrované identifikačné číslo miesta núdze (ELIN) pre definované miesto núdzovej reakcie (ERL). Ak operátor tiesňového volania odpovie na prerušený hovor, brána prežitia presmeruje hovor na posledné zariadenie, ktoré volalo na tiesňové číslo. |

|

Podržanie a obnovenie hovoru |

Podporované Ak používate funkciu Hudba pri čakaní (MOH), manuálne vytvorte bránu prežitia pomocou súboru MOH. |

Analógové linky VG4xx ATA nedokážu podržať ani obnoviť hovory. Táto funkcia je podporovaná iba vtedy, keď je prichádzajúci hovor prijatý na VG4xx ATA. |

|

Presmerovanie hovoru s obsluhou |

Podporované |

Táto funkcia je podporovaná iba vtedy, keď je prichádzajúci hovor prijatý na VG4xx ATA. |

|

Presmerovanie hovoru naslepo |

Podporované |

Táto funkcia je podporovaná iba vtedy, keď je prichádzajúci hovor prijatý na VG4xx ATA. |

|

ID prichádzajúceho volajúceho (meno) |

Podporované |

Podporované |

|

ID prichádzajúceho volajúceho (meno & Číslo) |

Podporované |

Podporované |

|

Videohovor z bodu do bodu |

Podporované |

Nepodporované |

|

Trojstranné volanie |

Nepodporované |

Nepodporované |

|

Zdieľané linky |

Podporované |

Podporované |

|

Virtuálne linky |

Podporované |

Nepodporované |

Pri konfigurácii funkcie je prežitie lokality k dispozícii pre nasledujúce podporované koncové body.

| Typ | Modely | Minimálna verzia |

|---|---|---|

| IP telefón Cisco s firmvérom pre viacplatformové zariadenia (MPP) |

6821, 6841, 6851, 6861, 6861 Wi-Fi, 6871 7811, 7821, 7841, 7861 8811, 8841, 8851, 8861 8845 (iba zvuk), 8865 (iba zvuk), 8875 (video) 9800 Ďalšie informácie o podporovaných telefónoch Cisco IP s firmvérom Multiplatform (MPP) nájdete v časti: |

12.0(1) Pre telefóny 8875 – Phone OS 3.2 a novšie verzie Pre sériu 9800 - PhoneOS 3.2(1) |

|

Konferenčný telefón Cisco IP |

7832, 8832 |

12.0(1) |

|

Aplikácia Cisco Webex |

Windows, Mac |

43.2 |

|

Analógové koncové body |

VG400 ATA, VG410 ATA a VG420 ATA Cisco ATA 191 a 192 |

17.16.1a 11.3(1) pre ATA 191 a 192 |

Zariadenia tretích strán nie sú podporované platformou Survivability Gateway.

Nasledujúca tabuľka pomáha nakonfigurovať smerovače Cisco IOS XE ako bránu prežitia. Táto tabuľka uvádza maximálny počet koncových bodov, ktoré každá platforma podporuje, a minimálnu verziu IOS XE.

Funkcie brány Webex Calling Survivability Gateway sú k dispozícii s verziou Cisco IOS XE Dublin 17.12.3 alebo novšími vydaniami. Funkcie skupiny vyhľadávania, presmerovania hovorov a automatického telefonického operátora sú dostupné od verzie iOS 17.18.2 a novšej.

| Model | Maximálny počet registrácií koncových bodov | Minimálna verzia |

|---|---|---|

|

Smerovač integrovaných služieb 4321 | 50 |

Cisco IOS XE Dublin 17.12.3 alebo novšie vydania |

|

Smerovač integrovaných služieb 4331 | 100 | |

|

Smerovač integrovaných služieb 4351 | 700 | |

|

Smerovač integrovaných služieb 4431 | 1200 | |

|

Smerovač integrovaných služieb 4451-X | 2000 | |

|

Smerovač integrovaných služieb 4461 | 2000 | |

|

Catalyst Edge 8200L-1N-4T | 1500 | |

|

Catalyst Edge 8200-1N-4T | 2500 | |

|

Catalyst Edge 8300-1N1S-6T | 2500 | |

|

Catalyst Edge 8300-2N2S-6T | 2500 | |

|

Catalyst Edge 8300-1N1S-4T2X | 2500 | |

|

Catalyst Edge 8300-2N2S-4T2X | 2500 | |

|

Malá konfigurácia softvéru Catalyst Edge 8000V | 500 | |

|

Stredná konfigurácia softvéru Catalyst Edge 8000V | 1000 | |

|

Konfigurácia softvéru Catalyst Edge 8000V pre veľké zariadenia | 2000 |

Informácie o referenčnom porte pre Survivability Gateway

|

Účel pripojenia |

Zdrojové adresy |

Zdrojové porty |

Protokol |

Cieľové adresy |

Cieľové porty |

|---|---|---|---|---|---|

|

Signalizácia hovoru do Survivability Gateway (SIP TLS) |

Zariadenia |

5060-5080 |

TLS |

Brána prežitia |

8933 |

|

Zavolajte médiu do brány prežitia (SRTP) |

Zariadenia |

19560-19660 |

UDP |

Brána prežitia |

8000-14198 (SRTP cez UDP) |

|

Signalizácia hovoru do PSTN brány (SIP) |

Brána prežitia |

Prchavé |

TCP alebo UDP |

Vaša brána PSTN ITSP |

5060 |

|

Hovorové médiá do PSTN brány (SRTP) |

Brána prežitia |

8000-48198 |

UDP |

Vaša brána PSTN ITSP |

Prchavé |

|

Synchronizácia času (NTP) |

Brána prežitia |

Prchavé |

UDP |

NTP server |

123 |

|

Rozlíšenie mien (DNS) |

Brána prežitia |

Prchavé |

UDP |

DNS server |

53 |

|

Správa cloudu |

Konektor |

Prchavé |

HTTPS |

Služby Webexu |

443, 8433 |

Prevádzkové pokyny týkajúce sa cloudového režimu nájdete v článku pomocníka Informácie o referenčných portoch pre volania cez Webex.

Hodnoty nastavení portov na smerovačoch Cisco IOS XE môžete prispôsobiť. Táto tabuľka používa predvolené hodnoty ako návod.

Konfigurácia funkcií

Postup úlohy konfigurácie prežitia lokality

Ak chcete pridať funkciu „Site Survivability“ pre existujúcu lokalitu Webex Calling, vykonajte nasledujúce úlohy. Ak sa pripojenie ku cloudu Webex preruší, brána Survivability Gateway v lokálnej sieti môže poskytnúť záložné riadenie hovorov pre koncové body na danom mieste.

Predtým, ako začnete

Ak potrebujete zriadiť novú bránu, ktorá bude slúžiť ako brána prežitia, pozrite si článok Webex Registrácia spravovaných brán Cisco IOS do Webex Cloud, kde nájdete informácie o pridaní brány do Control Hub.

| Kroky | Príkaz alebo akcia | Účel |

|---|---|---|

|

1 | Priradiť službu prežitia k bráne |

V ovládacom centre priraďte službu Survivability Gateway k bráne. |

|

2 | Stiahnuť šablónu konfigurácie |

Stiahnite si šablónu konfigurácie z Control Hub. Šablónu budete potrebovať pri konfigurácii príkazového riadka brány. |

|

3 |

Nakonfigurujte licencie pre Survivability Gateway. | |

|

4 |

Nakonfigurujte certifikáty pre Survivability Gateway. | |

|

5 |

Ako návod na konfiguráciu príkazového riadka brány použite konfiguračnú šablónu, ktorú ste si predtým stiahli. Vyplňte všetky povinné konfigurácie, ktoré sú uvedené v šablóne. |

Priradiť službu prežitia k bráne

Predtým, ako začnete

| 1 |

Prejdite na Volanie v časti Službya potom kliknite na kartu Spravované brány. V zobrazení Spravované brány sa zobrazuje zoznam brán, ktoré spravujete prostredníctvom aplikácie Control Hub.

|

| 2 |

Vyberte bránu, ktorú chcete priradiť ako bránu prežitia, a na základe hodnoty poľa Služba vyberte jednu z nasledujúcich možností:

|

| 3 |

V rozbaľovacej ponuke typu služby vyberte možnosť Survivability Gateway a vyplňte nasledujúce polia:

Po dokončení registrácie sa podrobnosti o umiestnení zobrazia na stránke Spravované brány. |

| 4 |

Kliknite na Priradiť. V zobrazení Spravované brány sa zobrazuje zoznam umiestnení, ktoré sú priradené k bráne.

|

Stiahnuť konfiguračnú šablónu

| 1 |

Prihláste sa do Control Hubu. Ak ste partnerská organizácia, spustí sa Centrum partnerov. Ak chcete otvoriť Control Hub, kliknite na zobrazenie Zákazník v Partner Hub a vyberte príslušného zákazníka alebo vyberte Moja organizácia a otvorte nastavenia Control Hub pre partnerskú organizáciu. |

| 2 |

Prejsť na . |

| 3 |

Kliknite na príslušnú bránu prežitia. |

| 4 |

Kliknite na Stiahnuť šablónu konfigurácie a stiahnite si šablónu do svojho stolného počítača alebo notebooku. |

Konfigurácia licencovania

| 1 |

Vstúpte do režimu globálnej konfigurácie na routeri: |

| 2 |

Nakonfigurujte licencie pomocou príkazov, ktoré sa vzťahujú iba na vašu konkrétnu platformu.

Pri konfigurácii priepustnosti vyššej ako 250 Mb/s potrebujete licenciu platformy HSEC. |

Konfigurácia certifikátov

Konfigurácia certifikátov na Cisco IOS XE

Ak chcete požiadať o certifikáty pre Survivability Gateway a vytvoriť ich, vykonajte nasledujúce kroky. Používajte certifikáty podpísané verejne známou certifikačnou autoritou.

Platforma Survivability Gateway podporuje iba verejne známe certifikáty CA. Súkromné alebo podnikové certifikáty CA nemožno použiť pre Survivability Gateway.

Zoznam koreňových certifikačných autorít, ktoré sú podporované pre službu Webex Calling, nájdete v časti Ktoré koreňové certifikačné autority sú podporované pre volania na audio a video platformy Cisco Webex?.

Platforma Survivability Gateway nepodporuje certifikát so zástupnými znakmi.

Spustite príkazy z ukážkového kódu na dokončenie krokov. Ďalšie informácie o týchto príkazoch spolu s ďalšími možnosťami konfigurácie nájdete v kapitole „ Podpora SIP TLS“ v Konfiguračnej príručke Cisco Unified Border Element.

| 1 |

Vstúpte do režimu globálnej konfigurácie spustením nasledujúcich príkazov: |

| 2 |

Súkromný kľúč RSA vygenerujete spustením nasledujúceho príkazu. Modul súkromného kľúča musí mať aspoň 2048 bitov. |

| 3 |

Nakonfigurujte dôveryhodný bod na uchovávanie certifikátu Survivability Gateway. Úplne kvalifikovaný názov domény (fqdn) brány musí používať rovnakú hodnotu, akú ste použili pri priraďovaní služby prežitia k bráne. |

| 4 |

Vygenerujte žiadosť o podpísanie certifikátu spustením príkazu Po zobrazení výzvy zadajte Po zobrazení žiadosti o certifikát (CSR) na obrazovke skopírujte certifikát do súboru pomocou programu Poznámkový blok, ktorý môžete odoslať podporovanej certifikačnej autorite (CA). Ak váš poskytovateľ podpisovania certifikátov vyžaduje CSR vo formáte PEM (Privacy Enhanced Mail), pred odoslaním pridajte hlavičku a pätu. Napríklad: |

| 5 |

Keď vám certifikačná autorita vydá certifikát, spustite príkaz Po zobrazení výzvy vložte základ 64 CER/PEM vydávanie obsahu certifikátu CA (nie certifikátu zariadenia) do terminálu. |

| 6 |

Importujte podpísaný hostiteľský certifikát do dôveryhodného bodu pomocou príkazu Po zobrazení výzvy vložte základ 64 CER/PEM certifikát do terminálu. |

| 7 |

Skontrolujte, či je k dispozícii certifikát koreňovej certifikačnej autority: Riešenie Webex Calling podporuje iba verejne známe certifikačné autority. Súkromné alebo podnikové certifikáty CA nie sú podporované. |

| 8 |

Ak váš koreňový certifikát CA nie je súčasťou balíka, získajte certifikát a importujte ho do nového dôveryhodného bodu. Tento krok vykonajte, ak verejne známy koreňový certifikát CA nie je k dispozícii s vašou bránou Cisco IOS XE. Po zobrazení výzvy vložte základ 64 CER/PEM obsah certifikátu do terminálu. |

| 9 |

Pomocou nasledujúcich príkazov v konfiguračnom režime zadajte predvolený dôveryhodný bod, verziu TLS a predvolené hodnoty SIP-UA. |

Importovať certifikáty spolu s pármi kľúčov

Certifikáty CA a páry kľúčov môžete importovať ako balík pomocou formátu PKCS12 (.pfx alebo .p12). Balík môžete importovať z lokálneho súborového systému alebo vzdialeného servera. PKCS12 je špeciálny typ formátu certifikátu. Zväzuje celý reťazec certifikátov od koreňového certifikátu cez certifikát identity spolu s párom kľúčov RSA. To znamená, že importovaný balík PKCS12 by obsahoval pár kľúčov, hostiteľské certifikáty a prechodné certifikáty. Importujte balík PKCS12 pre nasledujúce scenáre:

-

Export z iného smerovača Cisco IOS XE a import do smerovača Survivability Gateway

-

Generovanie balíka PKCS12 mimo smerovača Cisco IOS XE pomocou OpenSSL

Ak chcete vytvoriť, exportovať a importovať certifikáty a páry kľúčov pre smerovač Survivability Gateway, vykonajte nasledujúce kroky.

| 1 |

(Voliteľné) Exportujte balík PKCS12 potrebný pre váš router Survivability Gateway. Tento krok je použiteľný iba v prípade, že exportujete z iného smerovača Cisco IOS XE. |

| 2 |

(Voliteľné) Vytvorte balík PKCS12 pomocou OpenSSL. Tento krok je použiteľný iba v prípade, že generujete balík PKCS12 mimo Cisco IOS XE pomocou OpenSSL. |

| 3 |

Importujte balík súborov vo formáte PKCS12. Nasleduje vzorová konfigurácia príkazu a podrobnosti týkajúce sa konfigurovateľných parametrov:

Príkaz crypto pki import automaticky vytvorí dôveryhodný bod pre umiestnenie certifikátu. |

| 4 |

Pomocou nasledujúcich príkazov v konfiguračnom režime zadajte predvolený dôveryhodný bod, verziu TLS a predvolené hodnoty SIP-UA. |

Konfigurácia brány prežitia

Konfigurácia brány ako brány prežitia

Ako návod na konfiguráciu príkazového riadka brány použite konfiguračnú šablónu, ktorú ste si predtým stiahli. Vyplňte povinné konfigurácie v šablóne.

Nasledujúce kroky obsahujú vzorové príkazy spolu s vysvetlením jednotlivých príkazov. Upravte nastavenia tak, aby vyhovovali vášmu nasadeniu. Lomené zátvorky (napríklad ) označujú nastavenia, do ktorých by ste mali zadať hodnoty, ktoré sa vzťahujú na vaše nasadenie. Rôzne nastavenia <tag> používajú číselné hodnoty na identifikáciu a priradenie sád konfigurácií.

- Pokiaľ nie je uvedené inak, toto riešenie vyžaduje, aby ste dokončili všetky konfigurácie v tomto postupe.

- Pri použití nastavení zo šablóny nahraďte

%tokens%preferovanými hodnotami pred kopírovaním do brány. - Viac informácií o príkazoch nájdete v dokumente Referenčná príručka príkazov spravovanej brány Webex. Túto príručku použite, pokiaľ popis príkazu neodkazuje na iný dokument.

| 1 |

Vstúpte do režimu globálnej konfigurácie. kde:

|

| 2 |

Vykonajte konfigurácie hlasových služieb:

Vysvetlenie príkazov:

|

| 3 |

Povoľte funkciu Survivability na routeri: Vysvetlenie príkazov:

|

| 4 |

Konfigurácia NTP serverov:

|

| 5 |

(Voliteľné). Konfigurácia povolení hovorov pre všeobecné triedy obmedzení: Predchádzajúci príklad vytvára množinu vlastnej triedy obmedzení s názvom kategórie (napríklad |

| 6 |

Nakonfigurujte zoznam preferovaných kodekov. Napríklad nasledujúci zoznam uvádza ako preferovaný kodek g711ulaw, za ktorým nasleduje g711alaw. Vysvetlenie príkazov:

|

| 7 |

Konfigurácia predvolených skupín hlasových registrov: Vysvetlenie príkazov:

|

| 8 |

Konfigurácia núdzového volania: Vysvetlenie príkazov:

Ak sa prekrytie Wi-Fi nezhoduje presne s podsieťami IP, tiesňové volania pre prenosné zariadenia nemusia mať správne mapovanie ELIN. |

| 9 |

Nakonfigurujte vytáčané uzly pre PSTN. Príklad konfigurácie vytáčaného uzla nájdete v časti Príklady pripojenia PSTN. |

| 10 |

Voliteľné. Povoľte pre smerovač funkciu Hudba pri podržaní. Hudobný súbor musíte uložiť do flash pamäte smerovača vo formáte G.711. Súbor môže byť vo formáte .au alebo .wav, ale formát súboru musí obsahovať 8-bitové 8 kHz dáta (napríklad formát dát ITU-T A-law alebo mu-law). Vysvetlenie príkazov:

|

Kompletná synchronizácia na požiadanie

Voliteľné. Tento postup vykonajte iba v prípade, že chcete vykonať okamžitú synchronizáciu na požiadanie. Tento postup nie je povinný, pretože cloud Webex synchronizuje údaje o hovoroch so Survivability Gateway automaticky raz denne.

| 1 |

Prihláste sa do Control Hubu. Ak ste partnerská organizácia, spustí sa Centrum partnerov. Ak chcete otvoriť Control Hub, kliknite na zobrazenie Zákazník v Partner Hub a vyberte príslušného zákazníka alebo vyberte Moja organizácia a otvorte nastavenia Control Hub pre partnerskú organizáciu. |

| 2 |

Prejsť na . |

| 3 |

Kliknite na príslušnú bránu prežitia a otvorí sa zobrazenie Služba prežitia pre danú bránu. |

| 4 |

Kliknite na tlačidlo Synchronizovať. |

| 5 |

Kliknite na Odoslať. Dokončenie synchronizácie môže trvať až 10 minút.

|

Upraviť vlastnosti brány prežitia

| 1 |

Prihláste sa do Control Hubu. Ak ste partnerská organizácia, spustí sa Centrum partnerov. Ak chcete otvoriť Control Hub, kliknite na zobrazenie Zákazník v Partner Hub a vyberte príslušného zákazníka alebo vyberte Moja organizácia a otvorte nastavenia Control Hub pre partnerskú organizáciu. |

| 2 |

Prejsť na . |

| 3 |

Kliknite na príslušnú bránu prežitia a otvorí sa zobrazenie Služba prežitia pre danú bránu. |

| 4 |

Kliknite na tlačidlo Upraviť a aktualizujte nastavenia pre nasledujúce položky.

|

| 5 |

Kliknite na Odoslať. Ak chcete odstrániť bránu prežitia z Control Hub, najskôr zrušte priradenie služby brána prežitia. Viac informácií nájdete v časti Priradenie služieb spravovaným bránam. |

Konfigurácie na povolenie CDR na bráne prežitia

Konektor automaticky konfiguruje príkazy súvisiace s CDR, aby uľahčil zhromažďovanie metrík počtu hovorov.

Na konci udalosti prežitia konektor spracuje záznamy CDR vygenerované počas obdobia udalosti spolu s konfiguračnými údajmi, aby identifikoval rôzne počty hovorov. Metriky zahŕňajú celkový počet hovorov, núdzových hovorov a externých hovorov a používajú sa na monitorovanie používania interných funkcií. Do cloudu Webex sa odosielajú iba metriky počtu hovorov, zatiaľ čo samotné záznamy o počte hovorov sa neprenášajú.

Nasleduje vzorová konfigurácia:

!

gw-accounting file

primary ifs bootflash:guest-share/cdrs/

acct-template callhistory-detail

maximum cdrflush-timer 5

cdr-format detailed

!

Vysvetlenie príkazov:

-

primary ifs bootflash:guest-share/cdrs/- Tento príkaz slúži na uloženie súborov CDR do priečinka hosťovského zdieľania, aby sa k nim mohol pristupovať cez konektor. -

acct-template callhistory-detail- Tento príkaz je potrebný na zahrnutie značky dial-peer do CDR. -

maximum cdrflush-timer 5- Predvolená hodnota je 60 minút, ale nastavenie na 5 minút umožňuje rýchlejšie zaznamenávanie CDR do súboru. -

cdr-format detailed- Toto je predvolený formát. Kompaktný formát nie je vhodný, pretože neobsahuje značku dial-peer.

Konfigurácie na povolenie presmerovania hovorov

Funkcia presmerovania hovorov je súčasťou funkcií prežitia, ktoré zabezpečujú nepretržité spracovanie hovorov počas výpadkov siete, keď sa stratí pripojenie ku cloudu Webex. Brána Survivability funguje ako lokálna záložná brána, ktorá umožňuje koncovým bodom lokálne sa registrovať a zachovať si základné možnosti volania.

-

Správanie presmerovania hovorov v režime Survivability je riadené bránou Survivability pomocou konfigurácie fondu, konfigurácií dial-peer a smerovacích politík, ktoré spracovávajú hovory lokálne alebo ich smerujú cez PSTN alebo SIP trunky.

-

Brána Survivability deaktivuje SIP REFER, SIP moved-temporarily pre doplnkové služby presmerovania hovorov a prenosu hovorov, pretože Webex Calling tieto metódy v režime survivability nepoužíva.

Konfigurácia fondu hlasových registrov pre scenáre presmerovania hovorov:

|

Ak chcete použiť funkciu presmerovania hovorov, nakonfigurujte príkaz

|

Konfigurácie na povolenie skupiny hľadania

Táto tabuľka poskytuje mapovanie konfigurácie funkcie skupiny hľadania v Control Hub a používanie príkazov brány prežitia

| Funkcie hľadacích skupín | Konfigurácia pomocou ovládacieho centra | Príkazy brány prežitia |

|---|---|---|

|

Vyberte vzor smerovania hovorov |

Top-Down/Simultaneous/Circular/Longest-idle | Sequential/Parallel/Peer/Longest-idle |

|

Pridať skupinu Hunt |

Pridajte skupinu hľadačov s názvom a telefónnym číslom pre každú lokalitu. | Ak chcete pridať skupinu hľadania, použite voice hunt-group . Potom pridajte telefónne číslo pomocou príkazu pilot a názov skupiny vyhľadávania pomocou príkazu description |

|

Vyberte používateľov, pracovné priestory alebo virtuálne linky, ktoré chcete pridať |

Vyberte agentov, ktorí sa stanú súčasťou Hunt Group |

Nakonfigurujte zoznam agentov pomocou príkazu |

|

Pokračovať po nastavenom počte zvonení |

Konfigurujte pomocou možnosti Nastaviť počet zvonení |

Nakonfigurujte pomocou príkazu |

|

Vpred, keď je zaneprázdnený |

Konfigurujte pomocou možnosti Preskočiť, keď je obsadené |

Konfigurácia pomocou príkazu |

|

Presmerovanie hovorov, keď sú všetci agenti nedostupní | Konfigurácia pomocou možnosti Presmerovanie hovorov, keď sú všetci agenti nedostupní |

Konfigurácia pomocou príkazu |

|

Presmerovanie hovorov, keď sú všetci agenti zaneprázdnení alebo je obsadená vyhľadávacia skupina |

Konfigurujte pomocou možnostiPresmerovať hovory, keď sú všetci agenti zaneprázdnení alebo je skupina presmerovania zaneprázdnená |

Konfigurovať pomocou |

-

Konfigurácia sekvenčných zvonení skupiny Hunt

voice hunt-group 1 sequential pilot 1111 number 1 1001 number 2 1002 number 3 7089001 number 4 7089002 number 5 +1210903443 ..... ..... timeout 20 final 1009 statistics collect description present-call idle-phone -

Konfigurácia paralelných kruhov skupiny Hunt

voice hunt-group 2 parallel pilot 2222 number 1 2001 number 2 2002 number 3 2089001 number 4 2089002 number 5 +12109034433 ..... ..... timeout 60 final 1009 statistics collect description

Popis príkazov:

-

voice hunt-group- Tento príkaz sa používa na definovanie a vstup do konfiguračného režimu pre skupinu hľadania. -

parallel- Toto kľúčové slovo určuje metódu alebo algoritmus skupiny vyhľadávania, ktorý systém použije na rozdelenie prichádzajúcich hovorov medzi členov tejto skupiny vyhľadávania. -

number- Vytvorí zoznam extensions/e164 numbers/ESN ktorí sú členmi skupiny na vyhľadávanie hlasu. Žiadne číslo v zozname nemôže byť pilotným číslom inej skupiny hľadania. -

pilot- Toto je hlavné číslo alebo číslo v adresári pre skupinu vyhľadávania. Volajúci vytočia toto číslo, aby sa spojili so skupinou vyhľadávania. -

timeout- Nastavuje maximálny čas v sekundách, počas ktorého sa pátracia skupina pokúsi prezvoniť svojich členov pred vykonaním ďalšej akcie. -

final- Tento príkaz určuje záložné číslo. -

statistics collect- Umožňuje zhromažďovanie prevádzkových štatistík pre skupinu hľadania. -

descriptin- popis loveckej skupiny -

present-call idle-phone-Hovor presmerujte iba na agentov, ktorí sú nečinní.

Nasleduje príklad výstupu z príkazu show voice hunt-group statistics. Výstup zahŕňa priame hovory na číslo skupiny hlasového vyhľadávania a hovory z frontu alebo B-ACD.

Router# show voice hunt-group 1 statistics last 1 h

Wed 04:00 - 05:00

Max Agents: 3

Min Agents: 3

Total Calls: 9

Answered Calls: 7

Abandoned Calls: 2

Average Time to Answer (secs): 6

Longest Time to Answer (secs): 13

Average Time in Call (secs): 75

Longest Time in Call (secs): 161

Average Time before Abandon (secs): 8

Calls on Hold: 2

Average Time in Hold (secs): 16

Longest Time in Hold (secs): 21

Per agent statistics:

Agent: 5012

From Direct Call:

Total Calls Answered: 3

Average Time in Call (secs): 70

Longest Time in Call (secs): 150

Totals Calls on Hold: 1

Average Hold Time (secs): 21

Longest Hold Time (secs): 21

From Queue:

Total Calls Answered: 3

Average Time in Call (secs): 55

Longest Time in Call (secs): 78

Total Calls on Hold: 2

Average Hold Time (secs): 19

Longest Hold Time (secs): 26

Total Loged in Time (secs): 3000

Total Loged out Time (secs): 600

Agent: 5013

From Direct Call:

Total Calls Answered: 3

Average Time in Call (secs): 51

Longest Time in Call (secs): 118

Totals Calls on Hold: 1

Average Hold Time (secs): 11

Longest Hold Time (secs): 11

From Queue:

Total Calls Answered: 1

Average Time in Call (secs): 4

Longest Time in Call (secs): 4

Total Loged in Time (secs): 3000

Total Loged out Time (secs): 600

Agent: 5014

From Direct Call:

Total Calls Answered: 1

Average Time in Call (secs): 161

Longest Time in Call (secs): 161

From Queue:

Total Calls Answered: 1

Average Time in Call (secs): 658

Longest Time in Call (secs): 658

Total Loged in Time (secs): 3000

Total Loged out Time (secs): 600

Queue related statistics:

Total calls presented to the queue: 5

Calls handoff to IOS: 5

Number of calls in the queue: 0

Average time to handoff (secs): 2

Longest time to handoff (secs): 3

Number of abandoned calls: 0

Average time before abandon (secs): 0

Calls forwarded to voice mail: 0

Calls answered by voice mail: 0

Number of error calls: 0

Router# sh voice hunt-group

Group 1

type: sequential

pilot number: 4444, peer-tag 2147483647

list of numbers:

Member Used-by State Login/Logout

====== ======= ===== ============

1001 1001 up -

1003 1003 up -

preference: 0

preference (sec): 0

timeout: 15

final_number:

auto logout: no

stat collect: no

phone-display: no

hlog-block: no

calls in queue: 0

overwrite-dyn-stats: no

members logout: no

present-call idle-phone: no

webex-sgw-bgl14#

Konfigurácie na povolenie základného automatického rozdelenia hovorov (B-ACD)

Základná služba automatického rozdeľovania hovorov (B-ACD) a automatického obsluhovania (AA) zabezpečuje automatické prijímanie vonkajších hovorov s pozdravmi a ponukami, ktoré umožňujú volajúcim vybrať si príslušné oddelenie alebo vytočiť známe klapky.

B-ACD poskytuje automatické prijímanie a distribúciu hovorov pomocou interaktívnych ponúk a lokálnych skupín vyhľadávania. Aplikácia B-ACD pozostáva zo služieb automatického obsluhovania (AA) a jednej služby riadenia fronty hovorov. Automatický operátor B-ACD podporuje PSTN hovory, ktoré sú vyjednávané s prichádzajúcim SIP trunkovým systémom s kodekom g711ulaw

B-ACD podporuje skupiny hlasového vyhľadávania so sekvenčnými, paralelnými, peer, najdlhšími nečinnými hovormi, podporou zdieľaných SIP liniek a zmiešaných zdieľaných liniek.

Prichádzajúci hovor vytočí pilotné číslo B-ACD AA a ozve sa výzva s pozdravom a pokynmi, ktoré volajúcemu pomôžu automaticky presmerovať hovor.

Obmedzenia

Pri presmerovaní hovorov použite rovnaký kodek na prichádzajúcich aj odchádzajúcich vytáčaných uzloch. Používanie rôznych kodekov nie je podporované. Systém iOS nespustí transkodér pre hovory spracované žiadnou aplikáciou TCL.

Komponenty B-ACD

Aplikácia B-ACD pozostáva zo služby fronty volaní a jednej alebo viacerých služieb AA. Konfigurovateľné komponenty týchto služieb sú:

-

Pilotné číslo

-

Uvítacia správa a ďalšie zvukové súbory

-

Možnosti ponuky

-

Vytáčanie podľa klapky

Pilotné číslo

Každá služba AA má svoje vlastné pilotné číslo AA, ktoré volajúci vytáčajú, aby sa s AA spojili. Toto číslo je zadané v príkaze param aa-pilot. Pilotné číslo AA nie je priradené k žiadnemu telefónnemu číslu agenta ani fyzickému telefónu, ale musíte definovať vytáčaný uzol s pilotným číslom AA ako číslo prichádzajúceho volania, aby bolo toto číslo dostupné pre externých volajúcich.

Uvítacia správa a ďalšie zvukové súbory

Uvítacia správa je zvukový súbor, ktorý sa prehrá, keď pilotné číslo prijme hovor. Tento zvukový súbor je jedným z množstva zvukových súborov, ktoré sa používajú so službou B-ACD na informovanie volajúcich o ich stave a akýchkoľvek akciách, ktoré môžu vykonať. Môžete si vytvoriť prispôsobené zvukové súbory s popisom možností ponuky, ktoré majú volajúci k dispozícii. Zvukové súbory B-ACD sú popísané v nasledujúcich častiach:

Opätovné nahrávanie predvolených zvukových súborov

Pre každý bod v skripte sú poskytnuté predvolené zvukové súbory, ktoré sa odovzdávajú volajúcim. Predvolené zvukové súbory si stiahnete z odkazu a skopírujete ich na miesto, ku ktorému má prístup router B-ACD, napríklad do flash pamäte alebo TFTP servera. Zvukové súbory a súbory skriptov sú na webovej stránke zoskupené v súbore tar. Predvolené súbory a ich správy sú uvedené v tabuľke. Prispôsobené správy môžete znova nahrať cez predvolené správy, ale nemôžete zmeniť názvy zvukových súborov, s výnimkou prípadov, ktoré sú výslovne popísané v časti Zmena jazykových kódov a názvov súborov.

Ak chcete pred prvým použitím služby B-ACD znova nahrať a nainštalovať predvolené zvukové pokyny, postupujte podľa krokov v časti Sťahovanie skriptov Tcl a zvukových pokynov. Ak chcete znova nahrať zvukové výzvy v existujúcej službe B-ACD, postupujte podľa krokov v časti Aktualizácia parametrov skriptu a zvukových výziev (iba vytáčanie podľa klapky).

| Predvolený názov súboru | Predvolené oznámenie | Dĺžka oznámenia o zlyhaní |

|---|---|---|

en_bacd_welcome.au |

„Ďakujem, že ste zavolali.“ Zahŕňa dvojsekundovú pauzu po správe. |

3 sekundy |

en_bacd_options_menu.au |

Pre predaj stlačte 1 (pauza) Pre zákaznícky servis stlačte 2 (pauza) Ak chcete vytočiť číslo podľa klapky, stlačte 3 (pauza) Ak chcete hovoriť s operátorom, stlačte nulu. Zahŕňa štvorsekundovú pauzu po správe. |

15seconds |

en_bacd_disconnect.au |

„Momentálne nemôžeme prijať váš hovor.“ Skúste to znova neskôr. Ďakujem, že ste zavolali.“ Zahŕňa štvorsekundovú pauzu po správe. |

10seconds |

en_bacd_invalidoption. au |

„Zadali ste neplatnú možnosť.“ Skúste to znova. Zahŕňa jednosekundovú pauzu po správe. Táto výzva sa prehrá, keď volajúci vyberie neplatnú možnosť ponuky alebo vytočí neplatnú klapku. |

7seconds |

en_bacd_enter_dest.au |

„Zadajte, prosím, číslo klapky, na ktorú sa chcete dovolať.“ Zahŕňa päťsekundovú pauzu po správe. Táto výzva sa prehrá, keď volajúci vyberie možnosť |

7seconds |

en_bacd_allagentsbusy. au |

„Všetci agenti sú momentálne zaneprázdnení asistenciou ostatným zákazníkom.“ Pokračujte v čakaní na pomoc. Niekto u vás čoskoro bude.“ Zahŕňa dvojsekundovú pauzu po správe. Táto výzva je tiež známa ako druhý pozdrav. |

7seconds |

en_bacd_music_on_hol d.au |

Volajúcim s B-ACD sa prehráva hudba pri čakaní (MOH). |

60seconds |

Ak znova nahráte niektorý zo zvukových súborov, majte na pamäti, že výzvy B-ACD vyžadujú formát zvukového súboru G.711 (.au) s 8-bitovým, mu-law a kódovaním 8 kHz. Odporúčame nasledujúce zvukové nástroje alebo iné podobnej kvality:

-

Adobe Audition pre Microsoft Windows od spoločnosti Adobe Systems Inc. (predtým Cool Edit od spoločnosti Syntrillium Software Corp.)

-

AudioTool pre Solaris od spoločnosti Sun Microsystems Inc.

Konfigurácia B-ACD

Tu je niekoľko príkladov konfigurácie:

application

service aa bootflash:app-b-acd-aa-3.0.0.8.tcl

paramspace english index 1

param handoff-string aa

param dial-by-extension-option

paramspace english language en

param aa-pilot

paramspace english location flash:

param welcome-prompt _bacd_welcome.au

param voice-mail

param service-name queue

!

service queue bootflash:app-b-acd-3.0.0.8.tcl

param queue-len 30

param queue-manager-debugs 1

!

! SIP PSTN Dial-Peers for Auto Attendant(BACD) service called aa associated with incoming voice port

dial-peer voice 500 voip

description Inbound dial-peer for Auto Attendant

service aa

session protocol sipv2

incoming called-number

dtmf-relay rtp-nte

codec g711ulaw

no vad

!

! TDM PSTN Dial-Peers if not using SIP for Auto Attendant(BACD) service called aa associated with incoming voice pots

dial-peer voice 500 voip

description Inbound dial-peer for Auto Attendant

service aa

incoming called-number

port %tdm_port%

! | Príkaz | Vysvetlenie |

|---|---|

param dial-by-extension-option |

Umožňuje volajúcim vytočiť klapky po vytočení zadaného čísla ponuky. číslo ponuky– Identifikátor možnosti ponuky. Rozsah je od 1 do 9. Neexistuje žiadna predvolená hodnota. |

param aa-pilot |

Určuje pilotné číslo priradené k automatickému telefonickému uzlu |

param voice-mail |

Definuje alternatívny cieľ pre hovory, na ktoré agenti AA neprijímajú |

paramspace english language en |

Definuje jazykový kód zvukových súborov, ktoré sa používajú pre dynamické výzvy aplikáciou IVR.

Tento kód jazyka sa musí zhodovať s dvojmiestnou predponou jazyka použitou v názvoch súborov so zvukovými výzvami bez ohľadu na jazyk, ktorý sa v súbore skutočne používa. Viac informácií nájdete v časti Uvítacia správa a ďalšie zvukové súbory |

param welcome-prompt

audio-filename |

Priradí zvukový súbor pre uvítací pozdrav používaný touto službou AA.

|

Zmena jazykových kódov a názvov súborov

-

Predponu ľubovoľného názvu súboru je možné zmeniť na ch, en, sp alebo aa. Predpona sa musí zhodovať s kódom, ktorý je zadaný v parametri language-code v príkaze paramspace language, bez ohľadu na skutočný jazyk použitý v súbore.

-

Názov súboru uvítacieho príkazu (predvolený je en_bacd_welcome.au) môže mať za predponou ľubovoľný identifikačný názov, ako je definované v príkaze

param welcome-prompt. -

Názov súboru s prepínacím príkazom (predvolená hodnota nie je uvedená) môže mať za svojím predponou ľubovoľný identifikačný názov, ako je definované v príkaze

param drop-through-prompt.

V zvukových súboroch môžete nahrať výzvu v ľubovoľnom jazyku. Nie je potrebné meniť prefix súboru, ktorý obsahuje výzvu v inom jazyku, pretože prefixy jazykových kódov sa používajú pre funkcie, ktoré nie sú súčasťou služby B-ACD. Je však dôležité, aby sa predpony jazykových kódov pre vaše súbory zhodovali s jazykovým kódom, ktorý je uvedený v parametri language-code v príkaze paramspace language, bez ohľadu na jazyk skutočne použitý v zvukovom súbore.

Nemeňte identifikačnú časť názvu zvukového súboru, s výnimkou súboru _bacd_welcome.au. Skripty identifikujú zvukové súbory, ktoré majú rovnaké identifikačné názvy ako súbory v tabuľke a ktoré majú rovnaký prefix, aký zadáte v príkaze paramspace language.

Dve výnimky zo všeobecných pravidiel pomenovávania súborov sú zvukový súbor s uvítacím textom (predvolená hodnota je en_bacd_welcome.au) a zvukový súbor s uvítacím textom drop-through-option (predvolená hodnota nie je uvedená). Identifikačné časti názvov súborov pre tieto dve zvukové výzvy sú explicitne špecifikované počas konfigurácie a sú plne konfigurovateľné používateľom. Tieto súbory môžu používať ľubovoľné názvy súborov, pokiaľ tieto názvy dodržiavajú nasledujúce konvencie:

-

Predpona názvu súboru musí byť rovnaká ako kód jazyka, ktorý je zadaný v príkaze paramspace language. Napríklad, en.

-

Časť identifikátora v názve súboru musí začínať podčiarkovníkom. Napríklad,

_welcome_to_xyz.au.

Použitie zvukových súborov na opis možností ponuky

Štandardne sa poskytujú dva zvukové súbory, ktoré poskytujú volajúcemu úvodnú orientáciu a pokyny k dostupným možnostiam ponuky: en_welcome_prompt.au a en_bacd_options_menu.au. Prispôsobené správy môžete znova nahrať cez predvolené správy, ktoré sú uvedené v týchto súboroch, ako je vysvetlené v tabuľke.

Ak vaša služba B-ACD využíva iba jednu službu AA, nahrajte uvítací pozdrav do en_welcome_prompt.au a pokyny týkajúce sa možností v ponuke do en_bacd_options_menu.au.

Ak vaša služba B-ACD využíva viacero služieb AA, budete potrebovať samostatné pozdravy a pokyny pre každú AA podľa nasledujúcich pokynov:

-

Pre každú službu AA nahrajte samostatnú uvítaciu správu a pre každú uvítaciu správu použite iný názov zvukového súboru. Napríklad:

en_welcome_aa1.auaen_welcome_aa2.au. Uvítacie výzvy, ktoré zaznamenáte do týchto súborov, musia obsahovať pozdrav aj pokyny týkajúce sa možností ponuky. -

Nahrajte ticho do zvukového súboru

en_bacd_options_menu.au. Musí byť zaznamenaná minimálne jedna sekunda ticha. Upozorňujeme, že tento súbor neobsahuje pokyny ponuky, ak existuje viacero služieb AA.

Možnosti ponuky

Účelom služby B-ACD je automaticky smerovať hovory na správne miesto určenia vo vašej organizácii. Interaktívne služby AA vám umožňujú poskytovať volajúcim možnosti ponuky, aby si mohli pre svoje hovory vybrať vhodné možnosti. Typy možností ponuky, ktoré sú k dispozícii v B-ACD, sú popísané v tabuľke. Možnosti ponuky sú volajúcim oznamované zvukovými pokynmi, ktoré sú popísané v dokumente Uvítacia výzva a ďalšie zvukové súbory.

| Typ | Opis | Požiadavky | Príklad |

|---|---|---|---|

Dial-by-extension |

Volajúci stlačí číslicu, aby mu bolo umožnené vytočiť známu klapku. Číslo ponuky použité pre túto možnosť nesmie byť rovnaké ako žiadne číslo ponuky (aa-hunt) používané so službou volacieho frontu. |

Žiadne požiadavky. |

Po vypočutí možností v menu volajúci vytočí číslo 4 a môže vytočiť interné číslo klapky. |

Možnosť vytáčania podľa klapky

Služba B-ACD môže mať aj možnosť vytáčania podľa klapky, ktorá umožňuje volajúcim vytočiť interné klapky, keď už klapku poznajú. Možnosť vytáčania podľa klapky sa zobrazuje ako možnosť ponuky.

Možnosť vytáčania podľa klapky sa konfiguruje zadaním čísla možnosti ponuky pre parameter vytáčania podľa klapky. Keď sa použije nasledujúci príkaz, volajúci môžu vytočiť číslo 1 a potom číslo klapky.

param dial-by-extension-option 1 V rámci služby volacieho radu B-ACD sa číslo možnosti vytáčania podľa klapky a čísla možností skupiny vyhľadávania musia vzájomne vylučovať. Toto obmedzenie znamená, že číslo voľby použité pre možnosť vytáčania podľa klapky nemôže byť rovnaké ako žiadne z čísel voľby používaných s možnosťami aa-hunt. Napríklad, ak na určenie skupín hľadania v konfigurácii služby frontu hovorov použijete voľby aa-hunt1 až aa-hunt5, potom môžete pre možnosť vytáčania podľa klapky použiť voľbu 6, ale nie žiadne z čísel 1 až 5.

Ak sa všetkých desať čísel hľadania aa používa pre skupiny hľadania v službe frontu hovorov, pre možnosť vytáčania podľa klapky nezostáva žiadna možnosť. Upozorňujeme, že toto obmedzenie je založené na všetkých číslach volieb (číslach AA-hunt) používaných so službou volacieho frontu a nie na číslach volieb používaných s aplikáciou AA.

Sťahovanie skriptov Tcl a zvukových pokynov

Pomocou týchto krokov pripravte súbory skriptov a súbory výziev, ktoré sú potrebné pre vašu službu B-ACD.

-

Skopírujte súbor tar do bootflash pamäte routera SGW.

Rozbaľte súbory tcl a audio pomocou príkazu:

archive tar /xtract bootflash:cme-b-acd-3.0.0.8.tar bootflash:- V prípade potreby znova nahrajte zvukové súbory.

Vysvetlenie príkazov:

| Príkaz | Vysvetlenie |

|---|---|

|

Stiahnite si súbor B-ACD tar |

Stiahnite súbor B-ACD tar s názvom Tento súbor tar obsahuje skript AA Tcl, skript Tcl pre frontu volaní a predvolené zvukové súbory, ktoré potrebujete pre službu B-ACD. |

enable |

Povolí privilegovaný režim EXEC na routeri SGW. Ak sa zobrazí výzva, zadajte svoje heslo. |

archivetar/xtract flash: |

Rozbalí súbory v archíve súborov B-ACD a skopíruje ich do flash pamäte. V súbore

|

|

V prípade potreby zaznamenajte | Znovu nahrajte zvukové súbory s vlastnými správami, ale nemeňte názvy zvukových súborov. |

Príklady

Nasledujúci príklad extrahuje súbory z archívu s názvom cme-b-acd-2.1.0.0 na serveri na adrese 192.168.1.1 a skopíruje ich do flash pamäte smerovača B-ACD.

archive tar /xtract tftp://192.168.1.1/cme-b-acd-2.1.0.0.tar flash:Aktualizácia parametrov skriptu a zvukových výziev (iba vytáčanie podľa klapky)

Parametre skriptu B-ACD môžete aktualizovať vykonaním zmien v konfigurácii systému Cisco IOS. Aby sa zmeny parametrov prejavili, musíte zastaviť a znova načítať skripty B-ACD, v ktorých ste vykonali zmeny. Ak znova nahrávate zvukové pokyny, musíte znova načítať zmenené súbory so zvukovými pokynmi.

-

Určiť ID relácií všetkých aktívnych relácií -

Na získanie identifikátorov relácie (SID) AA a služieb frontu volaní použite príkaz

showcall application sessionsv privilegovanom režime EXEC. Ak relácia AA nemá žiadne aktívne hovory, názov skriptu AA sa nezobrazí vo výstupe príkazushow call application sessions. - V prípade potreby zastavte relácie služby B-ACD AA a frontu volaní – Pomocou identifikačných čísel relácií z kroku 1 zastavte relácie služby B-ACD AA a frontu volaní. Príkaz

call application session stoppoužite v privilegovanom režime EXEC na zastavenie relácií AA a frontu volaní. - Znovu načítajte skript AA a skripty frontu volaní – Na opätovné načítanie skriptov použite príkaz

call application voice loadv privilegovanom režime EXEC. - Ak bol súbor so zvukovou výzvou zmenený, znova ho načítajte – Na opätovné načítanie zvukového súboru použite príkaz

audio-prompt loadv privilegovanom režime EXEC. Tento príkaz zopakujte pre každý zmenený zvukový súbor.

Overenie stavu B-ACD

Pomocou príkazu show call application sessions overte, či je B-ACD aktívny.

Nasledujúci príklad zobrazuje reláciu s aktívnymi aplikáciami AA a frontu hovorov. Pole „Aplikácia“ je názov služby, pole „Url“ je umiestnenie súboru skriptu pre aplikáciu.

Session ID 17

App: aa

Type: Service

Url: flash:app-b-acd-aa-2.1.0.0.tcl

Session ID 12

App: queue

Type: Service

Url: flash:app-b-acd-2.1.0.0.tcl Nasledujúci príklad zobrazuje reláciu, v ktorej je aktívna iba aplikácia frontu. Skript AA sa nezobrazuje vo výstupe príkazu show call application sessions, pretože neexistujú žiadne aktívne volania. Názov služby AA sa vo výstupe zobrazí iba vtedy, keď je aktívny hovor. Skript pre front hovorov sa aktivuje po prvom prichádzajúcom hovore a zostane aktívny, aj keď nie sú žiadne aktívne hovory.

Router# show call application sessions

Session ID 12

App: queue

Type: Service

Url: flash:app-b-acd-2.1.0.0.tclParametre skriptu B-ACD môžete aktualizovať vykonaním zmien v konfigurácii systému Cisco IOS. Aby sa zmeny parametrov prejavili, musíte zastaviť a znova načítať skripty B-ACD, v ktorých ste vykonali zmeny, ako je vysvetlené v nasledujúcich krokoch. Ak znova nahrávate zvukové pokyny, musíte znova načítať zmenené súbory so zvukovými pokynmi.

-

Určiť ID relácií všetkých aktívnych relácií:

Na získanie identifikátorov relácie (SID) AA a služieb frontu volaní použite príkaz

show call application sessionsv privilegovanom režime EXEC. Ak relácia AA nemá žiadne aktívne hovory, názov skriptu AA sa nezobrazí vo výstupe príkazushow call application sessions.Nasledujúci príklad znázorňuje reláciu s aktívnymi hovormi. Pole „Aplikácia“ je názov služby priradený skriptu frontu hovorov a skriptu AA. Názvy služieb si môžete pozrieť aj vo výstupe príkazu show running-config.

Router# show call application sessions Session ID 17 App: aa Type: Service Url: bootflash:app-b-acd-aa-3.0.0.8.tcl Session ID 12 App: queue Type: Service Url: bootflash:app-b-acd-3.0.0.8.tcl - V prípade potreby zastavte relácie služby B-ACD AA a frontu hovorov.

Pomocou identifikačných čísel relácií z kroku 1 zastavte relácie služby B-ACD AA a služby volacieho frontu. Príkaz

call application session stoppoužite v privilegovanom režime EXEC na zastavenie relácií AA a frontu volaní.Router# call application session stop id 17 Router# call application session stop id 12Keď použijete príkaz na zastavenie relácie aplikácie volania pre službu AA, vykonajú sa nasledujúce akcie:

Služba AA je zastavená.

Všetky hovory aktívne pripojené k službe AA sú odpojené.

Názov služby AA sa odstráni z výstupu príkazu

show call application sessions.Aby ste predišli možnosti prerušenia hovorov, počkajte pred opätovným načítaním skriptu, kým nebudú žiadne prichádzajúce hovory, napríklad po pracovnej dobe.

Ak sa názov služby AA nezobrazí vo výstupe príkazu

show call application sessions, znamená to, že neexistujú žiadne relácie volaní a nie je potrebné pre ňu vydať príkazcall application session stop. -

Znovu načítať skript AA a skripty pre fronty volaní

Na opätovné načítanie skriptov použite príkaz

call application voice loadv privilegovanom režime EXEC.Router# call application voice load aa Router# call application voice load queue -

Ak bol súbor so zvukovou výzvou zmenený, znova ho načítajte

Na opätovné načítanie zvukového súboru použite príkaz

audio-prompt loadv privilegovanom režime EXEC. Tento príkaz zopakujte pre každý zmenený zvukový súbor.Router# audio-prompt load flash:en_bacd_welcome.au Reload of flash:en_bacd_welcome.au successful

Obmedzenia a reštrikcie

-

Dostupnosť služby verejnej telefónnej siete (PSTN) závisí od počtu SIP trunkov alebo okruhov PSTN, ktoré sú k dispozícii počas výpadku siete.

-

Zariadenia s pripojením 4G a 5G (napríklad aplikácia Webex pre mobil alebo tablet) sa počas výpadkov môžu stále zaregistrovať do služby Webex Calling. V dôsledku toho by počas výpadku nemuseli byť schopní volať na iné čísla z toho istého miesta.

-

Vzory vytáčania môžu v režime prežitia fungovať inak ako v aktívnom režime.

-

Brána prežitia musí používať adresu IPv4. IPv6 nie je podporovaný.

-

Aktualizácia stavu synchronizácie na požiadanie v ovládacom centre môže trvať až 30 minút.

-

Volací dok nie je v režime prežitia podporovaný.

-

Nekonfigurujte príkaz SIP bind v režime konfigurácie hlasovej služby VoIP. To vedie k zlyhaniu registrácie MPP telefónov so Survivability Gateway.

-

Zabezpečte, aby sériové čísla zariadení (ESN) na rôznych fyzických miestach boli jedinečné, aby sa predišlo konfliktom a zlepšila sa sledovateľnosť, redundancia a spoľahlivosť pri zlyhaní.

V režime prežitia platia nasledujúce obmedzenia:

-

Softvérové tlačidlá MPP: Softvérové tlačidlá ako Park, Zrušiť parkovanie, Pristúpiť, Vyzdvihnúť, Skupinové vyzdvihnutie a Vyžiadať hovor nie sú podporované, ale na zariadení sa nezobrazujú ako neaktívne.

-

Zdieľané linky: Hovory uskutočnené na zdieľané linky môžu zvoniť na všetkých zariadeniach; iné funkcie zdieľanej linky, ako napríklad monitorovanie stavu vzdialenej linky, podržanie, obnovenie, synchronizovaný režim Nerušiť (DND) a nastavenia presmerovania hovorov, však nie sú k dispozícii.

-

Konferencia: Konferenčné hovory ani trojstranné hovory nie sú podporované.

-

Základné automatické rozdelenie hovorov (B-ACD): Služba so spoločne umiestnenou bránou prežitia a lokálnou bránou nie je podporovaná.

-

História hovorov: Uskutočnené hovory sa ukladajú lokálne do histórie hovorov pre zariadenia MPP aj pre aplikáciu Webex.

-

Skupiny lovcov: Môžete nakonfigurovať až 100 skupín vyhľadávania, pričom každá skupina podporuje maximálne 32 používateľov.

-

Vylepšený vzhľad zdieľaného hovoru: Funkcie ako upozornenie na stav linky, zdieľaná linka hold/remote Obnoviť a iné so základnými hovormi, skupinou vyhľadávania alebo presmerovaním hovorov nie sú podporované.

-

Smerovanie hovorov skupiny hľadania: Vážený vzor smerovania hovorov nie je podporovaný.

Používateľská skúsenosť počas záložného prepnutia

Ak sa na niektorom pracovisku vo vašej spoločnosti výpadne internetové pripojenie a vy sa na ňom nachádzate, stále môžete uskutočňovať a prijímať hovory, a to interne vo vašej spoločnosti aj externe zákazníkom. Pozrite si časť Aplikácia Webex | Prežitie lokality.

Príklady konfigurácie

Príklady pripojenia PSTN

Pre externé hovory nakonfigurujte pripojenie k PSTN. Táto téma popisuje niektoré možnosti a poskytuje vzorové konfigurácie. Dve hlavné možnosti sú:

-

Pripojenie karty hlasového rozhrania (VIC) k PSTN

-

SIP trunk do PSTN brány

Pripojenie hlasovej rozhrania k PSTN

Na smerovač môžete nainštalovať kartu hlasového rozhrania (VIC) a nakonfigurovať pripojenie portu k PSTN.

-

Podrobnosti o inštalácii VIC na smerovač nájdete v príručke inštalácie hardvéru pre váš model smerovača.

-

Podrobnosti o konfigurácii VIC spolu s príkladmi nájdete v Sprievodca konfiguráciou hlasového portu, Cisco IOS vydanie 3S.

SIP trunk do PSTN brány

Môžete nakonfigurovať pripojenie SIP trunk, ktoré smeruje na PSTN bránu. Na konfiguráciu pripojenia kmeňovej linky na bráne použite konfiguráciu nájomcu hlasovej triedy. Nasleduje vzorová konfigurácia.

voice class tenant 300

sip-server ipv4::

session transport udp

bind all source-interface GigabitEthernet0/0/1

Konfigurácia vytáčaného partnera

Pre kmeňové pripojenia nakonfigurujte prichádzajúce a odchádzajúce vytáčané uzly pre kmeňové pripojenie. Konfigurácia závisí od vašich požiadaviek. Podrobné informácie o konfigurácii nájdete v Príručke konfigurácie vytáčaného uzla, Cisco IOS vydanie 3S.

Nasledujú vzorové konfigurácie:

Odchádzajúce dial-peers do PSTN s UDP a RTP

dial-peer voice 300 voip

description outbound to PSTN

destination-pattern +1[2-9]..[2-9]......$

translation-profile outgoing 300

rtp payload-type comfort-noise 13

session protocol sipv2

session target sip-server

voice-class codec 1

voice-class sip tenant 300

dtmf-relay rtp-nte

no vad

Prichádzajúce dial-peer z PSTN pomocou UDP s RTP

voice class uri 350 sip

host ipv4:

!

dial-peer voice 190 voip

description inbound from PSTN

translation-profile incoming 350

rtp payload-type comfort-noise 13

session protocol sipv2

voice-class codec 1

voice-class sip tenant 300

dtmf-relay rtp-nte

no vad

Preklady čísel

Pre pripojenia PSTN môže byť potrebné použiť pravidlá prekladu na preklad interných klapiek na číslo E.164, ktoré môže PSTN smerovať. Nasledujú vzorové konfigurácie:

Z pravidla prekladu PSTN s ne +E164

voice translation-rule 350

rule 1 /^\([2-9].........\)/ /+1\1/

voice translation-profile 300

translate calling 300

translate called 300

Z pravidla prekladu telefónneho systému s +E164

voice translation-rule 300

rule 1 /^\+1\(.*\)/ /\1/

voice translation-profile 300

translate calling 300

translate called 300

Príklad núdzového volania

Nasledujúci príklad obsahuje príklad konfigurácie tiesňového volania.

Ak sa prekrytie WiFi nezhoduje presne s podsieťami IP, tiesňové volania pre prenosné zariadenia nemusia mať správne mapovanie ELIN.

Miesta núdzovej reakcie (ERL)

voice emergency response location 1

elin 1 14085550100

subnet 1 192.168.100.0 /26

!

voice emergency response location 2

elin 1 14085550111

subnet 1 192.168.100.64 /26

!

voice emergency response zone 1

location 1

location 2

Odchádzajúce vytáčané peery

voice class e164-pattern-map 301

description Emergency services numbers

e164 911

e164 988

!

voice class e164-pattern-map 351

description Emergency ELINs

e164 14085550100

e164 14085550111

!

dial-peer voice 301 pots

description Outbound dial-peer for E911 call

emergency response zone 1

destination e164-pattern-map 301

!

dial-peer voice 301 pots

description Inbound dial-peer for E911 call

emergency response callback

incoming called e164-pattern-map 351

direct-inward-dial