Mise à jour de Cisco BroadWorks NPS pour utiliser le proxy NPS : Guide de configuration

Un commentaire ?

Un commentaire ?Cet article décrit comment configurer un NPS partagé pour utiliser le proxy d’authentification NPS, pour qu’il puisse également être utilisé pour pousser les notifications d’appel vers les applications Webex. Si votre NPS ne prend pas en charge d'autres applications, vous pouvez suivre la procédure simplifiée dans le Guide de solution Webex pour BroadWorks.

Aperçu du proxy NPS

Pour la compatibilité avec Webex pour BroadWorks, votre NPS doit être corrigé pour prendre en charge la fonction de Proxy NPS, Push Server pour les VoIP dans UCaaS.

La fonctionnalité implémente un nouveau design dans le serveur Push de notification pour résoudre la vulnérabilité de sécurité du partage des clés privées de notification Push avec les fournisseurs de services pour les clients mobiles. Au lieu de partager les certificats et les clés de notification push avec le fournisseur de services, le NPS utilise une nouvelle API pour obtenir un jeton de notification push de courte durée à partir du backend UCaaS et utilise ce jeton pour l'authentification avec les services Apple APN et Google FCM.

La fonctionnalité améliore également la capacité du serveur de notification Push pour envoyer les notifications sur les périphériques Android via la nouvelle API HTTPv1 de Google Firebase Cloud Messaging (FCM).

-

Pour plus d’informations, voir le Serveur Push pour les VoIP la description de la fonctionnalité UCaaS.

-

Les correctifs BroadWorks pour la fonctionnalité sont disponibles sur : https://software.cisco.com/download/home/286326302/type/286326345/release/RI.2022.04.

-

Vous trouverez plus d'informations sur le serveur ADP sur Cisco BroadWorks Application Delivery Platform.

Le XSP (ou ADP de la plateforme de livraison d’applications) qui héberge NPS doit répondre aux exigences suivantes :

Versions minimum et restrictions de co-résidence

-

NPS doit être activé sur un XSP/ADP dédié et NPS doit être la seule application hébergée sur le serveur. Ceci afin d’éliminer les interférences lors de l’envoi des notifications Push.

-

Il ne doit y avoir qu’une seule application NPS dans un déploiement. Si vous utilisez mobile UC-One Collaborate/Connect et ou UC-One SaaS et que vous implémentez Webex pour BroadWorks, vous devez partager ce NPS unique pour toutes les applications.

-

NPS doit être sur la version R22 ou plus récente XSP, ou ADP.

R22/R23 XSP est compatible avec une pile R21 si le XSP exécute uniquement NPS et le AS est R21. SP1. Voir la matrice de compatibilité BroadWorks pour plus d’informations.

-

Vous trouverez plus d'informations sur le serveur ADP sur Cisco BroadWorks Application Delivery Platform.

NPS partagé

Lisez ces notes avant de configurer votre NPS partagé pour utiliser le proxy NPS :

-

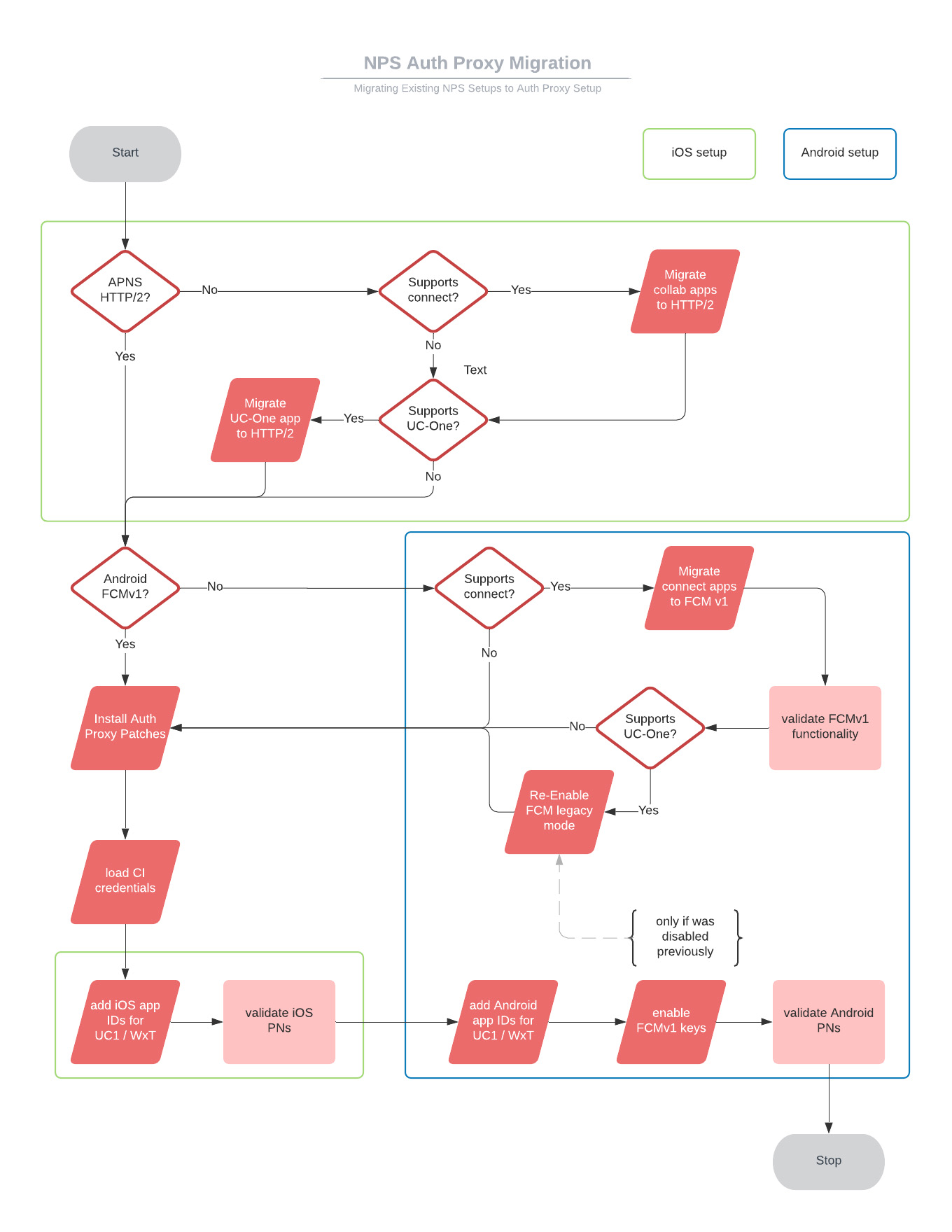

Si votre NPS est utilisé avec d'autres applications (pas seulement l'application Webex) : Configurez tout d’abord le proxy NPS, puis changez le NPS de l’utilisation de l’API FCM héritée à l’utilisation de l’API FCM HTTP v1.

-

Après avoir vérifié que les notifications fonctionnent correctement pour les applications plus anciennes avec le proxy NPS, supprimez la clé API FCM pour l'application Android et la clé d'authentification APNs pour l'application iOS.

APNs HTTP/2

-

Si vous avez déployé des applications iOS qui ne proviennent pas de Cisco/BroadSoft, configurer ces applications pour utiliser le HTTP/2 Protocole APNS avant de configurer NPS pour utiliser le proxy NPS.

-

XSP/ADP qui supportent déjà l’application Collaborate or SaaS BroadWorks doivent être migrés vers HTTP/2. Pour des informations détaillées sur la configuration HTTP/2, voir Prise en charge HTTP/2 vers Notification Push Server pour APNS (la migration du protocole NPS pour la prise en charge de ces applications iOS est résumée dans cet article).

Android FCMv1

-

Si vous avez déployé des applications Android qui ne proviennent pas de Cisco/BroadSoft, configurez ces applications pour utiliser les clés FCMv1 avant de configurer NPS pour utiliser le proxy NPS.

-

Si XSP/ADP prend actuellement en charge l'application Connect ou UC-One SaaS, puis activez les clés FCMv1 après avoir configuré le proxy NPS. Nous vous recommandons de migrer toutes les applications supplémentaires vers les clés FCMv1, de les activer et de les tester, puis de les désactiver jusqu'à ce que vous soyez prêt à suivre les instructions de configuration (le flux de migration est documenté dans cet article).

|

Séquence |

Titre de la tâche |

Quand/Pourquoi une tâche est-elle requise ? |

|---|---|---|

|

1 |

Migrez NPS vers HTTP/2 pour les applications iOS UC-One SaaS (ou Connect). |

Si le NPS prend en charge ces applications, et qu’elles ne sont pas encore configurées pour HTTP/2. |

|

2 |

Migrez NPS vers FCMv1 pour les applications UC-One SaaS (ou Connect) Android. |

Si le NPS prend en charge ces applications, et qu’elles ne sont pas encore configurées pour FCMv1. |

|

3 |

Activez le mode FCMv1 et testez les notifications Push. |

Si le NPS est en charge UC-One Connect et/ou autres applications Android (non Cisco). |

|

4 |

Activer à nouveau le mode FCM legacy. |

Si le NPS supporte UC-One SaaS. Si vous laissez FCMv1 activé, avant de configurer le proxy NPS, alors poussez les notifications sur UC-One SaaS et échouez. |

|

5 |

Installer les patches du proxy d’authentification NPS. |

Si NPS est sur XSP R22 ou XSP R23. |

|

6 |

Configurer NPS pour utiliser le proxy d’authentification NPS :

|

Toujours obligatoire. |

|

7 |

Supprimer les clés du mode FCM hérité. |

Pour les applications qui sont supportées avec succès par NPS sur FCMv1. |

Cette tâche est obligatoire pour les notifications Push vers les applications UC-One SaaS et Webex sur les plateformes iOS.

Avant de commencer

Si votre XSP fonctionne sur R22, vous devez appliquer l’ap354313 avant de pouvoir configurer l’application NPS pour utiliser HTTP/2 pour APNS.

| 1 |

Définissez l’URL de production et les paramètres de connexion sur

Remarque : Ne définissez pas l’heure d’heure avant la fin de la connexion inférieure à 1 000. |

| 2 |

Ajoutez les ID de l’application au contexte des applications APNS, en s’assurer d’omettre la clé d’auth – la configurer sur vide. Pour UC-One SaaS : Pour l’application Webex : |

| 3 |

Vérifier les touches d’th avec |

| 4 |

Si la clé d'authentification n'est pas vide pour |

| 5 |

Activer HTTP/2 :

|

| 6 |

Pour les applications UC-One SaaS uniquement : Connectez-vous au portail revendeur et accédez à |

| 7 |

Faites défiler jusqu'à la section Notification Push Server et sélectionnez votre version (par exemple Version 22), puis suivez les instructions fournies dans le portail. |

-

Cette tâche s’applique au NPS sur XSP. Ignorez-le si votre NPS est sur ADP.

-

Vous pouvez utiliser cette procédure pour migrer vers les notifications FCMv1 pour les applications UC-One Connect ou UC-One SaaS Android.

-

Vous devez utiliser FCMv1 si vous souhaitez utiliser le proxy NPS pour authentifier les notifications Push vers UC-One ou les applications Webex android.

-

Cette tâche prépare le NPS pour FCMv1 afin que vous pouvez l’activer dans le cadre de la configuration du proxy d’authentification NPS. N’activez pas FCMv1 tant que vous n’êtes pas prêt(e) à configurer le proxy d’authentification NPS, ou que les notifications aux clients SaaS échoueront.

| 1 |

Obtenir l’ID du projet à partir de la console Firebase : | ||||||||||||||||

| 2 |

Obtenez la clé privée de votre compte de service à partir de Firebase : | ||||||||||||||||

| 3 |

Copiez la clé vers le XSP hébergeant votre NPS. | ||||||||||||||||

| 4 |

Ajoutez l’ID du projet et la clé privée associée au contexte des projets FCM :

| ||||||||||||||||

| 5 |

Ajoutez l’application UC-One (Connect ou SaaS) et l’ID du projet associé au contexte des applications FCM :

| ||||||||||||||||

| 6 |

Vérifiez la configuration pour FCM par rapport aux attributs et aux valeurs recommandées affichées ici. Utilisez la version Exécuter

|

-

Cette tâche s’applique au NPS sur ADP. Ignorez-le si votre NPS est sur XSP.

-

Vous pouvez utiliser cette procédure pour migrer vers les notifications FCMv1 pour les applications UC-One Connect ou UC-One SaaS Android.

-

Vous devez utiliser FCMv1 si vous souhaitez utiliser le proxy NPS pour authentifier les notifications Push vers UC-One ou les applications Webex android.

-

Cette tâche prépare le NPS pour FCMv1 afin que vous pouvez l’activer dans le cadre de la configuration du proxy d’authentification NPS. N’activez pas FCMv1 tant que vous n’êtes pas prêt(e) à configurer le proxy d’authentification NPS, ou que les notifications aux clients SaaS échoueront.

| 1 |

Obtenir l’ID du projet à partir de la console Firebase : |

| 2 |

Obtenez la clé privée de votre compte de service à partir de Firebase : |

| 3 |

Importez le fichier . json sur le serveur ADP |

| 4 |

Connectez-vous à ADP CLI et ajoutez la clé de projet et l’API au contexte des projets FCM :

|

| 5 |

Ajoutez l’application et l’ID du projet au contexte des applications FCM :

|

| 6 |

Vérifiez votre configuration : |

Vous devez le faire (dans le cadre de la migration) si :

-

Votre NPS est utilisé pour les applications UC-One SaaS ou BroadWorks Connect Android.

-

Vous avez déjà testé que les notifications Push d’appel vers d’autres applications fonctionnent avec l’API FCMv1.

Vous désactivez temporairement FCMv1 car les clés FCMv1 pour ces applications doivent être activées uniquement au cours du processus de configuration du proxy d’authentification NPS.

| 1 |

Connectez-vous au XSP hébergeant votre NPS partagé. |

| 2 |

Accédez au contexte FCM et désactivez FCM v1 : |

Installez les patches suivants pour prendre en charge la fonctionnalité de proxy d’authentification NPS :

Patchs R22

Patchs R23

| 1 |

Créez une demande de service avec votre contact d’intégration, ou avec le CAT, pour provisionner votre compte client (Webex Identité commune) OAuth. Titleez votre demande de service Configuration NPS pour l’installation du proxy d’connexion. Nous vous fournissons un identifiant client OAuth, un secret client et un jeton d'actualisation valable 60 jours. Si le jeton expire avant d’utiliser avec votre NPS, vous pouvez demander une autre demande.

| |||||||||||||||||||

| 2 |

Créer le compte client sur le NPS :

Exécutez la commande pour vérifier que les valeurs que vous avez saisies correspondent à celles qui vous ont été fournies. | |||||||||||||||||||

| 3 |

Saisissez l’URL du proxy NPS et définissez l’intervalle d’actualisation des jetons (30 minutes recommandées) :

Pour améliorer la vitesse de résolution DNS, au lieu du FQDN actuel nps.uc-one.broadsoft.com, nous vous recommandons d'utiliser le FQDN approprié en fonction de votre région. Noms de domaine complets basés sur la région : Est des États-Unis : Ouest des États-Unis :

Europe :

Si les notifications push expirent en raison d'un retard dans la résolution DNS, augmentez la valeur du délai d'expiration dans le "/etc/resolv.conf" fichier sur le serveur BroadWorks. | |||||||||||||||||||

| 4 |

(Pour les notifications Android) Ajoutez les ID de l’application Android au contexte des applications FCM sur le NPS. Pour l'application Webex sur Android : Pour l'application UC-One sur Android : | |||||||||||||||||||

| 5 |

(Pour les notifications Apple iOS) Ajoutez l’ID de l’application au contexte des applications APNS, en s’assurer d’omettre la clé Dauth – la configurer sur vide. Pour l'application Webex sur iOS : Pour l’application UC-One sur iOS : | |||||||||||||||||||

| 6 |

Configurez les URL NPS suivantes :

| |||||||||||||||||||

| 7 |

Configurez les paramètres de connexion NPS suivants aux valeurs recommandées indiquées :

| |||||||||||||||||||

| 8 |

Vérifiez si le serveur d’applications vérifie les ID des applications, car vous devez ajouter les applications Webex à la liste d’autoriser : |

| 1 |

Redémarrez le XSP : bwrestart |

| 2 |

Testez les notifications d’appel sur Android en appelant à partir d’un abonné BroadWorks vers le client appelant sur Android. Vérifiez que la notification d’appel s’affiche sur l’appareil Android. Remarque : Si les notifications Push commencent à échouer pour l’application Android UC-One, il est possible qu’il y a une mauvaise configuration. Dans ce cas, vous pouvez revenir à l’héritage FCM comme suit :

|

| 3 |

Testez les notifications d’appel sur iOS en appelant à partir d’un abonné BroadWorks vers le client appelant sur iOS. Vérifiez que la notification d’appel s’affiche sur le périphérique iOS. Remarque : Si les notifications Push commencent à échouer pour l’application iOS UC-One, il est possible qu’il y a une mauvaise configuration. Si c’est votre situation, vous pouvez revenir à l’interface binaire héritée avec |