- Pagină de pornire

- /

- Articol

Înscrierea gateway-urilor gestionate Cisco IOS în Webex Cloud

În acest articol

În acest articol Feedback?

Feedback?Conectarea dispozitivelor gateway gestionate IOS la Cisco Webex Control Hub vă permite să le gestionați și să le monitorizați de oriunde, împreună cu restul infrastructurii dvs. de comunicații unificate.

Gateway-uri gestionate

Înscrierea gateway-urilor Cisco IOS în Control Hub vă ajută să simplificați gestionarea dispozitivelor și vă permite să accesați noi servicii Webex Calling. Deoarece gateway-urile mențin o conexiune cu Control Hub, le puteți gestiona și monitoriza de oriunde, împreună cu restul dispozitivelor Webex Calling. Pentru a înscrie un gateway, trebuie să instalați o aplicație de conector de administrare și să vă asigurați că există o conexiune securizată cu cloud-ul Cisco Webex. După ce stabiliți această conexiune, puteți înregistra gateway-ul conectându-vă la Control Hub.

Acest proces nu se aplică gateway-urilor vocale Cisco IOS, cum ar fi VG400, care sunt gestionate complet ca dispozitive în Control Hub.

O mică aplicație conector, cunoscută sub numele de GuestShell, este responsabilă pentru stabilirea și menținerea unei conexiuni de la gateway la Control Hub. Aplicațiile GuestShell și conector sunt configurate și configurate folosind un script, care este executat pe gateway din cloud-ul Webex în timpul procesului de înscriere.

Pentru a simplifica procesul de instalare, scriptul adaugă o serie de configurații necesare ale gateway-ului.

Conectori Gateway

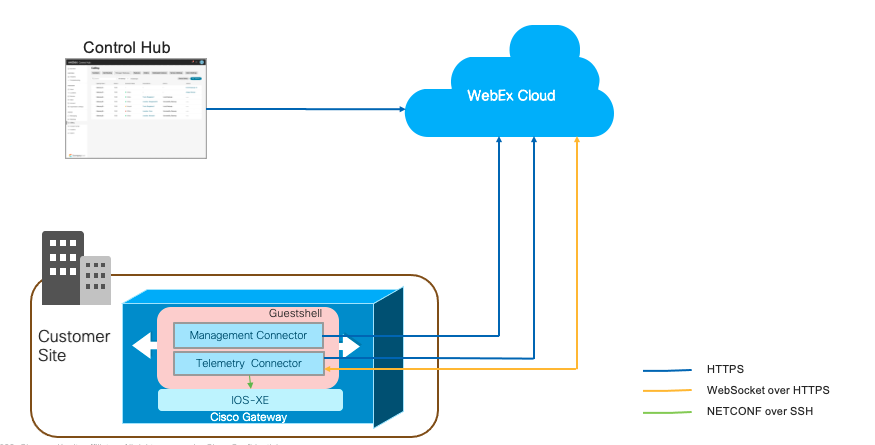

Conectorii gateway sunt aplicații mici care rulează în GuestShell-ul gateway-ului pentru a menține o conexiune la Control Hub, a coordona evenimente și a colecta informații de stare. Pentru mai multe informații despre GuestShell, consultați GuestShell.

Conectorii gateway sunt instalați pe containerul Cisco IOS XE GuestShell.

Există două tipuri de conectori:

-

Conector de gestionare

-

Conector de telemetrie

Un script TCL interactiv, bazat pe meniuri, ajută la configurarea GuestShell, precum și la instalarea și întreținerea conectorului de administrare.

Conectorul de administrare se ocupă de înscrierea gateway-ului și de gestionarea ciclului de viață al conectorului de telemetrie.

După finalizarea cu succes a înscrierii, conectorul de administrare descarcă și instalează cea mai recentă versiune a conectorului de telemetrie.

Următoarea grafică arată cum se conectează diferitele componente într-o soluție Webex Calling:

Ca parte a execuției scriptului TCL, următoarele informații sunt colectate de la utilizator:

-

Interfață externă

-

Adresele serverelor DNS

-

Detalii proxy

-

Adresă IP a conectorului

-

Acreditări Gateway (nume de utilizator și parolă)

Scriptul TCL efectuează următoarele configurații:

-

Grup de porturi virtuale — Necesar pentru configurarea guestshell-ului.

-

Guestshell

-

NETCONF Yang

-

Configurarea trap-urilor SNMP — Necesară pentru notificările de la Cisco IOS XE.

-

Rută IP — Pentru a direcționa traficul legat de conector prin grupul de porturi virtuale.

Scriptul TCL efectuează următoarele configurații:

!

interface VirtualPortGroup 0

ip unnumbered GigabitEthernet1

no mop enabled

no mop sysid

!

!

app-hosting appid guestshell

app-vnic gateway0 virtualportgroup 0 guest-interface 0

guest-ipaddress 10.65.125.227 netmask 255.255.255.128

app-default-gateway 10.65.125.142 guest-interface 0

app-resource profile custom

cpu 800

memory 256

persist-disk 500

name-server0 72.163.128.140

name-server1 8.8.8.8

!

!

netconf-yang

netconf-yang cisco-ia snmp-trap-control trap-list 1.3.6.1.4.1.9.9.41.2.0.1

netconf-yang cisco-ia snmp-community-string Gateway-Webex-Cloud

!

!

logging snmp-trap emergencies

logging snmp-trap alerts

logging snmp-trap critical

logging snmp-trap errors

logging snmp-trap warnings

logging snmp-trap notifications

!

!

snmp-server community Gateway-Webex-Cloud RO

snmp-server enable traps syslog

snmp-server manager

!

!

ip route 10.65.125.227 255.255.255.255 VirtualPortGroup0

!

Pentru configurația exemplu:

-

GigabitEthernet1 este atribuit ca interfață externă. Adresa IP a GigabitEthernet1 este 10.65.125.142.

-

Adresa IP a conectorului trebuie să fie în aceeași rețea ca cea aleasă pentru conectivitatea externă. Poate fi o adresă de rețea privată, dar trebuie să aibă acces HTTPS la internet.

-

Scriptul TCL urmărește și salvează modificările de configurație aduse configurației de pornire Cisco IOS XE.

-

Ca parte a procesului de dezinstalare, scriptul TCL elimină modificările de configurație.

Limitări și restricții

Înainte de instalare, rețineți că aplicația conector nu poate fi utilizată cu următoarele:

- Platforme de routere cu servicii integrate Cisco 1100

- Platforme configurate în modul de disponibilitate ridicată (HA)

- Platforme configurate în modul Controller pentru rețele SD-WAN

Pentru gateway-urile vocale Cisco IOS, cum ar fi VG400, nu este nevoie să instalați aplicația conector. Îl puteți configura și gestiona complet prin intermediul Control Hub-ului.

Luați în considerare următoarele aspecte atunci când configurați routerul pentru utilizarea cu o aplicație conector:

-

IOS XE folosește proxy ARP pentru a ruta traficul către shell-ul guest. Nu configurați comanda no ip proxy-arp pentru a dezactiva această funcție.

-

Nu utilizați Network Address Translation (NAT) pe platforme configurate pentru Cisco Unified Border Element (CUBE). Prin urmare, configurați aplicația conector cu o adresă IP rutabilă. Adică, nu poate partaja adresa interfeței routerului.

Cerințe preliminare

Pregătiți dispozitivul pentru o înscriere la gateway:

-

Acces la Control Hub ca administrator al organizației

-

Adresa IP, numele de utilizator și parola pentru dispozitivele pe care doriți să le configurați.

-

Versiunea Cisco IOS XE:

-

Gateway-uri locale — Cisco IOS XE Bengaluru 17.12.3 sau o versiune ulterioară

-

Gateway-uri de supraviețuire — Cisco IOS XE Dublin 17.12.3 sau o versiune ulterioară

Pentru versiunile recomandate, consultați Cisco Software Research. Căutați platforma și selectați una dintre versiunile sugerate.

-

-

Cerințe preliminare ale sistemului

-

Memorie liberă minimă — 256 MB

-

Spațiu minim pe disc — Hard disk-ul (SSD) conectat la gateway-ul utilizat pentru instalarea conectorului trebuie să aibă 2000 MB de spațiu liber. De asemenea, bootflash-ul trebuie să aibă 50 MB spațiu liber. Este folosit pentru stocarea jurnalelor și a fișierelor RPM.

Dacă nu este conectat un hard disk la gateway, atunci se folosește memoria bootflash pentru instalarea conectorului. Apoi, bootflash-ul trebuie să aibă 2000 MB spațiu liber.

-

Dacă memoria flash a routerului este de 4 GB și există mai puțin de 2 GB de capacitate disponibilă (capacitatea minimă), ștergeți toate imaginile binare IOS (.bin), cu excepția celei care rulează în prezent. După ce ștergeți fișierele, eliberați spațiu suplimentar.

Următorii sunt pași opționali pentru a elibera spațiu pe disc pe memoria bootflash. Urmați pașii următori și schimbați fișierele de boot în modul de instalare numai dacă:

-

Routerul folosește modul de bootare inclus (bootare din .bin).

-

Fișierul .pkgs nu este deja extras (mod instalare).

Urmați pașii următori pentru a extinde imaginea binară și a porni din componente:

-

Creați un director nou folosind.

mkdir bootflash:/image -

Extindeți imaginea binară IOS folosind.

request platform software package expand file bootflash:/.bin to bootflash:/image

-

În modul de configurare, eliminați opțiunile de boot curente folosind comanda.

no boot system -

Configurați o nouă instrucțiune de boot:

boot system bootflash:/image/packages.conf. -

Ieșiți din modul de configurare, salvați configurația și reporniți sistemul.

-

După ce routerul a repornit, utilizați pentru a

show versionverifica dacă routerul a pornit de pebootflash:/image/packages.conf. Dacă da:-

Verificați dacă directorul

bootflash:/sysbooteste gol. -

Ștergeți imaginea binară IOS rămasă.

-

Ștergeți orice imagini de bază folosind.

delete /f /r bootflash:/core/* -

Ștergeți fișierele jurnal de urmărire folosind.

delete /f /r bootflash:/tracelogs/* -

Dacă tot nu există suficient spațiu pe disc, verificați fișierele rămase în bootflash: și ștergeți orice alte fișiere neesențiale, cum ar fi jurnalele și CDR-urile.

-

-

Un router Cisco acceptat, conectat la o rețea cu o cale către internet. Configurația de bază trebuie să aibă următoarele:

-

Serverul DNS este configurat să rezolve nume de domeniu public.

-

Pentru a configura serverul DNS, utilizați următoarea comandă:

-

server de nume IP <IP address>

-

-

Server proxy HTTP dacă doriți să vă conectați la internet printr-un proxy.

-

Acreditări gateway: Conectorul necesită o acreditare locală (nume de utilizator și parolă) cu nivel de privilegiu de acces 15 pentru a accesa gateway-ul prin interfața sa NETCONF.

Pentru a autentifica și autoriza accesul NETCONF, asigurați-vă că listele aaa implicite sunt configurate așa cum este ilustrat în exemplul următor. Doar comenzile enumerate în acest document au fost validate și sunt acceptate pentru gateway-urile gestionate. Configurațiile care implică alte metode (de exemplu, TACACS sau ISE) nu au fost validate și nu sunt acceptate în prezent.

aaa new-model aaa authentication login default local aaa authorization exec default local if-authenticated username test privilege 15 secret

Cerințe preliminare pentru rețea

-

Adresa IP a conectorului trebuie să fie în aceeași rețea ca cea aleasă pentru conectivitatea externă. Poate fi o adresă de rețea privată, dar trebuie să aibă acces HTTPS la internet.

Dacă utilizați Virtual CUBE pe Amazon Web Services (AWS) ca gateway local, consultați Asociați o adresă IP secundară pentru Virtual CUBE pe AWS pentru pașii despre cum să asociați o adresă IP secundară pentru utilizarea conectorului.

-

Fiți conectat la Control Hub și la dispozitivele locale pentru a finaliza procesul de înscriere.

-

Adresele URL pentru serviciile Webex:

-

*.ucmgmt.cisco.com

-

*.webex.com

-

*.wbx2.com

-

-

Protocoale de transport: Securitatea nivelului de transport (TLS) versiunea 1.2

-

Importați pachetul autorității de certificare publice IOS. Certificatele adăugate la grupul de încredere al gateway-ului sunt utilizate pentru a verifica accesul la serverele Webex. Folosește următoarea comandă de configurare pentru a importa pachetul.

crypto pki trustpool import url https://www.cisco.com/security/pki/trs/ios.p7b

-

Asociați o adresă IP secundară pentru Virtual CUBE pe AWS

Dacă utilizați Virtual CUBE pe AWS ca gateway local, efectuați următorii pași pe interfața AWS pentru a asocia o adresă IP secundară pentru utilizarea conectorului.

Vă recomandăm să efectuați această activitate în timpul unei perioade de întreținere.

Înainte de a începe

-

Pentru a utiliza Virtual CUBE pe Amazon Web Services (AWS) ca gateway local, trebuie să asociați o adresă IP privată secundară cu interfața gateway-ului. Puteți utiliza această adresă IP ca adresă IP a conectorului.

-

Asociați o adresă IP publică Elastic cu adresa IP secundară, astfel încât adresa IP secundară să fie disponibilă publicului pentru înscrierea gateway-ului.

-

Politica de grup de securitate asociată trebuie să permită traficul de intrare HTTPS pentru o înscriere reușită. Puteți elimina acest lucru odată ce înscrierea este finalizată.

| 1 |

Accesați Servicii > EC2 > Instanțeși selectați instanța gateway-ului Cisco. |

| 2 |

În fereastra Interfețe de rețea, faceți clic pe eth0. O casetă de dialog afișează informații detaliate despre interfața eth0. |

| 3 |

Faceți clic pe Valoare ID interfață. |

| 4 |

Faceți clic pe Acțiuniși alegeți Gestionare adresă IP din lista derulantă. |

| 5 |

Extindeți eth0 și selectați atribuiți o nouă adresă IP și confirmați atribuirea. Rețineți această adresă IP secundară. |

| 6 |

Faceți clic pe Acțiuni și selectați Adresă asociată din lista derulantă. |

| 7 |

Alegeți o adresă IP publică disponibilă din lista Adresă IP elastică. Verificați dacă adresa IP selectată corespunde cu adresa IP secundară pe care ați notat-o. |

| 8 |

(Opțional) Pentru a reatribui o adresă IP publică utilizată în prezent și mapată la o altă interfață de rețea elastică (ENI), faceți clic pe Permite reasociarea. |

| 9 |

Faceți clic pe Asociere adresă pentru a asocia adresa IP publică (Amazon elastic IP) cu adresa IP privată a interfeței de rețea. |

Acum puteți utiliza această adresă IP privată ca adresă IP a conectorului în timp ce instalați conectorul. Folosește adresa IP publică corespunzătoare (adresa IP elastică Amazon) pentru înscrierea în Control Hub.

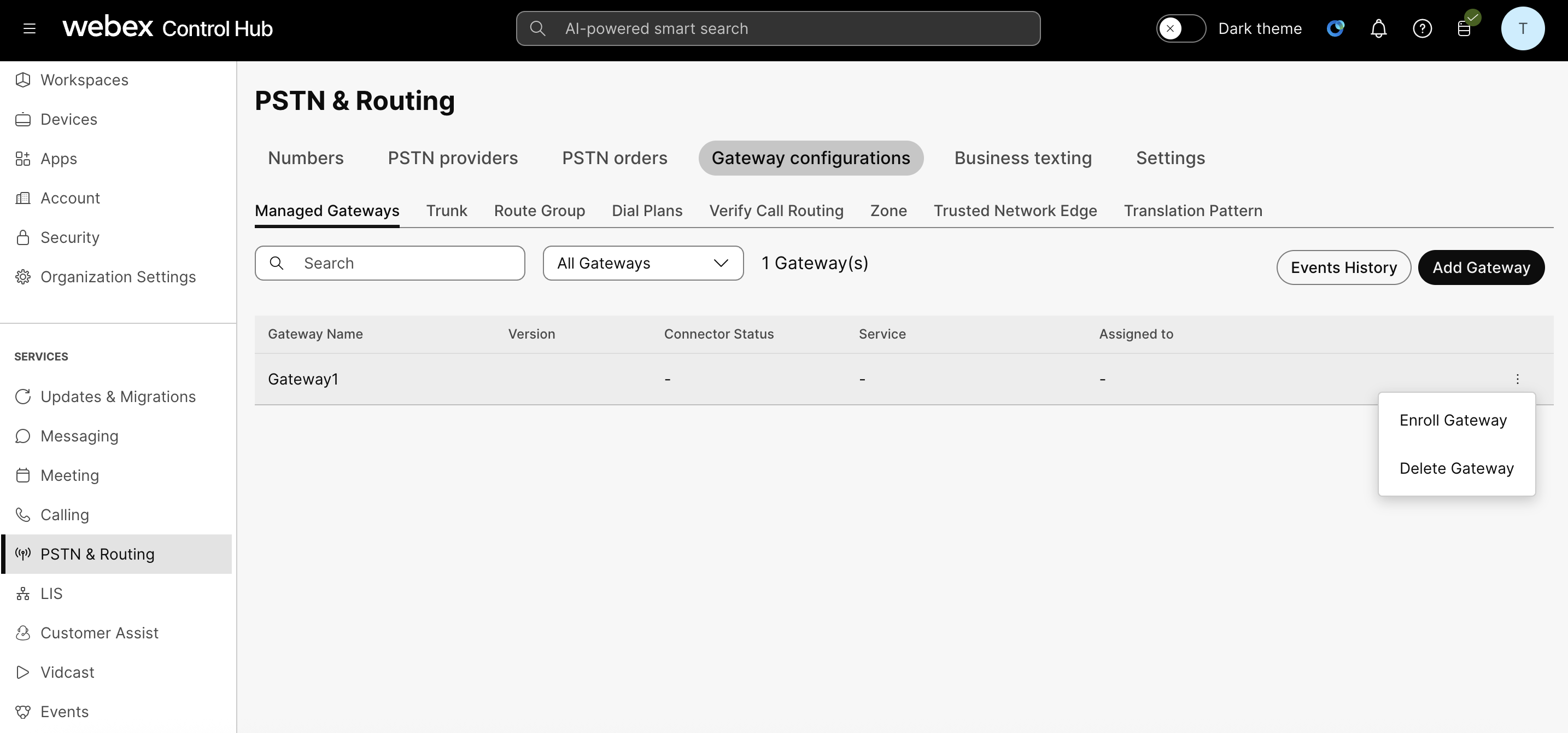

Adăugați o nouă instanță de gateway în Control Hub

Dacă ați adăugat deja gateway-ul la Control Hub și ați instalat conectorul de administrare, puteți sări peste această procedură. Mergeți la Pasul 5 din Înregistrarea gateway-ului în Control Hub pentru a finaliza procesul de înscriere.

| 1 |

Conectați-vă la Control Hub. |

| 2 |

Accesați > Gestionare gateway-uri. |

| 3 |

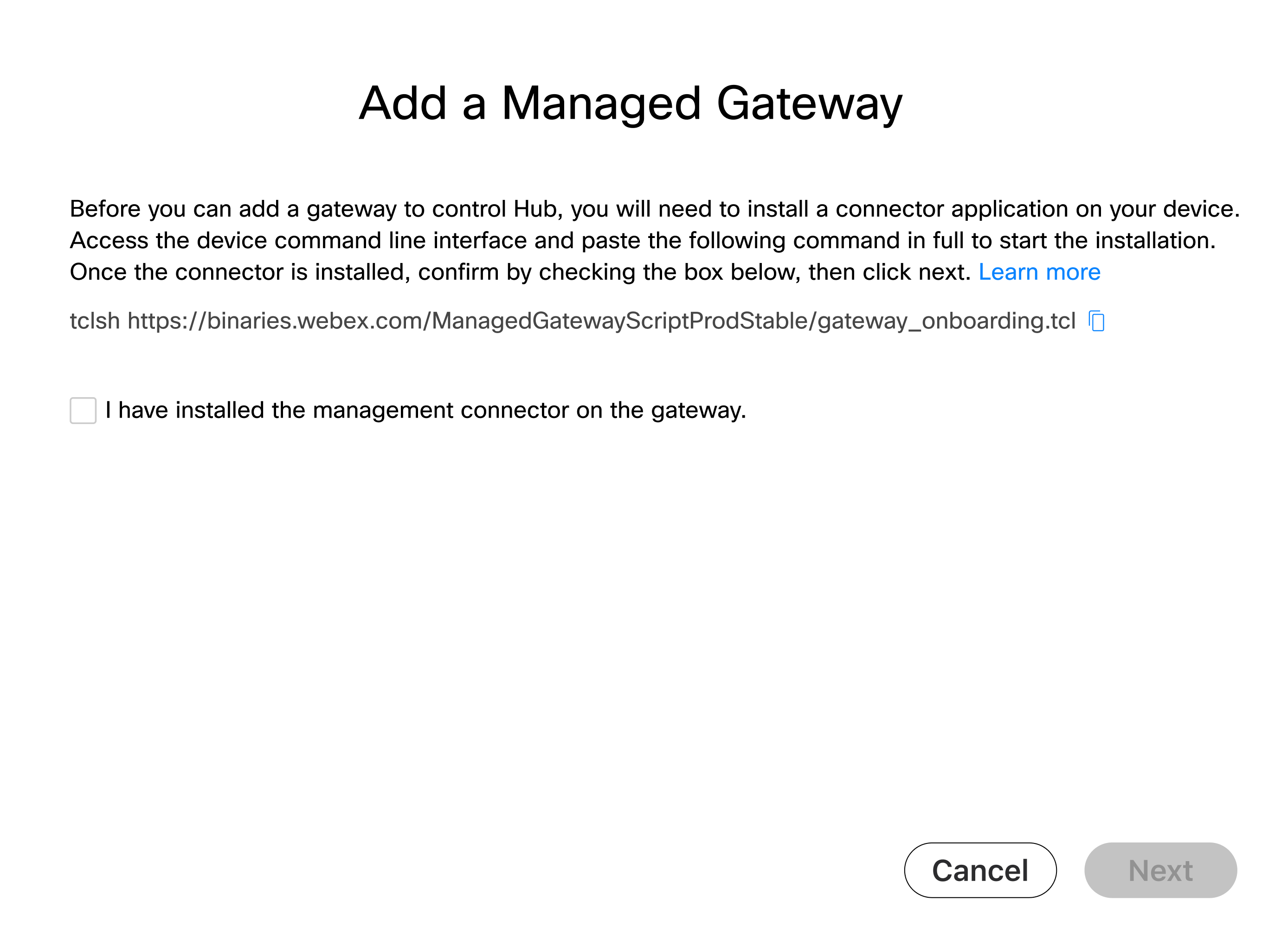

Faceți clic pe Adăugare gateway. |

| 4 |

Copiați comanda tclsh afișată în fereastra Adăugați un gateway gestionat. Trebuie să executați comanda în interfața CLI a gateway-ului în timpul procedurii de instalare a conectorului de administrare. |

Ce este de făcut în continuare

Puteți relua procesul de înscriere în Control Hub după ce conectorul este instalat pe gateway.

Instalați conectorul gateway-ului

Înainte de a continua instalarea conectorului de administrare, asigurați-vă că îndepliniți toate Cerințele preliminare.

Executați scriptul

|

Conectați-vă la gateway folosind o consolă sau o conexiune SSH, apoi lipiți următorul șir în promptul de comandă exec al routerului: tclsh https://binaries.webex.com/ManagedGatewayScriptProdStable/gateway_onboarding.tcl

|

Porniți instalarea

Dacă conectorul nu este deja configurat, scriptul vă duce la meniul de instalare; dacă conectorul este configurat, vă duce la meniul principal.

| 1 |

Alegeți interfața care se află în aceeași rețea ca și adresa rezervată pentru conector.

|

| 2 |

Configurați serverul DNS care va fi utilizat de conector. În mod implicit, utilizați serverele configurate în IOS.

Y este intrarea implicită aici. Dacă apăsați Enter, Y este luat ca intrare. Setările detectate pot fi suprascrise dacă este necesar: |

| 3 |

Dacă trebuie să utilizați un proxy pentru a accesa internetul, introduceți detaliile proxy-ului atunci când vi se solicită. Dacă gateway-ul a fost deja configurat cu un proxy, următoarele detalii sunt utilizate în mod implicit. Tastați n pentru a suprascrie aceste setări, dacă este necesar.

|

| 4 |

Configurați setările de capcană SNMP. Pentru a trimite notificări către cloud-ul Cisco Webex, scriptul actualizează nivelul de configurare a capcanelor SNMP din router dacă acesta este setat sub nivelul de notificare. Sistemul vă solicită să confirmați dacă doriți să modificați configurația capcanelor SNMP la nivelul de notificare. Pentru a păstra nivelul curent de configurare a capcanelor SNMP, selectați n. |

| 5 |

Introduceți adresa IP a conectorului.

|

| 6 |

Introduceți numele de utilizator și parola pe care conectorul le folosește pentru a accesa interfața NETCONF a routerului.

Introduceți parola manual. Copierea și lipirea s-ar putea să nu funcționeze. Introduceți acreditările gateway-ului pe care le-ați identificat în secțiunea Cerințe preliminare. Conectorul folosește acreditările pentru a accesa interfața NETCONF a routerului IOS. Primești mesajul „Conectorul Cloud este instalat cu succes” după instalarea reușită.

Puteți închide scriptul alegând opțiunea „q” după instalarea cu succes. Dacă există o eroare de instalare, puteți alege opțiunea „h” pentru a modifica orice setări, a colecta jurnale și așa mai departe. Consultați secțiunea Activități post-instalare pentru mai multe detalii. Dacă doriți să reîncercați instalarea, puteți alege dezinstalarea și apoi relansați scriptul pentru a încerca din nou instalarea. Puteți lansa (sau relansa) scriptul TCL direct folosind |

Înregistrați gateway-ul la Control Hub

Înainte de a începe

| 1 |

Conectați-vă la Control Hub. |

| 2 |

Accesați . |

| 3 |

Faceți clic pe Adăugare gateway. |

| 4 |

În fereastra Adăugați un gateway gestionat, bifați Am instalat conectorul de gestionare pe gateway și faceți clic pe Următorul. Asigurați-vă că conectorul este instalat cu succes înainte de a efectua acest pas.

|

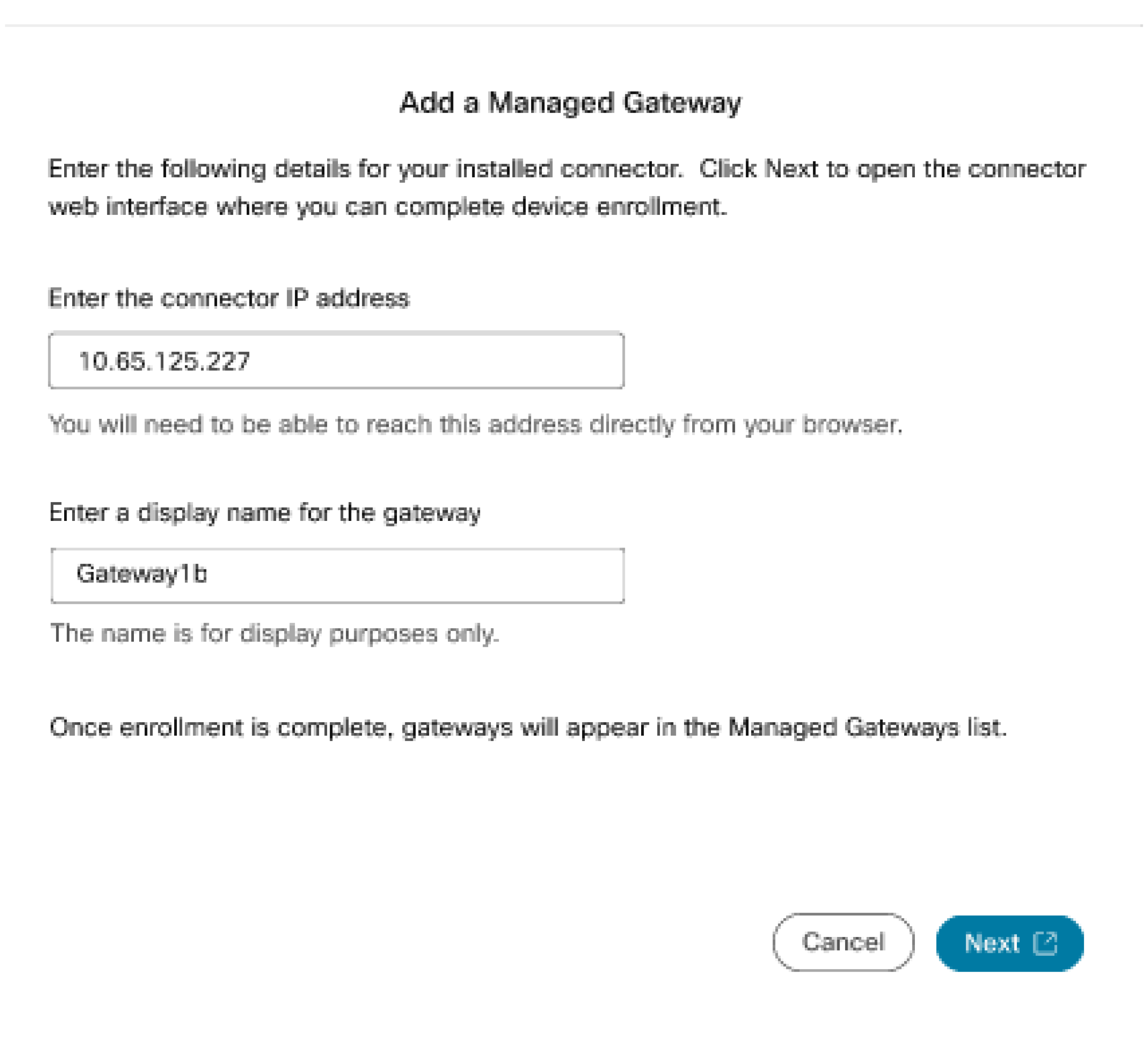

| 5 |

În pagina Adăugați un gateway gestionat, introduceți următoarele detalii:

|

| 6 |

Faceţi clic pe Următorul.

Se deschide o filă de browser care se conectează la pagina de gestionare a conectorilor de pe router, astfel încât să puteți finaliza înscrierea.

|

| 7 |

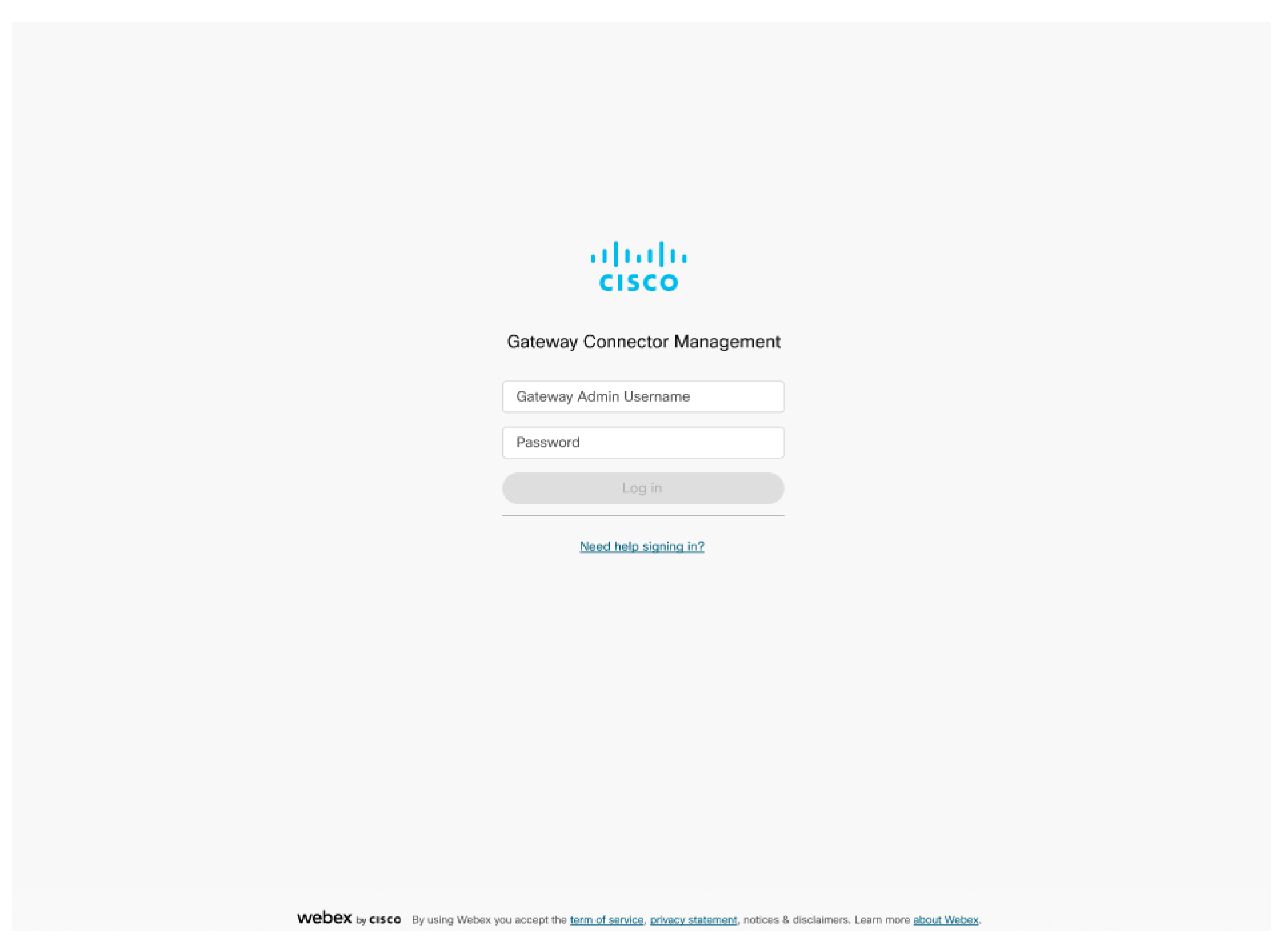

Pentru a vă conecta, introduceți Numele de utilizator al administratorului Gateway și Parola pe care le-ați utilizat în timpul procedurii de instalare a conectorului, enumerate la pasul 6.

|

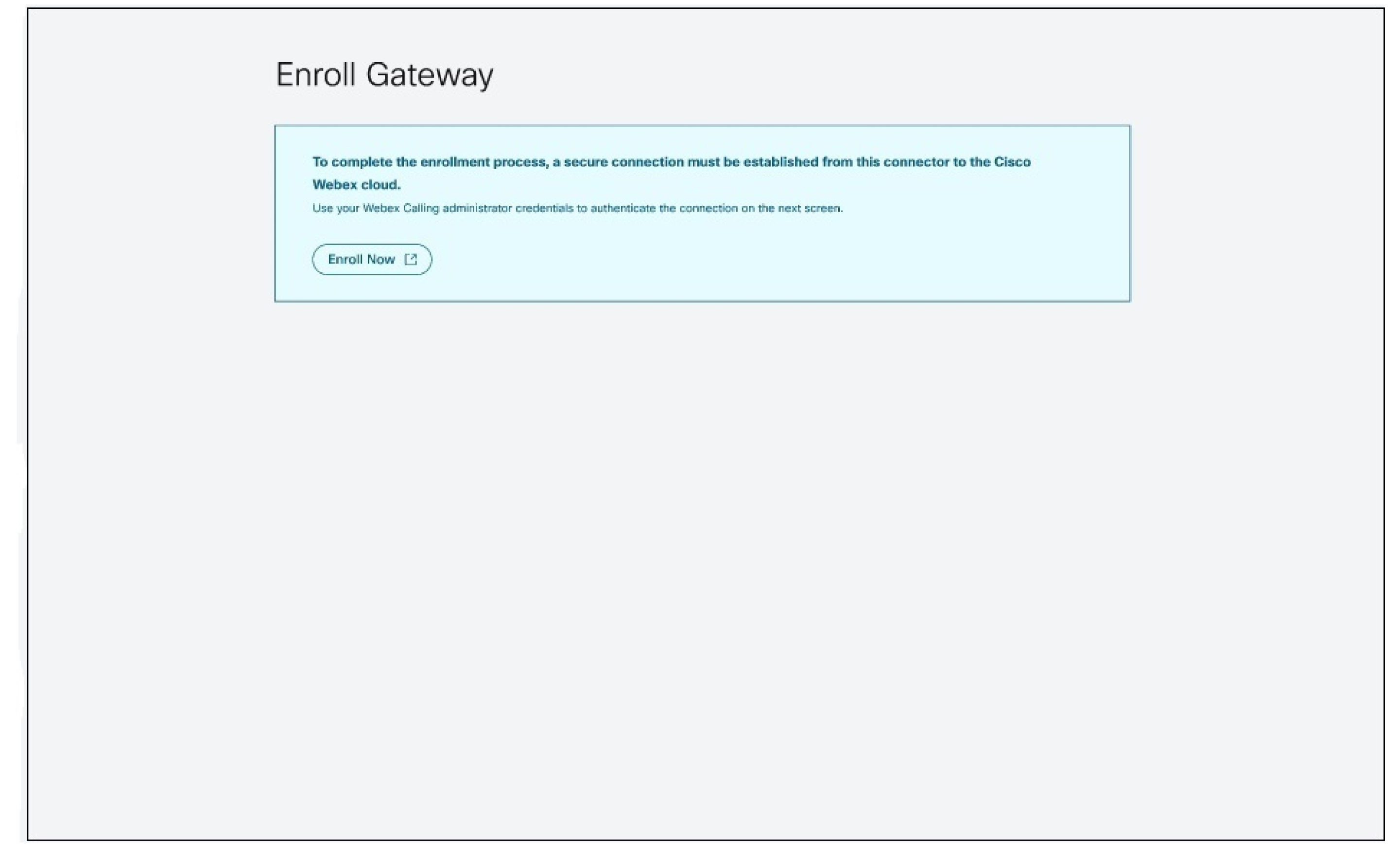

| 8 |

Faceți clic pe Înregistrați-vă acum pentru a deschide o fereastră nouă pentru autentificarea conectorului la cloud-ul Webex. Asigurați-vă că browserul dvs. permite ferestre pop-up.

|

| 9 |

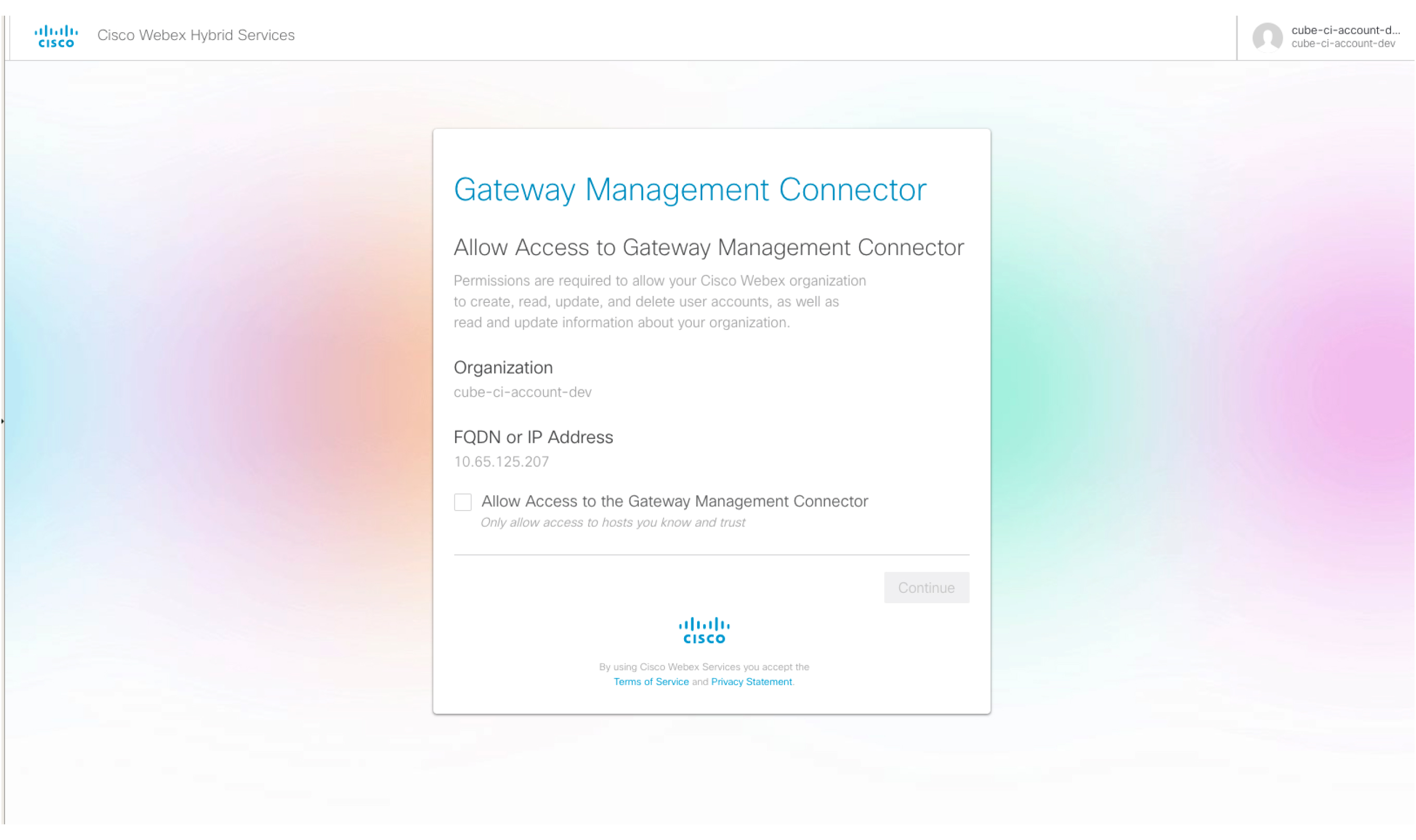

Conectați-vă utilizând un cont de administrator Webex. |

| 10 |

Bifați Permiteți accesul la conectorul de gestionare a gateway-ului .

|

Stările conectorului gateway

Starea generală a conectorului afișat în Control Hub depinde de starea conectorilor de telemetrie și gestionare de pe Managed Gateway.

| Stările conectorilor în Control Hub | Descriere |

|---|---|

| Online | Indică faptul că conectorul este Conectat la cloud-ul Cisco Webex. |

| Offline | Indică faptul că conectorul nu este conectatla cloud-ul Cisco Webex. |

| Întrerupt | Indică faptul că conectorul este conectat, dar este pus în pauză temporar. |

Alarme și evenimente ale conectorilor

Această secțiune descrie alarmele generate în modulul conector de telemetrie. Conectorul de telemetrie trimite alarme către cloud-ul Cisco Webex. În Control Hub, afișează aceste alarme.

Puteți utiliza ID-ul de urmărire afișat în pagina cu detaliile evenimentului pentru a-l corela cu jurnalele corespunzătoare de pe partea conectorului.

Următorul tabel descrie mesajele legate de conector:

|

Funcție |

Descriere |

Gravitate |

Soluţie |

|---|---|---|---|

|

Modulul de telemetrie a pornit. |

Acest mesaj este trimis atunci când modulul de telemetrie devine funcțional. |

Alertă |

- |

|

Modulul de telemetrie a fost actualizat. |

Acest mesaj este trimis când modulul de Telemetrie a fost actualizat de la „old_version” la „new_version”. |

Alertă |

- |

|

Eroare conexiune NETCONF. |

Această alarmă este declanșată atunci când modulul de telemetrie nu reușește să stabilească o conexiune NETCONF la gateway. |

Critic |

Asigurați-vă că NETCONF este activ pe gateway și că poate fi accesat de la conector. Încercați să dezactivați și să activați containerul conectorului. Dacă problema persistă, accesați https://help.webex.com/contact, faceți clic pe Asistențăși sesizați un caz. |

|

Eroare de autentificare NETCONF. |

Această alarmă este declanșată atunci când modulul de telemetrie nu reușește să stabilească o conexiune NETCONF la gateway. |

Critic |

Verificați dacă numele de utilizator și parola sunt configurate corect pe gateway. Încercați să dezactivați și să activați containerul conectorului. Dacă problema persistă, accesați https://help.webex.com/contact, faceți clic pe Asistențăși sesizați un caz. |

|

Eroare de abonare la evenimentele SNMP NETCONF. |

Această alarmă este declanșată atunci când modulul de telemetrie nu reușește să creeze un abonament NETCONF pentru evenimente SNMP. |

Critic |

Verificați dacă NETCONF este activat pe gateway și dacă este accesibil în conector. Încercați să dezactivați și să activați containerul conectorului. Dacă problema persistă, accesați https://help.webex.com/contact, faceți clic pe Asistențăși sesizați un caz. Pentru mai multe informații despre cum se activează și se dezactivează, consultați Activități post-instalare. |

|

Eroare la colectarea valorilor de telemetrie. |

Această alarmă este declanșată atunci când modulul de telemetrie nu reușește să colecteze valori de la gateway printr-o interogare NETCONF GET. |

Critic |

Asigurați-vă că NETCONF este activ pe gateway și că poate fi accesat de la conector. Încercați să dezactivați și să activați containerul conectorului. Dacă problema persistă, accesați https://help.webex.com/contact, faceți clic pe Asistențăși sesizați un caz. Pentru mai multe informații despre cum se activează și se dezactivează, consultați Activități post-instalare. |

|

Eroare de conexiune la gateway-ul de telemetrie. |

Această alarmă este declanșată atunci când conectorul nu reușește să stabilească o conexiune socket web cu gateway-ul de telemetrie. |

Critic |

Verificați dacă adresa URL a gateway-ului de telemetrie (*.ucmgmt.cisco.com) se află în lista permisă a firewall-ului companiei și este accesibil de la gateway. Dacă problema persistă, accesați https://help.webex.com/contact, faceți clic pe Asistențăși sesizați un caz. |

|

Eroare a conexiunii gateway-ului de telemetrie prin proxy. |

Această alarmă este declanșată atunci când conectorul nu reușește să stabilească o conexiune la proxy-ul configurat. |

Critic |

Verificați dacă detaliile proxy-ului (adresa IP și acreditările portului) sunt configurate corect pe conector și dacă proxy-ul este accesibil. Dacă problema persistă, accesați https://help.webex.com/contact, faceți clic pe Asistențăși sesizați un caz. |

Conectare la conector

Stările conectorilor de administrare și telemetrie se afișează pe pagina cu detaliile conectorului.

Conectați-vă la pagina cu detaliile conectorului la https://<connector-ip-address>

Pentru a vă autentifica, utilizați datele de autentificare introduse în timpul instalării.

De asemenea, puteți verifica starea conectorului selectând s : Opțiunea Afișează pagina de stare în scriptul TCL. Consultați Activități post-instalare.

Consultați tabelele pentru a înțelege stările modulelor conectori.

Stările conectorului de gestionare

|

Stările conectorului de gestionare |

Starea conectivității |

Descriere |

|---|---|---|

|

Rulare |

Conectat(ă) |

Indică faptul că conectorul este în starea în funcțiune și că dispozitivul este conectat la cloud-ul Cisco Webex. |

|

Rulare |

Nu este conectat |

Indică faptul că conectorul este în starea în funcțiune, dar dispozitivul nu este conectat la cloud-ul Cisco Webex. |

|

Rulare |

Eșec de bătaie a inimii |

Indică faptul că conectorul este în starea rulează, dar semnalul de pulsare a eșuat pentru dispozitivul înscris. |

|

Rulare |

Înscrierea a eșuat |

Indică faptul că conectorul este în starea rulează, dar înscrierea dispozitivului în cloud-ul Cisco Webex a eșuat. |

Stările conectorului de telemetrie

|

Stările conectorului de telemetrie |

Starea conectivității |

Descriere |

|---|---|---|

|

Neinstalat |

Indisponibil |

Indică faptul că conectorul de telemetrie nu este instalat. |

|

Se descarcă |

Indisponibil |

Indică faptul că descărcarea conectorului de telemetrie este în curs de desfășurare. |

|

Instalare |

Indisponibil |

Indică faptul că instalarea conectorului de telemetrie este în curs de desfășurare. |

|

Neconfigurat |

Indisponibil |

Indică faptul că instalarea conectorului de telemetrie a reușit, dar serviciile nu au pornit sau sunt încă configurate. |

|

Rulare |

Indisponibil |

Indică faptul că conectorul de telemetrie rulează, dar informațiile despre conectivitatea sa la cloud-ul Cisco Webex nu sunt disponibile. |

|

Rulare |

Conectat(ă) |

Indică faptul că conectorul de telemetrie este în starea running și este conectat la cloud-ul Cisco Webex. |

|

Rulare |

Nu este conectat |

Indică faptul că conectorul de telemetrie este în starea rulează, dar nu este conectat la cloud-ul Cisco Webex. |

|

Rulare |

Eșec de bătaie a inimii |

Indică faptul că conectorul de telemetrie este în starea în execuție și că semnalul de telemetrie către cloud-ul Cisco Webex a eșuat. |

|

Dezactivate |

Indisponibil |

Indică faptul că conectorul de telemetrie este în modul de întreținere (stare dezactivată) și că informațiile despre conectivitatea sa la cloud nu sunt disponibile. |

|

Oprită |

Deconectat(ă) |

Indică faptul că conectorul de telemetrie este în starea oprit (poate fi parțial sau atât serviciul de telemetrie, cât și serviciile de broker WebSocket sunt oprite) și nu este conectat la cloud-ul Cisco Webex. |

Activități post-instalare

Administrarea locală a conectorului de management

Puteți utiliza Webex Calling cu gateway-ul după instalarea cu succes a conectorului. Dacă este necesar, puteți actualiza o serie de setări ale conectorului utilizând opțiunile disponibile în meniul scriptului:

Puteți relansa scriptul în orice moment folosind următoarea comandă: tclsh

bootflash:/gateway_connector/gateway_onboarding.tcl.

===============================================================

Webex Managed Gateway Connector

===============================================================

Options

s : Display Status Page

v : View and Modify Cloud Connector Settings

e : Enable Guestshell

d : Disable Guestshell

l : Collect Logs

r : Clear Logs

u : Uninstall Connector

q : Quit

===============================================================

Select an option from the menu:Afișează starea

Folosește opțiunea de meniu s: Display Status Page. Sistemul afișează starea diferitelor module conector.

===============================================================

Webex Managed Gateway Connector

===============================================================

-------------------------------------------------------

*** Interface Status ***

-------------------------------------------------------

Interface IP-Address Status

-------------------------------------------------------

GigabitEthernet1 10.123.221.224 up

Connector 10.123.221.223 up

-------------------------------------------------------

*** App Status ***

-------------------------------------------------------

Service Status

-------------------------------------------------------

Guestshell RUNNING

Management Connector RUNNING

-------------------------------------------------------

===============================================================

Select option h for home menu or q to quit: q

Activează Guestshell

Activați conectorul cloud folosind opțiunea de meniu e: Enable Guestshell. Aceasta modifică starea conectorului din INACTIVE în ACTIVE.

Dezactivați Guestshell

Dezactivați conectorul cloud folosind opțiunea de meniu d: Disable Guestshell. Aceasta modifică starea conectorului din ACTIVE în INACTIVE.

Dezinstalați conectorul

Dezinstalați conectorul cloud folosind opțiunea de meniu u: Uninstall Connector. Aceasta șterge toate datele din containerul Guestshell și elimină toate configurațiile legate de conectorul cloud.

Colectați jurnale

Colectați jurnalele folosind opțiunea de meniu l: Collect Logs. Sistemul afișează locația în care sunt stocate aceste jurnale după colectarea lor.

Dacă aveți o solicitare de asistență activă cu Cisco TAC, puteți atașa jurnalele direct la solicitarea de service folosind comanda copy

bootflash:/guest-share/

scp://:@cxd.cisco.com.

Următorul este un exemplu de comandă:

vcubeprod#copy bootflash:/guest-share/gateway_webex_cloud_logs_2022114090628.tar.gz scp://123456789:a1b2c3d4e5@cxd.cisco.comȘterge jurnalele

Ștergeți toate fișierele jurnal din dispozitiv utilizând opțiunea de meniu r: Clear Logs. Aceasta șterge toate jurnalele existente, cu excepția celor mai recente jurnale ale scriptului TCL și ale conectorilor.

Vizualizați și modificați setările conectorului Cloud

Efectuați următoarele modificări la setările existente ale unui conector cloud utilizând opțiunea de meniu v: View and Modify Cloud Connector Settings.

===============================================================

Webex Managed Gateway Connector

===============================================================

Script Version : 2.0.2

Hostname/IP Addr : 10.65.125.188

DNS Server(s) : 10.64.86.70

Gateway Username : lab

External Interface : GigabitEthernet1

Proxy Hostname/IP Addr : proxy-wsa.esl.cisco.com:80

===============================================================

Options

c : Update Gateway Credentials

e : Update External Interface

p : Update Proxy Details

n : Update DNS Server

k : Update Connector Package Verification Key

l : Modify log level for Cloud Connector

h : Go to home menu

q : Quit

===============================================================

Select an option from the menu: cActualizați acreditările gateway-ului

Actualizați numele de utilizator și parola gateway-ului utilizând opțiunea de meniu c: Update Gateway

Credentials.

Actualizați interfața externă

Schimbați interfața la care este conectat conectorul și adresa IP a conectorului utilizând opțiunea de meniu v: View and Modify Cloud Connector Settings.

Actualizați detaliile proxy-ului

Puteți efectua următoarele sarcini folosind opțiunea de meniu p: Update Proxy

Details :

-

i: Update Proxy IP and Port -

c: Update Proxy Credentials -

r: Remove Proxy Credentials -

a: Remove All Proxy Details -

h: Go to home menu

Actualizați cheia de verificare a pachetului conectorului

În cazul unei probleme tehnice, dacă inginerul de asistență solicită înlocuirea cheii de verificare a pachetului, încărcați noul fișier gateway-webex-connectors.gpg în bootflash:/gateway_connector/ și utilizați opțiunea de meniu k: Update

Connector Package Verification Key pentru verificare.

Modificarea nivelului de jurnalizare pentru conectorul de gestionare

Schimbați nivelul de înregistrare în jurnal pentru conector utilizând opțiunea de meniu l: Modify log level for

Cloud Connector, apoi selectați una dintre următoarele opțiuni:

=====================================

Number Log Level

=====================================

1 DEBUG

2 INFO

3 WARNING

4 ERROR

5 CRITICAL

======================================

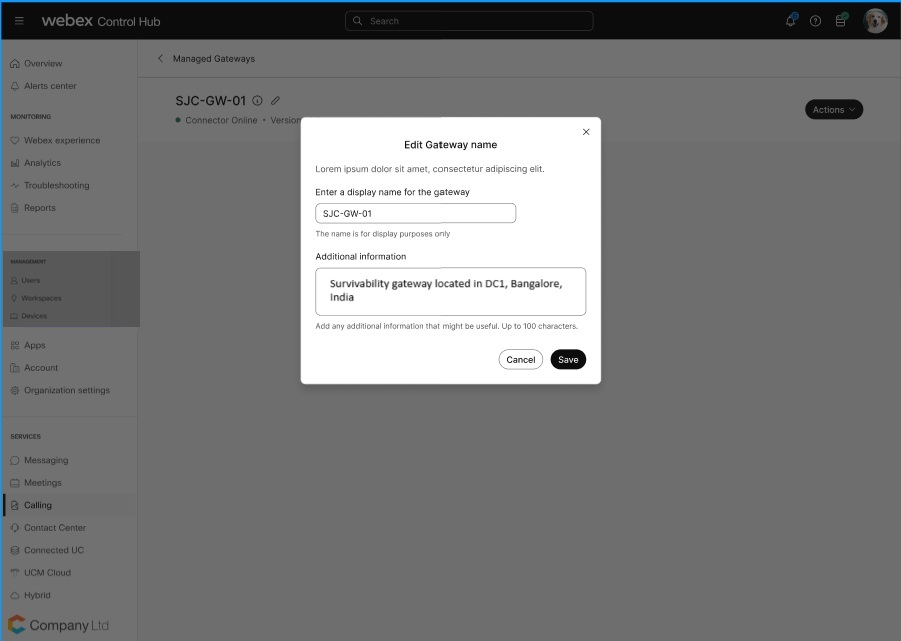

Gestionați instanța gateway-ului în Control Hub

Pentru a gestiona instanța gateway-ului:

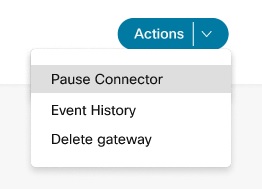

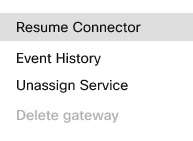

Întrerupeți sau reluați conectorul

Conectorul de pauză instruiește conectorul de administrare să oprească conectorul de telemetrie. Puteți utiliza această opțiune pentru a opri temporar conectorul de telemetrie în timp ce depanați orice probleme cu un gateway. Când întrerupeți conectorul, servicii precum validarea configurației nu funcționează. Folosește acțiunea Reluare conector pentru a reporni conectorul de telemetrie.

| 1 |

Din meniul Acțiuni, selectați Întrerupeți conectorul pentru a întrerupe conectorul de administrare. |

| 2 |

Pentru a relua conectorul pe care l-ați întrerupt, faceți clic pe Reluare conector din meniul Acțiuni. |

Istoricul evenimentelor

Control Hub-ul înregistrează și afișează istoricul evenimentelor pentru gateway-urile gestionate. Vizualizați detaliile unui gateway individual sau detaliile consolidate ale tuturor gateway-urilor gestionate.

| 1 |

Faceți clic pe Istoric evenimente în pagina Apeluri pentru detalii despre evenimentele tuturor gateway-urilor gestionate. |

| 2 |

Pentru detalii despre evenimente specifice unui gateway, faceți clic pe Istoric evenimente din meniul Acțiuni pentru gateway-ul respectiv. |

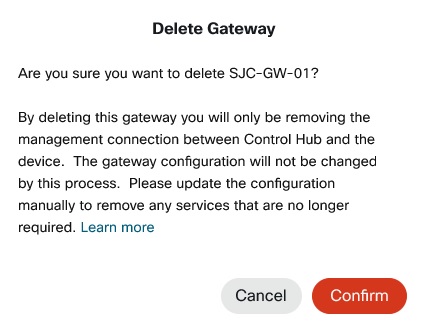

Ștergeți gateway-ul

| 1 |

Din meniul Acțiuni, faceți clic pe Ștergere gateway pentru a șterge oricare dintre instanțele gateway-ului. |

| 2 |

Faceți clic pe Confirmare.  Nu puteți șterge o instanță de gateway cu servicii atribuite. Mai întâi anulați atribuirea serviciilor. |

Unde să mergi în continuare

După ce gateway-ul este înscris, puteți continua configurarea la Atribuiți servicii gateway-urilor gestionate.

și selectați acțiunea aplicabilă.

și selectați acțiunea aplicabilă.