- Home

- /

- Articolo

Sopravvivenza sito per Webex Calling

In questo articolo

In questo articolo Feedback?

Feedback?Site Survivability garantisce che la tua azienda rimanga raggiungibile anche se la connessione a Webex viene interrotta. Utilizza un gateway di rete locale per fornire servizi di chiamata di fallback agli endpoint in loco durante le interruzioni di rete.

Considerazioni sulla distribuzione

Per impostazione predefinita, gli endpoint Webex Calling funzionano in modalità attiva, connettendosi al cloud Webex per la registrazione SIP e il controllo delle chiamate. Se la connessione di rete a Webex viene persa, gli endpoint passano automaticamente alla modalità Survivability e si registrano con il Survivability Gateway locale. In questa modalità, il gateway fornisce servizi di chiamata di backup di base. Una volta ripristinata la connessione di rete a Webex, il controllo delle chiamate e le registrazioni tornano al cloud Webex.

In modalità Survivability sono supportate le seguenti chiamate:

-

Chiamate interne (intra-sito) tra endpoint Webex Calling supportati

-

Chiamate esterne (in entrata e in uscita) tramite un circuito PSTN locale o un trunk SIP verso numeri esterni e provider E911

Per utilizzare questa funzionalità, è necessario configurare un router Cisco IOS XE nella rete locale come Survivability Gateway. Survivability Gateway sincronizza quotidianamente le informazioni sulle chiamate dal cloud Webex per gli endpoint in quella posizione. Se gli endpoint passano alla modalità Survivability, il gateway può utilizzare queste informazioni per rilevare le registrazioni SIP e fornire servizi di chiamata di base.

Impostazione di una singola posizione

L'immagine seguente mostra uno scenario di errore di rete in cui la connessione a Webex è interrotta e gli endpoint sul sito Webex funzionano in modalità di sopravvivenza. Nell'immagine, Survivability Gateway instrada una chiamata interna tra due endpoint in loco senza richiedere una connessione a Webex. In questo caso, il Survivability Gateway è configurato con una connessione PSTN locale. Di conseguenza, gli endpoint in loco in modalità Survivability possono utilizzare la rete PSTN per le chiamate in entrata e in uscita verso numeri esterni e provider E911.

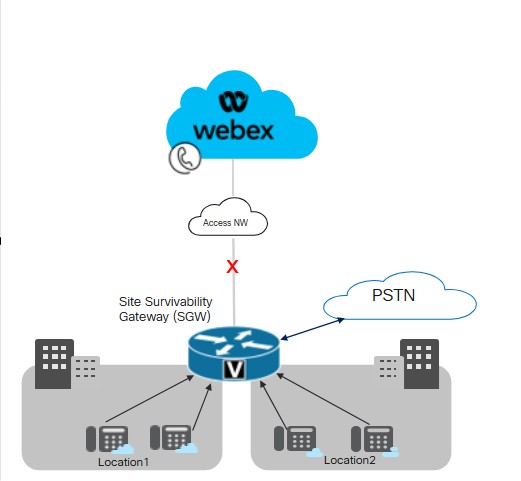

Configurazione multi-posizione

L'immagine seguente mostra uno scenario di errore di rete in cui la connessione a Webex è interrotta e gli endpoint situati in posizioni diverse funzionano in modalità di sopravvivenza. All'interno della rete LAN sono presenti più sedi più piccole mappate su un singolo gateway Survivability. Questa distribuzione ottimizza l'utilizzo delle risorse del gateway, preservando al contempo le configurazioni specifiche della posizione per l'instradamento delle chiamate.

Cisco consiglia di mantenere una soglia di latenza di 50 millisecondi per la connettività tra Survivability Gateway e gli endpoint nelle diverse sedi di una LAN.

Condizioni chiave per la sopravvivenza del sito

Le seguenti condizioni si applicano al Survivability Gateway:

-

Il cloud Webex include l'indirizzo IP, il nome host e la porta del Survivability Gateway nel file di configurazione del dispositivo. Di conseguenza, gli endpoint sono in grado di contattare Survivability Gateway per la registrazione se la connessione a Webex si interrompe.

-

La sincronizzazione giornaliera dei dati delle chiamate tra il cloud Webex e Survivability Gateway include informazioni di autenticazione per gli utenti registrati. Di conseguenza, gli endpoint possono mantenere registrazioni sicure, anche quando operano in modalità Survivability. La sincronizzazione include anche le informazioni di routing per quegli utenti.

-

Survivability Gateway può instradare automaticamente le chiamate interne utilizzando le informazioni di instradamento fornite da Webex. Aggiungere una configurazione trunk PSTN al Survivability Gateway per consentire chiamate esterne.

-

Ogni sito che implementa Site Survivability necessita di un Survivability Gateway all'interno della rete locale.

-

Sia le registrazioni che il controllo delle chiamate tornano al cloud Webex una volta che la connessione di rete Webex viene ripristinata per almeno 30 secondi.

Colocation con SRST unificato

Survivability Gateway supporta la collocazione di una configurazione Webex Survivability e di una configurazione Unified SRST sullo stesso gateway. Il gateway può supportare la sopravvivenza sia per gli endpoint Webex Calling sia per gli endpoint che si registrano su Unified Communications Manager. Per configurare la collocazione:

-

Configurare il supporto Unified SRST per gli endpoint che si registrano su Unified Communications Manager. Per la configurazione, vedere Cisco Unified SRST Administration Guide.

-

Sullo stesso gateway, seguire il Flusso di attività di configurazione di Site Survivability in questo articolo per configurare il gateway con Site Survivability per gli endpoint Webex Calling.

Considerazioni sull'instradamento delle chiamate per la collocazione

Quando si configura l'instradamento delle chiamate per scenari di colocation, tenere presente quanto segue:

-

Il Survivability Gateway instrada automaticamente le chiamate interne, a condizione che entrambi gli endpoint della chiamata siano registrati sul Survivability Gateway. Le chiamate interne vengono automaticamente instradate tra tutti i client registrati (SRST o Webex Calling).

-

Può verificarsi una situazione in cui la connessione a un sistema di controllo delle chiamate si interrompe mentre la connessione all'altro sistema di controllo delle chiamate rimane attiva. Di conseguenza, un set di endpoint si registra sul Survivability Gateway mentre un altro set di endpoint nello stesso sito si registra sul controllo delle chiamate primarie. In questo caso, potrebbe essere necessario instradare le chiamate tra i due set di endpoint verso un trunk SIP o un circuito PSTN.

-

Le chiamate esterne e le chiamate E911 possono essere instradate verso un trunk SIP o un circuito PSTN.

Funzionalità e componenti supportati

La tabella seguente fornisce informazioni sulle funzionalità supportate.

| Funzione | Dispositivi MPP e app Webex | VG4xx ATA |

|---|---|---|

|

Chiamata di estensione intrasito |

Supportato automaticamente senza necessità di una configurazione di routing specifica sul Survivability Gateway. |

Supportato automaticamente senza necessità di una configurazione di routing specifica sul Survivability Gateway. I numeri alternativi non sono supportati. |

|

Chiamate inter-sede e PSTN (in entrata e in uscita) |

Chiamate PSTN basate su circuito telefonico o trunk SIP. |

Chiamate PSTN basate su circuito telefonico o trunk SIP. |

|

Gestione delle chiamate E911 |

Per chiamare il numero E911 è necessario un circuito PSTN o un trunk SIP. Le chiamate in uscita utilizzano uno specifico numero di identificazione della posizione di emergenza (ELIN) registrato per una posizione di risposta alle emergenze (ERL) definita. Se l'operatore di emergenza richiama una chiamata disconnessa, il Survivability Gateway indirizza la chiamata all'ultimo dispositivo che ha chiamato il numero di emergenza. |

Per chiamare il numero E911 è necessario un circuito PSTN o un trunk SIP. Le chiamate in uscita utilizzano uno specifico numero di identificazione della posizione di emergenza (ELIN) registrato per una posizione di risposta alle emergenze (ERL) definita. Se l'operatore di emergenza richiama una chiamata disconnessa, il Survivability Gateway indirizza la chiamata all'ultimo dispositivo che ha chiamato il numero di emergenza. |

|

Blocco e ripresa chiamata |

Supportato Se si utilizza la funzione Musica in attesa (MOH), predisporre manualmente il Survivability Gateway con un file MOH. |

VG4xx Le linee analogiche ATA non possono mettere in attesa o riprendere le chiamate. Questa funzionalità è supportata solo quando si riceve una chiamata in arrivo su VG4xx ATA. |

|

Trasferimento di chiamata assistito |

Supportato |

Questa funzionalità è supportata solo quando si riceve una chiamata in arrivo su VG4xx ATA. |

|

Trasferimento di chiamata cieco |

Supportato |

Questa funzionalità è supportata solo quando si riceve una chiamata in arrivo su VG4xx ATA. |

|

ID chiamante in entrata (nome) |

Supportato |

Supportato |

|

ID chiamante in entrata (nome & Numero) |

Supportato |

Supportato |

|

Videochiamata punto a punto |

Supportato |

Non supportato |

|

Chiamata a tre |

Non supportato |

Non supportato |

|

Linee condivise |

Supportato |

Supportato |

|

Linee virtuali |

Supportato |

Non supportato |

Dopo aver configurato la funzionalità, Site Survivability è disponibile per i seguenti endpoint supportati.

| Tipo | Modelli | Versione minima |

|---|---|---|

| Telefono IP Cisco con firmware multipiattaforma (MPP) |

6821, 6841, 6851, 6861, 6861 Wi-Fi, 6871 7811, 7821, 7841, 7861 8811, 8841, 8851, 8861 8845 (solo audio), 8865 (solo audio), 8875 (video) 9800 Per ulteriori informazioni sui telefoni IP Cisco supportati con firmware multipiattaforma (MPP), vedere: |

12.0(1) Per telefoni 8875 - Phone OS 3.2 e versioni successive Per la serie 9800 - PhoneOS 3.2(1) |

|

Cisco IP Conference Phone |

7832, 8832 |

12.0(1) |

|

App Cisco Webex |

Windows, Mac |

43.2 |

|

Endpoint analogici |

VG400 ATA, VG410 ATA e VG420 ATA Cisco ATA 191 e 192 |

17.16.1a 11.3(1) per ATA 191 e 192 |

I dispositivi di terze parti non sono supportati da Survivability Gateway.

La tabella seguente aiuta a configurare i router Cisco IOS XE come Survivability Gateway. Questa tabella elenca il numero massimo di endpoint supportati da ciascuna piattaforma e la versione minima di iOS XE.

Le funzionalità di Webex Calling Survivability Gateway sono disponibili con Cisco IOS XE Dublin versione 17.12.3 o versioni successive.

| Modello | Numero massimo di registrazioni di endpoint | Versione minima |

|---|---|---|

|

Router per servizi integrati 4321 | 50 |

Cisco IOS XE Dublin 17.12.3 o versioni successive |

|

Router di servizi integrati 4331 | 100 | |

|

Router per servizi integrati 4351 | 700 | |

|

Router di servizi integrati 4431 | 1200 | |

|

Router per servizi integrati 4451-X | 2000 | |

|

Router per servizi integrati 4461 | 2000 | |

|

Catalyst Edge 8200L-1N-4T | 1500 | |

|

Catalyst Edge 8200-1N-4T | 2500 | |

|

Catalyst Edge 8300-1N1S-6T | 2500 | |

|

Catalyst Edge 8300-2N2S-6T | 2500 | |

|

Catalyst Edge 8300-1N1S-4T2X | 2500 | |

|

Catalyst Edge 8300-2N2S-4T2X | 2500 | |

|

Piccola configurazione del software Catalyst Edge 8000V | 500 | |

|

Configurazione media del software Catalyst Edge 8000V | 1000 | |

|

Software Catalyst Edge 8000V per grandi configurazioni | 2000 |

Informazioni di riferimento della porta per Survivability Gateway

|

Scopo connessione: |

Indirizzi di origine |

Porte di origine |

Protocollo |

Indirizzi di destinazione |

Porte di destinazione |

|---|---|---|---|---|---|

|

Segnalazione delle chiamate al Survivability Gateway (SIP TLS) |

Dispositivi |

5060-5080 |

TLS |

Gateway survivability |

8933 |

|

Chiama i media a Survivability Gateway (SRTP) |

Dispositivi |

19560-19660 |

UDP |

Gateway survivability |

8000-14198 (SRTP su UDP) |

|

Segnalazione di chiamata al gateway PSTN (SIP) |

Gateway survivability |

Temporaneo |

TCP o UDP |

Il tuo gateway PSTN ITSP |

5060 |

|

Contenuto multimediale di chiamata al gateway PSTN (SRTP) |

Gateway survivability |

8000-48198 |

UDP |

Il tuo gateway PSTN ITSP |

Temporaneo |

|

Sincronizzazione oraria (NTP) |

Gateway survivability |

Temporaneo |

UDP |

server NTP |

123 |

|

Risoluzione dei nomi (DNS) |

Gateway survivability |

Temporaneo |

UDP |

Server DNS |

53 |

|

Gestione del cloud |

Connettore |

Temporaneo |

HTTPS |

Servizi Webex |

443, 8433 |

Per indicazioni operative sulla modalità cloud, fare riferimento all'articolo della Guida Informazioni di riferimento sulle porte per Webex Calling.

È possibile personalizzare i valori delle impostazioni delle porte sui router Cisco IOS XE. Questa tabella utilizza valori predefiniti per fornire indicazioni.

Configurazione delle funzionalità

Flusso di attività di configurazione della sopravvivenza del sito

Completare le seguenti attività per aggiungere Site Survivability per una posizione Webex Calling esistente. Se la connessione al cloud Webex si interrompe, un Survivability Gateway nella rete locale può fornire un controllo di backup delle chiamate per gli endpoint in quella posizione.

Operazioni preliminari

Se è necessario predisporre un nuovo gateway che funga da Survivability Gateway, fare riferimento all'articolo Webex Registrare i gateway gestiti Cisco IOS su Webex Cloud per aggiungere il gateway a Control Hub.

| Procedura | Comando o azione | Scopo |

|---|---|---|

|

1 | Assegnare il servizio di sopravvivenza a un gateway |

In Control Hub, assegnare il servizio Survivability Gateway a un gateway. |

|

2 | Scarica modello di configurazione |

Scarica il modello di configurazione da Control Hub. Il modello sarà necessario quando si configura la riga di comando del gateway. |

|

3 |

Configurare le licenze per Survivability Gateway. | |

|

4 |

Configurare i certificati per Survivability Gateway. | |

|

5 |

Utilizzare il modello di configurazione scaricato in precedenza come guida per configurare la riga di comando del gateway. Completare tutte le configurazioni obbligatorie presenti nel modello. |

Assegnare il servizio di sopravvivenza a un gateway

Operazioni preliminari

| 1 |

Vai a Chiamata in Servizi, quindi fai clic sulla scheda Gateway gestiti. La vista Gateway gestiti mostra l'elenco dei gateway gestiti tramite Control Hub.

|

| 2 |

Selezionare il gateway che si desidera assegnare come Survivability Gateway e scegliere una delle seguenti opzioni, in base al valore del campo Servizio :

|

| 3 |

Dal menu a discesa del tipo di servizio, seleziona Survivability Gateway e compila i seguenti campi:

Una volta completata la registrazione, i dettagli della posizione verranno visualizzati nella pagina Gateway gestiti. |

| 4 |

Fare clic su Assegna. La vista Gateway gestiti mostra l'elenco delle posizioni assegnate al gateway.

|

Scarica modello di configurazione

| 1 |

Se sei un'organizzazione partner, verrà lanciato Partner Hub. Per aprire Control Hub, fare clic sulla vista Cliente in Partner Hub e selezionare il cliente applicabile oppure selezionare La mia organizzazione per aprire le impostazioni di Control Hub per l'organizzazione partner. |

| 2 |

Vai a . |

| 3 |

Fare clic sul Survivability Gateway applicabile. |

| 4 |

Fare clic su Scarica modello di configurazione e scaricare il modello sul desktop o sul laptop. |

Configurare le licenze

| 1 |

Entrare nella modalità di configurazione globale sul router: |

| 2 |

Configura le licenze utilizzando i comandi che si applicano solo alla tua piattaforma specifica.

Quando si configura una velocità di trasmissione superiore a 250 Mbp, è necessaria una licenza della piattaforma HSEC. |

Configurare i certificati

Configurare i certificati su Cisco IOS XE

Completare i seguenti passaggi per richiedere e creare certificati per il Survivability Gateway. Utilizzare certificati firmati da un'autorità di certificazione pubblicamente nota.

La piattaforma Survivability Gateway supporta solo certificati CA noti al pubblico. I certificati CA privati o aziendali non possono essere utilizzati per Survivability Gateway.

Per un elenco delle autorità di certificazione radice supportate per Webex Calling, vedere Quali autorità di certificazione radice sono supportate per le chiamate alle piattaforme audio e video Cisco Webex?.

La piattaforma Survivability Gateway non supporta il certificato jolly.

Eseguire i comandi dal codice di esempio per completare i passaggi. Per ulteriori informazioni su questi comandi, insieme ad altre opzioni di configurazione, vedere il capitolo “ Supporto SIP TLS” nella Guida alla configurazione di Cisco Unified Border Element.

| 1 |

Per accedere alla modalità di configurazione globale, eseguire i seguenti comandi: |

| 2 |

Generare la chiave privata RSA eseguendo il seguente comando. Il modulo della chiave privata deve essere di almeno 2048 bit. |

| 3 |

Configurare un trustpoint che contenga il certificato Survivability Gateway. Il nome di dominio completo (FQDN) del gateway deve utilizzare lo stesso valore utilizzato durante l'assegnazione del servizio di sopravvivenza al gateway. |

| 4 |

Generare una richiesta di firma del certificato eseguendo il comando Quando richiesto, immettere Dopo che il CSR viene visualizzato sullo schermo, utilizzare Blocco note per copiare il certificato in un file che è possibile inviare a un'autorità di certificazione (CA) supportata. Se il fornitore di firma del certificato richiede una CSR in formato PEM (Privacy Enhanced Mail), aggiungere un'intestazione e un piè di pagina prima dell'invio. Ad esempio: |

| 5 |

Dopo che la CA ti ha rilasciato un certificato, esegui il comando Quando richiesto, incollare la base 64 CER/PEM emissione del contenuto del certificato CA (non il certificato del dispositivo) nel terminale. |

| 6 |

Importare il certificato host firmato nel trustpoint utilizzando il comando Quando richiesto, incollare la base 64 CER/PEM certificato nel terminale. |

| 7 |

Verificare che il certificato CA radice sia disponibile: Con la soluzione Webex Calling sono supportate solo le autorità di certificazione note al pubblico. I certificati CA privati o aziendali non sono supportati. |

| 8 |

Se il certificato CA radice non è incluso nel pacchetto, acquisisci il certificato e importalo in un nuovo trustpoint. Eseguire questo passaggio se non è disponibile un certificato radice CA pubblicamente noto con il gateway Cisco IOS XE. Quando richiesto, incollare la base 64 CER/PEM contenuto del certificato nel terminale. |

| 9 |

Utilizzando la modalità di configurazione, specificare il punto di attendibilità predefinito, la versione TLS e i valori predefiniti SIP-UA con i seguenti comandi. |

Importa certificati insieme alle coppie di chiavi

È possibile importare certificati CA e coppie di chiavi come pacchetto utilizzando il formato PKCS12 (.pfx o .p12). È possibile importare il bundle da un file system locale o da un server remoto. PKCS12 è un tipo speciale di formato di certificato. Raggruppa l'intera catena di certificati, dal certificato radice al certificato di identità, insieme alla coppia di chiavi RSA. Ciò significa che il bundle PKCS12 importato includerà la coppia di chiavi, i certificati host e i certificati intermedi. Importare un bundle PKCS12 per i seguenti scenari:

-

Esporta da un altro router Cisco IOS XE e importa nel router Survivability Gateway

-

Generazione del bundle PKCS12 all'esterno del router Cisco IOS XE utilizzando OpenSSL

Completa i seguenti passaggi per creare, esportare e importare certificati e coppie di chiavi per il tuo router Survivability Gateway.

| 1 |

(Facoltativo) Esportare il bundle PKCS12 richiesto per il router Survivability Gateway. Questo passaggio è applicabile solo se si esporta da un altro router Cisco IOS XE. |

| 2 |

(Facoltativo) Creare un bundle PKCS12 utilizzando OpenSSL. Questo passaggio è applicabile solo se si genera un bundle PKCS12 al di fuori di Cisco IOS XE utilizzando OpenSSL. |

| 3 |

Importare il pacchetto di file in formato PKCS12. Di seguito è riportato un esempio di configurazione per il comando e dettagli riguardanti i parametri configurabili:

Il comando crypto pki import crea automaticamente il trustpoint per ospitare il certificato. |

| 4 |

Utilizzando la modalità di configurazione, specificare il punto di attendibilità predefinito, la versione TLS e i valori predefiniti SIP-UA con i seguenti comandi. |

Configurare Survivability Gateway

Configurare il gateway come gateway di sopravvivenza

Utilizzare il modello di configurazione scaricato in precedenza come guida per configurare la riga di comando del gateway. Completare le configurazioni obbligatorie nel modello.

I passaggi seguenti contengono comandi di esempio insieme a una spiegazione dei comandi. Modifica le impostazioni in base alla tua distribuzione. Le parentesi angolari (ad esempio, ) identificano le impostazioni in cui è necessario immettere i valori applicabili alla distribuzione. Le varie impostazioni <tag> utilizzano valori numerici per identificare e assegnare set di configurazioni.

- Salvo diversa indicazione, questa soluzione richiede il completamento di tutte le configurazioni indicate in questa procedura.

- Quando si applicano le impostazioni dal modello, sostituire

%tokens%con i valori preferiti prima di copiarli nel gateway. - Per ulteriori informazioni sui comandi, vedere Riferimento ai comandi di Webex Managed Gateway. Utilizzare questa guida a meno che la descrizione del comando non faccia riferimento a un documento diverso.

| 1 |

Entra nella modalità di configurazione globale. Dove:

|

| 2 |

Eseguire le configurazioni del servizio vocale:

Spiegazione dei comandi:

|

| 3 |

Abilitare Survivability sul router: Spiegazione dei comandi:

|

| 4 |

Configurare i server NTP:

|

| 5 |

(Opzionale). Configurare le autorizzazioni generali per le chiamate alla Classe di restrizione: L'esempio precedente crea un set di classi personalizzate di restrizioni denominate categorie (ad esempio, |

| 6 |

Configura un elenco di codec preferiti. Ad esempio, l'elenco seguente specifica g711ulaw come codec preferito, seguito da g711alaw. Spiegazione dei comandi:

|

| 7 |

Configurare i pool di registri vocali predefiniti per posizione: Spiegazione dei comandi:

|

| 8 |

Configurare le chiamate di emergenza: Spiegazione dei comandi:

Se la sovrapposizione Wi-Fi non corrisponde in modo accurato alle subnet IP, le chiamate di emergenza per dispositivi nomadi potrebbero non disporre della mappatura ELIN corretta. |

| 9 |

Configurare i dial peer per la PSTN. Per un esempio di configurazione del dial peer, vedere Esempi di connessione PSTN. |

| 10 |

Opzionale. Abilita la musica di attesa per il router. È necessario memorizzare un file musicale nella memoria flash del router in formato G.711. Il file può essere in formato .au o .wav, ma il formato del file deve contenere dati a 8 bit e 8 kHz (ad esempio, formato dati ITU-T A-law o mu-law). Spiegazione dei comandi:

|

Sincronizzazione completa su richiesta

Opzionale. Completare questa procedura solo se si desidera completare una sincronizzazione immediata su richiesta. Questa procedura non è obbligatoria poiché il cloud Webex sincronizza automaticamente i dati delle chiamate con Survivability Gateway una volta al giorno.

| 1 |

Se sei un'organizzazione partner, verrà lanciato Partner Hub. Per aprire Control Hub, fare clic sulla vista Cliente in Partner Hub e selezionare il cliente applicabile oppure selezionare La mia organizzazione per aprire le impostazioni di Control Hub per l'organizzazione partner. |

| 2 |

Vai a . |

| 3 |

Fare clic sul Survivability Gateway applicabile per aprire la vista Survivability Service per quel gateway. |

| 4 |

Fare clic sul pulsante Sincronizza. |

| 5 |

Fare clic su Invia. Potrebbero essere necessari fino a 10 minuti per completare la sincronizzazione.

|

Modifica le proprietà del Survivability Gateway

| 1 |

Se sei un'organizzazione partner, verrà lanciato Partner Hub. Per aprire Control Hub, fare clic sulla vista Cliente in Partner Hub e selezionare il cliente applicabile oppure selezionare La mia organizzazione per aprire le impostazioni di Control Hub per l'organizzazione partner. |

| 2 |

Vai a . |

| 3 |

Fare clic sul Survivability Gateway applicabile per aprire la vista Survivability Service per quel gateway. |

| 4 |

Fare clic sul pulsante Modifica e aggiornare le impostazioni per quanto segue.

|

| 5 |

Fare clic su Invia. Se si desidera eliminare un Survivability Gateway da Control Hub, annullare prima l'assegnazione del servizio Survivability Gateway. Per maggiori dettagli, vedere Assegnare servizi ai gateway gestiti. |

Configurazioni per abilitare i CDR sul gateway di sopravvivenza

Il connettore configura automaticamente i comandi correlati a CDR per facilitare la raccolta di metriche di conteggio delle chiamate.

Al termine di un evento di sopravvivenza, il connettore elabora i CDR generati durante il periodo dell'evento, insieme ai dati di configurazione, per identificare vari conteggi delle chiamate. Le metriche includono il conteggio delle chiamate totali, delle chiamate di emergenza e delle chiamate esterne e vengono utilizzate per monitorare l'utilizzo delle funzionalità interne. Solo le metriche del conteggio delle chiamate vengono inviate al cloud Webex, mentre i CDR effettivi non vengono trasmessi.

Di seguito è riportato un esempio di configurazione:

!

gw-accounting file

primary ifs bootflash:guest-share/cdrs/

acct-template callhistory-detail

maximum cdrflush-timer 5

cdr-format detailed

!

Spiegazione dei comandi:

-

primary ifs bootflash:guest-share/cdrs/- Questo comando serve a memorizzare i file CDR nella cartella guest-share per consentire l'accesso al connettore. -

acct-template callhistory-detail- Questo comando è necessario per includere il tag dial-peer nel CDR. -

maximum cdrflush-timer 5- Il valore predefinito è 60 minuti, ma impostandolo su 5 minuti è possibile registrare i CDR nel file più rapidamente. -

cdr-format detailed- Questo è il formato predefinito. Il formato compatto non è adatto perché non include il tag dial-peer.

Limitazioni e restrizioni

-

La disponibilità del servizio PSTN (Public Switched Telephone Network) dipende dai trunk SIP o dai circuiti PSTN disponibili durante un'interruzione di rete.

-

I dispositivi con connettività 4G e 5G (ad esempio, l'app Webex per dispositivi mobili o tablet) potrebbero comunque essere in grado di registrarsi a Webex Calling durante le interruzioni. Di conseguenza, durante un'interruzione potrebbero non essere in grado di chiamare altri numeri dallo stesso sito.

-

I modelli di composizione potrebbero funzionare in modo diverso in modalità Sopravvivenza rispetto alla modalità Attiva.

-

Il Survivability Gateway deve utilizzare un indirizzo IPv4. IPv6 non è supportato.

-

Un aggiornamento dello stato di sincronizzazione su richiesta nel Control Hub potrebbe richiedere fino a 30 minuti.

-

Il dock di chiamata non è supportato in modalità Sopravvivenza.

-

Non configurare il comando SIP bind nella modalità di configurazione VoIP del servizio vocale. Ciò comporta il fallimento della registrazione dei telefoni MPP con Survivability Gateway.

-

Assicurarsi che i numeri di serie delle apparecchiature (ESN) nelle diverse sedi fisiche siano univoci, per evitare conflitti e migliorare la tracciabilità, la ridondanza e l'affidabilità del failover.

In modalità Sopravvivenza:

-

I tasti funzione MPP quali i pulsanti Parcheggio, Ripresa dal parcheggio, Interruzione, Rispondi, Rispondi di gruppo e Chiamata in uscita non sono supportati. Tuttavia, non sembrano disabilitati.

-

Le chiamate effettuate su linee condivise possono squillare su tutti i dispositivi. Tuttavia, altre funzionalità di linea condivisa, come il monitoraggio remoto dello stato della linea, la messa in attesa, la ripresa, la funzione DND sincronizzata e le impostazioni di inoltro di chiamata, non sono disponibili.

-

La conferenza o la chiamata a tre non sono disponibili.

-

Le chiamate effettuate vengono memorizzate nella cronologia delle chiamate locali sia per i dispositivi MPP che per l'app Webex.

Esperienza utente durante il failover

Se un sito della tua azienda perde la connettività Internet e ti trovi in tale sito, puoi comunque effettuare e ricevere chiamate, sia internamente all'azienda che esternamente ai clienti. Vedere App Webex | Sopravvivenza del sito.

Esempi di configurazione

Esempi di connessione PSTN

Per le chiamate esterne, configurare una connessione alla rete PSTN. In questo argomento vengono descritte alcune delle opzioni e vengono fornite configurazioni di esempio. Le due opzioni principali sono:

-

Collegamento della scheda di interfaccia vocale (VIC) alla PSTN

-

Trunk SIP al gateway PSTN

Collegamento della scheda di interfaccia vocale alla rete PSTN

È possibile installare una scheda di interfaccia vocale (VIC) sul router e configurare una connessione di porta alla PSTN.

-

Per informazioni dettagliate su come installare il VIC sul router, fare riferimento alla guida all'installazione hardware del modello di router in uso.

-

Per i dettagli su come configurare il VIC, insieme ad esempi, vedere Voice Port Configuration Guide, Cisco IOS Release 3S.

Trunk SIP al gateway PSTN

È possibile configurare una connessione trunk SIP che punti a un gateway PSTN. Per configurare la connessione trunk sul gateway, utilizzare la configurazione voice-class-tenant. Di seguito è riportato un esempio di configurazione.

voice class tenant 300

sip-server ipv4::

session transport udp

bind all source-interface GigabitEthernet0/0/1

Configurazione peer di chiamata

Per le connessioni trunk, configurare i peer di chiamata in entrata e in uscita per la connessione trunk. La configurazione dipende dalle vostre esigenze. Per informazioni dettagliate sulla configurazione, vedere Dial Peer Configuration Guide, Cisco IOS Release 3S.

Di seguito sono riportate alcune configurazioni di esempio:

Chiamate in uscita verso la PSTN con UDP e RTP

dial-peer voice 300 voip

description outbound to PSTN

destination-pattern +1[2-9]..[2-9]......$

translation-profile outgoing 300

rtp payload-type comfort-noise 13

session protocol sipv2

session target sip-server

voice-class codec 1

voice-class sip tenant 300

dtmf-relay rtp-nte

no vad

Chiamata in entrata tramite dial-peer dalla PSTN tramite UDP con RTP

voice class uri 350 sip

host ipv4:

!

dial-peer voice 190 voip

description inbound from PSTN

translation-profile incoming 350

rtp payload-type comfort-noise 13

session protocol sipv2

voice-class codec 1

voice-class sip tenant 300

dtmf-relay rtp-nte

no vad

Traduzioni numeriche

Per le connessioni PSTN, potrebbe essere necessario utilizzare regole di traduzione per tradurre gli interni in un numero E.164 che la PSTN può instradare. Di seguito sono riportate alcune configurazioni di esempio:

Dalla regola di traduzione PSTN con non +E164

voice translation-rule 350

rule 1 /^\([2-9].........\)/ /+1\1/

voice translation-profile 300

translate calling 300

translate called 300

Dalla regola di traduzione del sistema telefonico con +E164

voice translation-rule 300

rule 1 /^\+1\(.*\)/ /\1/

voice translation-profile 300

translate calling 300

translate called 300

Esempio di chiamata di emergenza

L'esempio seguente contiene un esempio di configurazione di chiamata di emergenza.

Se la sovrapposizione WiFi non corrisponde accuratamente alle subnet IP, la chiamata di emergenza per i dispositivi nomadi potrebbe non avere una mappatura ELIN corretta.

Posizioni di risposta alle emergenze (ERL)

voice emergency response location 1

elin 1 14085550100

subnet 1 192.168.100.0 /26

!

voice emergency response location 2

elin 1 14085550111

subnet 1 192.168.100.64 /26

!

voice emergency response zone 1

location 1

location 2

Peer di chiamata in uscita

voice class e164-pattern-map 301

description Emergency services numbers

e164 911

e164 988

!

voice class e164-pattern-map 351

description Emergency ELINs

e164 14085550100

e164 14085550111

!

dial-peer voice 301 pots

description Outbound dial-peer for E911 call

emergency response zone 1

destination e164-pattern-map 301

!

dial-peer voice 301 pots

description Inbound dial-peer for E911 call

emergency response callback

incoming called e164-pattern-map 351

direct-inward-dial