- Accueil

- /

- Article

Inscrivez les passerelles gérées Cisco IOS au cloud Webex

Dans cet article

Dans cet article Un commentaire ?

Un commentaire ?En connectant vos passerelles gérées IOS à Cisco Webex Control Hub, vous pouvez les gérer et les surveiller depuis n'importe où, ainsi que le reste de votre infrastructure de communications unifiées.

Passerelles gérées

L'inscription de vos passerelles Cisco IOS au Control Hub vous aide à simplifier la gestion des périphériques et vous permet d'accéder aux nouveaux services d'appel Webex. Les passerelles étant connectées au Control Hub, vous pouvez les gérer et les surveiller depuis n'importe où, ainsi que vos autres appareils Webex Calling. Pour inscrire une passerelle, vous devez installer une application de connecteur de gestion et vous assurer qu'il existe une connexion sécurisée avec le cloud Cisco Webex. Une fois cette connexion établie, vous pouvez enregistrer la passerelle en vous connectant au Centre de contrôle.

Ce processus ne s'applique pas aux passerelles vocales Cisco IOS, telles que la VG400, qui sont entièrement gérées comme des périphériques dans le Control Hub.

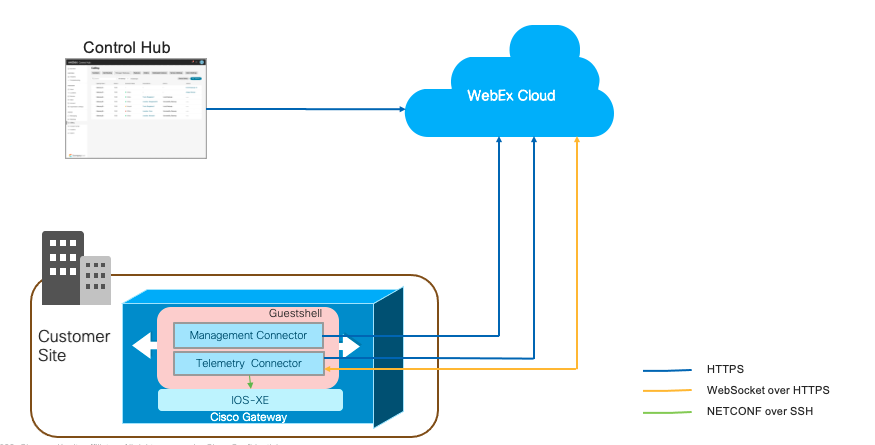

Une petite application de connexion, appelée GuestShell, est chargée d'établir et de maintenir une connexion entre la passerelle et le Control Hub. Les applications GuestShell et de connexion sont configurées et paramétrées à l'aide d'un script exécuté sur la passerelle depuis le cloud Webex lors du processus d'inscription.

Pour simplifier le processus d'installation, le script ajoute un certain nombre de configurations de passerelle nécessaires.

Connecteurs de passerelle

Les connecteurs de passerelle sont de petites applications qui s'exécutent dans l'interface GuestShell de la passerelle pour maintenir une connexion avec le Control Hub, coordonner les événements et collecter les informations d'état. Pour plus d'informations sur GuestShell, voir GuestShell.

Les connecteurs de passerelle sont installés sur le conteneur Cisco IOS XE GuestShell.

Il existe deux types de connecteurs :

-

Connecteur de gestion

-

connecteur de télémétrie

Un script TCL interactif piloté par menus permet de configurer GuestShell, ainsi que d'installer et de maintenir le connecteur de gestion.

Le connecteur de gestion prend en charge l'inscription de la passerelle et la gestion du cycle de vie du connecteur de télémétrie.

Une fois l'inscription terminée avec succès, le connecteur de gestion télécharge et installe le dernier connecteur de télémétrie.

Le graphique suivant illustre comment les différents composants se connectent dans une solution d'appel Webex :

Dans le cadre de l'exécution d'un script TCL, les informations suivantes sont collectées auprès de l'utilisateur :

-

interface externe

-

adresses de serveur DNS

-

Détails du proxy

-

Adresse IP du connecteur

-

Identifiants de la passerelle (nom d'utilisateur et mot de passe)

Le script TCL effectue les configurations suivantes :

-

Groupe de ports virtuels — Requis pour la configuration de guestshell.

-

Coquille d'invité

-

NETCONF Yang

-

Configuration des traps SNMP — Requise pour les notifications de Cisco IOS XE.

-

Route IP — Pour acheminer le trafic lié au connecteur via un groupe de ports virtuels.

Le script TCL effectue les configurations suivantes :

!

interface VirtualPortGroup 0

ip unnumbered GigabitEthernet1

no mop enabled

no mop sysid

!

!

app-hosting appid guestshell

app-vnic gateway0 virtualportgroup 0 guest-interface 0

guest-ipaddress 10.65.125.227 netmask 255.255.255.128

app-default-gateway 10.65.125.142 guest-interface 0

app-resource profile custom

cpu 800

memory 256

persist-disk 500

name-server0 72.163.128.140

name-server1 8.8.8.8

!

!

netconf-yang

netconf-yang cisco-ia snmp-trap-control trap-list 1.3.6.1.4.1.9.9.41.2.0.1

netconf-yang cisco-ia snmp-community-string Gateway-Webex-Cloud

!

!

logging snmp-trap emergencies

logging snmp-trap alerts

logging snmp-trap critical

logging snmp-trap errors

logging snmp-trap warnings

logging snmp-trap notifications

!

!

snmp-server community Gateway-Webex-Cloud RO

snmp-server enable traps syslog

snmp-server manager

!

!

ip route 10.65.125.227 255.255.255.255 VirtualPortGroup0

!

Pour la configuration d'exemple :

-

L'interface GigabitEthernet1 est désignée comme interface externe. L'adresse IP de GigabitEthernet1 est 10.65.125.142.

-

L'adresse IP du connecteur doit appartenir au même réseau que celui choisi pour la connectivité externe. Il peut s'agir d'une adresse de réseau privé, mais elle doit avoir un accès HTTPS à Internet.

-

Le script TCL suit et enregistre les modifications de configuration apportées à la configuration de démarrage de Cisco IOS XE.

-

Dans le cadre du processus de désinstallation, le script TCL supprime les modifications de configuration.

Limitations et restrictions

Avant l'installation, veuillez noter que l'application de connexion ne peut pas être utilisée avec les éléments suivants :

- Plateformes de routeurs de services intégrés Cisco 1100

- Plateformes configurées en mode haute disponibilité (HA)

- Plateformes configurées en mode contrôleur pour les réseaux SD-WAN

Pour les passerelles vocales Cisco IOS telles que la VG400, il n'est pas nécessaire d'installer l'application de connexion. Vous pouvez le configurer et le gérer entièrement via le Control Hub.

Tenez compte des points suivants lors de la configuration de votre routeur pour une utilisation avec une application de connexion :

-

IOS XE utilise un proxy ARP pour acheminer le trafic vers le shell invité. Ne configurez pas la commande no ip proxy-arp pour désactiver cette fonctionnalité.

-

N’utilisez pas la traduction d’adresses réseau (NAT) sur les plateformes configurées pour un Cisco Unified Border Element (CUBE). Par conséquent, configurez l'application de connexion avec une adresse IP routable. Autrement dit, il ne peut pas partager l'adresse de l'interface du routeur.

Prérequis

Préparez votre appareil pour l'inscription à une passerelle :

-

Accès au Centre de contrôle en tant qu'administrateur de l'organisation

-

Adresse IP, nom d'utilisateur et mot de passe des appareils que vous souhaitez configurer.

-

Version Cisco IOS XE :

-

Passerelles locales : Cisco IOS XE Bengaluru 17.12.3 ou version ultérieure

-

Passerelles de résilience — Cisco IOS XE Dublin 17.12.3 ou version ultérieure

Pour connaître les versions recommandées, consultez Cisco Software Research. Recherchez la plateforme et sélectionnez l'une des versions suggérées.

-

-

Configuration système requise

-

Mémoire libre minimale : 256 Mo

-

Espace disque minimum — Le disque dur (SSD) connecté à la passerelle utilisée pour l’installation du connecteur doit disposer de 2 000 Mo d’espace libre. De plus, la mémoire flash de démarrage doit disposer de 50 Mo d'espace libre. Il sert à stocker les journaux et les fichiers RPM.

Si aucun disque dur n'est connecté à la passerelle, la mémoire flash de démarrage est utilisée pour l'installation du connecteur. Ensuite, la mémoire flash de démarrage doit disposer de 2000 Mo d'espace libre.

-

Si la mémoire flash de démarrage de votre routeur fait 4 Go et qu'il reste moins de 2 Go de capacité disponible (la capacité minimale), supprimez toutes les images binaires IOS (.bin) à l'exception de celle qui est actuellement en cours d'exécution. Après avoir supprimé les fichiers, libérez de l'espace supplémentaire.

Voici quelques étapes facultatives pour libérer de l'espace disque sur la mémoire flash de démarrage. Effectuez les étapes suivantes et modifiez les fichiers de démarrage en mode installation uniquement si :

-

Le routeur utilise le mode de démarrage intégré (démarrage à partir de .bin).

-

Le fichier .pkgs n'est pas encore extrait (mode installation).

Utilisez les étapes suivantes pour développer l'image binaire et démarrer à partir des composants :

-

Créez un nouveau répertoire en utilisant.

mkdir bootflash:/image -

Développez l'image binaire iOS en utilisant.

request platform software package expand file bootflash:/.bin to bootflash:/image

-

En mode configuration, supprimez les options de démarrage actuelles à l'aide de :

no boot system -

Configurer une nouvelle instruction de démarrage :

boot system bootflash:/image/packages.conf. -

Quittez le mode de configuration, enregistrez la configuration et redémarrez.

-

Une fois le routeur redémarré, utilisez

show versionpour vérifier que le routeur a démarré à partir debootflash:/image/packages.conf. Le cas échéant:-

Vérifiez que le répertoire

bootflash:/sysbootest vide. -

Supprimez l'image binaire iOS restante.

-

Supprimez toutes les images principales à l'aide de :

delete /f /r bootflash:/core/* -

Supprimer les fichiers journaux de suivi à l'aide de.

delete /f /r bootflash:/tracelogs/* -

Si l'espace disque est toujours insuffisant, vérifiez les fichiers restants dans la mémoire flash de démarrage : et supprimez tous les autres fichiers non essentiels tels que les journaux et les CDR.

-

-

Un routeur Cisco compatible, connecté à un réseau ayant accès à Internet. La configuration de base doit comporter les éléments suivants :

-

Le serveur DNS est configuré pour résoudre les noms de domaine publics.

-

Pour configurer le serveur DNS, utilisez la commande suivante :

-

serveur de noms IP <IP address>

-

-

Serveur proxy HTTP si vous souhaitez accéder à Internet via un proxy.

-

Identifiants de passerelle : Un identifiant local (nom d'utilisateur et mot de passe) avec un niveau de privilège 15 est requis par le connecteur pour accéder à la passerelle via son interface NETCONF.

Pour authentifier et autoriser l'accès NETCONF, assurez-vous que les listes aaa par défaut sont configurées comme illustré dans l'exemple suivant. Seules les commandes listées dans ce document ont été validées et sont prises en charge pour les passerelles gérées. Les configurations utilisant d'autres méthodes (par exemple TACACS ou ISE) n'ont pas été validées et ne sont actuellement pas prises en charge.

aaa new-model aaa authentication login default local aaa authorization exec default local if-authenticated username test privilege 15 secret

Prérequis réseau

-

L'adresse IP du connecteur doit appartenir au même réseau que celui choisi pour la connectivité externe. Il peut s'agir d'une adresse de réseau privé, mais elle doit avoir un accès HTTPS à Internet.

Si vous utilisez Virtual CUBE sur Amazon Web Services (AWS) comme passerelle locale, reportez-vous à Associer une adresse IP secondaire pour Virtual CUBE sur AWS pour connaître les étapes à suivre pour associer une adresse IP secondaire à l'utilisation du connecteur.

-

Connectez-vous au Control Hub et aux appareils sur site pour terminer le processus d'inscription.

-

URL des services Webex :

-

*.ucmgmt.cisco.com

-

*.webex.com

-

*.wbx2.com

-

-

Protocoles de transport : Sécurité de la couche transport (TLS) version 1.2

-

Importez le bundle d'autorité de certification publique iOS. Les certificats ajoutés au pool de confiance de la passerelle servent à vérifier l'accès aux serveurs Webex. Utilisez la commande de configuration suivante pour importer le bundle.

crypto pki trustpool import url https://www.cisco.com/security/pki/trs/ios.p7b

-

Associez une adresse IP secondaire au Virtual CUBE sur AWS

Si vous utilisez Virtual CUBE sur AWS comme passerelle locale, effectuez les étapes suivantes sur l'interface AWS pour associer une adresse IP secondaire à l'utilisation du connecteur.

Nous vous recommandons d'effectuer cette opération pendant une fenêtre de maintenance.

Avant de commencer

-

Pour utiliser Virtual CUBE sur Amazon Web Services (AWS) comme passerelle locale, vous devez associer une adresse IP privée secondaire à l'interface de passerelle. Vous pouvez utiliser cette adresse IP comme adresse IP du connecteur.

-

Associez une adresse IP publique Elastic à l'adresse IP secondaire afin que l'adresse IP secondaire soit publiquement disponible pour l'inscription de la passerelle.

-

La stratégie de groupe de sécurité associée doit autoriser le trafic entrant HTTPS pour que l'inscription soit réussie. Vous pouvez supprimer cette option une fois l'inscription terminée.

| 1 |

Aller à Services > EC2 > Instances, et sélectionnez l'instance de passerelle Cisco. |

| 2 |

Dans la fenêtre Interfaces réseau, cliquez sur eth0. Une boîte de dialogue affiche des informations détaillées sur l'interface eth0. |

| 3 |

Cliquez sur Valeur d'ID d'interface. |

| 4 |

Cliquez sur Actions, et choisissez Gérer l'adresse IP dans la liste déroulante. |

| 5 |

Développez eth0 et sélectionnez attribuer une nouvelle adresse IP et confirmez l'attribution. Notez cette adresse IP secondaire. |

| 6 |

Cliquez sur Actions et sélectionnez Associer une adresse dans la liste déroulante. |

| 7 |

Choisissez une adresse IP publique disponible dans la liste Adresse IP élastique. Vérifiez que l'adresse IP sélectionnée correspond bien à l'adresse IP secondaire que vous avez notée. |

| 8 |

(Facultatif) Pour réaffecter une adresse IP publique actuellement utilisée et mappée à une autre interface réseau élastique (ENI), cliquez sur Autoriser la réassociation. |

| 9 |

Cliquez sur Associer une adresse pour associer l'adresse IP publique (adresse IP élastique Amazon) à l'adresse IP privée de l'interface réseau. |

Vous pouvez désormais utiliser cette adresse IP privée comme adresse IP du connecteur lors de l'installation de ce dernier. Utilisez l'adresse IP publique correspondante (adresse IP élastique Amazon) pour l'inscription au Control Hub.

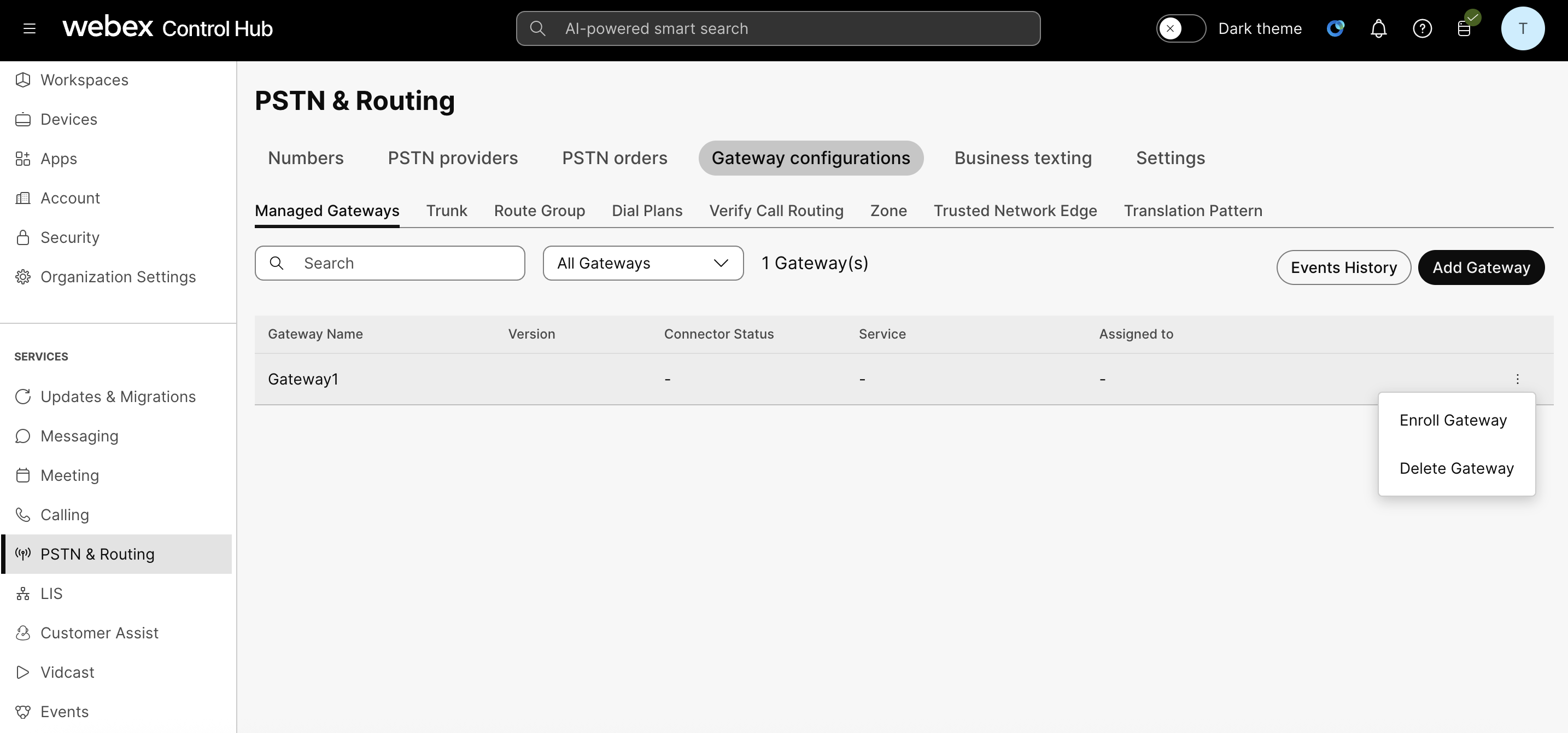

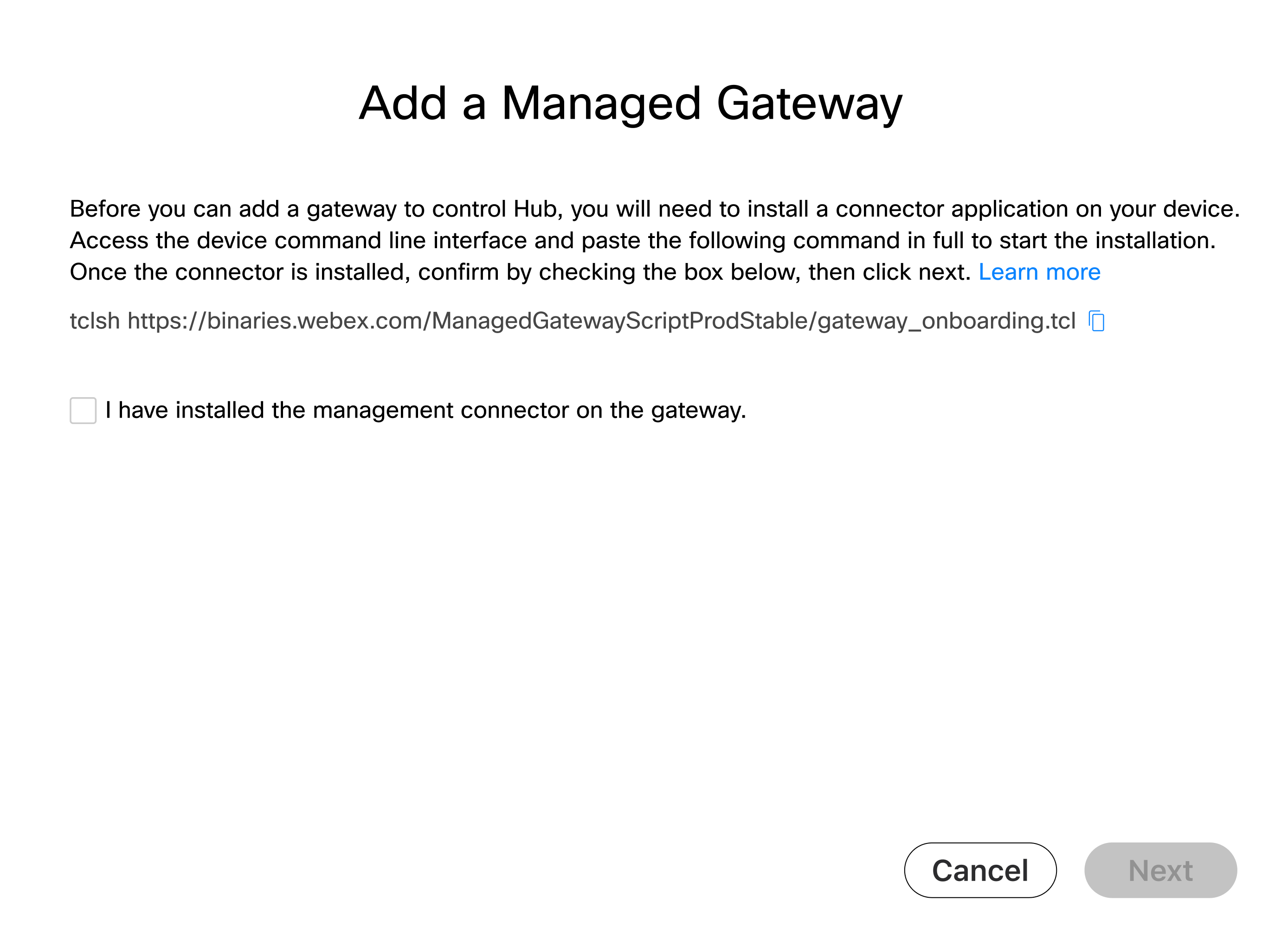

Ajoutez une nouvelle instance de passerelle dans le Control Hub

Si vous avez déjà ajouté la passerelle au Control Hub et installé le connecteur de gestion, vous pouvez ignorer cette procédure. Passez à l'étape 5 de Inscrivez la passerelle au Control Hub pour terminer le processus d'inscription.

| 1 | |

| 2 |

Aller à . |

| 3 |

Cliquez sur Ajouter une passerelle. |

| 4 |

Copiez la commande tclsh affichée dans la fenêtre Ajouter une passerelle gérée. Vous devez exécuter la commande sur l'interface de ligne de commande de la passerelle lors de la procédure d'installation du connecteur de gestion. |

Que faire ensuite

Vous pouvez reprendre le processus d'inscription dans le Control Hub une fois le connecteur installé sur la passerelle.

Installez le connecteur de passerelle

Avant de procéder à l'installation du connecteur de gestion, assurez-vous de respecter tous les Prérequis.

Exécutez le script

|

Connectez-vous à la passerelle via une console ou une connexion SSH, puis collez la chaîne suivante dans l'invite de commande d'exécution du routeur : tclsh https://binaries.webex.com/ManagedGatewayScriptProdStable/gateway_onboarding.tcl

|

Démarrez l'installation

Si le connecteur n'est pas déjà configuré, le script vous redirige vers le menu d'installation ; si le connecteur est configuré, il vous redirige vers le menu d'accueil.

| 1 |

Choisissez l'interface qui se trouve sur le même réseau que l'adresse réservée pour le connecteur.

|

| 2 |

Configurez le serveur DNS qui sera utilisé par le connecteur. Par défaut, utiliser les serveurs configurés dans iOS.

Y est la valeur d'entrée par défaut ici. Si vous appuyez sur Entrée, Y est considéré comme l'entrée. Les paramètres détectés peuvent être modifiés si nécessaire : |

| 3 |

Si vous devez utiliser un proxy pour accéder à Internet, saisissez les informations du proxy lorsque vous y êtes invité. Si la passerelle a déjà été configurée avec un proxy, les informations suivantes sont utilisées par défaut. Tapez n pour remplacer ces paramètres, si nécessaire.

|

| 4 |

Configurer les paramètres des traps SNMP. Pour envoyer des notifications au cloud Cisco Webex, le script met à jour le niveau de configuration des traps SNMP dans le routeur s'il est défini en dessous du niveau de notification. Le système vous invite à confirmer si vous souhaitez modifier la configuration des traps SNMP au niveau de notification. Pour conserver le niveau de configuration actuel des traps SNMP, sélectionnez n. |

| 5 |

Saisissez l'adresse IP du connecteur.

|

| 6 |

Saisissez le nom d'utilisateur et le mot de passe utilisés par le connecteur pour accéder à l'interface NETCONF du routeur.

Saisissez le mot de passe manuellement. Le copier-coller peut ne pas fonctionner. Saisissez les identifiants de la passerelle que vous avez indiqués dans la section Prérequis. Le connecteur utilise les identifiants pour accéder à l'interface NETCONF IOS du routeur. Vous recevez le

Vous pouvez quitter le script en choisissant l'option « q » après une installation réussie. En cas d'échec de l'installation, vous pouvez choisir l'option « h » pour modifier les paramètres, collecter les journaux, etc. Consultez la section Activités post-installation pour plus de détails. Si vous souhaitez réessayer l'installation, vous pouvez choisir la désinstallation puis relancer le script pour réessayer l'installation. Vous pouvez lancer (ou relancer) le script TCL directement en utilisant |

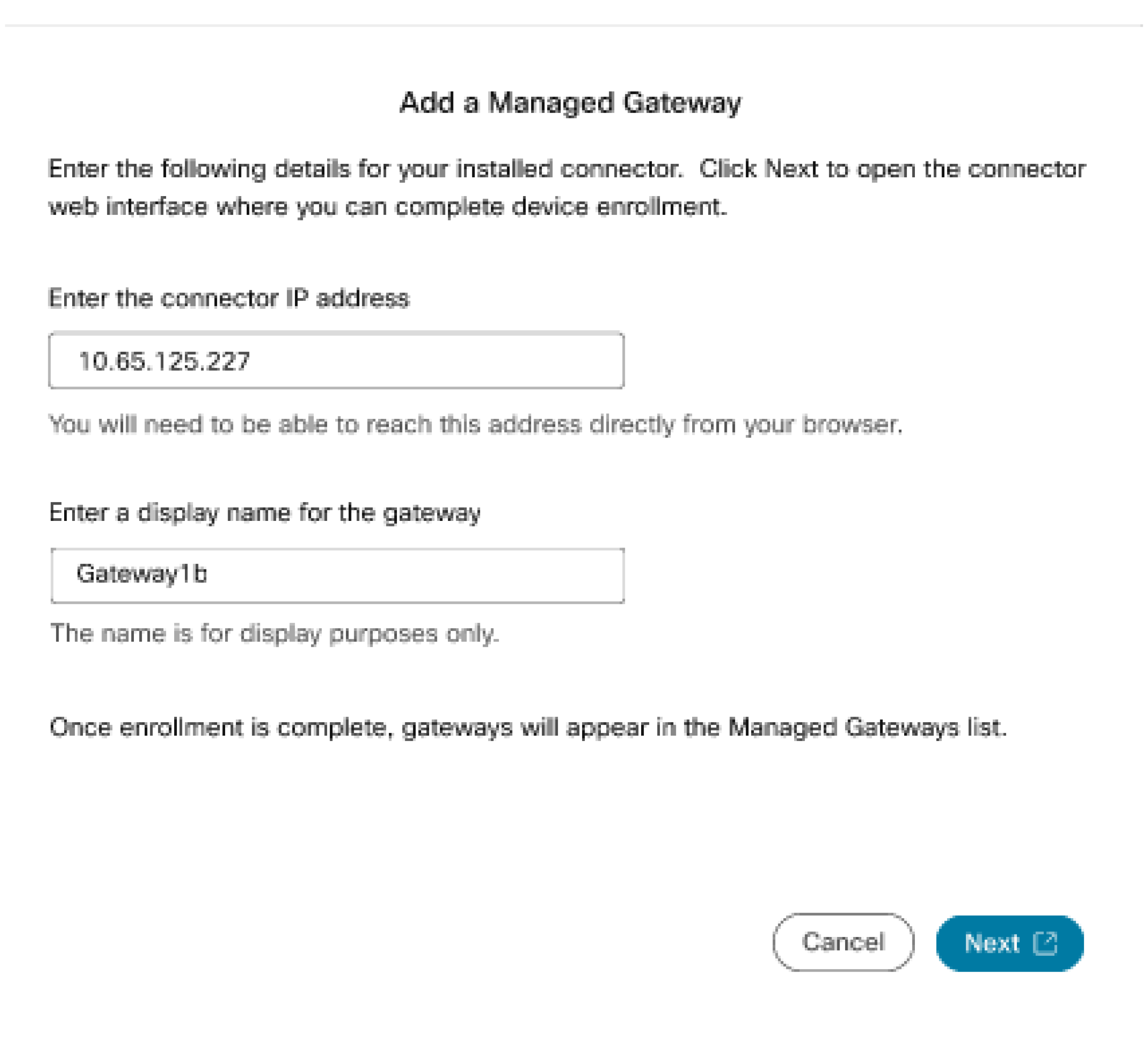

Inscrivez la passerelle au centre de contrôle.

Avant de commencer

| 1 | |

| 2 |

Aller à . |

| 3 |

Cliquez sur Ajouter une passerelle. |

| 4 |

Dans la fenêtre Ajouter une passerelle gérée, cochez J'ai installé le connecteur de gestion sur la passerelle et cliquez sur Suivant. Assurez-vous que le connecteur est correctement installé avant de passer à cette étape.

|

| 5 |

Sur la page Ajouter une passerelle gérée, saisissez les informations suivantes :

|

| 6 |

Cliquez sur Suivant.

Un onglet de navigateur s'ouvre et vous permet d'accéder à la page de gestion du connecteur sur le routeur afin de finaliser l'inscription.

|

| 7 |

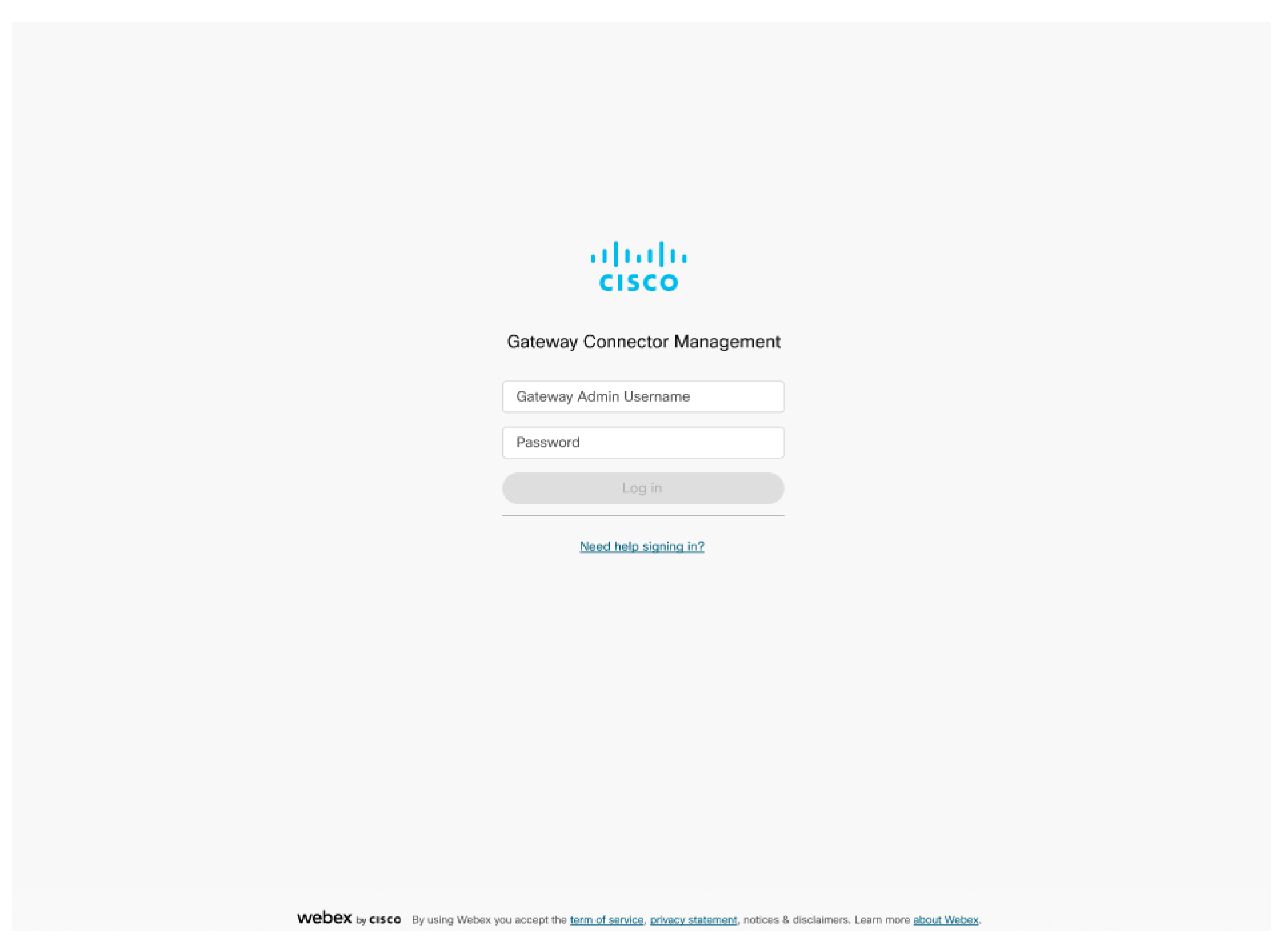

Pour vous connecter, entrez le Nom d'utilisateur de l'administrateur de la passerelle et le Mot de passe que vous avez utilisés lors de la procédure d'installation du connecteur, indiqués à l'étape 6.

|

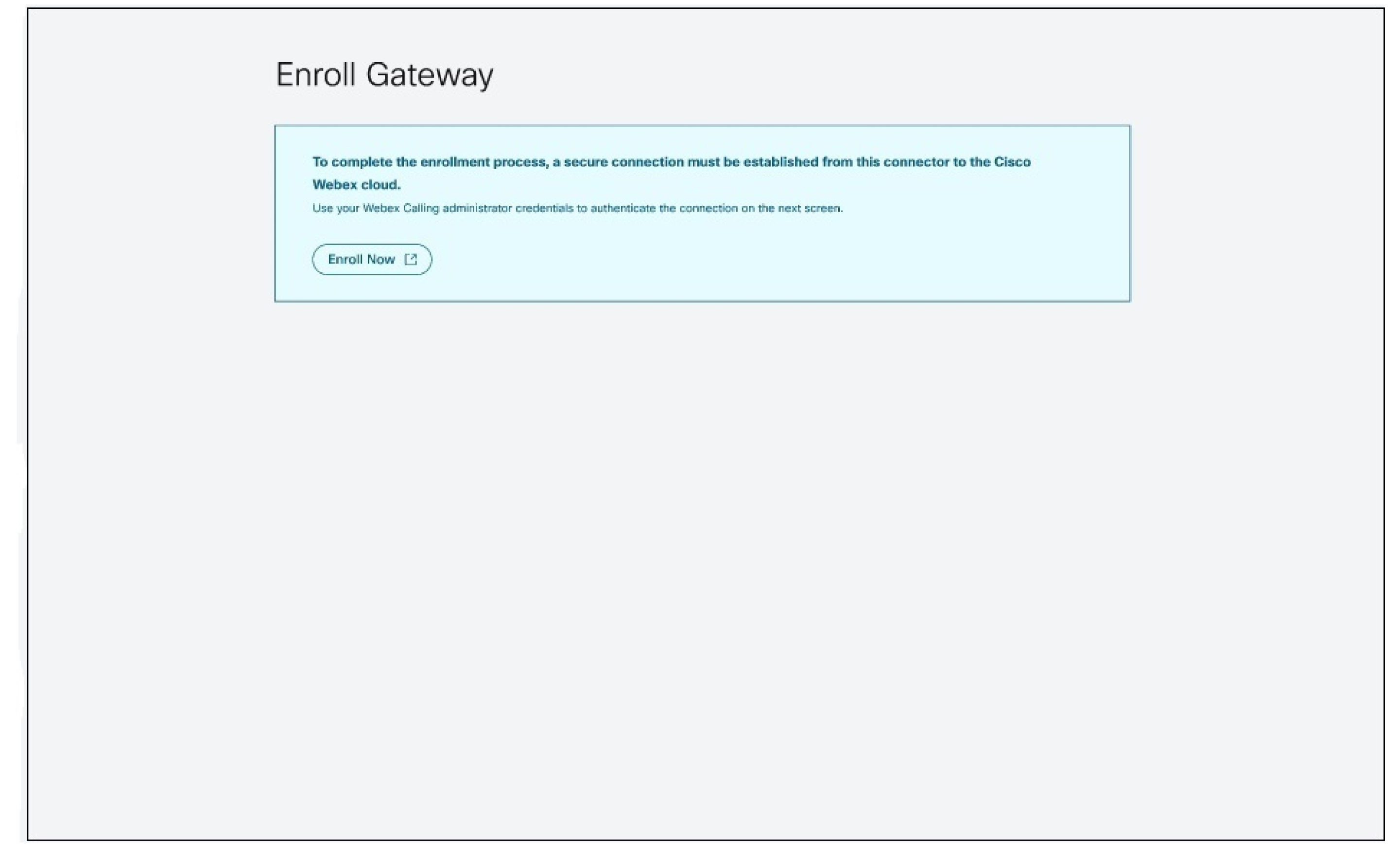

| 8 |

Cliquez sur S'inscrire maintenant pour ouvrir une nouvelle fenêtre permettant d'authentifier le connecteur auprès du cloud Webex. Assurez-vous que votre navigateur autorise les fenêtres contextuelles.

|

| 9 |

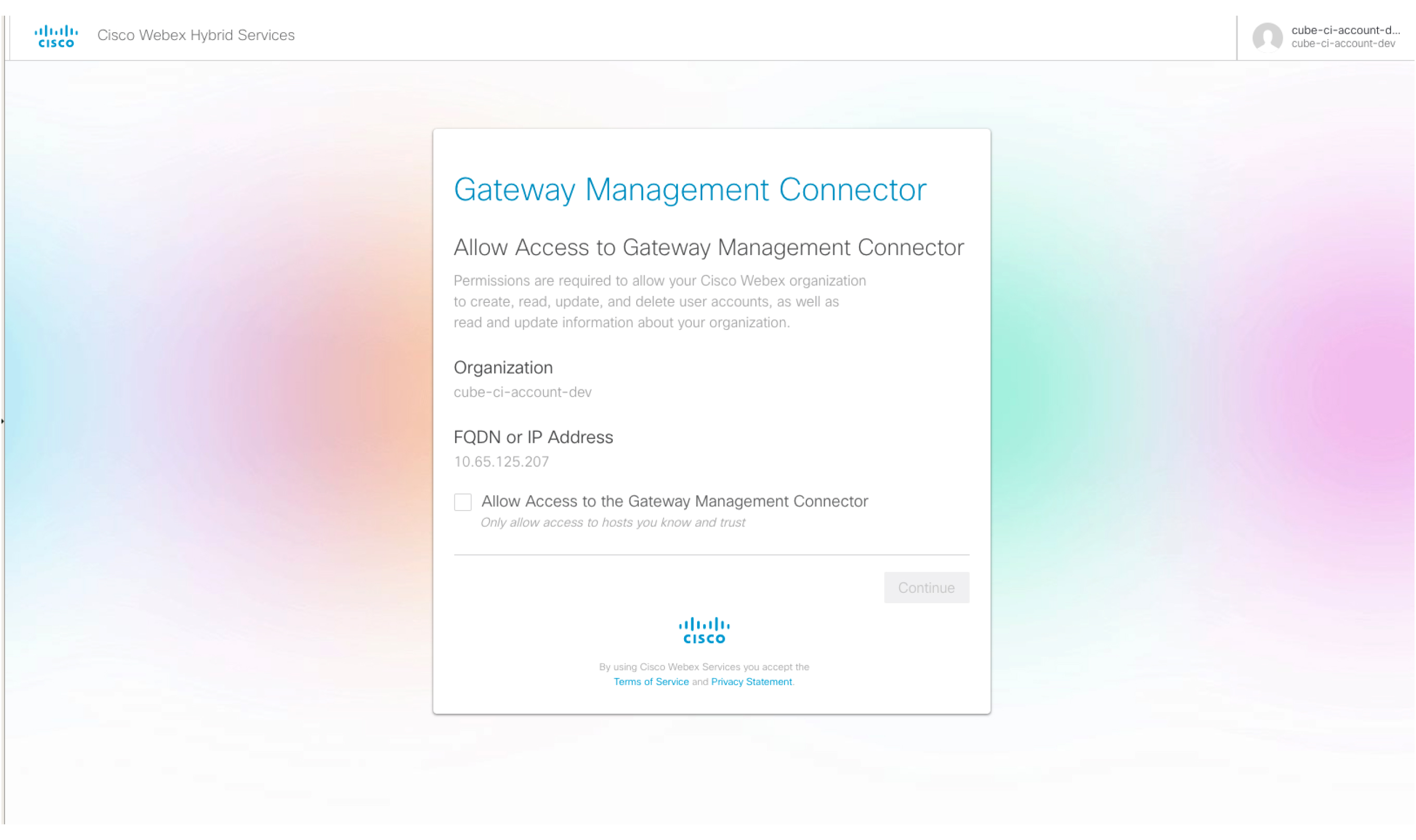

Connectez-vous à l'aide d'un compte administrateur Webex. |

| 10 |

Cochez Autoriser l'accès au connecteur de gestion de la passerelle .

|

états du connecteur de passerelle

L'état global du connecteur affiché dans le Control Hub dépend de l'état des connecteurs de télémétrie et de gestion sur la passerelle gérée.

| États des connecteurs dans le centre de contrôle | Description |

|---|---|

| En ligne | Indique que le connecteur est Connecté au cloud Cisco Webex. |

| Hors-ligne | Indique que le connecteur n'est pas connecté au cloud Cisco Webex. |

| Interrompu | Indique que le connecteur est connecté mais est en pause temporairement. |

Alarmes et événements du connecteur

Cette section décrit les alarmes générées dans le module de connexion de télémétrie. Le connecteur de télémétrie envoie des alarmes au cloud Cisco Webex. Dans le centre de contrôle, affiche ces alarmes.

Vous pouvez utiliser l'identifiant de suivi affiché sur la page de détails de l'événement pour le corréler avec les journaux correspondants côté connecteur.

Le tableau suivant décrit les messages relatifs au connecteur :

|

Titre |

Description |

Gravité |

Solution |

|---|---|---|---|

|

Module de télémétrie démarré. |

Ce message est envoyé lorsque le module de télémétrie devient fonctionnel. |

Alerte |

NA |

|

Module de télémétrie mis à jour. |

Ce message est envoyé lorsque le module de télémétrie a été mis à niveau de "old_version" à "new_version". |

Alerte |

NA |

|

Échec de la connexion NETCONF. |

Cette alarme se déclenche lorsque le module de télémétrie ne parvient pas à établir une connexion NETCONF avec la passerelle. |

Critique |

Vérifiez que NETCONF est activé sur la passerelle et qu’elle est accessible à partir du connecteur. Essayez de désactiver et d’activer le conteneur du connecteur. Si le problème persiste, allez à https://help.webex.com/contact, cliquez sur Support, et ouvrez un dossier. |

|

Échec de l'authentification NETCONF. |

Cette alarme se déclenche lorsque le module de télémétrie ne parvient pas à établir une connexion NETCONF avec la passerelle. |

Critique |

Vérifiez que le nom d'utilisateur et le mot de passe sont correctement configurés sur la passerelle. Essayez de désactiver et d’activer le conteneur du connecteur. Si le problème persiste, allez à https://help.webex.com/contact, cliquez sur Support, et ouvrez un dossier. |

|

Échec de l'abonnement aux événements SNMP NETCONF. |

Cette alarme est déclenchée lorsque le module de télémétrie ne parvient pas à créer un abonnement NETCONF pour les événements SNMP. |

Critique |

Vérifiez que NETCONF est activé sur la passerelle et qu'il est accessible dans le connecteur. Essayez de désactiver et d’activer le conteneur du connecteur. Si le problème persiste, allez à https://help.webex.com/contact, cliquez sur Support, et ouvrez un dossier. Pour plus d'informations sur la manière d'activer et de désactiver, voir Activités post-installation. |

|

Échec de la collecte des données de télémétrie. |

Cette alarme est déclenchée lorsque le module de télémétrie ne parvient pas à collecter les métriques de la passerelle via une requête NETCONF GET. |

Critique |

Vérifiez que NETCONF est activé sur la passerelle et qu’elle est accessible à partir du connecteur. Essayez de désactiver et d’activer le conteneur du connecteur. Si le problème persiste, allez à https://help.webex.com/contact, cliquez sur Support, et ouvrez un dossier. Pour plus d'informations sur la manière d'activer et de désactiver, voir Activités post-installation. |

|

Échec de la connexion à la passerelle de télémétrie. |

Cette alarme se déclenche lorsque le connecteur ne parvient pas à établir une connexion WebSocket avec la passerelle de télémétrie. |

Critique |

Vérifiez que l'URL de la passerelle de télémétrie (*.ucmgmt.cisco.com) figure dans la liste des éléments autorisés du pare-feu d'entreprise et est accessible depuis la passerelle. Si le problème persiste, allez à https://help.webex.com/contact, cliquez sur Support, et ouvrez un dossier. |

|

Échec de la connexion à la passerelle de télémétrie via le proxy. |

Cette alarme se déclenche lorsque le connecteur ne parvient pas à établir une connexion avec le proxy configuré. |

Critique |

Vérifiez que les informations du proxy (adresse IP et identifiants de port) sont correctement configurées sur le connecteur et que le proxy est accessible. Si le problème persiste, allez à https://help.webex.com/contact, cliquez sur Support, et ouvrez un dossier. |

Connexion au connecteur

L'état des connecteurs de gestion et de télémétrie s'affiche sur la page de détails du connecteur.

Connectez-vous à la page de détails du connecteur à https://<connector-ip-address>

Pour vous connecter, utilisez les identifiants saisis lors de l'installation.

Vous pouvez également vérifier l'état du connecteur en sélectionnant s : Option Afficher la page d'état dans le script TCL. Voir Activités post-installation.

Consultez les tableaux pour comprendre l'état des modules de connexion.

États du connecteur de gestion

|

États du connecteur de gestion |

État de la connectivité |

Description |

|---|---|---|

|

En cours d’exécution |

Connecté |

Indique que le connecteur est dans l'état en cours d'exécution et que le périphérique est connecté au cloud Cisco Webex. |

|

En cours d’exécution |

Non connecté(e) |

Indique que le connecteur est dans l'état en cours d'exécution, mais que le périphérique n'est pas connecté au cloud Cisco Webex. |

|

En cours d’exécution |

Défaillance du rythme cardiaque |

Indique que le connecteur est dans l'état en cours d'exécution , mais que le signal de présence a échoué pour le périphérique enregistré. |

|

En cours d’exécution |

L'inscription a échoué |

Indique que le connecteur est dans l'état en cours d'exécution, mais que l'inscription du périphérique au cloud Cisco Webex a échoué. |

états du connecteur de télémétrie

|

États du connecteur de télémétrie |

État de la connectivité |

Description |

|---|---|---|

|

Non installé |

Non disponible |

Indique que le connecteur de télémétrie n'est pas installé. |

|

Téléchargement en cours |

Non disponible |

Indique que le téléchargement du connecteur de télémétrie est en cours. |

|

Installation en cours |

Non disponible |

Indique que l'installation du connecteur de télémétrie est en cours. |

|

Non configuré |

Non disponible |

Indique que l'installation du connecteur de télémétrie a réussi, mais que les services n'ont pas encore démarré ou ne sont pas encore configurés. |

|

En cours d’exécution |

Non disponible |

Indique que le connecteur de télémétrie est en cours d'exécution, mais que les informations concernant sa connectivité au cloud Cisco Webex ne sont pas disponibles. |

|

En cours d’exécution |

Connecté |

Indique que le connecteur de télémétrie est dans l'état en cours d'exécution et qu'il est connecté au cloud Cisco Webex. |

|

En cours d’exécution |

Non connecté(e) |

Indique que le connecteur de télémétrie est dans l'état en cours d'exécution mais qu'il n'est pas connecté au cloud Cisco Webex. |

|

En cours d’exécution |

Défaillance du rythme cardiaque |

Indique que le connecteur de télémétrie est dans l'état en cours d'exécution et que le signal de télémétrie vers le cloud Cisco Webex a échoué. |

|

Désactivé(s) |

Non disponible |

Indique que le connecteur de télémétrie est en mode maintenance (état désactivé) et que les informations concernant sa connectivité au cloud ne sont pas disponibles. |

|

Arrêté |

Déconnecté |

Indique que le connecteur de télémétrie est dans l'état arrêté (il peut s'agir d'un arrêt partiel ou total des services de télémétrie et de courtage WebSocket) et qu'il n'est pas connecté au cloud Cisco Webex. |

Activités post-installation

Administration locale du connecteur de gestion

Vous pourrez utiliser Webex Calling avec votre passerelle une fois le connecteur installé avec succès. Si nécessaire, vous pouvez mettre à jour un certain nombre de paramètres du connecteur à l'aide des options disponibles dans le menu du script :

Vous pouvez relancer le script à tout moment en utilisant la commande suivante : tclsh

bootflash:/gateway_connector/gateway_onboarding.tcl.

===============================================================

Webex Managed Gateway Connector

===============================================================

Options

s : Display Status Page

v : View and Modify Cloud Connector Settings

e : Enable Guestshell

d : Disable Guestshell

l : Collect Logs

r : Clear Logs

u : Uninstall Connector

q : Quit

===============================================================

Select an option from the menu:Afficher l'état

Utilisez l'option de menu s: Display Status Page. Le système affiche l'état des différents modules de connecteurs.

===============================================================

Webex Managed Gateway Connector

===============================================================

-------------------------------------------------------

*** Interface Status ***

-------------------------------------------------------

Interface IP-Address Status

-------------------------------------------------------

GigabitEthernet1 10.123.221.224 up

Connector 10.123.221.223 up

-------------------------------------------------------

*** App Status ***

-------------------------------------------------------

Service Status

-------------------------------------------------------

Guestshell RUNNING

Management Connector RUNNING

-------------------------------------------------------

===============================================================

Select option h for home menu or q to quit: q

Activer Guestshell

Activez le connecteur cloud à l'aide de l'option de menu e: Enable Guestshell. Cela modifie l'état du connecteur de INACTIVE à ACTIVE.

Désactiver Guestshell

Désactivez le connecteur cloud à l'aide de l'option de menu d: Disable Guestshell. Cela modifie l'état du connecteur de ACTIVE à INACTIVE.

Désinstaller le connecteur

Désinstallez le connecteur cloud à l'aide de l'option de menu u: Uninstall Connector. Cette opération supprime toutes les données du conteneur Guestshell et toutes les configurations liées au connecteur cloud.

Collecter les journaux

Récupérez les journaux à l'aide de l'option de menu l: Collect Logs. Le système affiche l'emplacement où ces journaux sont stockés après leur collecte.

Si vous avez un dossier de support actif auprès du TAC de Cisco, vous pouvez joindre les journaux directement à votre demande de service en utilisant la commande copy

bootflash:/guest-share/

scp://:@cxd.cisco.com.

Voici un exemple de commande :

vcubeprod#copy bootflash:/guest-share/gateway_webex_cloud_logs_2022114090628.tar.gz scp://123456789:a1b2c3d4e5@cxd.cisco.comEffacer les journaux

Effacer tous les fichiers journaux de l'appareil à l'aide de l'option de menu r: Clear Logs. Cette opération supprime tous les journaux existants, à l'exception des journaux les plus récents du script TCL et des connecteurs.

Afficher et modifier les paramètres du connecteur cloud

Apportez les modifications suivantes aux paramètres existants d'un connecteur cloud en utilisant l'option de menu v: View and Modify Cloud Connector Settings.

===============================================================

Webex Managed Gateway Connector

===============================================================

Script Version : 2.0.2

Hostname/IP Addr : 10.65.125.188

DNS Server(s) : 10.64.86.70

Gateway Username : lab

External Interface : GigabitEthernet1

Proxy Hostname/IP Addr : proxy-wsa.esl.cisco.com:80

===============================================================

Options

c : Update Gateway Credentials

e : Update External Interface

p : Update Proxy Details

n : Update DNS Server

k : Update Connector Package Verification Key

l : Modify log level for Cloud Connector

h : Go to home menu

q : Quit

===============================================================

Select an option from the menu: cMettre à jour les informations d'identification de la passerelle

Mettez à jour le nom d'utilisateur et le mot de passe de la passerelle à l'aide de l'option de menu c: Update Gateway

Credentials.

Mise à jour de l'interface externe

Modifiez l'interface à laquelle le connecteur est lié et l'adresse IP du connecteur à l'aide de l'option de menu v: View and Modify Cloud Connector Settings.

Mise à jour des informations du proxy

Vous pouvez effectuer les tâches suivantes en utilisant l'option de menu p: Update Proxy

Details :

-

i: Update Proxy IP and Port -

c: Update Proxy Credentials -

r: Remove Proxy Credentials -

a: Remove All Proxy Details -

h: Go to home menu

Clé de vérification du package de connecteur de mise à jour

En cas de problème technique, si l'ingénieur de support demande à remplacer votre clé de vérification de package, téléchargez le nouveau fichier gateway-webex-connectors.gpg à bootflash:/gateway_connector/ et utilisez l'option de menu k: Update

Connector Package Verification Key pour vérifier.

Modifier le niveau de journalisation du connecteur de gestion

Modifiez le niveau de journalisation du connecteur à l'aide de l'option de menu l: Modify log level for

Cloud Connector puis sélectionnez l'une des options suivantes :

=====================================

Number Log Level

=====================================

1 DEBUG

2 INFO

3 WARNING

4 ERROR

5 CRITICAL

======================================

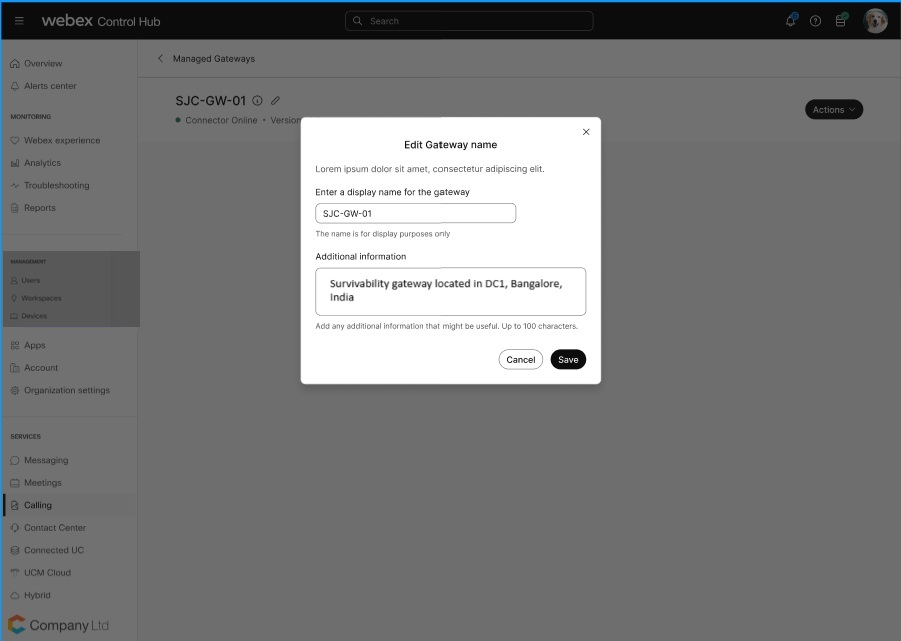

Gérez votre instance de passerelle dans le Control Hub.

Pour gérer votre instance de passerelle :

Connecteur de pause ou de reprise

Le connecteur de pauseindique au connecteur de gestion d'arrêter le connecteur de télémétrie. Vous pouvez utiliser cette option pour interrompre temporairement le connecteur de télémétrie pendant le dépannage d'éventuels problèmes liés à une passerelle. Lorsque vous suspendez le connecteur, des services tels que la validation de la configuration ne fonctionnent pas. Utilisez l'action Reprendre le connecteur pour redémarrer le connecteur de télémétrie.

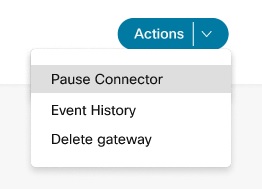

| 1 |

Dans le menu Actions, sélectionnez Suspendre le connecteur pour suspendre votre connecteur de gestion. |

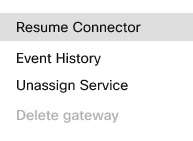

| 2 |

Pour reprendre le connecteur que vous avez mis en pause, cliquez sur Reprendre le connecteur dans le menu Actions. |

Historique des événements

Le Control Hub enregistre et affiche l'historique des événements de vos passerelles gérées. Consultez les détails d'une passerelle individuelle ou les détails consolidés de toutes vos passerelles gérées.

| 1 |

Cliquez sur Historique des événements dans la page Appels pour obtenir les détails des événements de toutes vos passerelles gérées. |

| 2 |

Pour obtenir des détails sur les événements spécifiques à une passerelle, cliquez sur Historique des événements dans le menu Actions de cette passerelle. |

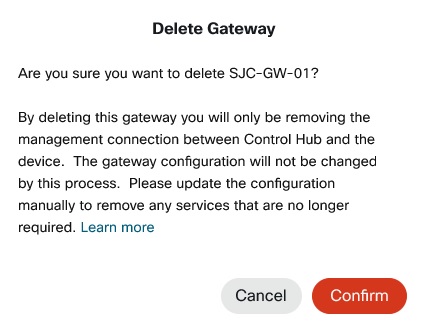

Supprimer la passerelle

| 1 |

Dans le menu Actions, cliquez sur Supprimer la passerelle pour supprimer l'une de vos instances de passerelle. |

| 2 |

Cliquez sur Confirmer.  Vous ne pouvez pas supprimer une instance de passerelle à laquelle des services sont associés. Commencez par désaffecter les services. |

Où aller ensuite

Une fois la passerelle inscrite, vous pouvez poursuivre la configuration à Attribuer des services aux passerelles gérées.

et sélectionnez l'action appropriée.

et sélectionnez l'action appropriée.