- 主页

- /

- 文章

站点自存性: Webex Calling

在此文章中

在此文章中 反馈?

反馈?网站生存能力确保即使与 Webex 的连接中断,您的业务仍然可以访问。它使用本地网络网关在网络中断期间为现场终端提供备用呼叫服务。

部署注意事项

默认情况下,Webex Calling 端点以主动模式运行,连接到 Webex 云进行 SIP 注册和呼叫控制。如果与 Webex 的网络连接中断,终端会自动切换到生存模式,并向本地生存网关注册。在此模式下,网关提供基本的备用呼叫服务。Webex 网络连接恢复后,呼叫控制和注册将切换回 Webex 云。

以下调用在生存模式下受支持:

-

受支持的 Webex Calling 端点之间的内部通话(站点内通话)

-

使用本地 PSTN 电路或 SIP 中继线拨打外部号码和 E911 服务提供商的外部电话(呼入和呼出)。

要使用此功能,您必须将本地网络中的 Cisco IOS XE 路由器配置为生存网关。生存网关每天从 Webex 云同步该位置终端的呼叫信息。如果终端切换到生存模式,网关可以使用此信息接管 SIP 注册并提供基本呼叫服务。

单地点设置

下图显示了网络故障场景,其中与 Webex 的连接中断,Webex 站点上的端点以生存模式运行。如图所示,生存网关在两个现场端点之间路由内部呼叫,而无需连接到 Webex。在这种情况下,生存网关配置为使用本地 PSTN 连接。因此,处于生存模式的现场终端可以使用 PSTN 拨打和接听外部号码和 E911 提供商的电话。

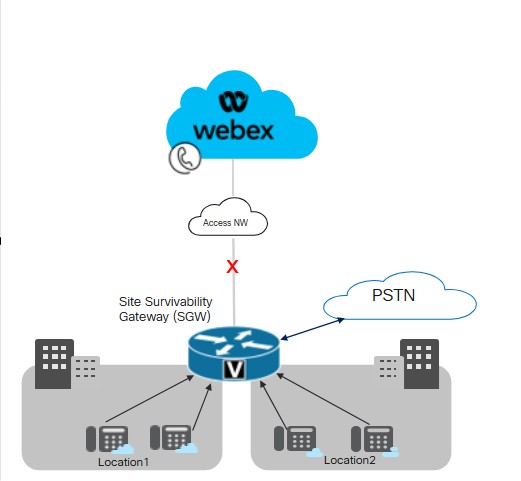

多地点设置

下图显示了网络故障场景,其中与 Webex 的连接中断,位于不同位置的端点以生存模式运行。LAN 网络中有多个较小的位置,这些位置映射到单个生存网关。此部署方案优化了网关资源利用率,同时保留了呼叫路由的特定位置配置。

Cisco 建议将生存网关与 LAN 内不同位置的端点之间的连接延迟阈值保持在 50 毫秒以内。

场地生存能力的关键条件

以下条件适用于生存能力门户:

-

Webex 云平台在设备配置文件中包含了生存网关的 IP 地址、主机名和端口。因此,如果与 Webex 的连接中断,终端节点可以联系生存网关进行注册。

-

Webex 云和生存网关之间的每日通话数据同步包括注册用户的身份验证信息。因此,即使在生存模式下运行,端点也能保持安全的注册。同步内容还包括这些用户的路由信息。

-

生存网关可以利用 Webex 提供的路由信息自动路由内部呼叫。向生存网关添加 PSTN 中继配置,以提供外部呼叫功能。

-

每个部署站点生存能力的站点都需要在本地网络中部署一个生存能力网关。

-

一旦 Webex 网络连接恢复至少 30 秒,注册和呼叫控制都将恢复到 Webex 云端。

与 Unified SRST 进行托管

生存能力网关支持将 Webex 生存能力配置和统一 SRST 配置放在同一个网关上。该网关可以支持 Webex Calling 端点和注册到统一通信管理器的端点的生存能力。配置托管:

-

为注册到统一通信管理器的端点配置统一 SRST 支持。有关配置,请参阅 Cisco Unified SRST 管理指南。

-

在同一网关上,按照本文中的 站点生存能力配置任务流程 配置网关,使其具备 Webex Calling 端点的站点生存能力。

托管机房的呼叫路由注意事项

在配置托管场景下的呼叫路由时,请考虑以下因素:

-

只要呼叫中的两个端点都已注册到生存网关,生存网关就会自动路由内部呼叫。内部通话会自动在任何已注册客户端(SRST 或 Webex Calling)之间路由。

-

可能会出现这样的情况:一个呼叫控制系统的连接中断,而另一个呼叫控制系统的连接仍然保持畅通。因此,同一站点的一组端点注册到生存网关,而另一组端点注册到主呼叫控制。在这种情况下,您可能需要将两组端点之间的呼叫路由到 SIP 中继线或 PSTN 电路。

-

外部呼叫和 E911 呼叫可以路由到 SIP 中继线或 PSTN 电路。

支持的功能和组件

下表提供了有关支持功能的信息。

| 功能 | MPP 设备和 Webex 应用 | VG4xx ATA |

|---|---|---|

|

网站内扩展呼叫 |

生存网关无需任何特定路由配置即可自动支持。 |

生存网关无需任何特定路由配置即可自动支持。 不支持备用号码。 |

|

站点间和PSTN呼叫(呼入和呼出) |

基于电信线路或SIP中继的PSTN呼叫。 |

基于电信线路或SIP中继的PSTN呼叫。 |

|

E911呼叫处理 |

E911呼叫需要PSTN电路或SIP中继线。 外呼使用已注册的特定紧急位置识别号码 (ELIN) 来识别已定义的紧急响应位置 (ERL)。如果紧急呼叫接线员回拨已断开的呼叫,生存网关会将呼叫定向到最后拨打紧急号码的设备。 |

E911呼叫需要PSTN电路或SIP中继线。 外呼使用已注册的特定紧急位置识别号码 (ELIN) 来识别已定义的紧急响应位置 (ERL)。如果紧急呼叫接线员回拨已断开的呼叫,生存网关会将呼叫定向到最后拨打紧急号码的设备。 |

|

呼叫保持和恢复 |

是否支持 如果您使用等待音乐 (MOH),请手动使用 MOH 文件配置生存网关。 |

VG4xx ATA 模拟线路无法保持通话或恢复通话。 仅当在 VG4xx ATA 上收到来电时才支持此功能。 |

|

有人值守呼叫转移 |

支持 |

仅当在 VG4xx ATA 上收到来电时才支持此功能。 |

|

盲转 |

支持 |

仅当在 VG4xx ATA 上收到来电时才支持此功能。 |

|

入站主叫号码(名称) |

是否支持 |

是否支持 |

|

来电显示(名称) & 数字) |

是否支持 |

是否支持 |

|

点对点视频通话 |

是否支持 |

不支持 |

|

三方通话 |

不支持 |

不支持 |

|

共用线 |

是否支持 |

是否支持 |

|

虚拟线路 |

是否支持 |

不支持 |

配置该功能后,站点生存能力将适用于以下受支持的端点。

| 类型 | 型号 | 最低版本 |

|---|---|---|

| 思科IP电话,带多平台(MPP)固件 |

6821、6841、6851、6861、6861 无线网络、6871 7811, 7821, 7841, 7861 8811, 8841, 8851, 8861 8845(仅音频)、8865(仅音频)、8875(视频) 9800 有关支持多平台 (MPP) 固件的 Cisco IP 电话的更多信息,请参阅: |

12.0(1) 适用于 8875 手机 - Phone OS 3.2 及更高版本 适用于 9800 系列 - PhoneOS 3.2(1) |

|

Cisco IP 会议电话 |

7832, 8832 |

12.0(1) |

|

Cisco Webex 应用程序 |

Windows、Mac |

43.2 |

|

模拟端点 |

VG400 ATA、VG410 ATA 和 VG420 ATA Cisco ATA 191 和 192 |

17.16.1a 11.3(1) 适用于 ATA 191 和 192 |

生存网关不支持第三方设备。

下表有助于将 Cisco IOS XE 路由器配置为生存网关。此表列出了每个平台支持的最大端点数和最低 IOS XE 版本。

Webex Calling Survivability Gateway 功能适用于 Cisco IOS XE Dublin 17.12.3 版本或更高版本。从 IOS 17.18.2 及更高版本开始,呼叫组、呼叫转移和自动话务员功能可用。

| 型号 | 最大端点注册量 | 最低版本 |

|---|---|---|

|

综合业务路由器 4321 | 50 |

Cisco IOS XE Dublin 17.12.3 或更高版本 |

|

综合业务路由器 4331 | 100 | |

|

综合业务路由器 4351 | 700 | |

|

综合业务路由器 4431 | 1200 | |

|

集成业务路由器 4451-X | 2000 | |

|

综合业务路由器 4461 | 2000 | |

|

Catalyst Edge 8200L-1N-4T | 1500 | |

|

Catalyst Edge 8200-1N-4T | 2500 | |

|

Catalyst Edge 8300-1N1S-6T | 2500 | |

|

Catalyst Edge 8300-2N2S-6T | 2500 | |

|

Catalyst Edge 8300-1N1S-4T2X | 2500 | |

|

Catalyst Edge 8300-2N2S-4T2X | 2500 | |

|

Catalyst Edge 8000V 软件小型配置 | 500 | |

|

Catalyst Edge 8000V 软件中等配置 | 1000 | |

|

Catalyst Edge 8000V 软件大型配置 | 2000 |

生存网关的端口参考信息

|

连接目的 |

源地址 |

源端口 |

协议 |

目的地地址 |

目的地端口 |

|---|---|---|---|---|---|

|

呼叫信令至生存网关(SIP TLS) |

设备 |

5060-5080 |

TLS |

存活网关 |

8933 |

|

呼吁媒体关注生存能力门户网站(SRTP) |

设备 |

19560-19660 |

UDP |

存活网关 |

8000-14198(基于UDP的SRTP) |

|

呼叫信令至 PSTN 网关(SIP) |

存活网关 |

临时 |

TCP 或 UDP |

您的 ITSP PSTN 网关 |

5060 |

|

到 PSTN 网关的呼叫媒体 (SRTP) |

存活网关 |

8000-48198 |

UDP |

您的 ITSP PSTN 网关 |

临时 |

|

时间同步(NTP) |

存活网关 |

临时 |

UDP |

NTP服务器 |

123 |

|

名称解析(DNS) |

存活网关 |

临时 |

UDP |

DNS 服务器 |

53 |

|

云管理 |

连接器 |

临时 |

HTTPS |

Webex 服务 |

443, 8433 |

有关云模式的操作指南,请参阅 Webex Calling 端口参考信息 帮助文章。

您可以自定义 Cisco IOS XE 路由器上的端口设置值。本表使用默认值以提供指导。

功能配置

站点生存能力配置任务流程

完成以下任务,为现有的 Webex Calling 位置添加站点生存能力。如果与 Webex 云的连接中断,本地网络中的生存网关可以为该位置的终端提供备用呼叫控制。

准备工作

如果您需要配置一个新的网关作为生存能力网关,请参阅 Webex 文章 将 Cisco IOS 管理的网关注册到 Webex 云 以将网关添加到 Control Hub。

| 步骤 | 命令或操作 | 目的 |

|---|---|---|

|

1 | 将生存能力服务分配给网关 |

在控制中心中,将 生存网关 服务分配给网关。 |

|

2 | 下载配置模板 |

从控制中心下载配置模板。配置网关命令行时需要用到该模板。 |

|

3 |

配置生存网关的许可证。 | |

|

4 |

为生存网关配置证书。 | |

|

5 |

使用您之前下载的配置模板作为指南来配置网关命令行。完成模板中所有必填配置。 |

将生存能力服务分配给网关

准备工作

| 1 |

转到 服务 [ 下的 ] 调用,然后单击 托管网关 选项卡。 “受管网关”视图显示您通过控制中心管理的网关列表。

|

| 2 |

选择要指定为生存性网关的网关,然后根据 服务 字段的值,选择以下选项之一:

|

| 3 |

从服务类型下拉菜单中,选择 生存能力网关 ,并填写以下字段:

注册完成后,位置详细信息将显示在“受管网关”页面中。 |

| 4 |

单击分配。 “受管网关”视图显示分配给网关的位置列表。

|

下载配置模板

| 1 |

如果您是合作伙伴组织,合作伙伴中心将启动。要打开控制中心,请在合作伙伴中心点击 客户 视图并选择相应的客户,或者选择 我的组织 打开合作伙伴组织的控制中心设置。 |

| 2 |

前往 。 |

| 3 |

点击相应的生存能力门户。 |

| 4 |

点击 下载配置模板 ,将模板下载到您的台式机或笔记本电脑。 |

配置许可

| 1 |

进入路由器的全局配置模式: |

| 2 |

使用仅适用于您特定平台的命令配置许可证。

配置吞吐量高于 250Mbp 时,您需要 HSEC 平台许可证。 |

配置证书

在 Cisco IOS XE 上配置证书

完成以下步骤,申请并创建生存能力网关的证书。使用由公开认可的证书颁发机构签发的证书。

生存能力网关平台仅支持公开已知的 CA 证书。私有或企业 CA 证书不能用于生存网关。

有关 Webex Calling 支持的根证书颁发机构列表,请参阅 Cisco Webex 音频和视频平台呼叫支持哪些根证书颁发机构?。

生存网关平台不支持通配符证书。

运行示例代码中的命令以完成这些步骤。有关这些命令的更多信息以及更多配置选项,请参阅 《思科统一边界元素配置指南》中的“ SIP TLS 支持”章节。

| 1 |

运行以下命令进入全局配置模式: |

| 2 |

运行以下命令生成RSA私钥。私钥模数必须至少为 2048 位。 |

| 3 |

配置一个信任点来保存生存网关证书。网关完全限定域名 (fqdn) 必须使用与将生存性服务分配给网关时使用的值相同的值。 |

| 4 |

运行 出现提示时,输入 CSR 显示到屏幕后,使用记事本将证书复制到可以发送给受支持的证书颁发机构 (CA) 的文件中。 如果您的证书签名提供商要求 CSR 采用 PEM(隐私增强邮件)格式,请在提交前添加页眉和页脚。例如: |

| 5 |

CA 向您颁发证书后,运行 出现提示时,粘贴 base64 编码 CER/PEM 将 CA 证书内容(不是设备证书)颁发到终端。 |

| 6 |

使用 出现提示时,粘贴 base64 编码 CER/PEM 将证书输入终端。 |

| 7 |

检查根 CA 证书是否可用: Webex Calling解决方案仅支持公开已知的证书颁发机构。不支持私有或企业级 CA 证书。 |

| 8 |

如果您的根 CA 证书未包含在证书包中,请获取该证书并将其导入到新的信任点。 如果您的 Cisco IOS XE 网关没有公开已知的 CA 根证书,请执行此步骤。 出现提示时,粘贴 base64 编码 CER/PEM 将证书内容输入终端。 |

| 9 |

使用配置模式,通过以下命令指定默认信任点、TLS 版本和 SIP-UA 默认值。 |

导入证书及密钥对

您可以使用 PKCS12 格式(.pfx 或 .p12)将 CA 证书和密钥对作为捆绑包导入。您可以从本地文件系统或远程服务器导入该软件包。PKCS12 是一种特殊的证书格式。它将从根证书到身份证书的整个证书链以及 RSA 密钥对打包在一起。也就是说,您导入的 PKCS12 包将包含密钥对、主机证书和中间证书。为以下场景导入 PKCS12 包:

-

从另一台 Cisco IOS XE 路由器导出并导入到您的生存网关路由器

-

使用 OpenSSL 在 Cisco IOS XE 路由器外部生成 PKCS12 捆绑包

完成以下步骤,为您的生存网关路由器创建、导出和导入证书和密钥对。

| 1 |

(可选)导出生存网关路由器所需的 PKCS12 包。 此步骤仅适用于从另一台 Cisco IOS XE 路由器导出数据的情况。 |

| 2 |

(可选)使用 OpenSSL 创建 PKCS12 包。 此步骤仅适用于在 Cisco IOS XE 之外使用 OpenSSL 生成 PKCS12 捆绑包的情况。 |

| 3 |

以 PKCS12 格式导入文件包。 以下是该命令的示例配置以及有关可配置参数的详细信息:

crypto pki import 命令会自动构建信任点以容纳证书。 |

| 4 |

使用配置模式,通过以下命令指定默认信任点、TLS 版本和 SIP-UA 默认值。 |

配置生存能力网关

将网关配置为生存网关

使用您之前下载的配置模板作为指南来配置网关命令行。按照模板完成必填配置。

以下步骤包含示例命令以及命令说明。根据你的部署情况修改设置。尖括号(例如 )用于标识设置,您应该在其中输入适用于您的部署的值。各种 <tag> 设置使用数值来识别和分配配置集。

- 除非另有说明,否则此解决方案要求您完成此过程中的所有配置。

- 从模板应用设置时,在复制到网关之前,请将

%tokens%替换为您首选的值。 - 有关命令的更多信息,请参阅 Webex Managed Gateway 命令参考。除非命令说明中另有说明,否则请使用本指南。

| 1 |

进入全局配置模式。 其中:

|

| 2 |

执行语音服务配置:

命令说明:

|

| 3 |

启用路由器的生存能力: 命令说明:

|

| 4 |

配置 NTP 服务器:

|

| 5 |

(选修的)。配置通用限制类别调用权限: 前面的示例创建了一组名为 categories 的自定义限制类(例如, |

| 6 |

配置首选编解码器列表。例如,以下列表指定 g711ulaw 为首选编解码器,其次是 g711alaw。 命令说明:

|

| 7 |

配置默认语音寄存器池: 命令说明:

|

| 8 |

配置紧急呼叫: 命令说明:

如果 Wi-Fi 覆盖网络与 IP 子网不匹配,则移动设备的紧急呼叫可能无法正确映射 ELIN。 |

| 9 |

配置 PSTN 的拨号对等体。有关拨号对等体配置的示例,请参阅 PSTN 连接示例。 |

| 10 |

可选。为路由器启用“保持通话音乐”功能。您必须将音乐文件以 G.711 格式存储在路由器闪存中。文件可以是 .au 或 .wav 文件格式,但文件格式必须包含 8 位 8 kHz 数据(例如,ITU-T A 律或 μ 律数据格式)。 命令说明:

|

完全按需同步

编辑生存能力门户属性

| 1 |

如果您是合作伙伴组织,合作伙伴中心将启动。要打开控制中心,请在合作伙伴中心点击 客户 视图并选择相应的客户,或者选择 我的组织 打开合作伙伴组织的控制中心设置。 |

| 2 |

前往 。 |

| 3 |

单击相应的生存能力网关,打开该网关的 生存能力服务 视图。 |

| 4 |

点击 编辑 按钮,更新以下设置。

|

| 5 |

点击提交。 如果要从控制中心删除生存网关,请先取消分配 生存网关 服务。有关更多详细信息,请参阅 将服务分配给托管网关。 |

启用生存网关上的 CDR 的配置

该连接器会自动配置与 CDR 相关的命令,以方便收集呼叫计数指标。

在生存性事件结束时,连接器会处理事件期间生成的 CDR 以及配置数据,以确定各种呼叫计数。这些指标包括总通话次数、紧急通话次数和外部通话次数,用于监控内部功能的使用情况。仅将通话计数指标发送到 Webex 云端,而实际的 CDR 数据不会被传输。

以下是一个配置示例:

!

gw-accounting file

primary ifs bootflash:guest-share/cdrs/

acct-template callhistory-detail

maximum cdrflush-timer 5

cdr-format detailed

!

命令说明:

-

primary ifs bootflash:guest-share/cdrs/- 此命令用于将 CDR 文件存储在 guest-share 文件夹下,以便连接器可以访问。 -

acct-template callhistory-detail- 需要此命令才能在 CDR 中包含拨号对等体标签。 -

maximum cdrflush-timer 5- 默认值为 60 分钟,但将其设置为 5 分钟可以更快地将 CDR 记录到文件中。 -

cdr-format detailed这是默认格式。紧凑格式不适用,因为它不包含拨号对等体标签。

配置以启用呼叫转移

呼叫转移功能是网络中断(与 Webex 云的连接丢失)期间确保呼叫持续处理的生存能力功能的一部分。生存网关充当本地回退网关,允许端点在本地注册并保持基本的呼叫功能。

-

生存模式下的呼叫转移行为由生存网关使用池配置、拨号对等体配置和路由策略进行管理,这些策略可以本地处理呼叫,也可以通过 PSTN 或 SIP 中继将呼叫路由出去。

-

生存网关会禁用 SIP REFER、SIP 临时转移(用于呼叫转移和呼叫转接补充服务),因为 Webex Calling 在生存模式下不使用这些方法。

配置呼叫转移场景下的语音注册池:

|

要使用呼叫转移功能,请在各个电话的方括号

|

启用寻线组的配置

此表提供了 Control Hub 中狩猎组功能配置与使用生存能力网关命令的映射关系。

| 狩猎组功能 | 使用控制中心进行配置 | 生存能力门户命令 |

|---|---|---|

|

选择呼叫路由模式 |

Top-Down/Simultaneous/Circular/Longest-idle | Sequential/Parallel/Peer/Longest-idle |

|

添加狩猎组 |

每个地点添加呼叫组名称和电话号码。 | 要添加呼叫组,请使用 voice hunt-group 。然后使用 pilot 命令添加电话号码,并使用 description 命令添加呼叫组名称。 |

|

选择要添加的用户、工作区或虚拟线路 |

选择加入亨特集团的经纪人 |

使用 |

|

响铃设定的次数后执行下一步 |

使用 设置环数 选项进行配置 |

使用 |

|

占线时前进 |

使用 “忙碌时提前 ”选项进行配置 |

使用 |

|

当所有坐席都联系不到时转移呼叫 | 使用 选项配置:当所有座席都无法接通时,呼叫将转移 |

使用 |

|

如果所有代理均处于占线状态,或者寻线组处于占线状态,那么将转接呼叫 |

使用选项配置:当所有座席都忙或 呼叫组忙时转移呼叫 |

使用以下方式配置 |

-

配置一个狩猎组顺序环

voice hunt-group 1 sequential pilot 1111 number 1 1001 number 2 1002 number 3 7089001 number 4 7089002 number 5 +1210903443 ..... ..... timeout 20 final 1009 statistics collect description present-call idle-phone -

配置一个并行环路的狩猎组

voice hunt-group 2 parallel pilot 2222 number 1 2001 number 2 2002 number 3 2089001 number 4 2089002 number 5 +12109034433 ..... ..... timeout 60 final 1009 statistics collect description

命令说明:

-

voice hunt-group- 此命令用于定义和进入狩猎组的配置模式。 -

parallel- 此关键字指定系统将用于将呼入呼叫分配给此呼叫组成员的呼叫组方法或算法。 -

number- 创建列表 extensions/e164 numbers/ESN 他们是语音搜寻小组的成员。列表中的任何号码都不能是其他狩猎小组的飞行员号码。 -

pilot这是狩猎小组的主号码或目录号码。拨打此号码即可联系到寻人小组。 -

timeout- 设置搜寻小组在采取下一步行动之前尝试联系其成员的最长时间(以秒为单位)。 -

final- 此命令指定备用编号。 -

statistics collect- 启用狩猎组运行统计数据的收集。 -

descriptin- 狩猎小组描述 -

present-call idle-phone-只将呼叫转接给空闲的客服人员。

以下是 show voice hunt-group statistics 命令的示例输出。输出包括直接呼叫语音寻线组号码和来自队列或 B-ACD 的呼叫。

Router# show voice hunt-group 1 statistics last 1 h

Wed 04:00 - 05:00

Max Agents: 3

Min Agents: 3

Total Calls: 9

Answered Calls: 7

Abandoned Calls: 2

Average Time to Answer (secs): 6

Longest Time to Answer (secs): 13

Average Time in Call (secs): 75

Longest Time in Call (secs): 161

Average Time before Abandon (secs): 8

Calls on Hold: 2

Average Time in Hold (secs): 16

Longest Time in Hold (secs): 21

Per agent statistics:

Agent: 5012

From Direct Call:

Total Calls Answered: 3

Average Time in Call (secs): 70

Longest Time in Call (secs): 150

Totals Calls on Hold: 1

Average Hold Time (secs): 21

Longest Hold Time (secs): 21

From Queue:

Total Calls Answered: 3

Average Time in Call (secs): 55

Longest Time in Call (secs): 78

Total Calls on Hold: 2

Average Hold Time (secs): 19

Longest Hold Time (secs): 26

Total Loged in Time (secs): 3000

Total Loged out Time (secs): 600

Agent: 5013

From Direct Call:

Total Calls Answered: 3

Average Time in Call (secs): 51

Longest Time in Call (secs): 118

Totals Calls on Hold: 1

Average Hold Time (secs): 11

Longest Hold Time (secs): 11

From Queue:

Total Calls Answered: 1

Average Time in Call (secs): 4

Longest Time in Call (secs): 4

Total Loged in Time (secs): 3000

Total Loged out Time (secs): 600

Agent: 5014

From Direct Call:

Total Calls Answered: 1

Average Time in Call (secs): 161

Longest Time in Call (secs): 161

From Queue:

Total Calls Answered: 1

Average Time in Call (secs): 658

Longest Time in Call (secs): 658

Total Loged in Time (secs): 3000

Total Loged out Time (secs): 600

Queue related statistics:

Total calls presented to the queue: 5

Calls handoff to IOS: 5

Number of calls in the queue: 0

Average time to handoff (secs): 2

Longest time to handoff (secs): 3

Number of abandoned calls: 0

Average time before abandon (secs): 0

Calls forwarded to voice mail: 0

Calls answered by voice mail: 0

Number of error calls: 0

Router# sh voice hunt-group

Group 1

type: sequential

pilot number: 4444, peer-tag 2147483647

list of numbers:

Member Used-by State Login/Logout

====== ======= ===== ============

1001 1001 up -

1003 1003 up -

preference: 0

preference (sec): 0

timeout: 15

final_number:

auto logout: no

stat collect: no

phone-display: no

hlog-block: no

calls in queue: 0

overwrite-dyn-stats: no

members logout: no

present-call idle-phone: no

webex-sgw-bgl14#

启用基本自动呼叫分配 (B-ACD) 的配置

基本自动呼叫分配 (B-ACD) 和自动应答 (AA) 服务提供自动应答外部呼叫的功能,包括问候语和菜单,允许呼叫者选择相应的部门或拨打已知的分机号码。

B-ACD 提供使用交互式菜单和本地呼叫组的自动应答和呼叫分配功能。B-ACD 应用包括自动话务员 (AA) 服务和一个呼叫队列服务。B-ACD 自动应答器支持通过 g711ulaw 编解码器与传入的 SIP 中继协商的 PSTN 呼叫。

B-ACD 支持语音呼叫组,支持顺序呼叫、并行呼叫、对等呼叫、最长空闲呼叫群发,支持 SIP 共享线路和混合共享线路。

来电拨打 B-ACD AA 试点号码,并听到提示音,提示音会提供问候语和说明,帮助来电者自动路由呼叫。

限制

转移呼叫时,传入和传出的拨号对等体应使用相同的编解码器。不支持使用不同的编解码器。iOS 不会对任何 TCL 应用程序处理的呼叫调用转码器。

B-ACD组件

B-ACD 应用由呼叫队列服务和一个或多个 AA 服务组成。这些服务的可配置组件包括:

-

引导号

-

欢迎提示音和其他音频文件

-

菜单选项

-

按分机拨号

引导号

每项 AA 服务都有自己的 AA 引导号码,呼叫者拨打该号码即可联系到 AA。该数字在 param aa-pilot 命令中指定。AA 试点号码不与任何代理的电话号码或实际电话关联,但您必须将 AA 试点号码定义为被叫号码,以便外部呼叫者可以拨打此号码。

欢迎提示音和其他音频文件

欢迎提示音是一个音频文件,当飞行员号码接听电话时会播放该文件。该音频文件是与 B-ACD 服务一起使用的众多音频文件之一,用于告知呼叫者他们的状态以及他们可以采取的任何操作。您可以创建个性化的音频文件,向来电者描述可用的菜单选项。B-ACD音频文件将在以下章节中进行描述:

重新录制默认音频文件

脚本中的每个要点都提供了默认音频文件,并提供给呼叫者。您可以从 链接 下载默认音频文件,并将它们复制到 B-ACD 路由器可以访问的位置,例如闪存或 TFTP 服务器。网站上的 tar 文件中打包了音频文件和脚本文件。默认文件及其消息列于表中。您可以重新录制个性化消息覆盖默认消息,但您不能更改音频文件的名称,除非 更改语言代码和文件名中另有明确说明。

首次使用 B-ACD 服务之前,要重新录制和安装默认音频提示,请按照 下载 Tcl 脚本和音频提示中的步骤操作。要重新录制现有 B-ACD 服务中的音频提示,请按照 更新脚本参数和音频提示(仅通过分机拨号)中的步骤进行操作。

| 默认文件名 | 缺省公告 | 违约公告时长 |

|---|---|---|

en_bacd_welcome.au |

“感谢您打电话。” 消息后有两秒钟的停顿。 |

3秒 |

en_bacd_options_menu.au |

销售咨询请按1(停顿) 如需客服,请按 2(暂停) 按分机号拨号,按 3(暂停) 如需与接线员通话,请按0。 消息后有四秒钟的停顿。 |

15seconds |

en_bacd_disconnect.au |

“我们目前无法接听您的电话。” 请稍后重试。感谢您打电话。” 消息后有四秒钟的停顿。 |

10seconds |

en_bacd_invalidoption. au |

您输入的选项无效。请再试一次。消息后会有一秒钟的停顿。当呼叫者选择无效的菜单选项或拨打无效的分机号时,会播放此提示音。 |

7seconds |

en_bacd_enter_dest.au |

“请输入您要联系的分机号码。” 信息后有五秒钟的停顿。当呼叫者选择 |

7seconds |

en_bacd_allagentsbusy. au |

“所有客服人员目前都在忙着服务其他客户。” 请继续等待救援。很快就会有人来找你。消息后有两秒钟的停顿。此提示也称为第二道问候语。 |

7seconds |

en_bacd_music_on_hol d.au |

向 B-ACD 呼叫者播放等待音乐 (MOH)。 |

60seconds |

如果您要重新录制任何音频文件,请注意 B-ACD 提示需要 G.711 音频文件 (.au) 格式,具有 8 位、μ 律和 8 kHz 编码。我们推荐以下音频工具或其他同等质量的工具:

-

Adobe Systems Inc. 出品的适用于 Microsoft Windows 的 Adobe Audition(前身为 Syntrillium Software Corp. 出品的 Cool Edit)

-

Sun Microsystems Inc. 出品的 Solaris 版 AudioTool

配置 B-ACD

以下是一些配置示例:

application

service aa bootflash:app-b-acd-aa-3.0.0.8.tcl

paramspace english index 1

param handoff-string aa

param dial-by-extension-option

paramspace english language en

param aa-pilot

paramspace english location flash:

param welcome-prompt _bacd_welcome.au

param voice-mail

param service-name queue

!

service queue bootflash:app-b-acd-3.0.0.8.tcl

param queue-len 30

param queue-manager-debugs 1

!

! SIP PSTN Dial-Peers for Auto Attendant(BACD) service called aa associated with incoming voice port

dial-peer voice 500 voip

description Inbound dial-peer for Auto Attendant

service aa

session protocol sipv2

incoming called-number

dtmf-relay rtp-nte

codec g711ulaw

no vad

!

! TDM PSTN Dial-Peers if not using SIP for Auto Attendant(BACD) service called aa associated with incoming voice pots

dial-peer voice 500 voip

description Inbound dial-peer for Auto Attendant

service aa

incoming called-number

port %tdm_port%

! | Command 键 | 说明 |

|---|---|

param dial-by-extension-option |

允许呼叫者在拨打指定菜单号码后拨打分机号码。 菜单编号— 菜单选项的标识符。范围从 1 到 9。没有默认值。 |

param aa-pilot |

指定与自动应答拨号对等体关联的飞行员号码 |

param voice-mail |

为无人接听的 AA 客服人员拨打的电话设置备用目的地。 |

paramspace english language en |

定义 IVR 应用程序用于动态提示的音频文件的语言代码。

无论音频提示文件实际使用的语言是什么,此语言代码都必须与音频提示文件名称中使用的双字符语言前缀相匹配。更多信息,请参阅 欢迎提示和其他音频文件 |

param welcome-prompt

audio-filename |

为该 AA 服务使用的欢迎问候语指定音频文件。

|

更改语言代码和文件名

-

任何文件名的前缀都可以更改为 ch、en、sp 或 aa。无论文件中实际使用的语言是什么,前缀都必须与 paramspace language 命令中的 language-code 参数指定的代码匹配。

-

在前缀之后,欢迎提示文件名(默认为 en_bacd_welcome.au)可以具有

param welcome-prompt命令中定义的任何标识名称。 -

在其前缀之后,下拉提示符文件名(未提供默认值)可以具有任何标识名称,如

param drop-through-prompt命令中所定义。

在音频文件中,您可以录制任何语言的提示音。对于包含不同语言提示符的文件,无需更改其前缀,因为语言代码前缀用于 B-ACD 服务之外的功能。但重要的是,无论音频文件实际使用的语言是什么,文件的语言代码前缀都必须与 paramspace language 命令中的 language-code 参数指定的语言代码相匹配。

除了方括号 _bacd_welcome.au 文件之外,不要更改音频文件名中的标识符部分。脚本会识别与 表 中的名称相同的音频文件,以及与 paramspace 语言命令中指定的前缀相同的音频文件。

一般文件命名规则的两个例外是欢迎提示音频文件(默认为 en_bacd_welcome.au)和 drop-through-option 提示音频文件(未提供默认值)。这两个音频提示的文件名标识部分在配置过程中明确指定,并且完全由用户配置。这些文件可以使用任何文件名,只要文件名遵循以下约定即可:

-

文件名的前缀部分必须与 paramspace language 命令中指定的语言代码相同。例如,en。

-

文件名中的标识符部分必须以下划线开头。例如,

_welcome_to_xyz.au。

使用音频文件描述菜单选项

默认情况下,系统会提供两个音频文件,为来电者提供初始指导,并介绍可用的菜单选项:en_welcome_prompt.au 和 en_bacd_options_menu.au。您可以按照 表中的说明,在这些文件中提供的默认消息上重新录制自定义消息。

如果您的 B-ACD 服务使用单个 AA 服务,请在 en_welcome_prompt.au 中录制欢迎问候语,并在 en_bacd_options_menu.au中录制有关菜单选择的说明。

如果您的 B-ACD 服务使用多个 AA 服务,则需要为每个 AA 分别编写问候语和说明,并遵循以下准则:

-

为每次 AA 服务录制单独的欢迎提示音,每个欢迎提示音的音频文件使用不同的名称。例如:

en_welcome_aa1.au和en_welcome_aa2.au。您在这些文件中录制的欢迎提示必须包含问候语和有关菜单选项的说明。 -

记录音频文件中的静音

en_bacd_options_menu.au。必须记录至少一秒钟的静音。请注意,当有多个 AA 服务时,此文件不包含菜单说明。

菜单选项

B-ACD 服务的目的是自动将呼叫路由到您组织中的正确目的地。交互式 AA 服务使您能够向来电者提供菜单选项,以便他们能够为自己的来电做出合适的选择。B-ACD 中可用的菜单选项类型如下表所示。菜单选项通过语音提示告知来电者,具体说明请参见 欢迎提示和其他音频文件。

| 类型 | 描述 | 要求 | 示例 |

|---|---|---|---|

Dial-by-extension |

呼叫者按下数字键,即可拨打已知的分机号码。 此选项使用的菜单编号不得与呼叫队列服务使用的任何菜单(aa-hunt)编号相同。 |

无任何要求。 |

听完菜单选项后,呼叫者拨打 4,即可拨打内部分机号码。 |

按分机拨号选项

B-ACD 服务还可以提供按分机拨号选项,允许呼叫者在知道分机号码的情况下拨打内部分机号码。通过分机拨号的选项显示在菜单中。

通过为分机拨号参数指定菜单选项编号来配置分机拨号选项。使用以下命令时,呼叫者可以拨打 1,然后拨打分机号码。

param dial-by-extension-option 1 在 B-ACD 呼叫队列服务中,分机拨号选项号码和呼叫组选项号码必须互斥。此限制意味着用于分机拨号选项的选项编号不能与用于 aa-hunt 选项的任何选项编号相同。例如,如果您使用 aa-hunt1 到 aa-hunt5 在呼叫队列服务配置中指定呼叫组,则可以使用选项 6 作为按分机拨号选项,但不能使用 1 到 5 中的任何数字。

如果所有十个 aa 呼叫组号码都用于呼叫队列服务,则没有分机拨号选项可用。请注意,此限制基于呼叫队列服务中使用的所有选项号码(aa-hunt 号码),而不是基于 AA 应用程序中使用的选项号码。

下载 Tcl 脚本和音频提示

按照以下步骤准备 B-ACD 服务所需的脚本文件和提示文件。

-

将 tar 文件复制到 SGW 路由器启动闪存中。

使用以下命令解压缩 tcl 和音频文件:

archive tar /xtract bootflash:cme-b-acd-3.0.0.8.tar bootflash:- 如有必要,请重新录制音频文件。

命令说明:

| Command 键 | 说明 |

|---|---|

|

下载 B-ACD tar 文件 |

将名为 此 tar 文件包含 AA Tcl 脚本、呼叫队列 Tcl 脚本以及 B-ACD 服务所需的默认音频文件。 |

enable |

启用 SGW 路由器的特权 EXEC 模式。如果提示,请输入密码。 |

archivetar/xtract flash: |

解压缩 B-ACD 文件存档中的文件,并将它们复制到闪存中。

|

|

必要时记录 | 重新录制包含您自定义信息的音频文件,但不要更改音频文件名。 |

示例

以下示例从服务器 192.168.1.1 上的名为 cme-b-acd-2.1.0.0 的归档文件中提取文件,并将它们复制到 B-ACD 路由器的闪存中。

archive tar /xtract tftp://192.168.1.1/cme-b-acd-2.1.0.0.tar flash:更新脚本参数和语音提示(仅限分机拨号)

您可以通过更改 Cisco IOS 配置来更新 B-ACD 脚本参数。要使参数更改生效,您必须停止并重新加载您已更改的 B-ACD 脚本。如果重新录制音频提示,则必须重新加载已更改的音频提示文件。

-

确定所有活动会话的会话 ID-

在特权 EXEC 模式下使用

showcall application sessions命令获取 AA 和呼叫队列服务的会话 ID (SID) 号码。如果 AA 会话没有活动呼叫,则 AA 脚本名称不会出现在show call application sessions命令的输出中。 - 如有必要,停止 B-ACD AA 和呼叫队列服务会话 - 使用步骤 1 中的会话 ID 号,停止 B-ACD AA 服务和呼叫队列服务会话。在特权 EXEC 模式下使用

call application session stop命令停止 AA 和呼叫队列会话。 - 重新加载 AA 脚本和呼叫队列脚本 - 使用特权 EXEC 模式下的

call application voice load命令重新加载脚本。 - 如果音频提示文件已更改,请重新加载它 - 使用特权 EXEC 模式下的

audio-prompt load命令重新加载音频文件。对每个已更改的音频文件重复此命令。

验证 B-ACD 状态

使用 show call application sessions 命令验证 B-ACD 是否处于活动状态。

以下示例显示了具有活动的 AA 和呼叫队列应用程序的会话。“App”字段是服务名称,“Url”字段是应用程序脚本文件的位置。

Session ID 17

App: aa

Type: Service

Url: flash:app-b-acd-aa-2.1.0.0.tcl

Session ID 12

App: queue

Type: Service

Url: flash:app-b-acd-2.1.0.0.tcl 以下示例显示了仅激活队列应用程序的会话。由于没有正在进行的呼叫,因此 AA 脚本不会出现在 show call application sessions 命令的输出中。只有在有活动呼叫时,AA 服务的名称才会出现在输出中。呼叫队列脚本在第一个来电后激活,即使没有正在进行的呼叫也会保持激活状态。

Router# show call application sessions

Session ID 12

App: queue

Type: Service

Url: flash:app-b-acd-2.1.0.0.tcl您可以通过更改 Cisco IOS 配置来更新 B-ACD 脚本参数。要使参数更改生效,您必须停止并重新加载您已进行更改的 B-ACD 脚本,如以下步骤所述。如果重新录制音频提示,则必须重新加载已更改的音频提示文件。

-

确定所有活动会话的会话 ID:

在特权 EXEC 模式下使用

show call application sessions命令获取 AA 和呼叫队列服务的会话 ID (SID) 号码。如果 AA 会话没有活动呼叫,则 AA 脚本名称不会出现在show call application sessions命令的输出中。以下示例显示了一个包含活动通话的会话。“App”字段是赋予呼叫队列脚本和AA脚本的服务名称。您还可以通过 show running-config 命令的输出查看服务名称。

Router# show call application sessions Session ID 17 App: aa Type: Service Url: bootflash:app-b-acd-aa-3.0.0.8.tcl Session ID 12 App: queue Type: Service Url: bootflash:app-b-acd-3.0.0.8.tcl - 如有必要,停止 B-ACD AA 和呼叫队列服务会话。

使用步骤 1 中的会话 ID 号,停止 B-ACD AA 服务和呼叫队列服务会话。在特权 EXEC 模式下使用

call application session stop命令停止 AA 和呼叫队列会话。Router# call application session stop id 17 Router# call application session stop id 12当您对 AA 服务使用“调用应用程序会话停止”命令时,将发生以下操作:

AA服务已停止。

所有与AA服务保持连接的电话均已断开。

从

show call application sessions命令的输出中删除 AA 服务名称。为避免通话中断,请等到没有来电时再重新加载脚本,例如在下班后。

如果

show call application sessions命令的输出中没有出现 AA 服务名称,则表示没有呼叫会话,您不必为此发出call application session stop命令。 -

重新加载 AA 脚本和呼叫队列脚本

在特权 EXEC 模式下使用

call application voice load命令重新加载脚本。Router# call application voice load aa Router# call application voice load queue -

如果音频提示文件已更改,请重新加载它。

在特权 EXEC 模式下使用

audio-prompt load命令重新加载音频文件。对每个已更改的音频文件重复此命令。Router# audio-prompt load flash:en_bacd_welcome.au Reload of flash:en_bacd_welcome.au successful

限制和约束

-

公共交换电话网络 (PSTN) 服务的可用性取决于网络中断期间可用的 SIP 中继线或 PSTN 电路。

-

具备 4G 和 5G 连接功能的设备(例如,手机或平板电脑上的 Webex 应用)在网络中断期间仍然可以注册 Webex Calling。因此,在断电期间,他们可能无法从同一地点拨打其他号码。

-

生存模式下的拨号模式可能与活动模式下的拨号模式不同。

-

生存网关必须使用 IPv4 地址。不支持IPv6。

-

控制中心中的按需同步状态更新可能需要长达 30 分钟。

-

生存模式下不支持呼叫底座。

-

不要在语音服务 VoIP 配置模式下配置 SIP 绑定命令。这会导致 MPP 电话在生存网关上的注册失败。

-

确保不同物理位置的设备序列号 (ESN) 是唯一的,以避免冲突并提高可追溯性、冗余性和故障转移可靠性。

在生存模式下,存在以下限制:

-

MPP 软键: 不支持停车、取消停车、强插、接听、群组接听和呼叫拉取等软键,但它们在设备上并未显示为已禁用。

-

共享线路: 拨打共享线路的电话可以在所有设备上响铃;但是,其他共享线路功能,如远程线路状态监控、保持、恢复、同步免打扰 (DND) 和呼叫转移设置,均不可用。

-

会议: 不支持电话会议或三方通话。

-

基本自动呼叫分配 (B-ACD): 不支持将生存网关和本地网关部署在同一位置的服务。

-

通话记录 : 通话记录会存储在 MPP 设备和 Webex App 的本地通话历史记录中。

-

狩猎组: 您可以配置多达 100 个呼叫组,每个组最多支持 32 个用户。

-

增强共享通话外观: 线路状态通知、共享线路等功能 hold/remote 恢复功能以及其他具有基本呼叫、呼叫组或呼叫转移功能的功能均不受支持。

-

呼叫组路由: 不支持加权呼叫路由模式。

故障转移期间的用户体验

如果您公司中的某个站点丢失了互联网连接,而您也在该站点中,您仍可拨打和接听呼叫,包括在公司内部以及在外部对客户。请参阅 Webex 应用程序 | 站点生存能力。

配置示例

PSTN 连接示例

对于外部呼叫,请配置与 PSTN 的连接。本主题概述了一些选项并提供示例配置。两种主要选择是:

-

语音接口卡 (VIC) 连接至公共交换电话网络 (PSTN)。

-

SIP 中继到 PSTN 网关

语音接口卡连接至公共交换电话网络

您可以在路由器上安装语音接口卡 (VIC),并配置与 PSTN 的端口连接。

-

有关如何在路由器上安装 VIC 的详细信息,请参阅您路由器型号的硬件安装指南。

-

有关如何配置 VIC 的详细信息以及示例,请参阅 语音端口配置指南,Cisco IOS 版本 3S。

SIP 中继到 PSTN 网关

您可以配置指向 PSTN 网关的 SIP 中继连接。要配置网关上的中继连接,请使用 voice-class-tenant 配置。以下是一个配置示例。

voice class tenant 300

sip-server ipv4::

session transport udp

bind all source-interface GigabitEthernet0/0/1

拨号对等体配置

对于中继连接,请为中继连接配置入站和出站拨号对等体。配置取决于您的需求。有关详细配置信息,请参阅 Cisco IOS 版本 3S 拨号对等体配置指南。

以下是一些配置示例:

使用UDP和RTP协议向PSTN建立出站拨号对等体

dial-peer voice 300 voip

description outbound to PSTN

destination-pattern +1[2-9]..[2-9]......$

translation-profile outgoing 300

rtp payload-type comfort-noise 13

session protocol sipv2

session target sip-server

voice-class codec 1

voice-class sip tenant 300

dtmf-relay rtp-nte

no vad

来自 PSTN 的入站拨号对等体使用 UDP 和 RTP

voice class uri 350 sip

host ipv4:

!

dial-peer voice 190 voip

description inbound from PSTN

translation-profile incoming 350

rtp payload-type comfort-noise 13

session protocol sipv2

voice-class codec 1

voice-class sip tenant 300

dtmf-relay rtp-nte

no vad

数字翻译

对于 PSTN 连接,您可能需要使用转换规则将内部分机号码转换为 PSTN 可以路由的 E.164 号码。以下是一些配置示例:

来自 PSTN 转换规则的非 +E164

voice translation-rule 350

rule 1 /^\([2-9].........\)/ /+1\1/

voice translation-profile 300

translate calling 300

translate called 300

根据电话系统翻译规则 +E164

voice translation-rule 300

rule 1 /^\+1\(.*\)/ /\1/

voice translation-profile 300

translate calling 300

translate called 300

紧急呼叫示例

以下示例包含一个紧急呼叫配置示例。

如果 WiFi 覆盖层与 IP 子网不匹配,则移动设备的紧急呼叫可能无法正确映射 ELIN。

应急响应地点(ERL)

voice emergency response location 1

elin 1 14085550100

subnet 1 192.168.100.0 /26

!

voice emergency response location 2

elin 1 14085550111

subnet 1 192.168.100.64 /26

!

voice emergency response zone 1

location 1

location 2

外拨对等体

voice class e164-pattern-map 301

description Emergency services numbers

e164 911

e164 988

!

voice class e164-pattern-map 351

description Emergency ELINs

e164 14085550100

e164 14085550111

!

dial-peer voice 301 pots

description Outbound dial-peer for E911 call

emergency response zone 1

destination e164-pattern-map 301

!

dial-peer voice 301 pots

description Inbound dial-peer for E911 call

emergency response callback

incoming called e164-pattern-map 351

direct-inward-dial