- Главная

- /

- Статья

Живучесть веб-сайта для Webex Calling

В этой статье

В этой статье Отправить обратную связь?

Отправить обратную связь?Отказоустойчивость сайта гарантирует, что ваш бизнес останется доступным даже в случае потери соединения с Webex. Он использует локальный сетевой шлюз для предоставления услуг резервных вызовов конечным точкам на объекте во время сбоев сети.

Вопросы развертывания

По умолчанию конечные точки Webex Calling работают в активном режиме, подключаясь к облаку Webex для регистрации SIP и управления вызовами. В случае потери сетевого подключения к Webex конечные точки автоматически переключаются в режим устойчивости и регистрируются в локальном шлюзе устойчивости. В этом режиме шлюз предоставляет базовые услуги резервного вызова. После восстановления сетевого подключения к Webex управление вызовами и регистрация возвращаются в облако Webex.

В режиме выживания поддерживаются следующие вызовы:

-

Внутренние вызовы (внутрисайтовые) между поддерживаемыми конечными точками вызовов Webex

-

Внешние звонки (входящие и исходящие) с использованием локальной телефонной линии общего пользования или SIP-транка на внешние номера и операторов E911

Чтобы использовать эту функцию, необходимо настроить маршрутизатор Cisco IOS XE в локальной сети как шлюз обеспечения устойчивости. Survivability Gateway ежедневно синхронизирует информацию о вызовах из облака Webex для конечных точек в этом местоположении. Если конечные точки переключаются в режим отказоустойчивости, шлюз может использовать эту информацию для взятия на себя регистрации SIP и предоставления базовых услуг вызовов.

Настройка одного местоположения

На следующем изображении показан сценарий сбоя сети, при котором соединение с Webex разорвано, а конечные точки на сайте Webex работают в режиме отказоустойчивости. На изображении Survivability Gateway направляет внутренний вызов между двумя конечными точками на объекте, не требуя подключения к Webex. В этом случае Survivability Gateway настроен на локальное подключение к ТфОП. В результате конечные точки на объекте в режиме отказоустойчивости могут использовать ТфОП для входящих и исходящих вызовов на внешние номера и операторов E911.

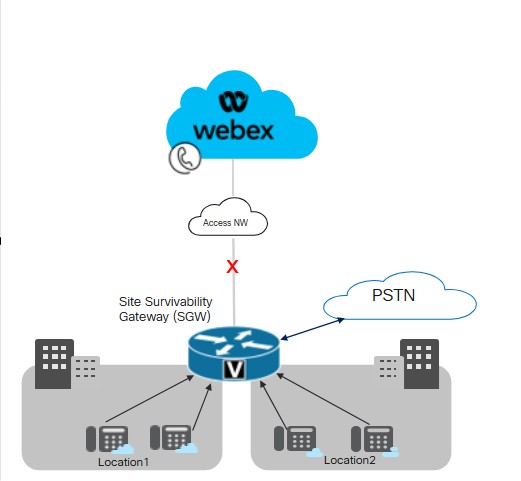

Настройка нескольких локаций

На следующем изображении показан сценарий сбоя сети, при котором соединение с Webex разорвано, а конечные точки, расположенные в разных местах, работают в режиме отказоустойчивости. В сети LAN имеется несколько небольших локаций, которые сопоставлены с одним шлюзом Survivability. Такое развертывание оптимизирует использование ресурсов шлюза, сохраняя при этом специфические для местоположения конфигурации маршрутизации вызовов.

Cisco рекомендует поддерживать пороговое значение задержки в 50 миллисекунд для соединения между Survivability Gateway и конечными точками в разных местах внутри локальной сети.

Ключевые условия живучести объекта

К шлюзу живучести применяются следующие условия:

-

Облако Webex включает IP-адрес, имя хоста и порт Survivability Gateway в файле конфигурации устройства. В результате конечные точки могут обратиться к Survivability Gateway для регистрации в случае разрыва соединения с Webex.

-

Ежедневная синхронизация данных о вызовах между облаком Webex и Survivability Gateway включает информацию об аутентификации зарегистрированных пользователей. В результате конечные точки могут поддерживать безопасную регистрацию даже при работе в режиме отказоустойчивости. Синхронизация также включает информацию о маршрутизации для этих пользователей.

-

Survivability Gateway может автоматически маршрутизировать внутренние вызовы, используя информацию о маршрутизации, предоставляемую Webex. Добавьте конфигурацию соединительной линии PSTN к шлюзу Survivability Gateway для обеспечения внешних вызовов.

-

Каждому сайту, на котором развернута система обеспечения живучести сайта, необходим шлюз обеспечения живучести в локальной сети.

-

Регистрация и управление вызовами возвращаются в облако Webex после возобновления сетевого соединения Webex не менее чем на 30 секунд.

Колокация с Unified SRST

Survivability Gateway поддерживает совместное размещение конфигурации Webex Survivability и конфигурации Unified SRST на одном шлюзе. Шлюз может поддерживать отказоустойчивость как для конечных точек Webex Calling, так и для конечных точек, зарегистрированных в Unified Communications Manager. Чтобы настроить размещение:

-

Настройте поддержку Unified SRST для конечных точек, которые регистрируются в Unified Communications Manager. Информацию о настройке см. в Руководстве по администрированию Cisco Unified SRST.

-

На том же шлюзе следуйте последовательности действий по настройке отказоустойчивости сайта, описанной в этой статье, чтобы настроить шлюз с помощью отказоустойчивости сайта для конечных точек Webex Calling.

Рекомендации по маршрутизации вызовов при размещении в офисе

При настройке маршрутизации вызовов для сценариев совместного размещения оборудования учитывайте следующее:

-

Шлюз обеспечения живучести автоматически маршрутизирует внутренние вызовы при условии, что обе конечные точки вызова зарегистрированы в шлюзе обеспечения живучести. Внутренние вызовы автоматически маршрутизируются между любыми зарегистрированными клиентами (SRST или Webex Calling).

-

Возможна ситуация, когда соединение с одной системой управления вызовами разрывается, а соединение с другой системой управления вызовами остается активным. В результате один набор конечных точек регистрируется на шлюзе обеспечения живучести, в то время как другой набор конечных точек на том же объекте регистрируется на основном управлении вызовами. В этом случае вам может потребоваться направить вызовы между двумя наборами конечных точек на SIP-транк или линию PSTN.

-

Внешние вызовы и вызовы E911 можно направлять на SIP-транк или линию PSTN.

Поддерживаемые функции и компоненты

В следующей таблице представлена информация о поддерживаемых функциях.

| Функция | Устройства MPP и приложение Webex | ВГ4xx АТА |

|---|---|---|

|

Внутрисайтовый вызов расширения |

Поддерживается автоматически, не требует специальной настройки маршрутизации на Survivability Gateway. |

Поддерживается автоматически, не требует специальной настройки маршрутизации на Survivability Gateway. Альтернативные номера не поддерживаются. |

|

Межсайтовые и PSTN-вызовы (входящие и исходящие) |

Вызовы по ТфОП на основе телефонной линии или SIP-транка. |

Вызовы по ТфОП на основе телефонной линии или SIP-транка. |

|

Обработка вызовов E911 |

Для вызова E911 требуется линия PSTN или SIP-транк. Для исходящих вызовов используется определенный зарегистрированный идентификационный номер пункта экстренного реагирования (ELIN) для определенного пункта экстренного реагирования (ERL). Если оператор экстренной службы отвечает на прерванный вызов, Survivability Gateway направляет вызов на последнее устройство, с которого был совершен вызов на номер экстренной службы. |

Для вызова E911 требуется линия PSTN или SIP-транк. Для исходящих вызовов используется определенный зарегистрированный идентификационный номер пункта экстренного реагирования (ELIN) для определенного пункта экстренного реагирования (ERL). Если оператор экстренной службы отвечает на прерванный вызов, Survivability Gateway направляет вызов на последнее устройство, с которого был совершен вызов на номер экстренной службы. |

|

Удержание и возобновление вызова |

Поддержка Если вы используете музыку на удержании (MOH), вручную подготовьте Survivability Gateway с помощью файла MOH. |

VG4xx Аналоговые линии ATA не могут переводить вызовы в режим удержания или возобновлять их. Эта функция поддерживается только при получении входящего вызова на VG4xx ATA. |

|

Перевод вызова с участием |

Поддержка |

Эта функция поддерживается только при получении входящего вызова на VG4xx ATA. |

|

Слепой перевод вызова |

Поддержка |

Эта функция поддерживается только при получении входящего вызова на VG4xx ATA. |

|

Идентификатор вызывающего абонента для входящих вызовов (имя) |

Поддержка |

Поддержка |

|

Входящий идентификатор вызывающего абонента (имя) & Число) |

Поддержка |

Поддержка |

|

Видеозвонок точка-точка |

Поддерживается |

Не поддерживается |

|

Трехсторонний звонок |

Не поддерживается |

Не поддерживается |

|

Общие линии |

Поддержка |

Поддержка |

|

Виртуальные линии |

Поддерживается |

Не поддерживается |

При настройке функции живучесть сайта становится доступна для следующих поддерживаемых конечных точек.

| Тип | Модели | Минимальная версия |

|---|---|---|

| IP-телефон Cisco с мультиплатформенной (MPP) прошивкой |

6821, 6841, 6851, 6861, 6861 Wi-Fi, 6871 7811, 7821, 7841, 7861 8811, 8841, 8851, 8861 8845 (только аудио), 8865 (только аудио), 8875 (видео) 9800 Дополнительную информацию о поддерживаемых IP-телефонах Cisco с многоплатформенной прошивкой (MPP) см. в разделе: |

12.0(1) Для телефонов 8875 — Phone OS 3.2 и более поздние версии Для серии 9800 — PhoneOS 3.2(1) |

|

Cisco IP Conference Phone |

7832, 8832 |

12.0(1) |

|

Приложение Cisco Webex |

Windows, Mac |

43.2 |

|

Аналоговые конечные точки |

VG400 ATA, VG410 ATA и VG420 ATA Cisco ATA 191 и 192 |

17.16.1а 11.3(1) для АТА 191 и 192 |

Устройства сторонних производителей не поддерживаются Survivability Gateway.

Следующая таблица поможет настроить маршрутизаторы Cisco IOS XE в качестве шлюза обеспечения отказоустойчивости. В этой таблице указано максимальное количество конечных точек, поддерживаемых каждой платформой, и минимальная версия IOS XE.

Функции Webex Calling Survivability Gateway доступны в версиях Cisco IOS XE Dublin 17.12.3 и более поздних.

| Модель | Максимальное количество регистраций конечных точек | Минимальная версия |

|---|---|---|

|

Интегрированный сервисный маршрутизатор 4321 | 50 |

Cisco IOS XE Dublin 17.12.3 или более поздние версии |

|

Интегрированный сервисный маршрутизатор 4331 | 100 | |

|

Маршрутизатор с интегрированными услугами 4351 | 700 | |

|

Маршрутизатор с интегрированными услугами 4431 | 1200 | |

|

Маршрутизатор с интегрированными услугами 4451-X | 2000 | |

|

Маршрутизатор с интегрированными услугами 4461 | 2000 | |

|

Catalyst Edge 8200L-1N-4T | 1500 | |

|

Catalyst Edge 8200-1N-4T | 2500 | |

|

Catalyst Edge 8300-1N1S-6T | 2500 | |

|

Catalyst Edge 8300-2N2S-6T | 2500 | |

|

Catalyst Edge 8300-1N1S-4T2X | 2500 | |

|

Catalyst Edge 8300-2N2S-4T2X | 2500 | |

|

Программное обеспечение Catalyst Edge 8000V для малой конфигурации | 500 | |

|

Программное обеспечение Catalyst Edge 8000V средней конфигурации | 1000 | |

|

Большая конфигурация программного обеспечения Catalyst Edge 8000V | 2000 |

Справочная информация о порте для Survivability Gateway

|

Цель соединения |

Адреса источника |

Порты источника |

Протокол |

Адреса назначения |

Порты назначения |

|---|---|---|---|---|---|

|

Передача сигналов вызова на шлюз обеспечения отказоустойчивости (SIP TLS) |

Устройства |

5060-5080 |

TLS |

Шлюз системы повышения выживаемости |

8933 |

|

Вызовите медиа в Survivability Gateway (SRTP) |

Устройства |

19560-19660 |

UDP |

Шлюз системы повышения выживаемости |

8000-14198 (SRTP через UDP) |

|

Сигнализация вызова на шлюз ТфОП (SIP) |

Шлюз системы повышения выживаемости |

Временный |

TCP или UDP |

Ваш шлюз PSTN ITSP |

5060 |

|

Передача мультимедиа во время вызова на шлюз PSTN (SRTP) |

Шлюз системы повышения выживаемости |

8000-48198 |

UDP |

Ваш шлюз PSTN ITSP |

Временный |

|

Синхронизация времени (NTP) |

Шлюз системы повышения выживаемости |

Временный |

UDP |

NTP-сервер |

123 |

|

Разрешение имен (DNS) |

Шлюз системы повышения выживаемости |

Временный |

UDP |

DNS-сервер |

53 |

|

Управление облаком |

Соединитель |

Временный |

HTTPS |

Службы Webex |

443, 8433 |

Инструкции по работе в облачном режиме см. в справочной статье Справочная информация о портах для вызовов Webex.

Вы можете настроить значения параметров порта на маршрутизаторах Cisco IOS XE. В этой таблице в качестве руководства использованы значения по умолчанию.

Конфигурация функций

Поток задач конфигурации живучести сайта

Выполните следующие задачи, чтобы добавить функцию отказоустойчивости сайта для существующего местоположения Webex Calling. В случае разрыва соединения с облаком Webex шлюз обеспечения отказоустойчивости в локальной сети может обеспечить резервное управление вызовами для конечных точек в этом месте.

Прежде чем начать

Если вам необходимо подготовить новый шлюз для работы в качестве шлюза обеспечения отказоустойчивости, см. статью Webex Регистрация управляемых шлюзов Cisco IOS в облаке Webex, чтобы добавить шлюз в Control Hub.

| Этапы | Команда или действие | Цель |

|---|---|---|

|

1 | Назначить шлюзу службу обеспечения живучести |

В Control Hub назначьте шлюзу службу Survivability Gateway. |

|

2 | Скачать шаблон конфигурации |

Загрузите шаблон конфигурации из Control Hub. Шаблон понадобится вам при настройке командной строки шлюза. |

|

3 |

Настройте лицензии для Survivability Gateway. | |

|

4 |

Настройте сертификаты для Survivability Gateway. | |

|

5 |

Используйте шаблон конфигурации, который вы скачали ранее, в качестве руководства по настройке командной строки шлюза. Заполните все обязательные конфигурации, указанные в шаблоне. |

Назначить шлюзу службу обеспечения живучести

Прежде чем начать

| 1 |

Перейдите к Вызов в разделе Службы, а затем щелкните вкладку Управляемые шлюзы. В представлении «Управляемые шлюзы» отображается список шлюзов, которыми вы управляете через Control Hub.

|

| 2 |

Выберите шлюз, который вы хотите назначить в качестве шлюза обеспечения отказоустойчивости, и выберите один из следующих вариантов в зависимости от значения поля Служба :

|

| 3 |

В раскрывающемся списке типов услуг выберите Survivability Gateway и заполните следующие поля:

После завершения регистрации сведения о местоположении появятся на странице «Управляемые шлюзы». |

| 4 |

Щелкните Назначить. В представлении «Управляемые шлюзы» отображается список местоположений, назначенных шлюзу.

|

Скачать шаблон конфигурации

| 1 |

Если вы являетесь партнерской организацией, запустится Partner Hub. Чтобы открыть Control Hub, щелкните представление Клиент в Partner Hub и выберите соответствующего клиента или выберите Моя организация, чтобы открыть настройки Control Hub для партнерской организации. |

| 2 |

Перейти к . |

| 3 |

Щелкните по соответствующему шлюзу живучести. |

| 4 |

Нажмите Загрузить шаблон конфигурации и загрузите шаблон на свой компьютер или ноутбук. |

Настроить лицензирование

| 1 |

Войдите в режим глобальной конфигурации на маршрутизаторе: |

| 2 |

Настройте лицензии с помощью команд, которые применяются только к вашей конкретной платформе.

При настройке пропускной способности выше 250 Мбит/с вам потребуется лицензия платформы HSEC. |

Настроить сертификаты

Настройка сертификатов на Cisco IOS XE

Выполните следующие шаги, чтобы запросить и создать сертификаты для Survivability Gateway. Используйте сертификаты, подписанные общеизвестным центром сертификации.

Платформа Survivability Gateway поддерживает только общедоступные сертификаты CA. Сертификаты частных или корпоративных центров сертификации не могут использоваться для Survivability Gateway.

Список корневых центров сертификации, поддерживаемых для Webex Calling, см. в разделе Какие корневые центры сертификации поддерживаются для вызовов на аудио- и видеоплатформы Cisco Webex?.

Платформа Survivability Gateway не поддерживает wildcard-сертификат.

Выполните команды из примера кода для завершения шагов. Дополнительную информацию об этих командах, а также о дополнительных параметрах конфигурации см. в главе « Поддержка SIP TLS» в Руководстве по настройке элементов Cisco Unified Border.

| 1 |

Войдите в режим глобальной конфигурации, выполнив следующие команды: |

| 2 |

Сгенерируйте закрытый ключ RSA, выполнив следующую команду. Модуль закрытого ключа должен быть не менее 2048 бит. |

| 3 |

Настройте точку доверия для хранения сертификата Survivability Gateway. Полное доменное имя шлюза (FQDN) должно использовать то же значение, которое вы использовали при назначении шлюзу службы обеспечения отказоустойчивости. |

| 4 |

Создайте запрос на подпись сертификата, выполнив команду При появлении запроса введите После того как CSR появится на экране, с помощью Блокнота скопируйте сертификат в файл, который можно отправить в поддерживаемый центр сертификации (CA). Если ваш поставщик подписи сертификата требует CSR в формате PEM (Privacy Enhanced Mail), добавьте верхний и нижний колонтитулы перед отправкой. Пример. |

| 5 |

После того как центр сертификации выдаст вам сертификат, выполните команду При появлении запроса вставьте код в формате 64. CER/PEM выдача содержимого сертификата CA (не сертификата устройства) в терминал. |

| 6 |

Импортируйте подписанный сертификат хоста в точку доверия с помощью команды При появлении запроса вставьте код в формате 64. CER/PEM сертификат в терминал. |

| 7 |

Проверьте доступность корневого сертификата CA: Решение Webex Calling поддерживает только общеизвестные центры сертификации. Сертификаты частных и корпоративных центров сертификации не поддерживаются. |

| 8 |

Если ваш корневой сертификат CA не включен в комплект, приобретите сертификат и импортируйте его в новую точку доверия. Выполните этот шаг, если общедоступный корневой сертификат CA недоступен на вашем шлюзе Cisco IOS XE. При появлении запроса вставьте код в формате 64. CER/PEM содержимое сертификата в терминал. |

| 9 |

Используя режим конфигурации, укажите точку доверия по умолчанию, версию TLS и параметры SIP-UA по умолчанию с помощью следующих команд. |

Импортировать сертификаты вместе с парами ключей

Вы можете импортировать сертификаты CA и пары ключей как пакет, используя формат PKCS12 (.pfx или .p12). Вы можете импортировать пакет из локальной файловой системы или удаленного сервера. PKCS12 — это особый тип формата сертификата. Он объединяет всю цепочку сертификатов от корневого сертификата до сертификата личности вместе с парой ключей RSA. То есть импортируемый вами пакет PKCS12 будет включать пару ключей, сертификаты хоста и промежуточные сертификаты. Импортируйте пакет PKCS12 для следующих сценариев:

-

Экспортируйте данные с другого маршрутизатора Cisco IOS XE и импортируйте их в маршрутизатор Survivability Gateway.

-

Генерация пакета PKCS12 вне маршрутизатора Cisco IOS XE с использованием OpenSSL

Выполните следующие шаги, чтобы создать, экспортировать и импортировать сертификаты и пары ключей для маршрутизатора Survivability Gateway.

| 1 |

(Необязательно) Экспортируйте пакет PKCS12, необходимый для вашего маршрутизатора Survivability Gateway. Этот шаг применим только в случае экспорта с другого маршрутизатора Cisco IOS XE. |

| 2 |

(Необязательно) Создайте пакет PKCS12 с помощью OpenSSL. Этот шаг применим только в том случае, если вы создаете пакет PKCS12 вне Cisco IOS XE с использованием OpenSSL. |

| 3 |

Импортируйте пакет файлов в формате PKCS12. Ниже приведен пример конфигурации команды и подробная информация о настраиваемых параметрах:

Команда crypto pki import автоматически создает точку доверия для размещения сертификата. |

| 4 |

Используя режим конфигурации, укажите точку доверия по умолчанию, версию TLS и параметры SIP-UA по умолчанию с помощью следующих команд. |

Настроить шлюз живучести

Настройте шлюз как шлюз обеспечения отказоустойчивости

Используйте шаблон конфигурации, который вы скачали ранее, в качестве руководства по настройке командной строки шлюза. Заполните обязательные конфигурации в шаблоне.

Следующие шаги содержат примеры команд вместе с пояснениями к ним. Отредактируйте настройки в соответствии с вашим развертыванием. Угловые скобки (например, ) определяют параметры, в которые следует вводить значения, применимые к вашему развертыванию. Различные настройки <tag> используют числовые значения для идентификации и назначения наборов конфигураций.

- Если не указано иное, это решение требует выполнения всех настроек, описанных в этой процедуре.

- Применяя настройки из шаблона, замените

%tokens%на желаемые значения перед копированием в шлюз. - Дополнительную информацию о командах см. в Справочнике команд управляемого шлюза Webex. Используйте это руководство, если только описание команды не отсылает вас к другому документу.

| 1 |

Войдите в режим глобальной конфигурации. где:

|

| 2 |

Выполните настройку голосовых услуг:

Описание команд

|

| 3 |

Включите функцию Survivability на маршрутизаторе: Описание команд

|

| 4 |

Настройте NTP-серверы:

|

| 5 |

(Необязательный). Настройте общие разрешения вызова класса ограничения: В предыдущем примере создается набор пользовательских классов ограничений с именами категорий (например, |

| 6 |

Настройте список предпочитаемых кодеков. Например, в следующем списке в качестве предпочтительного кодека указан g711ulaw, за которым следует g711alaw. Описание команд

|

| 7 |

Настройте пулы голосовых регистров по умолчанию для каждого местоположения: Описание команд

|

| 8 |

Настроить экстренный вызов: Описание команд

Если наложение Wi-Fi неточно соответствует подсетям IP, то экстренные вызовы для мобильных устройств могут не иметь правильного сопоставления ELIN. |

| 9 |

Настройте dial-peers для PSTN. Пример настройки dial peer см. в разделе Примеры подключения к ТфОП. |

| 10 |

Необязательно. Включите музыку при удержании на маршрутизаторе. Музыкальный файл необходимо сохранить во флэш-памяти маршрутизатора в формате G.711. Файл может быть в формате .au или .wav, но формат файла должен содержать 8-битные данные 8 кГц (например, формат данных ITU-T A-law или mu-law). Описание команд

|

Полная синхронизация по требованию

Необязательно. Выполняйте эту процедуру только в том случае, если вы хотите выполнить немедленную синхронизацию по требованию. Эта процедура не является обязательной, поскольку облако Webex автоматически синхронизирует данные вызовов с Survivability Gateway один раз в день.

| 1 |

Если вы являетесь партнерской организацией, запустится Partner Hub. Чтобы открыть Control Hub, щелкните представление Клиент в Partner Hub и выберите соответствующего клиента или выберите Моя организация, чтобы открыть настройки Control Hub для партнерской организации. |

| 2 |

Перейти к . |

| 3 |

Щелкните соответствующий шлюз живучести, чтобы открыть представление Служба живучести для этого шлюза. |

| 4 |

Нажмите кнопку Синхронизировать. |

| 5 |

Нажмите кнопку Отправить. Синхронизация может занять до 10 минут.

|

Изменить свойства Survivability Gateway

| 1 |

Если вы являетесь партнерской организацией, запустится Partner Hub. Чтобы открыть Control Hub, щелкните представление Клиент в Partner Hub и выберите соответствующего клиента или выберите Моя организация, чтобы открыть настройки Control Hub для партнерской организации. |

| 2 |

Перейти к . |

| 3 |

Щелкните соответствующий шлюз живучести, чтобы открыть представление Служба живучести для этого шлюза. |

| 4 |

Нажмите кнопку Изменить и обновите настройки для следующих параметров.

|

| 5 |

Нажмите кнопку Отправить. Если вы хотите удалить Survivability Gateway из Control Hub, сначала отмените назначение службы Survivability Gateway. Более подробную информацию см. в разделе Назначение служб управляемым шлюзам. |

Конфигурации для включения CDR на шлюзе обеспечения отказоустойчивости

Коннектор автоматически настраивает команды, связанные с CDR, для облегчения сбора показателей количества вызовов.

По завершении события живучести соединитель обрабатывает записи CDR, созданные в течение периода события, вместе с данными конфигурации для определения различных счетчиков вызовов. Показатели включают количество общих вызовов, экстренных вызовов и внешних вызовов и используются для мониторинга использования внутренних функций. В облако Webex отправляются только показатели количества вызовов, при этом сами CDR не передаются.

Ниже приведен пример конфигурации:

!

gw-accounting file

primary ifs bootflash:guest-share/cdrs/

acct-template callhistory-detail

maximum cdrflush-timer 5

cdr-format detailed

!

Пояснение к командам:

-

primary ifs bootflash:guest-share/cdrs/- Эта команда сохраняет файлы CDR в папке гостевого общего доступа, чтобы разрешить доступ к ним через коннектор. -

acct-template callhistory-detail- Эта команда необходима для включения тега dial-peer в CDR. -

maximum cdrflush-timer 5- Значение по умолчанию — 60 минут, но если установить его на 5 минут, записи CDR будут записываться в файл быстрее. -

cdr-format detailed- Это формат по умолчанию. Компактный формат не подходит, так как не включает тег dial-peer.

Ограничения и запреты

-

Доступность услуг телефонной сети общего пользования (PSTN) зависит от наличия SIP-транков или каналов PSTN, доступных во время сбоя сети.

-

Устройства с подключением 4G и 5G (например, приложение Webex для мобильных устройств или планшетов) по-прежнему смогут регистрироваться в Webex Calling во время сбоев. В результате во время сбоя связи они не смогут звонить на другие номера из того же местоположения.

-

Схемы набора номера в режиме выживания могут работать по-разному, чем в активном режиме.

-

Шлюз обеспечения живучести должен использовать адрес IPv4. IPv6 не поддерживается.

-

Обновление статуса синхронизации по запросу в Control Hub может занять до 30 минут.

-

Док-станция вызова не поддерживается в режиме выживания.

-

Не настраивайте команду привязки SIP в режиме конфигурации голосовой службы voip. Это приводит к сбою регистрации телефонов MPP в Survivability Gateway.

-

Убедитесь, что серийные номера оборудования (ESN) в разных физических местах являются уникальными, чтобы избежать конфликтов и улучшить отслеживаемость, избыточность и надежность отказоустойчивости.

В режиме выживания:

-

Такие сенсорные клавиши MPP, как «Парковка», «Отмена парковки», «Вмешательство», «Перехват», «Групповой перехват» и кнопки «Извлечение вызова», не поддерживаются. Однако инвалидами они не выглядят.

-

Вызовы, сделанные на общие линии, могут поступать на все устройства. Однако другие функции общей линии, такие как удаленный мониторинг состояния линии, удержание, возобновление вызова, синхронизированный режим «Не беспокоить» и переадресация вызовов, недоступны.

-

Конференц-связь и трехсторонняя связь недоступны.

-

Совершенные вызовы сохраняются в локальной истории вызовов как для устройств MPP, так и для приложения Webex.

Пользовательский опыт во время аварийного переключения

Если веб-сайт в вашей компании утрачивает подключение к Интернету в момент, когда вы находитесь на этом веб-сайте, возможность совершать и принимать вызовы по-прежнему будет доступна. Это касается как вызовов внутри компании, так и вызовов клиентам за ее пределами. См. Приложение Webex | Жизнеспособность сайта.

Примеры конфигурации

Примеры подключения к ТфОП

Для внешних звонков настройте подключение к ТфОП. В этой теме описываются некоторые варианты и приводятся примеры конфигураций. Два основных варианта:

-

Подключение карты голосового интерфейса (VIC) к ТфОП

-

SIP-транк к шлюзу PSTN

Подключение карты голосового интерфейса к ТфОП

Вы можете установить карту голосового интерфейса (VIC) на маршрутизатор и настроить подключение порта к ТфОП.

-

Подробную информацию об установке VIC на маршрутизатор см. в руководстве по установке оборудования для вашей модели маршрутизатора.

-

Подробную информацию о настройке VIC, а также примеры см. в Руководстве по настройке голосового порта, Cisco IOS версии 3S.

SIP-транк к шлюзу PSTN

Вы можете настроить подключение по SIP-транку, указывающее на шлюз PSTN. Для настройки транкового соединения на шлюзе используйте конфигурацию voice-class-tenant. Ниже приведен пример конфигурации.

voice class tenant 300

sip-server ipv4::

session transport udp

bind all source-interface GigabitEthernet0/0/1

Конфигурация dial peer

Для транковых соединений настройте входящие и исходящие точки вызова для транкового соединения. Конфигурация зависит от Ваших требований. Подробную информацию о настройке см. в Руководство по настройке dial-peer, Cisco IOS Release 3S.

Ниже приведены примеры конфигураций:

Исходящие dial-peers к ТфОП с UDP и RTP

dial-peer voice 300 voip

description outbound to PSTN

destination-pattern +1[2-9]..[2-9]......$

translation-profile outgoing 300

rtp payload-type comfort-noise 13

session protocol sipv2

session target sip-server

voice-class codec 1

voice-class sip tenant 300

dtmf-relay rtp-nte

no vad

Входящий dial-peer из ТфОП с использованием UDP с RTP

voice class uri 350 sip

host ipv4:

!

dial-peer voice 190 voip

description inbound from PSTN

translation-profile incoming 350

rtp payload-type comfort-noise 13

session protocol sipv2

voice-class codec 1

voice-class sip tenant 300

dtmf-relay rtp-nte

no vad

Переводы чисел

Для подключений к ТфОП вам может потребоваться использовать правила преобразования для преобразования внутренних добавочных номеров в номер E.164, который ТфОП может маршрутизировать. Ниже приведены примеры конфигураций:

Из правила перевода PSTN с не- +E164

voice translation-rule 350

rule 1 /^\([2-9].........\)/ /+1\1/

voice translation-profile 300

translate calling 300

translate called 300

Из правила перевода телефонной системы с +E164

voice translation-rule 300

rule 1 /^\+1\(.*\)/ /\1/

voice translation-profile 300

translate calling 300

translate called 300

Пример вызова экстренной помощи

Следующий пример содержит пример конфигурации экстренного вызова.

Если наложение WiFi неточно соответствует подсетям IP, то экстренные вызовы для мобильных устройств могут не иметь правильного сопоставления ELIN.

Места реагирования на чрезвычайные ситуации (ERL)

voice emergency response location 1

elin 1 14085550100

subnet 1 192.168.100.0 /26

!

voice emergency response location 2

elin 1 14085550111

subnet 1 192.168.100.64 /26

!

voice emergency response zone 1

location 1

location 2

Исходящие dial-peers

voice class e164-pattern-map 301

description Emergency services numbers

e164 911

e164 988

!

voice class e164-pattern-map 351

description Emergency ELINs

e164 14085550100

e164 14085550111

!

dial-peer voice 301 pots

description Outbound dial-peer for E911 call

emergency response zone 1

destination e164-pattern-map 301

!

dial-peer voice 301 pots

description Inbound dial-peer for E911 call

emergency response callback

incoming called e164-pattern-map 351

direct-inward-dial