- Accueil

- /

- Article

Capacité de survie du site pour Webex Calling

Dans cet article

Dans cet article Un commentaire ?

Un commentaire ?Site Survivability garantit que votre entreprise reste accessible même si la connexion à Webex est perdue. Il utilise une passerelle de réseau local pour fournir des services d’appel de secours aux points de terminaison sur site en cas de panne de réseau.

Considérations relatives au déploiement

Par défaut, les points de terminaison Webex Calling fonctionnent en mode actif, se connectant au cloud Webex pour l'enregistrement SIP et le contrôle des appels. Si la connexion réseau à Webex est perdue, les points de terminaison passent automatiquement en mode Survivability et s'enregistrent auprès de la passerelle Survivability locale. Dans ce mode, la passerelle fournit des services d’appel de secours de base. Une fois la connexion réseau à Webex rétablie, le contrôle des appels et les inscriptions reviennent au cloud Webex.

Les appels suivants sont pris en charge en mode Survivability :

-

Appels internes (intrasite) entre les points de terminaison Webex Calling pris en charge

-

Appels externes (entrants et sortants) via un circuit PSTN local ou une liaison SIP vers des numéros externes et des fournisseurs E911

Pour utiliser cette fonctionnalité, vous devez configurer un routeur Cisco IOS XE dans le réseau local en tant que passerelle de survie. La passerelle de survie synchronise quotidiennement les informations d'appel à partir du cloud Webex pour les points de terminaison à cet emplacement. Si les points de terminaison passent en mode Survivability, la passerelle peut utiliser ces informations pour prendre en charge les enregistrements SIP et fournir des services d'appel de base.

Installation à emplacement unique

L'image suivante montre un scénario de panne de réseau dans lequel la connexion à Webex est interrompue et les points de terminaison du site Webex fonctionnent en mode Survivability. Dans l’image, la passerelle de survie achemine un appel interne entre deux points de terminaison sur site sans nécessiter de connexion à Webex. Dans ce cas, la passerelle de survie est configurée avec une connexion PSTN locale. Par conséquent, les points de terminaison sur site en mode Survivability peuvent utiliser le PSTN pour les appels entrants et sortants vers des numéros externes et des fournisseurs E911.

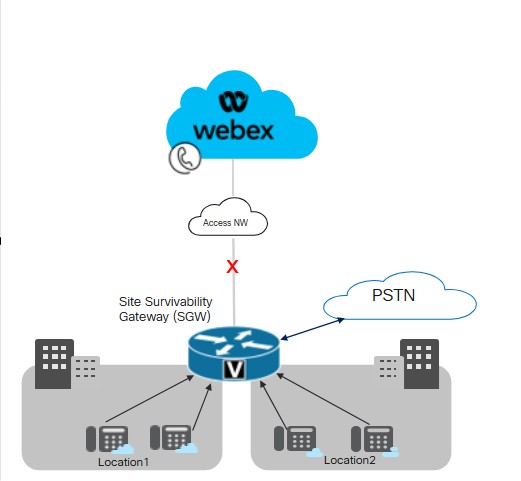

Installation multi-sites

L'image suivante montre un scénario de panne de réseau dans lequel la connexion à Webex est interrompue et les points de terminaison situés à différents emplacements fonctionnent en mode Survivabilité. Il existe plusieurs emplacements plus petits au sein du réseau LAN qui sont mappés à une seule passerelle de survie. Ce déploiement optimise l'utilisation des ressources de la passerelle tout en préservant les configurations spécifiques à l'emplacement pour le routage des appels.

Cisco recommande de maintenir un seuil de latence de 50 millisecondes pour la connectivité entre Survivability Gateway et les points de terminaison sur plusieurs emplacements au sein d'un réseau local.

Conditions clés pour la survie du site

Les conditions suivantes s'appliquent à la passerelle de survie :

-

Le cloud Webex inclut l’adresse IP, le nom d’hôte et le port de Survivability Gateway dans le fichier de configuration de l’appareil. Par conséquent, les points de terminaison peuvent accéder à la passerelle de survie pour s'enregistrer si la connexion à Webex est interrompue.

-

La synchronisation quotidienne des données d’appel entre le cloud Webex et la passerelle Survivability inclut des informations d’authentification pour les utilisateurs enregistrés. Par conséquent, les points de terminaison peuvent conserver des enregistrements sécurisés, même lorsqu'ils fonctionnent en mode Survivability. La synchronisation inclut également des informations de routage pour ces utilisateurs.

-

La passerelle de survie peut acheminer automatiquement les appels internes à l’aide des informations de routage fournies par Webex. Ajoutez une configuration de liaison PSTN à la passerelle de survie pour fournir des appels externes.

-

Chaque site qui déploie Site Survivability nécessite une passerelle de survie au sein du réseau local.

-

Les inscriptions et le contrôle des appels reviennent tous deux au cloud Webex une fois que la connexion réseau Webex reprend pendant au moins 30 secondes.

Colocation avec Unified SRST

La passerelle Survivability prend en charge la colocalisation d'une configuration Webex Survivability et d'une configuration Unified SRST sur la même passerelle. La passerelle peut prendre en charge la survie des points de terminaison Webex Calling et des points de terminaison qui s'inscrivent auprès de Unified Communications Manager. Pour configurer la colocation :

-

Configurez la prise en charge SRST unifiée pour les points de terminaison qui s'inscrivent auprès de Unified Communications Manager. Pour la configuration, voir Guide d'administration de Cisco Unified SRST.

-

Sur la même passerelle, suivez le Flux de tâches de configuration de la survie du site dans cet article pour configurer la passerelle avec la survie du site pour les points de terminaison Webex Calling.

Considérations sur le routage des appels pour la colocation

Tenez compte des éléments suivants lors de la configuration du routage des appels pour les scénarios de colocation :

-

La passerelle de survie achemine automatiquement les appels internes à condition que les deux points de terminaison de l'appel soient enregistrés sur la passerelle de survie. Les appels internes sont automatiquement acheminés entre tous les clients enregistrés (SRST ou Webex Calling).

-

Il est possible d'avoir une situation dans laquelle la connexion à un système de contrôle des appels est interrompue tandis que la connexion à l'autre système de contrôle des appels reste active. Par conséquent, un ensemble de points de terminaison s'enregistre auprès de la passerelle de survie tandis qu'un autre ensemble de points de terminaison sur le même site s'enregistre auprès du contrôle d'appel principal. Dans ce cas, vous devrez peut-être acheminer les appels entre les deux ensembles de points de terminaison vers une liaison SIP ou un circuit PSTN.

-

Les appels externes et les appels E911 peuvent être acheminés vers une liaison SIP ou un circuit PSTN.

Fonctionnalités et composants pris en charge

Le tableau suivant fournit des informations sur les fonctionnalités prises en charge.

| Description et avantage | Appareils MPP et application Webex | VG4xx ATA |

|---|---|---|

|

Appel d'extension intrasite |

Pris en charge automatiquement sans configuration de routage spécifique requise sur la passerelle de survie. |

Pris en charge automatiquement sans configuration de routage spécifique requise sur la passerelle de survie. Les numéros alternatifs ne sont pas pris en charge. |

|

Appels intersites et PSTN (entrants et sortants) |

Appel PSTN basé sur un circuit téléphonique ou une liaison SIP. |

Appel PSTN basé sur un circuit téléphonique ou une liaison SIP. |

|

Gestion des appels E911 |

L'appel E911 nécessite un circuit PSTN ou une liaison SIP. Les appels sortants utilisent un numéro d'identification d'emplacement d'urgence (ELIN) enregistré spécifique pour un emplacement d'intervention d'urgence (ERL) défini. Si l'opérateur d'urgence renvoie un appel déconnecté, la passerelle de survie dirige l'appel vers le dernier appareil qui a appelé le numéro d'urgence. |

L'appel E911 nécessite un circuit PSTN ou une liaison SIP. Les appels sortants utilisent un numéro d'identification d'emplacement d'urgence (ELIN) enregistré spécifique pour un emplacement d'intervention d'urgence (ERL) défini. Si l'opérateur d'urgence renvoie un appel déconnecté, la passerelle de survie dirige l'appel vers le dernier appareil qui a appelé le numéro d'urgence. |

|

Mise en attente et reprise d’un appel |

Pris en charge Si vous utilisez la musique d'attente (MOH), provisionnez manuellement la passerelle de survie avec un fichier MOH. |

Les lignes analogiques VG4xx ATA ne peuvent pas mettre les appels en attente ou les reprendre. Cette fonctionnalité est prise en charge uniquement lorsqu'un appel entrant est reçu sur VG4xx ATA. |

|

Transfert d'appel assisté |

Compatible(s) |

Cette fonctionnalité est prise en charge uniquement lorsqu'un appel entrant est reçu sur VG4xx ATA. |

|

Transfert d'appel à l'aveugle |

Compatible(s) |

Cette fonctionnalité est prise en charge uniquement lorsqu'un appel entrant est reçu sur VG4xx ATA. |

|

Identification de l’appelant entrant (Nom) |

Pris en charge |

Pris en charge |

|

ID de l'appelant entrant (nom & Nombre) |

Pris en charge |

Pris en charge |

|

Appel vidéo point à point |

Pris en charge |

Non pris en charge |

|

Conférence à trois |

Non pris en charge |

Non pris en charge |

|

Lignes partagées |

Pris en charge |

Pris en charge |

|

Lignes virtuelles |

Pris en charge |

Non pris en charge |

Lors de la configuration de la fonctionnalité, la survie du site est disponible pour les points de terminaison pris en charge suivants.

| Type | Modèles | Version minimum |

|---|---|---|

| Téléphone IP Cisco avec micrologiciel multiplateforme (MPP) |

6821, 6841, 6851, 6861, 6861 Wi-Fi, 6871 7811, 7821, 7841, 7861 8811, 8841, 8851, 8861 8845 (audio uniquement), 8865 (audio uniquement), 8875 (vidéo) 9800 Pour plus d'informations sur les téléphones IP Cisco pris en charge avec le micrologiciel multiplateforme (MPP), consultez : |

12.0(1) Pour les téléphones 8875 - Phone OS 3.2 et versions ultérieures Pour la série 9800 - PhoneOS 3.2(1) |

|

Cisco IP Conference Phone |

7832, 8832 |

12.0(1) |

|

Cisco Webex App |

Windows, Mac |

43.2 |

|

Points de terminaison analogiques |

VG400 ATA, VG410 ATA et VG420 ATA Cisco ATA 191 et 192 |

17.16.1a 11.3(1) pour ATA 191 et 192 |

Les appareils tiers ne sont pas pris en charge avec Survivability Gateway.

Le tableau suivant permet de configurer les routeurs Cisco IOS XE en tant que passerelle de survie. Ce tableau répertorie le nombre maximal de points de terminaison pris en charge par chaque plate-forme et la version minimale d'IOS XE.

Les fonctionnalités de Webex Calling Survivability Gateway sont disponibles avec la version Cisco IOS XE Dublin 17.12.3 ou les versions ultérieures.

| Modèle | Nombre maximal d'enregistrements de points de terminaison | Version minimum |

|---|---|---|

|

Routeur à services intégrés 4321 | 50 |

Cisco IOS XE Dublin 17.12.3 ou versions ultérieures |

|

Routeur à services intégrés 4331 | 100 | |

|

Routeur à services intégrés 4351 | 700 | |

|

Routeur à services intégrés 4431 | 1200 | |

|

Routeur à services intégrés 4451-X | 2000 | |

|

Routeur à services intégrés 4461 | 2000 | |

|

Catalyst Edge 8200L-1N-4T | 1500 | |

|

Catalyst Edge 8200-1N-4T | 2500 | |

|

Catalyst Edge 8300-1N1S-6T | 2500 | |

|

Catalyst Edge 8300-2N2S-6T | 2500 | |

|

Catalyst Edge 8300-1N1S-4T2X | 2500 | |

|

Catalyst Edge 8300-2N2S-4T2X | 2500 | |

|

Petite configuration du logiciel Catalyst Edge 8000V | 500 | |

|

Configuration du support logiciel Catalyst Edge 8000V | 1000 | |

|

Configuration logicielle étendue du Catalyst Edge 8000V | 2000 |

Informations de référence du port pour Survivability Gateway

|

Objet de la connexion |

Adresses sources |

Ports source |

HTTPS et WSS pour la signalisation et la messagerie. |

Adresses de destination |

Ports de destination |

|---|---|---|---|---|---|

|

Signalisation d'appel vers Survivability Gateway (SIP TLS) |

Périphériques |

5060-5080 |

TLS |

Passerelle de survivabilité |

8933 |

|

Appeler les médias à Survivability Gateway (SRTP) |

Périphériques |

19560-19660 |

UDP |

Passerelle de survivabilité |

8000-14198 (SRTP sur UDP) |

|

Signalisation d'appel vers la passerelle PSTN (SIP) |

Passerelle de survivabilité |

Éphémère |

TCP ou UDP |

Votre passerelle PSTN ITSP |

5060 |

|

Média d’appel vers la passerelle PSTN (SRTP) |

Passerelle de survivabilité |

8000-48198 |

UDP |

Votre passerelle PSTN ITSP |

Éphémère |

|

Synchronisation horaire (NTP) |

Passerelle de survivabilité |

Éphémère |

UDP |

serveur NTP |

123 |

|

Résolution de noms (DNS) |

Passerelle de survivabilité |

Éphémère |

UDP |

Serveur DNS |

53 |

|

Gestion du cloud |

Connecteur |

Éphémère |

HTTPS |

Services Webex |

443, 8433 |

Pour obtenir des conseils opérationnels sur le mode cloud, reportez-vous à l'article d'aide Informations de référence sur les ports pour Webex Calling.

Vous pouvez personnaliser les valeurs des paramètres de port sur les routeurs Cisco IOS XE. Ce tableau utilise des valeurs par défaut pour fournir des indications.

Configuration des fonctionnalités

Flux des tâches de configuration de la capacité de survie du site

Effectuez les tâches suivantes pour ajouter la capacité de survie du site à un emplacement Webex Calling existant. Si la connexion au cloud Webex est interrompue, une passerelle de survie sur le réseau local peut fournir un contrôle d'appel de secours pour les points de terminaison à cet emplacement.

Avant de commencer

Si vous devez provisionner une nouvelle passerelle pour agir comme passerelle de survie, reportez-vous à l'article Webex Inscrire les passerelles gérées par Cisco IOS sur Webex Cloud pour ajouter la passerelle à Control Hub.

| Étapes | Commande ou Action | Objet |

|---|---|---|

|

1 | Affecter un service de survie à une passerelle |

Dans Control Hub, attribuez le service Survivability Gateway à une passerelle. |

|

2 | Télécharger le modèle de configuration |

Téléchargez le modèle de configuration depuis Control Hub. Vous aurez besoin du modèle lorsque vous configurerez la ligne de commande de la passerelle. |

|

3 |

Configurer les licences pour Survivability Gateway. | |

|

4 |

Configurer les certificats pour la passerelle de survie. | |

|

5 |

Utilisez le modèle de configuration que vous avez téléchargé précédemment comme guide pour configurer la ligne de commande de la passerelle. Complétez toutes les configurations obligatoires qui se trouvent dans le modèle. |

Affecter un service de survie à une passerelle

Avant de commencer

| 1 |

Accédez à Appel sous Services, puis cliquez sur l’onglet Passerelles gérées. La vue Passerelles gérées affiche la liste des passerelles que vous gérez via Control Hub.

|

| 2 |

Sélectionnez la passerelle que vous souhaitez affecter comme passerelle de survie et choisissez l'une des options suivantes, en fonction de la valeur du champ Service :

|

| 3 |

Dans la liste déroulante du type de service, sélectionnez Survivability Gateway et remplissez les champs suivants :

Une fois l’inscription terminée, les détails de l’emplacement apparaissent sur la page Passerelles gérées. |

| 4 |

Cliquez sur Attribuer. La vue Passerelles gérées affiche la liste des emplacements attribués à la passerelle.

|

Télécharger le modèle de configuration

Configurer les licences

| 1 |

Entrez en mode de configuration globale sur le routeur : |

| 2 |

Configurez les licences à l’aide des commandes qui s’appliquent uniquement à votre plate-forme spécifique.

Lors de la configuration d'un débit supérieur à 250 Mbp, vous avez besoin d'une licence de plateforme HSEC. |

Configurer les certificats

Configurer les certificats sur Cisco IOS XE

Suivez les étapes suivantes pour demander et créer des certificats pour Survivability Gateway. Utilisez des certificats signés par une autorité de certification connue publiquement.

La plate-forme Survivability Gateway prend uniquement en charge les certificats CA connus publiquement. Les certificats d'autorité de certification privés ou d'entreprise ne peuvent pas être utilisés pour Survivability Gateway.

Pour obtenir la liste des autorités de certification racines prises en charge pour Webex Calling, consultez Quelles autorités de certification racines sont prises en charge pour les appels vers les plates-formes audio et vidéo Cisco Webex ?.

La plate-forme Survivability Gateway ne prend pas en charge le certificat générique.

Exécutez les commandes de l’exemple de code pour terminer les étapes. Pour plus d'informations sur ces commandes, ainsi que sur d'autres options de configuration, consultez le chapitre « Prise en charge SIP TLS» dans le Guide de configuration de Cisco Unified Border Element.

| 1 |

Entrez dans le mode de configuration globale en exécutant les commandes suivantes : |

| 2 |

Générez la clé privée RSA en exécutant la commande suivante. Le module de la clé privée doit être d'au moins 2048 bits. |

| 3 |

Configurez un point de confiance pour contenir le certificat Survivability Gateway. Le nom de domaine complet (fqdn) de la passerelle doit utiliser la même valeur que celle que vous avez utilisée lors de l'attribution du service de survie à la passerelle. |

| 4 |

Générez une demande de signature de certificat en exécutant la commande Lorsque vous y êtes invité, entrez Une fois le CSR affiché à l’écran, utilisez le Bloc-notes pour copier le certificat dans un fichier que vous pouvez envoyer à une autorité de certification (CA) prise en charge. Si votre fournisseur de signature de certificat exige un CSR au format PEM (Privacy Enhanced Mail), ajoutez un en-tête et un pied de page avant de soumettre. par exemple |

| 5 |

Une fois que l’autorité de certification vous a délivré un certificat, exécutez la commande Lorsque vous y êtes invité, collez la base 64 CER/PEM émission du contenu du certificat CA (pas le certificat de l'appareil) dans le terminal. |

| 6 |

Importez le certificat d’hôte signé sur le point de confiance à l’aide de la commande Lorsque vous y êtes invité, collez la base 64 CER/PEM certificat dans le terminal. |

| 7 |

Vérifiez que le certificat CA racine est disponible : Seules les autorités de certification connues publiquement sont prises en charge par la solution Webex Calling. Les certificats d'autorité de certification privés ou d'entreprise ne sont pas pris en charge. |

| 8 |

Si votre certificat d’autorité de certification racine n’est pas inclus dans le bundle, obtenez le certificat et importez-le vers un nouveau point de confiance. Effectuez cette étape si un certificat racine d’autorité de certification connu publiquement n’est pas disponible avec votre passerelle Cisco IOS XE. Lorsque vous y êtes invité, collez la base 64 CER/PEM contenu du certificat dans le terminal. |

| 9 |

À l’aide du mode de configuration, spécifiez le point de confiance par défaut, la version TLS et les valeurs par défaut SIP-UA avec les commandes suivantes. |

Importer des certificats avec des paires de clés

Vous pouvez importer des certificats CA et des paires de clés sous forme de bundle en utilisant le format PKCS12 (.pfx ou .p12). Vous pouvez importer le bundle à partir d’un système de fichiers local ou d’un serveur distant. PKCS12 est un type spécial de format de certificat. Il regroupe l'intégralité de la chaîne de certificats, du certificat racine au certificat d'identité, ainsi que la paire de clés RSA. Autrement dit, le bundle PKCS12 que vous importez comprendra la paire de clés, les certificats d’hôte et les certificats intermédiaires. Importez un bundle PKCS12 pour les scénarios suivants :

-

Exporter depuis un autre routeur Cisco IOS XE et importer dans votre routeur Survivability Gateway

-

Génération du bundle PKCS12 en dehors du routeur Cisco IOS XE à l'aide d'OpenSSL

Suivez les étapes suivantes pour créer, exporter et importer des certificats et des paires de clés pour votre routeur Survivability Gateway.

| 1 |

(Facultatif) Exportez le bundle PKCS12 requis pour votre routeur Survivability Gateway. Cette étape s’applique uniquement si vous exportez à partir d’un autre routeur Cisco IOS XE. |

| 2 |

(Facultatif) Créez un bundle PKCS12 à l’aide d’OpenSSL. Cette étape n’est applicable que si vous générez un bundle PKCS12 en dehors de Cisco IOS XE à l’aide d’OpenSSL. |

| 3 |

Importez le bundle de fichiers au format PKCS12. Voici un exemple de configuration pour la commande et des détails concernant les paramètres configurables :

La commande crypto pki import crée automatiquement le point de confiance pour accueillir le certificat. |

| 4 |

À l’aide du mode de configuration, spécifiez le point de confiance par défaut, la version TLS et les valeurs par défaut SIP-UA avec les commandes suivantes. |

Configurer la passerelle de survie

Configurer la passerelle comme passerelle de survie

Utilisez le modèle de configuration que vous avez téléchargé précédemment comme guide pour configurer la ligne de commande de la passerelle. Complétez les configurations obligatoires dans le modèle.

Les étapes suivantes contiennent des exemples de commandes ainsi qu’une explication des commandes. Modifiez les paramètres pour les adapter à votre déploiement. Les crochets angulaires (par exemple, ) identifient les paramètres dans lesquels vous devez saisir des valeurs qui s'appliquent à votre déploiement. Les différents paramètres <tag> utilisent des valeurs numériques pour identifier et attribuer des ensembles de configurations.

- Sauf indication contraire, cette solution nécessite que vous effectuiez toutes les configurations de cette procédure.

- Lorsque vous appliquez les paramètres du modèle, remplacez

%tokens%par vos valeurs préférées avant de copier vers la passerelle. - Pour plus d'informations sur les commandes, voir Référence des commandes Webex Managed Gateway. Utilisez ce guide à moins que la description de la commande ne vous renvoie à un autre document.

| 1 |

Entrez en mode de configuration globale. où :

|

| 2 |

Effectuer les configurations du service vocal :

Explication des commandes :

|

| 3 |

Activer la survie sur le routeur : Explication des commandes :

|

| 4 |

Configurer les serveurs NTP :

|

| 5 |

(Facultatif). Configurer les autorisations générales d’appel de classe de restriction : L'exemple précédent crée un ensemble de classes personnalisées de catégories de restriction nommées (par exemple, |

| 6 |

Configurer une liste de codecs préférés. Par exemple, la liste suivante spécifie g711ulaw comme codec préféré, suivi de g711alaw. Explication des commandes :

|

| 7 |

Configurer les pools de registres vocaux par défaut par emplacement : Explication des commandes :

|

| 8 |

Configurer les appels d’urgence : Explication des commandes :

Si la superposition Wi-Fi ne correspond pas précisément aux sous-réseaux IP, les appels d'urgence pour les appareils nomades peuvent ne pas avoir le mappage ELIN correct. |

| 9 |

Configurer les homologues de numérotation pour le PSTN. Pour un exemple de configuration d'homologue de numérotation, voir Exemples de connexion PSTN. |

| 10 |

Facultatif. Activer la musique d'attente pour le routeur. Vous devez stocker un fichier musical dans la mémoire flash du routeur au format G.711. Le fichier peut être au format .au ou .wav, mais le format de fichier doit contenir des données 8 bits 8 kHz (par exemple, le format de données ITU-T A-law ou mu-law). Explication des commandes :

|

Synchronisation complète à la demande

Facultatif. Effectuez cette procédure uniquement si vous souhaitez effectuer une synchronisation immédiate à la demande. Cette procédure n'est pas obligatoire car le cloud Webex synchronise automatiquement les données d'appel avec la passerelle de survie une fois par jour.

Modifier les propriétés de Survivability Gateway

| 1 |

Connectez-vous au Control Hub. Si vous êtes une organisation partenaire, Partner Hub est lancé. Pour ouvrir Control Hub, cliquez sur la vue Client dans Partner Hub et sélectionnez le client concerné, ou sélectionnez Mon organisation pour ouvrir les paramètres de Control Hub pour l'organisation partenaire. |

| 2 |

Accéder à . |

| 3 |

Cliquez sur la passerelle de survie applicable pour ouvrir la vue Service de survie pour cette passerelle. |

| 4 |

Cliquez sur le bouton Modifier et mettez à jour les paramètres suivants.

|

| 5 |

Cliquez sur Soumettre. Si vous souhaitez supprimer une passerelle de survie de Control Hub, annulez d'abord l'attribution du service Passerelle de survie. Pour plus de détails, voir Affecter des services aux passerelles gérées. |

Configurations pour activer les CDR sur la passerelle de survie

Le connecteur configure automatiquement les commandes liées au CDR pour faciliter la collecte des mesures de nombre d'appels.

À la fin d'un événement de survie, le connecteur traite les CDR générés pendant la période de l'événement, ainsi que les données de configuration, pour identifier différents nombres d'appels. Les mesures incluent le nombre total d'appels, d'appels d'urgence et d'appels externes et sont utilisées pour surveiller l'utilisation des fonctionnalités internes. Seules les mesures du nombre d'appels sont envoyées au cloud Webex tandis que les CDR réels ne sont pas transmis.

Voici un exemple de configuration :

!

gw-accounting file

primary ifs bootflash:guest-share/cdrs/

acct-template callhistory-detail

maximum cdrflush-timer 5

cdr-format detailed

!

Explication des commandes :

-

primary ifs bootflash:guest-share/cdrs/- Cette commande permet de stocker les fichiers CDR sous le dossier de partage invité pour permettre l'accès par le connecteur. -

acct-template callhistory-detail- Cette commande est requise pour inclure la balise dial-peer dans le CDR. -

maximum cdrflush-timer 5- La valeur par défaut est de 60 minutes, mais la définir sur 5 minutes permet aux CDR d'être enregistrés dans le fichier plus rapidement. -

cdr-format detailed- C'est le format par défaut. Le format compact n'est pas adapté car il n'inclut pas la balise dial-peer.

Limitations et restrictions

-

La disponibilité du service de réseau téléphonique public commuté (RTPC) dépend des liaisons SIP ou des circuits RTPC disponibles lors d'une panne de réseau.

-

Les appareils dotés d'une connectivité 4G et 5G (par exemple, l'application Webex pour mobile ou tablette) peuvent toujours s'inscrire à Webex Calling pendant les pannes. Par conséquent, ils pourraient être incapables d’appeler d’autres numéros à partir du même site en cas de panne.

-

Les modèles de numérotation peuvent fonctionner différemment en mode Survivability et en mode Actif.

-

La passerelle de survie doit utiliser une adresse IPv4. IPv6 n'est pas pris en charge.

-

Une mise à jour de l'état de synchronisation à la demande dans le Control Hub peut prendre jusqu'à 30 minutes.

-

Le dock d'appel n'est pas pris en charge en mode Survivabilité.

-

Ne configurez pas la commande de liaison SIP dans le mode de configuration VoIP du service vocal. Cela entraîne l'échec de l'enregistrement des téléphones MPP avec Survivability Gateway.

-

Assurez-vous que les numéros de série des équipements (ESN) sur différents emplacements physiques sont uniques, afin d'éviter les conflits et d'améliorer la traçabilité, la redondance et la fiabilité du basculement.

En mode Survivabilité :

-

Les touches programmables MPP telles que les boutons Park, Unpark, Barge, Pickup, Group Pickup et Call Pull ne sont pas prises en charge. Cependant, ils ne semblent pas désactivés.

-

Les appels effectués vers des lignes partagées peuvent sonner sur tous les appareils. Cependant, d'autres fonctionnalités de ligne partagée telles que la surveillance de l'état de la ligne à distance, la mise en attente, la reprise, la synchronisation NPD et les paramètres de transfert d'appel ne sont pas disponibles.

-

La conférence ou l'appel à trois ne sont pas disponibles.

-

Les appels effectués sont stockés dans l'historique des appels locaux pour les appareils MPP et l'application Webex.

Expérience utilisateur lors du basculement

Si un site de votre entreprise perd sa connectivité Internet et que vous vous trouvez sur ce site, vous pouvez toujours passer et recevoir des appels, aussi bien en interne dans votre entreprise qu’en externe vers des clients. Voir Webex App | Survivabilité du site.

Exemples de configuration

Exemples de connexion PSTN

Pour les appels externes, configurez une connexion au PSTN. Cette rubrique décrit certaines des options et fournit des exemples de configurations. Les deux principales options sont :

-

Connexion de la carte d'interface vocale (VIC) au PSTN

-

Passerelle SIP trunk vers PSTN

Connexion de la carte d'interface vocale au PSTN

Vous pouvez installer une carte d'interface vocale (VIC) sur le routeur et configurer une connexion de port au PSTN.

-

Pour plus de détails sur l’installation du VIC sur le routeur, reportez-vous au guide d’installation du matériel correspondant à votre modèle de routeur.

-

Pour plus de détails sur la configuration du VIC, ainsi que des exemples, consultez Voice Port Configuration Guide, Cisco IOS Release 3S.

Passerelle SIP trunk vers PSTN

Vous pouvez configurer une connexion de jonction SIP qui pointe vers une passerelle PSTN. Pour configurer la connexion trunk sur la passerelle, utilisez la configuration voice-class-tenant. Voici un exemple de configuration.

voice class tenant 300

sip-server ipv4::

session transport udp

bind all source-interface GigabitEthernet0/0/1

Configuration du dial-peer

Pour les connexions de jonction, configurez les homologues de numérotation entrants et sortants pour la connexion de jonction. La configuration dépend de vos besoins. Pour obtenir des informations de configuration détaillées, consultez Guide de configuration de Dial Peer, Cisco IOS Release 3S.

Voici quelques exemples de configurations :

Dial-peers sortants vers le PSTN avec UDP et RTP

dial-peer voice 300 voip

description outbound to PSTN

destination-pattern +1[2-9]..[2-9]......$

translation-profile outgoing 300

rtp payload-type comfort-noise 13

session protocol sipv2

session target sip-server

voice-class codec 1

voice-class sip tenant 300

dtmf-relay rtp-nte

no vad

Dial-peer entrant depuis le PSTN utilisant UDP avec RTP

voice class uri 350 sip

host ipv4:

!

dial-peer voice 190 voip

description inbound from PSTN

translation-profile incoming 350

rtp payload-type comfort-noise 13

session protocol sipv2

voice-class codec 1

voice-class sip tenant 300

dtmf-relay rtp-nte

no vad

Traductions de nombres

Pour les connexions PSTN, vous devrez peut-être utiliser des règles de traduction pour traduire les extensions internes en un numéro E.164 que le PSTN peut acheminer. Voici quelques exemples de configurations :

À partir de la règle de traduction PSTN avec non +E164

voice translation-rule 350

rule 1 /^\([2-9].........\)/ /+1\1/

voice translation-profile 300

translate calling 300

translate called 300

À partir de la règle de traduction du système téléphonique avec +E164

voice translation-rule 300

rule 1 /^\+1\(.*\)/ /\1/

voice translation-profile 300

translate calling 300

translate called 300

Exemple d'appel d'urgence

L'exemple suivant contient un exemple de configuration d'appel d'urgence.

Si la superposition WiFi ne correspond pas précisément aux sous-réseaux IP, les appels d'urgence pour les appareils nomades peuvent ne pas avoir un mappage ELIN correct.

Lieux d'intervention d'urgence (ERL)

voice emergency response location 1

elin 1 14085550100

subnet 1 192.168.100.0 /26

!

voice emergency response location 2

elin 1 14085550111

subnet 1 192.168.100.64 /26

!

voice emergency response zone 1

location 1

location 2

Pairs de numérotation sortants

voice class e164-pattern-map 301

description Emergency services numbers

e164 911

e164 988

!

voice class e164-pattern-map 351

description Emergency ELINs

e164 14085550100

e164 14085550111

!

dial-peer voice 301 pots

description Outbound dial-peer for E911 call

emergency response zone 1

destination e164-pattern-map 301

!

dial-peer voice 301 pots

description Inbound dial-peer for E911 call

emergency response callback

incoming called e164-pattern-map 351

direct-inward-dial