Was bedeutet End-to-End-Verschlüsselung mit Identitätsverifizierung?

Feedback?

Feedback?Meeting-Teilnehmer können einen allgemeinen Meeting-Verschlüsselungscode erstellen, auf den nur die Teilnehmer im Meeting zugreifen können. Der Webex-Dienst kann nicht auf den Meeting-Schlüssel zugreifen. Weitere Informationen finden Sie unter End-to-End-Verschlüsselung mit Identitätsverifizierung für Webex-Meetings.

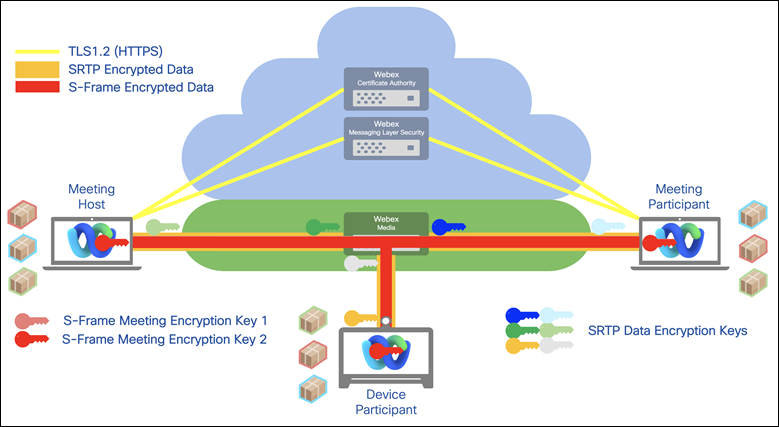

Medienstreams, die von einem Client zu Webex-Servern fließen, werden entschlüsselt, nachdem sie die Webex-Firewall überquert haben. Cisco kann dann netzwerkbasierte Aufzeichnungen bereitstellen, die alle Medien-Streams für zukünftige Referenz beinhalten. Webex verschlüsselt den Medienstream anschließend erneut, bevor er an andere Clients übertragen wird. Unternehmen, die ein höheres Sicherheitsniveau benötigen, bietet Webex jedoch auch eine End-to-End-Verschlüsselung. Mit dieser Option entschlüsselt die Webex-Cloud die Medienströme nicht wie bei der normalen Kommunikation. Stattdessen wird ein TLS-Kanal für die Client-Server-Kommunikation erstellt. Zusätzlich generieren alle Webex-Clients Schlüsselpaare und senden den öffentlichen Schlüssel an den Client des Gastgebers.

Der Host generiert mit einem kryptographisch sicheren Zufallszahlengenerator (Cryptographically Secure Pseudo-Random Number Generator, CSPRNG) einen symmetrischen Schlüssel, verschlüsselt diesen mit dem öffentlichen Schlüssel, den der Client sendet, und sendet den verschlüsselten symmetrischen Schlüssel zurück an den Client. Der von Clients generierte Datenverkehr wird mit dem symmetrischen Schlüssel verschlüsselt. In diesem Modell kann der Datenverkehr nicht vom Webex-Server dekodiert werden. Diese End-to-End-Verschlüsselungsoption ist für alle Webex Meetings - Webex Support .

Weitere Informationen zu E2EE und Cisco Secure Real-Time Collaboration finden Sie im Whitepaper zur Sicherheit.