Hva gjør ende-til-ende-kryptering med identitetsbekreftelse?

Tilbakemelding?

Tilbakemelding?Møtedeltakere kan opprette en felles møtekrypteringsnøkkel, som bare er tilgjengelig for deltakerne i møtet. Webex-tjenesten får ikke tilgang til møtenøkkelen. Hvis du vil ha mer informasjon, kan du se Ende-til-ende-kryptering med identitetsbekreftelse for Webex-møter.

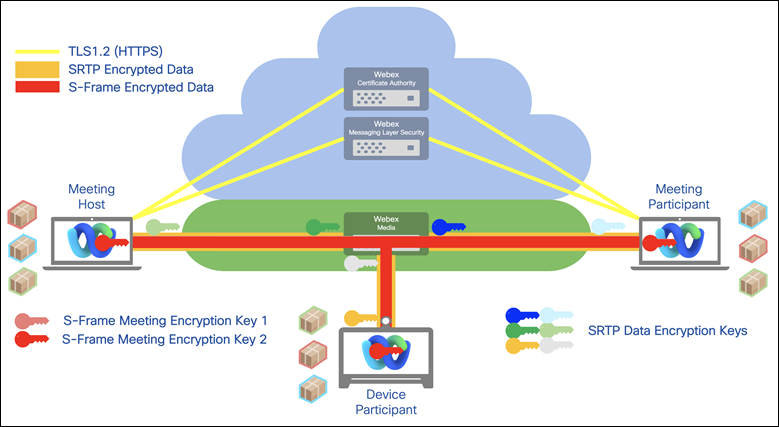

Mediestrømmer som flyter fra en klient til Webex-servere, dekrypteres etter at de krysser Webex-brannmuren. Cisco kan deretter tilby nettverksbaserte opptak som inkluderer alle mediestrømmer for fremtidig referanse. Webex krypterer deretter mediestrømmen på nytt før den sendes til andre klienter. For bedrifter som krever et høyere sikkerhetsnivå, tilbyr Webex imidlertid også ende-til-ende-kryptering. Med dette alternativet dekrypterer ikke Webex-skyen mediestrømmene, slik den gjør for normal kommunikasjon. I stedet etablerer den en TLS-kanal (Transport Layer Security) for klient-server-kommunikasjon. I tillegg genererer alle Webex-klienter nøkkelpar og sender den offentlige nøkkelen til vertens klient.

Verten genererer en symmetrisk nøkkel ved hjelp av en kryptografisk sikker pseudo-tilfeldig nummergenerator (CSPRNG), krypterer den ved hjelp av den offentlige nøkkelen som klienten sender, og sender den krypterte symmetriske nøkkelen tilbake til klienten. Trafikken som genereres av klienter, krypteres ved hjelp av den symmetriske nøkkelen. I denne modellen kan ikke trafikk dekodes av Webex-serveren. Dette ende-til-ende-krypteringsalternativet er tilgjengelig for Webex Meetings og Webex Support.

Hvis du vil ha mer informasjon om E2EE og Cisco Secure Real-Time Collaboration, kan du se Hvitbok om sikkerhet.