Do czego służy szyfrowanie end-to-end z weryfikacją tożsamości?

Opinia?

Opinia?Uczestnicy spotkania mogą utworzyć wspólny klucz szyfrowania spotkania, który jest dostępny tylko dla uczestników spotkania. Usługa Webex nie może uzyskać dostępu do klucza spotkania. Aby uzyskać więcej informacji, zobacz Szyfrowanie kompleksowe spotkań Webex z weryfikacją tożsamości.

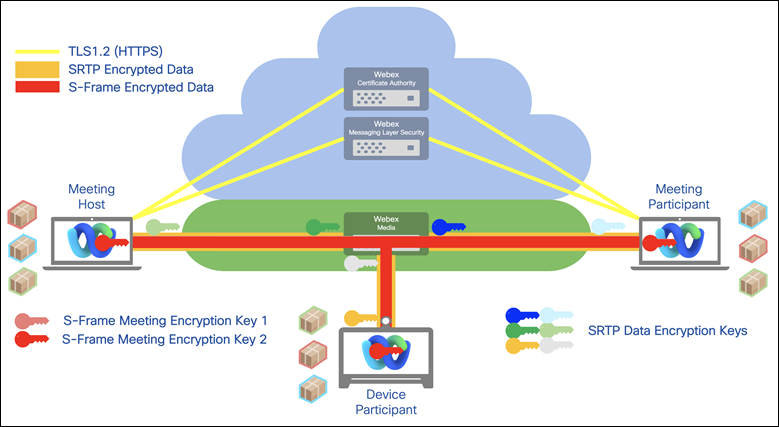

Strumienie multimediów przesyłane z klienta do serwerów Webex są odszyfrowywane po przejściu przez zaporę Webex. Cisco może następnie udostępnić nagrania sieciowe, które zawierają wszystkie strumienie multimediów do wykorzystania w przyszłości. Webex następnie ponownie szyfruje strumień multimediów przed wysłaniem go do innych klientów. Jednak dla firm wymagających wyższego poziomu bezpieczeństwa Webex zapewnia również szyfrowanie end-to-end. Dzięki tej opcji chmura Webex nie odszyfrowuje strumieni multimediów, jak ma to miejsce w przypadku normalnej komunikacji. Zamiast tego ustanawia kanał TLS (Transport Layer Security) dla komunikacji klient-serwer. Ponadto wszyscy klienci Webex generują pary kluczy i wysyłają klucz publiczny do klienta hosta.

Host generuje klucz symetryczny przy użyciu kryptograficznie bezpiecznego generatora liczb pseudolosowych (CSPRNG), szyfruje go przy użyciu klucza publicznego wysyłanego przez klienta i wysyła zaszyfrowany klucz symetryczny z powrotem do klienta. Ruch generowany przez klientów jest szyfrowany za pomocą klucza symetrycznego. W tym modelu ruch nie może być dekodowany przez serwer Webex . Ta opcja szyfrowania end-to-end jest dostępna dla Webex Meetings i Webex Support.

Więcej informacji na temat metod E2EE i Cisco Secure Real-Time Collaboration można znaleźć w raporcie o zabezpieczeniach.