Що робить наскрізне шифрування з перевіркою особистості?

Надіслати відгук?

Надіслати відгук?Учасники наради можуть створити спільний ключ шифрування наради, який буде доступний лише учасникам наради. Служба Webex не може отримати доступ до ключа наради. Додаткову інформацію див. в розділі Наскрізне шифрування з перевіркою посвідчень для нарад Webex.

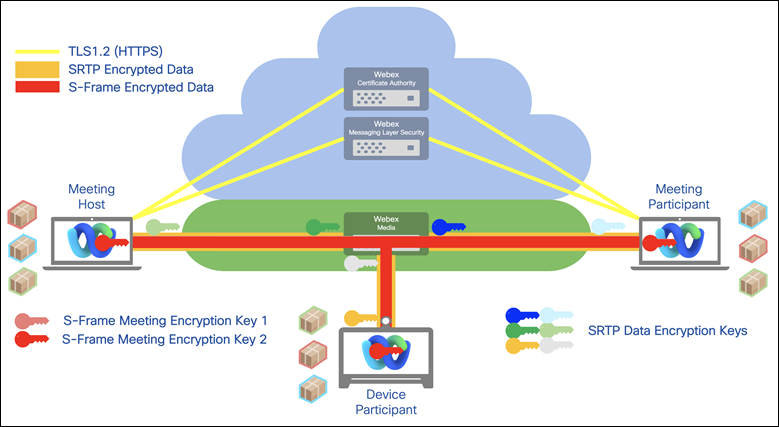

Медіапотоки, що течуть з клієнта на сервери Webex, розшифровуються після їх перетину брандмауера Webex. Потім Cisco може надати мережеві записи, які включають всі медіапотоки для подальшого використання. Потім Webex повторно шифрує медіапотік, перш ніж надсилати його іншим клієнтам. Однак для підприємств, які потребують більш високого рівня безпеки, Webex також забезпечує наскрізне шифрування. За допомогою цієї опції хмара Webex не розшифровує медіапотоки, як це робиться для звичайних комунікацій. Замість цього він встановлює канал безпеки транспортного рівня (TLS) для зв'язку клієнт-сервер. Крім того, всі клієнти Webex генерують пари ключів і відправляють відкритий ключ клієнту хоста.

Хост генерує симетричний ключ за допомогою криптографічно захищеного генератора псевдовипадкових чисел (CSPRNG), шифрує його за допомогою відкритого ключа, який відправляє клієнт, і відправляє зашифрований симетричний ключ назад клієнту. Трафік, що генерується клієнтами, шифрується за допомогою симетричного ключа. У цій моделі трафік не може бути розшифрований сервером Webex . Ця опція наскрізного шифрування доступна для вебекс-зустрічей та підтримкиWebex.

Додаткову інформацію про E2EE та безпечну співпрацю Cisco в режимі реального часу див. в Білому папері безпеки.