Que fait le chiffrement de bout en bout avec la vérification d’identité ?

Un commentaire ?

Un commentaire ?Les participants à la réunion peuvent créer une clé de chiffrement commune, qui est accessible uniquement aux participants de la réunion. Le service Webex ne peut pas accéder à la clé de réunion. Pour plus d’informations, voir Chiffrement de bout en bout avec vérification d’identité pour les réunions Webex.

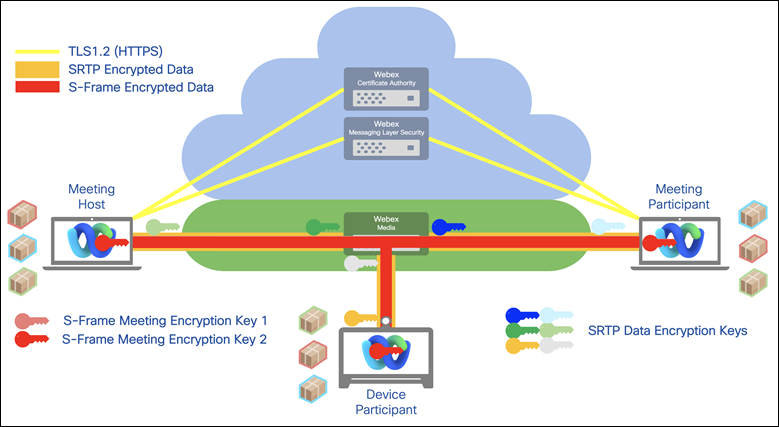

Les flux de médias qui circulent d’un client vers les serveurs Webex sont déchiffrés après avoir traversé le pare-feu Webex. Cisco peut alors fournir des enregistrements en réseau qui incluent tous les flux média pour référence ultérieure. Webex re crypte ensuite le flux média avant de l’envoyer aux autres clients. Cependant, pour les entreprises nécessitant un niveau de sécurité plus élevé, Webex fournit également un chiffrement de bout en bout. Avec cette option, le Cloud Webex ne déchiffre pas les flux de médias, comme c’est le cas pour les communications normales. Il établit plutôt un canal de sécurité de la couche transport (TLS) pour la communication client-serveur. De plus, tous les clients Webex génèrent des paires de clés et envoient la clé publique au client de l’organisateur.

L’hôte génère une clé symétrique à l’aide de nombres pseudo-aléatoires cryptographiquement sécurisés (CSPRNG), la chiffre à l’aide de la clé publique que le client envoie, et renvoie la clé symétrique chiffrée au client. Le trafic généré par les clients est chiffré à l’aide de la clé symétrique. Dans ce modèle, le trafic ne peut pas être décodé par le serveur Webex . Cette option de chiffrement de bout en bout est disponible pour les Webex Meetings et Webex Support.

Pour plus d’informations sur E2EE et la collaboration sécurisée en temps réel de Cisco, voir le Livre blanc sur la sécurité.