Quali operazioni esegue la crittografia end-to-end con verifica dell'identità?

Feedback?

Feedback?I partecipanti alla riunione possono creare una chiave di crittografia della riunione comune, accessibile solo ai partecipanti alla riunione. Il servizio Webex non può accedere alla chiave della riunione. Per ulteriori informazioni, vedi Crittografia end-to-end con verifica dell'identità per le riunioni Webex.

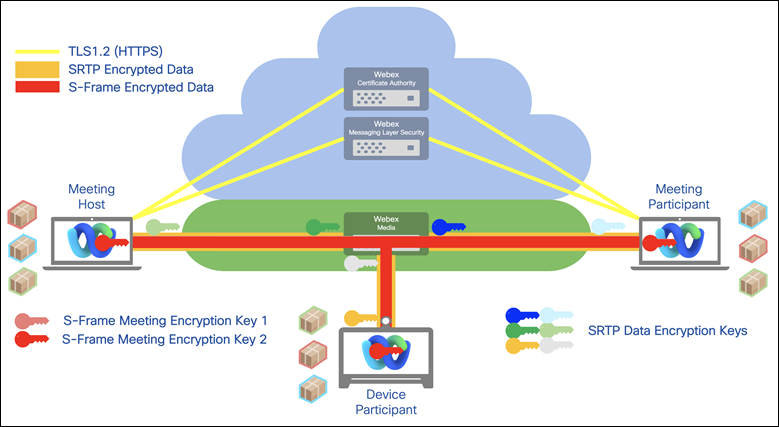

I flussi multimediali che passano da un client ai server Webex vengono decrittografati dopo l'attraversamento del firewall Webex. Cisco può quindi fornire registrazioni basate su rete che includono tutti i flussi multimediali per riferimento futuro. Webex quindi esegue nuovamente la crittografia del flusso multimediale prima di inviarlo ad altri client. Tuttavia, per le aziende che richiedono un livello di sicurezza più elevato, Webex fornisce anche la crittografia end-to-end. Con questa opzione, il cloud Webex non decrittografa i flussi multimediali come per le normali comunicazioni. Invece, stabilisce un canale di sicurezza TLS (Transport Layer) per la comunicazione client-server. Inoltre, tutti i client Webex generano coppie di chiavi e inviano la chiave pubblica al client dell'organizzatore.

L'organizzatore genera una chiave simmetrica utilizzando un generatore di numeri pseudo-casuali crittograficamente sicuri (CSPRNG), ne esegue la crittografia utilizzando la chiave pubblica inviata dal client e invia nuovamente la chiave simmetrica crittografata al client. Il traffico generato dai client viene crittografato utilizzando la chiave simmetrica. In questo modello, il traffico non può essere decodificato dal server Webex . Questa opzione di crittografia end-to-end è disponibile per tutte Webex Meetings e Webex Support.

Per ulteriori informazioni su E2EE e Cisco Secure Real-Time Collaboration, vedere il White Paper sulla sicurezza.