- ホーム

- /

- 投稿記事

強化されたサバイバビリティを有効にする方法

この記事の内容

この記事の内容 フィードバックがある場合

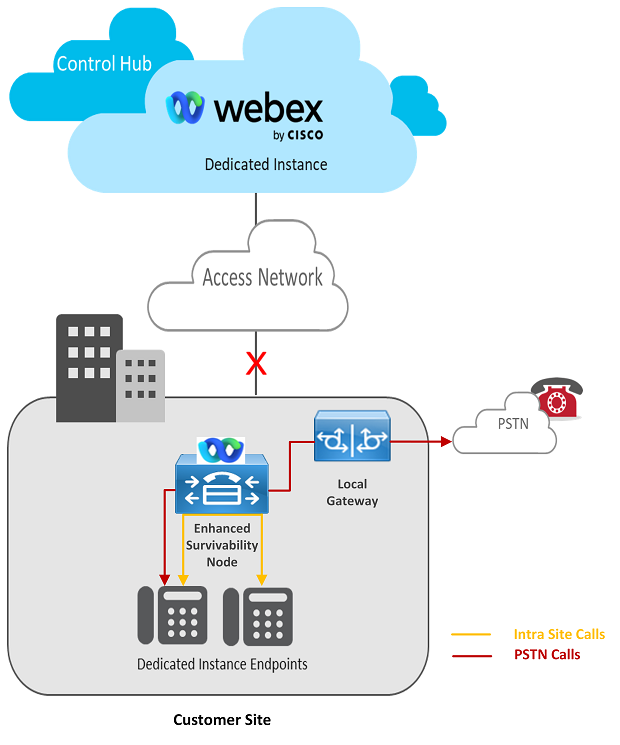

フィードバックがある場合ここでは、ライセンスの注文プロセス、ESN がサポートする通話シナリオ、特定のリージョンのノードを有効にする手順とトラブルシューティング手順について説明します。アクティベーション後、ESN はこれらのイベント中にコール ルーティングの責任を引き継ぎ、影響を受けるユーザーに対するサイト内、PSTN、および緊急コールを処理します。予期せぬ中断時に通信機能を維持するための信頼性の高いバックアップソリューションを提供します。

概要

顧客のネットワークが停止した場合、またはクラウドが停止した場合、そのサイトのユーザーが Webex Calling 専用インスタンスに接続できない場合、拡張サバイバビリティ ノードがコール ルーティングの責任を積極的に引き継ぎます。停止中、強化されたサバイバビリティ ノードは、そのサイトのユーザーに対するすべてのサイト内、PSTN、緊急コールを処理します。

拡張サバイバビリティ ノードは、次のいずれかのイベントで使用されます。

-

顧客ネットワークの停止 - WANまたはISPの停止など。

-

専用インスタンス通話サービスは利用できません。

ソリューションの概要

顧客のデータセンターに導入された Unified CM ノードは、強化されたサバイバビリティ ノードとして専用インスタンス Unified CM クラスタに接続します。

サバイバビリティ イベント中に、強化されたサバイバビリティ ノードをサポートするすべてのデバイスとサードパーティのインテグレーションがフェールオーバーします。

以下は、強化されたサバイバビリティ ノードの主な仕様です。

-

単一の Unified CM クラスタに展開できるのは、最大 8 つの拡張サバイバビリティ ノード のみです。

-

専用インスタンスの Unified CM クラスタと拡張サバイバビリティ ノード間の往復時間(RTT)は、200 ミリ秒 以下である必要があります。

-

サバイバビリティ イベント中に、最大 7500 デバイス を拡張サバイバビリティ ノードに登録できます。

-

この機能は、Edge またはPartner Connectのクラウド接続オプションでのみサポートされています。

拡張サバイバビリティ ノードの主な仕様は次のとおりです。次の表に、SRST と拡張サバイバビリティ ノードの機能比較を示します。

| 通話シナリオ |

SRSTについて |

強化されたサバイバビリティ ノード |

|

基本コールと補足コール (着信、発信、保留/再開) |

可 |

可 |

|

PSTN コール |

可 |

可 |

|

Nomadic E911 サポート |

可 |

可 |

|

EPIC CRM インテグレーション |

いいえ |

はい |

|

SIP インテグレーション |

可 |

可 |

|

いいえ |

はい |

|

|

ページング サポート (CTI を使用) |

いいえ |

はい |

ご注文方法

| 1 |

CCW 注文サイトに移動し、[ログイン] をクリックしてサイトにサインオンします。https://apps.cisco.com/Commerce/guest。 |

| 2 |

見積もりを作成をクリックして、A-FLEX-3 SKUを追加します。 |

| 3 |

[オプションの選択 ] をクリックし、Webex Calling にそれぞれの SKU を追加します。 |

| 4 |

「Webex Calling 専用インスタンス」と「Webex Calling 専用インスタンスの強化されたサバイバビリティ」を選択し、リージョン数量を指定します。リージョンの数は、Webex Calling 専用インスタンスのリージョンの数と同じかそれ以下です。以下は、この機能の SKU 名です。 A-FLEX-DI-ESV (EAスイートの両方に適用されます) A-FLEX-DI-NU-ESV (NUに適用) A-FLEX-DI-ESV-E(FLEX 3のEDUに適用) A-FLEX-DI-NU-ESV-E (FLEX 3のEDUに適用) Webex Calling 専用インスタンスの強化されたサバイバビリティの注文に成功すると、Unified CM ブータブル ISO をダウンロードするための詳細とともに、CCW で提供される「E 配信メールアドレス」にメールが送信されます。これは、オンプレミスに強化されたサバイバビリティ ノードをインストールするために必要です。Unified CM のメイン リリースのみにブータブル ISO を提供し、ターゲット バージョンがメイン リリース バージョンと異なるシナリオでは、最初に提供されたブータブル ISO を使用してメイン リリースをインストールし、専用インスタンス Unified CM パブリッシャーのバージョンと同じバージョンへのアップグレードを投稿する必要があります (アップグレード ISO は誰でもダウンロードできます)。 E-Deliveryに関するサポートについては、「edelivery-customer-support@cisco.com」まで電子メールでお問い合わせください。 |

強化されたサバイバビリティの有効化

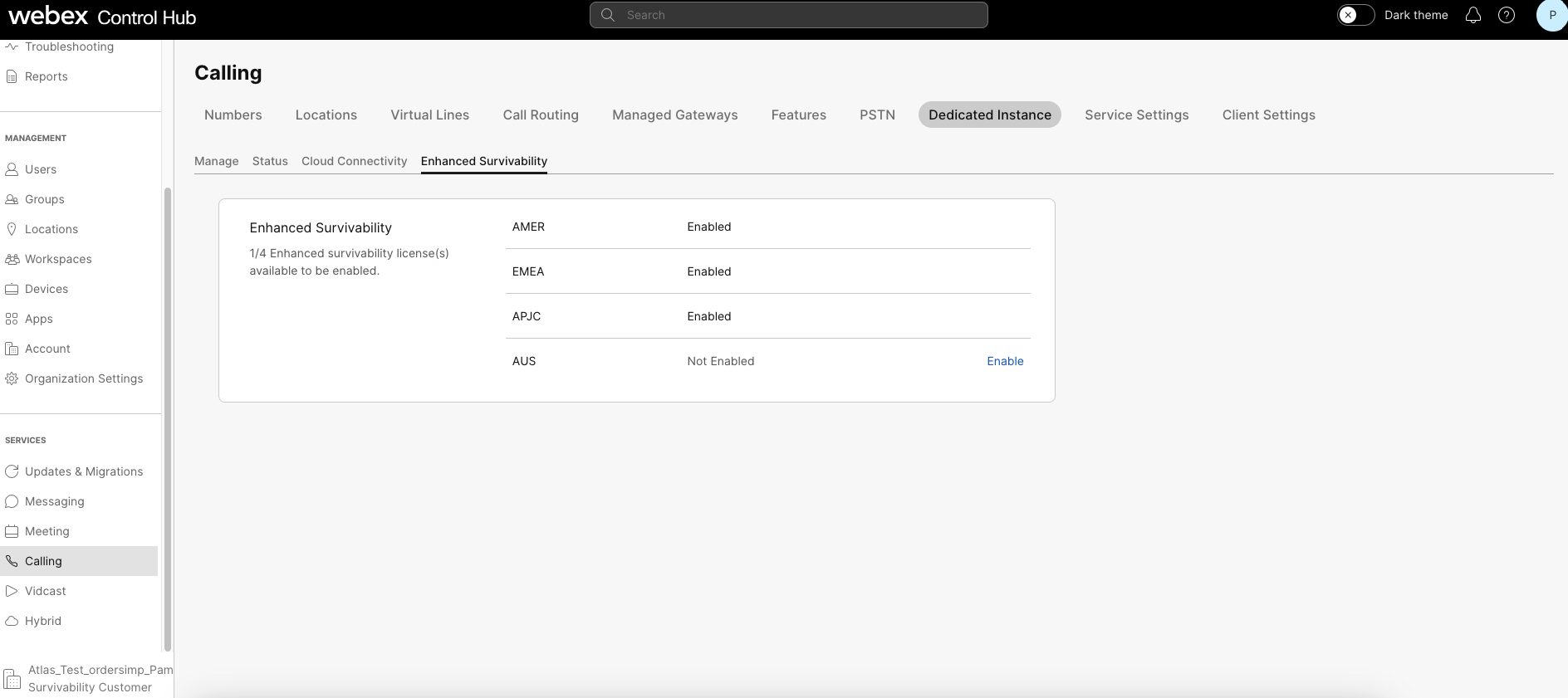

強化されたサバイバビリティ機能がサブスクリプションに追加されると、Control Hub で、強化されたサバイバビリティ ノードが展開される特定の地域の機能を有効にする必要があります。

| 1 |

Control Hub https://admin.webex.com/login にサインインし、[  この機能は、専用インスタンス サービスがアクティブになっている地域でのみ有効にできます。 |

| 2 |

地域の [有効 ] をクリックして、強化されたサバイバビリティ アクティベーションを開始します。 特定のリージョンが有効になると、アクションは元に戻せなくなります。 |

| 3 |

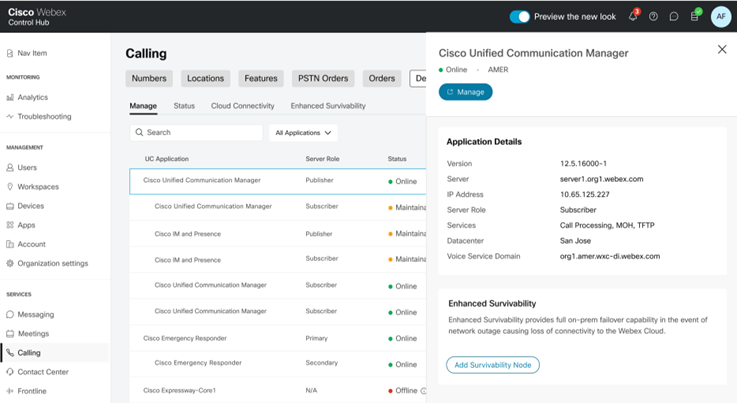

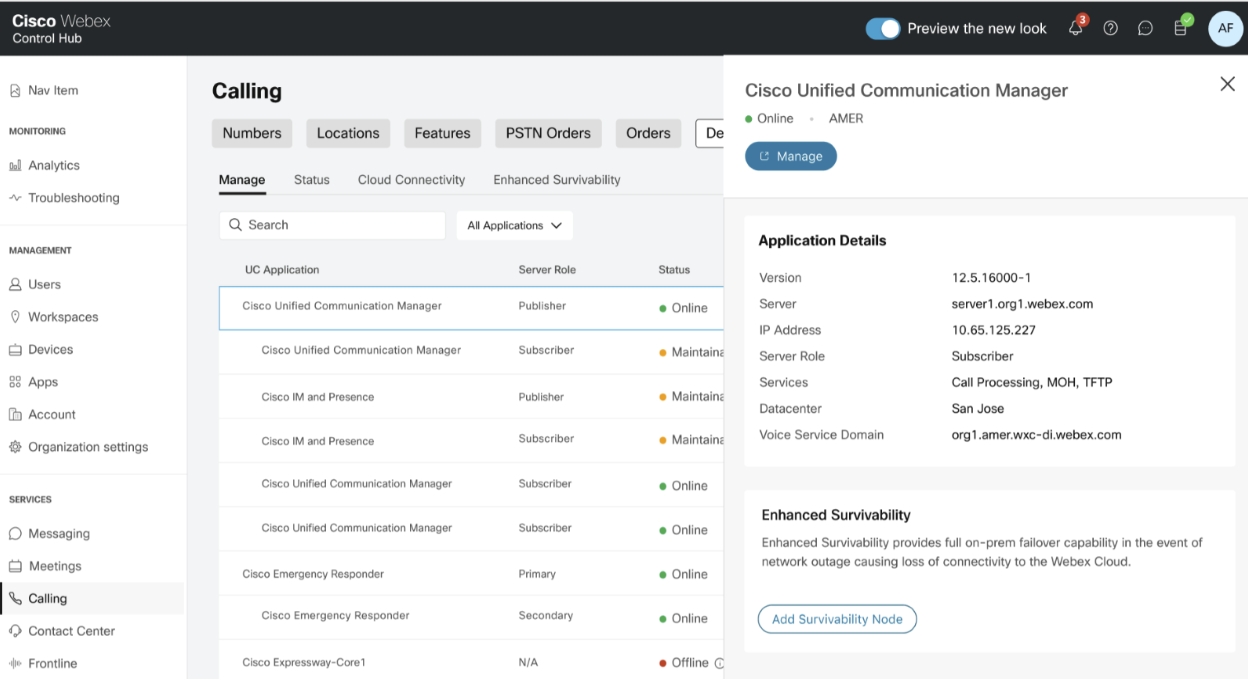

有効にすると、各リージョンの Unified CM パブリッシャーの右側のパネルに [強化されたサバイバビリティ(Enhanced Survivability)] タイルが表示されます。  専用インスタンスリージョンに複数の Unified CM クラスタがある場合、強化されたサバイバビリティ タイルはすべてのクラスタのパブリッシャ ノードで使用できます。 |

強化されたサバイバビリティ ノードの追加

| 1 |

[Calling ] > [専用インスタンス ] > [管理 ]タブに移動し、リージョンを選択します。リージョンの下で、強化されたサバイバビリティ ノードを追加する必要がある Unified CM パブリッシャーを選択します。 |

| 2 |

[強化されたサバイバビリティ ] タイルで、[サバイバビリティ ノードの追加] をクリックします。 |

| 3 |

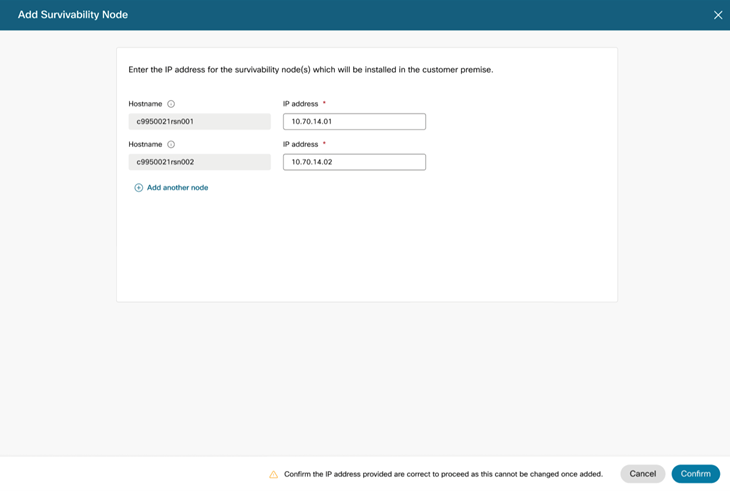

ノードの一覧にIPアドレス を入力し、「確認」をクリックします。拡張サバイバビリティ ノードのホスト名を提供します。強化されたサバイバビリティ ノードのインストール時に、同じ ホスト名 と IP アドレス を使用する必要があります。  Unified CM クラスタごとに最大 8 つの強化されたサバイバビリティ ノードを追加してアクティブ化できます。 上記フォームに記載されているIPアドレスは、一度追加すると変更できません。 |

| 4 |

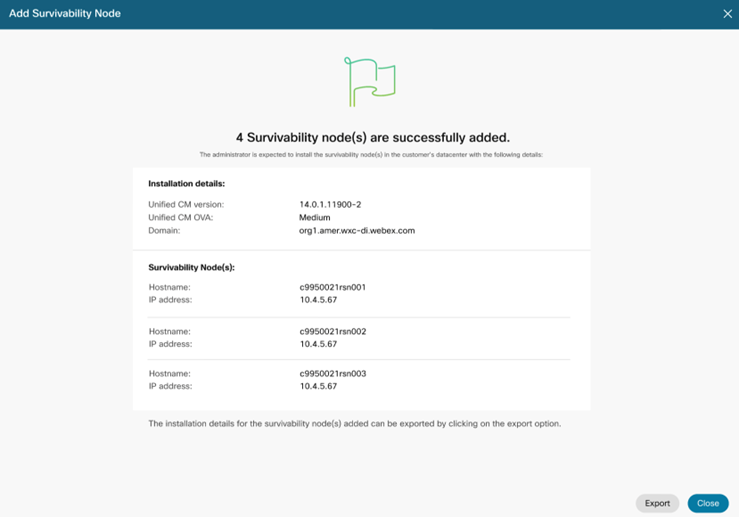

[確認 ]をクリックすると、概要ページが表示されます。 |

| 5 |

概要ページには、強化されたサバイバビリティ ノードのインストールに必要なすべての詳細が表示されます。[エクスポート] をクリックして詳細ドキュメントをダウンロードします。ダウンロード可能なエクスポート ファイルには、次のような強化されたサバイバビリティ ノードをオンプレミスにインストールするために必要なすべての詳細が含まれています。

|

強化されたサバイバビリティ ノードのインストール

Control Hub で強化されたサバイバビリティ ノードのアクティベーションを開始する前に、顧客管理者は強化されたサバイバビリティ ノードをインストールする必要があります。強化されたサバイバビリティ ノードは、Cisco Unified CM パブリッシャが自社のサイト(できればブランチ サイトの場所)にスタンドアロン ノードとしてインストールされています。強化されたサバイバビリティ ノードの詳細は、Control Hub のダウンロード可能なエクスポート ファイルで提供されます。Unified CM クラスタにサバイバビリティ ノードを追加するのステップ (5) を参照してください。Unified CMのインストールに必要な起動可能なISOは、CCW注文の「E-delivery email address」で提供されているメールアドレス宛にメールで送信されます。このリンクを使用して、管理者はブータブル ISO をダウンロードし、サイトで Unified CM パブリッシャ (スタンドアロン ノードとして) のインストールを続行できます。

ノードのインストールを開始する前に検証される前提条件の詳細については、次のとおりです。

- 仮想化要件の詳細については、「仮想化要件」を参照してください。

- 顧客のファイアウォールで許可されるポートについては、ポート参照を参照してください。

- 顧客のサイトでのローカル DNS サーバー構成については、DNS 要件を参照してください。

- 顧客のサイトでのプロキシ設定については、「プロキシ設定」を参照してください。

強化されたサバイバビリティ ノードは、Unified CM バージョン V14 SU3 以上でサポートされています。Unified CM のメイン リリース (v14 SU3 ベース バージョンなど) のブータブル ISO のみを提供します。したがって、専用インスタンス Unified CM クラスタのバージョンがダウンロード可能なブータブルバージョンと異なる場合、管理者はベースバージョンをインストールしてから、専用インスタンス クラスタと同じバージョンにアップグレードする必要があります。Unified CM アップグレード ISO は、誰でもダウンロードできます。

ESN の新鮮なインストール値

- 製品または製品スイートを選択 – Cisco Unified Communications Manager。

- タイムゾーン – お客様が選択したタイムゾーンは、Control Hubでのアクティベーションが完了すると専用インスタンスのパブリッシャのタイムゾーンに変更されます。

- ネットワークの構成

- ホスト名 – Control Hub の Cisco が提供します。

- IP アドレス - Control Hub で Cisco が提供します。

- IP マスク - 設定された IP マスクを埋める顧客。

- GWアドレス – 顧客がデフォルトのGWアドレスをオンプレミスに記入します。

- DNS-

- プライマリ DNS およびセカンダリ DNS - 顧客の内部 DNS サーバー IP (詳細については、DNS 要件を参照してください。

- ドメイン – Control Hub で Cisco が提供します。

- 管理者ログイン設定 –

- . プラットフォーム管理(OS管理)ユーザー名 - 常に「opsadmin」であること。同じことが、Cisco の Control Hub ESN アクティベーション ウィザードでも提供される必要があります (強化されたサバイバビリティ ノードのアクティブ化を参照してください)。

ユーザ名は、Cisco が ESN を監視する場合に同じである必要があります。

- プラットフォーム管理(OS管理者)パスワード - 顧客の選択。同じことが、Cisco の Control Hub ESN アクティベーション ウィザードでも提供される必要があります (強化されたサバイバビリティ ノードのアクティブ化を参照してください)。

アクティベーション プロセス中にパスワードが変更されます。

- . プラットフォーム管理(OS管理)ユーザー名 - 常に「opsadmin」であること。同じことが、Cisco の Control Hub ESN アクティベーション ウィザードでも提供される必要があります (強化されたサバイバビリティ ノードのアクティブ化を参照してください)。

- 証明書の情報 – お客様の選択

- 最初のノードの設定– はい

- NTPサーバー – お客様のNTPサーバーのIP Control Hub からの ESN のアクティベーション プロセス中に、Cisco の NTP IP に変更されます。

- セキュリティ設定 – 顧客が提供するパスワードで、Cisco の Control Hub ESN アクティベーション ウィザードでも同じパスワードを入力する必要があります (詳細については、「拡張サバイバビリティ ノードの有効化」を参照してください)。

パスワードはアクティベーションプロセス中に変更されます。

- SMTPホスト設定 – いいえ。

- Smart Call Home Enable Page – システム起動時にすべてのコールホームを無効にします。

- アプリケーションユーザー設定 – お客様の選択に応じてユーザー名とパスワードを提供できます。

Control Hub で ESN のアクティベーションが完了すると、ユーザ名とパスワードが変更され、Cisco によって提供されます。

強化されたサバイバビリティ ノードの有効化

| 1 |

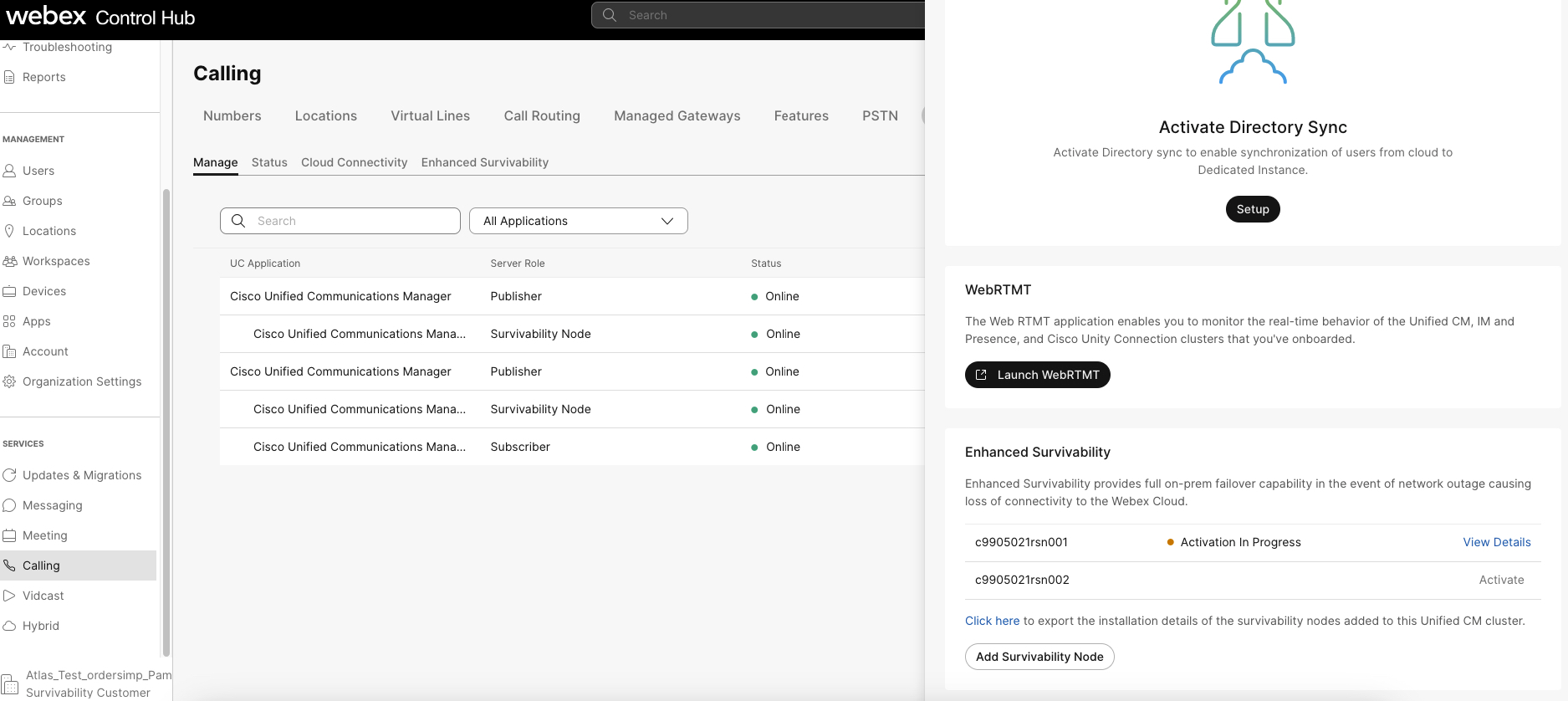

Control Hub で、[ |

| 2 |

希望する Unified CM パブリッシャ ノード> [強化されたサバイバビリティ(Enhanced Survivability)] を選択し、クラスタにサバイバブル ノードとして追加する必要がある強化されたサバイバビリティ ノードの [アクティブ化 ] をクリックします。 |

| 3 |

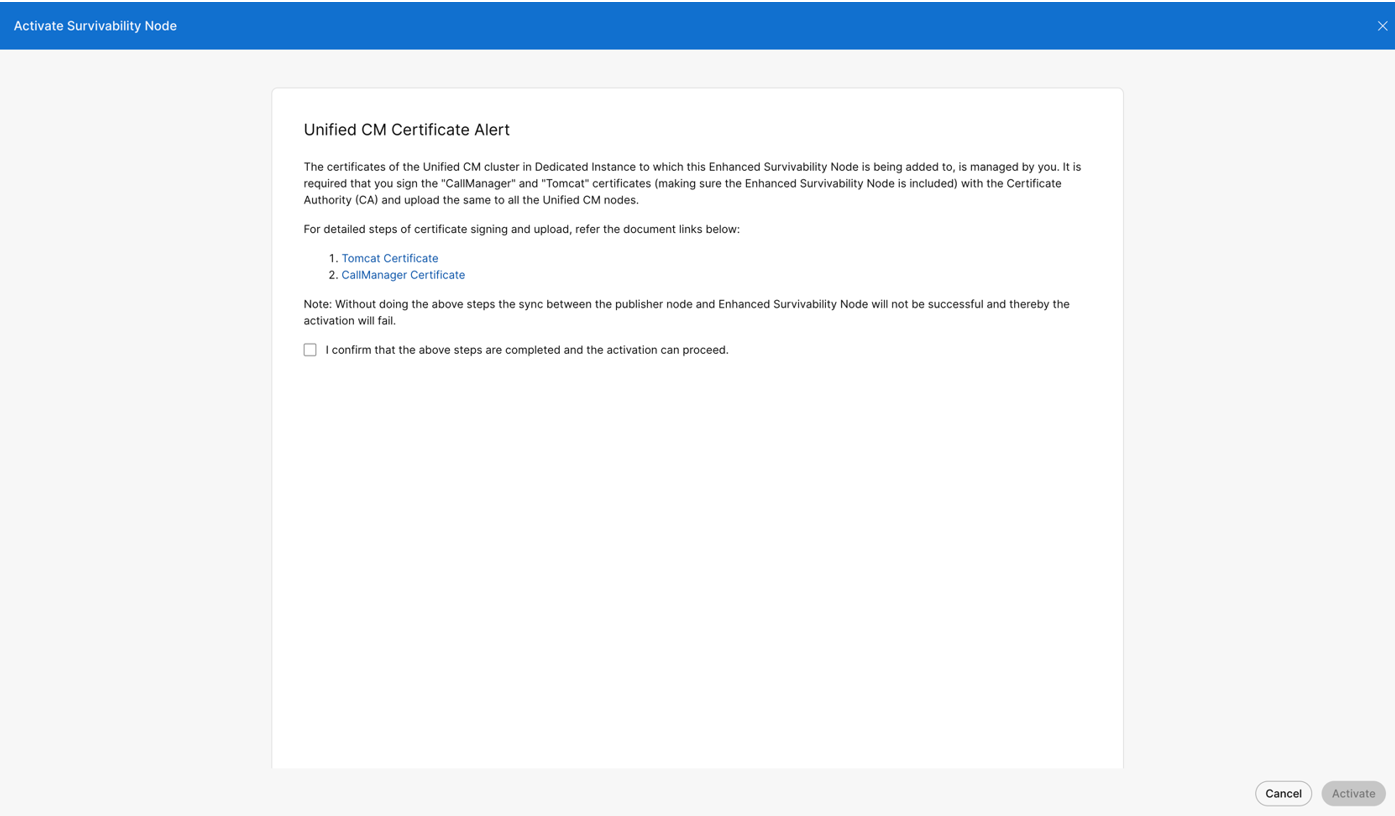

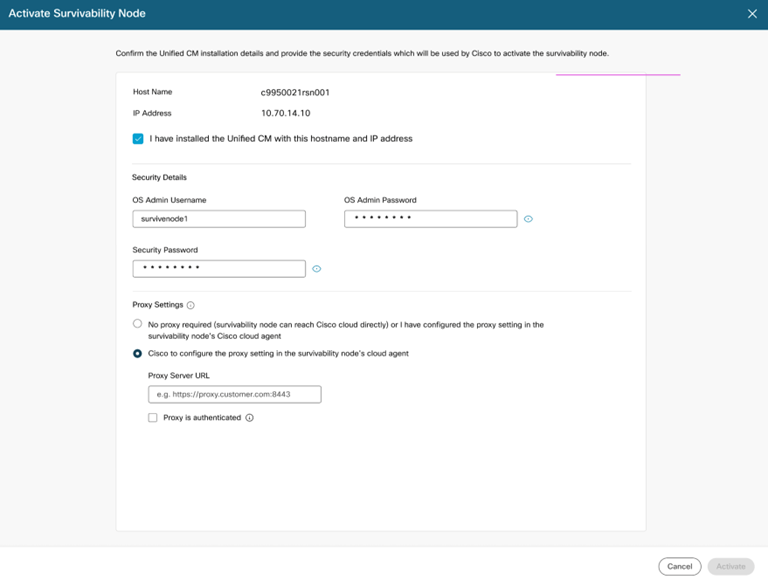

アクティベーション フォームで、管理者は、上記のホスト名と IP アドレスを持つ拡張サバイバビリティ ノードが顧客のデータセンターにインストールされていることを確認する必要があります。 強化されたサバイバビリティ ノードは、Unified CM クラスタ内で一度に 1 つだけアクティブ化できます。 |

| 4 |

インストールされた強化されたサバイバビリティ ノードの次の詳細は、Cisco に提供する必要があります。この情報は、Unified CM パブリッシャ ノードを顧客プレミスの強化されたサバイバビリティ ノードに変換するために使用されます。OS 管理者ユーザ名とパスワードは、顧客がプレミスにインストールした RSN です。  プロキシ設定はオプションであり、顧客が実行するか、Cisco がアクティベーション中に設定します。Cisco がプロキシ設定を設定する必要がある場合は、「プロキシサーバー URL」と認証資格情報 をフォームに入力する必要があります。 |

| 5 |

[アクティベート ]、[確認 ] の順にクリックして、拡張サバイバビリティ ノードのアクティベーションを開始します。 |

| 6 |

アクティベーションのステータスは、[

|

トラブルシューティング

Control Hub のプレチェック エラー メッセージ

強化されたサバイバビリティ ノードのアクティベーション中に Control Hub に表示されるさまざまなプレチェック エラーについては、以下で説明します。

| エラーのタイトル | エラーの説明 |

|---|---|

| オンプレミスの Unified CM Publisher に接続できません。 | 専用インスタンス クラウドからオンプレミスの Unified CM ノードに接続できるように、組織で必要なファイアウォールを許可してください。 Cisco は、アクティベーション中に Control Hub で提供される OS 管理者のクレデンシャルとセキュリティ パスワードを使用して、オンプレミスの United CM ノードにサインインするため、入力された値が正しいことを確認します。 |

| オンプレミスの Unified CM ノードのノード タイプとバージョンの不一致。 | オンプレミスの Unified CM ノードはスタンドアロン パブリッシャーではないか、バージョンが専用インスタンス クラウドに展開されている Unified CM バージョンと一致しません。ノードをインストールするときは、バージョンが専用インスタンス クラスタと一致し、スタンドアロン パブリッシャーであることを確認してください。 |

| 強化されたサバイバビリティ ノードが Control Hub に接続できない |

オンボーディングプロセスを完了するために、インターネットを介して ESN を Control Hub に接続します。 オプション1: ノードのネットワークには直接インターネットアクセスがあり、強化されたサバイバビリティ ノードで実行されているエージェントが Control Hub に登録できます。その場合、アクションは必要ありません。 [続行] を選択してノードのアクティベーションを続行します。 オプション2: 強化されたサバイバビリティ ノードで、ノードが Control Hub に接続できるようにするプロキシを構成します。このシナリオでは、[プロキシを更新] を選択し、情報を入力してノードのアクティベーションを続行します。 |

| ファイアウォール ポートはアクティベーションを完了できません。 | 顧客のサイト ファイアウォールで必須のファイアウォール ポートが許可されていることを確認します。これは、強化されたサバイバビリティ ノードを専用インスタンス クラウドからアクティブ化して運用するために必要です。 |

| NTP は、オンプレミスのスタンドアロンの Unified CM ノードで正しく設定されていないか、同期されていません。 |

オンプレミスのスタンドアロンパブリッシャ Unified CM ノードを ESN に変換するには、インストール中に NTP サーバの IP アドレス(顧客のオンプレミス)を設定し、ESN がアクティブになる前に同期を成功させる必要があります。アクティベーションを続行する前に、以上の操作が完了していることを確認してください。

ノードが ESN に変換されると、NTP サーバの IP アドレスが専用インスタンス NTP アドレスに変更され、同期されます。そのため、専用インスタンス クラスタと ESN NTP は同じままです。 |

| OS 管理者は必要なレベルのアクセス権を持っていません | 「ops admin」ユーザ名にはレベル 4 のアクセス権がありません。これは、強化されたサバイバビリティ ノードを有効にするために必要です。オンプレミスパブリッシャ Unified CM ノードのインストール中に、インストールウィザードの OS 管理者のサインイン情報に「ops admin」ユーザ名が使用されていることを確認します。 |

| インストール済みのオンプレミス Unified CM ノードの VMWare 要件が満たされていません | インストール済みバージョンの「Virtualization for Cisco Unified Communications Manager」に記載の中型 OVA 仕様に従う必要があります。詳細については、こちらをクリックしてください。 |

| 強化されたサバイバビリティ ノードのプライマリおよびセカンダリ DNS サーバの設定が正しくありません。 |

拡張サバイバビリティ ノードで設定されたプライマリおよびセカンダリ DNS サーバは、顧客の敷地内のローカル DNS サーバである必要があります。以下を確認する必要があります。 1. 拡張サバイバビリティ ノードは、ローカル DNS サーバを使用して、専用インスタンス クラスタ内のすべてのノードの FQDN を解決できます。ローカル DNS サーバは、専用インスタンス DNS サーバへの条件付きフォワーダで設定する必要があります。 2. 自動化は、強化されたサバイバビリティ ノードで設定されたプライマリおよびセカンダリ DNS サーバの SRV レコード "_cisco-uds._tcp.{domain_name}" の解決も検証します。 |