- Home

- /

- Articolo

Guida alle operazioni del partner

In questo articolo

In questo articolo Feedback?

Feedback?Questo documento è stato ideato per aiutare i partner qualificati di Webex Calling Dedicated Instance che hanno completato l'integrazione nella piattaforma Dedicated Instance a comprendere i processi e le procedure per gestire il servizio.

Ambito

Il presente documento e i materiali di supporto sono concepiti per aiutarti a comprendere le responsabilità operative tra Cisco e il partner e sono destinati ai seguenti destinatari:

-

Supporto dei partner

-

Organizzazioni di successo per partner e clienti

Servizio di supporto tecnico (TAC)

Cisco fornisce ai partner supporto tecnico di livello 1 24x7x365. I partner forniscono supporto tecnico ai propri clienti per la risoluzione dei problemi relativi alle istanze dedicate, come descritto in questa sezione. Se necessario, il partner può inoltrare i problemi di supporto a Cisco.

L'infrastruttura delle istanze dedicate è gestita da Cisco Cloud Delivery. Eventuali problemi relativi ai dispositivi non gestiti da Dedicated Instance sono di responsabilità del partner. I partner dovrebbero impegnarsi con:

-

Fornitori appropriati

-

Il team TAC del prodotto Cisco appropriato se l'apparecchiatura Cisco ha un contratto di manutenzione attivo.

Per maggiori informazioni sul supporto di livello 1, fare riferimento a.

Responsabilità di supporto ai partner

Il supporto tecnico dei partner include la possibilità di eseguire le seguenti operazioni per i clienti:

-

Fornire informazioni generali sul servizio.

-

Fornire supporto alla configurazione.

-

Filtra i problemi non tecnici da quelli tecnici.

-

Supportare l'isolamento dei problemi e la determinazione dei difetti del servizio.

-

Analizza dove si è verificato l'errore.

-

Ripristinare le impostazioni configurate in modo errato, applicate da un cliente o dal partner, per risolvere il problema.

-

Risolvi i problemi con qualsiasi applicazione o infrastruttura gestita dai partner.

-

Prevedere i requisiti di gestione della capacità per i nuovi utenti oltre ai requisiti iniziali.

-

Configurare le funzionalità dell'applicazione ed eseguire il provisioning degli utenti.

-

Gestire la fatturazione e la fatturazione dei clienti.

-

Gestisci la relazione con il cliente.

-

Gestire l'integrazione delle soluzioni dei servizi PSTN.

-

Gestire la preparazione del cliente per gli aggiornamenti delle istanze dedicate, il rinnovo dei certificati e la manutenzione dell'infrastruttura.

Quando il partner si rivolge a Cisco TAC per ricevere supporto, è responsabile di fornire assistenza nella gestione dei problemi. Questa responsabilità include quanto segue:

-

Acquisizione e fornitura dei dettagli dei problemi segnalati

-

Assistenza nella replicazione e nella selezione dei problemi come richiesto da Cisco TAC

-

Aiutare a testare le correzioni

-

Confermare che i problemi non sono correlati ad hardware, software, applicazioni o altre fonti fornite dall'utente finale.

È responsabilità del partner garantire che i seguenti tipi di esigenze di supporto tecnico siano soddisfatte per i propri clienti.

| Tipo | Question/Issue |

|---|---|

| Domande degli utenti Domande di base Come faccio a...? |

Come funziona il mio telefono? Quali caratteristiche ho? Come posso utilizzare queste funzionalità? Come si usa il portale Self-Care? Come si utilizza il portale di amministrazione delle applicazioni UC di Dedicated Instance? Come si compone un numero PSTN? Come posso modificare il PIN della segreteria telefonica? |

|

Problemi di supporto più comuni gestiti dal partner |

Il telefono non si accende Impossibile registrare i telefoni Impossibile controllare la segreteria telefonica. Impossibile utilizzare una funzionalità Cisco UCM. Impossibile effettuare una chiamata. Impossibile ricevere una chiamata Impossibile ascoltare l'audio Impossibile accedere a Jabber/Webex Applicazione Impossibile utilizzare il Jabber/Webex App softphone |

| Problemi tecnici di configurazione del client |

Installazione di client software Impostazione e configurazione di un utente finale, di funzionalità o di un piano di chiamata Impostazione e configurazione di servizi vocali, video, di posta vocale o di messaggistica istantanea e presenza Fornitura di account utente ed endpoint, inclusa l'implementazione LDAP e SSO |

| Possibili bug dell'applicazione | Segnalare a Cisco le funzioni e le caratteristiche che non funzionano come documentato |

| Tempo di inattività o disponibilità del servizio |

Confermare la disponibilità e lo stato del servizio. Confermare la disponibilità nell'ambiente di rete del cliente, inclusa la connettività cloud o la rete PSTN, oppure la connettività SIP per l'integrazione della telefonia. |

Requisiti di supporto tecnico per i partner

Quando il partner segnala una richiesta di supporto a Cisco TAC, deve fornire le seguenti informazioni:

Informazioni generali sul caso

-

Fornire un numero di abbonamento o un numero di contratto di servizio valido.

-

I chiamanti devono identificarsi come membri del team di supporto partner che rappresentano il partner o un account cliente rivenduto.

-

Nome, numero di telefono e indirizzo e-mail del rappresentante del partner o informazioni generiche sul partner per il team che inoltra la richiesta a Cisco.

Quando contatti il supporto Cisco Cloud, identifica il partner, il cliente e il problema.

Ruoli e responsabilità del supporto Cisco

Cisco è responsabile della fornitura di supporto al partner per il servizio Dedicated Instance Cloud all'interno del data center Cisco Cloud, inclusa la risoluzione e un'analisi approfondita della causa principale del problema (Cisco non fornirà informazioni dettagliate a livello di infrastruttura nell'analisi della causa principale). In caso di incidenti di gravità 1 o 2, Cisco avviserà proattivamente i partner tramite e-mail.

Cisco non è responsabile del supporto di:

-

Rete e apparecchiature del partner o del cliente connesse al data center Dedicated Instance Cloud e ai locali del cliente.

Il nodo di sopravvivenza migliorato distribuito presso la sede del cliente sarà di responsabilità congiunta di partner/customer e Cisco.

-

Software o hardware di terze parti

Il partner è responsabile dell'ottenimento di supporto o aggiornamenti per software o hardware di terze parti qualora si ritenga che siano la causa dell'incidente.

Notifiche e avvisi correlati al supporto

I partner ricevono avvisi e bollettini di manutenzione in Control Hub per la dichiarazione e la risoluzione delle interruzioni identificate nei servizi principali. I partner ricevono inoltre una notifica preventiva delle attività di manutenzione che hanno un impatto significativo o che si estendono oltre le finestre di manutenzione riservate.

Questi avvisi vengono inviati ai partner che si sono registrati per gli avvisi di Control Hub per le notifiche "Manutenzione e interruzioni", fare riferimento a Avvisi in Control Hub. I partner sono tenuti a garantire che Cisco disponga di informazioni di contatto accurate e aggiornate. Cisco consiglia agli amministratori di creare un account e di utilizzare l'applicazione Webex per le notifiche.

Gestione del cambiamento

Il team Dedicated Instance utilizza procedure formali e standardizzate per garantire la stabilità e la sicurezza del servizio Cloud. Queste procedure standardizzate facilitano un'implementazione efficiente ed efficace, gestendo al contempo le richieste di modifica.

Manutenzione

Finestra di manutenzione

Cisco notifica al partner le attività di manutenzione pianificate. Tutte le modifiche pianificate avvengono in una finestra di manutenzione. Cisco fornisce al partner un preavviso scritto di almeno 10 giorni lavorativi per la manutenzione programmata che interromperà la capacità di chiamata del cliente. Questi avvisi vengono inviati ai partner che si sono registrati per gli avvisi di Control Hub per le notifiche "Manutenzione e interruzioni", fare riferimento a Avvisi in Control Hub. I partner sono tenuti a garantire che Cisco disponga di informazioni di contatto accurate e aggiornate. Cisco consiglia agli amministratori di creare un account e di utilizzare l'applicazione Webex per le notifiche.

La manutenzione comprende le seguenti attività:

-

Attività di manutenzione ordinaria che presentano un rischio minimo di impatto sul cliente

-

Attività pianificate e programmate che interromperanno la capacità di chiamata del cliente.

-

Rinnovi di routine dei certificati delle applicazioni UC gestite da Cisco. I rinnovi si basano sul periodo di validità e sulla data di rinnovo & momento dei certificati. Cisco rinnova i certificati delle applicazioni UC solo 3-7 giorni prima della data di scadenza e segue il processo standard di gestione delle modifiche.

Per i clienti che hanno abilitato l'accesso singolo (SSO) nelle applicazioni UC, una volta completato il rinnovo del certificato da parte di Cisco, il partner dovrà disabilitare l'SSO, reimportare il file di metadati IDP e riabilitare l'SSO. Si consiglia inoltre al partner o al cliente di convalidare l'SSO.

La finestra di manutenzione per il cluster SME verrà programmata in base alla regione dell'editore SME.

Le finestre di manutenzione sono le seguenti per AMER:

-

Dalle 21:00 ET alle 6:00 ET, dal lunedì al venerdì

-

Dalle 21:00 ET alle 6:00 ET, nei fine settimana (solo per la manutenzione dell'infrastruttura Cisco)

Le finestre di manutenzione sono le seguenti per APJC:

-

dalle 21:00 JST alle 6:00 JST, dal lunedì al venerdì

-

Dalle 21:00 JST alle 6:00 JST, nei fine settimana (solo per la manutenzione dell'infrastruttura Cisco)

Le finestre di manutenzione sono le seguenti per AUS:

-

Dalle 21:00 alle 6:00 ACT, dal lunedì al venerdì

-

Dalle 21:00 ACT alle 6:00 ACT, nei fine settimana (solo per la manutenzione dell'infrastruttura Cisco)

Le finestre di manutenzione sono le seguenti per UE, EMEA e Regno Unito:

-

dalle 21:00 CET alle 6:00 CET, dal lunedì al venerdì

-

Dalle 21:00 CET alle 6:00 CET, nei fine settimana (solo per la manutenzione dell'infrastruttura Cisco)

Il tempo per le finestre di modifica sopra menzionato è fisso per regione e non può essere modificato.

Durante la pianificazione della manutenzione, Cisco farà ogni tentativo per ridurre al minimo and/or eliminare la possibilità di qualsiasi interruzione del servizio telefonico grazie all'architettura georidondante delle istanze dedicate. Cisco si aspetta che tutte le configurazioni dei partner e dei clienti aderiscano alle best practice delle istanze dedicate per la ridondanza. Cisco non è responsabile per eventuali perdite di ridondanza dovute a una configurazione errata da parte del partner. È responsabilità del partner convalidare e testare tutte le integrazioni di terze parti che non sono hosted/managed nel cloud delle istanze dedicate.

Cisco avvia gli aggiornamenti delle applicazioni UC solo per i seguenti motivi:

-

Nella versione attuale dell'applicazione UC è presente una vulnerabilità di sicurezza e la correzione richiede un aggiornamento o l'installazione di COP.

-

Il cliente utilizza attualmente una versione inferiore a n-1 (della versione attualmente supportata da Dedicated Instance) o una versione prossima alla fine del ciclo di vita.

-

I partner possono anche richiedere un aggiornamento tramite un caso TAC se è disponibile il supporto per una nuova funzionalità nelle versioni successive dell'applicazione UC.

Cisco invia una notifica di manutenzione a partner/customer almeno 10 giorni prima della finestra di modifica e si consiglia al partner di rispondere a Cisco entro 2-3 giorni se il programma di modifica proposto è in conflitto con le proprie priorità aziendali. Ciò consente a Cisco di trovare una finestra di modifica alternativa (la data riprogrammata è basata solo sulle date di disponibilità operative di Cisco). Il partner può riprogrammare la manutenzione inviando un'e-mail a ucm-cloud-change-management@cisco.com con motivazione dettagliata della riprogrammazione.

Tuttavia, in situazioni urgenti o di emergenza, come la correzione di gravi vulnerabilità di sicurezza o la scadenza di certificati, non sarà possibile modificare la finestra di manutenzione. La scansione delle vulnerabilità dell'istanza dedicata da parte di un partner o di un cliente non è supportata. L'istanza dedicata ha il proprio regime di scansione delle vulnerabilità costantemente in esecuzione, inoltre eseguiamo regolarmente test PEN indipendenti e forniamo una lettera di attestazione sul Cisco Trust Portal.

Modifiche richieste dal partner

Le modifiche richieste dai partner richiedono una revisione congiunta per valutarne l'impatto sull'istanza dedicata. Tra queste rientrano le modifiche che il partner desidera che Cisco apporti e le modifiche che il partner desidera apportare. Ad esempio:

-

Modifiche alla configurazione che influiscono sui dispositivi di confine o sull'integrazione delle applicazioni

-

Richieste di disattivazione di un servizio.

Le richieste di modifiche sostanziali, come la disattivazione di un servizio, vengono inviate a Cisco. Il partner acquisisce i requisiti e li invia a Cisco tramite il Partner Success Team o l'Account Manager, per avviare una revisione congiunta. Prima dell'implementazione della modifica, la richiesta viene valutata congiuntamente dal Dedicated Instance Product Management e dal partner.

Cambiamenti di emergenza

Cisco e il partner possono apportare modifiche di emergenza immediatamente o durante la successiva finestra di manutenzione disponibile, per i seguenti motivi.

-

Per ripristinare il servizio a un cliente

-

Per ridurre l'impatto di un'interruzione

-

Per evitare una potenziale interruzione del servizio clienti

-

Per rimediare a una vulnerabilità di sicurezza

In caso di modifiche di emergenza nella rete al di fuori dell'istanza dedicata, il partner informa Cisco degli impatti sul cliente visibili a Cisco. Quando ragionevolmente possibile, il partner apre un caso con Cisco in modo che quest'ultima possa reagire all'impatto.

Quando si esegue una modifica di emergenza nell'istanza dedicata, Cisco avvisa il partner quando ragionevolmente possibile. L'e-mail che identifica qualsiasi impatto sul cliente causato dalla modifica di emergenza viene inviata all'elenco delle comunicazioni.

Gestione degli incidenti

La gestione degli incidenti riduce al minimo gli effetti negativi sul business causati da errori nell'ambiente. Cisco analizza gli incidenti non appena si verificano per identificarne rapidamente la causa. Cisco applica quindi una soluzione alternativa finché non viene implementata una correzione permanente.

I partner gestiscono la gestione degli incidenti nelle loro reti secondo i processi da loro stabiliti. I partner informano Cisco delle attività che possono generare allarmi o di altre notifiche visibili a Cisco.

Cisco segue il processo della Finestra di manutenzione per applicare le modifiche.

Classificazione dei casi di supporto

La gravità del caso di supporto TAC viene impostata dal partner durante l'apertura di un ticket di supporto con Cisco, in base all'impatto aziendale. Il partner può richiedere un'escalation a un livello di gravità più elevato durante il ciclo di vita di un ticket, in base ai cambiamenti nell'impatto sull'azienda.

La sezione seguente serve da guida per il partner per determinare il livello di gravità corretto durante l'apertura di un ticket di supporto TAC.

Impatto del caso di supporto

Un caso di supporto TAC viene classificato in base al suo impatto sull'azienda (dimensioni, ambito).

L'impatto è una misura della criticità aziendale di un incidente, spesso pari alla misura in cui un incidente comporta la disponibilità della soluzione.

| Livello di impatto dell'incidente | Definizioni di impatto |

| Esteso | Più di tre quarti dell'ambiente partner sono interessati |

| Grande | Tra la metà e i tre quarti dell'ambiente del partner è interessato |

| Localizzata | Tra un quarto e la metà dell'ambiente del partner è interessato |

| Individualizzato | Meno di un quarto dell'ambiente del partner è interessato |

Supporto caso urgenza

Urgenza definisce la criticità dell'incidente e il suo impatto sui servizi o sulla capacità dei partner di ricevere i servizi.

| Livello di urgenza dell'incidente | Definizioni di urgenza |

| Critico | La capacità di chiamata viene interrotta senza backup o ridondanza |

| Alto | La capacità di chiamata è gravemente degradata |

| Medio | Altra funzione è interrotta |

| Basso | Altra funzione è degradata |

Gravità del caso di supporto

Gravità definisce il livello di sforzo profuso da Cisco e dal partner per risolvere l'incidente.

| Livello di gravità dell'incidente | Definizioni di gravità |

| S1 (Critico) | Cisco e il partner impegnano tutte le risorse necessarie 24 ore su 24, 7 giorni su 7 per risolvere la situazione |

| S2 (Alto) | Cisco e il partner impegnano risorse a tempo pieno durante l'orario lavorativo standard per risolvere la situazione |

| S3 (Media) | Cisco e il partner impegnano risorse durante l'orario lavorativo standard per ripristinare il servizio a livelli soddisfacenti |

| S4 (Basso) | Cisco e il partner impegnano risorse durante l'orario lavorativo standard per fornire informazioni o assistenza |

Il livello di gravità viene determinato applicando le definizioni di impatto e urgenza.

Matrice di gravità dei casi di supporto

| Impatto | |||||

| Esteso | Grande | Localizzata | Individualizzato | ||

|

Urgenza | Critico | S1 | S1 | S2 | S3 |

| Alto | S1 | S2 | S2 | S3 | |

| Medio | S2 | S3 | S3 | S3 | |

| Basso | S4 | S4 | S4 | S4 | |

Durante la fase di triage degli incidenti, Cisco ha la possibilità di modificare la gravità del caso e di ridurre la gravità del ticket di supporto, se giustificato. Il caso può essere lasciato aperto per un periodo di tempo prescritto mentre viene valutata la stabilità operativa.

Obiettivi di tempo di risposta del supporto software

Nella sezione seguente vengono descritti i tempi di risposta previsti da Cisco ai casi inviati, in base alla loro gravità. Occasionalmente, la gravità del caso può essere modificata per allinearla alle linee guida sopra indicate.

Cisco e obiettivo del livello di servizio

L'istanza dedicata di Webex Calling fornisce ai partner supporto tecnico in inglese 24x7. I partner possono inviare problemi S3 e S4 direttamente in Cisco Support Case Manager. Per problemi S1 e S2, si consiglia di chiamare il numero TAC globale 1-800-553-2447.

Lo standard Cisco prevede di soddisfare i livelli di gravità S3 e S4 almeno nel 95% dei casi, in base alla seguente griglia:

| Livello di gravità | Risposta entro: |

| S1 | 15 minuti |

| S2 | 30 minuti |

| S3 | 1 giorno lavorativo |

| S4 | 3 giorni lavorativi |

Il tempo di risposta è il tempo impiegato da Cisco per riconoscere un problema di una determinata gravità. Se Cisco non riesce a risolvere il problema nell'intervallo di tempo specificato, fornisce uno stato e un piano d'azione per la risoluzione. Il tempo di risoluzione dipende dalla disponibilità di una persona qualificata da parte del partner per aiutare nella riproduzione and/or isolando il problema, potrebbe trattarsi di un'incompatibilità tra Cisco e l'ambiente del partner. Se tale individuo non può essere reso disponibile, i tempi di risoluzione potrebbero essere prolungati.

Se uno stato accettabile and/or Se Cisco non ha raggiunto una soluzione nei tempi indicati, i partner devono rivolgersi a Cisco.

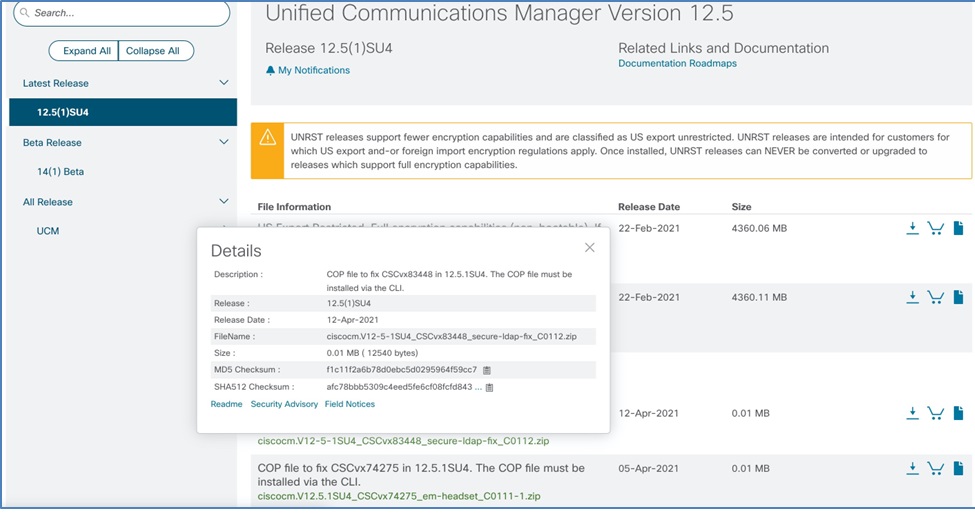

File del pacchetto opzioni Cisco (COP)

Cisco rilascia i file COP per modificare leggermente il modo in cui viene eseguito il codice di produzione e fornisce a Cisco un modo per distribuire il software al di fuori dei normali cicli di rilascio del software. Se necessario, i file COP vengono rilasciati in un momento successivo al rilascio del codice di produzione iniziale. I team di produzione rilasciano i file COP per problemi di grande impatto e quando non è disponibile una soluzione alternativa per un problema. Oltre alle correzioni dei problemi, a volte vengono rilasciati file COP per distribuire utilità durante l'aggiornamento (ad esempio, la pulizia del disco).

In genere, le notifiche sul campo con problemi risolti hanno un file COP associato. Di solito per ogni problema esiste un file COP separato.

I PSIRT non sempre hanno un file COP associato. Per i PSIRT, in genere viene pubblicata una nuova versione per un aggiornamento completo.

Scenari avviati da Cisco

Se Cisco determina che l'ambiente di istanza dedicata di un cliente necessita di un'installazione di file COP, Cisco utilizza uno dei seguenti processi:

-

Se il file COP richiede una correzione di emergenza (vulnerabilità o guasto imminente), Cisco carica il file COP durante la finestra di manutenzione programmata di Cisco.

-

In tutti gli altri casi, l'installazione del COP verrà programmata come manutenzione ordinaria con il partner o il cliente, seguendo la normale procedura di gestione delle modifiche.

Scenario avviato dal cliente

Se un cliente decide di aver bisogno di installare un file COP (firmware del telefono, pacchetti di impostazioni locali della lingua, pacchetti del dispositivo), deve avviare la seguente procedura:

Creare una richiesta di servizio in Control Hub per il file COP specifico da caricare sul server SFTP nell'istanza dedicata, fare riferimento a Richiesta di servizio.

Cisco caricherà il file solo sul server SFTP. È responsabilità del partner scaricare l'applicazione COP to UC e installarla, secondo le proprie esigenze.

I file COP sono pubblicati sulla pagina di download del software Cisco:

https://software.cisco.com/download/home

Gestione della capacità

Cisco e il partner gestiscono la capacità della rete e dei data center per consentire l'integrazione dei clienti nella soluzione Dedicated Instance. Il processo di gestione della capacità include il monitoraggio della crescita continua degli abbonati dei clienti.

Cisco e il partner hanno responsabilità separate nel processo di gestione della capacità.

Responsabilità del partner

Il partner garantisce che le sue apparecchiature di rete abbiano una capacità sufficiente a gestire il carico e un'adeguata crescita prevista.

Il partner fornisce il conteggio dei Knowledge Worker e dei dispositivi Workspace durante l'attivazione dell'istanza dedicata (il numero fornito deve essere lo stato finale del numero totale che verrà configurato nell'istanza dedicata). Sulla base dei dettagli forniti, Cisco eseguirà il dimensionamento delle applicazioni UC in Dedicated Instance. Per maggiori informazioni sul dimensionamento delle applicazioni UC, vedere Dimensionamento delle applicazioni di Comunicazione unificatafare riferimento a. Il partner gestisce la fornitura di funzionalità e utenti entro la capacità richiesta.

Il partner deve informare Cisco delle modifiche apportate al numero di Knowledge Worker e al conteggio dei dispositivi Workspace forniti durante l'attivazione. Sulla base dei dettagli forniti, Cisco analizzerà le modifiche necessarie per le applicazioni UC e apporterà le modifiche necessarie. Per raggiungere questo obiettivo, il partner deve inoltrare una richiesta di servizio Control Hub a Cisco e collaborare a un piano di espansione. Il partner può configurare le funzionalità e gli utenti solo dopo aver aggiunto la capacità extra per il cliente. Per ulteriori informazioni, vedere Come sollevare una richiesta di servizio.

L'aggiunta di ulteriore capacità potrebbe richiedere del tempo, a seconda del tipo di esigenza di crescita. La soluzione sarà elaborata congiuntamente dal partner e da Cisco.

Responsabilità Cisco

Il servizio Dedicated Instance monitora la capacità del data center e garantisce che le apparecchiature del data center abbiano una capacità sufficiente per gestire il carico e un'adeguata quantità di crescita prevista.

Cisco informa il partner delle espansioni o delle modifiche pianificate per far fronte alla crescita della capacità, se tali modifiche interessano il cliente. L'implementazione di aggiornamenti e modifiche segue il processo di gestione delle modifiche.

Gestione delle versioni

Cisco mantiene le applicazioni cloud di istanza dedicate (CUCM, CUCxN, IM & P, CER, Expressway e SME (facoltativo)) aggiornati, come Cisco ritiene opportuno, con le funzionalità e le caratteristiche più recenti. In qualsiasi momento i clienti possono utilizzare sia la versione più recente ("n") sia quella precedente ("n-1").

Cisco informa il partner della disponibilità della versione e degli aggiornamenti pianificati (inclusi i requisiti di aggiornamento) come parte degli avvisi e delle notifiche di Gestione delle modifiche. Cisco comunicherà quando identificherà i clienti che riceveranno l'aggiornamento. Cisco comunicherà inoltre la versione a cui verrà effettuato l'aggiornamento al cliente. Il partner può scegliere di riprogrammare l'aggiornamento una volta, a seconda delle esigenze aziendali del cliente, fino a una settimana prima dell'aggiornamento programmato. Una volta completato con successo un aggiornamento, Cisco ne darà notifica al partner.

Per maggiori informazioni, vedere Gestione del cambiamento.

Gestione delle versioni per la versione di Cisco Collaboration Systems

Quando diventa disponibile una nuova versione di Collaboration Systems, la versione precedente ("n-1") diventa "n-2" e la versione corrente ("n") diventa "n-1".

| Azioni del cliente dell'istanza dedicata | v12.5-SU7a (n-2) | v14.0-SU3/SU4 (n-1) | v15.0-SU3a (N) |

|---|---|---|---|

| Nuove implementazioni dei clienti | Non supportato | Non supportato | Supportato |

| Aggiornamenti supportati | Deve essere aggiornato alla versione v15SU3a | Deve essere aggiornato alla versione v15SU3a | Supportato |

| I clienti possono rimanere | Deve essere aggiornato alla versione v15SU3a | Deve essere aggiornato alla versione v15SU3a | Sì |

Poco dopo l'annuncio di una nuova versione di Collaboration Systems, la versione "n-2" entra nel periodo di fine vendita. Tutti i clienti che utilizzano questa versione devono effettuare l'aggiornamento alla versione più recente. Cisco sosterrà questo sforzo informando il partner affinché inizi a prepararsi per l'aggiornamento. Cisco e il partner coordineranno congiuntamente una finestra di manutenzione in base alle esigenze aziendali del cliente.

Per i clienti che utilizzano la versione n-1 di Collaboration Systems si consiglia di eseguire l'aggiornamento all'ultima versione di Collaboration Systems. Se è necessario un aggiornamento della versione di Collaboration Systems o un aggiornamento SU a causa di nuove funzionalità, consultare Cisco per coordinare una finestra di manutenzione per l'aggiornamento. Se Cisco ritiene che sia necessario un aggiornamento SU per motivi di stabilità o prestazioni, si coordinerà con il partner per pianificare l'aggiornamento.

Cisco informerà il partner del completamento positivo dell'aggiornamento.

Gestione della rete

Responsabilità del partner

Il partner monitora la propria rete e le apparecchiature connesse al data center Cisco Dedicated Instance. Il partner monitora anche la propria rete e le proprie apparecchiature che sono:

-

Utilizzato per supportare il servizio Istanza dedicata, E

-

Collegato ai locali del cliente.

Il partner monitora tutti i dispositivi gestiti dal partner integrati con Dedicated Instance Cloud.

Responsabilità Cisco

Webex Calling Dedicated Instance utilizza strumenti di rete leader del settore per monitorare le connessioni di rete del data center tra il nostro data center e la rete dei partner, nonché strumenti di garanzia per identificare e isolare in modo proattivo le interruzioni del servizio nei nostri data center georidondanti e distribuiti in tutto il mondo.

Cisco non monitora i servizi di integrazione nei dispositivi gestiti dai partner connessi a Dedicated Instance Cloud. Ciò include, ma non è limitato a, quanto segue:

-

Cisco non monitora il trunk SIP dell'istanza dedicata verso un cluster diverso dal cluster UC dell'istanza dedicata

-

Cisco non monitora i punti di instradamento CTI delle istanze dedicate verso un contact center diverso da un Contact Center Express gestito da Cisco.

Gestione certificati

In un ambiente di istanza dedicata, i certificati vengono firmati da un'autorità di certificazione (CA) e gestiti come segue:

Certificati gestiti dal team Dedicated Instance

-

Gestore delle chiamate

- responsabile delle chiamate

- gestore delle chiamate-ECDSA

- gatto maschio

- gatto-ECDSA

- IPSec

- televisori

Il certificato Tomcat viene riutilizzato per Call Manager, pertanto non viene più visualizzato nell'elenco dell'interfaccia utente grafica dei certificati. I certificati IPsec e TVS verranno rinnovati se sono autofirmati e in scadenza nell'elenco di gestione dei certificati.

-

IM e Presenza (IM & P):

- gatto maschio

- gatto-ECDSA

- tazza

- tazza-ECDSA

- tazza-xmpp

- cup-xmpp-ECDSA

- tazza-xmpp-s2s

- cup-xmpp-s2s-ECDSA

- IPSec

Il sistema rinnova i certificati cup-xmpp-s2s, cup-xmpp-s2s-ecdsae ipsec se sono autofirmati e in scadenza nell'elenco di gestione dei certificati.

-

Connessione Cisco Unity (CUC):

- gatto maschio

- gatto-ECDSA

- IPSec

Il sistema rinnova il certificato IPsec se è autofirmato e in scadenza nell'elenco di gestione dei certificati.

-

Cisco Emergency Responder (CER):

- gatto maschio

- gatto-ECDSA

- IPSec

Il sistema rinnova il certificato IPsec se è autofirmato e in scadenza nell'elenco di gestione dei certificati.

-

Expressway

-

certificato del server

-

Rinnovo della polizza

Il team Dedicated Instance rinnova ogni anno i certificati sopra elencati, a condizione che li gestisca. Durante la finestra di manutenzione del rinnovo, il team rimuove anche tutti i certificati di attendibilità scaduti.

Responsabilità del cliente o del partner

I clienti o i partner devono gestire (spostare, aggiungere, modificare o eliminare) tutti i certificati gestiti dall'utente finale durante le migrazioni o le operazioni di routine. Questa responsabilità comprende anche tutti i certificati non elencati sopra.

Responsabilità di backup e ripristino

Di seguito è riportato un riepilogo delle responsabilità di Cisco e dei partner per le operazioni di backup e ripristino.

| Festa | Responsabilità |

| Partner |

Nel sistema Dedicated Instance Cloud del partner, il partner deve sempre mantenere:

|

| Cisco |

Cisco esegue il backup di tutte le applicazioni UC distribuite in Dedicated Instance ogni notte e gli ultimi 3 backup validi vengono salvati nel data center di Cisco. Tutti i backup sono protetti da password e separati per ciascun cliente; verranno utilizzati solo per ripristinare l'applicazione UC come parte del ripristino di emergenza. Per ulteriori informazioni, fare riferimento a Sistema di ripristino di emergenza Cisco. Cisco non esegue ripristini su richiesta né consente di utilizzare questa strategia come strategia di ripristino delle modifiche. I partner non avranno accesso a questi backup né potranno configurarli nei loro data center.

|

Sistema di ripristino di emergenza Cisco

Il Disaster Recovery System (DRS), che può essere richiamato dal nodo Cisco Unified Communications Manager Administration, IM and Presence Service o da qualsiasi nodo Unity Connection, fornisce funzionalità complete di backup e ripristino dei dati per tutti i server UC. Il DRS consente a Cisco di eseguire regolarmente backup dei dati automatici o attivati dall'utente. Il DRS esegue anche un backup a livello di cluster, ovvero raccoglie i backup di tutti i server in un cluster Cisco Unified Communications Manager in una posizione centrale e quindi archivia i dati di backup nel dispositivo di archiviazione fisico. Cisco esegue un backup personalizzato delle Expressway e lo utilizza per il ripristino dei nodi.

I partner non avranno accesso al DRS. Cisco esegue il backup dei dati per tutte le applicazioni UC distribuite nel cloud Dedicated Instance. In caso di reale disastro, Cisco ripristinerà i dati dall'ultimo backup disponibile. I partner possono eseguire il ripristino una volta che Cisco ha eseguito il ripristino DRS.

Strategia di ripristino in caso di disastro:

- Strategia di recupero: Nel caso in cui si verifichi una situazione che abbia un impatto sul nostro data center, che potrebbe potenzialmente avere ripercussioni sia sugli editori che sugli abbonati, il nostro obiettivo principale è ripristinare rapidamente i servizi per ridurre al minimo eventuali interruzioni. Il data center di failover garantirebbe che la capacità di chiamata non venga compromessa. La nostra strategia di recupero è adattabile e subordinata alla natura specifica del guasto:

- Errore dell'applicazione: Se il problema viene identificato come un errore o un danneggiamento dell'applicazione, il nostro obiettivo è stabilire un nuovo Publisher utilizzando il backup DRS e riprendere i servizi entro un giorno lavorativo.

- Guasto hardware: In caso di guasto hardware, la decisione di configurare un nuovo Publisher nello stesso data center o in uno diverso, oppure di ripristinare l'hardware guasto, dipenderà dalle circostanze specifiche e dalla natura del guasto. La nostra priorità, come sempre, è ridurre al minimo i disagi e accelerare il ripristino del servizio.

- Tempistica dell'attivazione del Disaster Recovery: La tempistica precisa per l'avvio dei nostri protocolli di ripristino in caso di disastro dipende da vari fattori, tra cui l'entità del disastro, la durata stimata del ripristino e il potenziale impatto sui nostri servizi. Il nostro team dedicato monitora costantemente la situazione, cercando di trovare un equilibrio tra la riduzione dei tempi di inattività e l'esecuzione efficace del processo di ripristino in caso di disastro. Sulla base di queste considerazioni, comunicheremo in modo trasparente il Contratto di Servizio (SLA), le azioni intraprese e le tempistiche previste per il ripristino, per garantire che tu sia sempre informato durante l'intero processo.