- Hjem

- /

- Artikkel

Veiledning for partneroperasjoner

I denne artikkelen

I denne artikkelen Tilbakemelding?

Tilbakemelding?Dette dokumentet er utformet for å hjelpe kvalifiserte Webex Calling Dedicated Instance-partnere som har fullført integrering med Dedicated Instance-plattformen, med å forstå prosessene og prosedyrene for å drive tjenesten.

Omfang

Dette dokumentet og støttematerialene er utformet for å hjelpe deg med å forstå det operative ansvaret mellom Cisco og partneren, og de er ment for følgende målgrupper:

-

Partnerstøtte

-

Partner- og kundesuksessorganisasjoner

Teknisk støttetjeneste (TAC)

Cisco tilbyr 24x7x365 Tier 1 teknisk støtte til partnere. Partnere tilbyr teknisk støtte til kundene sine for feilsøking av dedikerte instanser, som beskrevet i denne delen. Partneren kan eskalere støtteproblemer til Cisco etter behov.

Den dedikerte instansinfrastrukturen administreres av Cisco Cloud Delivery. Eventuelle problemer knyttet til enheter som ikke administreres av Dedikert instans, er partnerens ansvar å feilsøke. Partnere bør samarbeide med:

-

Passende leverandører

-

Det aktuelle Cisco-produktets TAC-team hvis Cisco-utstyret har en aktiv vedlikeholdskontrakt.

For mer informasjon om nivå 1-støtte, se.

Ansvar for partnerstøtte

Teknisk støtte fra partnere inkluderer muligheten til å utføre følgende for kunder:

-

Gi generell tjenesteinformasjon.

-

Gi konfigurasjonsstøtte.

-

Filtrer ikke-tekniske problemer fra tekniske problemer.

-

Støtte til problemisolering og identifisering av tjenestefeil.

-

Analyser hvor feilen oppsto.

-

Gjenopprett feil konfigurerte innstillinger, som er brukt av en kunde eller partneren, for å løse problemet.

-

Løs problemer med partneradministrerte applikasjoner eller infrastrukturer.

-

Prognostisere kapasitetsstyringsbehov for nye brukere utover de opprinnelige kravene.

-

Konfigurer applikasjonsfunksjoner og utfør brukerklargjøring.

-

Håndtere kundefakturering og utbetaling.

-

Ta eierskap til kundeforholdet.

-

Administrer løsningsintegrasjon av PSTN-tjenester.

-

Administrer kundens beredskap for oppgraderinger av dedikerte instanser, sertifikatfornyelse og vedlikehold av infrastruktur.

Når partneren kontakter Cisco TAC for støtte, er partneren ansvarlig for å hjelpe til med å prioritere problemer. Dette ansvaret omfatter følgende:

-

Registrere og gi detaljer om rapporterte problemer

-

Bistå med replikering og triaging av problemer etter forespørsel fra Cisco TAC

-

Hjelpe med testing av feilrettinger

-

Bekreftelse av at problemene ikke er relatert til maskinvare, programvare, applikasjoner eller andre kilder levert av sluttbrukeren.

Det er partnerens ansvar å sørge for at følgende typer tekniske støttebehov blir ivaretatt for kundene deres.

| Type | Question/Issue |

|---|---|

| Brukerspørsmål Grunnleggende spørsmål Hvordan gjør jeg …? |

Hvordan fungerer telefonen min? Hvilke funksjoner har jeg? Hvordan bruker jeg disse funksjonene? Hvordan bruker jeg selvhjelpsportalen? Hvordan bruker jeg administrasjonsportalen for dedikerte instanser av UC-applikasjoner? Hvordan ringer jeg et PSTN-nummer? Hvordan endrer jeg PIN-koden for talepostkassen min? |

|

De vanligste supportproblemene som partneren håndterer |

Telefonen slår seg ikke på. Kan ikke registrere telefoner. Kan ikke sjekke talepost. Kan ikke bruke en Cisco UCM-funksjon. Kan ikke ringe. Kan ikke motta anrop Kan ikke høre lyd Kan ikke logge inn på Jabber/Webex Søknad Kan ikke bruke Jabber/Webex App-programvare for telefon |

| Tekniske problemer med klientoppsett |

Installasjon av myke klienter Oppsett og konfigurasjon av sluttbrukere, funksjoner eller oppringingsplan Oppsett og konfigurasjon av tale, video, telefonsvarer eller direktemeldinger og tilstedeværelsestjeneste Klargjøring av brukerkontoer og endepunkter, inkludert implementering av LDAP og SSO |

| Mulige programfeil | Rapporter til Cisco om funksjoner og egenskaper som ikke fungerer som dokumentert |

| Tjenestens nedetid eller tilgjengelighet |

Bekreft tjenestetilgjengelighet og status. Bekreft tilgjengelighet på kundens nettverksmiljø, inkludert skytilkobling eller PSTN-nettverk, eller SIP-tilkobling for telefoniintegrasjon. |

Krav til teknisk støtte for partnere

Når partneren eskalerer et støttebehov til Cisco TAC, må partneren oppgi følgende informasjon:

Generell saksinformasjon

-

Oppgi et gyldig abonnementsnummer eller servicekontraktnummer.

-

Innringere må identifisere seg som medlemmer av partnerstøtteteamet som representerer partneren eller en videresolgt kundekonto.

-

Navn, telefonnummer og e-postadresse til partnerrepresentanten eller generell partnerinformasjon for teamet som eskalerer til Cisco.

Når du kontakter Cisco Cloud Support, må du identifisere partneren, kunden og problemet.

Roller og ansvar i Cisco-kundestøtte

Cisco er ansvarlig for å gi støtte til partneren for Dedicated Instance Cloud-tjenesten i Cisco Cloud-datasenteret, inkludert utbedring og en overordnet rotårsaksanalyse av problemet (Cisco vil ikke gi detaljert informasjon på infrastrukturnivå i rotårsaksanalysen). Ved hendelser av alvorlighetsgrad 1 eller 2 vil Cisco proaktivt varsle partnere via e-post.

Cisco er ikke ansvarlig for å støtte:

-

Partner- eller kundenettverk og utstyr som er koblet til det dedikerte instansskydatasenteret og kundens lokaler.

En forbedret overlevelsesnode som er distribuert i kundens lokaler vil være et felles ansvar for partner/customer og Cisco.

-

Tredjepartsprogramvare eller maskinvare

Partneren er ansvarlig for å skaffe støtte eller oppdateringer til tredjeparts programvare eller maskinvare hvis det fastslås å være årsaken til hendelsen.

Støtterelaterte varsler og varsler

Partnere mottar varsler og vedlikeholdsbulletiner i Control Hub for deklarering og løsning av identifiserte avbrudd i kjernetjenester. Partnere mottar også forhåndsvarsel om vedlikeholdsaktiviteter med stor innvirkning, eller de som strekker seg utenfor reserverte vedlikeholdsvinduer.

Disse varslene sendes til partnere som har registrert seg for Control Hub-varsler for varsler om «Vedlikehold og driftsavbrudd». Se Varsler i Control Hub. Partnere er ansvarlige for å sørge for at Cisco har nøyaktig og oppdatert kontaktinformasjon. Cisco anbefaler at administratorer oppretter en konto og bruker Webex-applikasjonen for varsler.

Endringsledelse

Teamet for dedikerte instanser bruker formelle, standardiserte prosedyrer for å sikre stabiliteten og sikkerheten til skytjenesten. Disse standardiserte prosedyrene legger til rette for effektiv implementering samtidig som de håndterer endringsforespørsler.

Vedlikehold

Vedlikeholdsvindu

Cisco varsler partneren om planlagte vedlikeholdsaktiviteter. Alle planlagte endringer skjer i et vedlikeholdsvindu. Cisco gir partneren skriftlig varsel minst 10 virkedager i forveien for planlagt vedlikehold som vil forstyrre kundenes telefonmuligheter. Disse varslene sendes til partnere som har registrert seg for Control Hub-varsler for varsler om «Vedlikehold og driftsavbrudd». Se Varsler i Control Hub. Partnere er ansvarlige for å sørge for at Cisco har nøyaktig og oppdatert kontaktinformasjon. Cisco anbefaler at administratorer oppretter en konto og bruker Webex-applikasjonen for varsler.

Vedlikehold omfatter følgende aktiviteter:

-

Rutinemessige vedlikeholdsaktiviteter som har minimal risiko for kundepåvirkning

-

Planlagte og planlagte aktiviteter som vil forstyrre kundens mulighet til å ringe.

-

Rutinemessige fornyelser av sertifikater for administrerte UC-applikasjoner fra Cisco. Fornyelsene er basert på gyldighetsperioden og fornyelsesdatoen & tidspunktet for sertifikatene. Cisco fornyer sertifikatene for UC-applikasjoner kun 3–7 dager før utløpsdatoen og følger standard endringshåndteringsprosess.

For kunder som har aktivert enkel pålogging (SSO) i UC-applikasjoner, må partneren deaktivere SSO, importere IDP-metadatafilen på nytt og aktivere SSO på nytt når sertifikatfornyelsen er fullført av Cisco. Det anbefales også at partneren eller kunden validerer SSO-en.

Vedlikeholdsvinduet for SMB-klyngen vil bli planlagt i henhold til SMB-ens utgiverregion.

Vedlikeholdsvinduene er som følger for AMER:

-

21:00 ET til 06:00 ET, mandag til fredag

-

21:00 ET til 06:00 ET i helgene (kun vedlikehold av Ciscos infrastruktur)

Vedlikeholdsvinduene er som følger for APJC:

-

21.00 JST til 06.00 JST, mandag til fredag

-

21.00 JST til 06.00 JST i helgene (kun vedlikehold av Ciscos infrastruktur)

Vedlikeholdsvinduene er som følger for AUS:

-

21.00 ACT til 06.00 ACT, mandag til fredag

-

21.00 ACT til 06.00 ACT i helgene (kun vedlikehold av Ciscos infrastruktur)

Vedlikeholdsvinduene er som følger for EU, EMEA og Storbritannia:

-

21.00 CET til 06.00 CET, mandag til fredag

-

21.00 CET til 06.00 CET i helgene (kun vedlikehold av Ciscos infrastruktur)

Tidspunktet for endringsvinduene nevnt ovenfor er fast per region og kan ikke endres.

Ved planlegging av vedlikehold vil Cisco gjøre sitt ytterste for å minimere and/or eliminer sjansen for avbrudd i telefontjenesten basert på den geo-redundante arkitekturen for dedikerte instanser. Cisco forventer at alle konfigurasjoner for partnere og kunder overholder beste praksis for redundans for dedikerte instanser. Cisco er ikke ansvarlig for tap av redundans på grunn av feilkonfigurasjon fra partneren. Det er partnerens ansvar å validere og teste alle tredjepartsintegrasjoner som ikke er det hosted/managed i dedikert instans-sky.

Cisco starter oppgraderinger av UC-applikasjoner kun av følgende grunner:

-

Det er et sikkerhetsproblem i den nåværende versjonen av UC-applikasjonen, og løsningen krever en oppgradering eller COP-installasjon.

-

Kunden bruker for øyeblikket en versjon lavere enn n-1 (av den nåværende støttede versjonen for dedikerte instanser) eller en versjon som nærmer seg sluttdato.

-

Partnere kan også be om en oppgradering gjennom en TAC-sak hvis det finnes støtte for nye funksjoner i senere versjoner av UC-applikasjonen.

Cisco sender et vedlikeholdsvarsel til partner/customer minst 10 dager før endringsvinduet, og det anbefales at partneren svarer Cisco innen 2–3 dager hvis den foreslåtte endringsplanen er i konflikt med deres forretningsprioriteringer. Dette lar Cisco finne et alternativt endringsvindu (den nye datoen er kun i henhold til Ciscos tilgjengelige driftsdatoer). Partneren kan endre tidspunktet for vedlikeholdet ved å sende en e-post til ucm-cloud-change-management@cisco.com med detaljert begrunnelse for omplanleggingen.

I hastesituasjoner eller nødsituasjoner, for eksempel ved utbedring av alvorlige sikkerhetsproblemer eller sertifikater som nærmer seg utløp, vil det imidlertid ikke være mulig å endre vedlikeholdsvinduet. Sårbarhetsskanning av dedikerte instanser av en partner eller kunde støttes ikke. Dedikerte instanser har sitt eget sårbarhetsskanningsregime som kjører kontinuerlig. Vi utfører også regelmessige uavhengige PEN-tester og utsteder et attestasjonsbrev på Cisco Trust Portal.

Partnerforespurte endringer

Partnerforespurte endringer krever en felles gjennomgang for å vurdere virkningen på dedikert instans. Disse inkluderer endringer som partneren ønsker at Cisco skal gjøre og endringer som partneren ønsker å gjøre. For eksempel:

-

Konfigurasjonsendringer som påvirker grenseenheter eller applikasjonsintegrasjon

-

Forespørsler om å deaktivere en tjeneste.

Forespørsler om store endringer, som for eksempel deaktivering av en tjeneste, sendes til Cisco. Partneren registrerer kravene og sender dem til Cisco via Partner Success Team eller Account Manager, for å starte en felles gjennomgang. Før implementeringen av endringen evalueres forespørselen i fellesskap av Dedicated Instance Product Management og partneren.

Nødendringer

Cisco og partneren kan foreta nødendringer umiddelbart, eller ved neste tilgjengelige vedlikeholdsvindu, av følgende årsaker.

-

For å gjenopprette tjenesten til en kunde

-

For å redusere virkningen av et strømbrudd

-

For å unngå potensielle kundeavbrudd

-

For å utbedre et sikkerhetsproblem

Ved nødendringer i nettverket utenfor den dedikerte instansen varsler partneren Cisco om kundepåvirkninger som er synlige for Cisco. Når det er rimelig mulig, åpner partneren en sak hos Cisco slik at Cisco kan reagere på virkningen.

Når det foretas en nødendring i den dedikerte instansen, varsler Cisco partneren når det er rimelig mulig. E-posten som identifiserer eventuelle kundekonsekvenser forårsaket av nødendringen sendes til kommunikasjonslisten.

Hendelseshåndtering

Hendelseshåndtering minimerer negative effekter på virksomheten forårsaket av feil i miljøet. Cisco analyserer hendelser etter hvert som de oppstår for raskt å identifisere en årsak. Cisco bruker deretter en midlertidig løsning inntil en permanent løsning kan distribueres.

Partnere håndterer hendelseshåndtering i sine nettverk i henhold til sine egne etablerte prosesser. Partnere varsler Cisco om aktiviteter som kan utløse alarmer, eller andre varsler som er synlige for Cisco.

Cisco følger vedlikeholdsvinduprosessen for å implementere endringer.

Klassifisering av støttesaker

Alvorlighetsgraden av TAC-støttesaken angis av partneren når vedkommende åpner en støttesak hos Cisco, basert på forretningsmessig innvirkning. Partneren kan be om en eskalering til en høyere alvorlighetsgrad i løpet av livssyklusen til en sak, basert på endrede konsekvenser for virksomheten.

Følgende avsnitt fungerer som veiledning for partneren for å bestemme riktig alvorlighetsnivå når de åpner en TAC-støtteforespørsel.

Innvirkning på støttesaken

En TAC-støttesak klassifiseres etter dens innvirkning på virksomheten (størrelse, omfang).

Påvirkning er et mål på hvor kritisk en hendelse er for virksomheten, ofte lik i hvilken grad en hendelse fører til tilgjengelighet av løsningen.

| Hendelsespåvirkningsnivå | Definisjoner av påvirkning |

| Utbredt | Mer enn tre fjerdedeler av partnermiljøet er berørt |

| Stor | Mellom halvparten og tre fjerdedeler av partnerens miljø er påvirket |

| Lokalisert | Mellom en fjerdedel og halvparten av partnerens miljø er påvirket |

| Individualisert | Mindre enn en fjerdedel av partnerens miljø er påvirket |

Støttesakens hastegrad

Hastighet definerer hvor kritisk hendelsen er og dens innvirkning på tjenestene eller partneres mulighet til å motta tjenestene.

| Hastenivå for hendelsen | Definisjoner av hastesaker |

| Kritisk | Ringemuligheten stoppes uten sikkerhetskopiering eller redundans |

| Høy | Ringeevnen er kraftig svekket |

| Medium | Annen funksjon er stoppet |

| Lav | Annen funksjon er svekket |

Alvorlighetsgrad av støttesak

Alvorlighetsgrad definerer innsatsnivået som Cisco og partneren har lagt ned for å løse hendelsen.

| Alvorlighetsgrad for hendelsen | Definisjoner av alvorlighetsgrad |

| S1 (Kritisk) | Cisco og partneren stiller alle nødvendige ressurser til rådighet døgnet rundt for å løse situasjonen. |

| S2 (Høy) | Cisco og partneren setter av heltidsressurser i løpet av vanlig åpningstid for å løse situasjonen. |

| S3 (Middels) | Cisco og partneren setter av ressurser i løpet av vanlig åpningstid for å gjenopprette tjenesten til tilfredsstillende nivåer |

| S4 (Lav) | Cisco og partneren bruker ressurser i løpet av vanlig åpningstid for å gi informasjon eller assistanse |

Alvorlighetsgraden bestemmes ved å bruke definisjonene av virkning og hastverk.

Alvorlighetsgradsmatrise for støttesaker

| Påvirkning | |||||

| Utbredt | Stor | Lokalisert | Individualisert | ||

|

Hastverk | Kritisk | S1 | S1 | S2 | S3 |

| Høy | S1 | S2 | S2 | S3 | |

| Medium | S2 | S3 | S3 | S3 | |

| Lav | S4 | S4 | S4 | S4 | |

Cisco har muligheten til å endre alvorlighetsgraden av saken og nedgradere alvorlighetsgraden av støtteforespørselen under hendelsessortering, hvis det er berettiget. Saken kan stå åpen i en fastsatt periode mens driftsstabiliteten vurderes.

Mål for responstid for programvarestøtte

Følgende avsnitt beskriver Ciscos planlagte responstid på innsendte saker basert på alvorlighetsgraden. Av og til kan alvorlighetsgraden av saken justeres for å samsvare med retningslinjene ovenfor.

Cisco og servicenivåmål

Webex Calling Dedicated Instance gir partnere teknisk støtte på engelsk 24x7. Partnere kan sende inn S3- og S4-problemer direkte i Cisco Support Case Manager. For S1- og S2-problemer anbefales det å ringe det globale TAC-nummeret 1-800-553-2447.

Ciscos standard er å oppfylle alvorlighetsgradene S3 og S4 minst 95 % av tiden, basert på følgende rutenett:

| Alvorlighetsnivå | Svar innen: |

| S1 | 15 minutter |

| S2 | 30 minutter |

| S3 | 1 virkedag |

| S4 | 3 virkedager |

Responstid er tiden det tar for Cisco å erkjenne et problem av en gitt alvorlighetsgrad. Hvis Cisco ikke kan løse problemet innen det angitte intervallet, gir Cisco en status og en handlingsplan for løsning. Løsningstiden avhenger av om en kvalifisert person fra partnerens side er tilgjengelig for å hjelpe til med reproduksjonen. and/or å isolere problemet, være en inkompatibilitet mellom Cisco og partnerens miljø. Hvis en slik person ikke kan gjøres tilgjengelig, kan disse løsningstidene bli forlenget.

Hvis en akseptabel status and/or Hvis Cisco ikke oppnådde en løsning innen de angitte tidsrammene, bør partnerne eskalere til Cisco.

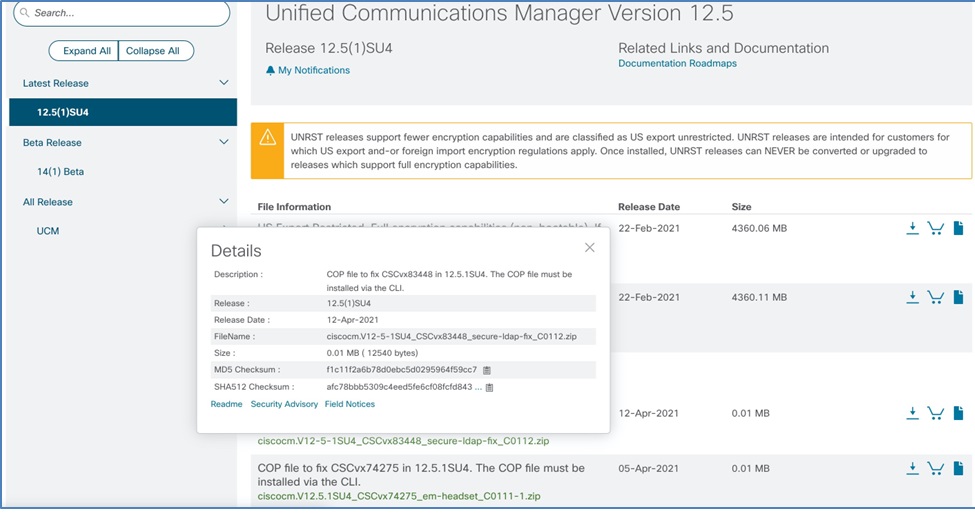

Cisco Options Package (COP)-filer

Cisco utgir COP-filer for å endre måten produksjonskoden kjører på, og gir Cisco en måte å distribuere programvare utenom vanlige programvareutgivelsessykluser. Om nødvendig blir COP-filer utgitt på et tidspunkt etter at den første produksjonskoden er utgitt. Produksjonsteamene publiserer COP-filer for problemer med stor innvirkning og når det ikke finnes noen tilgjengelig løsning for et problem. I tillegg til problemrettinger blir COP-filer noen ganger utgitt for å distribuere verktøy ved oppgradering (for eksempel diskopprydding).

Feltvarsler med løste problemer har vanligvis en tilknyttet COP-fil. Det finnes vanligvis en egen COP-fil for hvert problem.

PSIRT-er har ikke alltid en tilknyttet COP-fil. For PSIRT-er publiseres vanligvis en ny versjon for en fullstendig oppgradering.

Cisco-initierte scenarier

Hvis Cisco avgjør at en kundes dedikerte instansmiljø trenger en COP-filinstallasjon, bruker Cisco én av følgende prosesser:

-

Hvis COP-filen dikterer en nødløsning (sårbarhet eller nært forestående feil), laster Cisco opp COP-filen i løpet av Ciscos planlagte vedlikeholdsvindu.

-

I alle andre tilfeller vil COP-installasjonen bli planlagt som regelmessig vedlikehold med partner eller kunde i henhold til den vanlige prosedyren for endringshåndtering.

Kundeinitiert scenario

Hvis en kunde bestemmer seg for å trenge installasjon av en COP-fil (telefonens fastvare, språkpakker, enhetspakker), bør kunden starte følgende prosess:

Opprett en serviceforespørsel i Control Hub for den spesifikke COP-filen som skal lastes opp til SFTP-serveren i den dedikerte instansen. Se Serviceforespørsel.

Cisco vil bare laste opp filen til SFTP-serveren. Det er partnerens ansvar å laste ned COP to UC-applikasjonen og installere den, slik det passer deg.

COP-filer er publisert på Ciscos nedlastingsside for programvare:

https://software.cisco.com/download/home

Kapasitetsstyring

Cisco og partneren administrerer kapasiteten til nettverket og datasentrene for å tillate onboarding av kunder til den dedikerte instansløsningen. Kapasitetsstyringsprosessen inkluderer overvåking av den pågående veksten i kundeabonnenter.

Cisco og partneren har separate ansvarsområder i kapasitetsstyringsprosessen.

Partneransvar

Partneren sørger for at nettverksutstyret har nok kapasitet til å håndtere belastningen og en passende mengde forventet vekst.

Partneren oppgir antallet kunnskapsarbeidere og arbeidsområdeenheter under aktiveringen av den dedikerte instansen (tallet som oppgis skal være sluttstatusen for det totale antallet som skal konfigureres i den dedikerte instansen). Basert på detaljene som er gitt, vil Cisco justere størrelsen på UC-applikasjonene i den dedikerte instansen. Se Størrelsesjustering av Unified Communication-applikasjoner for mer informasjon om størrelsesjustering av UC-applikasjoner se. Partneren administrerer klargjøring av funksjoner og brukere innenfor den forespurte kapasiteten.

Partneren må informere Cisco om endringene i antall kunnskapsarbeidere og antall arbeidsområdeenheter som ble oppgitt under aktiveringen. Basert på detaljene som gis, vil Cisco analysere endringene som trengs for UC-applikasjonene og gjøre de nødvendige endringene. For det samme må partneren sende en Control Hub-tjenesteforespørsel til Cisco og samarbeide om en utvidelsesplan. Partneren kan bare konfigurere funksjonene og brukerne etter at den ekstra kapasiteten er lagt til for kunden. Se Slik sender du en tjenesteforespørsel for mer informasjon.

Det kan ta tid å legge til ytterligere kapasitet, avhengig av typen vekstbehov. Dette vil bli samarbeidet mellom partneren og Cisco.

Ciscos ansvar

Tjenesten Dedikert instans overvåker datasenterkapasiteten og sørger for at datasenterutstyret har nok kapasitet til å håndtere belastningen og en passende mengde prognostisert vekst.

Cisco informerer partneren om planlagte utvidelser eller endringer for å håndtere kapasitetsveksten hvis disse endringene påvirker kunden. Implementeringen av oppgraderinger og endringer følger endringshåndteringsprosessen.

Utgivelseshåndtering

Cisco beholder dedikerte instans-skyapplikasjoner (CUCM, CUCxN, IM) & P, CER, Expressway og SME (valgfritt)) oppdatert, slik Cisco anser det passende, med de nyeste funksjonene og funksjonaliteten. Kunder kan til enhver tid operere med enten den nyeste utgivelsen («n») eller den forrige utgivelsen («n-1»).

Cisco informerer partneren om tilgjengelige versjoner og planlagte oppgraderinger (inkludert oppgraderingskrav) som en del av endringshåndteringsvarslingene og varslene. Cisco vil kommunisere når vi identifiserer kunder som skal oppgraderes. Cisco vil også informere om hvilken versjon kunden vil bli oppgradert til. Partneren kan velge å endre oppgraderingen én gang, avhengig av kundens forretningsbehov, opptil en uke før den planlagte oppgraderingen. Når en oppgradering er fullført, vil Cisco varsle partneren.

For mer informasjon, se Endringshåndtering.

Utgivelseshåndtering for Cisco Collaboration Systems-utgivelse

Når en ny utgivelse av Collaboration Systems blir tilgjengelig, blir den forrige utgivelsen («n-1») til «n-2» og den nåværende utgivelsen («n») blir til «n-1».

| Kundehandlinger for dedikerte instanser | v12.5-SU7a (n-2) | v14.0-SU3/SU4 (n-1) | v15.0-SU3a (n) |

|---|---|---|---|

| Nye kundeimplementeringer | Ikke støttet | Ikke støttet | Støttet |

| Oppgraderinger som støttes | Må oppgraderes til v15SU3a | Må oppgraderes til v15SU3a | Støttet |

| Kundene kan bli | Må oppgraderes til v15SU3a | Må oppgraderes til v15SU3a | Ja |

Kort tid etter at en ny Collaboration Systems-utgivelse er annonsert, går «n-2»-utgivelsen inn i sluttsalgsperioden. Alle kunder som bruker denne versjonen må oppgradere til den nyeste versjonen. Cisco vil bistå i dette arbeidet ved å informere partneren om å begynne forberedelsene til oppgraderingen. Cisco og partneren vil i fellesskap koordinere et vedlikeholdsvindu i henhold til kundens forretningsbehov.

Det anbefales at kunder med n-1 Collaboration Systems-utgivelsen oppgraderer til den nyeste Collaboration Systems-utgivelsen. Hvis en oppgradering av Collaboration Systems-versjonen er nødvendig, eller hvis en SU-oppgradering er nødvendig på grunn av nye funksjoner, kontakt Cisco for å koordinere et vedlikeholdsvindu for oppgraderingen. Hvis Cisco finner ut at en SU-oppgradering er nødvendig av stabilitets- eller ytelsesgrunner, vil Cisco koordinere med partneren for å planlegge oppgraderingen.

Cisco vil varsle partneren når en oppgradering er fullført.

Nettverksadministrasjon

Partneransvar

Partneren overvåker nettverket og utstyret sitt som er koblet til Cisco Dedicated Instance-datasenteret. Partneren overvåker også nettverket og utstyret sitt som er:

-

Brukes til å støtte den dedikerte instanstjenesten, OG

-

Koblet til kundens lokaler.

Partneren overvåker alle partneradministrerte enheter integrert med Dedicated Instance Cloud.

Ciscos ansvarsområder

Webex Calling Dedicated Instance bruker bransjeledende nettverksverktøy for å overvåke datasenterets nettverkstilkoblinger mellom datasenteret vårt og partnernettverket, og sikringsverktøy for proaktivt å identifisere og isolere tjenesteforringelser på tvers av våre globalt spredte, geo-redundante datasentre.

Cisco overvåker ikke integrasjonstjenester i partneradministrerte enheter som er koblet til Dedicated Instance Cloud. Dette inkluderer, men er ikke begrenset til, følgende:

-

Cisco overvåker ikke den dedikerte instansens SIP-trunk mot en annen klynge enn den dedikerte instansens UC-klynge.

-

Cisco overvåker ikke de dedikerte instansens CTI-rutepunkter mot et annet kontaktsenter enn et Cisco-administrert Contact Center Express.

Sertifikatadministrasjon

I et dedikert instansmiljø signeres sertifikater av en sertifiseringsinstans (CA) og administreres som følger:

Sertifikater administrert av teamet for dedikerte instanser

-

Samtalebehandler

- samtalebehandler

- callmanager-ECDSA

- hannkatt

- tomcat-ECDSA

- ipsec

- TV-er

Tomcat-sertifikatet brukes på nytt for Call Manager, så Call Manager-sertifikatet vises ikke lenger i sertifikat-GUI-listen. IPsec- og TVS-sertifikatene vil bli fornyet hvis de er selvsignerte og utløper i sertifikatadministrasjonslisten.

-

IM og tilstedeværelse (IM & P):

- hannkatt

- tomcat-ECDSA

- kopp

- kopp-ECDSA

- cup-xmpp

- cup-xmpp-ECDSA

- cup-xmpp-s2s

- cup-xmpp-s2s-ECDSA

- ipsec

Systemet fornyer sertifikatene cup-xmpp-s2s, cup-xmpp-s2s-ecdsaog ipsec hvis de er selvsignerte og utløper i sertifikatadministrasjonslisten.

-

Cisco Unity Connection (CUC):

- hannkatt

- tomcat-ECDSA

- ipsec

Systemet fornyer IPsec -sertifikatet hvis det er selvsignert og utløper i sertifikatadministrasjonslisten.

-

Cisco Emergency Responder (CER):

- hannkatt

- tomcat-ECDSA

- ipsec

Systemet fornyer IPsec -sertifikatet hvis det er selvsignert og utløper i sertifikatadministrasjonslisten.

-

Motorvei

-

serversertifikat

-

Fornyelse av policy

Teamet for dedikerte instanser fornyer sertifikatene som er oppført ovenfor hvert år, forutsatt at de administrerer dem. I løpet av vedlikeholdsvinduet for fornyelse fjerner teamet også eventuelle utløpte tillitssertifikater.

Kundens eller partnerens ansvar

Kunder eller partnere må administrere (flytte, legge til, endre eller slette) alle sertifikater som håndteres av sluttbrukeren under migreringer eller rutinemessige operasjoner. Dette ansvaret omfatter også eventuelle sertifikater som ikke er oppført ovenfor.

Ansvar for sikkerhetskopiering og gjenoppretting

Følgende er et sammendrag av Ciscos og partnernes ansvar for sikkerhetskopiering og gjenoppretting.

| Parti | Ansvar |

| Partner |

I partnerens dedikerte instansskysystem må partneren alltid vedlikeholde:

|

| Cisco |

Cisco sikkerhetskopierer alle UC-applikasjonene som er distribuert i Dedicated Instance hver natt, og de tre siste gode sikkerhetskopiene lagres i Ciscos datasenter. Alle sikkerhetskopier er passordbeskyttet og separate for hver kunde, og disse vil kun bli brukt til å gjenopprette UC-applikasjonen som en del av katastrofegjenopprettingen. Se Cisco-system for katastrofegjenoppretting for mer informasjon. Cisco utfører ikke gjenoppretting på forespørsel eller tillater bruk av dette som en strategi for sikkerhetskopiering av endringer. Partnere vil verken ha tilgang til disse sikkerhetskopiene eller tillatelse til å konfigurere sikkerhetskopiene til datasentrene sine.

|

Cisco-system for katastrofegjenoppretting

Disaster Recovery System (DRS), som kan startes fra Cisco Unified Communications Manager Administration, IM- og Presence Service-noden eller fra en hvilken som helst Unity Connection-node, gir full sikkerhetskopiering og gjenoppretting av data for alle UC-serverne. DRS lar Cisco utføre regelmessig planlagte automatiske eller brukeraktiverte sikkerhetskopier av data. DRS utfører også en sikkerhetskopiering på klyngenivå, som betyr at den samler sikkerhetskopier for alle servere i en Cisco Unified Communications Manager-klynge til en sentral plassering, og deretter arkiverer sikkerhetskopieringsdataene til den fysiske lagringsenheten. Cisco gjør en tilpasset sikkerhetskopi av Expressways og bruker det samme for gjenoppretting av nodene.

Partnere vil ikke ha tilgang til DRS. Cisco sikkerhetskopierer dataene for alle UC-applikasjoner som er distribuert i den dedikerte instansskyen. Hvis en faktisk katastrofe inntreffer, vil Cisco gjenopprette dataene fra de siste tilgjengelige sikkerhetskopiene. Partnere kan utføre gjenoppretting når Cisco har fullført DRS-gjenopprettingen.

Strategi for gjenoppretting av katastrofer:

- Gjenopprettingsstrategi: Dersom det skulle oppstå en situasjon som påvirker datasenteret vårt, og som potensielt kan påvirke både utgivere og abonnenter, er vårt primære mål å raskt gjenopprette tjenestene for å minimere eventuelle forstyrrelser. Failover-datasenteret ville sørge for at anropsmulighetene ikke påvirkes. Vår gjenopprettingsstrategi er tilpasningsdyktig og avhengig av feilens spesifikke natur:

- Programfeil: Hvis problemet identifiseres som en programfeil eller korrupsjon, er målet vårt å etablere en ny utgiver som bruker DRS-sikkerhetskopierings- og gjenopptakelsestjenester innen én virkedag.

- Maskinvarefeil: Ved maskinvarefeil vil beslutningen om å sette opp en ny utgiver i samme datasenter eller et annet, eller å gjenopprette den defekte maskinvaren, avhenge av de unike omstendighetene og feilens art. Vår prioritet, som alltid, er å minimere forstyrrelser og fremskynde gjenoppretting av tjenesten.

- Tidspunkt for aktivering av katastrofegjenoppretting: Det nøyaktige tidspunktet for å igangsette våre protokoller for gjenoppretting etter katastrofer er avhengig av ulike faktorer, inkludert katastrofens omfang, den estimerte varigheten for gjenoppretting og den potensielle innvirkningen på tjenestene våre. Vårt dedikerte team overvåker kontinuerlig situasjonen og streber etter å finne en balanse mellom å redusere nedetid og å utføre katastrofegjenopprettingsprosessen effektivt. Basert på disse vurderingene vil vi kommunisere tjenestenivåavtalen (SLA), tiltakene som iverksettes og forventede tidslinjer for gjenoppretting på en transparent måte for å sikre at du holdes informert gjennom hele prosessen.