- Página inicial

- /

- Artigo

Guia de operações de parceiros

Neste artigo

Neste artigo Comentários?

Comentários?Este documento foi elaborado para ajudar os parceiros qualificados do Webex Calling Dedicated Instance que concluíram a integração à plataforma Dedicated Instance a compreender os processos e procedimentos para operar o serviço.

Escopo

Este documento e os materiais de apoio foram elaborados para ajudar você a entender as responsabilidades operacionais entre a Cisco e o parceiro, e destinam-se aos seguintes públicos:

-

Suporte do parceiro

-

Organizações de parceiros e sucesso do cliente

Serviço de Suporte Técnico (TAC)

A Cisco fornece suporte técnico de nível 1 do 24x7x365 aos parceiros. Os parceiros fornecem suporte técnico aos seus clientes para a resolução de problemas relacionados à Instância Dedicada, conforme descrito ao longo desta seção. O parceiro pode encaminhar problemas de suporte à Cisco, conforme necessário.

A infraestrutura de instâncias dedicadas é gerenciada pela Cisco Cloud Delivery. Quaisquer problemas relacionados a dispositivos que não sejam gerenciados pela Instância Dedicada são de responsabilidade do parceiro, que deverá solucioná-los. Os parceiros devem interagir com:

-

Fornecedores adequados

-

A equipe TAC apropriada para o produto Cisco deve ser contatada caso o equipamento Cisco possua um contrato de manutenção ativo.

Para obter mais informações sobre suporte de nível 1, consulte .

Responsabilidades de suporte ao parceiro

O suporte técnico do parceiro inclui a capacidade de realizar o seguinte para os clientes:

-

Fornecer informações gerais sobre o serviço.

-

Fornecer suporte para configuração.

-

Filtre os problemas não técnicos dos problemas técnicos.

-

Apoiar a identificação de problemas e a determinação de defeitos de serviço.

-

Analise onde ocorreu o erro.

-

Restaure as configurações incorretas, aplicadas pelo cliente ou parceiro, para solucionar o problema.

-

Resolver problemas com qualquer aplicação ou infraestrutura gerenciada por parceiros.

-

Prever as necessidades de gerenciamento de capacidade para novos usuários além dos requisitos iniciais.

-

Configure as funcionalidades da aplicação e realize o provisionamento de usuários.

-

Gerenciar a cobrança e a emissão de notas fiscais para clientes.

-

Seja dono do relacionamento com o cliente.

-

Gerenciar a integração de soluções de serviços PSTN.

-

Gerenciar a preparação do cliente para atualizações de instâncias dedicadas, renovação de certificados e manutenção de infraestrutura.

Quando o parceiro entra em contato com o Cisco TAC para obter suporte, ele é responsável por auxiliar na triagem dos problemas. Essa responsabilidade inclui o seguinte:

-

Capturar e fornecer os detalhes dos problemas relatados.

-

Auxiliar na replicação e triagem de problemas conforme solicitado pelo Cisco TAC.

-

Auxiliando nos testes de correções

-

Confirmar que os problemas não estão relacionados a hardware, software, aplicativos ou outras fontes fornecidas pelo usuário final.

É responsabilidade do parceiro garantir que os seguintes tipos de necessidades de suporte técnico sejam atendidos para seus clientes.

| Tipo | Question/Issue |

|---|---|

| Consultas do usuário Perguntas básicas Como faço para…? |

Como funciona meu telefone? Quais são as funcionalidades que eu tenho? Como faço para usar esses recursos? Como faço para usar o portal de autocuidado? Como faço para usar o portal de administração de aplicativos UC da instância dedicada? Como faço para discar um número PSTN? Como faço para alterar o PIN do meu correio de voz? |

|

Problemas de suporte mais comuns que o parceiro resolve. |

O telefone não liga. Não é possível registrar os telefones. Não é possível verificar o correio de voz. Não foi possível usar um recurso do Cisco UCM. Não foi possível fazer uma chamada. Não foi possível receber uma chamada. Não foi possível ouvir o áudio. Não foi possível iniciar sessão. Jabber/Webex Aplicativo Não foi possível usar o Jabber/Webex Aplicativo softphone |

| Problemas técnicos de configuração do cliente |

Instalação de clientes de software Configuração e instalação de usuários finais, recursos ou plano de discagem. Configuração e instalação de serviços de voz, vídeo, correio de voz, mensagens instantâneas e presença. Provisionamento de contas de usuário e endpoints, incluindo implementação de LDAP e SSO. |

| Possíveis bugs no aplicativo | Informe à Cisco sobre funções e recursos que não estejam funcionando conforme documentado. |

| Tempo de inatividade ou disponibilidade do serviço |

Confirme a disponibilidade e o status do serviço. Confirme a disponibilidade no ambiente de rede do cliente, incluindo conectividade em nuvem, rede PSTN ou conectividade SIP para integração de telefonia. |

Requisitos de suporte técnico do parceiro

Quando o parceiro encaminha uma solicitação de suporte ao Cisco TAC, ele deve fornecer as seguintes informações:

Informações gerais sobre o caso

-

Forneça um número de assinatura ou número de contrato de serviço válido.

-

Quem liga deve se identificar como membro da equipe de Suporte a Parceiros, representando o parceiro ou uma conta de cliente revendida.

-

Nome, número de telefone e endereço de e-mail do representante do parceiro ou informações genéricas do parceiro para a equipe que está encaminhando o problema para a Cisco.

Ao entrar em contato com o Suporte da Cisco Cloud, identifique o parceiro, o cliente e o problema.

Funções e responsabilidades do suporte da Cisco

A Cisco é responsável por fornecer suporte ao parceiro para o serviço Dedicated Instance Cloud no data center da Cisco Cloud, incluindo a correção e uma análise de alto nível da causa raiz do problema (a Cisco não fornecerá informações detalhadas sobre a infraestrutura na análise da causa raiz). Em caso de incidentes de Severidade 1 ou Severidade 2, a Cisco notificará proativamente os parceiros por e-mail.

A Cisco não é responsável por dar suporte a:

-

Rede e equipamentos de parceiros ou clientes conectados ao centro de dados da Dedicated Instância Cloud e às instalações do cliente.

O nó de sobrevivência aprimorado implantado nas instalações do cliente será de responsabilidade conjunta de partner/customer e Cisco.

-

Software ou hardware de terceiros

O parceiro é responsável por obter suporte ou atualizações para software ou hardware de terceiros, caso se determine que essa foi a causa do incidente.

Notificações e alertas relacionados ao suporte

Os parceiros recebem alertas e boletins de manutenção no Control Hub para a declaração e resolução de interrupções identificadas nos serviços principais. Os parceiros também recebem aviso prévio de atividades de manutenção impactantes ou daquelas que se estendem para além dos períodos de manutenção reservados.

Esses alertas são enviados aos parceiros que se inscreveram para receber alertas do Control Hub para notificações de “Manutenção e interrupções”, consulte Alertas no Control Hub. Os parceiros são responsáveis por garantir que a Cisco tenha informações de contato precisas e atualizadas. A Cisco recomenda que os administradores criem uma conta e usem o aplicativo Webex para receber notificações.

Gestão de mudanças

A equipe de Instâncias Dedicadas utiliza procedimentos formais e padronizados para garantir a estabilidade e a segurança do serviço em nuvem. Esses procedimentos padronizados facilitam a implementação eficiente e eficaz, ao mesmo tempo que gerenciam as solicitações de mudança.

Manutenção

Janela de manutenção

A Cisco notifica o parceiro sobre as atividades de manutenção planejadas. Todas as alterações planejadas ocorrem durante uma janela de manutenção. A Cisco fornece ao parceiro um aviso por escrito com pelo menos 10 dias úteis de antecedência para manutenções programadas que irão interromper a capacidade de chamada do cliente. Esses alertas são enviados aos parceiros que se inscreveram para receber alertas do Control Hub para notificações de “Manutenção e interrupções”, consulte Alertas no Control Hub. Os parceiros são responsáveis por garantir que a Cisco tenha informações de contato precisas e atualizadas. A Cisco recomenda que os administradores criem uma conta e usem o aplicativo Webex para receber notificações.

A manutenção inclui as seguintes atividades:

-

Atividades de manutenção de rotina que apresentam risco mínimo de impacto para o cliente.

-

Atividades planejadas e programadas que irão interromper a capacidade de chamada do cliente.

-

Renovação rotineira de certificados de aplicativos de Comunicações Unificadas gerenciados pela Cisco. As renovações são baseadas no período de validade e na data de renovação. & Hora dos certificados. A Cisco renova os certificados de aplicativos de Comunicações Unificadas apenas de 3 a 7 dias antes da data de vencimento e segue o processo padrão de gerenciamento de mudanças.

Para clientes que habilitaram o logon único (SSO) em aplicativos de Comunicações Unificadas (UC), após a conclusão da renovação do certificado pela Cisco, o parceiro deverá desabilitar o SSO, reimportar o arquivo de metadados do provedor de identidade (IdP) e reabilitar o SSO. Recomenda-se também que o parceiro ou cliente valide o SSO.

A janela de manutenção para o cluster de PMEs será agendada de acordo com a região de publicação da PME.

Os períodos de manutenção para o AMER são os seguintes:

-

Das 21h às 6h (horário do leste dos EUA), de segunda a sexta-feira.

-

Das 21h às 6h (horário do leste dos EUA), nos fins de semana (somente para manutenção da infraestrutura da Cisco).

Os períodos de manutenção para a região APJC são os seguintes:

-

Das 21h às 6h (JST), de segunda a sexta-feira.

-

Das 21h às 6h (JST), nos fins de semana (somente para manutenção da infraestrutura da Cisco).

Os períodos de manutenção para a Austrália são os seguintes:

-

Das 21h às 6h (horário do Território da Capital Australiana), de segunda a sexta-feira.

-

Das 21h às 6h (horário da Capital Australiana), nos fins de semana (somente para manutenção da infraestrutura da Cisco).

Os períodos de manutenção são os seguintes para a UE, EMEA e Reino Unido:

-

Das 21h às 6h CET, de segunda a sexta-feira.

-

Das 21h às 6h CET, aos fins de semana (apenas para manutenção da infraestrutura da Cisco).

O período para as janelas de alteração mencionado acima é fixo por região e não pode ser alterado.

Ao planejar a manutenção, a Cisco fará todo o possível para minimizar os impactos. and/or Eliminar a possibilidade de qualquer interrupção no serviço telefônico graças à arquitetura georredundante de Instância Dedicada. A Cisco espera que todas as configurações de parceiros e clientes sigam as melhores práticas de instâncias dedicadas para redundância. A Cisco não se responsabiliza por perdas de redundância devido a erros de configuração por parte do parceiro. É responsabilidade do parceiro validar e testar todas as integrações de terceiros que não sejam de sua responsabilidade. hosted/managed Na nuvem de instância dedicada.

A Cisco inicia atualizações de aplicativos de Comunicações Unificadas apenas pelos seguintes motivos:

-

Existe uma vulnerabilidade de segurança na versão atual do aplicativo UC e a correção requer uma atualização ou a instalação do COP.

-

O cliente encontra-se atualmente numa versão inferior a n-1 (da versão atual da Instância Dedicada suportada) ou numa versão que se aproxima do fim da vida útil (EOL).

-

Os parceiros também podem solicitar uma atualização por meio de um chamado no TAC caso haja suporte para um novo recurso disponível em versões posteriores do aplicativo UC.

A Cisco envia uma notificação de manutenção para partner/customer Com pelo menos 10 dias de antecedência da janela de alteração, recomenda-se que o parceiro responda à Cisco dentro de 2 a 3 dias caso o cronograma de alteração proposto entre em conflito com suas prioridades de negócios. Isso permite que a Cisco encontre uma janela de mudança alternativa (a data remarcada é definida de acordo com as datas disponíveis para as operações da Cisco). O parceiro pode reagendar a manutenção enviando um e-mail para ucm-cloud-change-management@cisco.com com justificativa detalhada para o reagendamento.

No entanto, em cenários urgentes ou de emergência, como a correção de vulnerabilidades de segurança graves ou certificados próximos do vencimento, a flexibilidade para alterar a janela de manutenção não será possível. A verificação de vulnerabilidades em instâncias dedicadas por parceiros ou clientes não é suportada. A instância dedicada possui seu próprio sistema de varredura de vulnerabilidades que é executado constantemente. Além disso, realizamos testes de penetração independentes regularmente e fornecemos uma Carta de Atestado no Portal de Confiança da Cisco.

Alterações solicitadas pelo parceiro

As alterações solicitadas pelos parceiros exigem uma revisão conjunta para avaliar o impacto na Instância Dedicada. Isso inclui mudanças que o parceiro quer que a Cisco faça e mudanças que o parceiro deseja fazer. Por exemplo:

-

Alterações de configuração que afetam dispositivos de borda ou a integração de aplicativos

-

Solicitações para desativar um serviço.

Solicitações para grandes alterações, como a desativação de um serviço, são enviadas à Cisco. O parceiro registra os requisitos e os envia à Cisco por meio da Equipe de Sucesso do Parceiro ou do Gerente de Contas, para iniciar uma revisão conjunta. Antes da implementação da alteração, a solicitação é avaliada em conjunto pela equipe de Gerenciamento de Produtos de Instâncias Dedicadas e pelo parceiro.

Alterações de emergência

A Cisco e o parceiro podem realizar alterações de emergência imediatamente ou na próxima janela de manutenção disponível, pelos seguintes motivos.

-

Para restabelecer o serviço a um cliente.

-

Para reduzir o impacto de uma interrupção

-

Para evitar uma possível interrupção no fornecimento de energia ao cliente.

-

Para remediar uma vulnerabilidade de segurança

Em caso de alterações de emergência na rede fora da Instância Dedicada, o parceiro notifica a Cisco sobre os impactos no cliente que são visíveis para a Cisco. Sempre que razoavelmente possível, o parceiro abre um chamado com a Cisco para que a Cisco possa reagir ao impacto.

Ao realizar uma alteração de emergência na Instância Dedicada, a Cisco notifica o parceiro assim que for razoavelmente possível. O e-mail que identifica qualquer impacto causado aos clientes pela alteração emergencial é enviado para a lista de comunicação.

Gestão de incidentes

O gerenciamento de incidentes minimiza os efeitos adversos nos negócios causados por erros no ambiente. A Cisco analisa os incidentes à medida que ocorrem para identificar rapidamente a causa. A Cisco então aplica uma solução alternativa até que uma correção permanente possa ser implementada.

Os parceiros gerenciam o gerenciamento de incidentes em suas redes de acordo com seus próprios processos estabelecidos. Os parceiros notificam a Cisco sobre atividades que podem gerar alarmes ou outras notificações visíveis para a Cisco.

A Cisco segue o processo de Janela de Manutenção para aplicar alterações.

Classificação de casos de suporte

A gravidade do caso de suporte do TAC é definida pelo parceiro ao abrir um chamado de suporte com a Cisco, com base no impacto nos negócios. O parceiro pode solicitar uma escalada para um nível de gravidade maior durante o ciclo de vida de um chamado, com base nos impactos variáveis para o negócio.

A seção a seguir serve como guia para o parceiro determinar o nível de gravidade correto ao abrir um chamado de suporte técnico.

Impacto do caso de apoio

Um caso de suporte TAC é classificado de acordo com seu impacto nos negócios (tamanho, escopo).

O impacto é uma medida da criticidade de um incidente para o negócio, geralmente equivalente à medida em que o incidente leva à disponibilidade da solução.

| Nível de impacto do incidente | Definições de impacto |

| Difundido | Mais de três quartos do ambiente de parceiros são afetados. |

| Grande | Entre metade e três quartos do ambiente do parceiro são afetados. |

| Localizado | Entre um quarto e metade do ambiente do parceiro é afetado. |

| Individualizado | Menos de um quarto do ambiente do parceiro é afetado. |

Urgência do caso de apoio

Urgência define a criticidade do incidente e seu impacto nos Serviços ou na capacidade dos parceiros de receberem os Serviços.

| Nível de urgência do incidente | Definições de urgência |

| Crítico | A capacidade de realizar chamadas está interrompida, sem backup ou redundância. |

| Alto | A capacidade de fazer chamadas está severamente prejudicada. |

| Médio | Outra função foi interrompida. |

| Baixo | Outras funções estão degradadas. |

Gravidade do caso de suporte

A gravidade define o nível de esforço despendido pela Cisco e pelo parceiro para resolver o incidente.

| Nível de gravidade do incidente | Definições de gravidade |

| S1 (Crítico) | A Cisco e o parceiro comprometem-se a disponibilizar todos os recursos necessários 24 horas por dia, 7 dias por semana, para resolver a situação. |

| S2 (Alto) | A Cisco e o parceiro disponibilizam recursos em tempo integral durante o horário comercial padrão para resolver a situação. |

| S3 (Médio) | A Cisco e o parceiro comprometem-se a disponibilizar recursos durante o horário comercial padrão para restabelecer o serviço a níveis satisfatórios. |

| S4 (Baixo) | A Cisco e seus parceiros disponibilizam recursos durante o horário comercial padrão para fornecer informações ou assistência. |

O nível de gravidade é determinado pela aplicação das definições de impacto e urgência.

Matriz de gravidade do caso de suporte

| Impacto | |||||

| Difundido | Grande | Localizado | Individualizado | ||

|

Urgência | Crítico | S1 | S1 | S2 | S3 |

| Alto | S1 | S2 | S2 | S3 | |

| Médio | S2 | S3 | S3 | S3 | |

| Baixo | S4 | S4 | S4 | S4 | |

Durante a triagem de incidentes, a Cisco tem a capacidade de alterar a gravidade do caso e reduzir a gravidade do chamado de suporte, se necessário. O caso poderá permanecer em aberto por um período determinado enquanto a estabilidade operacional estiver sendo avaliada.

objetivos de tempo de resposta do suporte de software

A seção a seguir detalha o tempo de resposta planejado pela Cisco para os casos enviados, com base em sua gravidade. Ocasionalmente, a gravidade do caso pode ser ajustada para estar em conformidade com as diretrizes acima.

Cisco e objetivo de nível de serviço

A instância dedicada do Webex Calling fornece aos parceiros suporte técnico em inglês 24x7. Os parceiros podem enviar problemas S3 e S4 diretamente no Cisco Support Case Manager. Para problemas relacionados aos sistemas S1 e S2, recomenda-se ligar para o número global do TAC: 1-800-553-2447.

O padrão da Cisco é atender aos níveis de severidade S3 e S4 em pelo menos 95% dos casos, com base na seguinte tabela:

| Nível de gravidade | Resposta em: |

| S1 | 15 minutos |

| S2 | 30 minutos |

| S3 | 1 dia útil |

| S4 | 3 dias úteis |

O tempo de resposta é o tempo decorrido para a Cisco reconhecer um problema de determinada gravidade. Caso a Cisco não consiga resolver o problema no intervalo especificado, ela fornecerá um status e um plano de ação para a resolução. O tempo de resolução depende da disponibilidade de uma pessoa qualificada da família do parceiro para auxiliar na reprodução. and/or Ao isolar o problema, constatou-se que se tratava de uma incompatibilidade entre o ambiente da Cisco e o do parceiro. Caso não seja possível disponibilizar uma pessoa com essas qualificações, esses prazos de resolução poderão ser estendidos.

Se um status aceitável and/or Caso a Cisco não tenha concluído a resolução dentro dos prazos indicados, os parceiros devem entrar em contato com a Cisco.

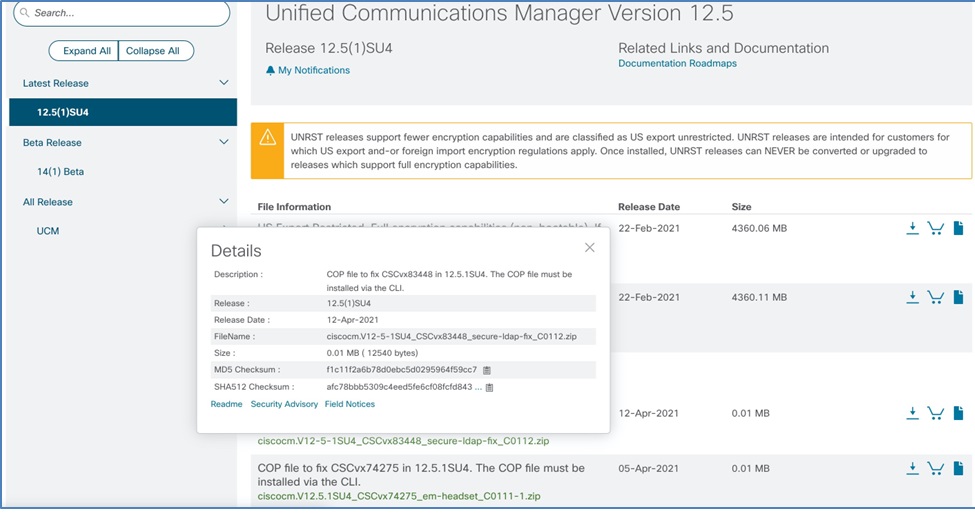

Arquivos do Pacote de Opções da Cisco (COP)

A Cisco disponibiliza arquivos COP para alterar ligeiramente a forma como o código de produção é executado, oferecendo à Cisco uma maneira de implantar software fora dos ciclos regulares de lançamento de software. Caso necessário, os arquivos COP são liberados em algum momento após a liberação do código de produção inicial. As equipes de produção liberam arquivos COP para problemas de alto impacto e quando não há solução alternativa disponível para um problema. Além das correções de problemas, os arquivos COP às vezes são liberados para distribuir utilitários durante a atualização (por exemplo, limpeza de disco).

Normalmente, os avisos de campo com problemas resolvidos têm um arquivo COP associado. Geralmente existe um arquivo COP separado para cada problema.

As PSIRTs nem sempre possuem um arquivo COP associado. Para PSIRTs, normalmente é publicada uma nova versão para uma atualização completa.

Cenários iniciados pela Cisco

Se a Cisco determinar que o ambiente de Instância Dedicada de um cliente precisa de uma instalação de arquivo COP, a Cisco utiliza um dos seguintes processos:

-

Se o arquivo COP exigir uma correção emergencial (vulnerabilidade ou falha iminente), a Cisco fará o upload do arquivo COP durante a janela de manutenção programada da Cisco.

-

Em todos os outros casos, a instalação do COP será agendada como uma manutenção regular com o parceiro ou cliente, seguindo o procedimento padrão de gestão de mudanças.

Cenário iniciado pelo cliente

Caso um cliente decida que precisa instalar um arquivo COP (firmware do telefone, pacotes de idioma, pacotes de dispositivo), ele deverá iniciar o seguinte processo:

Crie uma solicitação de serviço no Control Hub para o arquivo COP específico a ser carregado no servidor SFTP na Instância Dedicada, consulte Solicitação de Serviço.

A Cisco só fará o upload do arquivo para o servidor SFTP. É da responsabilidade do parceiro fazer o download da aplicação COP to UC e instalá-la, conforme lhe for mais conveniente.

Os arquivos COP são publicados na página de downloads de software da Cisco:

https://software.cisco.com/download/home

Gestão de capacidade

A Cisco e o parceiro gerenciam a capacidade da rede e dos data centers para permitir a integração de clientes à solução de Instância Dedicada. O processo de gestão de capacidade inclui o monitoramento do crescimento contínuo do número de assinantes.

A Cisco e o parceiro têm responsabilidades distintas no processo de gestão de capacidade.

Responsabilidade do Parceiro

O parceiro garante que seu equipamento de rede tenha capacidade suficiente para suportar a carga e um crescimento previsto adequado.

O parceiro fornece a quantidade de usuários do conhecimento e dispositivos do espaço de trabalho durante a ativação da Instância Dedicada (o número fornecido deve ser o número total final que será configurado na Instância Dedicada). Com base nos detalhes fornecidos, a Cisco fará o dimensionamento dos aplicativos de Comunicações Unificadas (UC) na Instância Dedicada. Consulte Dimensionamento de aplicativos de Comunicação Unificada para obter mais informações sobre dimensionamento de aplicativos de UC consulte. O parceiro gerencia o fornecimento de funcionalidades e usuários dentro da capacidade solicitada.

O parceiro precisa informar a Cisco sobre as alterações no número de Knowledge Workers e na quantidade de dispositivos Workspace fornecidos durante a ativação. Com base nos detalhes fornecidos, a Cisco analisará as alterações necessárias para os aplicativos de Comunicações Unificadas e fará as alterações necessárias. Para isso, o parceiro precisa abrir uma solicitação de serviço do Control Hub junto à Cisco e trabalhar em conjunto em um plano de expansão. O parceiro só poderá configurar as funcionalidades e os usuários após a capacidade adicional ser disponibilizada ao cliente. Consulte Como abrir uma solicitação de serviço para obter mais informações.

A adição de capacidade adicional pode levar tempo, dependendo do tipo de necessidade de crescimento. Isso será trabalhado em conjunto pelo parceiro e pela Cisco.

Responsabilidade da Cisco

O serviço de Instância Dedicada monitora a capacidade do data center e garante que seus equipamentos tenham capacidade suficiente para lidar com a carga e com um crescimento previsto adequado.

A Cisco informa o parceiro sobre expansões ou alterações planejadas para atender ao crescimento da capacidade, caso essas alterações afetem o cliente. A implementação de atualizações e alterações segue o processo de gestão de mudanças.

Gestão de lançamentos

A Cisco mantém aplicações de nuvem de instância dedicada (CUCM, CUCxN, IM). & P, CER, Expressway e SME (opcional) atualizados, conforme a Cisco julgar apropriado, com os recursos e funcionalidades mais recentes. Os clientes podem operar a qualquer momento com a versão mais recente (“n”) ou com a versão anterior (“n-1”).

A Cisco informa o parceiro sobre a disponibilidade de versões e atualizações planejadas (incluindo requisitos de atualização) como parte do Gerenciamento de mudanças alertas e notificações. A Cisco comunicará quando identificarmos os clientes que serão atualizados. A Cisco também comunicará a versão para a qual o cliente será atualizado. O parceiro poderá optar por reagendar a atualização uma vez, dependendo das necessidades comerciais do cliente, até uma semana antes da atualização agendada. Após a conclusão bem-sucedida de uma atualização, a Cisco notificará o parceiro.

Para obter mais informações, consulte Gestão de alterações.

Gerenciamento de versões para o lançamento do Cisco Collaboration Systems

Quando uma nova versão do Collaboration Systems é lançada, a versão anterior (“n-1”) passa a ser “n-2” e a versão atual (“n”) passa a ser “n-1”.

| Ações do cliente da instância dedicada | v12.5-SU7a (n-2) | v14.0-SU3/SU4 (n-1) | v15.0-SU3a (n) |

|---|---|---|---|

| Implantações de novos clientes | Não compatível | Não suportado | Suportado |

| Atualizações suportadas | Precisa ser atualizado para a versão v15SU3a. | Precisa ser atualizado para a versão v15SU3a. | Compatível |

| Os clientes podem ficar | Precisa ser atualizado para a versão v15SU3a. | Precisa ser atualizado para a versão v15SU3a. | Sim |

Pouco tempo depois do anúncio do lançamento de um novo Sistema de Colaboração, a versão “n-2” entra no período de Fim de Vendas. Todos os clientes que estão utilizando esta versão devem atualizar para a versão mais recente. A Cisco auxiliará nesse esforço, informando o parceiro para que ele comece a se preparar para a atualização. A Cisco e o parceiro coordenarão conjuntamente um período de manutenção de acordo com as necessidades de negócios do cliente.

Recomenda-se a atualização para a versão mais recente do Collaboration Systems para clientes que utilizam a versão n-1 do Collaboration Systems. Caso seja necessária uma atualização de versão dos Sistemas de Colaboração, ou uma atualização de SU devido a novos recursos, consulte a Cisco para coordenar uma janela de manutenção para a atualização. Caso a Cisco determine que uma atualização SU é necessária por motivos de estabilidade ou desempenho, a Cisco coordenará com o parceiro para agendar a atualização.

A Cisco notificará o parceiro assim que a atualização for concluída com sucesso.

Gestão de redes

Responsabilidades do parceiro

O parceiro monitora sua rede e os equipamentos conectados ao data center Cisco Dedicated Instância. O parceiro também monitora sua rede e seus equipamentos, que são:

-

Utilizado para dar suporte ao serviço de Instância Dedicada, E

-

Conectado às instalações do cliente.

O parceiro monitora todos os dispositivos gerenciados por ele e integrados à Nuvem de Instância Dedicada.

Responsabilidades da Cisco

O Webex Calling Dedicated Instance utiliza ferramentas de rede líderes do setor para monitorar as conexões de rede entre nosso data center e a rede do parceiro, além de ferramentas de garantia para identificar e isolar proativamente problemas de serviço em nossos data centers geograficamente redundantes e dispersos globalmente.

A Cisco não monitora os serviços de integração em dispositivos gerenciados por parceiros conectados à Nuvem de Instância Dedicada. Isso inclui, mas não se limita a, o seguinte:

-

A Cisco não monitora o tronco SIP da instância dedicada em relação a um cluster diferente do cluster de UC da instância dedicada.

-

A Cisco não monitora os pontos de roteamento CTI da instância dedicada para um contact center que não seja um Contact Center Express gerenciado pela Cisco.

Gerenciamento de certificados

Em um ambiente de Instância Dedicada, os certificados são assinados por uma Autoridade Certificadora (CA) e gerenciados da seguinte forma:

Certificados gerenciados pela equipe de Instâncias Dedicadas

-

CallManager

- gerente de chamadas

- callmanager-ECDSA

- gato

- tomcat-ECDSA

- ipsec

- televisores

O certificado do Tomcat é reutilizado pelo Call Manager, portanto, o certificado do Call Manager não aparece mais na lista de certificados da interface gráfica. Os certificados IPsec e TVS serão renovados se forem autoassinados e estiverem próximos do vencimento na lista de gerenciamento de certificados.

-

Mensagens instantâneas e presença (IM) & P):

- gato

- tomcat-ECDSA

- xícara

- copo-ECDSA

- copo-xmp

- copo-xmpp-ECDSA

- copo-xmpp-s2s

- copo-xmpp-s2s-ECDSA

- ipsec

O sistema renova os certificados cup-xmpp-s2s, cup-xmpp-s2s-ecdsae ipsec se eles forem autoassinados e estiverem perto de expirar na lista de gerenciamento de certificados.

-

Cisco Unity Connection (CUC):

- gato

- tomcat-ECDSA

- ipsec

O sistema renova o certificado IPsec se ele for autoassinado e estiver prestes a expirar na lista de gerenciamento de certificados.

-

Cisco Emergency Responder (CER):

- gato

- tomcat-ECDSA

- ipsec

O sistema renova o certificado IPsec se ele for autoassinado e estiver prestes a expirar na lista de gerenciamento de certificados.

-

Expressway

-

certificado do servidor

-

Renovação da apólice

A equipe de Instâncias Dedicadas renova os certificados listados acima anualmente, desde que sejam gerenciados por ela. Durante o período de manutenção de renovação, a equipe também remove quaisquer certificados de confiança expirados.

Responsabilidade do cliente ou parceiro

Os clientes ou parceiros devem gerenciar (mover, adicionar, alterar ou excluir) quaisquer certificados utilizados pelo usuário final durante migrações ou operações de rotina. Essa responsabilidade inclui também quaisquer certificados não listados acima.

Responsabilidades de backup e restauração

A seguir, um resumo das responsabilidades da Cisco e de seus parceiros em relação às operações de backup e restauração.

| Festa | Responsabilidades |

| Parceiro |

No sistema Dedicated Instance Cloud do parceiro, o parceiro deve sempre manter:

|

| Cisco |

A Cisco faz backup de todos os aplicativos de UC implantados na Instância Dedicada todas as noites, e os 3 backups mais recentes e válidos são salvos no data center da Cisco. Todos os backups são protegidos por senha e separados para cada cliente, sendo utilizados exclusivamente para restaurar o aplicativo de Comunicações Unificadas como parte do processo de recuperação de desastres. Consulte o sistema de recuperação de desastres da Cisco para obter mais informações. A Cisco não realiza restaurações sob demanda nem permite o uso disso como estratégia de reversão de alterações. Os parceiros não terão acesso a esses backups nem poderão configurá-los em seus datacenters.

|

Sistema de recuperação de desastres da Cisco

O Sistema de Recuperação de Desastres (DRS), que pode ser invocado a partir do nó de Administração do Cisco Unified Communications Manager, do serviço de mensagens instantâneas e presença ou de qualquer nó do Unity Connection, fornece recursos completos de backup e restauração de dados para todos os servidores de comunicações unificadas. O DRS permite que a Cisco execute backups de dados automáticos ou acionados pelo usuário, agendados regularmente. O DRS também realiza um backup em nível de cluster, o que significa que ele coleta backups de todos os servidores em um cluster do Cisco Unified Communications Manager em um local central e, em seguida, arquiva os dados de backup no dispositivo de armazenamento físico. A Cisco realiza um backup personalizado dos Expressways e utiliza o mesmo para a recuperação dos nós.

Os parceiros não terão acesso ao DRS. A Cisco faz backup dos dados de todos os aplicativos de Comunicações Unificadas (UC) implantados na nuvem de Instância Dedicada. Caso ocorra um desastre real, a Cisco restaurará os dados a partir do último backup disponível. Os parceiros podem realizar a recuperação assim que a Cisco concluir a restauração do DRS.

Estratégia de Recuperação de Desastres:

- Estratégia de recuperação: Em caso de uma situação que afete nosso centro de dados, podendo impactar tanto editores quanto assinantes, nosso principal objetivo é restabelecer os serviços rapidamente para minimizar quaisquer interrupções. O centro de dados de contingência garantiria que a capacidade de chamada não fosse afetada. Nossa estratégia de recuperação é adaptável e depende da natureza específica da falha:

- Falha na aplicação: Caso o problema seja identificado como uma falha ou corrupção do aplicativo, nosso objetivo é estabelecer um novo servidor Publisher utilizando os serviços de backup e retomada do DRS dentro de um prazo de um dia útil.

- Falha de hardware: Em caso de falha de hardware, a decisão de configurar um novo Publisher no mesmo centro de dados ou em um diferente, ou de recuperar o hardware com falha, dependerá das circunstâncias específicas e da natureza da falha. Nossa prioridade, como sempre, é minimizar as interrupções e agilizar o restabelecimento do serviço.

- Cronograma de ativação da recuperação de desastres: O momento exato para iniciar nossos protocolos de recuperação de desastres depende de vários fatores, incluindo a escala do desastre, a duração estimada da recuperação e o impacto potencial em nossos serviços. Nossa equipe dedicada monitora continuamente a situação, buscando um equilíbrio entre reduzir o tempo de inatividade e executar o processo de recuperação de desastres com eficácia. Com base nessas considerações, comunicaremos o Acordo de Nível de Serviço (SLA), as ações que estão sendo tomadas e os prazos esperados para a recuperação de forma transparente, para garantir que você seja mantido informado durante todo o processo.