- Start

- /

- Artikel

Guide för partnerverksamhet

I den här artikeln

I den här artikeln Har du feedback?

Har du feedback?Det här dokumentet är utformat för att hjälpa kvalificerade Webex Calling Dedicated Instance-partners som har slutfört integrationen med Dedicated Instance-plattformen att förstå processerna och procedurerna för att driva tjänsten.

Omfattning

Detta dokument och stödmaterial är utformade för att hjälpa dig att förstå det operativa ansvaret mellan Cisco och partnern, och de är avsedda för följande målgrupper:

-

Partnersupport

-

Partner- och kundframgångsorganisationer

Teknisk supporttjänst (TAC)

Cisco tillhandahåller 24x7x365 Tier 1 teknisk support till partners. Partners tillhandahåller teknisk support till sina kunder för felsökning av dedikerade instanser, enligt beskrivningen i det här avsnittet. Partnern kan eskalera supportärenden till Cisco, vid behov.

Den dedikerade instansinfrastrukturen hanteras av Cisco Cloud Delivery. Eventuella problem relaterade till enheter som inte hanteras av Dedicated Instance är partnerns ansvar att felsöka. Partners bör samarbeta med:

-

Lämpliga leverantörer

-

Lämplig Cisco-produktens TAC-team om Cisco-utrustningen har ett aktivt underhållsavtal.

För mer information om Tier 1-support, se.

Ansvar för partnersupport

Partnerns tekniska support inkluderar möjligheten att utföra följande för kunder:

-

Tillhandahåll allmän serviceinformation.

-

Ge konfigurationssupport.

-

Filtrera icke-tekniska problem från tekniska problem.

-

Stödja problemisolering och identifiering av servicefel.

-

Analysera var felet uppstod.

-

Återställ felaktigt konfigurerade inställningar, som tillämpas av en kund eller partnern, för att åtgärda problemet.

-

Lös problem med alla partnerhanterade applikationer eller infrastrukturer.

-

Prognostisera kapacitetshanteringsbehov för nya användare utöver de initiala kraven.

-

Konfigurera programfunktioner och utför användarprovisionering.

-

Hantera kundfakturering och inbetalning.

-

Äg kundrelationen.

-

Hantera lösningsintegration av PSTN-tjänster.

-

Hantera kundernas beredskap för uppgraderingar av dedikerade instanser, certifikatförnyelse och infrastrukturunderhåll.

När partnern kontaktar Cisco TAC för support ansvarar partnern för att hjälpa till med prioritering av problem. Detta ansvar omfattar följande:

-

Registrera och tillhandahålla detaljer om rapporterade problem

-

Hjälpa till med replikering och prioritering av problem enligt begäran från Cisco TAC

-

Hjälpa till med att testa korrigeringar

-

Bekräfta att problemen inte är relaterade till hårdvara, programvara, applikationer eller andra källor som tillhandahålls av slutanvändaren.

Det är partnerns ansvar att säkerställa att följande typer av teknisk supportbehov tillgodoses för deras kunder.

| Typ | Question/Issue |

|---|---|

| Användarfrågor Grundläggande frågor Hur gör jag …? |

Hur fungerar min telefon? Vilka funktioner har jag? Hur använder jag de funktionerna? Hur använder jag självvårdsportalen? Hur använder jag administrationsportalen för UC-applikationer för dedikerade instanser? Hur ringer jag ett PSTN-nummer? Hur ändrar jag min röstbrevlådas PIN-kod? |

|

Vanligaste supportproblem som partnern hanterar |

Telefonen slås inte på. Det går inte att registrera telefoner. Det går inte att lyssna av röstbrevlådan. Det går inte att använda en Cisco UCM-funktion. Det går inte att ringa ett samtal. Kan inte ta emot samtal Kan inte höra ljud Kan inte logga in på Jabber/Webex Ansökan Det går inte att använda Jabber/Webex App-mjukvara för telefon |

| Tekniska problem med klientinstallationen |

Installation av mjukvaruklienter Konfiguration av slutanvändare, funktioner eller uppringningsplaner. Konfiguration av röst, video, röstbrevlåda eller snabbmeddelanden och närvarotjänster. Provisionering av användarkonton och slutpunkter, inklusive implementering av LDAP och SSO |

| Möjliga programfel | Rapportera till Cisco om funktioner och egenskaper som inte fungerar enligt dokumentationen. |

| Tjänstens driftstopp eller tillgänglighet |

Bekräfta tjänstens tillgänglighet och status. Bekräfta tillgänglighet i kundens nätverksmiljö, inklusive molnanslutning eller PSTN-nätverk, eller SIP-anslutning för telefoniintegration. |

Krav för teknisk support för partners

När partnern eskalerar ett supportbehov till Cisco TAC måste partnern tillhandahålla följande information:

Allmän ärendeinformation

-

Ange ett giltigt prenumerationsnummer eller serviceavtalsnummer.

-

Uppringare måste identifiera sig som medlemmar i partnersupportteamet som representerar partnern eller ett vidaresålt kundkonto.

-

Namn, telefonnummer och e-postadress till partnerrepresentanten eller allmän partnerinformation för teamet som eskalerar till Cisco.

När du kontaktar Cisco Cloud Support, identifiera partnern, kunden och problemet.

Cisco Supports roller och ansvarsområden

Cisco ansvarar för att ge support till partnern för den dedikerade molntjänsten för instanser inom Cisco Cloud-datacentret, inklusive åtgärd och en övergripande rotorsaksanalys av problemet (Cisco kommer inte att tillhandahålla detaljerad information på infrastrukturnivå i rotorsaksanalysen). Vid incidenter av allvarlighetsgrad 1 eller 2 kommer Cisco proaktivt att meddela partnerna via e-post.

Cisco ansvarar inte för att stödja:

-

Partner- eller kundnätverk och utrustning som är ansluten till det dedikerade instansmolnets datacenter och kundens lokaler.

En nod för förbättrad överlevnad som distribueras i kundens lokaler kommer att vara gemensamt ansvar för partner/customer och Cisco.

-

Tredjepartsprogramvara eller hårdvara

Partnern ansvarar för att erhålla support eller uppdateringar av programvara eller hårdvara från tredje part om det bedöms vara orsaken till incidenten.

Supportrelaterade aviseringar och varningar

Partners får aviseringar och underhållsbulletiner i Control Hub för deklaration och lösning av identifierade avbrott i kärntjänster. Partners får också förhandsmeddelanden om underhållsaktiviteter med stor inverkan eller de som sträcker sig utanför reserverade underhållsfönster.

Dessa aviseringar skickas till partners som har registrerat sig för Control Hub-aviseringar för "Underhåll och avbrott", se Aviseringar i Control Hub. Partners ansvarar för att säkerställa att Cisco har korrekt och aktuell kontaktinformation. Cisco rekommenderar att administratörer skapar ett konto och använder Webex-applikationen för aviseringar.

Förändringsledning

Teamet för dedikerade instanser använder formella, standardiserade procedurer för att säkerställa molntjänstens stabilitet och säkerhet. Dessa standardiserade procedurer underlättar effektiv implementering samtidigt som de hanterar ändringsförfrågningar.

Underhåll

Underhållsfönster

Cisco meddelar partnern om planerade underhållsaktiviteter. Alla planerade ändringar sker inom ett underhållsfönster. Cisco ger partnern ett skriftligt meddelande minst 10 arbetsdagar i förväg om planerat underhåll som kommer att störa kundernas möjlighet att ringa. Dessa aviseringar skickas till partners som har registrerat sig för Control Hub-aviseringar för "Underhåll och avbrott", se Aviseringar i Control Hub. Partners ansvarar för att säkerställa att Cisco har korrekt och aktuell kontaktinformation. Cisco rekommenderar att administratörer skapar ett konto och använder Webex-applikationen för aviseringar.

Underhållet omfattar följande aktiviteter:

-

Rutinmässiga underhållsaktiviteter som har minimal risk för kundpåverkan

-

Planerade och schemalagda aktiviteter som kommer att störa kundens möjlighet att ringa.

-

Rutinmässiga förnyelser av Cisco-certifikat för hanterade UC-applikationer. Förnyelserna baseras på giltighetsperiod och förnyelsedatum & tidpunkten för certifikaten. Cisco förnyar certifikaten för UC-applikationer endast 3–7 dagar före utgångsdatumet och följer standardprocessen för ändringshantering.

För kunder som har aktiverat enkel inloggning (SSO) i UC-applikationer måste partnern inaktivera SSO, importera IDP-metadatafilen igen och återaktivera SSO när certifikatförnyelsen har slutförts av Cisco. Det rekommenderas också att partnern eller kunden validerar SSO:n.

Underhållsfönstret för SME-klustret kommer att schemaläggas enligt SME:s publiceringsregion.

Underhållsfönstren är följande för AMER:

-

21:00 ET till 06:00 ET, måndag till fredag

-

21:00 ET till 06:00 ET, på helger (endast underhåll av Ciscos infrastruktur)

Underhållsfönstren är följande för APJC:

-

21.00 JST till 06.00 JST, måndag till fredag

-

21.00 JST till 06.00 JST på helger (endast underhåll av Ciscos infrastruktur)

Underhållsfönstren är följande för AUS:

-

21:00 ACT till 06:00 ACT, måndag till fredag

-

21.00 ACT till 06.00 ACT, på helger (endast underhåll av Ciscos infrastruktur)

Underhållsfönstren är följande för EU, EMEA och Storbritannien:

-

21.00 CET till 06.00 CET, måndag till fredag

-

21.00 CET till 06.00 CET, på helger (endast underhåll av Ciscos infrastruktur)

Tiden för ändringsfönstren som nämns ovan är fast per region och kan inte ändras.

Vid planering av underhåll kommer Cisco att göra allt för att minimera and/or eliminera risken för avbrott i telefontjänsten baserat på den georedundanta arkitekturen för dedikerade instanser. Cisco förväntar sig att alla konfigurationer för partners och kunder följer bästa praxis för redundans för dedikerade instanser. Cisco ansvarar inte för förlust av redundans på grund av felkonfiguration av partnern. Det är partnerns ansvar att validera och testa alla tredjepartsintegrationer som inte är det hosted/managed i molnet för dedikerade instanser.

Cisco initierar uppgraderingar av UC-applikationer endast av följande skäl:

-

Det finns en säkerhetsbrist i den nuvarande versionen av UC-applikationen och åtgärden kräver en uppgradering eller COP-installation.

-

Kunden använder för närvarande en version som är lägre än n-1 (av den nuvarande versionen som stöds av dedikerade instanser) eller en version som närmar sig slutdatum.

-

Partners kan också begära en uppgradering via ett TAC-ärende om det finns stöd för nya funktioner i senare versioner av UC-applikationen.

Cisco skickar ett underhållsmeddelande till partner/customer minst 10 dagar före ändringsfönstret, och det rekommenderas att partnern svarar till Cisco inom 2–3 dagar om det föreslagna ändringsschemat strider mot deras affärsprioriteringar. Detta gör det möjligt för Cisco att hitta ett alternativt ändringsfönster (det omplanerade datumet är endast enligt Ciscos tillgängliga datum). Partnern kan boka om underhållet genom att skicka e-post till ucm-cloud-change-management@cisco.com med detaljerad orsak till omplaneringen.

I brådskande eller nödsituationer, till exempel vid åtgärd av allvarliga säkerhetsproblem eller certifikat som närmar sig utgångsdatum, kommer det dock inte vara möjligt att ändra underhållsfönstret. Sårbarhetsskanning av dedikerad instans av en partner eller kund stöds inte. Den dedikerade instansen har sin egen sårbarhetsskanningsrutin som körs ständigt. Vi genomför även regelbundna oberoende PEN-tester och tillhandahåller ett intyg på Cisco Trust Portal.

Partnern begärde ändringar

Ändringar som begärs av partners kräver en gemensam granskning för att bedöma effekten på den dedikerade instansen. Dessa inkluderar ändringar som partnern vill att Cisco ska göra och ändringar som partnern vill göra. Till exempel:

-

Konfigurationsändringar som påverkar gränsenheter eller applikationsintegration

-

Begäran om att inaktivera en tjänst.

Begäranden om stora ändringar, som att inaktivera en tjänst, skickas till Cisco. Partnern samlar in kraven och skickar in dem till Cisco via Partner Success Team eller Account Manager för att initiera en gemensam granskning. Innan ändringen implementeras utvärderas begäran gemensamt av Dedicated Instance Product Management och partnern.

Nödförändringar

Cisco och partnern kan genomföra nödändringar omedelbart, eller vid nästa tillgängliga underhållsfönster, av följande skäl.

-

För att återställa servicen till en kund

-

För att minska effekterna av ett avbrott

-

För att undvika ett potentiellt kundavbrott

-

För att åtgärda en säkerhetsbrist

Vid nödändringar i nätverket utanför den dedikerade instansen meddelar partnern Cisco om kundpåverkan som är synliga för Cisco. När det är rimligt möjligt öppnar partnern ett ärende hos Cisco så att Cisco kan reagera på effekten.

Vid en nödändring i den dedikerade instansen meddelar Cisco partnern när det är rimligt möjligt. E-postmeddelandet som identifierar eventuella kundpåverkan orsakad av den akuta ändringen skickas till kommunikationslistan.

Incidenthantering

Incidenthantering minimerar negativa effekter på verksamheten orsakade av fel i miljön. Cisco analyserar incidenter allt eftersom de inträffar för att snabbt identifiera en orsak. Cisco tillämpar sedan en lösning tills en permanent lösning kan distribueras.

Partners hanterar incidenthantering i sina nätverk enligt sina egna etablerade processer. Partners meddelar Cisco om aktiviteter som kan utlösa larm, eller andra meddelanden som är synliga för Cisco.

Cisco följer processen för underhållsfönstret för att tillämpa ändringar.

Klassificering av stödärenden

Allvarlighetsgraden för TAC-supportärendet bestäms av partnern när ett supportärende öppnas hos Cisco, baserat på affärspåverkan. Partnern kan begära en eskalering till en högre allvarlighetsgrad under ett ärendes livscykel, baserat på förändrade effekter på verksamheten.

Följande avsnitt fungerar som vägledning för partnern för att fastställa rätt allvarlighetsgrad när en TAC-supportförfrågan öppnas.

Påverkan på supportärendet

Ett TAC-supportärende klassificeras efter dess inverkan på verksamheten (storlek, omfattning).

Påverkan är ett mått på en incidents affärskritiska betydelse, ofta lika med i vilken utsträckning en incident leder till tillgänglighet av lösningen.

| Nivå av incidentpåverkan | Definitioner av effekter |

| Utbredd | Mer än tre fjärdedelar av partnermiljön påverkas |

| Stor | Mellan hälften och tre fjärdedelar av partnerns omgivning påverkas |

| Lokaliserad | Mellan en fjärdedel och hälften av partnerns omgivning påverkas |

| Individualiserad | Mindre än en fjärdedel av partnerns miljö påverkas |

Brådskande stöd för ärendet

Brådskande definierar Incidentens kritiska karaktär och dess inverkan på Tjänsterna eller partners möjlighet att ta emot Tjänsterna.

| Incidentens brådskande nivå | Definitioner av brådskande händelser |

| Kritiskt | Samtalsmöjligheten stoppas utan säkerhetskopiering eller redundans |

| Hög | Samtalsförmågan är kraftigt försämrad |

| Medel | Annan funktion har stoppats |

| Låg | Annan funktion är försämrad |

Allvarlighetsgrad för supportärendet

Allvarlighetsgrad definierar den ansträngningsnivå som Cisco och partnern lagt ner på att lösa incidenten.

| Incidentens allvarlighetsgrad | Definitioner av allvarlighetsgrad |

| S1 (Kritisk) | Cisco och partnern avsätter alla nödvändiga resurser dygnet runt för att lösa situationen. |

| S2 (Hög) | Cisco och partnern avsätter heltidsresurser under ordinarie kontorstid för att lösa situationen. |

| S3 (Mellan) | Cisco och partnern avsätter resurser under ordinarie kontorstid för att återställa tjänsten till tillfredsställande nivåer |

| S4 (Låg) | Cisco och partnern avsätter resurser under ordinarie kontorstid för att tillhandahålla information eller hjälp |

Allvarlighetsgraden bestäms genom att tillämpa definitionerna för Påverkan och Brådska.

Matris för allvarlighetsgrad av stödärenden

| Effekt | |||||

| Utbredd | Stor | Lokaliserad | Individualiserad | ||

|

Brådskande karaktär | Kritiskt | S1 | S1 | S2 | S3 |

| Hög | S1 | S2 | S2 | S3 | |

| Medel | S2 | S3 | S3 | S3 | |

| Låg | S4 | S4 | S4 | S4 | |

Cisco har möjlighet att under incidentbedömning ändra ärendets allvarlighetsgrad och nedgradera supportärendets allvarlighetsgrad, om det är motiverat. Ärendet kan lämnas öppet under en föreskriven period medan den operativa stabiliteten bedöms.

Mål för svarstid för programvarusupport

Följande avsnitt beskriver Ciscos planerade svarstid för inskickade ärenden baserat på deras allvarlighetsgrad. Ibland kan ärendets allvarlighetsgrad justeras för att överensstämma med riktlinjerna ovan.

Cisco och servicenivåmål

Webex Calling Dedicated Instance ger partners teknisk support på engelska 24x7. Partners kan skicka in S3- och S4-ärenden direkt i Cisco Support Case Manager. För S1- och S2-problem rekommenderas att ringa det globala TAC-numret 1-800-553-2447.

Ciscos standard är att uppfylla allvarlighetsnivåerna S3 och S4 minst 95 % av tiden, baserat på följande rutnät:

| Allvarlighetsgrad | Svar inom: |

| S1 | 15 minuter |

| S2 | 30 minuter |

| S3 | 1 arbetsdag |

| S4 | 3 arbetsdagar |

Svarstid är den tid det tar för Cisco att bekräfta ett problem av en given allvarlighetsgrad. Om Cisco inte kan lösa problemet inom det angivna intervallet tillhandahåller Cisco en status och en handlingsplan för lösningen. Lösningstiden beror på om en kvalificerad person från partnerns sida finns tillgänglig för att hjälpa till med reproduktionen. and/or isolera problemet, vara en inkompatibilitet mellan Cisco och partnerns miljö. Om en sådan person inte kan göras tillgänglig kan dessa lösningstider förlängas.

Om en acceptabel status and/or Om lösningen inte uppnåddes av Cisco inom de angivna tidsramarna bör partners eskalera till Cisco.

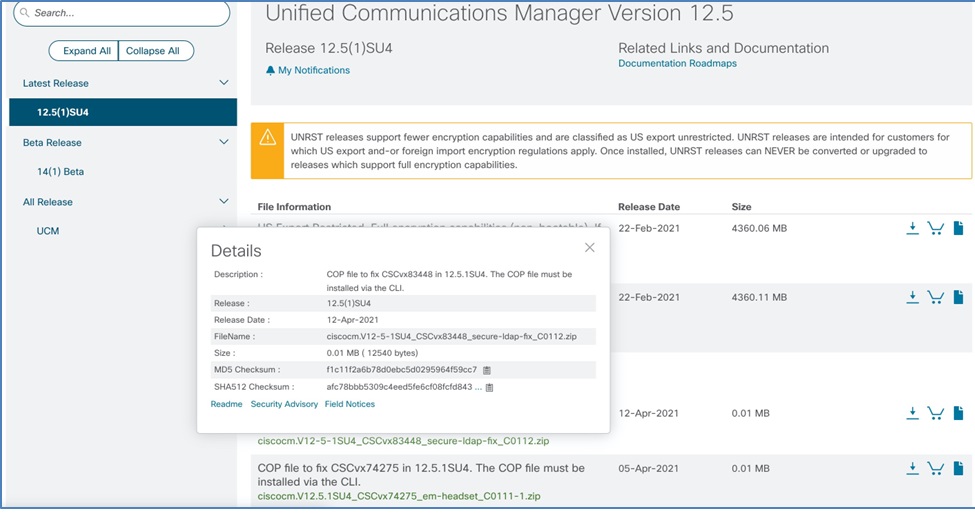

Cisco Options Package (COP)-filer

Cisco släpper COP-filer för att ändra hur produktionskod körs något och ger Cisco ett sätt att distribuera programvara utanför vanliga programvarusläppscykler. Om det behövs släpps COP-filer någon gång efter att den ursprungliga produktionskoden har släppts. Produktionsteamen släpper COP-filer för problem med stor påverkan och när det inte finns någon tillgänglig lösning för ett problem. Förutom problemkorrigeringar släpps ibland COP-filer för att distribuera verktyg vid uppgradering (till exempel diskrensning).

Vanligtvis har fältmeddelanden med åtgärdade problem en tillhörande COP-fil. Det finns vanligtvis en separat COP-fil för varje nummer.

PSIRT:er har inte alltid en associerad COP-fil. För PSIRT:er publiceras vanligtvis en ny version för en fullständig uppgradering.

Cisco initierade scenarier

Om Cisco fastställer att en kunds dedikerade instansmiljö behöver en COP-filinstallation använder Cisco någon av följande processer:

-

Om COP-filen kräver en nödåtgärd (sårbarhet eller omedelbart förestående fel) laddar Cisco upp COP-filen under Ciscos schemalagda underhållsfönster.

-

I alla andra fall kommer COP-installationen att schemaläggas som ett regelbundet underhåll med partner eller kund enligt den vanliga proceduren för ändringshantering.

Kundinitierat scenario

Om en kund bestämmer sig för att behöva en COP-filinstallation (telefonens firmware, språkpaket, enhetspaket) bör kunden initiera följande process:

Skapa en serviceförfrågan i Control Hub för den specifika COP-filen som ska laddas upp till SFTP-servern i den dedikerade instansen, se Serviceförfrågan.

Cisco kommer bara att ladda upp filen till SFTP-servern. Det är partnerns ansvar att ladda ner COP to UC-applikationen och installera den, enligt vad som passar dig.

COP-filer publiceras på Ciscos nedladdningssida för programvara:

https://software.cisco.com/download/home

Kapacitetshantering

Cisco och partnern hanterar nätverkets och datacentrens kapacitet för att möjliggöra onboarding av kunder till den dedikerade instanslösningen. Kapacitetshanteringsprocessen inkluderar övervakning av den pågående tillväxten av kundabonnenter.

Cisco och partnern har separata ansvarsområden i kapacitetshanteringsprocessen.

Partneransvar

Partnern säkerställer att dess nätverksutrustning har tillräcklig kapacitet för att hantera belastningen och en lämplig mängd prognostiserad tillväxt.

Partnern anger antalet kunskapsarbetare och arbetsyteenheter under aktiveringen av den dedikerade instansen (det angivna antalet ska vara slutläget för det totala antalet som kommer att konfigureras i den dedikerade instansen). Baserat på de uppgifter som anges kommer Cisco att göra storleksanpassningen av UC-applikationerna i den dedikerade instansen. Se Storleksanpassning av Unified Communication-applikationer för mer information om storleksanpassning av UC-applikationer se. Partnern hanterar tillhandahållandet av funktioner och användare inom den begärda kapaciteten.

Partnern måste informera Cisco om ändringarna av antalet kunskapsarbetare och arbetsplatsenheter som anges under aktiveringen. Baserat på de uppgifter som lämnats kommer Cisco att analysera de ändringar som behövs för UC-applikationerna och göra de nödvändiga ändringarna. För samma ändamål måste partnern skicka in en Control Hub-tjänstförfrågan till Cisco och arbeta tillsammans ut en plan för expansion. Partnern kan bara konfigurera funktionerna och användarna efter att den extra kapaciteten har lagts till för kunden. Se Hur man gör en serviceförfrågan för mer information.

Det kan ta tid att lägga till ytterligare kapacitet, beroende på vilken typ av tillväxtbehov det är. Detta kommer att arbetas tillsammans mellan partnern och Cisco.

Ciscos ansvar

Tjänsten Dedikerad instans övervakar datacentrets kapacitet och säkerställer att dess datacenterutrustning har tillräcklig kapacitet för att hantera belastningen och en lämplig mängd prognostiserad tillväxt.

Cisco informerar partnern om planerade expansioner eller förändringar för att hantera kapacitetstillväxten om dessa förändringar påverkar kunden. Implementeringen av uppgraderingar och ändringar följer ändringshanteringsprocessen.

Versionshantering

Cisco behåller dedikerade instansmolnapplikationer (CUCM, CUCxN, IM) & P, CER, Expressway och SME (valfritt)) aktuell, enligt Cisco anser lämpligt, med de senaste funktionerna. Kunder kan när som helst använda antingen den senaste versionen ("n") eller den föregående versionen ("n-1").

Cisco informerar partnern om tillgänglighet av versioner och planerade uppgraderingar (inklusive uppgraderingskrav) som en del av Ändringshantering aviseringar och meddelanden. Cisco kommer att kommunicera när vi identifierar kunder som kommer att uppgraderas. Cisco kommer också att meddela vilken version kunden kommer att uppgraderas till. Partnern kan välja att omplanera uppgraderingen en gång, beroende på kundens affärsbehov, upp till en vecka före den schemalagda uppgraderingen. När en uppgradering är slutförd meddelar Cisco partnern.

För mer information, se Ändringshantering.

Versionshantering för Cisco Collaboration Systems-utgåva

När en ny version av Collaboration Systems blir tillgänglig blir den föregående versionen ("n-1") "n-2" och den nuvarande versionen ("n") blir "n-1".

| Kundåtgärder för dedikerade instanser | v12.5-SU7a (n-2) | v14.0-SU3/SU4 (n-1) | v15.0-SU3a (n) |

|---|---|---|---|

| Nya kundimplementeringar | Stöds inte | Stöds inte | Stöds |

| Uppgraderingar som stöds | Behöver uppgraderas till v15SU3a | Behöver uppgraderas till v15SU3a | Stöds |

| Kunderna kan stanna kvar | Behöver uppgraderas till v15SU3a | Behöver uppgraderas till v15SU3a | Ja |

Kort efter att en ny Collaboration Systems-version tillkännagivits går "n-2"-versionen in i slutfasen av försäljningen. Alla kunder som har den här versionen måste uppgradera till den senaste versionen. Cisco kommer att bistå i detta arbete genom att informera partnern om att börja förbereda sig för uppgraderingen. Cisco och partnern kommer gemensamt att koordinera ett underhållsfönster enligt kundens affärsbehov.

Att uppgradera till den senaste versionen av Collaboration Systems rekommenderas för kunder med n-1 Collaboration Systems-versionen. Om en uppgradering av Collaboration Systems-versionen krävs, eller om en SU-uppgradering krävs på grund av nya funktioner, kontakta Cisco för att koordinera ett underhållsfönster för uppgraderingen. Om Cisco upptäcker att en SU-uppgradering krävs av stabilitets- eller prestandaskäl, kommer Cisco att samordna med partnern för att schemalägga uppgraderingen.

Cisco kommer att meddela partnern när en uppgradering har slutförts.

Nätverkshantering

Partnerns ansvar

Partnern övervakar sitt nätverk och sin utrustning som är ansluten till Cisco Dedicated Instance-datacentret. Partnern övervakar även sitt nätverk och sin utrustning som är:

-

Används för att stödja tjänsten Dedikerad instans, OCH

-

Ansluten till kundens lokaler.

Partnern övervakar alla partnerhanterade enheter integrerade med Dedicated Instance Cloud.

Ciscos ansvarsområden

Webex Calling Dedicated Instance använder branschledande nätverksverktyg för att övervaka datacentrets nätverksanslutningar mellan vårt datacenter och partnernätverket, och säkerhetsverktyg för att proaktivt identifiera och isolera serviceproblem i våra globalt spridda, georedundanta datacenter.

Cisco övervakar inte integrationstjänster i partnerhanterade enheter som är anslutna till Dedicated Instance Cloud. Detta inkluderar, men är inte begränsat till, följande:

-

Cisco övervakar inte den dedikerade instansens SIP-trunk mot ett annat kluster än det dedikerade instansens UC-kluster.

-

Cisco övervakar inte dedikerade instansers CTI-rutter mot ett annat kontaktcenter än ett Cisco-hanterat Contact Center Express.

Certifikathantering

I en dedikerad instansmiljö signeras certifikat av en certifikatutfärdare (CA) och hanteras enligt följande:

Certifikat som hanteras av teamet för dedikerade instanser

-

Samtalshanterare

- samtalshanteraren

- callmanager-ECDSA

- hankatt

- Tomcat-ECDSA

- ipsec

- TV-apparater

Tomcat-certifikatet återanvänds för Call Manager, så Call Manager-certifikatet visas inte längre i certifikatens grafiska lista. IPsec- och TVS-certifikaten förnyas om de är självsignerade och har ett utgångsdatum i certifikathanteringslistan.

-

Snabbmeddelanden och närvaro (snabbmeddelanden & P):

- hankatt

- Tomcat-ECDSA

- kopp

- kopp-ECDSA

- cup-xmpp

- cup-xmpp-ECDSA

- cup-xmpp-s2s

- cup-xmpp-s2s-ECDSA

- ipsec

Systemet förnyar certifikaten cup-xmpp-s2s, cup-xmpp-s2s-ecdsaoch ipsec om de är självsignerade och har förfallit i certifikathanteringslistan.

-

Cisco Unity-anslutning (CUC):

- hankatt

- Tomcat-ECDSA

- ipsec

Systemet förnyar IPsec -certifikatet om det är självsignerat och har förfallit i certifikathanteringslistan.

-

Cisco Emergency Responder (CER):

- hankatt

- Tomcat-ECDSA

- ipsec

Systemet förnyar IPsec -certifikatet om det är självsignerat och har förfallit i certifikathanteringslistan.

-

Expressway

-

servercertifikat

-

Förnyelse av policy

Teamet för dedikerade instanser förnyar certifikaten som anges ovan varje år, förutsatt att de hanterar dem. Under förnyelsens underhållsfönster tar teamet även bort alla utgångna förtroendecertifikat.

Kundens eller partnerns ansvar

Kunder eller partners måste hantera (flytta, lägga till, ändra eller ta bort) alla certifikat som hanteras av slutanvändaren under migreringar eller rutinmässiga åtgärder. Detta ansvar omfattar även alla certifikat som inte anges ovan.

Ansvar för säkerhetskopiering och återställning

Följande är en sammanfattning av Ciscos och partners ansvarsområden för säkerhetskopiering och återställning.

| Part | Ansvar |

| Partner |

I partnerns dedikerade instansmolnsystem måste partnern alltid underhålla:

|

| Cisco |

Cisco säkerhetskopierar alla UC-applikationer som distribueras i Dedicated Instance varje natt och de senaste 3 bra säkerhetskopiorna sparas i Ciscos datacenter. Alla säkerhetskopior är lösenordsskyddade och separata för varje kund, och kommer endast att användas för att återställa UC-applikationen som en del av katastrofåterställningen. Se Ciscos katastrofåterställningssystem för mer information. Cisco gör inte återställningar på begäran och tillåter inte heller att detta används som en strategi för att backa ut ändringar. Partners kommer varken att ha åtkomst till dessa säkerhetskopior eller tillåtas att konfigurera säkerhetskopiorna till sina datacenter.

|

Ciscos katastrofåterställningssystem

Disaster Recovery System (DRS), som kan anropas från Cisco Unified Communications Manager Administration, IM och Presence Service-noden eller från valfri Unity Connection-nod, tillhandahåller fullständiga funktioner för säkerhetskopiering och återställning av data för alla UC-servrar. DRS gör det möjligt för Cisco att utföra regelbundna automatiska eller användaranropade säkerhetskopior av data. DRS utför även en säkerhetskopiering på klusternivå, vilket innebär att den samlar in säkerhetskopior för alla servrar i ett Cisco Unified Communications Manager-kluster till en central plats och sedan arkiverar säkerhetskopiorna till den fysiska lagringsenheten. Cisco gör en anpassad säkerhetskopia av Expressways och använder samma sak för återställning av noderna.

Partners kommer inte att ha tillgång till DRS. Cisco säkerhetskopierar data för alla UC-applikationer som distribueras i molnet för dedikerade instanser. Om en faktisk katastrof inträffar kommer Cisco att återställa data från den senast tillgängliga säkerhetskopian. Partners kan utföra återställning när Cisco har slutfört DRS-återställningen.

Strategi för katastrofåterställning:

- Återhämtningsstrategi: I händelse av en situation som påverkar vårt datacenter, vilket potentiellt kan påverka både utgivare och prenumeranter, är vårt primära mål att snabbt återställa tjänsterna för att minimera eventuella störningar. Redundansdatacentret skulle se till att anropsfunktionen inte påverkas. Vår återhämtningsstrategi är anpassningsbar och beroende av misslyckandets specifika karaktär:

- Programfel: Om problemet identifieras som ett programfel eller en korruption är vårt mål att etablera en ny utgivare med hjälp av DRS-säkerhetskopierings- och återupptagningstjänster inom en arbetsdag.

- Maskinvarufel: Vid hårdvarufel beror beslutet att konfigurera en ny utgivare inom samma datacenter eller ett annat, eller att återställa den trasiga hårdvaran, på de unika omständigheterna och felets art. Vår prioritet, som alltid, är att minimera störningar och påskynda återställningen av tjänsten.

- Tidpunkt för aktivering av katastrofåterställning: Den exakta tidpunkten för att initiera våra protokoll för katastrofåterställning beror på olika faktorer, inklusive katastrofens omfattning, den beräknade återställningstiden och den potentiella påverkan på våra tjänster. Vårt engagerade team övervakar kontinuerligt situationen och strävar efter att hitta en balans mellan att minska driftstopp och att genomföra katastrofåterställningsprocessen effektivt. Baserat på dessa överväganden kommer vi att kommunicera servicenivåavtalet (SLA), de åtgärder som vidtas och de förväntade tidslinjerna för återställning på ett transparent sätt för att säkerställa att du hålls informerad under hela processen.