- ホーム

- /

- 投稿記事

パートナー オペレーション ガイド

この記事の内容

この記事の内容 フィードバックがある場合

フィードバックがある場合このドキュメントは、専用インスタンス プラットフォームへの統合を完了した認定 Webex Calling 専用インスタンス パートナーが、サービスを運用するためのプロセスと手順を理解できるように設計されています。

スコープ

このドキュメントとサポート資料は、シスコとパートナー間の運用上の責任を理解するのに役立つように作成されており、次の対象読者を対象としています。

-

パートナーサポート

-

パートナーおよびカスタマーサクセス組織

テクニカルサポートサービス(TAC)

Cisco はパートナーに 24x7x365 Tier 1 テクニカル サポートを提供します。パートナーは、このセクション全体で概説されているように、専用インスタンスのトラブルシューティングについて顧客に技術サポートを提供します。パートナーは必要に応じてサポート問題を Cisco にエスカレートできます。

専用インスタンス インフラストラクチャは、Cisco Cloud Delivery によって管理されます。専用インスタンスによって管理されていないデバイスに関連する問題はすべて、パートナーが解決する責任があります。パートナーは以下に取り組む必要があります。

-

適切なベンダー

-

Cisco 機器に有効な保守契約がある場合は、適切な Cisco 製品 TAC チーム。

Tier 1 サポートの詳細については、 を参照してください。

パートナーサポートの責任

パートナー テクニカル サポートには、顧客に対して次の操作を実行する機能が含まれます。

-

一般的なサービス情報を提供します。

-

構成サポートを提供します。

-

技術的な問題から非技術的な問題をフィルタリングします。

-

問題の切り分けとサービスの欠陥の特定をサポートします。

-

エラーが発生した場所を分析します。

-

顧客またはパートナーによって適用された不適切に構成された設定を復元して、問題を修正します。

-

パートナーが管理するアプリケーションまたはインフラストラクチャの問題を解決します。

-

初期要件を超える新規ユーザーの容量管理要件を予測します。

-

アプリケーション機能を構成し、ユーザーのプロビジョニングを実行します。

-

顧客への請求と請求書の発行を処理します。

-

顧客との関係を大切にしましょう。

-

PSTN サービスのソリューション統合を管理します。

-

専用インスタンスのアップグレード、証明書の更新、インフラストラクチャのメンテナンスに関する顧客の準備状況を管理します。

パートナーが Cisco TAC にサポートを依頼する場合、パートナーは問題のトリアージを支援する責任を負います。この責任には以下が含まれます。

-

報告された問題の詳細をキャプチャして提供する

-

Cisco TAC の要請に応じて、レプリケーションおよび問題のトリアージを支援します。

-

修正のテストを支援する

-

問題が、エンドユーザーが提供するハードウェア、ソフトウェア、アプリケーション、またはその他のソースに関連していないことを確認します。

顧客に対する以下の種類のテクニカル サポート ニーズに対応することはパートナーの責任です。

| タイプ | Question/Issue |

|---|---|

| ユーザーのクエリ 基本的な質問 どうすればいいですか? |

私の携帯電話はどのように機能しますか? どのような機能が利用できますか? これらの機能はどのように使用すればいいですか? セルフケア ポータルを使用するにはどうすればよいですか? 専用インスタンス UC アプリケーション管理ポータルを使用するにはどうすればよいですか? PSTN 番号をダイヤルするにはどうすればいいですか? ボイスメールのPINを変更するにはどうすればよいですか? |

|

パートナーが対応する最も一般的なサポート問題 |

電話の電源が入りません。電話を登録できません。ボイスメールを確認できません。 Cisco UCM 機能を使用できません。電話をかけることができません。 電話を受けることができません 音声を聞くことができません ログインできません Jabber/Webex 応用 使用できません Jabber/Webex アプリソフトフォン |

| 技術的なクライアント設定の問題 |

ソフトクライアントのインストール エンドユーザー、機能、ダイヤルプランのセットアップと構成、音声、ビデオ、ボイスメール、IM およびプレゼンス サービスのセットアップと構成 LDAP および SSO 実装を含むユーザー アカウントとエンドポイントのプロビジョニング |

| アプリケーションのバグの可能性 | ドキュメントどおりに動作しない機能や特徴についてシスコに報告する |

| サービスのダウンタイムまたは可用性 |

サービスの可用性とステータスを確認します。 クラウド接続や PSTN ネットワーク、テレフォニー統合のための SIP 接続など、顧客のネットワーク環境での可用性を確認します。 |

パートナー技術サポート要件

パートナーがサポート ニーズを Cisco TAC にエスカレーションする場合、パートナーは次の情報を提供する必要があります。

一般的なケース情報

-

有効なサブスクリプション番号またはサービス契約番号を入力してください。

-

発信者は、パートナーまたは再販顧客アカウントを代表するパートナー サポート チームのメンバーであることを明らかにする必要があります。

-

パートナー担当者の名前、電話番号、および電子メール アドレス、またはシスコにエスカレーションするチームの一般的なパートナー情報。

Cisco Cloud サポートに連絡するときは、パートナー、顧客、問題を特定してください。

シスコサポートの役割と責任

シスコは、シスコ クラウド データセンター内の専用インスタンス クラウド サービスに関してパートナーにサポートを提供する責任を負います。これには、問題の修復と高レベルの根本原因分析が含まれます (シスコは根本原因分析で詳細なインフラストラクチャ レベルの情報は提供しません)。重大度 1 または重大度 2 のインシデントが発生した場合、シスコはパートナーに電子メールで事前に通知します。

Cisco は以下のサポートについては責任を負いません。

-

専用インスタンス クラウド データ センターおよび顧客の施設に接続されているパートナーまたは顧客のネットワークと機器。

顧客の敷地内に配備された強化された生存性ノードは、 partner/customer そしてシスコ。

-

サードパーティのソフトウェアまたはハードウェア

インシデントの原因がサードパーティのソフトウェアまたはハードウェアであると判断された場合、パートナーはサポートまたはアップデートを取得する責任を負います。

サポート関連の通知とアラート

パートナーは、コア サービスの特定された停止の宣言と解決について、Control Hub でアラートとメンテナンス速報を受け取ります。パートナーは、影響の大きいメンテナンス作業や予約されたメンテナンス期間外に及ぶメンテナンス作業についても事前に通知を受け取ります。

これらのアラートは、「メンテナンスと停止」通知の Control Hub アラートに登録しているパートナーに送信されます。 Control Hub のアラートを参照してください。パートナーは、シスコが正確かつ最新の連絡先情報を保持していることを確認する責任があります。Cisco では、管理者がアカウントを作成し、通知に Webex アプリケーションを使用することを推奨しています。

変革管理

専用インスタンス チームは、正式な標準化された手順を使用して、クラウド サービスの安定性とセキュリティを確保します。これらの標準化された手順により、変更要求を管理しながら効率的かつ効果的な実装が可能になります。

メンテナンス

メンテナンスウィンドウ

Cisco は計画されたメンテナンス活動をパートナーに通知します。計画された変更はすべてメンテナンス ウィンドウ内に行われます。シスコは、顧客の通話能力を中断させる予定のメンテナンスについて、少なくとも 10 営業日前にパートナーに書面による通知を提供します。これらのアラートは、「メンテナンスと停止」通知の Control Hub アラートに登録しているパートナーに送信されます。 「 Control Hub のアラート」を参照してください。パートナーは、シスコが正確かつ最新の連絡先情報を保持していることを確認する責任があります。Cisco では、管理者がアカウントを作成し、通知に Webex アプリケーションを使用することを推奨しています。

メンテナンスには次のアクティビティが含まれます。

-

顧客への影響リスクが最小限に抑えられた定期的なメンテナンス活動

-

顧客の通話能力を妨げる計画的かつスケジュールされたアクティビティ。

-

Cisco 管理の UC アプリケーション証明書の定期的な更新。更新は有効期間と更新日に基づいて行われます & 証明書の時刻。Cisco は、UC アプリケーションの証明書を有効期限の 3 ~ 7 日前にのみ更新し、標準的な変更管理プロセスに従います。

UC アプリケーションでシングル サインオン (SSO) を有効にしているお客様の場合、シスコによる証明書の更新が完了すると、パートナーは SSO を無効にし、IDP メタデータ ファイルを再インポートして、SSO を再度有効にする必要があります。パートナーまたは顧客が SSO を検証することもお勧めします。

SME クラスターのメンテナンス ウィンドウは、SME のパブリッシャー リージョンに応じてスケジュールされます。

AMER のメンテナンス ウィンドウは次のとおりです。

-

月曜日から金曜日の午後9時から午前6時まで(東部標準時)

-

週末の午後 9 時(東部標準時)から午前 6 時(東部標準時)まで(シスコのインフラストラクチャのメンテナンスのみ)

APJC のメンテナンス ウィンドウは次のとおりです。

-

月曜日から金曜日の午後9時から午前6時まで(日本時間)

-

週末の午後9時(日本時間)から午前6時(日本時間)まで(シスコのインフラストラクチャメンテナンスのみ)

AUS のメンテナンス ウィンドウは次のとおりです。

-

月曜日から金曜日の午後9時から午前6時まで(ACT)

-

週末の午後 9 時(ACT)から午前 6 時(ACT)まで(シスコのインフラストラクチャのメンテナンスのみ)

EU、EMEA、英国のメンテナンス期間は次のとおりです。

-

月曜日から金曜日の午後9時から午前6時まで(中央ヨーロッパ時間)

-

週末の午後 9 時(CET)から午前 6 時(CET)まで(シスコのインフラストラクチャのメンテナンスのみ)

上記の変更ウィンドウの時間は地域ごとに固定されており、変更することはできません。

メンテナンスを計画する際、シスコは最小限に抑えるようあらゆる努力をします。 and/or 専用インスタンスの地理的冗長アーキテクチャに基づいて、電話サービスの中断の可能性を排除します。Cisco では、すべてのパートナーおよび顧客主導の構成が冗長性に関する専用インスタンスのベスト プラクティスに準拠していることを期待しています。Cisco は、パートナーによる誤った設定が原因で冗長性が失われた場合の責任を負いません。パートナーは、すべてのサードパーティ統合を検証およびテストする責任があります。 hosted/managed 専用インスタンス クラウドで。

Cisco は、次の理由でのみ UC アプリケーションのアップグレードを開始します。

-

現在のバージョンの UC アプリケーションにはセキュリティ上の脆弱性があり、修正にはアップグレードまたは COP のインストールが必要です。

-

お客様は現在、n-1 未満のバージョン (現在の専用インスタンスでサポートされているバージョン) を使用しているか、EOL が近づいているバージョンを使用しています。

-

UC アプリケーションの新しいバージョンで新しい機能のサポートが利用可能になった場合、パートナーは TAC ケースを通じてアップグレードをリクエストすることもできます。

シスコはメンテナンス通知を partner/customer 変更期間の少なくとも 10 日前までに通知してください。提案された変更スケジュールがパートナーのビジネス上の優先順位と競合する場合は、パートナーは 2 ~ 3 日以内にシスコに応答することをお勧めします。これにより、シスコは代替の変更ウィンドウを見つけることができます (再スケジュールされた日付は、シスコの運用可能な日付のみに基づきます)。パートナーは にメールを送信してメンテナンスのスケジュールを変更できます。 ucm-cloud-change-management@cisco.com 再スケジュールの詳細な理由を記入してください。

ただし、重大なセキュリティ脆弱性の修正や証明書の有効期限が近づいているなどの緊急または非常事態のシナリオでは、メンテナンス ウィンドウを柔軟に変更することはできません。パートナーまたは顧客による専用インスタンスの脆弱性スキャンはサポートされていません。専用インスタンスには独自の脆弱性スキャン体制が常時実行されており、定期的に独立した PEN テストも実施し、Cisco Trust Portal で証明書も提供しています。

パートナーが変更を要求した

パートナーが要求した変更には、専用インスタンスへの影響を評価するための共同レビューが必要です。これらには、パートナーがシスコに実施してほしい変更と、パートナーが実施したい変更が含まれます。たとえば、次のようなものです。

-

境界デバイスまたはアプリケーション統合に影響する構成の変更

-

サービスを非アクティブ化するリクエスト。

サービスの無効化などの大きな変更のリクエストは、シスコに送信されます。パートナーは要件を取得し、パートナー サクセス チームまたはアカウント マネージャーを通じてシスコに送信して共同レビューを開始します。変更を実施する前に、リクエストは専用インスタンス製品管理とパートナーによって共同で評価されます。

緊急の変更

シスコとパートナーは、次の理由により、緊急の変更を直ちに、または次のメンテナンス ウィンドウで行うことができます。

-

顧客へのサービスを回復する

-

停電の影響を軽減するため

-

潜在的な顧客サービス停止を回避するため

-

セキュリティの脆弱性を修正するには

専用インスタンス外部のネットワークで緊急の変更が発生した場合、パートナーはシスコが確認できる顧客への影響をシスコに通知します。合理的に可能な場合、パートナーは Cisco にケースを開き、Cisco が影響に対応できるようにします。

専用インスタンスで緊急の変更を行う場合、シスコは合理的に可能な範囲でパートナーに通知します。緊急の変更によって生じた顧客への影響を特定する電子メールがコミュニケーション リストに送信されます。

インシデント管理

インシデント管理 は、環境内のエラーによって生じるビジネスへの悪影響を最小限に抑えます。Cisco は、インシデントが発生するとすぐに分析し、原因を迅速に特定します。その後、シスコは永続的な修正が展開されるまで回避策を適用します。

パートナーは、独自に確立したプロセスに従って、ネットワーク内でインシデント管理を処理します。パートナーは、アラームを発生させる可能性のあるアクティビティや、シスコが確認できるその他の通知をシスコに通知します。

Cisco は、変更を適用するためにメンテナンス ウィンドウ プロセスに従います。

サポートケースの分類

TAC サポート ケースの重大度は、ビジネスへの影響に基づいて、シスコとのサポート チケットを開く際にパートナーによって設定されます。パートナーは、ビジネスへの影響の変化に基づいて、チケットのライフサイクル中に、より高い重大度へのエスカレーションをリクエストできます。

次のセクションは、パートナーが TAC サポート チケットを開く際に適切な重大度レベルを判断するためのガイダンスとなります。

サポートケースの影響

TAC サポート ケースは、ビジネスへの影響 (規模、範囲) に応じて分類されます。

影響度は、インシデントのビジネス上の重要度を測る尺度であり、多くの場合、インシデントがソリューションの可用性に及ぼす影響の範囲に相当します。

| インシデントの影響レベル | 影響の定義 |

| 広範囲に広がる | パートナー環境の4分の3以上が影響を受けている |

| 大 | パートナーの環境の半分から4分の3が影響を受ける |

| ローカライズされている | パートナーの環境の4分の1から半分が影響を受ける |

| 個別化 | パートナーの環境の4分の1未満が影響を受けている |

サポートケースの緊急度

緊急度 は、インシデントの重大性と、インシデントがサービスまたはパートナーがサービスを受ける能力に与える影響を定義します。

| インシデントの緊急度 | 緊急性の定義 |

| 重大 | バックアップや冗長性がなく通話能力が停止している |

| 高い | 通話能力が著しく低下している |

| 標準 | その他の機能は停止しています |

| 低い | その他の機能が低下している |

サポートケースの重大度

重大度 は、シスコとパートナーがインシデントを解決するために費やす労力のレベルを定義します。

| インシデントの重大度レベル | 重大度の定義 |

| S1(クリティカル) | シスコとパートナーは、状況を解決するために必要なリソースを24時間365日投入します。 |

| S2(高) | シスコとパートナーは、標準営業時間内にフルタイムのリソースを投入して状況の解決にあたります。 |

| S3(中) | シスコとパートナーは、標準営業時間内にリソースを投入してサービスを満足のいくレベルに回復させます。 |

| S4(低) | シスコとパートナーは、標準営業時間内に情報やサポートを提供するためにリソースを投入します。 |

重大度レベルは、影響度と緊急度の定義を適用することによって決定されます。

サポートケースの重大度マトリックス

| 影響 | |||||

| 広範囲に広がる | 大 | ローカライズされている | 個別化 | ||

|

緊急 | 重大 | S1 | S1 | S2 | S3 |

| 高い | S1 | S2 | S2 | S3 | |

| 標準 | S2 | S3 | S3 | S3 | |

| 低い | S4 | S4 | S4 | S4 | |

Cisco は、インシデントのトリアージ中に、必要に応じてケースの重大度を変更し、サポート チケットの重大度を下げる権限を有します。運用の安定性が評価されている間、このケースは所定の期間未解決のままになる場合があります。

ソフトウェアサポートの応答時間目標

次のセクションでは、提出されたケースの重大度に基づいて、シスコが予定する応答時間について詳しく説明します。場合によっては、上記のガイドラインに合わせてケースの重大度が調整されることがあります。

Ciscoとサービスレベル目標

Webex Calling専用インスタンスは、パートナーに英語のテクニカルサポートを提供します 24x7. パートナーは、 Cisco Support Case Managerで S3 および S4 の問題を直接送信できます。S1 および S2 の問題については、グローバル TAC 番号 1-800-553-2447 に電話することをお勧めします。

Cisco の標準は、次のグリッドに基づいて、少なくとも 95% の時間で S3 および S4 の重大度レベルを満たすことです。

| 重大度レベル | 応答時間: |

| S1 | 15 分 |

| S2 | 30 分 |

| S3 | 1営業日 |

| S4 | 3 営業日 |

応答時間とは、シスコが特定の重大度の問題を認識するまでの経過時間です。指定された期間内に問題を解決できない場合、シスコは解決のためのステータスとアクション プランを提供します。解決時間は、パートナー側の有資格者が再現を支援できるかどうかによって左右される。 and/or 問題を切り分けると、Cisco とパートナーの環境の間に互換性がないことが考えられます。そのような担当者が対応できない場合は、解決に要する時間が長くなる可能性があります。

許容できるステータスの場合 and/or 指定された時間内にシスコが解決を達成しなかった場合、パートナーはシスコにエスカレーションする必要があります。

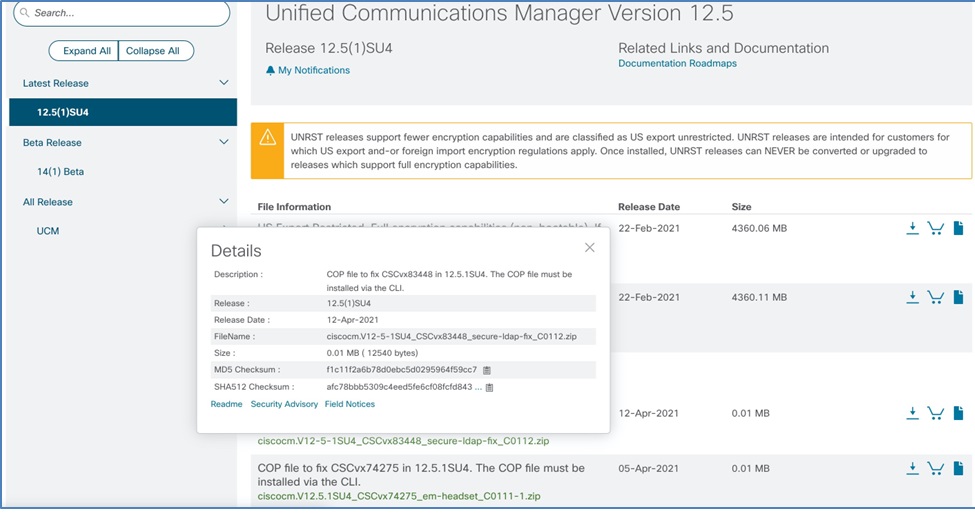

Cisco オプション パッケージ (COP) ファイル

Cisco は、実稼働コードの実行方法をわずかに変更するために COP ファイルをリリースし、通常のソフトウェア リリース サイクル外でソフトウェアを展開する方法を Cisco に提供します。必要に応じて、最初の製品コードがリリースされた後のいずれかの時点で COP ファイルがリリースされます。制作チームは、影響度の高い問題や、問題に対する回避策がない場合に COP ファイルをリリースします。問題の修正に加えて、アップグレード時にユーティリティ (ディスク クリーンアップなど) を配布するために COP ファイルがリリースされることもあります。

通常、問題が修正されたフィールド通知には、関連付けられた COP ファイルがあります。通常、問題ごとに個別の COP ファイルがあります。

PSIRT には必ずしも関連する COP ファイルがあるわけではありません。PSIRT の場合、通常は完全なアップグレードのために新しいバージョンが公開されます。

シスコが開始したシナリオ

シスコは、顧客の専用インスタンス環境に COP ファイルのインストールが必要であると判断した場合、次のいずれかのプロセスを使用します。

-

COP ファイルで緊急修正(脆弱性または差し迫った障害)が指示されている場合、シスコはスケジュールされたメンテナンス期間内に COP ファイルをアップロードします。

-

それ以外の場合、COP のインストールは、通常の変更管理手順に従って、パートナーまたは顧客との定期メンテナンスとしてスケジュールされます。

顧客主導のシナリオ

顧客が COP ファイルのインストール (電話ファームウェア、言語ロケール パック、デバイス パック) が必要であると判断した場合、顧客は次のプロセスを開始する必要があります。

専用インスタンスの SFTP サーバーにアップロードされる特定の COP ファイルのサービス リクエストを Control Hub で作成します。 サービス リクエストを参照してください。

Cisco は SFTP サーバーにファイルをアップロードするだけです。COP から UC へのアプリケーションを都合に合わせてダウンロードしてインストールするのはパートナーの責任です。

COP ファイルは、Cisco のソフトウェア ダウンロード ページで公開されています。

https://software.cisco.com/download/home

キャパシティ管理

Cisco とパートナーは、ネットワークとデータセンターの容量を管理し、顧客が専用インスタンス ソリューションにオンボーディングできるようにします。容量管理プロセスには、顧客加入者の継続的な増加の監視が含まれます。

容量管理プロセスにおいて、シスコとパートナーはそれぞれ異なる責任を負います。

パートナーの責任

パートナーは、ネットワーク機器が負荷と適切な予測増加量に対応できる十分な容量を備えていることを確認します。

パートナーは、専用インスタンスのアクティベーション中にナレッジ ワーカーとワークスペース デバイスの数を提供します (提供される数は、専用インスタンスで構成される合計数の最終状態である必要があります)。提供された詳細に基づいて、シスコは専用インスタンス内の UC アプリケーションのサイズを決定します。 統合コミュニケーション アプリケーションのサイズ設定 を参照してください。UC アプリケーションのサイズ設定の詳細については、 を参照してください。パートナーは、要求された容量内での機能とユーザーのプロビジョニングを管理します。

パートナーは、アクティベーション中に提供されるナレッジ ワーカーの数とワークスペース デバイスの数の変更を Cisco に通知する必要があります。提供された詳細に基づいて、シスコは UC アプリケーションに必要な変更を分析し、必要な変更を実行します。そのためには、パートナーは Cisco に Control Hub サービス リクエストを提出し、拡張計画を共同で策定する必要があります。パートナーは、顧客に追加の容量が追加された後にのみ、機能とユーザーを構成できます。詳細については、 サービス リクエストの提出方法 を参照してください。

成長要件の種類によっては、追加容量の追加に時間がかかる場合があります。これはパートナーとシスコが共同で取り組みます。

シスコの責任

専用インスタンス サービスは、データ センターの容量を監視し、データ センターの機器が負荷と適切な予測増加量を処理するのに十分な容量を備えていることを確認します。

Cisco は、容量の増加に対応するために計画されている拡張または変更が顧客に影響を与える場合、パートナーにその変更を通知します。アップグレードと変更の実装は、変更管理プロセスに従って行われます。

リリース管理

シスコは、専用インスタンスクラウドアプリケーション(CUCM、CUCxN、IM)を & P、CER、Expressway、および SME(オプション))は、シスコが適切と判断した最新の機能とともに最新の状態に保たれます。お客様は、いつでも最新リリース (「n」) または以前のリリース (「n-1」) のいずれかを使用して運用できます。

シスコは、 変更管理 アラートおよび通知の一環として、リリースの可用性と計画されているアップグレード(アップグレード要件を含む)をパートナーに通知します。アップグレードの対象となる顧客が特定されたら、シスコからご連絡いたします。Cisco は、顧客がアップグレードされるリリースについても通知します。パートナーは、顧客のビジネス ニーズに応じて、スケジュールされたアップグレードの最大 1 週間前までに、アップグレードを 1 回再スケジュールすることを選択できます。アップグレードが正常に完了すると、Cisco はパートナーに通知します。

詳細については、 変更管理を参照してください。

Cisco Collaboration Systemsリリースのリリース管理

新しいコラボレーション システムのリリースが利用可能になると、以前のリリース (「n-1」) は「n-2」になり、現在のリリース (「n」) は「n-1」になります。

| 専用インスタンスの顧客アクション | v12.5-SU7a (n-2) | v14.0-SU3/SU4 (n-1) | v15.0-SU3a (名詞) |

|---|---|---|---|

| 新規顧客導入 | サポートされていません | 未対応 | サポートあり |

| アップグレードをサポート | v15SU3aにアップグレードする必要があります | v15SU3aにアップグレードする必要があります | サポートあり |

| お客様は滞在できます | v15SU3aにアップグレードする必要があります | v15SU3aにアップグレードする必要があります | はい |

新しいコラボレーション システムのリリースが発表された直後に、「n-2」リリースは販売終了期間に入ります。このリリースを使用しているすべての顧客は、最新リリースにアップグレードする必要があります。Cisco は、パートナーにアップグレードの準備を開始するよう通知することで、この取り組みを支援します。シスコとパートナーは、顧客のビジネス ニーズに応じてメンテナンス ウィンドウを共同で調整します。

n-1 Collaboration Systems リリースをご利用のお客様には、最新の Collaboration Systems リリースへのアップグレードをお勧めします。Collaboration Systems リリースのアップグレードが必要な場合、または新機能のために SU アップグレードが必要な場合は、アップグレードのメンテナンス ウィンドウを調整するために Cisco にご相談ください。安定性またはパフォーマンス上の理由から SU アップグレードが必要であると Cisco が判断した場合、Cisco はパートナーと調整してアップグレードをスケジュールします。

Cisco は、アップグレードが正常に完了するとパートナーに通知します。

ネットワーク管理

パートナーの責任

パートナーは、Cisco 専用インスタンス データセンターに接続されているネットワークと機器を監視します。パートナーは、次のようなネットワークと機器も監視します。

-

専用インスタンスサービスをサポートするために使用され、

-

顧客の敷地内に接続されています。

パートナーは、専用インスタンス クラウドと統合されたすべてのパートナー管理デバイスを監視します。

シスコの責任

Webex Calling 専用インスタンスは、業界をリードするネットワーク ツールを使用して、データセンターとパートナー ネットワーク間のデータセンター ネットワーク接続を監視し、世界中に分散した地理的に冗長化されたデータセンター全体のサービス障害をプロアクティブに特定して分離するための保証ツールを使用します。

Cisco は、専用インスタンス クラウドに接続されたパートナー管理デバイスへの統合サービスを監視しません。これには、次のようなものが含まれますが、これらに限定されません。

-

シスコは、専用インスタンス UC クラスタ以外のクラスタへの専用インスタンス SIP トランクを監視しません。

-

シスコは、シスコが管理する Contact Center Express 以外のコンタクト センターへの専用インスタンス CTI ルート ポイントを監視しません。

証明書の管理

専用インスタンス環境では、証明書は証明機関 (CA) によって署名され、次のように管理されます。

専用インスタンスチームによって管理される証明書

-

コールマネージャー

- コールマネージャー

- コールマネージャー-ECDSA

- トムキャット

- tomcat-ECDSA

- IPsec

- テレビ

Tomcat 証明書は Call Manager に再利用されるため、Call Manager 証明書は証明書 GUI リストに表示されなくなります。IPsec 証明書と TVS 証明書は、自己署名されており、証明書管理リスト内で有効期限が切れる場合は更新されます。

-

IMとプレゼンス(IM & P):

- トムキャット

- tomcat-ECDSA

- カップ

- カップ-ECDSA

- カップ-xmpp

- cup-xmpp-ECDSA

- カップ-xmpp-s2s

- カップ-xmpp-s2s-ECDSA

- IPsec

cup-xmpp-s2s、 cup-xmpp-s2s-ecdsa、 ipsec 証明書が自己署名されており、証明書管理リスト内で有効期限が切れそうな場合は、システムはこれらの証明書を更新します。

-

Cisco Unity Connection (CUC):

- トムキャット

- tomcat-ECDSA

- IPsec

IPsec 証明書が自己署名されており、証明書管理リスト内で有効期限が切れそうな場合は、システムはその証明書を更新します。

-

シスコ緊急対応者(CER):

- トムキャット

- tomcat-ECDSA

- IPsec

IPsec 証明書が自己署名されており、証明書管理リスト内で有効期限が切れそうな場合は、システムはその証明書を更新します。

-

Expressway

-

サーバー証明書

-

保険の更新

専用インスタンス チームは、管理している限り、上記の証明書を毎年更新します。更新メンテナンス期間中に、チームは期限切れの信頼証明書も削除します。

顧客またはパートナーの責任

顧客またはパートナーは、移行または日常的な操作中にエンドユーザーが処理するすべての証明書を管理 (移動、追加、変更、または削除) する必要があります。この責任には、上記に記載されていない証明書も含まれます。

バックアップと復元の責任

以下は、バックアップおよび復元操作に関するシスコとパートナーの責任の概要です。

| パーティー | 責任 |

| パートナー |

パートナーの専用インスタンス クラウド システムでは、パートナーは常に次の事項を維持する必要があります。

|

| Cisco |

Cisco は専用インスタンスに導入されたすべての UC アプリケーションを毎晩バックアップし、最新の 3 つの正常なバックアップを Cisco のデータセンターに保存します。すべてのバックアップはパスワードで保護されており、顧客ごとに分離されており、災害復旧の一環として UC アプリケーションを復元するためにのみ使用されます。詳細については、 Cisco 災害復旧システム を参照してください。Cisco ではオンデマンドの復元は行いません。また、これを変更バックアウト戦略として使用することも許可していません。 パートナーはこれらのバックアップにアクセスできず、データセンターへのバックアップを構成することもできません。

|

Cisco 災害復旧システム

Cisco Unified Communications Manager Administration、IM and Presence Service ノード、または任意の Unity Connection ノードから呼び出すことができるディザスタ リカバリ システム (DRS) は、すべての UC サーバの完全なデータ バックアップおよび復元機能を提供します。DRS を使用すると、シスコは定期的にスケジュールされた自動またはユーザによるデータ バックアップを実行できます。DRS はクラスタ レベルのバックアップも実行します。つまり、Cisco Unified Communications Manager クラスタ内のすべてのサーバのバックアップを中央の場所に収集し、バックアップ データを物理ストレージ デバイスにアーカイブします。Cisco は Expressway のカスタム バックアップを実行し、それをノードのリカバリに使用します。

パートナーは DRS にアクセスできません。Cisco は、専用インスタンス クラウドに導入されたすべての UC アプリケーションのデータをバックアップします。実際に災害が発生した場合、シスコは利用可能な最新のバックアップ データからデータを復元します。シスコが DRS 復元を完了すると、パートナーはリカバリを実行できます。

災害復旧戦略:

- 回復戦略: データセンターに影響する状況が発生した場合、発行者と購読者の両方に影響を及ぼす可能性がありますが、当社の主な目的は、サービスを迅速に復旧し、中断を最小限に抑えることです。フェールオーバー データセンターは、通話機能に影響が及ばないようにします。当社の回復戦略は、障害の具体的な性質に応じて適応可能です。

- アプリケーション障害: 問題がアプリケーションの障害または破損であると特定された場合、当社の目標は、1 営業日以内に DRS バックアップおよび再開サービスを使用して新しいパブリッシャーを確立することです。

- ハードウェア障害: ハードウェア障害が発生した場合、同じデータセンター内または別のデータセンター内に新しいパブリッシャーを設定するか、障害が発生したハードウェアを回復するかの決定は、固有の状況と障害の性質によって異なります。私たちの最優先事項は、いつものように、混乱を最小限に抑え、サービスの回復を早めることです。

- 災害復旧活動開始のタイミング: 災害復旧プロトコルを開始する正確なタイミングは、災害の規模、復旧にかかる推定期間、当社のサービスへの潜在的な影響など、さまざまな要因によって決まります。当社の専任チームは状況を継続的に監視し、ダウンタイムの短縮と災害復旧プロセスの効率的な実行のバランスを取るよう努めています。これらの考慮事項に基づいて、サービス レベル アグリーメント (SLA)、実行されるアクション、および回復の予想されるタイムラインを透明性のある方法で伝え、プロセス全体を通じてお客様に情報を提供します。