- Accueil

- /

- Article

Guide des opérations des partenaires

Dans cet article

Dans cet article Un commentaire ?

Un commentaire ?Ce document est conçu pour aider les partenaires Webex Calling Dedicated Instance qualifiés ayant terminé l'intégration à la plateforme Dedicated Instance à comprendre les processus et procédures d'exploitation du service.

Champ d’application

Ce document et les documents d'accompagnement sont conçus pour vous aider à comprendre les responsabilités opérationnelles entre Cisco et son partenaire, et ils sont destinés aux publics suivants :

-

Soutien des partenaires

-

organisations partenaires et de réussite client

Service d'assistance technique (TAC)

Cisco fournit un support technique de niveau 1 24x7x365 à ses partenaires. Les partenaires fournissent une assistance technique à leurs clients pour le dépannage des instances dédiées, comme indiqué dans cette section. Le partenaire peut, si nécessaire, faire remonter les problèmes d'assistance à Cisco.

L'infrastructure des instances dédiées est gérée par Cisco Cloud Delivery. Il incombe au partenaire de résoudre tout problème lié aux appareils qui ne sont pas gérés par l'instance dédiée. Les partenaires devraient s'engager auprès de :

-

Fournisseurs appropriés

-

L'équipe TAC Cisco appropriée si l'équipement Cisco bénéficie d'un contrat de maintenance actif.

Pour plus d'informations sur le support de niveau 1, consultez.

Responsabilités du soutien aux partenaires

L'assistance technique des partenaires comprend la capacité d'effectuer les opérations suivantes pour les clients :

-

Fournir des informations générales sur les services.

-

Fournir une assistance à la configuration.

-

Distinguer les problèmes non techniques des problèmes techniques.

-

Assistance à l'isolation des problèmes et à la détermination des défauts de service.

-

Analysez où l'erreur s'est produite.

-

Rétablissez les paramètres mal configurés, appliqués par un client ou un partenaire, afin de résoudre le problème.

-

Résoudre les problèmes liés aux applications ou infrastructures gérées par les partenaires.

-

Prévoir les besoins en gestion des capacités pour les nouveaux utilisateurs au-delà des besoins initiaux.

-

Configurer les fonctionnalités de l'application et effectuer le provisionnement des utilisateurs.

-

Gérer la facturation des clients.

-

Prenez en charge la relation client.

-

Gérer l'intégration des solutions de services PSTN.

-

Gérer la préparation des clients aux mises à niveau des instances dédiées, au renouvellement des certificats et à la maintenance de l'infrastructure.

Lorsque le partenaire fait appel au TAC de Cisco pour obtenir de l'aide, il lui incombe de contribuer au tri des problèmes. Cette responsabilité comprend les éléments suivants :

-

Saisie et communication des détails des problèmes signalés

-

Assistance à la réplication et au triage des problèmes à la demande du TAC Cisco

-

Contribuer aux tests de corrections

-

Confirmer que les problèmes ne sont pas liés au matériel, aux logiciels, aux applications ou à d'autres sources fournies par l'utilisateur final.

Il incombe au partenaire de veiller à ce que les types de besoins d'assistance technique suivants soient pris en compte pour ses clients.

| Type | Question/Issue |

|---|---|

| Questions des utilisateurs Questions de base Comment puis-je… ? |

Comment fonctionne mon téléphone ? Quelles sont les fonctionnalités dont je dispose ? Comment utiliser ces fonctionnalités ? Comment utiliser le portail d'autosoins ? Comment utiliser le portail d'administration des applications UC d'instance dédiée ? Comment composer un numéro RTC ? Comment puis-je modifier mon code PIN de messagerie vocale ? |

|

Problèmes d'assistance les plus courants pris en charge par le partenaire |

Le téléphone ne s'allume pas. Impossible d'enregistrer les téléphones. Impossible de consulter la messagerie vocale. Impossible d'utiliser une fonctionnalité Cisco UCM. Impossible de passer un appel. Impossible de recevoir un appel. Impossible d'entendre le son. Impossible de se connecter à Jabber/Webex Application Impossible d'utiliser le Jabber/Webex Application softphone |

| Problèmes techniques de configuration client |

Installation de clients logiciels Configuration et paramétrage des utilisateurs finaux, des fonctionnalités ou du plan de numérotation. Configuration et paramétrage des services voix, vidéo, messagerie vocale ou messagerie instantanée et présence. Provisionnement des comptes utilisateurs et des points de terminaison, y compris la mise en œuvre de LDAP et de l'authentification unique (SSO). |

| Bugs potentiels de l'application | Signalez à Cisco les fonctions et caractéristiques qui ne fonctionnent pas comme prévu. |

| interruption de service ou disponibilité |

Vérifier la disponibilité et l'état du service. Confirmer la disponibilité sur l'environnement réseau du client, y compris la connectivité cloud ou le réseau PSTN, ou la connectivité SIP pour l'intégration téléphonique. |

Exigences en matière de support technique des partenaires

Lorsque le partenaire transmet un besoin d'assistance au TAC de Cisco, il doit fournir les informations suivantes :

Informations générales sur le cas

-

Veuillez fournir un numéro d'abonnement ou un numéro de contrat de service valide.

-

Les appelants doivent s'identifier comme membres de l'équipe d'assistance aux partenaires représentant le partenaire ou un compte client revendu.

-

Le nom, le numéro de téléphone et l'adresse électronique du représentant du partenaire ou les informations génériques du partenaire pour l'équipe qui remonte l'information à Cisco.

Lorsque vous contactez l'assistance Cisco Cloud, veuillez identifier le partenaire, le client et le problème.

Rôles et responsabilités du support Cisco

Cisco est responsable de fournir une assistance au partenaire pour le service Dedicated Instance Cloud au sein du centre de données Cisco Cloud, incluant la résolution du problème et une analyse approfondie de ses causes profondes (Cisco ne fournira pas d'informations détaillées sur l'infrastructure dans le cadre de cette analyse). En cas d'incident de gravité 1 ou 2, Cisco informera proactivement ses partenaires par e-mail.

Cisco n'est pas responsable du support :

-

Réseau et équipement du partenaire ou du client connectés au centre de données Dedicated Instance Cloud et aux locaux du client.

Le déploiement d'un nœud de résilience améliorée dans les locaux du client sera sous la responsabilité conjointe de partner/customer et Cisco.

-

Logiciels ou matériels tiers

Il incombe au partenaire d'obtenir l'assistance ou les mises à jour nécessaires pour les logiciels ou le matériel tiers si cela s'avère être la cause de l'incident.

Notifications et alertes relatives à l'assistance

Les partenaires reçoivent des alertes et des bulletins de maintenance dans Control Hub concernant la déclaration et la résolution des pannes identifiées sur les services essentiels. Les partenaires reçoivent également un préavis pour les opérations de maintenance importantes ou celles qui se déroulent en dehors des plages horaires de maintenance réservées.

Ces alertes sont envoyées aux partenaires qui se sont inscrits aux alertes Control Hub pour les notifications « Maintenance et pannes », voir Alertes dans Control Hub. Il incombe aux partenaires de veiller à ce que Cisco dispose d'informations de contact exactes et à jour. Cisco recommande aux administrateurs de créer un compte et d'utiliser l'application Webex pour les notifications.

Gestion du changement

L'équipe en charge des instances dédiées utilise des procédures formelles et standardisées pour garantir la stabilité et la sécurité du service Cloud. Ces procédures standardisées facilitent une mise en œuvre efficace et efficiente tout en gérant les demandes de changement.

Maintenance

fenêtre de maintenance

Cisco informe son partenaire des opérations de maintenance planifiées. Toutes les modifications planifiées sont effectuées pendant une fenêtre de maintenance. Cisco fournit à son partenaire un préavis écrit d'au moins 10 jours ouvrables pour toute opération de maintenance planifiée susceptible d'interrompre les appels des clients. Ces alertes sont envoyées aux partenaires qui se sont inscrits aux alertes Control Hub pour les notifications « Maintenance et pannes », voir Alertes dans Control Hub. Il incombe aux partenaires de veiller à ce que Cisco dispose d'informations de contact exactes et à jour. Cisco recommande aux administrateurs de créer un compte et d'utiliser l'application Webex pour les notifications.

La maintenance comprend les activités suivantes :

-

Activités de maintenance courante présentant un risque minimal d'impact sur le client

-

Activités planifiées et programmées qui perturberont la capacité d'appel du client.

-

Renouvellements de routine des certificats d'application UC gérée par Cisco. Les renouvellements sont basés sur la période de validité et la date de renouvellement. & date des certificats. Cisco renouvelle les certificats des applications UC seulement 3 à 7 jours avant leur date d'expiration et suit le processus standard de gestion des changements.

Pour les clients qui ont activé l'authentification unique (SSO) dans les applications UC, une fois le renouvellement du certificat effectué par Cisco, le partenaire est tenu de désactiver le SSO, de réimporter le fichier de métadonnées IDP et de réactiver le SSO. Il est également recommandé au partenaire ou au client de valider l'authentification unique (SSO).

La fenêtre de maintenance du cluster PME sera programmée en fonction de la région d'édition de la PME.

Les fenêtres de maintenance sont les suivantes pour AMER :

-

De 21 h à 6 h (heure de l'Est), du lundi au vendredi

-

De 21h à 6h (heure de l'Est), les week-ends (maintenance de l'infrastructure Cisco uniquement)

Les fenêtres de maintenance sont les suivantes pour la zone APJC :

-

De 21h à 6h (heure du Japon), du lundi au vendredi

-

De 21h à 6h JST, les week-ends (maintenance de l'infrastructure Cisco uniquement)

Les fenêtres de maintenance sont les suivantes pour l'Australie :

-

De 21h à 6h (heure locale), du lundi au vendredi

-

De 21h à 6h (heure locale), les week-ends (maintenance de l'infrastructure Cisco uniquement).

Les fenêtres de maintenance sont les suivantes pour l'UE, la zone EMEA et le Royaume-Uni :

-

De 21h à 6h (heure d'Europe centrale), du lundi au vendredi

-

De 21h à 6h CET, les week-ends (maintenance de l'infrastructure Cisco uniquement)

Les délais pour les fenêtres de changement mentionnés ci-dessus sont fixes par région et ne peuvent pas être modifiés.

Lors de la planification de la maintenance, Cisco mettra tout en œuvre pour minimiser les perturbations. and/or Éliminer tout risque d'interruption du service téléphonique grâce à l'architecture géo-redondante d'instance dédiée. Cisco exige que toutes les configurations proposées par ses partenaires et clients respectent les bonnes pratiques de redondance des instances dédiées. Cisco n'est pas responsable d'une perte de redondance due à une mauvaise configuration par le partenaire. Il incombe au partenaire de valider et de tester toutes les intégrations tierces qui ne sont pas hosted/managed dans le cloud d'instances dédiées.

Cisco ne lance des mises à niveau des applications UC que pour les raisons suivantes :

-

La version actuelle de l'application UC présente une faille de sécurité et sa correction nécessite une mise à niveau ou une installation COP.

-

Le client utilise actuellement une version inférieure à n-1 (de la version actuelle de l'instance dédiée prise en charge) ou une version qui approche de sa fin de vie.

-

Les partenaires peuvent également demander une mise à niveau via un ticket TAC si une nouvelle fonctionnalité est disponible dans les versions ultérieures de l'application UC.

Cisco envoie une notification de maintenance à partner/customer au moins 10 jours avant la période de modification, et il est recommandé que le partenaire réponde à Cisco dans un délai de 2 à 3 jours si le calendrier de modification proposé entre en conflit avec ses priorités commerciales. Cela permet à Cisco de trouver une autre fenêtre de modification (la date reprogrammée dépend uniquement des dates disponibles pour les opérations de Cisco). Le partenaire peut reprogrammer la maintenance en envoyant un e-mail à ucm-cloud-change-management@cisco.com avec une raison détaillée pour le report.

Toutefois, dans des situations urgentes ou d'urgence, telles que la correction d'une faille de sécurité grave ou l'expiration imminente de certificats, il ne sera pas possible de modifier la fenêtre de maintenance. L'analyse des vulnérabilités d'une instance dédiée par un partenaire ou un client n'est pas prise en charge. L'instance dédiée dispose de son propre système d'analyse des vulnérabilités qui fonctionne en permanence ; nous effectuons également des tests d'intrusion indépendants réguliers et fournissons une lettre d'attestation sur le portail de confiance Cisco.

Modifications demandées par le partenaire

Les modifications demandées par les partenaires nécessitent un examen conjoint afin d'évaluer leur impact sur l'instance dédiée. Cela inclut les modifications que le partenaire souhaite que Cisco apporte et les modifications que le partenaire souhaite apporter. par exemple

-

Les modifications de configuration qui affectent les périphériques de frontière ou l'intégration d'applications

-

Demandes de désactivation d'un service.

Les demandes de modifications importantes, telles que la désactivation d'un service, sont soumises à Cisco. Le partenaire recueille les exigences et les soumet à Cisco par l'intermédiaire de l'équipe Partner Success ou du responsable de compte, afin de lancer un examen conjoint. Avant la mise en œuvre de la modification, la demande est évaluée conjointement par la gestion des produits d'instances dédiées et le partenaire.

changements d'urgence

Cisco et son partenaire peuvent procéder immédiatement à des modifications d'urgence, ou lors de la prochaine fenêtre de maintenance disponible, pour les raisons suivantes.

-

Pour rétablir le service à un client

-

Pour réduire l'impact d'une panne

-

Pour éviter une éventuelle interruption de service pour le client

-

Pour corriger une vulnérabilité de sécurité

En cas de modifications d'urgence sur le réseau en dehors de l'instance dédiée, le partenaire notifie Cisco des impacts sur les clients visibles par Cisco. Lorsque cela est raisonnablement possible, le partenaire ouvre un dossier auprès de Cisco afin que Cisco puisse réagir à l'impact.

Lorsqu'une modification d'urgence est effectuée sur l'instance dédiée, Cisco en informe le partenaire dans la mesure du possible. Un courriel identifiant tout impact client causé par cette modification d'urgence est envoyé à la liste de diffusion.

Gestion des incidents

La gestion desincidents minimise les effets néfastes sur l'activité causés par les erreurs dans l'environnement. Cisco analyse les incidents au fur et à mesure qu'ils surviennent afin d'en identifier rapidement la cause. Cisco applique alors une solution de contournement en attendant le déploiement d'une solution permanente.

Les partenaires gèrent les incidents au sein de leurs réseaux selon leurs propres processus établis. Les partenaires informent Cisco des activités susceptibles de déclencher des alertes ou d'autres notifications visibles par Cisco.

Cisco utilise le processus de fenêtre de maintenance pour l'application des modifications.

Classification des dossiers de soutien

Le niveau de gravité du dossier d'assistance TAC est défini par le partenaire lors de l'ouverture d'un ticket d'assistance auprès de Cisco, en fonction de l'impact sur l'activité. Le partenaire peut demander une escalade vers un niveau de gravité supérieur au cours du cycle de vie d'un ticket, en fonction de l'évolution des impacts sur l'activité.

La section suivante sert de guide au partenaire pour déterminer le niveau de gravité approprié lors de l'ouverture d'un ticket d'assistance TAC.

impact du dossier de soutien

Un dossier d'assistance TAC est classé en fonction de son impact sur l'entreprise (taille, portée).

L'impact est une mesure de la criticité d'un incident pour l'entreprise, souvent égale à la mesure dans laquelle un incident entraîne une incapacité de la solution à être disponible.

| Niveau d'impact de l'incident | Définitions d'impact |

| Répandu | Plus des trois quarts de l'environnement partenaire sont touchés. |

| Grand | Entre la moitié et les trois quarts de l'environnement du partenaire sont affectés. |

| Localisée | Entre un quart et la moitié de l'environnement du partenaire est affecté. |

| individualisé | Moins d'un quart de l'environnement du partenaire est affecté |

Urgence du dossier de soutien

Urgence définit la criticité de l'incident et son impact sur les Services ou la capacité des partenaires à recevoir les Services.

| Niveau d'urgence de l'incident | Définitions de l'urgence |

| Critique | La capacité d'appel est interrompue sans aucune solution de secours ni redondance. |

| Haute | La capacité d'appel est fortement dégradée. |

| Moyen | Les autres fonctions sont arrêtées. |

| Bas | D'autres fonctions sont dégradées. |

gravité du cas de soutien

Gravité définit le niveau d'effort déployé par Cisco et le partenaire pour résoudre l'incident.

| Niveau de gravité de l'incident | Définitions de la gravité |

| S1 (Critique) | Cisco et son partenaire s'engagent à mobiliser toutes les ressources nécessaires 24h/24 et 7j/7 pour résoudre la situation. |

| S2 (Élevé) | Cisco et son partenaire mobilisent des ressources à temps plein pendant les heures ouvrables normales pour résoudre la situation. |

| S3 (Moyen) | Cisco et son partenaire s'engagent à mobiliser des ressources pendant les heures ouvrables normales afin de rétablir un niveau de service satisfaisant. |

| S4 (Faible) | Cisco et son partenaire s'engagent à mobiliser des ressources pendant les heures ouvrables normales pour fournir des informations ou une assistance. |

Le niveau de gravité est déterminé en appliquant les définitions d'impact et d'urgence.

matrice de gravité des cas d'assistance

| Impact | |||||

| Répandu | Grand | Localisée | individualisé | ||

|

Urgence | Critique | S1 | S1 | S2 | S3 |

| Haute | S1 | S2 | S2 | S3 | |

| Moyen | S2 | S3 | S3 | S3 | |

| Bas | S4 | S4 | S4 | S4 | |

Cisco a la possibilité, lors du triage des incidents, de modifier la gravité du cas et de dégrader la gravité du ticket de support, si nécessaire. Le dossier peut rester ouvert pendant une période déterminée, le temps d'évaluer la stabilité opérationnelle.

objectifs de temps de réponse du support logiciel

La section suivante détaille le délai de réponse prévu par Cisco pour les cas soumis, en fonction de leur gravité. Il peut arriver que la gravité du cas soit ajustée pour correspondre aux directives ci-dessus.

Objectifs de niveau de service Cisco

L'instance dédiée Webex Calling offre aux partenaires une assistance technique en anglais 24x7. Les partenaires peuvent soumettre directement les problèmes S3 et S4 dans Cisco Support Case Manager. Pour les problèmes S1 et S2, il est recommandé d'appeler le numéro TAC mondial 1-800-553-2447.

La norme de Cisco est de respecter les niveaux de gravité S3 et S4 au moins 95 % du temps, selon la grille suivante :

| Niveau de gravité | Réponse dans les délais : |

| S1 | 15 minutes |

| S2 | 30 minutes |

| S3 | 1 jour ouvrable |

| S4 | 3 jours ou moins |

Le temps de réponse correspond au temps écoulé pour que Cisco prenne en compte un problème d'une gravité donnée. Si Cisco ne parvient pas à résoudre le problème dans le délai imparti, Cisco fournit un état des lieux et un plan d'action pour sa résolution. Le délai de résolution dépend de la disponibilité d'une personne qualifiée du côté du partenaire pour aider à la reproduction. and/or Pour isoler le problème, il s'agit probablement d'une incompatibilité entre l'environnement Cisco et celui du partenaire. Si aucune personne de ce type ne peut être mise à disposition, ces délais de résolution pourraient être prolongés.

Si un statut acceptable and/or La résolution n'ayant pas été effectuée par Cisco dans les délais indiqués, les partenaires doivent saisir Cisco.

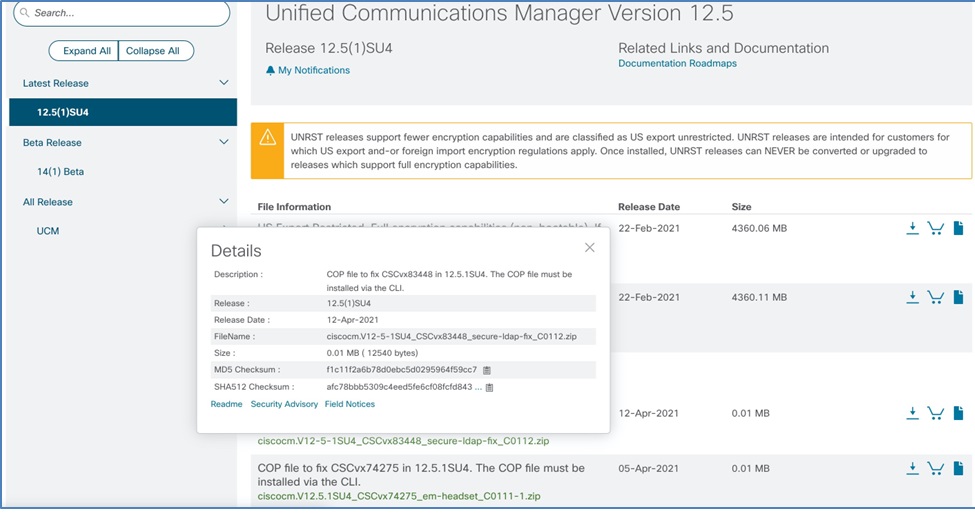

Fichiers Cisco Options Package (COP)

Cisco publie des fichiers COP pour modifier légèrement le fonctionnement du code de production et lui permet de déployer des logiciels en dehors des cycles de publication habituels. Si nécessaire, les fichiers COP sont publiés ultérieurement, après la publication du code de production initial. Les équipes de production publient des fichiers COP pour les problèmes à fort impact et lorsqu'il n'existe aucune solution de contournement disponible pour un problème. Outre les correctifs, les fichiers COP sont parfois publiés pour distribuer des utilitaires lors des mises à niveau (par exemple, le nettoyage de disque).

En règle générale, les avis de terrain relatifs à des problèmes résolus sont associés à un fichier COP. Il existe généralement un fichier COP distinct pour chaque problème.

Les fichiers PSIRT n'ont pas toujours de fichier COP associé. Pour les PSIRT, une nouvelle version est généralement publiée pour une mise à niveau complète.

Scénarios initiés par Cisco

Si Cisco détermine que l'environnement d'instance dédiée d'un client nécessite l'installation d'un fichier COP, Cisco utilise l'un des processus suivants :

-

Si le fichier COP préconise une correction d'urgence (vulnérabilité ou panne imminente), Cisco télécharge le fichier COP pendant sa fenêtre de maintenance planifiée.

-

Dans tous les autres cas, l'installation du COP sera programmée dans le cadre d'une maintenance régulière avec le partenaire ou le client, conformément à la procédure de gestion des changements habituelle.

Scénario initié par le client

Si un client décide qu'il a besoin d'une installation de fichier COP (micrologiciel du téléphone, packs de langue, packs de périphériques), il doit lancer la procédure suivante :

Créez une demande de service dans Control Hub pour le fichier COP spécifique à télécharger sur le serveur SFTP dans l'instance dédiée, reportez-vous à Demande de service.

Cisco ne téléchargera le fichier que sur le serveur SFTP. Il incombe au partenaire de télécharger l'application COP vers UC et de l'installer, selon votre convenance.

Les fichiers COP sont publiés sur la page de téléchargement des logiciels de Cisco :

https://software.cisco.com/download/home

Gestion des capacités

Cisco et son partenaire gèrent la capacité du réseau et des centres de données pour permettre l'intégration des clients à la solution d'instance dédiée. Le processus de gestion des capacités comprend le suivi de la croissance continue du nombre d'abonnés clients.

Cisco et son partenaire ont des responsabilités distinctes dans le processus de gestion des capacités.

Responsabilité du partenaire

Le partenaire s'assure que ses équipements réseau ont une capacité suffisante pour supporter la charge et une croissance prévisionnelle appropriée.

Le partenaire fournit le nombre de travailleurs du savoir et d'appareils d'espace de travail lors de l'activation de l'instance dédiée (le nombre fourni doit correspondre au nombre total final qui sera configuré dans l'instance dédiée). Sur la base des informations fournies, Cisco dimensionnera les applications UC dans l'instance dédiée. Voir Dimensionnement des applications de communication unifiée pour plus d'informations sur le dimensionnement des applications UC se référer à. Le partenaire gère la mise à disposition des fonctionnalités et des utilisateurs dans la limite de la capacité demandée.

Le partenaire doit informer Cisco des modifications apportées au nombre de travailleurs du savoir et au nombre d'appareils Workspace fournis lors de l'activation. Sur la base des informations fournies, Cisco analysera les modifications nécessaires pour les applications de communications unifiées et effectuera les changements requis. Pour cela, le partenaire doit soumettre une demande de service Control Hub à Cisco et collaborer à un plan d'expansion. Le partenaire ne peut configurer les fonctionnalités et les utilisateurs qu'une fois la capacité supplémentaire ajoutée pour le client. Voir Comment soumettre une demande de service pour plus d'informations.

L'ajout de capacités supplémentaires peut prendre du temps, selon le type de besoins de croissance. Ce projet sera mené conjointement par le partenaire et Cisco.

Responsabilité de Cisco

Le service d'instance dédiée surveille la capacité du centre de données et s'assure que son équipement dispose d'une capacité suffisante pour gérer la charge et une croissance prévisionnelle appropriée.

Cisco informe son partenaire des extensions ou modifications prévues pour faire face à la croissance des capacités si ces modifications affectent le client. La mise en œuvre des mises à niveau et des modifications suit le processus de gestion des changements.

Gestion des mises en production

Cisco conserve des applications cloud à instance dédiée (CUCM, CUCxN, IM). & P, CER, Expressway et PME (en option)) à jour, selon ce que Cisco juge approprié, avec les dernières fonctionnalités. Les clients peuvent fonctionner à tout moment avec la version la plus récente (« n ») ou la version précédente (« n-1 »).

Cisco informe le partenaire de la disponibilité des versions et des mises à niveau prévues (y compris les exigences de mise à niveau) dans le cadre de la gestion des changements alertes et notifications. Cisco communiquera les informations lorsque nous aurons identifié les clients qui bénéficieront d'une mise à niveau. Cisco communiquera également la version vers laquelle le client sera mis à niveau. Le partenaire peut choisir de reprogrammer la mise à niveau une fois, en fonction des besoins commerciaux du client, jusqu'à une semaine avant la date prévue. À l'issue d'une mise à niveau réussie, Cisco en informera le partenaire.

Pour plus d'informations, voir Gestion du changement.

Gestion des versions pour les systèmes de collaboration Cisco

Lorsqu'une nouvelle version de Collaboration Systems est disponible, la version précédente (« n-1 ») devient « n-2 » et la version actuelle (« n ») devient « n-1 ».

| Actions client sur instance dédiée | v12.5-SU7a (n-2) | v14.0-SU3/SU4 (n-1) | v15.0-SU3a (n) |

|---|---|---|---|

| Déploiements chez de nouveaux clients | Non pris en charge | Non pris en charge | Pris en charge |

| Mises à niveau prises en charge | Nécessite une mise à jour vers la version v15SU3a | Nécessite une mise à jour vers la version v15SU3a | Compatible(s) |

| Les clients peuvent rester | Nécessite une mise à jour vers la version v15SU3a | Nécessite une mise à jour vers la version v15SU3a | Oui |

Peu de temps après l'annonce d'une nouvelle version de Collaboration Systems, la version « n-2 » entre dans sa période de fin de commercialisation. Tous les clients utilisant cette version doivent effectuer une mise à jour vers la dernière version. Cisco apportera son soutien à cet effort en informant le partenaire afin qu'il commence à se préparer à la mise à niveau. Cisco et son partenaire coordonneront conjointement une fenêtre de maintenance en fonction des besoins opérationnels du client.

La mise à niveau vers la dernière version de Collaboration Systems est recommandée pour les clients utilisant la version n-1 de Collaboration Systems. Si une mise à niveau de Collaboration Systems est nécessaire, ou si une mise à niveau SU est requise en raison de nouvelles fonctionnalités, veuillez consulter Cisco pour coordonner une fenêtre de maintenance pour la mise à niveau. Si Cisco constate qu'une mise à niveau SU est nécessaire pour des raisons de stabilité ou de performance, Cisco se coordonnera avec le partenaire pour planifier la mise à niveau.

Cisco informera le partenaire une fois la mise à niveau terminée avec succès.

Gestion de réseau

Responsabilités des partenaires

Le partenaire surveille son réseau et ses équipements connectés au centre de données Cisco Dedicated Instance. Le partenaire surveille également son réseau et ses équipements, qui sont :

-

Utilisé pour prendre en charge le service d'instance dédiée, ET

-

Raccordé aux locaux du client.

Le partenaire surveille tous les appareils gérés par le partenaire et intégrés à Dedicated Instance Cloud.

Responsabilités chez Cisco

L'instance dédiée Webex Calling utilise des outils réseau de pointe pour surveiller les connexions réseau du centre de données entre notre centre de données et le réseau partenaire, ainsi que des outils d'assurance pour identifier et isoler de manière proactive les défaillances de service dans nos centres de données géo-redondants répartis dans le monde entier.

Cisco ne surveille pas les services d'intégration dans les périphériques gérés par des partenaires et connectés à Dedicated Instance Cloud. Cela inclut, sans toutefois s'y limiter, les éléments suivants :

-

Cisco ne surveille pas la liaison SIP de l'instance dédiée vers un cluster autre que le cluster UC de l'instance dédiée.

-

Cisco ne surveille pas les points de routage CTI de l'instance dédiée vers un centre de contact autre qu'un centre de contact Contact Center Express géré par Cisco.

Gestion des certificats

Dans un environnement d'instance dédiée, les certificats sont signés par une autorité de certification (CA) et gérés comme suit :

Certificats gérés par l'équipe des instances dédiées

-

Gestionnaire d'appels

- gestionnaire d'appels

- gestionnaire d'appels-ECDSA

- matou

- tomcat-ECDSA

- ipsec

- téléviseurs

Le certificat Tomcat est réutilisé pour Call Manager, c'est pourquoi le certificat Call Manager n'apparaît plus dans la liste des certificats de l'interface graphique. Les certificats IPsec et TVS seront renouvelés s'ils sont auto-signés et arrivent à expiration dans la liste de gestion des certificats.

-

IM et présence (IM & P):

- matou

- tomcat-ECDSA

- tasse

- coupe-ECDSA

- tasse-xmpp

- cup-xmpp-ECDSA

- tasse-xmpp-s2s

- cup-xmpp-s2s-ECDSA

- ipsec

Le système renouvelle les certificats cup-xmpp-s2s, cup-xmpp-s2s-ecdsa, et ipsec s'ils sont auto-signés et arrivent à expiration dans la liste de gestion des certificats.

-

Cisco Unity Connection (CUC) :

- matou

- tomcat-ECDSA

- ipsec

Le système renouvelle le certificat IPsec s'il est auto-signé et arrive à expiration dans la liste de gestion des certificats.

-

Cisco Emergency Responder (CER) :

- matou

- tomcat-ECDSA

- ipsec

Le système renouvelle le certificat IPsec s'il est auto-signé et arrive à expiration dans la liste de gestion des certificats.

-

Expressway

-

certificat du serveur

-

renouvellement de police

L'équipe en charge des instances dédiées renouvelle chaque année les certificats mentionnés ci-dessus, à condition qu'elle les gère. Durant la période de maintenance liée au renouvellement, l'équipe supprime également tous les certificats de confiance expirés.

Responsabilité du client ou du partenaire

Les clients ou partenaires doivent gérer (déplacer, ajouter, modifier ou supprimer) tous les certificats traités par l'utilisateur final lors des migrations ou des opérations courantes. Cette responsabilité inclut également tous les certificats non mentionnés ci-dessus.

Responsabilités de sauvegarde et de restauration

Ce qui suit est un résumé des responsabilités de Cisco et de ses partenaires en matière d'opérations de sauvegarde et de restauration.

| Fête | Responsabilités |

| Partenaire |

Dans le système Cloud d'instances dédiées du partenaire, ce dernier doit en permanence maintenir :

|

| Cisco |

Cisco sauvegarde chaque nuit toutes les applications UC déployées sur une instance dédiée et les 3 dernières sauvegardes valides sont conservées dans le centre de données de Cisco. Toutes les sauvegardes sont protégées par mot de passe et distinctes pour chaque client ; elles ne seront utilisées que pour restaurer l'application UC dans le cadre du plan de reprise après sinistre. Consultez le système de reprise après sinistre Cisco pour plus d'informations . Cisco ne propose pas de restaurations à la demande et n'autorise pas l'utilisation de cette fonctionnalité comme stratégie de retour en arrière. Les partenaires n'auront ni accès à ces sauvegardes ni la possibilité de les configurer pour leurs centres de données.

|

Système de reprise après sinistre Cisco

Le système de reprise après sinistre (DRS), qui peut être invoqué à partir de l'administration de Cisco Unified Communications Manager, du nœud IM and Presence Service ou à partir de n'importe quel nœud Unity Connection, fournit des capacités complètes de sauvegarde et de restauration des données pour tous les serveurs UC. Le DRS permet à Cisco d'effectuer des sauvegardes de données automatiques ou déclenchées par l'utilisateur, planifiées régulièrement. Le DRS effectue également une sauvegarde au niveau du cluster, ce qui signifie qu'il collecte les sauvegardes de tous les serveurs d'un cluster Cisco Unified Communications Manager vers un emplacement central, puis archive les données de sauvegarde sur le périphérique de stockage physique. Cisco effectue une sauvegarde personnalisée des Expressways et utilise cette même sauvegarde pour la restauration des nœuds.

Les partenaires n'auront pas accès au DRS. Cisco sauvegarde les données de toutes les applications UC déployées dans le cloud d'instance dédiée. En cas de sinistre réel, Cisco restaurera les données à partir de la dernière sauvegarde disponible. Les partenaires peuvent effectuer la récupération une fois que Cisco a effectué la restauration DRS.

Stratégie de reprise après sinistre :

- Stratégie de redressement: En cas de situation affectant notre centre de données, et susceptible de toucher à la fois les éditeurs et les abonnés, notre objectif principal est de rétablir rapidement les services afin de minimiser toute interruption. Le centre de données de secours garantirait que la capacité d'appel ne soit pas affectée. Notre stratégie de redressement est adaptable et dépend de la nature spécifique de la défaillance :

- Échec de l'application: Si le problème est identifié comme une défaillance ou une corruption d'une application, notre objectif est d'établir un nouvel éditeur à l'aide des services de sauvegarde et de reprise DRS dans un délai d'un jour ouvrable.

- Panne matérielle: En cas de panne matérielle, la décision de mettre en place un nouveau serveur de publication au sein du même centre de données ou d'un autre, ou de récupérer le matériel défaillant, dépendra des circonstances particulières et de la nature de la panne. Notre priorité, comme toujours, est de minimiser les perturbations et d'accélérer le rétablissement du service.

- Calendrier d'activation du plan de reprise après sinistre: Le moment précis du déclenchement de nos protocoles de reprise après sinistre dépend de divers facteurs, notamment l'ampleur de la catastrophe, la durée estimée du rétablissement et l'impact potentiel sur nos services. Notre équipe dédiée surveille en permanence la situation, s'efforçant de trouver un équilibre entre la réduction des temps d'arrêt et la mise en œuvre efficace du processus de reprise après sinistre. Sur la base de ces éléments, nous vous communiquerons de manière transparente l'accord de niveau de service (SLA), les actions entreprises et les délais prévus pour le rétablissement, afin de vous tenir informé tout au long du processus.