Przygotuj swoje środowisko

Punkty decyzyjne

| Rozważanie | Pytania do odpowiedzi | Materiały |

Architektura i infrastruktura |

Ile XSPs? Jak przyjmują mTLS? |

Cisco BroadWorks System Capacity Planner Cisco BroadWorks System Engineering Guide Odniesienie do CLI XSP Niniejszy dokument |

| Obsługa klienta i użytkownika | Czy możesz potwierdzić, że ufasz e-mailom w BroadWorks? Czy chcesz, aby użytkownicy podali adresy e-mail, aby aktywować swoje konta? Czy możesz tworzyć narzędzia do korzystania z naszego interfejsu API? |

Publiczne dokumenty API na https://developer.webex.com Niniejszy dokument |

| Wygląd i elementy graficzne | Jakiego koloru i logo chcesz użyć? | Produkt z brandingiem aplikacji Webex |

| Szablony | Jakie są różne przypadki użycia samochodu przez klienta? | Niniejszy dokument |

| Funkcje abonenta na klienta/przedsiębiorstwo/grupę | Wybierz pakiet, aby zdefiniować poziom usług według szablonu. Podstawowy, standardowy, Premium lub Softphone. | Niniejszy dokument Macierz funkcji/pakietu |

| Uwierzytelnianie podstawowe | BroadWorks lub Webex | Niniejszy dokument |

| Adapter obsługi administracyjnej (dla opcji obsługi administracyjnej przepływu) | Czy korzystasz już ze zintegrowanego IM&P, np. dla UC-One SaaS? Czy zamierzasz używać wielu szablonów? Czy przewiduje się bardziej powszechny przypadek użycia? |

Niniejszy dokument Odniesienie do CLI serwera aplikacji |

Architektura i infrastruktura

Jaką skalę chcecie zacząć? Możliwe jest zwiększenie skali w przyszłości, ale aktualny szacunek użytkowania powinien napędzać planowanie infrastruktury.

Pracuj z menedżerem konta Cisco / przedstawicielem handlowym nad rozmiarem infrastruktury XSP, zgodnie z Planerem wydajności systemu Cisco BroadWorks i przewodnikiem inżynieryjnym systemu Cisco BroadWorks.

W jaki sposób Webex nawiąże wzajemne połączenia TLS z Twoimi XSPs? Bezpośrednio do XSP w DMZ lub za pośrednictwem serwera proxy TLS? Ma to wpływ na zarządzanie certyfikatami i adresy URL używane dla interfejsów. (Nie obsługujemy niezaszyfrowanych połączeń TCP na krawędzi sieci).

Obsługa klienta i użytkownika

Która metoda obsługi administracyjnej użytkownika najbardziej Ci odpowiada?

Przepływowe udostępnianie za pomocą zaufanych wiadomości e-mail: Przypisując „Zintegrowaną usługę IM&P” na BroadWorks, subskrybent jest automatycznie inicjowany w Webex.

Jeśli możesz również potwierdzić, że adresy e-mail subskrybenta w BroadWorks są prawidłowe i unikatowe dla Webex, możesz użyć wariantu „zaufanej wiadomości e-mail” w zakresie obsługi administracyjnej przepływów. Konta subskrybenta Webex są tworzone i aktywowane bez ich interwencji; po prostu pobierają klienta i logują się.

Adres e-mail jest atrybutem kluczowego użytkownika w usłudze Webex. W związku z tym Usługodawca musi podać prawidłowy adres e-mail użytkownika w celu świadczenia usług Webex. Musi to być w atrybucie identyfikatora e-mail użytkownika w BroadWorks. Zalecamy skopiowanie go również do atrybutu alternatywnego identyfikatora.

Przepływowe udostępnianie bez zaufanych wiadomości e-mail: Jeśli nie możesz zaufać adresom e-mail subskrybenta, nadal możesz przypisać Zintegrowaną usługę IM&P w BroadWorks do dostarczania użytkowników w Webex.

Dzięki tej opcji konta są tworzone po przypisaniu usługi, ale abonenci muszą dostarczyć i zweryfikować swoje adresy e-mail, aby aktywować konta Webex.

Obsługa własna użytkownika: Ta opcja nie wymaga przypisywania usług IM&P w BroadWorks. Ty (lub Twoi klienci) zamiast tego rozprowadzasz łącze do obsługi administracyjnej, a łącza do pobrania różnych klientów, wraz z brandingiem i instrukcjami.

Subskrybenci postępują zgodnie z linkiem, a następnie dostarczają i weryfikują swoje adresy e-mail, aby utworzyć i aktywować swoje konta Webex. Następnie pobierają klienta i logują się, a Webex pobiera o nim dodatkową konfigurację z BroadWorks (w tym ich numery podstawowe).

Obsługa administracyjna kontrolowana przez SP za pośrednictwem interfejsów API: Webex wyświetla zestaw publicznych interfejsów API, które umożliwiają dostawcom usług tworzenie obsługi administracyjnej użytkowników/subskrybentów w ramach istniejących przepływów pracy.

Wymagania dotyczące obsługi administracyjnej

W poniższej tabeli podsumowano wymagania dotyczące każdej metody obsługi administracyjnej. Oprócz tych wymagań, wdrożenie musi spełniać ogólne wymagania systemowe opisane w tym przewodniku.

Metoda konfiguracji |

Wymagania |

|---|---|

Udostępnianie przepływowe (Zaufane lub Niezaufane wiadomości e-mail) |

Interfejs API obsługi administracyjnej Webex automatycznie dodaje istniejących użytkowników BroadWorks do Webex po spełnieniu przez użytkownika wymagań i włączeniu zintegrowanej usługi IM+P . Istnieją dwa przepływy (zaufane wiadomości e-mail lub niezaufane wiadomości e-mail), które przypisujesz za pośrednictwem szablonu klienta w usłudze Webex. Wymagania BroadWorks:

Wymagania Webex: Szablon klienta zawiera następujące ustawienia:

|

Obsługa własna użytkownika |

Administrator udostępnia istniejącemu użytkownikowi BroadWorks łącze do portalu aktywacji użytkownika. Użytkownik musi zalogować się do portalu przy użyciu poświadczeń BroadWorks i podać prawidłowy adres e-mail. Po sprawdzeniu poprawności wiadomości e-mail Webex pobiera dodatkowe informacje o użytkowniku, aby zakończyć konfigurowanie. Wymagania BroadWorks:

Wymagania Webex: Szablon klienta zawiera następujące ustawienia:

|

Obsługa administracyjna sterowana przez SP za pośrednictwem interfejsu API (Zaufane lub Niezaufane wiadomości e-mail) |

Webex wyświetla zestaw publicznych interfejsów API, które umożliwiają tworzenie obsługi administracyjnej użytkowników w istniejących przepływach pracy i narzędziach. Przepływy są dwa:

Wymagania BroadWorks:

Wymagania Webex:

Aby korzystać z interfejsów API, przejdź do abonentów BroadWorks. |

Wymagane poprawki do obsługi administracyjnej przepływu

W przypadku korzystania z obsługi administracyjnej przepływu należy zainstalować poprawkę systemową i zastosować właściwość CLI. Instrukcje dotyczące wydania BroadWorks można znaleźć na poniższej liście:

Dla R22:

Zainstaluj aplikację AP.as.22.0.1123.ap376508.

Po instalacji ustaw właściwość

bw.msg.includeIsEnterpriseInOSSschemadotruez CLI w opcjach konserwacji/pojemników.Aby uzyskać więcej informacji, patrz uwagi dotyczące systemu transdermalnego https://www.cisco.com/web/software/286326332/154309/AP.as.22.0.1123.ap376508.txt.

Dla R23:

Zainstaluj AP.as.23.0.1075.ap376509

Po instalacji ustaw właściwość

bw.msg.includeIsEnterpriseInOSSschemadotruez CLI w opcjach konserwacji/pojemników.Aby uzyskać więcej informacji, patrz uwagi dotyczące systemu transdermalnego https://www.cisco.com/web/software/286326332/154325/AP.as.23.0.1075.ap376509.txt.

Dla R24:

Zainstaluj AP.as.24.0.944.ap375100

Po instalacji ustaw właściwość

bw.msg.includeIsEnterpriseInOSSschemadotruez CLI w opcjach konserwacji/pojemników.Aby uzyskać więcej informacji, patrz uwagi dotyczące systemu transdermalnego https://www.cisco.com/web/software/286326332/154326/AP.as.24.0.944.ap375100.txt.

Po wykonaniu tych czynności nie będzie można zapewnić nowym użytkownikom usług współpracy UC-One. Nowo skonfigurowani użytkownicy muszą być użytkownikami Webex dla Cisco BroadWorks.

|

Obsługiwane lokalizacje językowe

Podczas inicjowania obsługi administracyjnej język, który został przypisany w programie BroadWorks do pierwszego obsługiwanego użytkownika administracyjnego, jest automatycznie przypisywany jako domyślne ustawienia regionalne dla tej organizacji klienta. To ustawienie określa domyślny język używany do aktywacji wiadomości e-mail, spotkań i zaproszeń na spotkania w ramach tej organizacji klienta.

Obsługiwane są pięć lokalizacji języka znaków w formacie (ISO-639-1)_(ISO-3166). Na przykład en_Stany Zjednoczone odpowiadają English_UnitedStates. Jeśli wymagany jest tylko język dwuliterowy (w formacie ISO-639-1), usługa wygeneruje obszar języka pięcioznakowego, łącząc żądany język z kodem kraju z szablonu, tj. "requestedLanguage_CountryCode", jeśli nie jest w stanie uzyskać prawidłowej lokalizacji, wówczas domyślny, rozsądny obszar będzie używany na podstawie wymaganego kodu języka.

Poniższa tabela zawiera listę obsługiwanych lokalizacji oraz mapowanie, które konwertuje dwuliterowy kod językowy na obszar pięcioznakowy w sytuacjach, w których nie jest dostępny obszar pięcioznakowy.

Obsługiwane lokalizacje językowe (ISO-639-1)_(ISO-3166) |

Jeśli dostępny jest tylko dwuliterowy kod języka... |

|

|---|---|---|

Kod języka (ISO-639-1) ** |

Zamiast tego użyj domyślnego ustawienia lokalnego (ISO-639-1)_(ISO-3166) |

|

en_US en_AU en_GB en_CA |

en en |

en_US |

fr_FR fr_CA |

fr |

fr_FR |

cs_CZ CZ |

cs |

cs_CZ CZ |

da_DK |

sz zw |

da_DK |

de_DE |

de |

de_DE |

hu_HU |

hu |

hu_HU |

id_Identyfikator |

, identyfikator |

id_Identyfikator |

it_IT |

it |

it_IT |

ja_JP |

cz sz |

ja_JP |

ko_KR |

ko |

ko_KR |

es_ES es_CO es_MX |

Dodatkowe informacje |

es_ES |

nl_NL |

nl |

nl_NL |

nb_NIE |

nb |

nb_NIE |

pl_PL |

pl |

pl_PL |

pt_PT. pt_BR |

pt. |

pt_PT. |

ru_RU |

ru |

ru_RU |

ro_Z ZC |

z zc |

ro_Z ZC |

zh_CN zh_TW |

zh |

zh_CN |

sv_SE |

sv |

sv_SE |

ar_SA |

Droga podania |

ar_SA |

tr_TR |

tr. |

tr_TR |

Lokalizacje es_CO, id_ID, nb_NO i pt_PT nie są obsługiwane przez witryny spotkań Webex. W przypadku tych lokalizacji Witryny Webex Meetings będą dostępne tylko w języku angielskim. Angielski jest domyślnym locale dla witryn, jeśli dla witryny nie jest wymagane pole locale / nieprawidłowe / nieobsługiwane. To pole języka ma zastosowanie podczas tworzenia witryny organizacji i Webex Meetings. Jeśli żaden język nie jest wymieniony w poście lub w interfejsie API subskrybenta, wówczas język z szablonu będzie używany jako język domyślny. |

Wygląd i elementy graficzne

Administratorzy partnerów mogą korzystać z funkcji Zaawansowane dostosowania promowania marki, aby dostosować wygląd aplikacji Webex dla organizacji klientów, którymi zarządza partner. Administratorzy partnerów mogą dostosować następujące ustawienia, aby upewnić się, że aplikacja Webex App odzwierciedla markę i tożsamość ich firmy:

Logo firmy

Unikalne schematy kolorów dla trybu jasnego lub ciemnego

Dostosowane adresy URL pomocy technicznej

Aby uzyskać szczegółowe informacje na temat dostosowywania brandingu, zobacz temat Konfigurowanie zaawansowanych dostosowań brandingu.

|

Szablony klienta

Szablony klientów umożliwiają zdefiniowanie parametrów, według których klienci i powiązani subskrybenci są automatycznie udostępniani w Webex dla Cisco BroadWorks. Szablony klientów można skonfigurować w zależności od potrzeb, ale przy włączeniu klienta jest ono powiązane tylko z jednym szablonem (nie można zastosować wielu szablonów dla jednego klienta).

Poniżej przedstawiono niektóre podstawowe parametry szablonu.

Pakiet

Podczas tworzenia szablonu należy wybrać pakiet domyślny (szczegóły można znaleźć w sekcji Przegląd w sekcji Pakiety). Wszyscy użytkownicy, którzy są konfigurowani za pomocą tego szablonu, czy to przez flowthrough- czy self-provisioning, otrzymują pakiet domyślny.

Kontrolujesz wybór pakietów dla różnych klientów, tworząc wiele szablonów i wybierając różne pakiety domyślne w każdym z nich. Następnie można rozdzielić różne łącza obsługi administracyjnej lub różne adaptery obsługi administracyjnej dla poszczególnych przedsiębiorstw, w zależności od wybranej metody obsługi administracyjnej dla tych szablonów.

Pakiet określonych subskrybentów można zmienić za pomocą tego domyślnego interfejsu API obsługi administracyjnej (patrz dokumentacja interfejsu API Webex dla Cisco BroadWorks lub za pośrednictwem Partner Hub (patrz Zmień pakiet użytkownika w Partner Hub).

Nie można zmienić pakietu subskrybenta z BroadWorks. Przypisanie zintegrowanej usługi IM&P jest włączone lub wyłączone; jeśli subskrybent jest przypisany do tej usługi w BroadWorks, szablon Partner Hub powiązany z adresem URL obsługi administracyjnej przedsiębiorstwa tego subskrybenta określa pakiet.

Sprzedawcy i przedsiębiorstwa lub dostawcy usług i grupy?

Sposób konfiguracji systemu BroadWorks ma wpływ na przepływ poprzez inicjowanie obsługi administracyjnej. Jeśli jesteś sprzedawcą z przedsiębiorstwami, po utworzeniu szablonu musisz włączyć tryb Enterprise.

Jeśli Twój system BroadWorks jest skonfigurowany w trybie dostawcy usług, możesz pozostawić wyłączony tryb Enterprise w swoich szablonach.

Jeśli planujesz udostępnić organizacje klientów za pomocą obu trybów BroadWorks, musisz używać różnych szablonów dla grup i przedsiębiorstw.

Upewnij się, że zastosowałeś poprawki BroadWorks, które są wymagane do obsługi administracyjnej przepływu. Aby uzyskać szczegółowe informacje, zobacz Wymagane poprawki dotyczące obsługi administracyjnej przepływu.

|

Tryb uwierzytelniania

Zdecyduj, w jaki sposób chcesz uwierzytelniać subskrybentów podczas logowania do usługi Webex. Tryb można przypisać za pomocą ustawienia Tryb uwierzytelniania w szablonie klienta. W poniższej tabeli przedstawiono niektóre opcje.

To ustawienie nie ma wpływu na zalogowanie się do Portalu aktywacji użytkownika. Użytkownicy, którzy logują się do portalu, muszą wprowadzić swój identyfikator użytkownika i hasło BroadWorks, tak jak skonfigurowano w BroadWorks, niezależnie od tego, jak skonfigurowano tryb uwierzytelniania na szablonie klienta.

|

| Tryb uwierzytelniania | BroadWorks | Webex |

| Podstawowa tożsamość użytkownika | Identyfikator użytkownika BroadWorks | Adres e-mail |

| Dostawca tożsamości | BroadWorks.

|

Cisco Common Identity |

| Uwierzytelnianie wieloskładnikowe? | Nie | Wymaga dostawcy tożsamości klienta, który obsługuje uwierzytelnianie wieloskładnikowe. |

Ścieżka walidacji wierzytelności |

|

|

Aby uzyskać bardziej szczegółowy podział przepływu logowania SSO z bezpośrednim uwierzytelnianiem na BroadWorks, zobacz przepływ logowania SSO.

|

Kodowanie UTF-8 z uwierzytelnianiem BroadWorks

W przypadku uwierzytelniania BroadWorks zalecamy skonfigurowanie kodowania UTF-8 dla nagłówka uwierzytelniania. UTF-8 rozwiązuje problem, który może wystąpić z hasłami używającymi znaków specjalnych, przy czym przeglądarka internetowa nie koduje znaków prawidłowo. Ten problem rozwiązuje się za pomocą 64-kodowanego nagłówka UTF-8.

Kodowanie UTF-8 można skonfigurować, uruchamiając jedno z następujących poleceń CLI na XSP lub ADP:

XSP_CLI/Applications/WebContainer/Tomcat/GeneralSettings> set authenticationEncoding UTF-8ADP_CLI/Applications/WebContainer/Tomcat/GeneralSettings> set authenticationEncoding UTF-8

Kraj

Podczas tworzenia szablonu należy wybrać kraj. Ten kraj zostanie automatycznie przypisany jako kraj organizacji dla wszystkich klientów, którzy są skonfigurowani za pomocą szablonu w Common Identity. Ponadto kraj organizacji określi domyślne globalne numery dostępowe Cisco PSTN w witrynach spotkań Webex.

Domyślne globalne numery dostępowe witryny zostaną ustawione na pierwszy dostępny numer dostępowy zdefiniowany w domenie telefonii w oparciu o kraj organizacji. Jeśli kraj organizacji nie zostanie znaleziony w numerze dostępowym zdefiniowanym w domenie telefonicznej, zostanie użyty domyślny numer tej lokalizacji.

S Nie. |

Lokalizacja |

Kod kraju |

Nazwa kraju |

|---|---|---|---|

1 |

AMER |

+1 |

U NAS, OK |

2 |

APAC |

+65 |

Singapur |

3 |

ANZ |

+61 |

Australia |

4 |

EMEA |

+44 |

Wielka Brytania |

5 |

EURO |

+49 |

Niemcy |

Wiele ustaleń partnera

Czy zamierzasz udostępnić sublicencje Webex dla Cisco BroadWorks innemu dostawcy usług? W takim przypadku każdy usługodawca będzie potrzebował odrębnej organizacji partnerskiej w Webex Control Hub, aby umożliwić mu dostarczenie rozwiązania dla swojej bazy klientów.

Zasilanie adaptera i szablonów

W przypadku korzystania z obsługi administracyjnej przepływu adres URL obsługi administracyjnej wprowadzany w BroadWorks pochodzi z szablonu w Control Hub. Można mieć wiele szablonów, a tym samym wiele adresów URL obsługi administracyjnej. Umożliwia to wybranie, w zależności od przedsiębiorstwa, pakietu, który ma być stosowany do subskrybentów po przyznaniu im zintegrowanej usługi IM&P.

Należy rozważyć, czy chcesz ustawić adres URL obsługi administracyjnej na poziomie systemu jako domyślną ścieżkę obsługi administracyjnej i jaki szablon chcesz do tego użyć. W ten sposób należy tylko wyraźnie ustawić adres URL obsługi administracyjnej dla tych przedsiębiorstw, które potrzebują innego szablonu.

Należy również pamiętać, że użytkownik może już korzystać z adresu URL obsługi administracyjnej na poziomie systemu, na przykład z UC-One SaaS. W takim przypadku można zdecydować się na zachowanie adresu URL poziomu systemowego do obsługi administracyjnej użytkowników w usłudze UC-One SaaS i zastąpienie go dla tych przedsiębiorstw, które przenoszą się do Webex dla Cisco BroadWorks. Alternatywnie, możesz chcieć przejść w drugą stronę i ustawić adres URL poziomu systemu dla Webex dla BroadWorks oraz ponownie skonfigurować te przedsiębiorstwa, które chcesz utrzymać na UC-One SaaS.

Wybory konfiguracji związane z tą decyzją są szczegółowo opisane w Konfigurowanie serwera aplikacji z adresem URL usługi obsługi administracyjnej.

Provisioning Adapter Proxy

Aby zapewnić dodatkowe bezpieczeństwo, serwer proxy adaptera obsługi administracyjnej umożliwia korzystanie z serwera proxy HTTP(S) na platformie dostarczania aplikacji w celu obsługi administracyjnej przepływu między systemem AS a usługą Webex. Połączenie proxy tworzy tunel TCP typu end-to-end, który przenosi ruch między systemem AS a Webex, negując w ten sposób potrzebę bezpośredniego łączenia się systemu AS z publicznym Internetem. W przypadku bezpiecznych połączeń można używać protokołu TLS.

Ta funkcja wymaga skonfigurowania serwera proxy w BroadWorks. Aby uzyskać szczegółowe informacje, zobacz opis funkcji Proxy Adapter Cisco BroadWorks Provisioning.

Minimalne wymagania

Konta

Wszyscy abonenci, których obsługujesz w usłudze Webex, muszą istnieć w systemie BroadWorks, który integrujesz z usługą Webex. W razie potrzeby można zintegrować wiele systemów BroadWorks.

Wszyscy abonenci muszą mieć licencje BroadWorks oraz numer główny lub numer wewnętrzny.

Webex używa adresów e-mail jako identyfikatorów podstawowych dla wszystkich użytkowników. Jeśli używasz obsługi administracyjnej przepływów za pomocą zaufanych wiadomości e-mail, użytkownicy muszą mieć prawidłowe adresy w atrybucie e-mail w BroadWorks.

Jeśli szablon korzysta z uwierzytelniania BroadWorks, można skopiować adresy e-mail subskrybenta do atrybutu alternatywnego identyfikatora w BroadWorks. Dzięki temu użytkownicy mogą logować się do Webex przy użyciu swoich adresów e-mail i haseł BroadWorks.

Administratorzy muszą korzystać ze swoich kont Webex, aby zalogować się do Partner Hub.

Nie jest obsługiwane dołączanie administratora BroadWorks do Webex dla Cisco BroadWorks. Można włączać tylko użytkowników połączeń BroadWorks, którzy mają numer główny i/lub numer wewnętrzny. Jeśli używasz obsługi administracyjnej przepływu, użytkownikom należy również przypisać Zintegrowaną usługę IM&P.

|

Serwery w wymaganiach dotyczących sieci i oprogramowania

Wystąpienia BroadWorks z minimalną wersją R22. Zapoznaj się z wymaganiami dotyczącymi oprogramowania BroadWorks (w tym dokumencie) dla obsługiwanych wersji i poprawek. Aby uzyskać więcej informacji, patrz Polityka cyklu życia produktów BroadSoft sekcja w BroadSoft Lifecycle Policy and BroadWorks Software Compatibility Matrix.

Wystąpienia BroadWorks powinny zawierać co najmniej następujące serwery:

Serwer aplikacji (AS) z wersją BroadWorks jak wyżej

Serwer sieciowy (NS)

Serwer profilu (PS)

Publiczne serwery XSP lub platforma dostarczania aplikacji (ADP) spełniająca następujące wymagania:

Usługa uwierzytelniania (BWAuth)

Interfejsy działań i zdarzeń XSI

DMS (aplikacja internetowa do zarządzania urządzeniem)

Interfejs CTI (Computer Telephony Intergration)

TLS 1.2 z ważnym certyfikatem (niepodpisanym samodzielnie) i wymaganymi pośrednikami. Wymaga administratora poziomu systemu, aby ułatwić wyszukiwanie w przedsiębiorstwie.

Uwierzytelnianie Mutual TLS (mTLS) dla usługi uwierzytelniania (wymaga publicznego łańcucha certyfikatów klienta Webex zainstalowanego jako kotwice zaufania)

Uwierzytelnianie Mutual TLS (mTLS) dla interfejsu CTI (Wymaga publicznego łańcucha certyfikatów klienta Webex zainstalowanego jako kotwy zaufania)

Oddzielny serwer XSP/ADP działający jako „serwer push powiadomień o połączeniach” (NPS w Twoim środowisku używany do przesyłania powiadomień o połączeniach do Apple/Google. Nazywamy to “CNPS” tutaj, aby odróżnić go od usługi w Webex, która dostarcza powiadomienia push dla wiadomości i obecności).

Ten serwer musi być w wersji R22 lub nowszej.

Polecamy oddzielny serwer XSP/ADP dla CNPS, ponieważ nieprzewidywalność obciążenia z Webex dla połączeń w chmurze BWKS może negatywnie wpłynąć na wydajność serwera NPS, w wyniku zwiększonego opóźnienia powiadomień. Więcej informacji na temat skali XSP można znaleźć w podręczniku Cisco BroadWorks System Engineering Guide.

Webex App Platform

Aby pobrać angielską wersję aplikacji Webex, przejdź do https://www.webex.com/webexfromserviceproviders-downloads.html. Aplikacja Webex jest dostępna w:

Komputery/laptopy z systemem Windows

Komputery Apple / laptopy z systemem MacOS

iOS (Apple Store)

Android (sklep Play)

Przeglądarki internetowe (przejdź do https://teams.webex.com/)

Wersje zlokalizowane

Aby pobrać zlokalizowaną wersję aplikacji Webex, użyj jednego z poniższych łączy:

https://origin-webex-uat.cisco.com/ko/webexfromserviceproviders-downloads.html (koreański)

https://origin-webex-uat.cisco.com/fr/webexfromserviceproviders-downloads.html (francuski)

https://origin-webex-uat.cisco.com/pt/webexfromserviceproviders-downloads.html (portugalski)

https://origin-webex-uat.cisco.com/zh-tw/webexfromserviceproviders-downloads.html (chiński tradycyjny)

https://origin-webex-uat.cisco.com/zh-cn/webexfromserviceproviders-downloads.html (chiński uproszczony)

https://origin-webex-uat.cisco.com/ja/webexfromserviceproviders-downloads.html (Japonia)

https://origin-webex-uat.cisco.com/es/webexfromserviceproviders-downloads.html (Hiszpania)

https://origin-webex-uat.cisco.com/de/webexfromserviceproviders-downloads.html (niemiecki)

https://origin-webex-uat.cisco.com/it/webexfromserviceproviders-downloads.html (włoski)

Telefony fizyczne i akcesoria

Telefony IP Cisco:

Telefon IP Cisco z serii 6800 z wieloplatformowym oprogramowaniem sprzętowym

Telefon IP Cisco z serii 7800 z wieloplatformowym oprogramowaniem sprzętowym

Telefon IP Cisco z serii 8800 z wieloplatformowym oprogramowaniem sprzętowym

Więcej informacji https://www.cisco.com/c/en/us/products/collaboration-endpoints/ip-phones/multiplatform-firmware.html na temat modeli.

Obsługujemy telefony innych firm w taki sam sposób, jak w przypadku innych integracji BroadWorks. Nie mają jednak jeszcze integracji kontaktów i obecności z Webex dla Cisco BroadWorks.

Adaptery:

Wieloplatformowy adapter telefonu analogowego Cisco ATA 191

Wieloplatformowy adapter telefonu analogowego Cisco ATA 192

Więcej informacji https://www.cisco.com/c/en/us/products/unified-communications/ata-190-series-analog-telephone-adapters/index.html na temat modeli.

Zestawy słuchawkowe:

Zestaw słuchawkowy Cisco z serii 500

Patrz https://www.cisco.com/c/en/us/products/collaboration-endpoints/headset-500-series/index.html dla modeli i więcej informacji.

- Urządzenia systemu operacyjnego Room:

Seria Webex Room and Room Kit

Seria Webex Desk

Seria Webex Board

Integracja z urządzeniem

Aby uzyskać szczegółowe informacje na temat wprowadzania i serwisowania urządzeń systemu operacyjnego Room OS i MPP dla Webex dla Cisco BroadWorks, zobacz Przewodnik integracji urządzeń dla Webex dla Cisco BroadWorks.

Profile urządzeń

Poniżej znajdują się pliki DTAF, które należy załadować na serwery aplikacji, aby obsługiwać aplikację Webex jako klienta dzwoniącego. Są to te same pliki DTAF, które są używane w UC-One SaaS, jednak jest nowy config-wxt.xml.template pliku używanego w aplikacji Webex.

Aby pobrać najnowsze profile urządzeń, przejdź do witryny Pobieranie oprogramowania platformy dostarczania aplikacji , aby uzyskać najnowsze pliki DTAF. Te pliki do pobrania działają zarówno dla ADP i XSP.

Nazwa klienta |

Typ profilu urządzenia i nazwa pakietu |

|---|---|

Webex Mobile Template |

Typ profilu tożsamości/urządzenia: Connect - Mobile DTAF: Plik konfiguracji: |

Webex Tablet Szablon |

Typ profilu tożsamości/urządzenia: Połącz – Tabletka DTAF: Plik konfiguracji: |

Szablon pulpitu Webex |

Typ profilu tożsamości/urządzenia: Business Communicator - PC DTAF: Plik konfiguracji: |

Identyfikacja/Profil urządzenia

Wszyscy użytkownicy Webex dla Cisco BroadWorks muszą mieć przypisany profil tożsamości/urządzenia w BroadWorks, który korzysta z jednego z powyższych profili urządzeń w celu nawiązywania połączeń za pomocą aplikacji Webex. Profil zawiera konfigurację umożliwiającą użytkownikowi nawiązywanie połączeń.

Uzyskiwanie poświadczeń OAuth dla Webex dla Cisco BroadWorks

Zgłoś żądanie usługi agentowi wdrożeniowemu lub Cisco TAC w celu dostarczenia usługi Cisco OAuth na Twoje konto Cisco Identity Provider Federation.

Użyj następującego tytułu żądania dla poszczególnych funkcji:

Konfiguracja usługi uwierzytelniania XSP w celu skonfigurowania usługi w systemie XSP.

„Konfiguracja NPS dla konfiguracji serwera proxy uwierzytelniania”, aby skonfigurować serwer NPS do korzystania z serwera proxy uwierzytelniania.

Synchronizacja UUID użytkownika CI dla synchronizacji UUID użytkownika CI. Aby uzyskać więcej informacji na temat tej funkcji, zobacz: Obsługa Cisco BroadWorks dla CI UUID.

Skonfiguruj BroadWorks, aby włączyć Cisco Billing dla BroadWorks i Webex Dla Subskrypcji BroadWorks.

Firma Cisco udostępnia identyfikator klienta OAuth, klucz tajny klienta i token odświeżania, który jest ważny przez 60 dni. Jeśli token wygaśnie przed jego użyciem, możesz zgłosić inną prośbę.

Jeśli już uzyskano poświadczenia dostawcy tożsamości Cisco OAuth, należy wypełnić nowe żądanie usługi w celu zaktualizowania poświadczeń. |

Certyfikaty zamówienia

Wymagania certyfikatu dotyczące uwierzytelniania TLS

Wszystkie wymagane aplikacje będą wymagały certyfikatów bezpieczeństwa podpisanych przez znany urząd certyfikacji i wdrożonych na publicznych systemach XSPs. Będą one używane do obsługi weryfikacji certyfikatu TLS dla wszystkich połączeń przychodzących do serwerów XSP.

Certyfikaty te powinny zawierać publiczną nazwę domeny XSP w pełni kwalifikowaną jako nazwa wspólna podmiotu lub nazwa alternatywna podmiotu.

Dokładne wymagania dotyczące wdrażania tych certyfikatów serwera zależą od sposobu wdrażania publicznych certyfikatów XSPs:

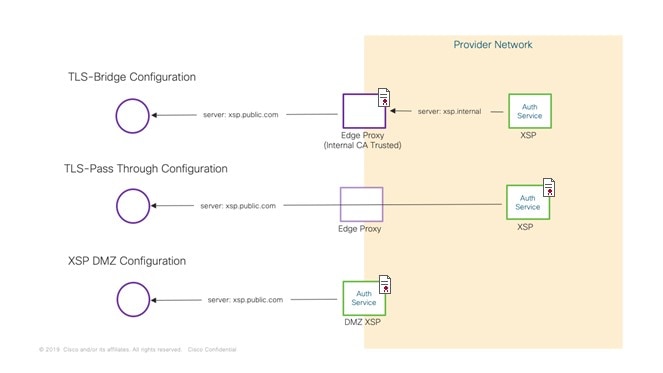

Za pośrednictwem serwera proxy mostkującego TLS

Za pośrednictwem serwera proxy przekazywania TLS

Bezpośrednio do XSP

Poniższy wykres podsumowuje, gdzie w tych trzech przypadkach musi być załadowany certyfikat serwera publicznego podpisany przez urząd certyfikacji:

Publiczne obsługiwane urzędy certyfikacji obsługujące aplikację Webex do uwierzytelniania są wymienione w Obsługiwanych urzędach certyfikacji dla usług hybrydowych Webex.

Wymagania certyfikatu TLS dla serwera proxy TLS-bridge

Publicznie podpisany certyfikat serwera jest ładowany do serwera proxy.

Serwer proxy przedstawia ten publicznie podpisany certyfikat serwera Webex.

Webex ufa ogólnemu CA, który podpisał certyfikat serwera proxy.

Wewnętrzny certyfikat podpisany przez urząd certyfikacji może zostać załadowany do XSP.

XSP przedstawia ten wewnętrznie podpisany certyfikat serwera proxy.

Serwer proxy ufa wewnętrznemu CA, który podpisał certyfikat serwera XSP.

Wymagania certyfikatu TLS dla serwera proxy TLS-passthrough lub XSP w DMZ

Publicznie podpisany certyfikat serwera jest ładowany do XSPs.

XSPs przedstawiają publicznie podpisane certyfikaty serwera Webex.

Webex ufa ogólnemu CA, który podpisał certyfikaty serwera XSPs.

Dodatkowe wymagania dotyczące certyfikatu dla wzajemnego uwierzytelniania TLS przez interfejs CTI

Podczas łączenia się z interfejsem CTI Webex przedstawia certyfikat klienta jako część uwierzytelniania Mutual TLS. Certyfikat CA/łańcuch klienta Webex jest dostępny do pobrania za pośrednictwem Control Hub.

Aby pobrać certyfikat:

Zaloguj się do Partner Hub, przejdź do i kliknij łącze pobierania certyfikatu.

Dokładne wymagania dotyczące wdrażania tego łańcucha certyfikatów usługi Webex CA zależą od tego, w jaki sposób są wdrażane publiczne pliki XSPs skierowane do użytkownika:

Za pośrednictwem serwera proxy mostkującego TLS

Za pośrednictwem serwera proxy przekazywania TLS

Bezpośrednio do XSP

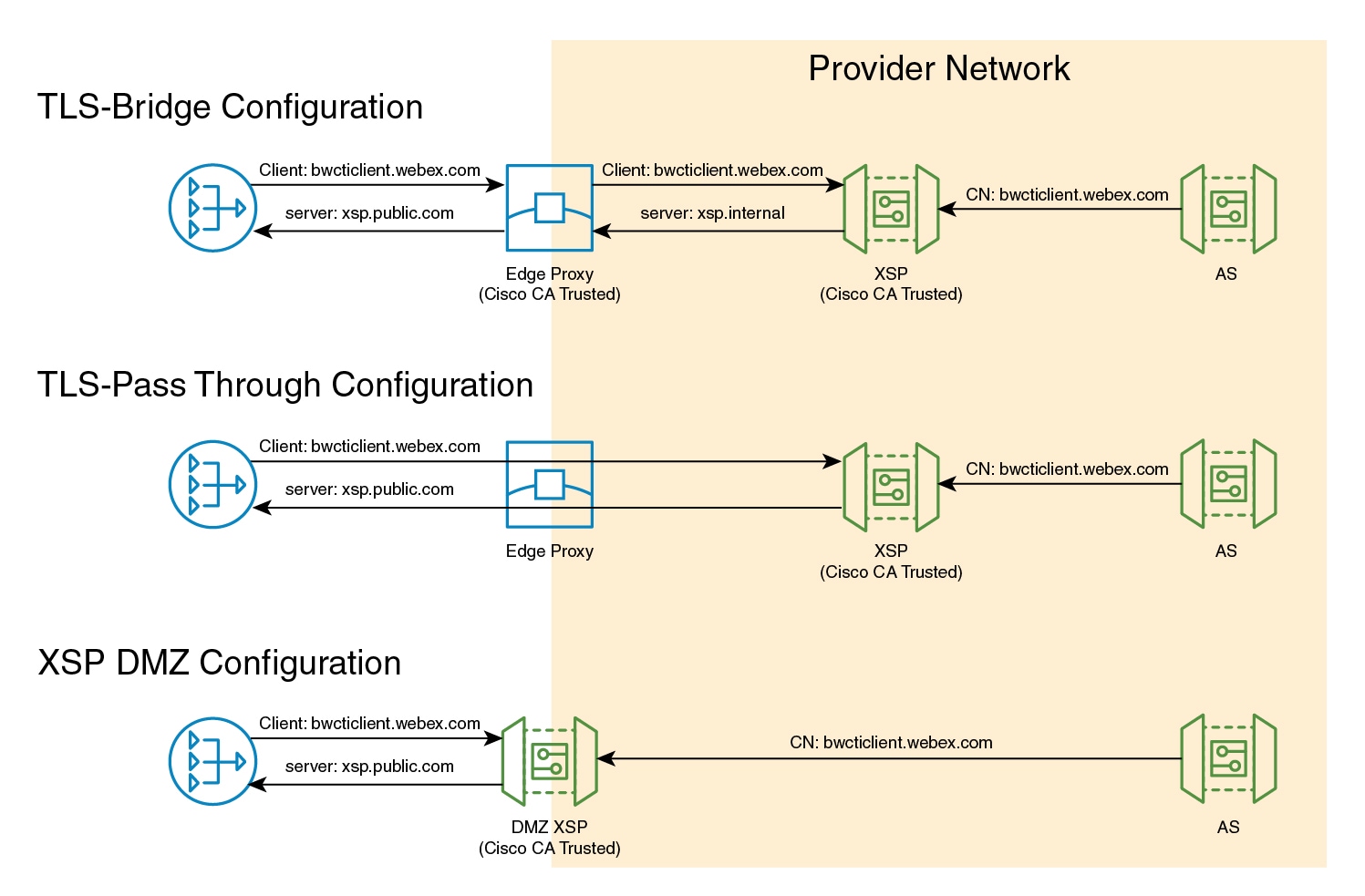

Na poniższym schemacie podsumowano wymagania dotyczące certyfikatów w tych trzech przypadkach:

(Opcjonalne) Wymagania dotyczące certyfikatów dla serwera proxy TLS-bridge

Webex przedstawia publicznie podpisany certyfikat klienta pełnomocnikowi.

Serwer proxy ufa wewnętrznemu CA firmy Cisco, który podpisał certyfikat klienta. Możesz pobrać ten CA / łańcuch z Control Hub i dodać go do sklepu zaufania serwera proxy. Publicznie podpisany certyfikat serwera XSP jest również ładowany do serwera proxy.

Serwer proxy przedstawia publicznie podpisany certyfikat serwera Webex.

Webex ufa ogólnemu CA, który podpisał certyfikat serwera proxy.

Pełnomocnik przedstawia wewnętrznie podpisany certyfikat klienta do XSPs.

Ten certyfikat musi mieć pole rozszerzenia x509.v3 Użycie klucza rozszerzonego wypełnione celem BroadWorks OID 1.3.6.1.4.1.6431.1.1.8.2.1.3 i TLS clientAuth . Na przykład:

X509v3 extensions: X509v3 Extended Key Usage: 1.3.6.1.4.1.6431.1.1.8.2.1.3, TLS Web Client AuthenticationCN certyfikatu wewnętrznego musi być bwcticlient.webex.com.

Podczas generowania wewnętrznych certyfikatów klienta dla serwera proxy należy pamiętać, że certyfikaty SAN nie są obsługiwane. Certyfikaty serwerów wewnętrznych dla XSP mogą być SAN.

Organy certyfikatów publicznych mogą nie być skłonne do podpisywania certyfikatów z wymaganym prawnie zastrzeżonym identyfikatorem OID BroadWorks. W przypadku serwera proxy pomostowego może być konieczne użycie wewnętrznego urzędu certyfikacji do podpisania certyfikatu klienta, który serwer proxy przedstawia XSP.

XSPs ufają wewnętrznemu CA.

XSPs przedstawiają wewnętrznie podpisany certyfikat serwera.

Serwer proxy ufa wewnętrznemu CA.

ClientIdentity serwera aplikacji zawiera CN podpisanego wewnętrznie certyfikatu klienta przedstawionego XSP przez serwer proxy.

(Opcjonalne) Wymagania dotyczące certyfikatów dla TLS-passthrough Proxy lub XSP w DMZ

Webex przedstawia wewnętrzny certyfikat klienta podpisany przez CA firmy Cisco dla XSPs.

XSPs ufa wewnętrznemu CA firmy Cisco, który podpisał certyfikat klienta. Możesz pobrać ten CA / łańcuch z Control Hub i dodać go do sklepu zaufania serwera proxy. Publicznie podpisany certyfikat serwera XSP jest również ładowany do XSPs.

XSPs przedstawiają publicznie podpisane certyfikaty serwera Webex.

Webex ufa ogólnemu CA, który podpisał certyfikaty serwera XSPs.

Serwer aplikacji ClientIdentity zawiera CN certyfikatu klienta podpisanego przez firmę Cisco przedstawionego XSP przez Webex.

Przygotuj swoją sieć

Aby uzyskać więcej informacji na temat połączeń używanych przez Webex dla Cisco BroadWorks, zobacz: Wymagania sieciowe dla Webex dla Cisco BroadWorks. Ten artykuł zawiera listę adresów IP, portów i protokołów wymaganych do skonfigurowania reguł Ingress i Egress zapory.

Wymagania sieciowe dotyczące usług Webex

Poprzednie tabele zapory Ingress i Egress Rules dokumentują tylko połączenia specyficzne dla Webex dla Cisco BroadWorks. Aby uzyskać ogólne informacje na temat połączeń między aplikacją Webex a chmurą Webex, zobacz Wymagania sieciowe dla usług Webex. Ten artykuł jest ogólny dla Webex, ale w poniższej tabeli określono różne sekcje artykułu i sposób, w jaki każda sekcja jest istotna dla Webex dla Cisco BroadWorks.

Sekcja Wymogów Sieciowych Artykuł |

Znaczenie informacji |

|---|---|

Podsumowanie typów urządzeń i protokołów obsługiwanych przez Webex |

Komunikat informacyjny |

Protokoły transportowe i szyfry w zakresie zarejestrowanych w chmurze aplikacji i urządzeń Webex |

Komunikat informacyjny |

Muszą czytać |

|

Muszą czytać |

|

Domeny i adresy URL, do których należy uzyskać dostęp dla usług Webex |

Muszą czytać |

Opcjonalnie |

|

Opcjonalnie |

|

Opcjonalnie |

|

Wymagania sieciowe dotyczące usług Webex opartych na protokole SIP |

Opcjonalnie |

Opcjonalnie |

|

Opcjonalnie |

|

Usługi Webex dla klientów FedRAMP |

nd. |

Dodatkowe informacje

Aby uzyskać dodatkowe informacje, zobacz Webex App Firewall Whitepaper (PDF).

Obsługa redundancji BroadWorks

Usługi w chmurze Webex i aplikacje klienckie Webex, które potrzebują dostępu do sieci partnera, w pełni obsługują redundancję Broadworks XSP świadczoną przez partnera. Jeśli XSP lub witryna jest niedostępna z powodu planowanej konserwacji lub nieplanowanej przyczyny, usługi i aplikacje Webex mogą przejść do innego XSP lub witryny dostarczonej przez partnera w celu wypełnienia żądania.

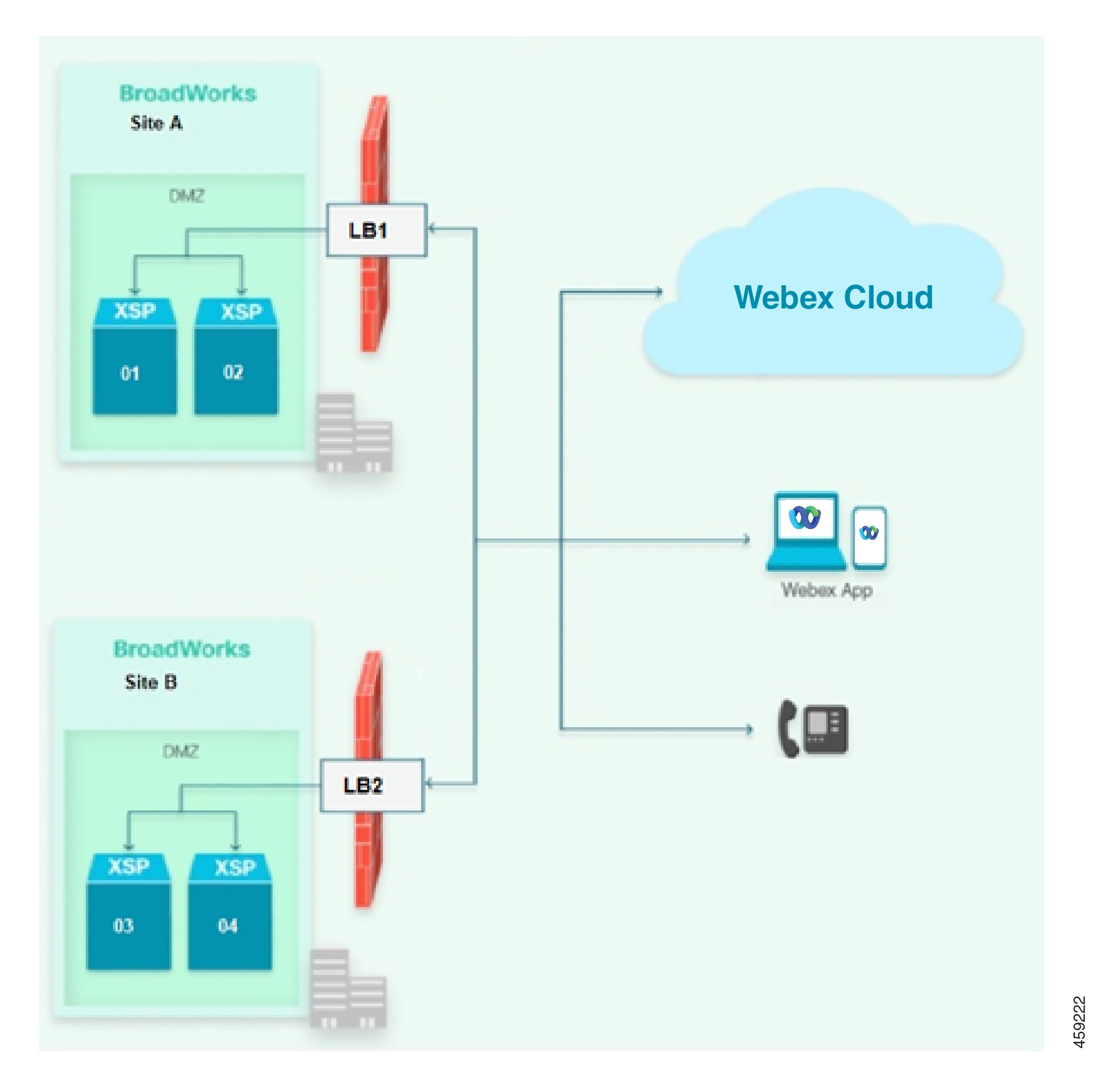

Topologia sieci

Broadworks XSPs może być wdrożony bezpośrednio w Internecie lub może przebywać w DMZ fronted przez element równoważenia obciążenia, takich jak F5 BIG-IP. Aby zapewnić geo-redundancji, XSPs mogą być rozmieszczone w dwóch (lub więcej) datacenters, każdy może być fronted przez równoważnika obciążenia, każdy z publicznym adresem IP. Jeśli XSPs znajdują się za równoważnikiem obciążenia, mikrousługi Webex i aplikacja widzą tylko adres IP równoważnika obciążenia i Broadworks wydaje się mieć tylko jeden XSP, nawet jeśli istnieje wiele XSPs za.

W poniższym przykładzie, XSPs są rozmieszczone w dwóch witrynach: Witrynie A i Witrynie B. W każdym zakładzie znajdują się dwa XSPs skierowane przez równoważnik obciążenia. Witryna A ma XSP1 i XSP2 fronted przez LB1, a strona B ma XSP3 i XSP4 fronted przez LB2. Tylko równoważniki obciążenia są narażone na sieci publiczne, a XSPs są w prywatnych sieciach DMZ.

Webex Cloud Services

Konfiguracja DNS

Mikrousługi Webex Cloud muszą być w stanie znaleźć serwer(y) Broadworks XSP do łączenia się z interfejsami Xsi, usługą uwierzytelniania i CTI.

Mikrousługi Webex Cloud wykonają wyszukiwanie DNS A/AAAA skonfigurowanej nazwy hosta XSP i połączą się ze zwróconym adresem IP. Może to być element krawędzi równoważenia obciążenia, albo może to być sam serwer XSP. Jeśli zostanie zwróconych wiele adresów IP, zostanie wybrany pierwszy adres IP na liście. Wyszukiwanie SRV nie jest obecnie obsługiwane.

Przykład: Rejestr DNS partnera do wykrycia Round-Robin wyważonego internetowego serwera XSP / Balancers obciążenia.

Rodzaj rekordu |

Nazwa |

Cel |

Cel |

|---|---|---|---|

A |

|

|

Punkty do LB1 (strona A) |

A |

|

|

Punkty do LB2 (zakład B) |

Niepowodzenie

Gdy mikrousługi Webex wysyłają żądanie do XSP/Load Balancer, a żądanie nie powiedzie się, może się zdarzyć kilka rzeczy:

Jeśli awaria jest spowodowana błędem sieci (np.: TCP, SSL), mikrousługi Webex oznaczają adres IP jako zablokowany i natychmiast wykonują trasę do następnego adresu IP.

Jeśli zostanie zwrócony kod błędu (HTTP 5xx), mikrousługi Webex oznaczą adres IP jako zablokowany i natychmiast wykonają przejście do następnego adresu IP.

Jeśli w ciągu 2 sekund nie zostanie odebrana odpowiedź HTTP, czas żądania jest wyświetlany, a mikrousługi Webex oznaczają adres IP jako zablokowany i wykonują trasę do następnego adresu IP.

Każde żądanie jest wypróbowane 3 razy, zanim awaria zostanie zgłoszona z powrotem do mikrousługi.

Gdy adres IP znajduje się na liście zablokowanych, nie zostanie on umieszczony na liście adresów, aby spróbować podczas wysyłania żądania do XSP. Po określonym z góry okresie zablokowany adres IP wygasa i wraca na listę, aby spróbować po złożeniu innego żądania.

Jeśli wszystkie adresy IP są zablokowane, mikrousługa nadal będzie próbowała wysłać żądanie, wybierając losowo adres IP z zablokowanej listy. Jeśli się powiedzie, ten adres IP zostanie usunięty z listy zablokowanych.

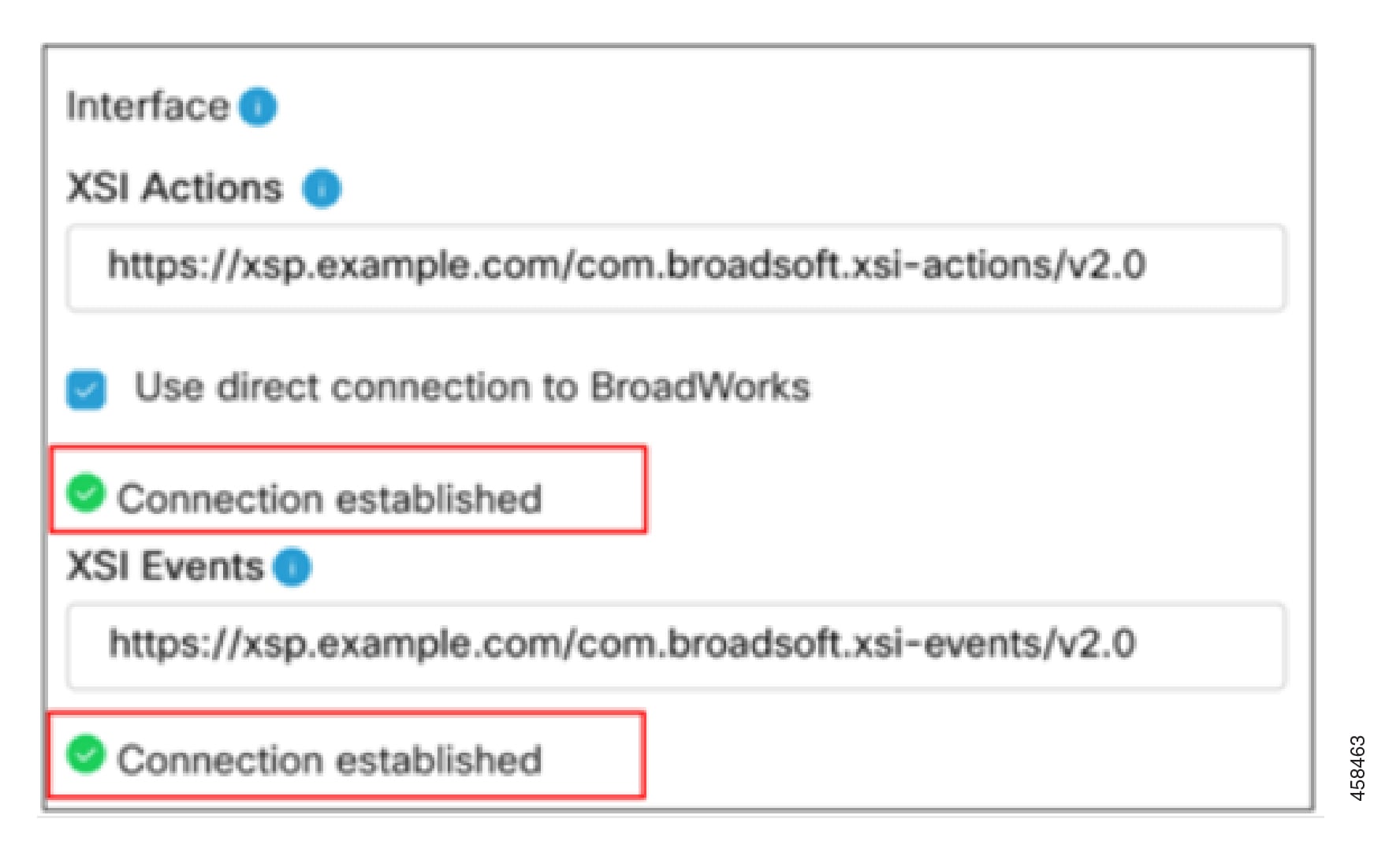

Stan

Stan łączności usług Webex Cloud z systemami XSPs lub równoważnikami obciążenia można zobaczyć w Control Hub. W klastrze połączeń BroadWorks wyświetlany jest stan połączenia dla każdego z tych interfejsów:

Czynności XSI

Zdarzenia XSI

Usługa uwierzytelniania

Stan połączenia jest aktualizowany po załadowaniu strony lub podczas aktualizacji danych wejściowych. Statusy połączeń mogą być następujące:

Kolor zielony: Gdy interfejs można uzyskać na jednym z adresów IP w wyszukiwaniu rekordu A.

Czerwony: Gdy wszystkie adresy IP w wyszukiwaniu rekordów A są nieosiągalne, a interfejs jest niedostępny.

Następujące usługi korzystają z mikrousług, aby nawiązać połączenie z systemami XSP i mają na nie wpływ dostępność interfejsu XSP:

Logowanie do aplikacji Webex

Odświeżanie tokenu aplikacji Webex

Niezaufana wiadomość e-mail/aktywacja własna

Sprawdzenie stanu usług Broadworks

Aplikacja Webex

Konfiguracja DNS

Aplikacja Webex uzyskuje dostęp do usług Xtended Services Interface (XSI-Actions & XSI-Events) oraz Device Management Service (DMS) w XSP.

Aby znaleźć usługę XSI, aplikacja Webex wykonuje wyszukiwanie DNS SRV dla _xsi-client._tcp.<webex app xsi domain>. SRV wskazuje skonfigurowany adres URL hostów XSP lub równoważników obciążenia dla usługi XSI. Jeśli wyszukiwanie SRV nie jest dostępne, aplikacja Webex powraca do wyszukiwania A/AAAA.

SRV może rozwiązać wiele celów A/AAAA. Jednak każdy rekord A/AAAA musi być mapowany tylko na jeden adres IP. Jeśli w DMZ znajduje się wiele XSPs za urządzeniem równoważącym/krańcowym obciążenie, wymagane jest skonfigurowanie równoważnika obciążenia tak, aby utrzymywał trwałość sesji i przesyłał wszystkie żądania tej samej sesji do tego samego XSP. Polecamy tę konfigurację, ponieważ bicie serca XSI-event klienta musi przejść do tego samego XSP, który jest używany do utworzenia kanału wydarzenia.

W przykładzie 1 rekord A/AAAA dla webex-app-xsp.example.com nie istnieje i nie musi. Jeśli system DNS wymaga zdefiniowania jednego rekordu A/AAAA, należy zwrócić tylko 1 adres IP. Niezależnie od tego SRV musi być nadal zdefiniowane dla aplikacji Webex. Jeśli aplikacja Webex używa nazwy A/AAAA, która ustala więcej niż jeden adres IP, lub jeśli element równoważący obciążenie/krawędź nie utrzymuje ciągłości sesji, klient w końcu wysyła bicie serca do XSP, gdzie nie ustanowił kanału wydarzenia. Powoduje to rozerwanie kanału, a także znacznie większy ruch wewnętrzny, który zakłóca wydajność klastra XSP. Ponieważ aplikacja Webex Cloud i Webex mają różne wymagania w wyszukiwaniu rekordów A/AAAA, aby uzyskać dostęp do XSPs, należy użyć osobnej nazwy FQDN dla aplikacji Webex Cloud i Webex. Jak pokazano w przykładach, Webex Cloud używa rekordu |

Przykład 1— wiele równoważników XSPs, z których każda znajduje się za oddzielnymi równoważnikami obciążenia

W tym przykładzie SRV wskazuje, że należy zestawić rekordy A z każdym rekordem wskazującym na inny równoważnik obciążenia w innym miejscu. Aplikacja Webex zawsze używa pierwszego adresu IP na liście i przenosi się do następnego rekordu tylko wtedy, gdy pierwszy jest w dół.

Rodzaj rekordu |

Nagraj |

Cel |

Cel |

|---|---|---|---|

SRV |

|

|

Odkrycie interfejsu Xsi przez klienta |

SRV |

|

|

Odkrycie interfejsu Xsi przez klienta |

A |

|

|

Punkty do LB1 (zakład A) |

A |

|

|

Punkty do LB2 (zakład B) |

Przykład 2— wiele procesorów XSPs za jednym bagażnikiem (z mostkiem TLS)

Dla początkowego żądania, równoważnik obciążenia wybiera losowy XSP. Ten plik XSP zwraca plik cookie, który aplikacja Webex zawiera w przyszłych żądaniach. W przypadku przyszłych wniosków równoważnik obciążenia wykorzystuje plik cookie do kierowania połączenia do prawidłowego XSP, zapewniając, że kanał wydarzenia nie zostanie przerwany.

Rodzaj rekordu |

Nagraj |

Cel |

Cel |

|---|---|---|---|

SRV |

|

|

Stabilizator obciążenia |

A |

LB.example.com |

|

Adres IP równoważnika obciążenia (XSPs są za równoważnikiem obciążenia) |

DMS URL

W trakcie procesu logowania aplikacja Webex pobierze również adres URL DMS w celu pobrania pliku konfiguracyjnego. Prowadzący w adresie URL zostanie sparalizowany, a aplikacja Webex wykona wyszukiwanie DNS A/AAAA prowadzącego, aby połączyć się z XSP, który obsługuje usługę DMS.

Przykład: DNS Rekord do odkrycia wyważonego internetowego serwera XSP z okrągłym Robinem/równoważenia obciążenia przez aplikację Webex do pobierania plików konfiguracyjnych za pośrednictwem DMS:

Rodzaj rekordu |

Nazwa |

Cel |

Cel |

|---|---|---|---|

A |

|

|

Punkty do LB1 (zakład A) |

A |

|

|

Punkty do LB2 (zakład B) |

Jak aplikacja Webex odnajduje adresy XSP

Klient próbuje zlokalizować węzły XSP przy użyciu następującego przepływu DNS:

Klient początkowo pobiera adresy URL Xsi-Actions/Xsi-Events z usługi Webex Cloud (wprowadzono je podczas tworzenia skojarzonego klastra połączeń BroadWorks). Nazwa hosta/domena Xsi jest parsowana z adresu URL, a klient wykonuje wyszukiwanie SRV w następujący sposób:

Klient wykonuje wyszukiwanie SRV dla _xsi-klienta._tcp.<xsi domain="">

Jeśli wyszukiwanie SRV zwraca co najmniej jeden cel A/AAAA:

Klient wykonuje wyszukiwanie A/AAAA dla tych celów i przywołuje zwrócone adresy IP.

Klient łączy się z jednym z celów (i dlatego jego rekord A/AAAA z jednym adresem IP) na podstawie priorytetu SRV, następnie waga (lub przypadkowo, jeśli wszystkie są równe).

Jeśli wyszukiwanie SRV nie zwraca żadnych celów:

Klient wykonuje wyszukiwanie A/AAAA parametru głównego Xsi, a następnie próbuje połączyć się ze zwróconym adresem IP. Może to być element krawędzi równoważenia obciążenia, albo może to być sam serwer XSP.

Jak wspomniano, rekord A/AAAA musi ustąpić na jeden adres IP z tych samych powodów.

(Opcjonalnie) Możesz następnie podać niestandardowe szczegóły XSI-Actions/XSI-Events w konfiguracji urządzenia aplikacji Webex, używając następujących znaczników:

<protocols> <xsi> <paths> <root>%XSI_ROOT_WXT%</root> <actions>%XSI_ACTIONS_PATH_WXT%</actions> <events>%XSI_EVENTS_PATH_WXT%</events> </paths> </xsi> </protocols>Te parametry konfiguracji mają pierwszeństwo przed dowolną konfiguracją w klastrze BroadWorks w Control Hub.

Jeśli istnieją, klient będzie porównywał oryginalny adres XSI otrzymany za pośrednictwem konfiguracji klastra BroadWorks.

Jeśli wykryta zostanie jakaś różnica, klient ponownie zainicjuje połączenie XSI Actions/XSI Events. Pierwszym krokiem w tym celu jest wykonanie tego samego procesu wyszukiwania DNS wymienionego w kroku 1 – tym razem wymagającego wyszukiwania dla wartości w %XSI_ROOT_WXT% parametrze z pliku konfiguracyjnego.

Jeśli używasz tego znacznika do zmiany interfejsów Xsi, utwórz odpowiednie rekordy SRV.

Niepowodzenie

Podczas logowania aplikacja Webex wykonuje wyszukiwanie DNS SRV dla _xsi-klienta._tcp.<xsi domain="">, buduje listę prowadzących i łączy się z jednym z prowadzących na podstawie priorytetu SRV, a następnie wagi. Ten połączony host staje się wybranym hostem dla wszystkich przyszłych żądań. Kanał wydarzenia zostanie następnie otwarty dla wybranego prowadzącego, a bicie serca będzie wysyłane regularnie w celu weryfikacji kanału. Wszystkie żądania wysłane po pierwszym zawierają plik cookie, który jest zwracany w odpowiedzi HTTP, dlatego ważne jest, aby równoważnik obciążenia utrzymywał trwałość sesji (powinowactwo) i zawsze wysyłał żądania do tego samego serwera XSP backend.

Jeśli żądanie lub żądanie bicia serca dla prowadzącego nie powiedzie się, może się zdarzyć kilka rzeczy:

Jeśli awaria jest spowodowana błędem sieci (np.: TCP, SSL), trasa aplikacji Webex przechodzi natychmiast do następnego prowadzącego na liście.

Jeśli zostanie zwrócony kod błędu (HTTP 5xx), aplikacja Webex oznaczy, że adres IP jest zablokowany i przekierowuje go do następnego prowadzącego na liście.

Jeśli odpowiedź nie zostanie odebrana w określonym czasie, żądanie zostanie uznane za nieudane z powodu przekroczenia limitu czasu, a następne żądania zostaną wysłane do następnego prowadzącego. Jednak wniosek o przekroczenie limitu czasu jest uważany za nieudany. Niektóre żądania są ponawiane po niepowodzeniu (ze zwiększonym czasem ponawiania prób). Żądania, które nie są istotne, nie są ponownie rozpatrywane.

Gdy nowy prowadzący zostanie pomyślnie wypróbowany, stanie się nowym wybranym prowadzącym, jeśli jest obecny na liście. Po wypróbowaniu ostatniego prowadzącego na liście aplikacja Webex przejdzie do pierwszego.

W przypadku bicia serca, jeśli wystąpią dwie kolejne awarie żądania, aplikacja Webex ponownie zainicjuje kanał wydarzenia.

Należy pamiętać, że aplikacja Webex nie wykonuje funkcji zwrotu awaryjnego, a wykrywanie usług DNS jest wykonywane tylko raz podczas logowania.

Podczas logowania aplikacja Webex próbuje pobrać plik konfiguracyjny za pośrednictwem interfejsu XSP/Dms. Wykonuje wyszukiwanie rekordów A/AAAA hosta w pobranym adresie URL DMS i łączy się z pierwszym adresem IP. Najpierw spróbuje wysłać żądanie pobrania pliku konfiguracyjnego za pomocą tokena SSO. Jeśli to się nie powiedzie z jakiegokolwiek powodu, spróbuje ponownie, ale z nazwą użytkownika urządzenia i hasłem.